Организация корпоративных сетей на основе vpn: построение, управление, безопасность

Содержание:

- Уровни контроля на отсутствие недекларированных возможностей (НДВ) в ПО средств защиты информации

- Безопасность корпоративной почты

- Технологии Solar MSS

- Источник угроз информационной безопасности

- Классификация защищенности изделий информационных технологий

- Для чего нужна политика безопасности

- Какие угрозы несёт переход на удалённую работу для компаний

- Основные проблемы защиты данных в информационных системах

- Общие принципы

- Комплекс услуг Solar MSS для финсектора

- Выводы

Уровни контроля на отсутствие недекларированных возможностей (НДВ) в ПО средств защиты информации

Учитывая, что любое СЗИ содержит некий программный код, то можно предположить, что он обладает функциональностью, способствующей организации успешных атак в отношении защищаемых объектов. Такие возможности, не указанные в документации или описанные с искажением, использование которых может привести к нарушению ИБ, названы недекларированными (далее – НДВ). В результате, в отношении СЗИ была поставлена задача по проверке их на отсутствие в нем НДВ.

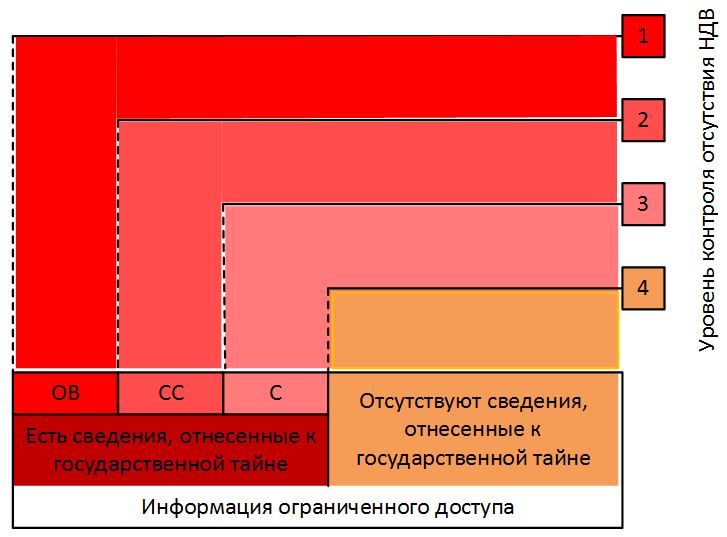

Регулятор выделил 4 уровня контроля отсутствия НДВ: первый — наивысший, а четвертый — низший (рисунок 2).

Рисунок 2. Классификация по уровню контроля на отсутствие НДВ

Как показано на рисунке 2, если СЗИ предназначено для защиты информации с грифом секретности «особой важности», то оно должно удовлетворять требованиям, предъявляемым к 1 уровню контроля. В случае защиты информации с грифом секретности «совершенно секретно», то программное обеспечение применяемого СЗИ должно пройти как минимум второй уровень контроля

В случае защиты информации с грифом секретности «совершенно секретно», то программное обеспечение применяемого СЗИ должно пройти как минимум второй уровень контроля.

Если гриф секретности защищаемой информации «секретно», то соответствие требованиям по третьему уровню контроля будет достаточным.

Что касается информации ограниченного доступа, не содержащей сведений, относящихся к государственной тайне, — достаточным уровнем контроля является самый низкий.

Безопасность корпоративной почты

Компании, которые обрабатывают большое количество электронной почты, в первую очередь подвержены фишинг–атакам.

Основными способами фильтрация спама, являются:

- — установка специализированного ПО (данные услуги так же предлагает «Лаборатория Касперского»);

- — создание и постоянное пополнение «черных» списков ip-адресов устройств, с которых ведется спам-рассылка;

- — анализ вложений письма (должен осуществляться анализ не только текстовой части, но и всех вложений — фото, видео и текстовых файлов);

- — определение «массовости» письма: спам-письма обычно идентичны для всех рассылок, это и помогает отследить их антиспам-сканерам, таким как «GFI MailEssentials» и «Kaspersky Anti-spam».

Это основные аспекты защиты информации в корпоративной сети, которые работают, практически в каждой компании. Но выбор защиты зависит также от самой структуры корпоративной сети.

Технологии Solar MSS

Технологии Solar MSS позволяют предоставлять услуги по кибербезопасности «из облака», обеспечивая надежность и защищенность каналов связи, а также централизованно управлять всеми сервисами. Все площадки заказчика обмениваются данными с ЦОД провайдера, где эти данные обрабатываются и фильтруются в соответствии с выбранным сервисом.

За счет единой технологической базы все сервисы обмениваются оперативной информацией по угрозам и атакам, обогащая «знания» друг друга и совершенствуя таким образом собственные политики безопасности. За их эксплуатацию отвечает команда профессиональных аналитиков «Ростелеком-Солар», работающая в режиме 24×7. Причем часть премиум-тарифов предполагает закрепление за заказчиком персонального сервис-менеджера, который в любой момент готов ответь на вопросы клиента. Куратор предоставляется и в базовых тарифах, правда, там он уже не так глубоко вовлечен в историю заказчика.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

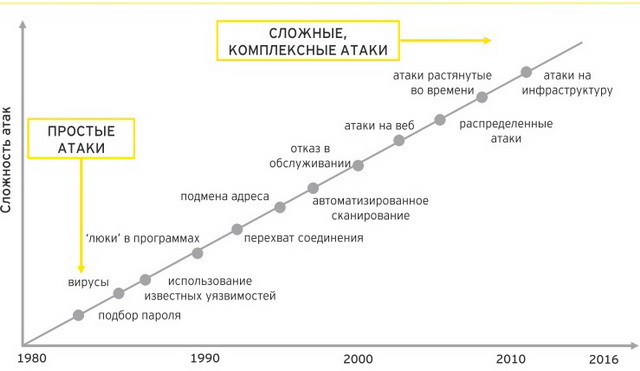

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО)

Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер

Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы);

- сетевые экраны и системы обнаружения вторжений (IPS);

- управление учетными данными (IDM);

- контроль привилегированных пользователей (PUM);

- защита от DDoS;

- защита веб-приложений (WAF);

- анализ исходного кода;

- антифрод;

- защита от таргетированных атак;

- управление событиями безопасности (SIEM);

- системы обнаружения аномального поведения пользователей (UEBA);

- защита АСУ ТП;

- защита от утечек данных (DLP);

- шифрование;

- защита мобильных устройств;

- резервное копирование;

- системы отказоустойчивости.

Классификация защищенности изделий информационных технологий

В настоящее время проводится внедрение системы оценки соответствия на основе стандарта ГОСТ Р ИСО / МЭК 15408. В рамках этого стандарта выделяют т. н. профиль защиты. Он представляет собой совокупность требований безопасности в отношении определенной категории изделий ИТ, независящую от реализации.

В зависимости от степени конфиденциальности обрабатываемой информации определены классы защищенности изделий ИТ

Так, при защите информации с грифом «особой важности» применяются изделия 1 класса. Для защиты информации с грифом «совершенно секретно» достаточным считается 2 класс защищенности

Третий класс защищенности достаточен при защите информации с грифом «секретно». А для защиты конфиденциальной информации потребуются изделия ИТ как минимум 4 класса защищенности.

Средства защиты в информационных системах общего пользования

По поручению Правительства Российской Федерации разработаны Требования по защите информации в информационных системах общего пользования. В них, в частности, определены такие виды средств защиты информации, как СЗИ от неправомерных действий (в том числе — средства криптографической защиты информации), средства обнаружения вредоносных программ (в том числе — антивирусные средства), средства контроля доступа к информации (в том числе — средства обнаружения компьютерных атак), средства фильтрации и блокирования сетевого трафика (в том числе — средства межсетевого экранирования). Использование таких СЗИ должно обеспечить требуемый уровень защищенности.

Виды средств криптографической защиты информации

Средства защиты информации, реализующее алгоритмы криптографического преобразования информации, относят к криптографическим средствам защиты информации (по ГОСТ Р 50922-2006). Разработка, изготовление и распространение их является лицензируемым видом деятельности. Согласно Положения о лицензировании принято различать:

- средства шифрования;

- средства имитозащиты;

- средства электронной подписи;

- средства кодирования;

- средства изготовления ключевых документов;

- ключевые документы;

- аппаратные шифровальные (криптографические) средства;

- программные шифровальные (криптографические) средства;

- программно-аппаратные шифровальные (криптографические) средства.

В первом случае речь идет о криптографических СЗИ, обеспечивающих возможность разграничения доступа к ней. Средства шифрования, в которых часть криптопреобразований осуществляется с использованием ручных операций или автоматизированных средств, предназначенных для выполнения таких операций, называют средствами кодирования.

Электронные документы, содержащие ключевую информацию, необходимую для выполнения криптографических преобразований с помощью средств шифрования, принято называть ключевыми документами. Средства шифрования, обеспечивающие создание ключевых документов, называют средствами изготовления ключевых документов.

Защиту от навязывания ложной информации, возможность обнаружения изменений информации с помощью реализованных в СЗИ криптографических механизмов предоставляют средства имитозащиты.

Криптографические СЗИ, обеспечивающие создание электронной цифровой подписи с использованием закрытого ключа, подтверждение с использованием открытого ключа подлинности электронной цифровой подписи, создание закрытых и открытых ключей электронной цифровой подписи относят к средствам электронной подписи.

Суть различий последних трех видов шифровальных средств, указанных выше, очевидно следует из их названий.

Более подробная информация, касающаяся криптографических СЗИ, отражена в утвержденном ФСБ России документе «ПКЗ-2005».

Для чего нужна политика безопасности

Основная задача корпоративной политики безопасности — это задокументировать правила работы на предприятии в области информационной безопасности. Без нее взаимодействие работников с различными ресурсами будет регулироваться лишь неформально и поэтому возрастет риск нарушений и утечек данных. Введение корпоративной политики повысит дисциплинированность и ответственность работников и построит базу, основываясь на которой можно эффективно организовывать работу компании.

При разработке корпоративной политики безопасности начать следует с определения рисков, которые грозят компании. Это значит в первую очередь определить какие информационные активы следует защищать, каким угрозам подвержены эти активы и какой урон грозит предприятию в случае осуществления этих угроз. Процесс внедрения защитных мер — это всегда поиск компромисса между удобством и снижением рисков. Внедрение политики безопасности является своего рода формализацией этого компромисса. Принятие корпоративной политики поможет минимизировать ситуации, в которых рядовой пользователь не воспринимает всерьез рекомендации ИБ-отдела, а «безопасники» пытаются защитить все и от всего, мешая рабочим процессам компании.

Существует международный стандарт безопасности ISO/IEC 27001, соответствующий лучшим международным практикам в сфере обеспечения безопасности. Прохождение сертификации (получение декларации на соответствие) по ISO/IEC 27001 дает полное право утверждать, что информационная безопасность компании находится на максимально высоком уровне. Однако выполнение всех требований, изложенных в стандарте, может оказаться весьма затратным и не всегда целесообразным. В зависимости от специфики бизнеса отдельные требования стандарта можно взять на вооружение и тем самым «подстелить соломки» на случай непредвиденных обстоятельств. Кроме того, существуют такие стандарты и руководства, как ITIL Information Technology Infrastructure Library и CobiT, представляющие собой гораздо более подробные и объемные документы, в которых информационная безопасность является частью более глобального подхода к организации менеджмента и по которым также проводится сертификация.

Какие угрозы несёт переход на удалённую работу для компаний

Переводя часть сотрудников в режим удалённой работы, компания сталкивается с целым рядом угроз, часть которых связана с человеческим фактором, а часть — с изменением ИТ-структуры. Назовём ключевые риски для информационной безопасности организации, возникающие в период массового ухода работников на карантин.

Неготовность сотрудников к новым правилам работы. В условиях обычного офиса за организацию безопасного контура отвечают ИТ-специалисты. Каждый работник компании действует в рамках установленных политик и ограничений, обойти которые часто невозможно. Оказавшись в условиях «удалёнки», сотрудники перестают быть связанными множеством правил и в ряде случаев даже не задумываются о некоторых аспектах безопасности, таких как передача данных по защищённым каналам или использование надёжного доступа через Wi-Fi. При этом они представляют желанную цель для киберпреступников, поскольку имеют доступ к корпоративным ресурсам.

Ошибки, связанные с человеческим фактором. Поскольку изменение деятельности организации происходит в крайне сжатые сроки, как никогда велик риск возникновения проблем, вызванных принятием невзвешенных решений. Недаром человеческий фактор и его влияние на безопасность стали главной темой конференции RSAC, прошедшей в конце февраля. Часто перед ИБ-специалистами встаёт задача в течение нескольких дней найти, приобрести и внедрить решение для защиты нового участка инфраструктуры

В попытке уложиться в установленные сроки легко обойти вниманием отдельные аспекты безопасности и оставить лазейки для атак киберпреступников

Необходимость управлять безопасностью личных устройств сотрудников. Даже если организация может обеспечить всех удалённых работников корпоративными устройствами, люди скорее всего будут использовать собственное периферийное и коммуникационное оборудование. Даже непропатченный домашний роутер может стать источником угроз для информационной безопасности организации. Особенно сложно придётся компаниям, не имеющим готовых политик безопасности для концепции Bring Your Own Device (BYOD).

Проблемы масштабируемости. Все элементы ИТ-структуры компании должны быть готовы к резкому увеличению количества удалённых рабочих мест, а защитные решения — способны обработать возросший объём соответствующего трафика.

Основные проблемы защиты данных в информационных системах

Конечная цель реализации мер безопасности

Повышение потребительских свойств защищаемого сервиса, а именно:

- Удобство использования сервиса

- Безопасность при использовании сервиса

- Применительно к системам ДБО это означает сохранность денег

- Применительно к системам электронного взаимодействия это означает контроль над правами на объект и сохранность ресурсов

- Утрата любого свойства безопасности означает потерю доверия к сервису безопасности

Что подрывает доверие к сервисам безопасности ?

На бытовом уровне

- Информация о хищениях денег и собственности, зачастую излагаемая гипертрофировано

- Запуганность людей непонятными для них, а значит, неконтролируемыми угрозами (кибератаками, хакерами, вирусами и т.д.)

- Некачественная работа предоставленного сервиса,(отказы, ошибки, неточная информация, утрата информации)

- Недостаточно надежная аутентификация личности

- Факты мошенничества, с которыми сталкиваются люди или слышали о них

На правовом уровне

- Утрата аутентичности данных

- Утрата легитимности сервиса безопасности по формальному признаку (окончание срока действия сертификата, аттестата на объект, лицензии на вид деятельности, окончание поддержки)

- Сбои в работе СКД –СУД, нарушение конфиденциальности

- Слабый уровень доверия к сервису аутентификации

- Сбои и недостатки в работе систем защиты, дающие возможность оспорить легитимность совершаемых операций

Построение любой компьютерной сети начинается с установки рабочих станций, следовательно подсистема информационной безопасности начинается с защиты этих объектов.

Здесь возможны:

- средства защиты операционной системы;

- антивирусный пакет;

- дополнительные устройства аутентификации пользователя;

- средства защиты рабочих станций от несанкционированного доступа;

- средства шифрования прикладного уровня.

На базе перечисленных средств защиты информации строится первый уровень подсистем информационной безопасности в автоматизированных системах. На втором этапе развития системы отдельные рабочие станции объединяют в локальные сети, устанавливают выделенные сервера и организуют выход из локальной сети в интернет.

На данном этапе используются средства защиты информации второго уровня — уровня защиты локальной сети:

- средства безопасности сетевых операционных систем;

- средства разграничения доступа к разделяемым ресурсам;

- средства защиты домена локальной сети;

- сервера аутентификации пользователей;

- межсетевые экранные прокси-сервера;

- средства обнаружения атак и уязвимостей защиты локальной сети.

При объединении локальных сетей в общий интранет с использованием в качестве коммуникационной среды публичных сетей (в том числе, интернета) безопасность обмена информацией обеспечивается применением технологии VPN, которая составляет основу третьего уровня информационной безопасности.

Читать статью «ИБ: средства защиты» »’

Общие принципы

Работая над предотвращением проблемы, необходимо учитывать ряд ключевых особенностей сферы.

- Идеального — 100 % эффективного, вечного, универсального — решения не существует. Защита должна быть адаптированной к конкретным условиям, изменяться и развиваться, идти в ногу со временем (и новыми угрозами).

- Защита критически важных данных должна быть комплексной. В нашем случае комбинированные решения всегда эффективнее, чем узкопрофильные, вне зависимости от технической продвинутости последних. Именно поэтому наибольшим спросом пользуются пакетные услуги.

- Вложения в безопасность должны быть адекватны потенциальным потерям.

- Защита корпоративных данных современной компании — это не только технические находки и специальный софт. Технологии идут лишь вторым номером после организационного фактора.

А теперь — уточнения.

Некоторые считают, что если нет возможности контролировать все и вся, перекрыть все потенциальные источники угроз и каналы утечек, то нет вообще смысла возиться с какой-то там безопасностью. Это в корне неверно — даже неидеальная защитная система кратно уменьшит риски информационных потерь.

Упомянутая комплексность должна быть разумной. Бездумная закупка всех мыслимых и немыслимых технологий по принципу «чем больше, тем лучше» создаст неудобоваримую, нестабильную и малоэффективную систему. Конечно, большое количество средств защиты — это хорошо, но толк будет лишь в случае грамотной компоновки этих элементов, и подборки инструментов под конкретные корпоративные задачи.

Комплекс услуг Solar MSS для финсектора

У небольших банков и финорганизаций свои слабые места в части информационной безопасности. Во-первых, это выгодные мишени для кражи денежных средств. Во-вторых, они хранят большие объемы персональных данных пользователей. В-третьих, для банков важна бесперебойность работы, так как любой отказ в обслуживании неминуемо ведет к оттоку клиентов. Но при этом над финорганизациями довлеет груз ответственности по соблюдению целого списка нормативных требований: о КИИ, о персданных, требования банковских стандартов PCI DSS и СТО БР и т.д.

| К тому же банки обычно имеют подразделения в разных регионах, которые управляются централизованно. Это вызывает специфические сложности. Например, если появляется новый вид атаки, то необходимо оперативно «раскатать» определенную технологию на все подразделения разом. Сервис в этом случае позволяет радикально экономить кадровые затраты и время, – добавляет Сергей Дмитриев. – Современный банк – это образец корпоративного потребителя, которого интересует максимальный набор сервисов для обеспечения комплексной защиты от любого вида угроз. |

Для небольших банков наиболее актуальные угрозы информационной безопасности – это фишинг, письма с вредоносными вложениями, а также атаки на интернет-банкинг и сайт в целом. Поэтому такой организации рекомендуются следующие услуги:

Сервисы защиты фронт-офиса, поскольку главная задача банков – работа с клиентами: WAF, UTM, Anti-DDoS. Они обеспечат как защиту внутренней инфраструктуры, так и целостность данных и надежность инструментов, которые с этими данными работают.

Защита почты (SEG).

Услуги по повышению уровня киберграмотности сотрудников (SA).

Выводы

Обеспечение кибербезопасности не должно ограничиваться периметром и традиционными средствами защиты. Как показали результаты нашего исследования, 92% угроз выявляются тогда, когда враг уже внутри.

Кибергруппировки преодолевают защиту на периметре интересующих их организаций, и об этом свидетельствует тенденция к росту доли успешных целевых атак. Это повод сместить фокус внимания с предотвращения атак на периметре на своевременное выявление компрометации и реагирование внутри сети. Однако выявить тщательно спланированную, порой разнесенную во времени кибератаку сложно. Злоумышленников больше не останавливают антивирусы: они регулярно модифицируют исходные коды вредоносного ПО, применяют бестелесные техники, эксплуатируют уязвимости нулевого дня. Динамический анализ тоже не панацея: злоумышленники научились выявлять технологии виртуализации, которые обычно применяют в песочницах. В конце концов, нельзя исключать, что злоумышленник сможет обойтись внутри сети вообще без вредоносного ПО, ограничиваясь теми инструментами, использование которых разрешено политиками безопасности.

Тем не менее действия взломщиков оставляют следы в сетевом трафике, а значит, задача специалиста по кибербезопасности — обнаружить эти следы. Результаты наших пилотных проектов показали, что решения класса NTA позволяют эффективно выявлять угрозы разной степени риска — от нарушений регламентов ИБ до сложных целенаправленных атак.

Какие угрозы ИБ могут быть в вашей сети?

Проверьте свою сеть и периметр бесплатно — закажите пилот PT NAD.

Заказать пилот

Основные преимущества PT NAD

- Повышает прозрачность взаимодействий внутри сети. PT NAD определяет более 50 протоколов и разбирает до уровня L7 модели OSI наиболее распространенные из них. Это позволяет получить полную картину активности в инфраструктуре и выявить проблемы ИБ, которые снижают эффективность системы защиты и способствуют развитию атак.

- Выявляет угрозы на периметре и внутри. PT NAD использует репутационные сервисы, правила обнаружения, машинное обучение и ретроспективный анализ. Набор правил и репутационные списки PT NAD ежедневно пополняются экспертизой команды PT Expert Security Center. Специалисты PT ESC непосредственно участвуют в разборе актуальных методов и средств проведения кибератак, анализируют вредоносное ПО и расследуют инциденты ИБ в крупнейших компаниях из различных отраслей.

- Помогает выявлять сложные целенаправленные атаки. PT NAD использует эвристические методы, поведенческий анализ, умеет выявлять аномалии в зашифрованном трафике. Как только база знаний получает обновление, можно выполнить повторный анализ трафика. Это помогает обнаружить новые виды угроз в инфраструктуры, которые не были обнаружены ранее.

- Эффективен в расследованиях. PT NAD хранит записи трафика и 1200 параметров сетевых взаимодействий. Поэтому оператор системы может быстро узнать, что предшествовало подозрительному событию ИБ, с кем взаимодействовал скомпрометированный узел и как началась атака.

PT NAD соответствует требованиям регулирующих организаций по защите критической информационной инфраструктуры (приказы ФСТЭК № 239 и 235), персональных данных (приказ ФСТЭК № 21), а также информации в ГИС, в АСУ ТП и в информационных системах общего пользования (приказы ФСТЭК № 19, 31 и 489).