Установка и настройка zabbix прокси на centos 7

Содержание:

1 Прокси

Обзор

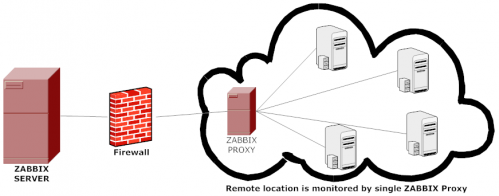

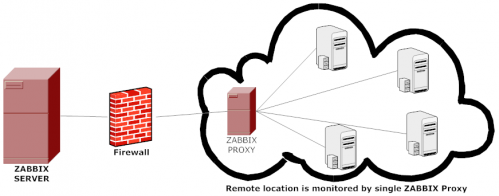

Zabbix прокси может собирать данные о производительности и доступности от имени Zabbix сервера. Таким образом, прокси может взять на себя некоторую часть нагрузки по сбору данных и разгрузить Zabbix сервер.

Кроме того, использование прокси это самый простой способ осуществления централизованного и распределенного мониторинга, когда все агенты и прокси обрабатываются одним Zabbix сервером и все данные собираются в централизованном порядке.

Zabbix прокси может быть использован для:

- Мониторинг удаленных мест

- Мониторинг в местах с ненадежной связью

- Снижение нагрузки на Zabbix сервер при мониторинге тысяч устройств

- Упрощение обслуживания распределенного мониторинга

Прокси требует только одно TCP соединение к Zabbix серверу. Таким образом, будет проще настроить обход файервола, вам потребуется настроить только одно правило в файерволе.

Zabbix прокси должен использовать отдельную базу данных. Если указать базу данных Zabbix сервера, то настройки будут испорчены.

Все собранные прокси данные хранятся локально перед отправкой этих данных серверу. Таким образом, данные не теряются из-за временных проблем со связью с сервером. Параметры ProxyLocalBuffer и ProxyOfflineBuffer в файле конфигурации прокси усправляют как долго данные будут храниться локально.

Zabbix прокси — коллектор данных. Он не вычисляет триггеры, не обрабатывает события и не отправляет оповещения. Для обзора возможностей прокси, просмотрите следующую таблицу:

| Функция | Поддержка прокси | |

|---|---|---|

| Элементы данных | ||

| Проверки через Zabbix агент | Да | |

| Проверки через Zabbix агент (активный) | Да 1 | |

| Простые проверки | Да | |

| Элементы данных траппера | Да | |

| SNMP проверки | Да | |

| SNMP трапы | Да | |

| IPMI проверки | Да | |

| JMX проверки | Да | |

| Мониторинг лог файлов | Да | |

| Внутренние проверки | Нет | |

| Проверки через SSH | Да | |

| Проверки через Telnet | Да | |

| Внешние проверки | Да | |

| Встроенный веб-мониторинг | Да | |

| Обнаружение сети | Да | |

| Низкоуровневое обнаружение | Да | |

| Вычисляемые триггеры | Нет | |

| Обработка событий | Нет | |

| Отправка оповещений | Нет | |

| Удаленные команды | Нет |

Чтобы убедиться, что агент запрашивает активные проверки у прокси (а не у сервера) IP адрес прокси должен быть указан в параметре ServerActive в файле конфигурации агента.

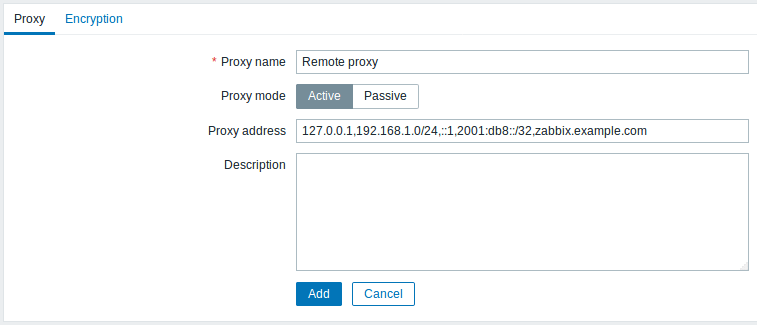

Добавление прокси

Для настройки прокси в веб-интерфейсе Zabbix:

-

Перейдите в: Администрирование → РМ

- Выберите Прокси из выпадающего меню в правом верхнем углу

- Нажмите на Создать прокси (или на имя уже существующего прокси)

| Параметр | Описание |

|---|---|

| Имя прокси | Введите имя прокси. Оно должно совпадать с именем параметра Hostname в файле конфигурации прокси. |

| Режим прокси | Выберите режим прокси.Активный — прокси будет подключаться к Zabbix серверу и запрашивать данные конфигурацииПассивный — Zabbix сервер подключается к прокси |

| Узлы сети | Добавьте узлы сети, которые будут наблюдаться через прокси. |

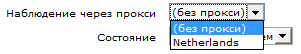

Вы можете указать какие конкретно узлы сети должны наблюдаться через прокси в форме настройки узла сети, использую поле Наблюдение через прокси.

СИНТАКСИС

zabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender -hzabbix_sender -V

Installation and Configure Zabbix Proxy

For example, we’ll installed for Ubuntu 18.04 Bionic.

Install Package

Shell

# wget https://repo.zabbix.com/zabbix/4.0/ubuntu/pool/main/z/zabbix-release/zabbix-release_4.0-2+bionic_all.deb

# dpkg -i zabbix-release_4.0-2+bionic_all.deb

# apt update

|

1 |

# wget https://repo.zabbix.com/zabbix/4.0/ubuntu/pool/main/z/zabbix-release/zabbix-release_4.0-2+bionic_all.deb # dpkg -i zabbix-release_4.0-2+bionic_all.deb # apt update |

To install Zabbix proxy with MySQL support:

Shell

# apt install zabbix-proxy-mysql

| 1 | # apt install zabbix-proxy-mysql |

Creating database

I using local mysql.

Shell

# mysql -uroot -p<password>

mysql> create database zabbix_proxy character set utf8 collate utf8_bin;

mysql> grant all privileges on zabbix_proxy.* to zabbix@localhost identified by ‘<password>’;

mysql> quit;

|

1 |

# mysql -uroot -p<password> mysql>create database zabbix_proxy character set utf8 collate utf8_bin; mysql>grant all privileges on zabbix_proxy.*tozabbix@localhost identified by’<password>’; mysql>quit; |

Import schema.sql.gz for database “zabbix_proxy”

Shell

# zcat /usr/share/doc/zabbix-proxy-mysql/schema.sql.gz | mysql -uzabbix -p zabbix_proxy

| 1 | # zcat /usr/share/doc/zabbix-proxy-mysql/schema.sql.gz | mysql -uzabbix -p zabbix_proxy |

Configure database and node for Zabbix Proxy

Edit zabbix_proxy.conf to use their respective databases. For example:

Shell

# vi /etc/zabbix/zabbix_proxy.conf

Server=zabbix-node.domain.local

HostnameItem=system.hostname

DBHost=localhost

DBName=zabbix

DBUser=zabbix

DBPassword=<password>

|

1 |

# vi /etc/zabbix/zabbix_proxy.conf Server=zabbix-node.domain.local HostnameItem=system.hostname DBHost=localhost DBName=zabbix DBUser=zabbix DBPassword=<password> |

Starting Zabbix Proxy process

It’s time to start Zabbix server process and make it start at system boot:

Shell

# service zabbix-proxy start

# update-rc.d zabbix-proxy enable

|

1 |

# service zabbix-proxy start # update-rc.d zabbix-proxy enable |

Add Zabbix Proxy in Frontend

it is time to configure it in the Zabbix frontend.

To configure a proxy in Zabbix frontend:

- Go to: Administration → Proxies

- Click on Create proxy

Adding proxies

Host Configuration

You can specify that an individual host should be monitored by a proxy in the host configuration form, using the Monitored by proxy field.

choice proxy in host

Host mass update is another way of specifying that hosts should be monitored by a proxy.

СИНТАКСИС

zabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender -hzabbix_sender -V

ПРИМЕРЫ

zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -k mysql.queries -o 342.45

- Отправка 342.45 как значение ключа mysql.queries наблюдаемого узла сети. Используется узел сети и Zabbix сервер как указаны в файле конфигурации демона агента.

zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -s «Monitored Host» -k mysql.queries -o 342.45

- Отправка 342.45 как значение ключа mysql.queries у узла сети Monitored Host, используя Zabbix сервер как указан в файле конфигурации демона агента.

zabbix_sender -z 192.168.1.113 -i data_values.txt

-

Отправка значений из файла data_values.txt на сервер с IP адресом 192.168.1.113.

Имена узлов сети и ключи элементов данных указаны в файле.

echo «- hw.serial.number 1287872261 SQ4321ASDF» | zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -T -i —

-

Отправка значения со штампом времени из командной строки на Zabbix сервер, который указан в файле конфигурации демона агента.

Тире в данных, подаваемых на стандартный ввод, указывает, что имя узла сети должно быть взято из того же файла конфигурации.

echo ‘»Zabbix server» trapper.item «»‘ | zabbix_sender -z 192.168.1.113 -p 10000 -i —

-

Отправка пустого значения элементу данных на Zabbix сервер с IP адресом 192.168.1.113 на порту 10000 из командной строки.

Пустые значения должны быть указаны с помощью двойных кавычек.

zabbix_sender -z 192.168.1.113 -s «Monitored Host» -k mysql.queries -o 342.45 —tls-connect cert —tls-ca-file /home/zabbix/zabbix_ca_file —tls-cert-file /home/zabbix/zabbix_agentd.crt —tls-key-file /home/zabbix/zabbix_agentd.key

- Отправка 342.45 как значение mysql.queries ключа элемента данных узла сети Monitored Host на сервер с IP адресом 192.168.1.113 с использованием TLS с сертификатом.

zabbix_sender -z 192.168.1.113 -s «Monitored Host» -k mysql.queries -o 342.45 —tls-connect psk —tls-psk-identity «PSK ID Zabbix agentd» —tls-psk-file /home/zabbix/zabbix_agentd.psk

- Отправка 342.45 как значение mysql.queries ключа элемента данных узла сети Monitored Host на сервер с IP адресом 192.168.1.113 с использованием TLS с pre-shared ключем (PSK).

СИНТАКСИС

zabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender -hzabbix_sender -V

СИНТАКСИС

zabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender -hzabbix_sender -V

ПРИМЕРЫ

zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -k mysql.queries -o 342.45

- Отправка 342.45 как значение ключа mysql.queries наблюдаемого узла сети. Используется узел сети и Zabbix сервер как указаны в файле конфигурации демона агента.

zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -s «Monitored Host» -k mysql.queries -o 342.45

- Отправка 342.45 как значение ключа mysql.queries у узла сети Monitored Host, используя Zabbix сервер как указан в файле конфигурации демона агента.

zabbix_sender -z 192.168.1.113 -i data_values.txt

-

Отправка значений из файла data_values.txt на сервер с IP адресом 192.168.1.113.

Имена узлов сети и ключи элементов данных указаны в файле.

echo «- hw.serial.number 1287872261 SQ4321ASDF» | zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -T -i —

-

Отправка значения со штампом времени из командной строки на Zabbix сервер, который указан в файле конфигурации демона агента.

Тире в данных, подаваемых на стандартный ввод, указывает, что имя узла сети должно быть взято из того же файла конфигурации.

echo ‘»Zabbix server» trapper.item «»‘ | zabbix_sender -z 192.168.1.113 -p 10000 -i —

-

Отправка пустого значения элементу данных на Zabbix сервер с IP адресом 192.168.1.113 на порту 10000 из командной строки.

Пустые значения должны быть указаны с помощью двойных кавычек.

zabbix_sender -z 192.168.1.113 -s «Monitored Host» -k mysql.queries -o 342.45 —tls-connect cert —tls-ca-file /home/zabbix/zabbix_ca_file —tls-cert-file /home/zabbix/zabbix_agentd.crt —tls-key-file /home/zabbix/zabbix_agentd.key

- Отправка 342.45 как значение mysql.queries ключа элемента данных узла сети Monitored Host на сервер с IP адресом 192.168.1.113 с использованием TLS с сертификатом.

zabbix_sender -z 192.168.1.113 -s «Monitored Host» -k mysql.queries -o 342.45 —tls-connect psk —tls-psk-identity «PSK ID Zabbix agentd» —tls-psk-file /home/zabbix/zabbix_agentd.psk

- Отправка 342.45 как значение mysql.queries ключа элемента данных узла сети Monitored Host на сервер с IP адресом 192.168.1.113 с использованием TLS с pre-shared ключем (PSK).

СИНТАКСИС

zabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectcert—tls-ca-fileCA-файл—tls-crl-fileCRL-файл—tls-server-cert-issuerэмитент-сертификата—tls-server-cert-subjectтема-сертификата—tls-cert-fileфайл-сертификата—tls-key-fileфайл-ключа-T-r-iвходящий-файлzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-kключ-oзначениеzabbix_sender-v-cфайл-конфигурации-zсервер-pпорт-IIP-адрес-sузел-сети—tls-connectpsk—tls-psk-identityидентификатор-PSK—tls-psk-filePSK-файл-T-r-iвходящий-файлzabbix_sender -hzabbix_sender -V

1 Proxies

Overview

A Zabbix proxy can collect performance and availability data on behalf of the Zabbix server. This way, a proxy can take on itself some of the load of collecting data and offload the Zabbix server.

Also, using a proxy is the easiest way of implementing centralized and distributed monitoring, when all agents and proxies report to one Zabbix server and all data is collected centrally.

A Zabbix proxy can be used to:

- Monitor remote locations

- Monitor locations having unreliable communications

- Offload the Zabbix server when monitoring thousands of devices

- Simplify the maintenance of distributed monitoring

The proxy requires only one TCP connection to the Zabbix server. This way it is easier to get around a firewall as you only need to configure one firewall rule.

Zabbix proxy must use a separate database. Pointing it to the Zabbix server database will break the configuration.

All data collected by the proxy is stored locally before transmitting it over to the server. This way no data is lost due to any temporary communication problems with the server. The ProxyLocalBuffer and ProxyOfflineBuffer parameters in the proxy configuration file control for how long the data are kept locally.

It may happen that a proxy, which receives the latest configuration changes directly from Zabbix server database, has a more up-to-date configuration than Zabbix server whose configuration may not be updated as fast due to the value of CacheUpdateFrequency. As a result, proxy may start gathering data and send them to Zabbix server that ignores these data.

Zabbix proxy is a data collector. It does not calculate triggers, process events or send alerts. For an overview of what proxy functionality is, review the following table:

| Function | Supported by proxy | |

|---|---|---|

| Items | ||

| Zabbix agent checks | Yes | |

| Zabbix agent checks (active) | Yes 1 | |

| Simple checks | Yes | |

| Trapper items | Yes | |

| SNMP checks | Yes | |

| SNMP traps | Yes | |

| IPMI checks | Yes | |

| JMX checks | Yes | |

| Log file monitoring | Yes | |

| Internal checks | No | |

| SSH checks | Yes | |

| Telnet checks | Yes | |

| External checks | Yes | |

| Built-in web monitoring | Yes | |

| Network discovery | Yes | |

| Low-level discovery | Yes | |

| Calculating triggers | No | |

| Processing events | No | |

| Sending alerts | No | |

| Remote commands | No |

To make sure that an agent asks the proxy (and not the server) for active checks, the proxy must be listed in the ServerActive parameter in the agent configuration file.

Adding proxies

To configure a proxy in Zabbix front end:

-

Go to: Administration → DM

-

Click on Create proxy

| Parameter | Description |

|---|---|

| Proxy name | Enter the proxy name. It must be the same name as in the Hostname parameter in the proxy configuration file. |

| Proxy mode | Select the proxy mode.Active — the proxy will connect to the Zabbix server and request configuration dataPassive — Zabbix server connects to the proxy |

| Hosts | Add hosts to be monitored by the proxy. |

You can specify that an individual host should be monitored by a proxy in the host configuration form, using the Monitored by proxy field.

Host mass update is another way of specifying that hosts should be monitored by a proxy.

ПРИМЕРЫ

zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -k mysql.queries -o 342.45

- Отправка 342.45 как значение ключа mysql.queries наблюдаемого узла сети. Используется узел сети и Zabbix сервер как указаны в файле конфигурации демона агента.

zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -s «Monitored Host» -k mysql.queries -o 342.45

- Отправка 342.45 как значение ключа mysql.queries у узла сети Monitored Host, используя Zabbix сервер как указан в файле конфигурации демона агента.

zabbix_sender -z 192.168.1.113 -i data_values.txt

-

Отправка значений из файла data_values.txt на сервер с IP адресом 192.168.1.113.

Имена узлов сети и ключи элементов данных указаны в файле.

echo «- hw.serial.number 1287872261 SQ4321ASDF» | zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -T -i —

-

Отправка значения со штампом времени из командной строки на Zabbix сервер, который указан в файле конфигурации демона агента.

Тире в данных, подаваемых на стандартный ввод, указывает, что имя узла сети должно быть взято из того же файла конфигурации.

echo ‘»Zabbix server» trapper.item «»‘ | zabbix_sender -z 192.168.1.113 -p 10000 -i —

-

Отправка пустого значения элементу данных на Zabbix сервер с IP адресом 192.168.1.113 на порту 10000 из командной строки.

Пустые значения должны быть указаны с помощью двойных кавычек.

zabbix_sender -z 192.168.1.113 -s «Monitored Host» -k mysql.queries -o 342.45 —tls-connect cert —tls-ca-file /home/zabbix/zabbix_ca_file —tls-cert-file /home/zabbix/zabbix_agentd.crt —tls-key-file /home/zabbix/zabbix_agentd.key

- Отправка 342.45 как значение mysql.queries ключа элемента данных узла сети Monitored Host на сервер с IP адресом 192.168.1.113 с использованием TLS с сертификатом.

zabbix_sender -z 192.168.1.113 -s «Monitored Host» -k mysql.queries -o 342.45 —tls-connect psk —tls-psk-identity «PSK ID Zabbix agentd» —tls-psk-file /home/zabbix/zabbix_agentd.psk

- Отправка 342.45 как значение mysql.queries ключа элемента данных узла сети Monitored Host на сервер с IP адресом 192.168.1.113 с использованием TLS с pre-shared ключом (PSK).

What a Zabbix Proxy ?

Zabbix proxy is a process that may collect monitoring data from one or more monitored devices and send the information to the Zabbix server, essentially working on behalf of the server. All collected data is buffered locally and then transferred to the Zabbix server the proxy belongs to.

Deploying a proxy is optional, but may be very beneficial to distribute the load of a single Zabbix server. If only proxies collect data, processing on the server becomes less CPU and disk I/O hungry.

A Zabbix proxy is the ideal solution for centralized monitoring of remote locations, branches and networks with no local administrators.

Zabbix proxy requires a separate database.

ПРИМЕРЫ

zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -k mysql.queries -o 342.45

- Отправка 342.45 как значение ключа mysql.queries наблюдаемого узла сети. Используется узел сети и Zabbix сервер как указаны в файле конфигурации демона агента.

zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -s «Monitored Host» -k mysql.queries -o 342.45

- Отправка 342.45 как значение ключа mysql.queries у узла сети Monitored Host, используя Zabbix сервер как указан в файле конфигурации демона агента.

zabbix_sender -z 192.168.1.113 -i data_values.txt

-

Отправка значений из файла data_values.txt на сервер с IP адресом 192.168.1.113.

Имена узлов сети и ключи элементов данных указаны в файле.

echo «- hw.serial.number 1287872261 SQ4321ASDF» | zabbix_sender -c /usr/local/etc/zabbix_agentd.conf -T -i —

-

Отправка значения со штампом времени из командной строки на Zabbix сервер, который указан в файле конфигурации демона агента.

Тире в данных, подаваемых на стандартный ввод, указывает, что имя узла сети должно быть взято из того же файла конфигурации.

echo ‘»Zabbix server» trapper.item «»‘ | zabbix_sender -z 192.168.1.113 -p 10000 -i —

-

Отправка пустого значения элементу данных на Zabbix сервер с IP адресом 192.168.1.113 на порту 10000 из командной строки.

Пустые значения должны быть указаны с помощью двойных кавычек.

zabbix_sender -z 192.168.1.113 -s «Monitored Host» -k mysql.queries -o 342.45 —tls-connect cert —tls-ca-file /home/zabbix/zabbix_ca_file —tls-cert-file /home/zabbix/zabbix_agentd.crt —tls-key-file /home/zabbix/zabbix_agentd.key

- Отправка 342.45 как значение mysql.queries ключа элемента данных узла сети Monitored Host на сервер с IP адресом 192.168.1.113 с использованием TLS с сертификатом.

zabbix_sender -z 192.168.1.113 -s «Monitored Host» -k mysql.queries -o 342.45 —tls-connect psk —tls-psk-identity «PSK ID Zabbix agentd» —tls-psk-file /home/zabbix/zabbix_agentd.psk

- Отправка 342.45 как значение mysql.queries ключа элемента данных узла сети Monitored Host на сервер с IP адресом 192.168.1.113 с использованием TLS с pre-shared ключем (PSK).