Как отключить приглашение для входа в windows 10 для настройки pin-кода?

Содержание:

- Как удалить аккаунт Windows 10 (администратор)

- Как установить и включить на телефоне

- Как включить и настроить Windows Hello на Windows 10

- Использование Windows Hello для бизнеса с Azure Active DirectoryHow to use Windows Hello for Business with Azure Active Directory

- 4 Migrating an Existing System to Windows Hello

- Сравнение проверки подлинности на основе ключа и сертификатаComparing key-based and certificate-based authentication

- Мы перешли с Active Directory на Azure Active Directory.I have extended Active Directory to Azure Active Directory. Можно ли использовать локальную модель развертывания?Can I use the on-premises deployment model?

- Развертывание объекта групповой политики Windows Hello для бизнесаDeploy the Windows Hello for Business Group Policy object

- Конфликты политики с несколькими источниками политикPolicy conflicts from multiple policy sources

- Какие URL-адреса нужно разрешить для гибридного развертывания?What URLs do I need to allow for a hybrid deployment?

Как удалить аккаунт Windows 10 (администратор)

Если Вы пытаетесь удалить единственную учетную запись с Вашего компьютера, Вы не можете просто удалить её. Вместо этого вы должны создать локальную учетную запись пользователя, установить её в качестве администратора, войти в нее, а затем удалить исходную учетную запись.

Нажмите кнопку Windows, а затем значок шестеренки, расположенный на левом краю меню «Пуск». Откроется приложение «Настройки».

Нажмите на плитку «Аккаунты» (учетные записи) в следующем окне.

Раздел по умолчанию открывает «Ваши данные». Нажмите на пункт «Семья и другие пользователи» в меню, а затем кнопку «+» рядом с «Добавить пользователя для этого компьютера», который указан в разделе «Другие пользователи» справа.

Нажмите ссылку «У меня нет информации для входа этого человека» в следующем окне.

Нажмите «Добавить пользователя без учетной записи Microsoft».

Введите имя пользователя, пароль (дважды), задайте три контрольных вопроса и нажмите кнопку «Далее».

Вы можете создать учетную запись без пароля, но это будет административной учетной записью, поэтому не устанавливать пароль — это плохая идея, если вы не продаете или не отдаете компьютер другому лицу. Тогда полный сброс, — лучший вариант.

По завершении Вы увидите новую локальную учетную запись в списке «Другие пользователи». Выберите новую учетную запись и нажмите кнопку «Изменить тип учетной записи».

Затем нажмите кнопку Windows, щелкните значок своего профиля и выберите новую учетную запись во всплывающем меню, чтобы войти в Windows 10 с использованием этой учетной записи.

Теперь, чтобы удалить старую или новую учетную запись, нажмите кнопку Windows, а затем значок шестеренки, расположенный на левом краю меню «Пуск». Откроется приложение «Настройки». Нажмите на пункт «Семья и другие пользователи» в меню «Учетные записи». Выберите свою учетную запись справа в списке «Другие пользователи», чтобы расширить её параметры. Нажмите кнопку «Удалить».

Как установить и включить на телефоне

Многие пользователи ищут в своих устройствах эту функцию и полагают, что для этого нужно скачать какие-то дополнения. На самом деле технология пока поддерживается только двумя смартфонами — Lumia 950 и 950 XL и там есть встроенные настраиваемые параметры.

Настроить, на самом деле, не сложно. Для начала необходимо установить ПИН-код. Идем: «Параметры» → «Персонализация» → «Экран блокировки» → «Параметры входа» (в самом низу) → «Добавить ПИН-код». Более подробно об установке пароля на экран блокировки читайте здесь.

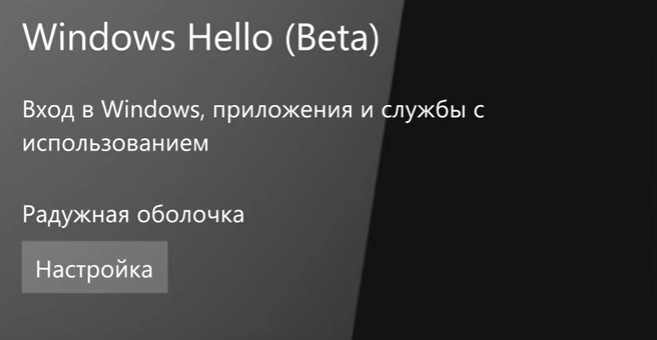

Далее в «Параметрах входа» можно начинать настройку Windows Hello.

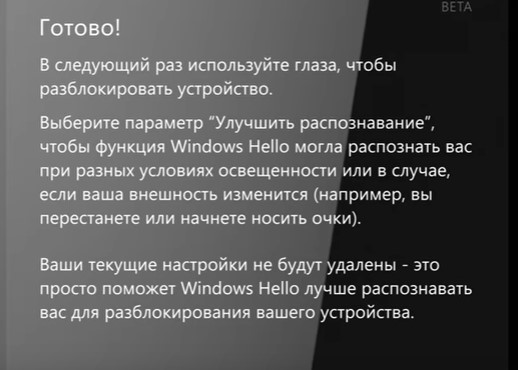

Жмите «Начать», затем подвердите личность ПИН-кодом и нажмите «Далее», предварительно сняв очки (если вы их носите).

Теперь нужно держать глаза прямо перед камерой так, чтобы оба глаза были видны на экране. Система изучит и зафиксирует необходимые параметры.

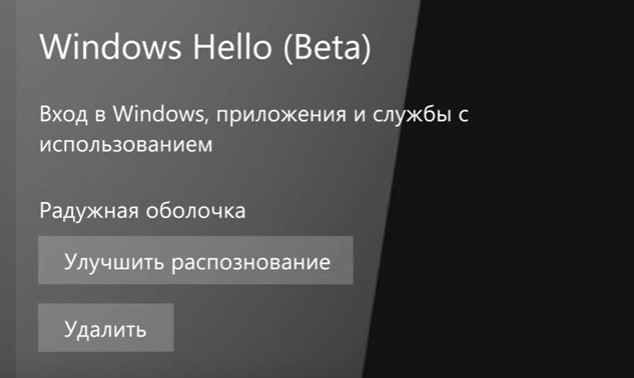

Для тех, кто носит очки можно воспользоваться дополнительным параметром «Улучшить распознавание». Оденьте очки и выполните процедуру еще раз.

Пожалуйста, Оцените:

Наши РЕКОМЕНДАЦИИ

Не включается или завис смартфон на Windows 10 Mobile? Решение есть!

Не включается или завис смартфон на Windows 10 Mobile? Решение есть!  Создаем учетную запись Майкрософт в Windows 10 Mobile

Создаем учетную запись Майкрософт в Windows 10 Mobile  Как в Windows 10 Mobile перенести игры и приложения с телефона на флешку

Как в Windows 10 Mobile перенести игры и приложения с телефона на флешку  Диктофон в смартфонах на Windows 10 Mobile

Диктофон в смартфонах на Windows 10 Mobile

Как включить и настроить Windows Hello на Windows 10

Активировать и настроить режим идентификации Windows Hello можно следующим образом:

- Запустите системное меню «Пуск». Отыщите иконку в виде шестерёнки нажмите на неё, чтобы вызвать окно «Параметры Windows». Значок располагается над кнопкой выключения устройства.

- Откройте блок «Учётные записи», щёлкнув по нему один раз левой кнопкой мыши.

- Появится вкладка под названием «Ваши данные».

- Она нам не нужна, поэтому сразу кликните по третьей вкладке «Параметры входа». Здесь и находится опция Windows Hello. В одноимённом разделе может быть сообщение о том, что функция недоступна на вашем компьютере в данный момент. Это будет означать только одно: ваше устройство не поддерживает опцию. Вы не сможете ей пользоваться, пока не приобретёте специальную камеру с функцией распознавания.

- Если ваш ПК поддерживает данную технологию, в разделе Windows Hello вы увидите блок под названием «Распознавание лица». Под ним будет кнопка «Настроить» или Set up. Щёлкните по ней.

- Должен запуститься мастер настройки этой опции. Нажмите на кнопку «Начать» или Get started.

- Введите предварительно установленный ПИН-код, который защищает компьютер от несанкционированного входа. Это необходимо для того, чтобы устройство удостоверилось, что изменения в настройки вносите именно вы, а не кто-то другой.

- Теперь в течение нескольких секунд нужно посидеть перед компьютером. При этом нельзя двигаться. Неподвижными должны быть даже глаза. Смотрите на экран. Система считает информацию с вашего лица и занесёт эти данные в базу.

- После этой небольшой процедуры кликните по «Закрыть». На этом настройка завершена. При следующем входе в вашу учётную запись Windows Hello попросит посмотреть на экран для идентификации личности.

- Если вы хотите улучшить распознавание, кликните по соответствующей кнопке для повторения процедуры.

- Вместо раздела «Распознавание лица», можно увидеть опцию для идентификации отпечатка пальца или радужной оболочки глаза. В случае последней вам также нужно будет посмотреть на экран, чтобы система запомнила радужную оболочку.

- Если будет раздел «Отпечаток пальца» (Fingerprint), нужно будет приложить палец несколько раз к сканеру, чтобы программа запомнила его отпечаток.

Видео: как внести свой отпечаток пальца в базу Windows Hello

Если на устройстве есть камера с функцией распознавания лица или даже радужной оболочки глаза либо сканер отпечатков пальцев, воспользуйтесь опцией биометрической идентификации Windows Hello, чтобы защитить данные, хранящиеся на ПК, от посторонних лиц. И тогда никто, кроме вас, не сможет работать в этом устройстве. При этом придумывать сложный пароль не придётся.

Использование Windows Hello для бизнеса с Azure Active DirectoryHow to use Windows Hello for Business with Azure Active Directory

Существует 3 сценария использования Windows Hello для бизнеса в организациях, где имеется только Azure AD.There are three scenarios for using Windows Hello for Business in Azure AD–only organizations:

- Организации, использующие версию Azure AD, включенную в Office 365.Organizations that use the version of Azure AD included with Office 365. Для этих организаций никакой дополнительной работы не требуется.For these organizations, no additional work is necessary. Когда ОС Windows 10 стала общедоступной, компания Майкрософт изменила поведение стека Azure AD Office 365.When Windows 10 was released to general availability, Microsoft changed the behavior of the Office 365 Azure AD stack. Когда пользователь выбирает параметр для присоединения к рабочей или учебной сети, устройство автоматически присоединяется к разделу каталога клиента Office 365, на нем выдается сертификат, и он становится доступным для Office 365 MDM, если клиент подписался на эту функцию.When a user selects the option to join a work or school network, the device is automatically joined to the Office 365 tenant’s directory partition, a certificate is issued for the device, and it becomes eligible for Office 365 MDM if the tenant has subscribed to that feature. Кроме того, пользователю будет предложено выполнить вход и, если многофакторная проверка подлинности (MFA) включена, ввести подтверждение MFA, которое Azure AD отправляет на телефон пользователя.In addition, the user will be prompted to log on and, if MFA is enabled, to enter an MFA proof that Azure AD sends to his or her phone.

- Организации, использующие бесплатный уровень Azure AD.Organizations that use the free tier of Azure AD. Для этих организаций компания Майкрософт не включила автоматическое присоединение домена к Azure AD.For these organizations, Microsoft has not enabled automatic domain join to Azure AD. Для организаций, которые зарегистрировались на свободном уровне, можно включить или отключить эту функцию, поэтому автоматическое присоединение к домену не будет включено, пока Администраторы организации не решит ее включить.Organizations that have signed up for the free tier have the option to enable or disable this feature, so automatic domain join won’t be enabled unless and until the organization’s administrators decide to enable it. Если эта функция включена, то устройства, которые присоединяются к домену Azure AD в диалоговом окне «Подключение к месту работы или учебы», будут автоматически зарегистрированы в Windows Hello для бизнеса, но устройства, присоединившиеся ранее, зарегистрированы не будут.When that feature is enabled, devices that join the Azure AD domain by using the Connect to work or school dialog box will be automatically registered with Windows Hello for Business support, but previously joined devices will not be registered.

- Организации, подписавшиеся на Azure AD Premium, имеют доступ ко всему набору функций Azure AD MDM.Organizations that have subscribed to Azure AD Premium have access to the full set of Azure AD MDM features. Эти функции включают в себя инструменты управления службой Windows Hello для бизнеса.These features include controls to manage Windows Hello for Business. Вы можете настроить политики для отключения или принудительного использования Windows Hello для бизнеса. Также можно сделать обязательным использование доверенного платформенного модуля (TPM) и контролировать длину и надежность ПИН-кодов, созданных на устройстве.You can set policies to disable or force the use of Windows Hello for Business, require the use of a TPM, and control the length and strength of PINs set on the device.

Если вы хотите использовать Windows Hello для бизнеса с сертификатами, вам понадобится система регистрации устройств.If you want to use Windows Hello for Business with certificates, you’ll need a device registration system. Это означает, что вы должны настроить Configuration Manager, Microsoft Intune или совместимую стороннюю систему MDM и разрешить регистрацию устройств.That means that you set up Configuration Manager, Microsoft Intune, or a compatible non-Microsoft MDM system and enable it to enroll devices. Это обязательное предварительное условие использования Windows Hello для бизнеса с сертификатами, независимо от поставщика удостоверений (IDP), поскольку система регистрации должна подготавливать устройства с необходимыми сертификатами.This is a prerequisite step to use Windows Hello for Business with certificates, no matter the IDP, because the enrollment system is responsible for provisioning the devices with the necessary certificates.

4 Migrating an Existing System to Windows Hello

In this short section, we will address an existing Universal Windows Platform app and backend system that uses a database that stores the username and hashed password. These apps collect credentials from the user when the app starts and use them when the backend system returns the authentication challenge.

Here, we will describe what pieces need to be changed or replaced to make Windows Hello work.

We have already described most of the techniques in the earlier chapters. Adding Windows Hello to your existing system involves adding a couple of different flows in the registration and authentication part of your code.

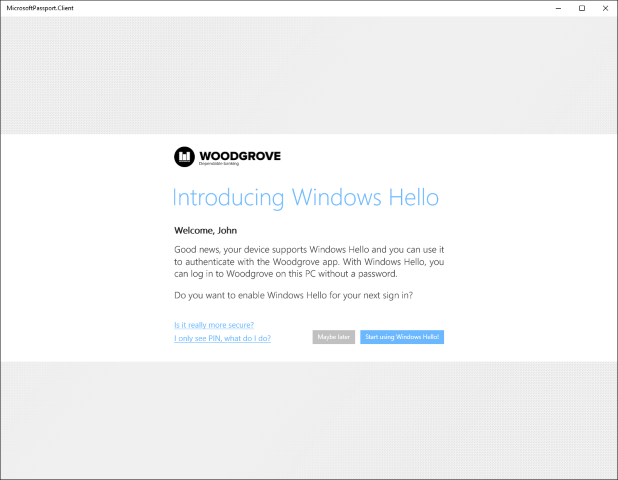

One approach is to let the user choose when to upgrade. After the user logs on to the app and you detect that the app and OS are capable of supporting Windows Hello, you can ask the user if he or she wants to upgrade credentials to use this modern and more secure system. You can use the following code to check whether the user is capable of using Windows Hello.

The UI might look something like this:

If the user elects to start using Windows Hello, you create the KeyCredential described before. The backend registration server adds the public key and optional attestation statement to the database. Because the user is already authenticated with username and password, the server can link the new credentials to the current user information in the database. The database model could be the same as the example described earlier.

If the app was able to create the users KeyCredential, it stores the user ID in isolated storage so the user can pick this account from the list once the app is started again. From this point on, the flow exactly follows the examples described in earlier chapters.

The final step in migrating to a full Windows Hello scenario is disabling the logon name and password option in the app and removing the stored hashed passwords from your database.

Сравнение проверки подлинности на основе ключа и сертификатаComparing key-based and certificate-based authentication

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратные или программные) или сертификаты в аппаратном или программном обеспечении.Windows Hello for Business can use either keys (hardware or software) or certificates in hardware or software. Предприятия, у которых есть инфраструктура открытых ключей (PKI) для выдачи и управления сертификатами конечных пользователей, могут продолжать использовать PKI в сочетании с Windows Hello.Enterprises that have a public key infrastructure (PKI) for issuing and managing end user certificates can continue to use PKI in combination with Windows Hello. Предприятиям, которые не используют PKI или хотите уменьшить трудозатраты, связанные с управлением сертификатами пользователей, могут полагаться на учетные записи Windows Hello, но при этом использовать сертификаты на контроллерах домена в качестве корней доверия.Enterprises that do not use PKI or want to reduce the effort associated with managing user certificates can rely on key-based credentials for Windows Hello but still use certificates on their domain controllers as a root of trust.

Windows Hello для бизнеса с ключом не поддерживает RDP.Windows Hello for Business with a key does not support RDP. Протокол RDP не поддерживает проверку подлинности с помощью ключа или самозаверяющего сертификата.RDP does not support authentication with a key or a self signed certificate. Протокол RDP с Windows Hello для бизнеса поддерживается с развертываниями на основе сертификатов.RDP with Windows Hello for Business is supported with certificate based deployments.

Мы перешли с Active Directory на Azure Active Directory.I have extended Active Directory to Azure Active Directory. Можно ли использовать локальную модель развертывания?Can I use the on-premises deployment model?

Нет.No. Если ваша организация является федеративной или использует встроенные службы, такие как Azure AD Connect, Office 365 или OneDrive, необходимо использовать модель гибридного развертывания.If your organization is federated or using on-line services, such as Azure AD Connect, Office 365, or OneDrive, then you must use a hybrid deployment model. Локальные развертывания предназначены только для организаций, которым нужно больше времени для перехода на облачные технологии и которые используют исключительно Active Directory.On-premises deployments are exclusive to organization who need more time before moving to the cloud and exclusively use Active Directory.

Развертывание объекта групповой политики Windows Hello для бизнесаDeploy the Windows Hello for Business Group Policy object

При применении объекта групповой политики Windows Hello для бизнеса используется фильтрация по группам безопасности.The application of the Windows Hello for Business Group Policy object uses security group filtering. Это позволяет привязать объект групповой политики к домену, что гарантирует, что объект групповой политики будет находиться в пределах области для всех пользователей.This enables you to link the Group Policy object at the domain, ensuring the Group Policy object is within scope to all users. Тем не менее, фильтрация по группам безопасности гарантирует, что только пользователи, входящие в глобальную группу Пользователи Windows Hello для бизнеса, будут получать и применять объект групповой политики, что приводит к подготовке Windows Hello для бизнеса.However, the security group filtering ensures only the users included in the Windows Hello for Business Users global group receive and apply the Group Policy object, which results in the provisioning of Windows Hello for Business.

- Запустите Консоль управления групповыми политиками (gpmc.msc).Start the Group Policy Management Console (gpmc.msc)

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики…In the navigation pane, expand the domain and right-click the node that has your Active Directory domain name and click Link an existing GPO…

- В диалоговом окне Выбор объекта групповой политики выберите Включить Windows Hello для бизнеса или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.In the Select GPO dialog box, select Enable Windows Hello for Business or the name of the Windows Hello for Business Group Policy object you previously created and click OK.

Повторим еще раз, что привязка объекта групповой политики Windows Hello для бизнеса к домену гарантирует, что объект групповой политики находится в пределах области для всех пользователей.Just to reassure, linking the Windows Hello for Business Group Policy object to the domain ensures the Group Policy object is in scope for all domain users. Параметры политики, однако, будут применяться не ко всем пользователям.However, not all users will have the policy settings applied to them. Только пользователи, являющиеся членами группы Windows Hello для бизнеса, будут получать параметры политики.Only users who are members of the Windows Hello for Business group receive the policy settings. Все остальные пользователи этот объект групповой политики будут игнорировать.All others users ignore the Group Policy object.

Конфликты политики с несколькими источниками политикPolicy conflicts from multiple policy sources

Управление Windows Hello для бизнеса разработано с помощью групповой политики или MDM, но не их комбинации.Windows Hello for Business is designed to be managed by Group Policy or MDM but not a combination of both. Если политики установлены из обоих источников, это может привести к получению результатов, которые действительно применяются для пользователя или устройства.If policies are set from both sources it can result in a mixed result of what is actually enforced for a user or device.

Политики для Windows Hello для бизнеса принудительно применяются с помощью следующей иерархии: групповая политика пользователей > групповой политики компьютера > > MDM для устройства > блокировки устройств.Policies for Windows Hello for Business are enforced using the following hierarchy: User Group Policy > Computer Group Policy > User MDM > Device MDM > Device Lock policy. Все политики с повышенной сложностью сгруппированы и принудительно применяются из единственного источника политики.All PIN complexity policies are grouped together and enforced from a single policy source.

Использование аппаратного обеспечения безопасности и принудительного применения RequireSecurityDevice также группируются с помощью политики сложности контактов.Use a hardware security device and RequireSecurityDevice enforcement are also grouped together with PIN complexity policy. Разрешение конфликтов для других политик Windows Hello для бизнеса принудительно применяется для каждой политики отдельно.Conflict resolution for other Windows Hello for Business policies is enforced on a per policy basis.

Примечание

Логика разрешения конфликтов политики Windows Hello для бизнеса не учитывает политику ControlPolicyConflict и MDMWinsOverGP в CSP политики.Windows Hello for Business policy conflict resolution logic does not respect the ControlPolicyConflict/MDMWinsOverGP policy in the Policy CSP.

Какие URL-адреса нужно разрешить для гибридного развертывания?What URLs do I need to allow for a hybrid deployment?

Связь с Azure Active Directory использует следующие URL-адреса:Communicating with Azure Active Directory uses the following URLs:

- enterpriseregistration.windows.netenterpriseregistration.windows.net

- login.microsoftonline.comlogin.microsoftonline.com

- login.windows.netlogin.windows.net

Если в вашей среде используется Microsoft Intune, вам понадобятся следующие дополнительные URL-адреса:If your environment uses Microsoft Intune, you need these additional URLs:

- enrollment.manage-beta.microsoft.comenrollment.manage-beta.microsoft.com

- enrollment.manage.microsoft.comenrollment.manage.microsoft.com

- portal.manage-beta.microsoft.comportal.manage-beta.microsoft.com

- portal.manage.microsoft.comportal.manage.microsoft.com