How to hack bluetooth and other wireless tools using kali linux- bluetooth sniffer linux

Содержание:

- Raspberry Pi

- Сканирование устройств Bluetooth

- Брутфорсеры

- Запускаем WebSploit

- Chromebooks — Хромбуки

- Примеры запуска orjail

- Описание orjail

- Aircrack-ng v1.2 RC2 получает новые опции: wlan0mon с поддержкой WPS

- Справка по Sherlock

- The NTFS partition is in an unsafe state. Please resume and shutdown. Windows fully (no hibernation or fast restarting), or mount the volume

- Сканирование устройств Bluetooth

- Setup Process

- Git repositories

- Описание seeker

- Allwinner – Cubieboard и Mini-X

- Примеры запуска torctl

- Перенос временной папки 7-Zip в другое место

- Интернет через Bluetooth

- Открытие файловой системы ext3 и ext4 из Windows

- Error for wireless request «Set Mode» (8B06) : SET failed on device wlan0 ; Device or resource busy.

- Справка по orjail

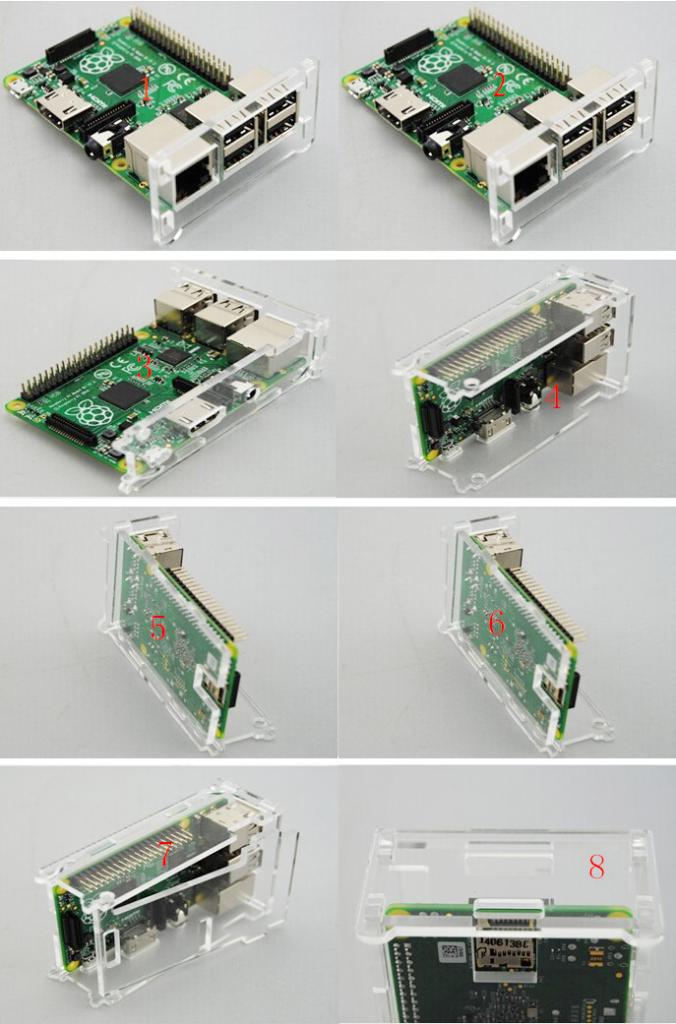

Raspberry Pi

Я бы рекомендовал выбрать модель Raspberry Pi 2 Model B — по сравнению с предыдущими версиями в ней очень большой прирост производительности.

Обратите внимание на комплект поставки – многие продавцы продают не просто плату, а комплектуют её корпусом, дополнительным охлаждением и вентилятором, разными кабелями (HDMI), адаптерами питания, некоторые комплектуют картами памяти с программным обеспечением, которое имеет графический интерфейс и позволяет установить тот или иной дистрибутив Linux.

Также можно докупить Wi-Fi адаптеры, камеры и даже экраны с тачскрином — главное не увлекайтесь слишком сильно, а то количество потраченных денег на конструктор превысит стоимость нетбука — более универсального и транспортабельного решения.

Сканирование устройств Bluetooth

Перед тем как начать сканирование, нужно проверить, правильно ли подключен адаптер и не блокируется ли он с помощью утилиты rfkill. Чтобы активировать ее, я ввожу в командной строке «Терминал» следующий запрос:

sudo rfkill list

Если в отчете будет отображено, что адаптер не работает из-за аппаратной или программной блокировки, можно будет провести разблокировку, введя вот такую команду:

sudo rfkill unblock bluetooth

После этого обязательно включаю адаптер вот таким запросом:

sudo hciconfig hci0 up

И как только данная процедура будет завершена, можно приступать к сканированию. Перед этим проверю, включен ли Bluetooth модуль на другом устройстве и не находится ли он в скрытом режиме.

sudo hcitool scan

После завершения сканирования отобразится имя устройства и его MAC адрес. А чтобы узнать более подробную информацию о нем, использую утилиту sdptool:

sdptool browse

А вот с помощью утилиты ping можно проверить доступность удаленного устройства. Выглядеть команда при этом будет примерно вот так:

sudo l2ping

Если действовать через настройки, тут все будет намного проще. Нужно просто запустить поиск, и в результате отобразится список доступных устройств.

Брутфорсеры

Именно брутфорсеры помогают получить несанкционированный доступ к аккаунтам, сайтам, компьютерным системам методом перебора комбинаций из различных символов. Кто-то скажет, что брутфорс устарел. Но такой вид взлома актуален, и количество брутфорс-атак лишь возросло с переводом всего мира на удалённый режим работы.

John the Ripper

Кроссплатформенный инструмент с открытым исходным кодом, который используется для аудита слабых паролей. Несмотря на столь кричащее название, Джон-потрошитель хорошо зарекомендовал себя в сфере пентеста. Программа поддерживает сразу несколько вариантов атак:

- перебором по словарю;

- полным перебором (брутфорс);

- гибридным способом.

У John the Ripper есть удобный GUI Johnny, который устанавливается отдельно. Но владельцам Linux придётся или собирать его из исходников самостоятельно, или довольствоваться консолью.

THC-Hydra

Простой в использовании многофункциональный брутфорс паролей, который завоевал популярность среди пентестеров по всему миру. Hydra поддерживает большое количество служб, отличается высокой скоростью работы, надёжностью и открытым исходным кодом. Работает через интерфейс командной строки с использованием словарей.

RainbowCrack

Популярный взломщик хешей, который характеризуется высокой скоростью работы. Отличается от многих брутфорсов способом взлома: вместо грубого перебора комбинаций с вычислением и сравнением хеша с искомым значением, RainbowCrack сравнивает хеш со значениями из предкалькулированной таблицы. То есть время тратится только на сравнение, что способствует быстрому получению результата.

На официальном сайте программы можно найти демо и готовые радужные таблицы для алгоритмов хеширования LM, NTLM, MD5 и SHA1.

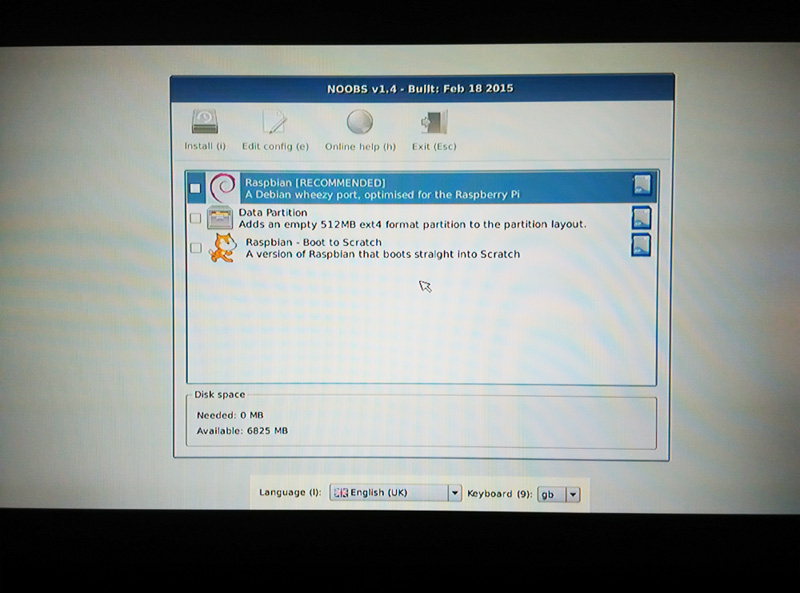

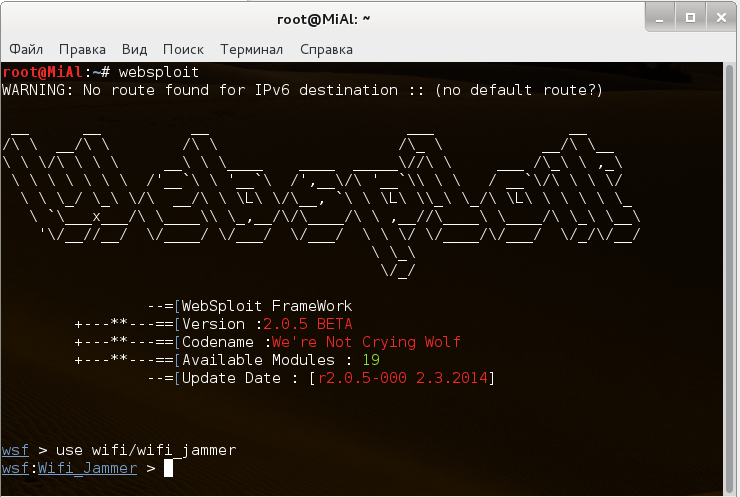

Запускаем WebSploit

websploit

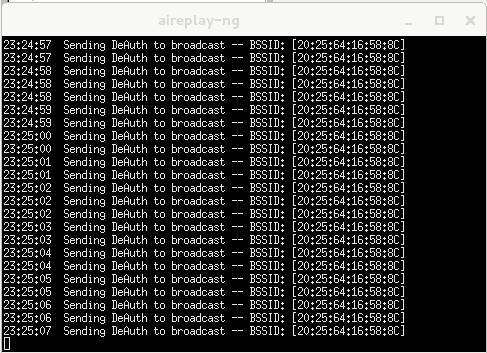

Задействуем плагин wifi_jammer

wsf > use wifi/wifi_jammer

Вам обязательно нужно «отремонтировать» модуль wifi_jammer, поскольку после обновления сторонних программ, он стал неработоспособным. Подробности, а также как вернуть его в строй написано в этой инструкции.

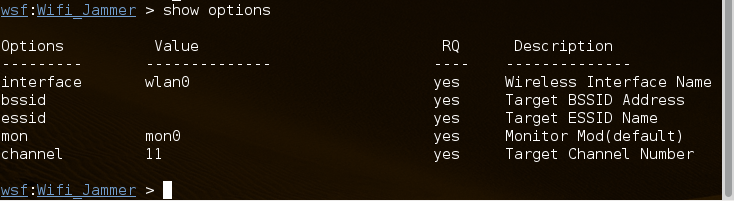

Посмотрим на его опции

wsf:Wifi_Jammer > show options

Нам нужно задать essid, bssid, channel и mon. Эти данные можно взять из вывода airodump-ng.

wsf:Wifi_Jammer > set essid Mial wsf:Wifi_Jammer > set bssid 20:25:64:16:58:8C wsf:Wifi_Jammer > set channel 11

Также обязательно:

wsf:Wifi_Jammer > set mon wlan0mon

Обратите внимание, что здесь нет вариантов, устанавливать значение нужно именно в wlan0mon.

Запускаем командой run:

wsf:Wifi_Jammer > run

Контролировать процесс можно двумя способами. Первый — просто убедиться, что ваши устройства больше не подключены к беспроводной сети Wi-Fi. Второй — с помощью команды airodump-ng wlan0mon. Обратите на такое поле её вывода как PWR. Его значение при нормальной работе находилось в районе 40.

После начала атаки значение PWR составляет 0 и до самого конца атаки не поднимается. Сеть Wi-Fi в это время недоступна.

В данном примере мы глушили одну точку доступа, возможно глушить сразу все ТД, например, этой программой.

Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Chromebooks — Хромбуки

Хромбуки делают разные производители, образы Kali Linux есть для следующих: HP Chromebook, Samsung Chromebook, Samsung Chromebook2, Acer Chromebook, ASUS Chromebook Flip. Хотя и стоят копейки, хромбуки не нашли широкой популярности — и это вполне заслуженно. Хром ОСь (или как там она называется) — это просто браузер, которые не может ничего такого, чего бы не мог браузер Google Chrome. Там ещё разные ограничения — в общем с родной ОС этот компьютер никому не интересен.

А вот с возможностью использовать Kali Linux – это совсем другое дело! Эти компьютеры:

- стильно выглядят

- являются законченными решениями (есть клавиатура, экран и всё остальное — не то что в Raspberry Pi)

- дёшевы

- являются транспортабельными (в них есть аккумулятор и все другие необходимые для работы элементы).

Как я уже сказал, их делают разные производители — поэтому внимательно читайте характеристики.

Примеры запуска orjail

Проверка своего текущего IP адреса:

curl suip.biz/ip/

Проверка своего текущего IP адреса через orjail:

sudo orjail curl suip.biz/ip/

Этот пример для понимания объяснённой выше теории:

sudo orjail ifconfig

Пример вывода:

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

out-orjail: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 10.200.8.1 netmask 255.255.255.252 broadcast 0.0.0.0

inet6 fe80::8cf0:51ff:fe98:76ca prefixlen 64 scopeid 0x20<link>

ether 8e:f0:51:98:76:ca txqueuelen 1000 (Ethernet)

RX packets 1 bytes 90 (90.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 2 bytes 176 (176.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Или более актуальный вариант команды:

sudo orjail ip a

Получение содержимого домашней страницы с curl через Tor:

sudo orjail curl autistici.org > autistici.org

То же самое, но с другим пользователем:

sudo orjail -u ДРУГОЙ_ПОЛЬЗОВАТЕЛЬ curl autistici.org

«Получение IP» адреса .onion (пользы нет, просто показывает, что резолвинг .onion работает):

sudo orjail dig hacktoolseqoqaqn.onion

Запуск скрытого сервиса .onion внутри orjail (ваш адрес будет искаться внутри examples/hostname)

sudo orjail -v -H 8080 -d examples "python -m SimpleHTTPServer 8080"

Получение сайта .onion через Tor:

sudo orjail curl hacktoolseqoqaqn.onion

Запуск firefox, который может выходить только через Tor:

sudo orjail firefox -P /tmp/tmpprofile

Предупреждение: firefox имеет настройку, которая по умолчанию блокирует получение IP адреса для .onion, для её изменения перейдите в about:config/network.dns.blockDotOnion.

Запуск браузера внутри orjail не безопасно, вместо этого используйте Tor Browser.

Получение анонимной оболочки:

sudo orjail -s

Запуск pidgin в вербальном режиме:

sudo orjail -v pidgin

Сохранение пространства имён после выхода, поэтому мы сможем запустить другую программу в том же namespace:

sudo orjail -k ls

Использование firejail как безопасной песочницы для присоединения сетевого пространства имён orjail:

sudo orjail -f thunderbird

Описание orjail

orjail — это инструмент, который позволяет создавать вокруг программ изолированное пространство (джэйл) в целях принудительного перенаправления их трафика через Tor. Это создаёт стойкое окружение для всего, что пытается обнаружить ваш реальный IP адрес.

Авторы orjail попытались деанонимизировать программу выполняемую в окружении torsocks и это оказалось не так сложно, поскольку torsocks использует LD_PRELOAD, поэтому вам только нужно статически скомпилировать ваши вещи. Поскольку Whonix для многих пользователей это слишком много, проект orjail возник из идеи экспериментировать с пространствами имён linux и учиться, делая что-то полезное.

Требования:

- Ядро Linux с поддержкой namespaces (пространств имён) (у вас есть это с 2008)

- Установленный Tor

- firejail (опционально, но весьма рекомендуется)

Как работает orjail

Скрипт отделяет сетевое пространство имён (используя ip netns) со своим собственным сетевым интерфейсом и привязкой на интерфейс хоста правилами iptables (на хосте), которые принуждают сгенерированный внутри orjail трафик выходить только через Tor (включая DNS).

Внутри orjail вы будете в другом pid пространства имён (попробуйте sudo orjail ps aux) и другого пространстве имён mount (это используется чтобы был задействован другой /etc/resolv.conf).

Дополнительная информация

- orjail требует для запуска права root

- orjail запускает вашу команду от вашего пользователя

- orjail запустит экземпляр Tor привязанный к интерфейсу orjail

Лицензия: Do What The F*** You Want To Public License, Version 2

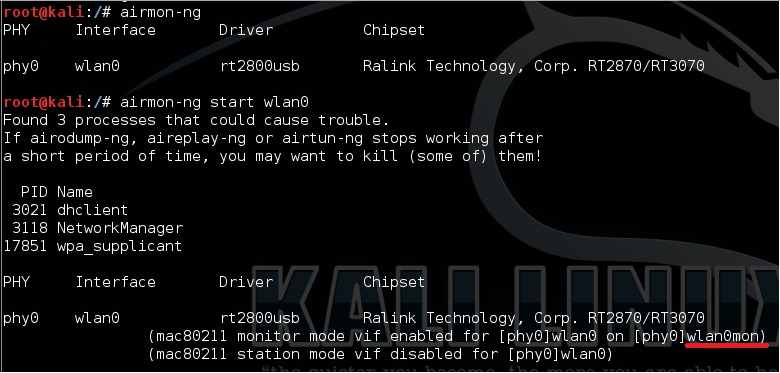

Aircrack-ng v1.2 RC2 получает новые опции: wlan0mon с поддержкой WPS

Aircrack-ng – известный инструмент для тестирования безопасности беспроводных сетей получил несколько новых интересных функций с релизом aircrack v1.2 RC2.

Поприветствуйте wlan0mon

У Aircrack-ng теперь есть новый метод переключения беспроводных адаптеров в режим мониторинга. Ранее «mon0» был основным интерфейсом, который aircrack-ng использовал для работы с беспроводными картами.

Теперь на замену ему пришёл wlan0mon.

Как вы можете видеть на картинке выше, беспроводная карта переходит в режим мониторинга на «wlan0mon» вместо «mon0».

Если вы попытаетесь воспользоваться «mon0» и aircrack вернёт ошибку, вы знаете, в чём причина. Просто замените команду на «wlan0mon». Последние несколько релизов aircrack-ng включали в себя Airmon-zc, который, по-видимому, станет наследником airmon-ng.

Приведу цитату из официального списка изменений:

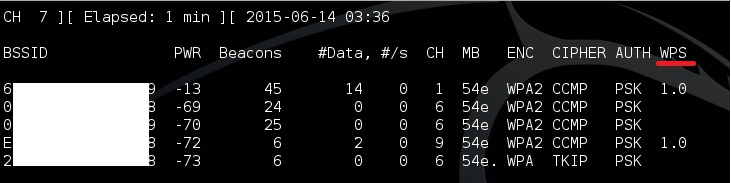

Включённый WPS теперь отображается автоматически

В прошлом для того, чтобы узнать использует ли маршрутизатор защиту WPS, необходимо было выполнить команду «Wash». Новая версия aircrack v1.2 RC2 сразу показывает, активен ли на маршрутизаторе протокол WPS. Если хотите воспользоваться новой опцией, выполните следующую команду:

airodump-ng wlan0mon –wps

Как видите, маршрутизаторы с активным WPS отображаются справа. Благодаря этому, сразу видно, на каких маршрутизаторах с хорошим сигналом есть WPS, что даёт большое преимущество над командой «Wash».

Другие изменения

Автоматически постарается убить препятствующие работе процессы. После выполнения команды

airmon-ng start wlan0

aircrack начнёт автоматически отключать процессы, которые могут помешать режиму мониторинга. Ранее это приходилось делать вручную.

Резюме

Некоторые из новых опций довольно интересны, и приятно видеть, что aircrack-ng развивается. Эти нововведения, несомненно, поначалу смутят пользователей, но в итоге положительно скажутся на общей эффективности инструмента.

Справка по Sherlock

Использование:

sherlock.py

ИМЯ_ПОЛЬЗОВАТЕЛЯ

Опции:

обязательные аргументы:

ИМЯ_ПОЛЬЗОВАТЕЛЯ Одно или более имён пользователей для проверки по социальным сетям.

Необязательные аргументы:

-h, --help показать справку и выйти

--version Показать информацию о версии и выйти.

--verbose, -v, -d, --debug

Показывать дополнительную отладочную информацию и метрики.

--rank, -r Выводить веб-сайты в порядке их популярности на основе глобального рейтинга Alexa.com.

--folderoutput FOLDEROUTPUT, -fo FOLDEROUTPUT

Если для проверки указано несколько имён пользователей, вывод результатов будет сохранён в эту папку.

--output OUTPUT, -o OUTPUT

Если для проверки указано одно имя пользователя, вывод результатов будет сохранён в этот файл.

--tor, -t Делать запросы через Tor; увеличивает время выполнения; требует, чтобы Tor был установлен в системной переменной path.

--unique-tor, -u Делать запросы через Tor с новым маршрутом Tor после каждого запроса; увеличивает время выполнения; требует, чтобы Tor был установлен в системной переменной path.

--csv Создать файл со значениями, разделёнными запятой (CSV).

--site ИМЯ_САЙТА Ограничить анализ только перечисленными сайтами. Добавьте несколько опция для указания более чем одного сайта.

--proxy PROXY_URL, -p PROXY_URL

Делать запросы через прокси. Например, socks5://127.0.0.1:1080

--json JSON_FILE, -j JSON_FILE

Загрузить данные из файла JSON или валидного файла JSON, размещённого онлайн.

--proxy_list СПИСОК_ПРОКСИ, -pl СПИСОК_ПРОКСИ

Делать запросы через случайные прокси, выбираемые из списка из размещённого в файле .csv.

--check_proxies ЧИСЛО, -cp ЧИСЛО

Для использования с параметром '--proxy_list'. Будет выполнена проверка на работоспособность и анонимности прокси из файла .csv. Укажите 0 для снятия ограничений

на количество прошедших проверку прокси, или укажите другое число для установления лимита.

--timeout TIMEOUT Время (в секундах) для ожидания ответа на запрос. По умолчанию равно 60.0s. Более долгий таймаут увеличит шанс получения ответа от медленных сайтов

но с другой стороны это может стать причиной долгой задержки для сбора всех результатов.

--print-found Не выводить сайты, где имя пользователя не было найдено.

--no-color Не раскрашивать вывод в терминал

The NTFS partition is in an unsafe state. Please resume and shutdown. Windows fully (no hibernation or fast restarting), or mount the volume

Набираю и вижу следующее:

root@WebWare:~# mount /dev/sdb1 /media/d The disk contains an unclean file system (0, 0). Metadata kept in Windows cache, refused to mount. Failed to mount '/dev/sdb1': Операция не позволена The NTFS partition is in an unsafe state. Please resume and shutdown Windows fully (no hibernation or fast restarting), or mount the volume read-only with the 'ro' mount option.

Как говориться, нежданчик. Теперь понятно, что и автоматическое монтирование не произошло по этой же причине.

Есть несколько способов решить эту проблему, я для себя выбрал такой:

ntfsfix /dev/sdb1

Вместо /dev/sdb1 вставьте путь до вашего диска, который не хочет монтироваться.

root@WebWare:~# ntfsfix /dev/sdb1 Mounting volume... The disk contains an unclean file system (0, 0). Metadata kept in Windows cache, refused to mount. FAILED Attempting to correct errors... Processing $MFT and $MFTMirr... Reading $MFT... OK Reading $MFTMirr... OK Comparing $MFTMirr to $MFT... OK Processing of $MFT and $MFTMirr completed successfully. Setting required flags on partition... OK Going to empty the journal ($LogFile)... OK Checking the alternate boot sector... OK NTFS volume version is 3.1. NTFS partition /dev/sdb1 was processed successfully.

Пробуем ещё раз:

mount /dev/sdb1 /media/d

Больше сообщений об ошибке не было, а на рабочем столе появился ярлычок смонтированного диска:

Чтобы размонтировать, нужно набрать команду umount, а после неё точку монтирования ИЛИ источник. В моём случае эти команды равнозначны:

umount /dev/sdb1 umount /media/d

Сканирование устройств Bluetooth

Перед тем, как перейти к сканированию устройств нужно убедиться что ваш bluetooth адаптер подключен и не заблокирован с помощью rfkill:

Если устройство заблокировано, программной или аппаратной блокировкой, необходимо разблокировать его с помощью команды rfkill:

Включить адаптер можно с помощью команды hciconfig:

Дальше можно начать сканирование. Только перед этим убедитесь, что на другом устройстве Bluetooth включен и не находится в скрытом режиме. Для сканирования выполните:

После завершения вы увидите доступное устройство. Здесь будет отображаться его имя и MAC адрес.

Чтобы узнать более подробную информацию об устройстве, вы можете использовать утилиту sdptool:

Вы можете сразу отфильтровать какие возможности поддерживает обнаруженное устройство:

Также вы можете использовать интерактивный инструмент bluetoothctl:

Также вы можете проверить доступность удаленного устройства с помощью утилиты ping:

Setup Process

The full installer image always had all the packages required for an offline installation but if you installed a Kali Linux system with this image and without disabling the network, the installer would automatically run during the install. This is done to make sure that you have the latest packages on first boot. And that step can take a very long time, especially after a few months after a release when lots of updates have accumulated. Starting with 2020.3, we disabled the network mirror in the full installer so that you always get the same installation speed, and the same packages and versions for that release – just make sure to update after installing!

Whilst we were at it, we fixed another related issue. If you didn’t have network access (either voluntarily or otherwise) during installation, you would get an empty network repository (). This means, you would not be able to use to install additional packages. While there might be some users who will never have network, we believe that it’s best to actually configure that file in all cases. So that’s what we did. By default, any fresh installs going forward after 2020.3 will have network repositories pre-defined.

Git repositories

All source code that belongs to Termux is split between repositories available under

our organisation on Github: https://github.com/termux.

Support of Android OS versions 5.x — 6.x is discontinued as of 01.01.2020!

Application and add-ons

Builds on F-Droid and Kali Nethunter Store are done on their own and signed with different certificates.

Thus, application and add-ons obtained from different source can’t be mixed.

- termux-app: terminal emulator application sources.

- termux-api: Termux:API add-on sources.

- termux-boot: Termux:Boot add-on sources.

- termux-failsafe:

- termux-float: Termux:Float add-on sources.

- termux-styling: Termux:Styling add-on sources.

- termux-tasker: Termux:Tasker add-on sources.

- termux-x11: Termux:X11 add-on sources. Unmaintained.

Packages

Package definitions, build scripts and patches are split between multiple repositories

depending on their functionality.

- termux-packages: main set of packages and build environment.

- game-packages: set of games.

- science-packages: set of scientific packages.

- termux-root-packages: set of packages requiring device to be rooted.

- unstable-packages: untested and potentially unstable packages.

- x11-packages: set of packages for X Window System.

Package-specific repositories

We maintain some projects which are used for special purposes.

Packages:

- TermuxAm: an activity manager for Android OS.

- command-not-found: utility to suggest packages if executed command not found.

- libandroid-shmem: System V shared memory implementation through Android’s ashmem.

- libandroid-support: implementation of functionality missing in Bionic libc.

- play-audio: utility to play audio files through OpenSLES.

- termux-api-package: command line interface to Termux:API.

- termux-apt-repo: script for generating APT repository from given packages.

- termux-auth: an implementation of password authentication for use with OpenSSH and similar packages.

- termux-create-package: utility to create DEB package from set of files and metadata definition.

- termux-elf-cleaner: utility to remove unused sections from ELF binaries.

- termux-exec: hook for fixing and path accesses during execution of system call.

- termux-services: scripts for managing services in Termux.

Other:

- termux.github.io: Termux home page website.

- termux-packaging: utilities to work with packages and generate bootstrap archives.

Описание seeker

Seeker находит точное расположение смартфона с помощью социальной инженерии.

Концепция Seeker проста, подобно тому, как мы размещаем фишинговые страницы для получения учётных данных, почему бы не разместить поддельную страницу, которая запрашивает ваше местоположение, как многие популярные веб-сайты, основанные на местоположении. Seeker запускает поддельный веб-сайт на встроенном PHP-сервере и использует ngrok или Serveo для создания ссылки, которая создаст туннель и перенаправит цель к созданному сайту. Этот веб сайт запрашивает разрешение на местоположение и, если цель позволяет, мы можем получить:

- долготу

- широту

- точность

- высоту над уровнем моря — не всегда доступна

- направление — доступно только если пользователь движется

- скорость — доступно только если пользователь движется

Наряду с информацией о местоположении мы также получаем информацию об устройстве без каких-либо разрешений:

- Операционная система

- Платформа

- Количество ядер процессора

- Объем оперативной памяти — приблизительные результаты

- Разрешение экрана

- Информация о GPU

- Имя и версия браузера

- Публичный IP-адрес

Раскрытие IP-адресов

Этот инструмент является проверкой концепции и предназначен только для образовательных целей. Seeker показывает, какие данные может собирать вредоносный веб-сайт о вас и ваших устройствах, и почему вы не должны нажимать на случайные ссылки и разрешать критические разрешения, такие как местоположение и т. д.

Чем это отличается от IP GeoLocation

Другие инструменты и сервисы предлагают IP-геолокацию, которая НЕ является точной и не даёт определения местоположения цели, а является приблизительным местоположением провайдера.

Seeker использует HTML API и получает разрешение на местоположение, а затем захватывает долготу и широту с помощью GPS-оборудования, которое присутствует в устройстве, поэтому Seeker лучше всего работает со смартфонами, если отсутствует GPS-оборудование, например на ноутбуке, Seeker откатывается на геолокацию IP. или он будет искать кэшированные координаты.

Обычно, если пользователь принимает разрешение на определение местоположения, точность полученной информации составляет приблизительно 30 метров, точность зависит от устройства.

Примечание. На iPhone по какой-то причине точность определения местоположения составляет приблизительно 65 метров.

Шаблоны

Вы можете выбрать шаблон, который будет использовать ищущий из следующих:

- NearYou

- Google Drive

Работоспособность проверена на:

- Kali Linux 2019.2

- BlackArch Linux

- Ubuntu 19.04

- Kali Nethunter

- Termux

- Parrot OS

Лицензия: MIT

Allwinner – Cubieboard и Mini-X

На мой взгляд, это хороший конкурент Raspberry Pi. У Raspberry Pi есть козырь, который трудно побить — цена. Все остальные компьютеры, о которых я здесь рассказываю, дороже

Но честно – Raspberry Pi тормозная, хотя ну как можно придираться к компьютеру, который стоит 35 баксов? Если вам важна производительность, то обратите внимание на линейку Cubieboard. Есть одно НО: на сайте Kali имеются готовые образы для Cubieboard2 и Cubietruck (это Cubieboard3)

Под Cubietruck4 готового образа нет. Не знаю, насколько это серьёзная трудность — но имейте это ввиду. Перед покупкой будет не лишним проверить, не появились ли собранные версии Kali под Cubietruck4, либо быть готовым гуглить и возиться.

Примеры запуска torctl

Проверяем текущий статус служб:

torctl status

Пример вывода, когда все службы остановлены:

WARNING: torctl is stopped WARNING: tor service is: inactive WARNING: torctl-autowipe service is: disabled WARNING: torctl-autostart service is: disabled

Проверяем свой текущий IP адрес:

torctl ip

Запускаем перенаправление всего трафика через сеть Tor:

sudo torctl start

Вновь проверяем свой IP адрес:

torctl ip

Дополнительный способ проверить свой IP адрес в командной строке:

curl w-e-b.site/ip/

Проверка IP адреса в веб-браузере: https://suip.biz/ru/?act=myip

Для смены MAC адресов (аппаратных адресов) всех сетевых интерфейсов в системе:

sudo torctl chngmac

Перенос временной папки 7-Zip в другое место

Раз уж заговорили об ошибке о переполнении диска C при работе архиватора 7-Zip, то опишу здесь пару способов, которыми её можно решить.

Стандартная настройка смены каталога, почему то, не срабатывает в последних бета версиях.

1й способ смены временной папки 7-Zip (мне он понравился больше)

Перейдите в двухпанельный режим (запустите 7zFM.exe и нажмите «F9»). Затем откройте нужный архив в левой панели и используйте «F5» или «Извлечь», чтобы распаковать архив в другую панель.

У меня этот способ прекрасно сработал.

2й способ смены временного каталога 7-Zip

Измените переменную окружения %Temp% на нужный вам каталог. Сделать это можно так: кликните правой кнопкой на Этот компьютер, затем выберите Свойства. Потом Дополнительные параметры системы, выберите вкладку Дополнительно, и на ней выберите Переменный среды.

Выберите %Temp% из списка и отредактируйте её под ваши нужды.

Все программы, которые используют временную директорию Temp, теперь будут использовать новый установленный путь.

Способ, что называется, на любителя.

Интернет через Bluetooth

Раньше использование Dial-up сети было очень популярным. Сейчас эта технология почти не используется. Но, возможно, понадобиться раздать интернет от вашего телефона на компьютер. Для этого можно использовать два протокола: DUN — более старый и BNEP, более похожий на работу локальной сети.

Чтобы определить поддерживает ли устройство работу по протоколу DUN нужно использовать правильный канал rfcomm. Нужно использовать канал 15:

Если протокол поддерживается, то у вас появиться устройство rfcomm0. Дальше вы можете использовать NetworkManager для подключения к сети.

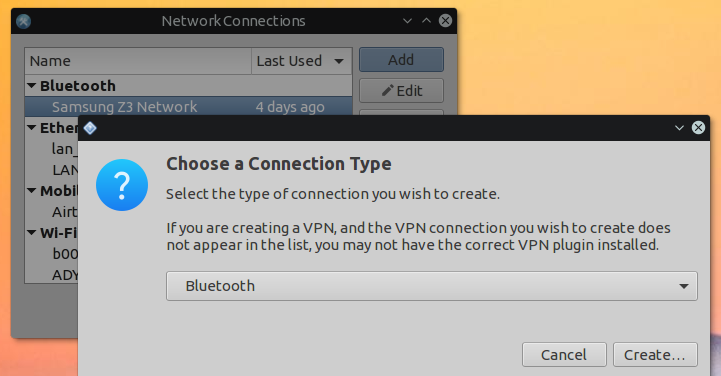

Что касается BNEP, то здесь вам уже не нужно использовать rfcomm, все протоколы будут обрабатываться bluez. Все что нужно, это Bluez и NetworkManager. Добавьте новое соединение Bluetooth:

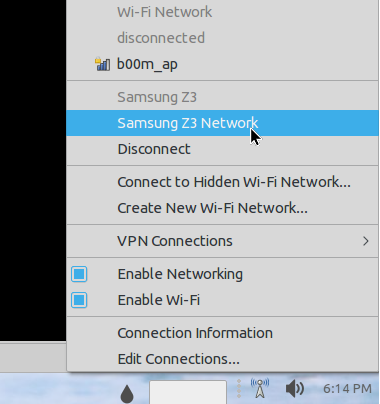

Выберите найденную сеть:

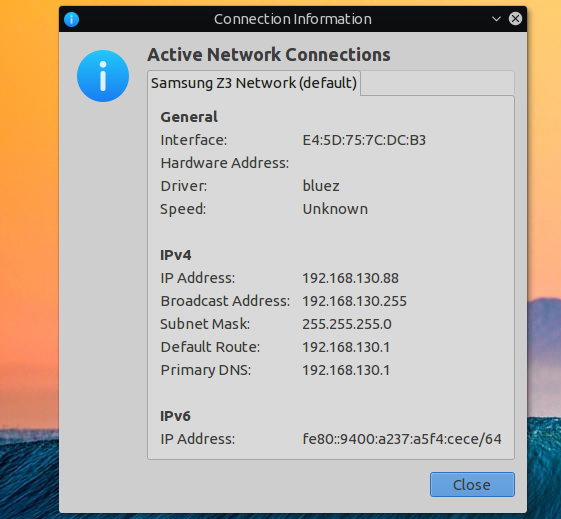

Дальше вы можете посмотреть информацию о подключении и использовать сеть:

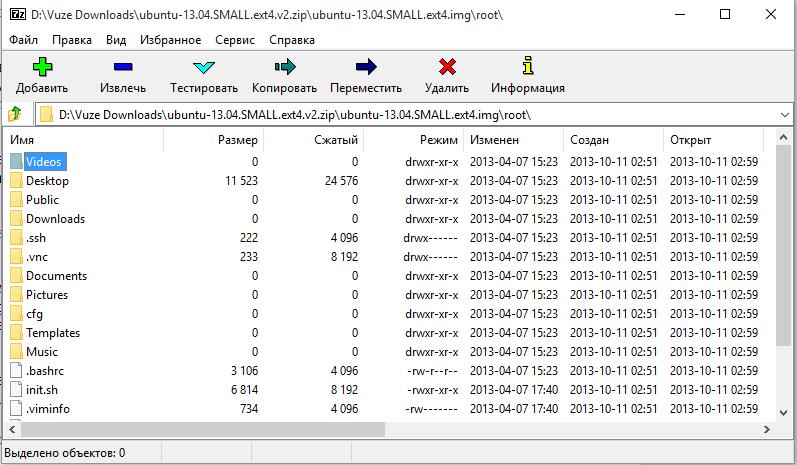

Открытие файловой системы ext3 и ext4 из Windows

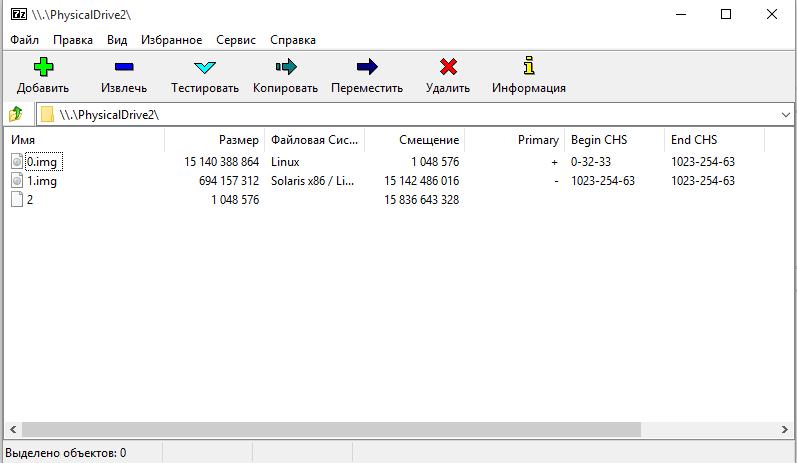

Всё довольно просто. Скачиваете 7-Zip версии 15.08 или более позднюю. Если ОС Linux установлена на раздел жёсткого диска или на флешку, то переходите в

\. \.PhysicalDrive0

Если вам нужно открыть образ с Linux, то работаете с ним как с обычным архивом:

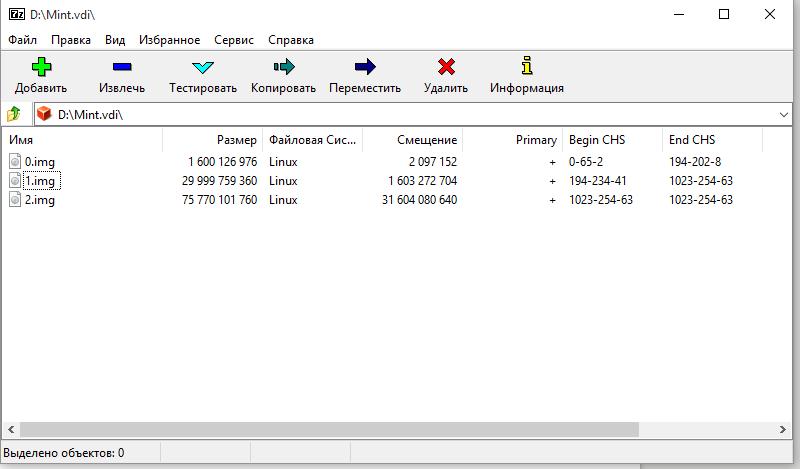

Если нужно просмотреть содержимое виртуального жёсткого диска, на котором установлена Linux, то открываете этот виртуальный жёсткий диск как архив, доступные разделы представлены в виде образов:

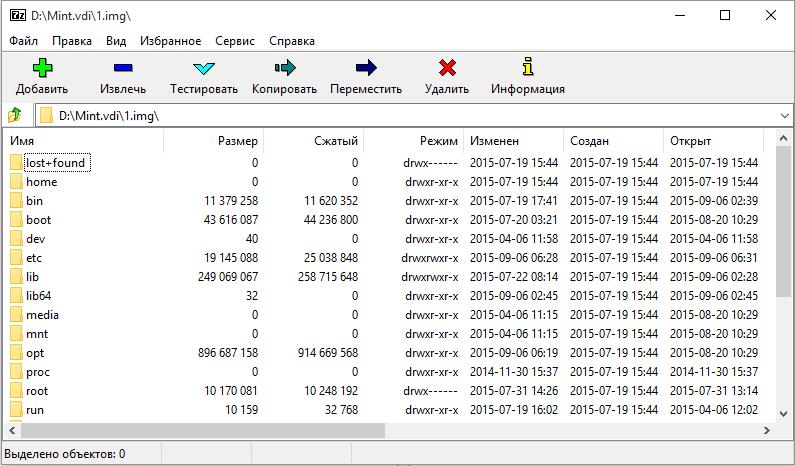

Двойным кликом можно перейти внутрь этих образов и посмотреть/скопировать данные с них:

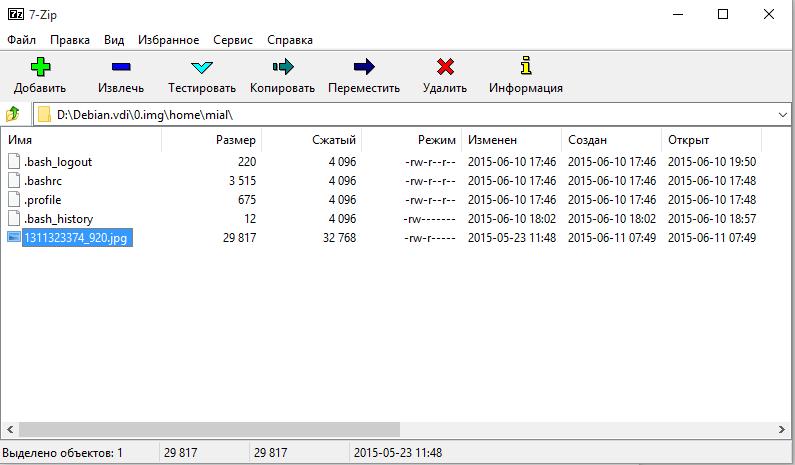

Скриншоты выше – это Linux Mint, далее скриншот с Debian:

Важная деталь — даже большие диски открываются очень быстро. Если виртуальный диск является динамическим, то никаких проблем это не вызывает.

Тем не менее, не всё так безоблачно.

Error for wireless request «Set Mode» (8B06) : SET failed on device wlan0 ; Device or resource busy.

В моём случае (думаю и у других, у кого схожая ситуация с Ривером) оказалось, что карта просто не переводилась в режим монитора.

Это можно сделать, как указал Владимир, следующей командой:

iwconfig wlan0 mode monitor

Правда команда у меня выдавала следующую ошибку:

Error for wireless request "Set Mode" (8B06) :

SET failed on device wlan0 ; Device or resource busy.

Побороть эту ошибку и перевести карту в режим монитора мне позволила следующая последовательность команд:

ifconfig wlan0 down iwconfig wlan0 mode monitor ifconfig wlan0 up

В результате карта была переведена в режим монитора и программы, использующие этот режим, заработали должным образом.

Справка по orjail

Использование:

orjail <опции>

Опции:

-h, --help Показывает справку.

-u, --user <пользователь> Выполняет команду с разрешениями этого пользователя. По умолчанию это 'root'.

-n, --name <имя> Устанавливает выбранное имя пространства имён. По умолчанию 'orjail'.

-v, --verbose Вербальный режим.

-k, --keep Не удаляет пространство имён и не убивает tor после выполнения.

-f, --firejail Использует firejail в качестве безопасного контейнера (/usr/bin/sudo orjail -f pidgin).

--firejail-args "<аргументы>"

Устанавливает аргументы для передачи в firejail, их нужно окружить кавычками. ("--hostname=host --env=PS1=")

-H, --hidden <порт>

Включает Tor как скрытый сервис, перенаправляющий запросы с/на указанный порт.

-d, --hiddendir <директория>

Указывает, где искать 'hostname' и 'private_key' скрытого сервиса.

-p, --private Приватная домашняя папка

Монтирует песочнику в качестве домашней директории и устанавливает как текущую директорию.

-s, --shell Выполняет оболочку (используя ваш текущий)

--host-torrc Включает файл torrc вашего хоста.

-t, --tor-exec Выбирает исполнимый файл Tor для использования. Путь может быть полным, относительным или быть в $PATH

-r, --routing <ip_host> <ip_ns> <netmask>

Устанавливает пользовательские IP. По умолчанию 10.200.x.2/10.200.x.1/30.

--trans-port <порт>

Устанавливает tor TransPort. По умолчанию 9040

--dns-port <port>

Устанавливает пользовательский DnsPort. По умолчанию 5354

--port-range <port>-<port>

Генерирует случайные TransPort и DnsPort в заданном диапазоне.