Как взломать более 17 000 сайтов за одну ночь

Содержание:

- Атаки на домен. Завладеваем корпоративной сетью

- Comodo Dragon

- INFO

- Подбор паролей

- Шпионские программы

- Утечка данных

- Взлом веб-приложений и игр | Практика javascript injection

- Цель взлома

- Порочное наследие Windows. Концептуальные методы взлома Linux через флешку и защита от них

- Способы взлома сайтов.

- Атака Man-in-the-middle

- Атака с использованием радужной таблицы

- Атака WAP

- Взлом паролей

- Доверяй, но проверяй!

- Оффлайн хакинг

- Взлом компьютера через Dark Comet

- Атака IoT

- Классификация способов взлома сайтов

- Атака методом полного перебора (грубой силы)

- Заливаем шелл

- Лабораторный практикум по Metasploit Framework. Скрытые фишки MSF

- Кража файлов Cookie/ перехват сеанса связи

- Атака на Оракула. Подробный гайд по векторам атак на Oracle DB

- Фишинг

- Алгоритм взлома

- Управление чужим ПК с помощью Skype

- Меряем уязвимости. Классификаторы и метрики компьютерных брешей

- Укрощение дикой киски, или сливаем пароли чемоданами. Взлом маршрутизаторов через изъяны SNMP

- Заключение

Атаки на домен. Завладеваем корпоративной сетью

Абсолютное большинство компаний для пользовательского корпоративного сектора юзают в качестве базы Windows Server и службу каталогов Active Directory, даже если остальные стойки у них под завязку забиты тачками с *NIX’ами. Поэтому контроль над доменом — это лакомый кусочек для любого хакера или пентестера. Соответственно, тебе никак не обойтись без привилегий администратора. А вот как их получить — об этом и пойдет разговор в данной статье. Уязвимости в сетевых службах и ОС, дыры в архитектуре сети и проблемы аутентификации, SMB Relay и неувядающий со временем ARP spoofing… Must read для всех интересующихся пентестами.

Comodo Dragon

Comodo Dragon, пожалуй, самое раскрученное решение для безопасного серфинга в сети после Tor Browser. Dragon претендует на роль универсального решения для тех, кому неохота ждать по полчаса, пока запустится Tor.

INFO

Репутация Comodo однажды серьезно пострадала — когда в 2016 году компанию уличили в том, что ее продукты без спроса ставили на компьютеры VNC-сервер.

На самом деле чуваки из Comodo сделали целых два секьюрных браузера с одним и тем же набором функций, но на разных движках: Comodo Dragon на платформе Chromium и Ice Dragon на базе Firefox. Среди заявленных возможностей — встроенная защита от малвари, использование безопасных DNS, блокировка cookies и валидация доменов для борьбы с фишингом.

Продолжение доступно только участникам

Материалы из последних выпусков становятся доступны по отдельности только через два месяца после публикации. Чтобы продолжить чтение, необходимо стать участником сообщества «Xakep.ru».

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Я уже участник «Xakep.ru»

Подбор паролей

Атаки с использованием подбора паролей (Brute Force, грубая сила по-русски) также достаточно распространены. Если несколько лет назад большинство таких атак представляли собой действительно перебор всех комбинаций определенного набора символов для составления паролей определенной длины, то на данный момент всё обстоит несколько проще (для хакеров).

Анализ утекших за последние годы миллионов паролей показывает, что менее половины из них уникальны, при этом на тех сайтах, где «обитают» преимущественно неопытные пользователи, процент совсем мал.

Что это означает? В общем случае — то, что хакеру нет необходимости перебирать несчетные миллионы комбинаций: имея базу из 10-15 миллионов паролей (приблизительное число, но близкое к истине) и подставляя только эти комбинации, он может взломать почти половину аккаунтов на любом сайте.

В случае целенаправленной атаки на конкретную учетную запись, помимо базы может использоваться и простой перебор, а современное программное обеспечение позволяет это делать сравнительно быстро: пароль из 8-ми символов может быть взломан в считанные дни (а если эти символы представляют собой дату или сочетание имени и даты, что не редкость — за минуты).

Обратите внимание: если вы используете один и тот же пароль для различных сайтов и сервисов, то как только ваш пароль и соответствующий адрес электронной почты будут скомпрометированы на любом из них, с помощью специального ПО это же сочетание логина и пароля будет опробовано на сотнях других сайтах. Например, сразу после утечки нескольких миллионов паролей Gmail и Яндекс в конце прошлого года, прокатилась волна взломов аккаунтов Origin, Steam, Battle.net и Uplay (думаю, и многих других, просто по указанным игровым сервисам ко мне многократно обращались)

Шпионские программы

Шпионское программное обеспечение — еще один способ проникновения к системным папкам пользователей. Зараженный вирусом компьютер будет отправлять всю информацию на ваш электронный ящик, записывать все, что его владелец вводит на клавиатуре и т.д.

Для установки шпионского ПО вы сможете использовать ActiveX-компоненты или троянские программы категории TrojanDownloader для удаленного администрирования, например, ALB или LD. Запустить сервер на удаленной машине вы сможете парой простых способов:

- Через «шары». Если вы пытаетесь войти в чужие ПК через расширенные ресурсы (порносайты, хакерские порталы, сервисы для скачивания бесплатной музыки и видеофильмов), чтобы позже снова не сканить диапазон, закачайте шпиона, предварительно настроив его работу: «Диск C / Windows / Главное меню / Программы / Автозагрузка». После перезагрузки системы троян запустится автоматически.

- Социнженерия. Впихнуть зараженный файл потенциальным пользователям вы сможете с помощью программы Joiner v2.1. Например, вы желаете поздравить кого-то с днем рождения или каким-либо праздником: склеиваете сервер трояна с вашей открыткой или видеопоздравлением и шлете его по почте своим потенциальным жертвам. Открыв письмо, пользователи активируют вирус и открывают доступ к управлению своих машин.

Добавить комментарий

JComments

Утечка данных

Утечки данных возможны, когда загруженные конфиденциальные данные становятся общедоступными из-за ошибок в конфигурации. Например, система обработки ошибок или обмена сообщениями в веб-приложении может привести к утечке информации в результате необработанного сообщения об ошибке. Используя метод, известный как доркинг, злоумышленники могут найти эти данные с помощью поисковой системы.

Убедитесь, что ваш сайт не раскрывает конфиденциальную информацию неавторизованным пользователям. Для этого проводите периодические проверки и с помощью правил безопасности предоставляйте доступ к конфиденциальным данным только доверенным лицам. Если вы обнаружили на своем сайте конфиденциальную информацию, которую необходимо срочно удалить из результатов поиска Google, используйте инструмент удаления URL.

Взлом веб-приложений и игр | Практика javascript injection

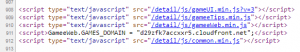

Для начала нам нужно зайти в веб-версию самого Telegram и запустить игру. Это нужно для того, чтобы мы могли увидеть и найти нужный нам метод в js файле, который подключен для работы приложения.

После запуска игры заходим в исходный код фрейма, если игра открылась на полный экран, не во фрейме, то заходим в исходный код страницы.

Скрипты подключаются как в самом верху, так и внизу страницы, чаще всего скрипт игры находиться внизу. Редки случаи, когда игровой javascript файл подключают вверху.

Открыв код игры, которую мы используем для примера и пролистав страницу вниз мы видим вот такие подключенные скрипты.

Посмотрев на них, можно сразу понять, что нам нужен GameUI.min.js. Код минифицирован, его нереально читать, убираем .min и получаем нормальный код GameUI.js. Однако тут стоит упомянуть, что не всегда на сервере храниться такой вариант. Проблемы здесь нет, выделяем весь код и идем на любой Beautify JS сайт.

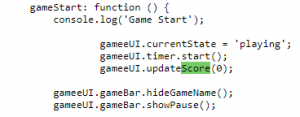

Чтобы осуществить взлом веб-приложений и игр нам нужно найти тот участок кода, который отвечает за обновление игровых баллов, в данном случае. Вообще, в случае с другими веб-приложениями, веб-играми это может быть другой участок кода, например Coins, Radius, Scale, Points или Health. В общем, всё что душе угодно.

Чтобы долго не искать, вводим в поисковике Score и ищем то, что нам нужно.

Как вы видите, мы нашли метод отвечающий за обновление баллов. Копируем его и в нужный нам момент запускаем в Console.

gameUI.updateScore(n)

n – количество очков, которые вы хотите получить.

Данная консоль находиться в инспекторе элементов, пункт может называться “просмотреть код элемента”, зависит от браузера.

Всё, теперь можем проигрывать, все очки сохраняются и отображаются в общем списке результатов.

Взлом веб-приложений и игр можно осуществить и подменой js кода, загрузив локально свой файл. Для этого можно воспользоваться плагином, в Google Chrome это Resource Override. Такой метод может пригодиться если на сайте используется функция замыкания. В таком случае через консоль ничего изменить не получиться, в общем окружении переменных js нам ничего не доступно и что-то делать через консоль бесполезно.

Цель взлома

Представим, что хакер планирует доступ к аккаунту одного конкретного пользователя на конкретном сайте.

Шаг первый: социальная инженерия

Лучший взлом — тот, которого не было. А чтобы получить доступ без взлома, нужно, чтобы пользователь сам предоставил вам все данные. Для этого используется социальная инженерия. И вот самые известные способы.

Письма от администрации

Нужно написать письмо человеку, представившись сотрудником компании, которой принадлежит сайт. Для этого можно подменить заголовки письма, чтобы пользователь подумал, что оно действительно пришло от официальных представителей.

Содержание может быть следующим:

Когда получаешь такое письмо, в первую очередь начинаешь переживать, что случилось что-то ужасное. И только когда эмоции улягутся, здравый смысл может затрубить о том, что это, скорее всего, мошенники.

Очарование

Вам вдруг пишет человек, который хочет знать о вас всё: откуда вы, чем увлекаетесь, любите ли животных, какая девичья фамилия вашей матери и так далее. Обычно этот человек выглядит как девушка или парень мечты — разве можно не доверять такой очаровашке?

Порочное наследие Windows. Концептуальные методы взлома Linux через флешку и защита от них

Какой юзер Windows не помнит траблы с флешками и надоедливым вирусом из Autorun? Пользователи Linux всегда смотрели на эту проблему свысока, мол, их это не касается. Отчасти это так, но не все столь гладко, как хотелось бы. У пингвина были свои проблемы — это .autorun, аналогичный по функциональности, брешь Adobe Acrobat Reader со шрифтами, в результате которой в Nautilus’е можно запустить что угодно, косячные драйверы, некорректно обрабатывающие съемные носители, и фичи, позволяющие обойти такие механизмы безопасности, как AppArmor, ASLR, PIE и NX-биты. Уже интересно? Тогда читай материал, и ты узнаешь, как это было.

Способы взлома сайтов.

Взлом сайтов становиться возможным из-за уязвимостей кода сайта, уязвимостей и ошибках в настройках серверного программного обеспечения, а также из-за некорректной публикацией сайта на сервере.

Инъекции:

Наиболее грозным и распространенным способом взлома сайта являются инъекции.

Возможность успешной эксплуатации инъекций на сайте в 99% случаев приводит к его взлому.

- RCE — Remote code execution. Удаленное выполнение кода на сервере.

- PHP — инъекции. Выполнение произвольного PHP кода.

- SQL — инъекции. Внедрение произвольного кода в SQL запрос.

- XPath — инъекции. Внедрение произвольного кода в XPath запрос.

Инклуды:

Не менее грозный и распространенный способ взлома сайта — это инклуды.

Возможность успешной эксплуатации любого инклуда на сайте в 100% случаев приведет к его взлому.

- RFI Remote file include. Включение удаленного файла.

- LFI — Local file include. Подключение, выполнение или чтение локальных файлов на сервере.

- PHP include. Включение удаленного PHP файла.

Клиентские атаки. Атаки на администраторов и посетителей сайта

Очень популярный способ взлома сайта — это атаки на клиента, в браузере жертвы.

Один из самых практикуемых способов взлома сайта. Обусловлен тем, что клиентским атакам (к примеру XSS) подвержены более 75% всех сайтов в мире.

- XSS атака. Сross Site Sсriрting — межсайтовый скриптинг.

- CSRF атака. Сross Site Request Forgery — подделка межсайтовых запросов.

- Фишинг атака. Fishing — Фишинг атака — подделка страниц сайта.

Некорректная публикация сайта на сервере. Ошибки публикации.

Некорректная публикация сайта на сервере является грубейшей ошибкой разработчиков и администраторов ресурса, зачастую приводящая к его взлому.

К таким ошибкам, напрямую влияющих на безопасность сайта являются:

- Открытые директории с системными файлами.

- Открытый доступ и возможность выполнения системных файлов, взаимодействующих с файловой системой или базами данных.

- Системные архивы, бэкапы сайта, находящиеся в открытом доступе.

- Файлы дампа баз данных в открытом доступе.

- Открытый доступ к .svn или .git индексным файлам.

Ошибки администрирования сайта:

Нередко администраторы сайта устанавливают короткие и примитивные пароли к админкам, наподобие 123qwerty.

Такие пароли элементарно подбираются злоумышленниками с помощью специальных программ.

Небрежность администраторов сайта, имеющих доступ к FTP и административной панели, нередко приводит к взлому сайта.

Троянская программа отправленная по почте, якобы забытая кем — то, а на самом деле специально оставленная злоумышленником зараженная вирусами флэшка на столе у админа сайта могут привести к его взлому.

УЯЗВИМОСТИ СЕРВЕРА

Уязвимости программного обеспечения сервера несут огромную опасность для размещенных на них сайтах.

Устаревшие версии редакции серверных операционных систем, а также Nginx, Apachе, PHP, MySQL, FTP и прочего ПО несут в себе угрозу безопасности сайта,

так как в большинстве случаев они уязвимы к взлому и атакам.

Кроме этого, существуют специальные программные решения, эксплойты, с помощью которых происходят взломы и атаки на сервер.

Неправильная настройка сервера также может открыть «дыру» или лазейку, через которую злоумышленник сможет осуществить взлом.

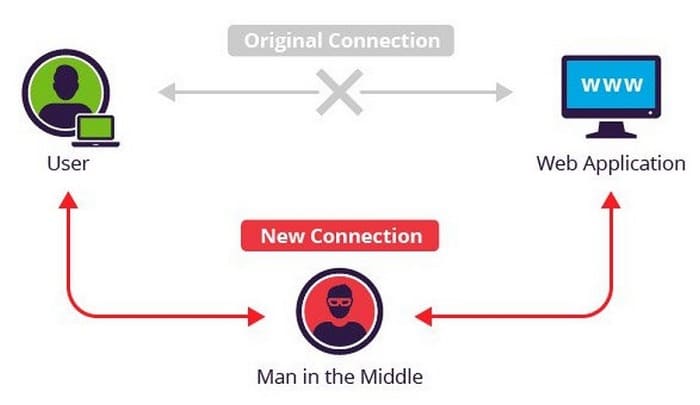

Атака Man-in-the-middle

При этой атаке хакер действует в качестве невидимого посредника между вами и сервером, с которым вы взаимодействуете. Копируя обмен данными с обоих концов, он может отслеживать трафик и даже изменять его. Самый простой способ сделать это – использовать незащищенное WAP-соединение. Представьте себе выполнение финансовой транзакции во время атаки MITM. Хакер получает ваши регистрационные данные, которые, может вставить в транзакцию, чтобы перенаправить ваши средства. Устройство показывает вам, что вы отправляете деньги туда, куда и планировали, но банк видит другой счет, тот, который был подменен хакером. Это вид атаки, с которой справится только VPN. Так хакер не сможет ничего прочитать или изменить. Худшее, что он может сделать – это прервать ваше соединение без ущерба для безопасности для ваших данных.

Существует тысячи различных уязвимостей и способов их использования злоумышленниками в интернете, и невозможно узнать обо всех из них. Но каждый пользователь интернета может многое выиграть, изучая общие методы взлома. Если вы понимаете, как хакеры могут действовать, то можете быть готовы предотвратить и отразить их атаки.

Атака с использованием радужной таблицы

Радужная таблица — это список предварительно вычисленных хэшей (числовых значений зашифрованных паролей), используемых большинством современных систем. Таблица включает в себя хэши всех возможных комбинаций паролей для любого вида алгоритма хэширования. Время, необходимое для взлома пароля с помощью радужной таблицы, сводится к тому времени, которое требуется, чтобы найти захэшированный пароль в списке. Тем не менее, сама таблица огромна и для просмотра требует серьезных вычислительных мощностей. Также она будет бесполезна, если хэш, который она пытается найти был усложнен добавлением случайных символов к паролю до применения алгоритма хеширования.

Стоит сказать о возможности существования усложненных радужных таблиц, но они были бы настолько велики, что их было бы трудно использовать на практике. Они, скорее всего, работали бы только с набором заранее заданных «случайных величин», при этом пароль должен состоять менее чем из 12 символов, иначе размер таблицы будет непомерно велик, даже для хакеров государственного уровня.

Атака WAP

Это очень простой метод хакерской атаки, хакнуть WAP сможет даже семиклассник. Хакер атакует беспроводной роутер, обычно в общественном месте, к которому подключается большое количество людей. После подключения, хакер может отслеживать и изменять настройки сети, чтобы украсть конфиденциальные данные или заставить пользователя загрузить вредоносное ПО на свое устройство. Перед подключением узнайте официальное имя сети Wi-Fi и пароль и обязательно сверьте название, хакеру достаточно изменить одну букву, чтобы вы не заметили подлога и оказались в ловушке. Публичные беспроводные сети все еще небезопасны, поэтому рекомендуется использовать VPN в любом случае.

Взлом паролей

Злоумышленники могут перебирать различные пароли, пока не угадают правильный. Для взлома через подбор пароля используются различные методы, например перебор распространенных паролей или случайных комбинаций букв и цифр.

Чтобы предотвратить это, создайте надежный пароль, который трудно угадать.

Изучите советы по созданию надежных паролей в Справочном центре Google.

Что нужно помнить при выборе пароля? Во-первых, старайтесь не использовать одинаковые пароли в разных сервисах. Если злоумышленники взломают ваш пароль, они могут попытаться использовать его с вашим именем пользователя в любом другом сервисе.

Во-вторых, по возможности пользуйтесь двухфакторной аутентификацией (пример ее реализации в Google). Такой подход позволяет использовать второй уровень учетных данных для входа. Как правило, они создаются динамически и отправляются в SMS или другим способом. Благодаря этому злоумышленник не сможет получить доступ к вашему аккаунту, взломав пароль. Некоторые поставщики систем управления контентом предлагают рекомендации по настройке двухфакторной аутентификации (см. документацию для Joomla!, WordPress и Drupal).

Доверяй, но проверяй!

Чтобы узнать, стоит ли доверять подобным программам, я решил не изобретать сложных стендов и не заниматься постройкой специальной лаборатории. Для сравнения защищенных браузеров вполне достаточно виртуалки со свежеустановленной виндой и нескольких онлайновых тестов, специально созданных для проверки уровня безопасности подобных программ. Вот они.

- Qualys Browser Check — проверяет уязвимости в браузере и тестирует настройки работы с файлами cookies. По умолчанию для прохождения теста предлагается установить специальный плагин, но можно обойтись и без него, воспользовавшись ссылкой на сайте.

- Cloudflare Browsing Experience Security Check — тест от известной компании Cloudflare, проверяет используемые браузером DNS, сертификаты, настройки cookies и наличие известных уязвимостей.

- Privacy Analyzer — комплексная проверка браузера на возможность утечки данных. Проверяется отслеживание по IP, отпечатку браузера, тестируются настройки приватности.

- Panopticlick — тест на third-party tracking cookies и отслеживание по отпечатку браузера.

- Webkay — сервис, демонстрирующий всю информацию, которую твой браузер передает веб-сайтам в интернете.

Итак, с критериями оценки разобрались. Теперь перейдем к нашим подопытным браузерам — какие результаты они нам покажут с настройками по умолчанию? Сейчас узнаем!

Оффлайн хакинг

Легко представить себе, что пароли в безопасности, когда они защищены системами блокировки, которые блокируют пользователей после трех-четырех неудачных попыток набора пароля, что также позволяет блокировать приложения автоматического подбора паролей. Это было бы верно, если бы не тот факт, что большинство взломов паролей происходит в оффлайне, с использованием набора хэшей в файле паролей, которые были «получены» от скомпрометированной системы.

Часто, рассматриваемая жертва оказывается скомпрометирована через взлом третьей стороны, которая тем самым обеспечивает доступ хакерам к системе серверов и всех важных файлов пользователя с хэшированными паролями. Взломщик паролей может работать столько времени, сколько ему нужно, чтобы попытаться взломать код без оповещения целевой системы или отдельных пользователей.

Взлом компьютера через Dark Comet

Dark Comet, или «Крыса, — одно из популярных средств удаленного управления компьютером. Хотя официальная разработка «Черной кометы» прекратилась еще в 2012 году, в хакерской среде можно до сих пор встретить усовершенствованные варианты проги. Работать с ней нужно следующим образом:

-

и установите Dark Comet на компьютер, запустите ее. По окончании запуска откроется окно, в котором нужно выбрать команду «Dark Comet RAT» — «Server Module» — «Full Editor».

-

В новом окошке выберите «Stub Finalization», укажите тип расширения (.exe, .pif или .bat), затем подберите одну из иконок. По желанию в меню «Network Settings» в поле «Title» вы можете вбить какой-то текст, например, «Еrror», «Fool», «Ты взломан» и т.п.

- Выполнив настройки, кликните по кнопке «Bulid The Stub»и сохраните файл.

Как только программа «поймает» какого-то юзера, вы сможете начать управлять им: украдете пароли, просмотрите документы, удалите важные файлы и т.п. Те, кто любит позлорадствовать, могут отключить рабочий стол своей жертвы, сыграть ему на виртуальном пианино, отправить сообщение и т.п.

Среди других софтов для удаленного доступа — программы RMS, Radmin, LogMeIn и Hidden Administrator.

Атака IoT

Устройства интернета вещей захватывают дух благодаря новым возможностям, которые они предлагают. Но они также очень уязвимы для кибератак. Эти устройства имеют ограниченную вычислительную мощность и память, оставляя мало места для надежных функций безопасности. Пароли для них пользователи часто оставляют по умолчанию, то есть почти каждый, кому не лень, может войти в систему. Еще хуже то, что они обеспечивают прямой путь между цифровым и физическим мирами. Хакер, живущий напротив вас или через океан, может взломать ваш кондиционер, духовку, холодильник или домашнюю систему сигнализации. Поэтому плохо защищенные устройства IoT представляют большой риск. В этом случае роутер должен поддерживать один из самых мощных протоколов шифрования, благодаря которому можно защитить устройства IoT от нежелательных подключений. Но такое зашифрованное подключение не позволит общаться даже вам с вашими устройствами. Используйте этот подход только в том случае, если вам не нужен онлайн-доступ к устройствам.

Классификация способов взлома сайтов

Основными методами взлома веб-сайтов являются:

- SQL–инъекция — вставка SQL-запроса в текст, отправляемый через интерактивные формы. Таким способом можно получить несанкционированный доступ к базе данных сайта.

- Межсайтовое исполнение сценариев (XSS) — запуск вредоносного скрипта на сайте. Обычно такой код вводится в формы или передается в качестве переменной GET.

- Уязвимости в ядре сайта или системе управления контентом (CMS). Зная версию программного обеспечения сайта, злоумышленник может найти уязвимости для него и эксплойты к этим уязвимостям.

- Фишинг. С помощью фишинга злоумышленник может узнать пароль от панели администрирования или FTP-сервера.

- Общий (shared) хостинг. Если на таком хостинге неправильно настроены права доступа, то имеется возможность взломать сайт через уязвимых «соседей».

После удачного взлома перед злоумышленником открываются обширные возможности: украсть базу клиентов, их средства и ресурсы (виртуальную валюту, призовые баллы и бонусы), начать заражать компьютеры посетителей вредоносными программами, размещать несанкционированную рекламу на взломанном сайте, продать доступ к панели управления, устроить фишинг-рассылку и т.п.

Атака методом полного перебора (грубой силы)

Этот метод похож на атаку по словарю, но с дополнительным бонусом — конечно, для хакера, который позволяет обнаружить слова, не содержащиеся в словаре, перебирая все возможные буквенно-цифровые комбинации от aaa1 до zzz10.

Это не быстрый способ, особенно, если ваш пароль состоит из нескольких символов, но, в конечном счете, пароль будет раскрыт. Метод полного перебора может быть упрощен с помощью использования дополнительных вычислительных мощностей компьютера, в том числе, с использованием возможностей Вашей видеокарты GPU — и, например, использования распределенных вычислительных моделей и зомби-ботнетов.

Заливаем шелл

После того, как мы выполнили запрос, он должен записаться в лог. Так как мы

заменили реферер, лог должен принять вид:

Следовательно, при загрузке лога через уязвимый скрипт выполнится наш код.

Проверим в браузере:

Свершилось, мы увидели список директорий. Пытаюсь залить шелл известными

качалками типа wget, get, links, lynx но ничего не получается. Пробую сделать

html-форму для заливки шелла:

Спокойно заливаю шелл со своего компьютера и захожу на него, ввожу пароль

(никогда не забывай ставить уникальные пароли на шеллы). Просмотрев листинг

файлов, увидел 2 пустых файла с названием error.php и error. Прекрасная

возможность спрятать наш шелл. Беру тот же лог с ошибками, вставляю в начало

файла. Выглядит примерно так:

Думаю, не стоит объяснять, что строчку из лог-файла необходимо повторить

много раз. Этим методом пользуются часто, так что можешь взять на заметку при

поиске шелла. Также можно вставлять в начало текст лицензий или копирайты

движка, на котором стоит сайт. Обычно, после того как админ увидит текст

лицензии GNU, не задумываясь, он закрывает файл, что и надо атакующему.

После взлома следует удалять логи. Слава Богу, у меня хватило прав, и я

сделал «».

Лабораторный практикум по Metasploit Framework. Скрытые фишки MSF

Кто не знает MSF? Этот «швейцарский нож» входит в пятерку самых юзаемых тулз пентестера, да и просто любого мало-мальски продвинутого спеца по безопасности. Инструмент постоянно развивается и обновляется, появляется много новых фич и малоизвестных опций, которые легко упустить, а ведь они реально расширяют возможности или делают работу гораздо удобнее и комфортнее. Немаловажную часть занимает и автоматизация часто повторяющихся операций. В представленном материале речь пойдет о некоторых фишках MSF, более-менее продвинутых встроенных возможностях инструмента, а также о возможностях автоматизации рутинных операций, которая сэкономит тебе кучу времени. Ты просто обязан это знать!

Кража файлов Cookie/ перехват сеанса связи

Файлы cookie – это больше, чем просто способ для рекламодателей следить за вами в интернете. Они также позволяют сайтам отслеживать пользователей, которым приходится входить и выходить из своих учетных записей. Когда вы входите в свою учетную запись, веб-сайт посылает вам файл cookie, чтобы вы не вылетали из системы при переходе на следующую страницу. Но если сайт отправляет cookie по незащищенному соединению, то файл cookie может оказаться не там, где он должен быть. Хакер использует небезопасное соединение, чтобы украсть ваш файл cookie. Он, конечно, не получит доступ к вашим личным учетным данным, но сможет изменить ряд параметров для взлома этой же учетной записи. Поэтому рекомендуется посещать сайты https, которые являются более безопасными.

Атака на Оракула. Подробный гайд по векторам атак на Oracle DB

Читать или скачать PDF

Стоит ли говорить, что Oracle — это топовая и широко используемая СУБД? В ее недрах крутятся все самые ценные данные от финансовых транзакций до результатов военных экспериментов или моделирования космических объектов. Как и ее младший брат MySQL, эта СУБД — настоящий лакомый кусок для хакера, да и любой пентестер не обойдет ее стороной. В статье приведены самые важные и наиболее типовые векторы атак на таблицы и программный код баз данных Oracle — взломы учетных записей пользователей, выполнение произвольного кода, инжекты в запросы, баги планировщика и многое другое. Все разделы снабжены наглядными иллюстрациями и примерами кода. Так что, если ты занимаешься пентестами и/или интересуешься внутренним устройством Oracle, открывай обязательно.

Фишинг

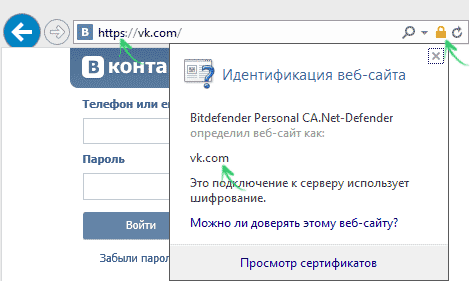

Самый распространенный способ, которым на сегодняшний день «уводят» пароли популярных почтовых сервисов и социальных сетей — фишинг, и этот способ срабатывает для очень большого процента пользователей.

Суть метода в том, что вы попадаете на, как вам кажется, знакомый сайт (тот же Gmail, ВК или Одноклассники, например), и по той или иной причине вас просят ввести ваш логин и пароль (для входа, подтверждения чего-либо, для его смены и т.п.). Сразу после ввода пароль оказывается у злоумышленников.

Как это происходит: вы можете получить письмо, якобы от службы поддержки, в котором сообщается о необходимости войти в аккаунт и дана ссылка, при переходе на которую открывается сайт, в точности копирующий оригинальный. Возможен вариант, когда после случайной установки нежелательного ПО на компьютере, системные настройки изменяются таким образом, что при вводе в адресную строку браузера адреса нужного вам сайта, вы на самом деле попадаете на оформленный точно таким же образом фишинговый сайт.

Как я уже отметил, очень многие пользователи попадаются на это, и обычно это связано с невнимательностью:

Алгоритм взлома

Главное — помнить, что не существует систем, которые невозможно взломать. Примите это как аксиому. Вопрос лишь в том, сколько времени уйдёт на то, чтобы вас взломать. Наша задача — сделать так, чтобы хакеры тратили на обход защиты так много времени, чтобы им было попросту невыгодно на вас нападать.

Примерный алгоритм взлома следующий:

- попробовать обойтись без взлома;

- использовать известные способы взлома;

- задействовать грубую силу;

- создать свой инструмент;

- подойти к задаче с другой стороны и начать сначала.

Давайте вместе пройдём путь хакера и посмотрим, как он всё это делает.

ВАЖНО!

Мы никого не взламываем и вам не советуем. Вся информация в статье предоставлена для того, чтобы вы научились защищать свои сайты и приложения.

Управление чужим ПК с помощью Skype

Очень простой способ доступа к чужому ПК, который особенно пригодится в тех случаях, когда вы хотите подгадить обидевшему вас человеку. Делается это так:

- Выбираете обидчика в списке пользователей Skype. Кликаете левой кнопкой мыши по его имени — в появившемся окошке, напротив поля Skype, копируете логин пользователя.

- Заходите на сайт mostwantedhf.info, вводите в поле «User» скопированный ник и кликаете по кнопке «Resolve». После обработки запроса сайт выдаст нужный вам IP.

- Зайдите в программу Essential NetTools (скачать ее можно здесь), выберите в меню «NBScan», введите в строку «Конечный IP-адрес» найденный вами «айпи».

- Нажмите старт. Если в окне «NBScan» ничего не отобразится, значит, нужный вам пользователь отсутствует в сети либо заблокировал доступ к нему. Если все в порядке, вы увидите его в списке. Кликните по записи правой кнопкой мыши и подтвердите команду «Открыть компьютер».

После этого в своей «Сети» вы увидите папки, сохраненные на чужом ПК, и сможете мстить свой жертве: удалять документы, важные скрипты и т.п.

Меряем уязвимости. Классификаторы и метрики компьютерных брешей

Последнее время все чаще и чаще слышишь фразы: «Там уязвимость, тут уязвимость, в этом софте нашли брешь, в том сервисе дырка». И на каждую такую уязвимость выходит бюллетень, описывающий саму проблему, рекомендации разработчиков и другие меры, которые можно принять для собственной защиты. Вся эта информация публикуется на баг-треках, специальных сайтах, собирающих информацию об уязвимостях. Любой может ознакомиться с этой информацией, а более предприимчивые на черном рынке всегда могут купить эксплоит под данную уязвимость или готовый инструмент для атаки. Когда ты читал подобные обзоры, наверняка замечал, что каждый баг определенным образом классифицируется. Что собой представляет «измерение уязвимости», по каким критериям оно производится и зачем это вообще нужно знать? Ответы ты найдешь в этой статье.

Укрощение дикой киски, или сливаем пароли чемоданами. Взлом маршрутизаторов через изъяны SNMP

Не секрет, что Cisco — самый популярный вендор сетевого оборудования. И поэтому не стоит доказывать, что в подавляющем большинстве компаний в качестве основы сети или как минимум ядра будут использоваться коммутаторы и маршрутизаторы этого производителя. Логично, что и любая критическая ошибка в их прошивке может поставить под угрозу нормальную работу и связность не только корпоративной сети, но и особо важных сегментов интернета. В статье рассказано о нескольких уязвимостях Cisco, о которых ты просто обязан знать, — от взлома маршрутизатора по SNMP до слива паролей через GRE-туннель.

Заключение

Проинформирован – предупрежден – вооружен. Цепочка таких простых действий иногда весьма полезна и необходима, чтобы иметь хотя бы базовое представление об угрозах хакеров и о том, что они всегда рядом с нами. Пользуясь важными ресурсами, создавайте надежные и сложные пароли, чтобы злоумышленникам было нелегко добраться до вашей информации и вы не получили статус «have i been pwned». Кроме того, никогда не соблазняйтесь переходить по сомнительным ссылкам и читать странные письма от неизвестных отправителей на своей почте.

Если вас все-таки взломали и украли пароль, тогда придумайте новый, или создайте другую электронную почту, чтобы сбежать от хакеров. В этом нет ничего страшного, но важно понимать, как правильно действовать в такой ситуации.

Чтобы ваши личные данные всегда были в безопасности — используйте RusVPN на всех устройствах уже сейчас!

RusVPN для [platform]

Оценка 8.4 из 10

по рейтингу VPNBase

Получить