Trojan:win32/hynamer.c!ml

Содержание:

- Шаг 6: Избавляться от Trojan.Win32.CoinMiner из редактора реестра

- How to remove Trojan.Win32.Miner.assbz virus?

- Technical details

- Угроза месяца

- How to remove Trojan:Win32/Wacatac.D1!ml ransomware?

- Are Your Protected?

- Trojan.Win32.Generic

- Technical details

- Technical details

- Перспективы и вероятные тенденции

- Вирусная обстановка

- How to remove Trojan:Win32/Vigorf.A virus?

- Trojan:Win32/Zpevdo.A

- Trojan:Win32/Hynamer.C!ml

- Trojan:Win32/CoinMiner.C!cl

- Technical details

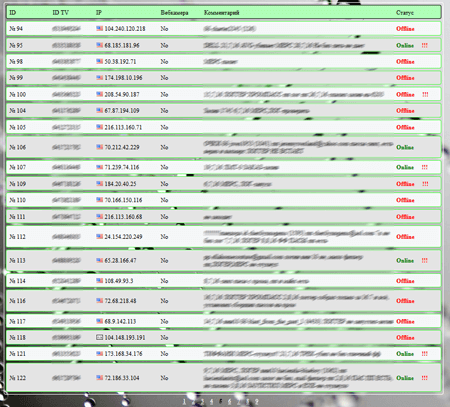

- Наиболее интересные события 2019 года

- Процесс 2: делеция Tool.BtcMine.973 Из Chrome

- Процесс 3: Откройте система в безопасном режиме с сетью

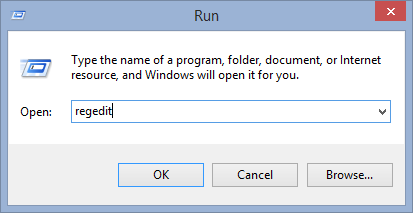

Шаг 6: Избавляться от Trojan.Win32.CoinMiner из редактора реестра

Затем введите regedit и нажмите OK.

Найти и удалить файлы реестра, связанные с Trojan.Win32.CoinMiner

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWpm

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMain ‘Default_Page_URL’

HKEY_LOCAL_Machine\Software\Classes\Trojan.Win32.CoinMiner

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run ‘.exe’

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\random

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\run\random

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings ‘CertificateRevocation’ = 0

How to remove Trojan.Win32.Miner.assbz virus?

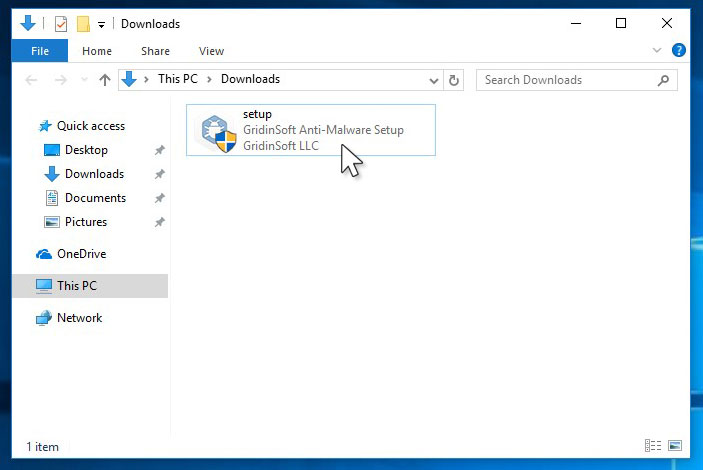

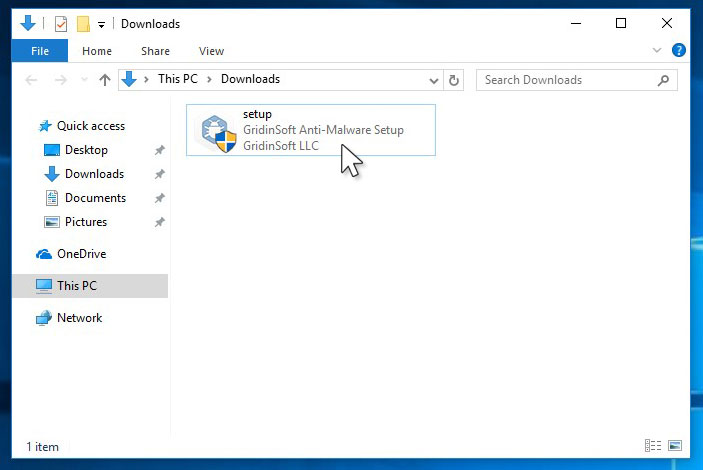

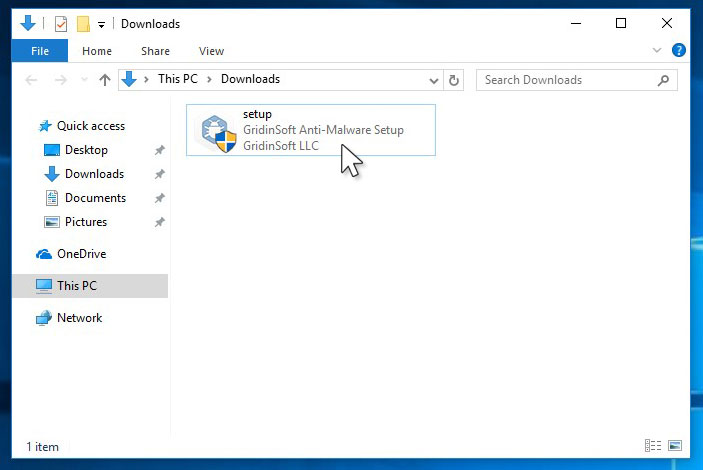

Run the setup file.

When setup file has finished downloading, double-click on the setup-antimalware-fix.exe file to install GridinSoft Anti-Malware on your system.

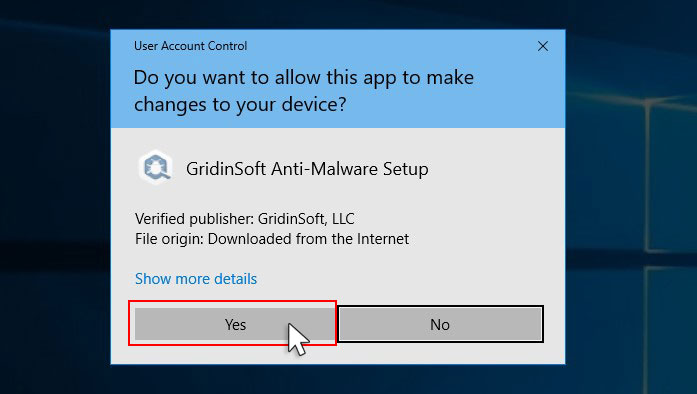

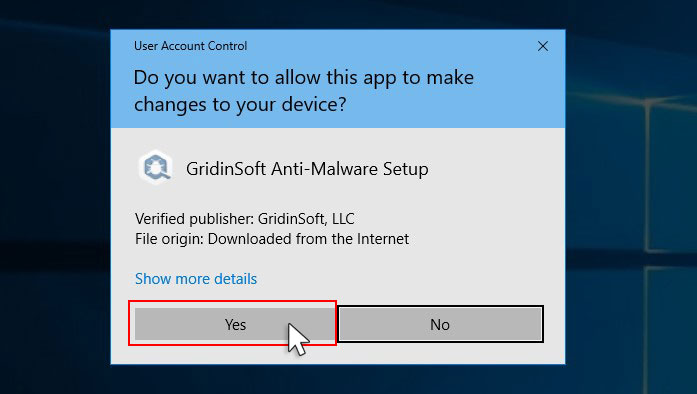

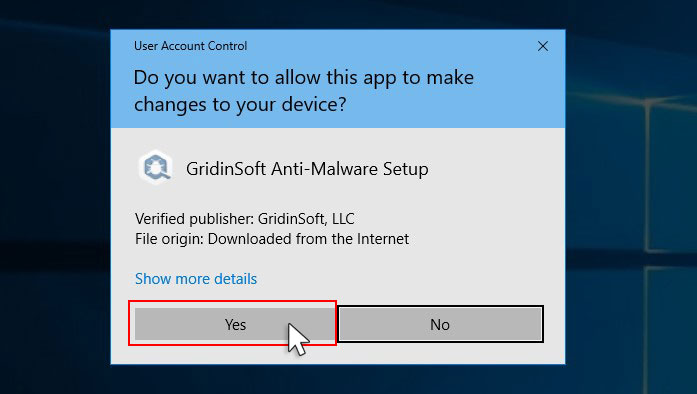

An User Account Control asking you about to allow GridinSoft Anti-Malware to make changes to your device. So, you should click “Yes” to continue with the installation.

Wait for the Anti-Malware scan to complete.

GridinSoft Anti-Malware will automatically start scanning your system for Trojan.Win32.Miner.assbz files and other malicious programs. This process can take a 20-30 minutes, so I suggest you periodically check on the status of the scan process.

Click on “Clean Now”.

When the scan has finished, you will see the list of infections that GridinSoft Anti-Malware has detected. To remove them click on the “Clean Now” button in right corner.

Technical details

File Info:

crc32: 079B899Dmd5: 53bead9f9e25c9411b8b2718626e304dname: infostat.exesha1: 34af0c0ffedda759dcd913c29ec883d0e44d5f81sha256: 92b8718fd64c7d13e9ea54a69ac7c1a52b57680d34c74d38c2b8ac1eb53f217csha512: 7209446e61f770f4c627abe1095ee51ef4f03f828b4e0e03d77a47fe8024f2ca07515f60dd1ba73af8fe03f2f08a9e6fd87097b26c0cf8f36e4530ad58d337d8ssdeep: 12288:Karb8erySzXfP2in7Eww4oQzb6xZrqVIeZ9b8Hczv6bH42d50vqFC8:Kasyy2X2GQww4oQH6xZroLb86CbpNvtype: PE32 executable (GUI) Intel 80386, for MS Windows

Trojan:Win32/Hynamer.C!ml also known as:

| GridinSoft | Trojan.Ransom.Gen |

| Bkav | HW32.Packed. |

| MicroWorld-eScan | Trojan.GenericKD.43403170 |

| FireEye | Generic.mg.53bead9f9e25c941 |

| CAT-QuickHeal | Ransom.Stop.MP4 |

| McAfee | Artemis!53BEAD9F9E25 |

| Sangfor | Malware |

| CrowdStrike | win/malicious_confidence_90% (W) |

| BitDefender | Trojan.GenericKD.43403170 |

| K7GW | Trojan ( 005643101 ) |

| K7AntiVirus | Trojan ( 005643101 ) |

| Invincea | heuristic |

| Symantec | ML.Attribute.HighConfidence |

| ESET-NOD32 | a variant of Win32/Kryptik.HEMI |

| TrendMicro-HouseCall | Trojan.Win32.WACATAC.THFBHBO |

| Paloalto | generic.ml |

| GData | Win32.Trojan.AutoHotkey.USQGU9 |

| Kaspersky | Trojan-Downloader.Win32.Stralo.sy |

| AegisLab | Trojan.Win32.Malicious.4!c |

| APEX | Malicious |

| Ad-Aware | Trojan.GenericKD.43403170 |

| Sophos | Mal/Generic-S |

| TrendMicro | Trojan.Win32.WACATAC.THFBHBO |

| Emsisoft | Trojan.GenericKD.43403170 (B) |

| Ikarus | Win32.Outbreak |

| Avira | TR/AD.AHKInfoSteal.uobrt |

| Endgame | malicious (high confidence) |

| Arcabit | Trojan.Generic.D10AA3 |

| ZoneAlarm | Trojan-Downloader.Win32.Stralo.sy |

| Microsoft | Trojan:Win32/Hynamer.C!ml |

| Cynet | Malicious (score: 100) |

| Acronis | suspicious |

| MAX | malware (ai score=88) |

| Rising | Downloader.Stralo!8.1147C (CLOUD) |

| SentinelOne | DFI – Malicious PE |

| eGambit | Unsafe.AI_Score_77% |

| Fortinet | W32/Kryptik.HEMI!tr |

| Cybereason | malicious.ffedda |

Угроза месяца

Вредоносные программы, использующие утилиту TeamViewer, встречаются вирусным аналитикам нередко: об одной из них мы уже рассказывали в мае этого года. Исследованный в августе троянец BackDoor.TeamViewerENT.1 также известен под именем Spy-Agent. В отличие от своих предшественников, BackDoor.TeamViewerENT.1 использует возможности TeamViewer именно для шпионажа за пользователем.

Бэкдор может самостоятельно скачивать со своего управляющего сервера недостающие компоненты TeamViewer и выполнять следующие команды:

- перезагрузить ПК;

- выключить ПК;

- удалить TeamViewer;

- перезапустить TeamViewer;

- начать прослушивание звука с микрофона;

- завершить прослушивание звука с микрофона;

- определить наличие веб-камеры;

- начать просмотр через веб-камеру;

- завершить просмотр через веб-камеру;

- скачать файл, сохранить его во временную папку и запустить;

- обновить конфигурационный файл или файл бэкдора;

- подключиться к указанному удаленному узлу, после чего запустить cmd.exe с перенаправлением ввода-вывода на удаленный хост.

Вирусные аналитики компании «Доктор Веб» установили, что с использованием BackDoor.TeamViewerENT.1 злоумышленники в различное время атакуют жителей строго определенных стран и регионов. Подробнее о целях этих атак и принципах работы троянца можно узнать из опубликованной на нашем сайте информационной статьи.

How to remove Trojan:Win32/Wacatac.D1!ml ransomware?

Run the setup file.

When setup file has finished downloading, double-click on the setup-antimalware-fix.exe file to install GridinSoft Anti-Malware on your system.

An User Account Control asking you about to allow GridinSoft Anti-Malware to make changes to your device. So, you should click “Yes” to continue with the installation.

Wait for the Anti-Malware scan to complete.

GridinSoft Anti-Malware will automatically start scanning your system for Trojan:Win32/Wacatac.D1!ml files and other malicious programs. This process can take a 20-30 minutes, so I suggest you periodically check on the status of the scan process.

Click on “Clean Now”.

When the scan has finished, you will see the list of infections that GridinSoft Anti-Malware has detected. To remove them click on the “Clean Now” button in right corner.

Are Your Protected?

GridinSoft Anti-Malware will scan and clean your PC for free in the trial period. The free version offer real-time protection for first 2 days. If you want to be fully protected at all times – I can recommended you to purchase a full version:

Full version of GridinSoft Anti-Malware

If the guide doesn’t help you to remove Trojan.Win32.Generic you can always ask me in the comments for getting help.

Sending

User Review

( votes)

- GridinSoft Anti-Malware Review from HowToFix site: https://howtofix.guide/gridinsoft-anti-malware/

- More information about GridinSoft products: http://gridinsoft.com/products/

Trojan.Win32.Generic

The most regular channels through which Trojan.Win32.Generic Ransomware are injected are:

- By ways of phishing emails;

- As a consequence of user winding up on a source that holds a harmful software program;

As soon as the Trojan is effectively injected, it will certainly either cipher the information on the victim’s computer or protect against the tool from operating in a proper fashion – while also positioning a ransom money note that mentions the demand for the victims to impact the settlement for the function of decrypting the documents or restoring the documents system back to the initial problem. In many circumstances, the ransom money note will certainly show up when the client restarts the PC after the system has actually currently been harmed.

Trojan.Win32.Generic circulation networks.

In various corners of the globe, Trojan.Win32.Generic grows by jumps as well as bounds. Nevertheless, the ransom money notes and tricks of extorting the ransom money amount might vary depending upon specific neighborhood (regional) setups. The ransom money notes and tricks of extorting the ransom amount might differ depending on specific neighborhood (regional) settings.

For example:

Faulty signals concerning unlicensed software.

In certain locations, the Trojans frequently wrongfully report having actually spotted some unlicensed applications allowed on the sufferer’s device. The alert then requires the customer to pay the ransom.

Faulty declarations about prohibited web content.

In nations where software application piracy is less prominent, this technique is not as efficient for the cyber fraudulences. Conversely, the Trojan.Win32.Generic popup alert might falsely claim to be deriving from a law enforcement establishment and also will certainly report having located kid pornography or other illegal information on the tool.

Trojan.Win32.Generic popup alert might wrongly claim to be acquiring from a regulation enforcement organization and will certainly report having situated child porn or other unlawful data on the tool. The alert will likewise have a need for the user to pay the ransom money.

Technical details

File Info:

crc32: C4A01634md5: 1b557961df2810b8026bae3205317fe8name: ztx777.exesha1: aa4e931a7ddcd18eebc72b8422ad225e5b2b0d74sha256: 2da83a63d58019a926c3c2f5288da2e999c602548c6112cd1c67e9e15e357d83sha512: 505066eda6df33ce7d8deed5c31ae0014e8a1d886949468260451e66c5a9c6403c9a15cc0224276dfd923fa43d659c198726a48d143bbc8a4ca4653b69202cd3ssdeep: 3072:+6NpTMXAACeZFUblrJQt23SoyLciHc5/1KIO0G0a3W/dCj:hlMXNTUblVQtbL585NGTW/gjtype: PE32 executable (GUI) Intel 80386, for MS Windows, UPX compressed

Version Info:

LegalCopyright: Canneverbe Limited (C)InternalName: NegotiatingCompanyName: Canneverbe LimitedProductName: NegotiatingProductVersion: 1.8.9.863FileDescription: Leonards Cnditiner WrkitemlinkfiltersTranslation: 0x0409 0x04b0

Trojan:Win32/Zpevdo.A also known as:

| GridinSoft | Trojan.Ransom.Gen |

| McAfee | RDN/Generic.dx |

| Cylance | Unsafe |

| Sangfor | Malware |

| Cybereason | malicious.a7ddcd |

| TrendMicro | Mal_HPGen-37b |

| Symantec | ML.Attribute.HighConfidence |

| ESET-NOD32 | a variant of Win32/Kryptik.GYYF |

| APEX | Malicious |

| Kaspersky | Trojan-Proxy.Win32.Sybici.gm |

| BitDefender | Trojan.GenericKD.42072583 |

| Rising | Trojan.Generic@ML.86 (RDML:wUcb35U5Qm4m/64iX8/TEQ) |

| Invincea | heuristic |

| McAfee-GW-Edition | BehavesLike.Win32.ZvuZona.dc |

| Fortinet | W32/Malicious_Behavior.VEX |

| Trapmine | malicious.moderate.ml.score |

| FireEye | Generic.mg.1b557961df2810b8 |

| Ikarus | Trojan-Ransom.GandCrab |

| Webroot | W32.Trojan.Gen |

| Endgame | malicious (moderate confidence) |

| ZoneAlarm | Trojan-Proxy.Win32.Sybici.gm |

| Microsoft | Trojan:Win32/Zpevdo.A |

| AhnLab-V3 | Trojan/Win32.Download.C3604742 |

| Malwarebytes | Spyware.PasswordStealer |

| TrendMicro-HouseCall | Mal_HPGen-37b |

| SentinelOne | DFI – Suspicious PE |

| BitDefenderTheta | Gen:NN.ZexaF.32515.nmKfau2cGQii |

| AVG | FileRepMetagen |

| Avast | FileRepMetagen |

| CrowdStrike | win/malicious_confidence_60% (W) |

| Qihoo-360 | Win32/Trojan.Proxy.433 |

Technical details

File Info:

crc32: 869E2169md5: 115f654337a669065eb7a16c033c9a8aname: bild.exesha1: 41e08af362e9622d9e433c728b883fbc59cb4845sha256: 226d0d0583eea980cafc0f40e447cb7cca92181c2bd7d4097f6eecfcfe811735sha512: de3a8dc1bd62426f5948b81174f3d46dbca96ce71690a38cd532f919a958244f2f5d0716cfe2d954d1bb474bf00ddeab19888368532964729c43cfe7f36bb55fssdeep: 24576:Ts5w2Enah/vweFWHvl+kthkSQsGbmlthqxOM9z//rp4ACtoLGCug604zNqxmdHP:TsHgvlhJZqxl+/ngRDjN4Gjtype: PE32 executable (GUI) Intel 80386 (stripped to external PDB), for MS Windows

Trojan:Win32/CoinMiner.C!cl also known as:

| GridinSoft | Trojan.Ransom.Gen |

| Bkav | W32.AIDetectVM.malware2 |

| DrWeb | Trojan.MulDrop11.51994 |

| MicroWorld-eScan | Trojan.GenericKD.42880335 |

| FireEye | Generic.mg.115f654337a66906 |

| Qihoo-360 | Win32/Trojan.441 |

| ALYac | Trojan.GenericKD.42880335 |

| Cylance | Unsafe |

| AegisLab | Trojan.Win32.Generic.4!c |

| BitDefender | Trojan.GenericKD.42880335 |

| Cybereason | malicious.337a66 |

| TrendMicro | TROJ_GEN.R002C0WCO20 |

| BitDefenderTheta | Gen:NN.ZexaF.34104.zwW@auIJq6b |

| Symantec | ML.Attribute.HighConfidence |

| APEX | Malicious |

| Avast | Win32:Malware-gen |

| GData | Trojan.GenericKD.42880335 |

| Kaspersky | HEUR:Trojan.Win32.Generic |

| Alibaba | Trojan:Win32/Miner.879dce4a |

| ViRobot | Trojan.Win32.Z.Miner.2516480 |

| Rising | Trojan.Generic@ML.95 (RDMK:n0DvQiEau/moevd+n0ICkQ) |

| Ad-Aware | Trojan.GenericKD.42880335 |

| Emsisoft | Trojan.GenericKD.42880335 (B) |

| F-Secure | Trojan.TR/Crypt.XPACK.Gen |

| Invincea | heuristic |

| McAfee-GW-Edition | BehavesLike.Win32.VirRansom.vh |

| Sophos | Mal/Generic-S |

| Ikarus | Trojan.Crypt |

| Cyren | W32/Trojan.FJDZ-3504 |

| Webroot | W32.Adware.Gen |

| Avira | TR/Crypt.XPACK.Gen |

| Endgame | malicious (high confidence) |

| Arcabit | Trojan.Generic.D28E4D4F |

| ZoneAlarm | HEUR:Trojan.Win32.Generic |

| Microsoft | Trojan:Win32/CoinMiner.C!cl |

| AhnLab-V3 | Malware/Win32.RL_Generic.R329914 |

| McAfee | Artemis!115F654337A6 |

| MAX | malware (ai score=82) |

| VBA32 | BScope.TrojanRansom.Encoder |

| Panda | Trj/CI.A |

| ESET-NOD32 | a variant of Generik.MKUAHJR |

| TrendMicro-HouseCall | TROJ_GEN.R002C0WCO20 |

| Tencent | Win32.Trojan.Generic.Dvgh |

| SentinelOne | DFI – Suspicious PE |

| Fortinet | Riskware/Miner |

| AVG | Win32:Malware-gen |

| Paloalto | generic.ml |

Перспективы и вероятные тенденции

В конце 2018 года пользователи сталкивались с множеством информационных угроз, и одним из основных рисков для них были потеря денег и кибершпионаж. По нашему прогнозу, эта тенденция должна была сохраниться и в 2019 году, что оказалось верным.

В наступившем году киберпреступники продолжат использовать вредоносные приложения для своего незаконного обогащения. В связи с этим стоит ожидать роста активности троянцев-майнеров, банковских и рекламных троянцев, а также шпионского ПО, которое будет собирать ценные сведения о пользователях. Кроме того, вероятно появление новых мошеннических схем, а также фишинг-кампаний и спам-рассылок.

При этом под прицелом вновь окажутся не только пользователи Windows: владельцы устройств под управлением macOS, Android, Linux и других платформ останутся под пристальным вниманием вирусописателей и сетевых мошенников. Эволюция вредоносных программ и изобретательность киберпреступников не стоят на месте, поэтому пользователям необходимо соблюдать правила информационной безопасности и применять надежные антивирусные средства.

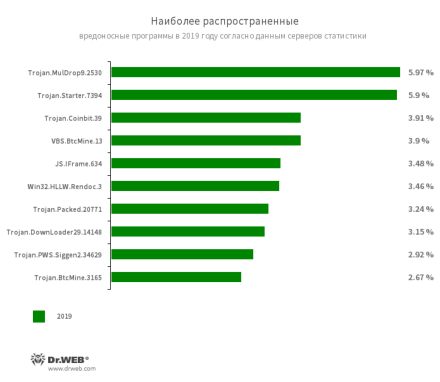

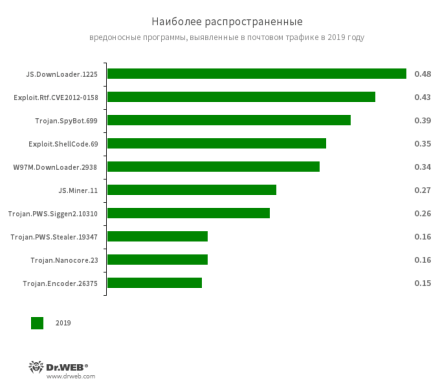

Вирусная обстановка

По данным серверов статистики «Доктор Веб», в 2019 году на компьютерах чаще всего обнаруживались троянцы и скрипты, выполняющие майнинг криптовалют на устройствах без ведома пользователей. Кроме того, активными были троянцы, которые устанавливали различное вредоносное ПО.

- Trojan.MulDrop9.2530

- Троянец-дроппер, распространяющий и устанавливающий вредоносное ПО.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.Coinbit.39

- Trojan.BtcMine.3165

- Троянцы, занимающиеся незаметной добычей (майнингом) криптовалют с использованием вычислительных ресурсов зараженных устройств.

- VBS.BtcMine.13

- Вредоносный сценарий на языке VBS, выполняющий скрытую добычу (майнинг) криптовалют.

- JS.IFrame.634

- Скрипт, который злоумышленники внедряют в html-страницы. При открытии таких страниц скрипт выполняет перенаправление на различные вредоносные и нежелательные сайты.

- Win32.HLLW.Rendoc.3

- Сетевой червь, распространяющийся в том числе через съемные носители информации.

- Trojan.Packed.20771

- Семейство вредоносных приложений, защищенных программным упаковщиком.

- Trojan.DownLoader29.14148

- Троянец, предназначенный для загрузки другого вредоносного ПО.

- Trojan.PWS.Siggen2.34629

- Представитель семейства троянцев, похищающих пароли.

В почтовом трафике преобладали троянцы, загружавшие и устанавливавшие на атакуемые устройства другое вредоносное ПО. Кроме того, по каналам электронной почты злоумышленники распространяли программы-вымогатели, майнеры, банковских троянцев и шпионов, похищавших конфиденциальные данные.

- JS.DownLoader.1225

- Представитель семейства вредоносных сценариев, написанных на языке JavaScript. Они загружают и устанавливают на компьютер другие вредоносные программы.

- Exploit.Rtf.CVE2012-0158

- Измененный документ Microsoft Office Word, использующий уязвимость CVE2012-0158 для выполнения вредоносного кода.

- Trojan.SpyBot.699

- Многомодульный банковский троянец. Он позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и выполнять поступающие от них команды. Троянец предназначен для хищения средств с банковских счетов.

- Exploit.ShellCode.69

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- W97M.DownLoader.2938

- Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- JS.Miner.11

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи (майнинга) криптовалют.

- Trojan.PWS.Siggen2.10310

- Trojan.PWS.Stealer.19347

- Представители семейств троянцев, похищающих логины и пароли.

- Trojan.Nanocore.23

- Троянец, с помощью которого злоумышленники подключаются к зараженным компьютерам и управляют ими.

- Trojan.Encoder.26375

- Вредоносная программа, которая шифрует файлы и требует выкуп за их расшифровку.

How to remove Trojan:Win32/Vigorf.A virus?

Run the setup file.

When setup file has finished downloading, double-click on the install-antimalware-fix.exe file to install GridinSoft Anti-Malware on your system.

An User Account Control asking you about to allow GridinSoft Anti-Malware to make changes to your device. So, you should click “Yes” to continue with the installation.

Wait for the Anti-Malware scan to complete.

GridinSoft Anti-Malware will automatically start scanning your system for Trojan:Win32/Vigorf.A files and other malicious programs. This process can take a 20-30 minutes, so I suggest you periodically check on the status of the scan process.

Click on “Clean Now”.

When the scan has finished, you will see the list of infections that GridinSoft Anti-Malware has detected. To remove them click on the “Clean Now” button in right corner.

Trojan:Win32/Zpevdo.A

One of the most regular networks where Trojan:Win32/Zpevdo.A Trojans are infused are:

- By ways of phishing emails;

- As an effect of individual winding up on a source that hosts a destructive software application;

As quickly as the Trojan is efficiently infused, it will certainly either cipher the information on the target’s PC or stop the tool from operating in a proper way – while also positioning a ransom money note that mentions the need for the sufferers to impact the payment for the objective of decrypting the records or restoring the file system back to the preliminary problem. In most circumstances, the ransom money note will certainly show up when the customer restarts the PC after the system has currently been damaged.

Trojan:Win32/Zpevdo.A distribution channels.

In various edges of the world, Trojan:Win32/Zpevdo.A expands by leaps and also bounds. Nonetheless, the ransom money notes as well as techniques of obtaining the ransom amount may vary relying on particular regional (regional) setups. The ransom money notes and also tricks of obtaining the ransom quantity may vary depending on specific local (regional) setups.

As an example:

Faulty signals about unlicensed software application.

In specific areas, the Trojans commonly wrongfully report having actually spotted some unlicensed applications enabled on the victim’s tool. The sharp after that requires the customer to pay the ransom money.

Faulty declarations concerning unlawful content.

In nations where software application piracy is much less preferred, this method is not as efficient for the cyber frauds. Additionally, the Trojan:Win32/Zpevdo.A popup alert may wrongly claim to be deriving from a police organization and also will certainly report having located child porn or other unlawful information on the tool.

Trojan:Win32/Zpevdo.A popup alert may wrongly declare to be deriving from a regulation enforcement organization as well as will certainly report having located kid pornography or various other unlawful information on the gadget. The alert will likewise have a demand for the customer to pay the ransom.

Trojan:Win32/Hynamer.C!ml

One of the most regular networks where Trojan:Win32/Hynamer.C!ml Ransomware are injected are:

- By ways of phishing e-mails;

- As a repercussion of user winding up on a resource that organizes a destructive software application;

As quickly as the Trojan is efficiently infused, it will either cipher the information on the target’s PC or protect against the gadget from operating in an appropriate way – while likewise positioning a ransom money note that points out the demand for the targets to impact the repayment for the function of decrypting the files or restoring the documents system back to the preliminary condition. In many instances, the ransom money note will certainly come up when the customer reboots the COMPUTER after the system has actually currently been damaged.

Trojan:Win32/Hynamer.C!ml circulation networks.

In numerous corners of the world, Trojan:Win32/Hynamer.C!ml grows by jumps and bounds. Nonetheless, the ransom money notes as well as methods of extorting the ransom amount might differ depending upon certain regional (regional) setups. The ransom notes and tricks of obtaining the ransom money amount might vary depending on specific neighborhood (regional) setups.

For instance:

Faulty signals about unlicensed software.

In specific areas, the Trojans commonly wrongfully report having actually found some unlicensed applications enabled on the target’s tool. The alert after that requires the customer to pay the ransom money.

Faulty statements regarding prohibited content.

In nations where software application piracy is much less prominent, this approach is not as effective for the cyber frauds. Alternatively, the Trojan:Win32/Hynamer.C!ml popup alert may incorrectly claim to be stemming from a police establishment as well as will report having located child pornography or various other prohibited data on the gadget.

Trojan:Win32/Hynamer.C!ml popup alert might falsely declare to be acquiring from a regulation enforcement institution as well as will certainly report having located kid porn or other prohibited data on the device. The alert will in a similar way contain a demand for the user to pay the ransom money.

Trojan:Win32/CoinMiner.C!cl

The most typical networks where Trojan:Win32/CoinMiner.C!cl Trojans are injected are:

- By methods of phishing e-mails;

- As an effect of individual ending up on a source that holds a malicious software application;

As quickly as the Trojan is effectively injected, it will either cipher the information on the target’s computer or stop the gadget from operating in a correct manner – while additionally putting a ransom money note that mentions the need for the targets to effect the payment for the objective of decrypting the files or restoring the documents system back to the preliminary problem. In many circumstances, the ransom money note will certainly come up when the client reboots the PC after the system has actually currently been damaged.

Trojan:Win32/CoinMiner.C!cl distribution networks.

In different edges of the world, Trojan:Win32/CoinMiner.C!cl expands by jumps and bounds. Nonetheless, the ransom money notes as well as techniques of obtaining the ransom quantity may vary depending on particular local (regional) settings. The ransom notes and also methods of extorting the ransom money quantity might differ depending on specific regional (regional) settings.

For instance:

Faulty signals concerning unlicensed software.

In particular areas, the Trojans usually wrongfully report having actually discovered some unlicensed applications enabled on the victim’s gadget. The sharp then requires the user to pay the ransom.

Faulty declarations regarding illegal content.

In nations where software program piracy is less popular, this method is not as efficient for the cyber scams. Conversely, the Trojan:Win32/CoinMiner.C!cl popup alert may wrongly assert to be originating from a law enforcement organization and will report having situated youngster porn or various other prohibited data on the device.

Trojan:Win32/CoinMiner.C!cl popup alert may falsely claim to be obtaining from a regulation enforcement organization as well as will report having located child porn or other prohibited data on the device. The alert will similarly have a need for the user to pay the ransom.

Technical details

File Info:

crc32: A7E5AD93md5: b7b7dcdf80d1da439198c306cdefdba1name: nhm_windows_3.0.0.3.exesha1: ceef242b033cd78c29a6d746c247a51c621ef10fsha256: d3b2392b2ba5c5141fbbc92d0e3cc3ce631640a0806617645289753780fe9b6fsha512: fb4d821024e69222c6503ccfc35c53a352ce13a606710588afc6faab17a5bf73d64185ef1f66bca07156e3ad2ff16ce18e5cfc4fe10e73805081f300124b9a0essdeep: 98304:OQWoQCS6VLdEjhqzF4LMJGOLs6FNfGnv6GpOzTTfmoMlO121p14ObcJ0T6U0FCGb:OQOudq16VY6LGvzSfmoMo1Qp7vaCmtype: PE32 executable (GUI) Intel 80386, for MS Windows

Version Info:

LegalCopyright: H-BIT, d.o.o. xa9 2020FileVersion: 3.0.0.3CompanyName: H-BIT, d.o.o.LegalTrademarks: NICEHASH xaeProductName: NiceHash MinerFileDescription: NiceHash Miner is simple to use mining toolTranslation: 0x0409 0x04b0

PUA:Win32/CoinMiner also known as:

| GridinSoft | Trojan.Ransom.Gen |

| MicroWorld-eScan | Gen:Variant.Strictor.238135 |

| FireEye | Gen:Variant.Strictor.238135 |

| ALYac | Gen:Variant.Strictor.238135 |

| Cylance | Unsafe |

| VIPRE | Trojan.Win32.Generic!BT |

| Sangfor | Malware |

| K7AntiVirus | Riskware ( 0040eff71 ) |

| BitDefender | Gen:Variant.Strictor.238135 |

| K7GW | Riskware ( 0040eff71 ) |

| Symantec | ML.Attribute.HighConfidence |

| APEX | Malicious |

| Paloalto | generic.ml |

| ClamAV | Win.Coinminer.Generic-7151262-0 |

| GData | Win32.Application.CoinMiner.BO@gen |

| Alibaba | Ransom:Application/Generic.a2382c25 |

| AegisLab | Trojan.Win32.Remcos.4!e |

| Ad-Aware | Gen:Variant.Strictor.238135 |

| Sophos | NiceHashMiner (PUA) |

| McAfee-GW-Edition | BehavesLike.Win32.BadFile.vc |

| Emsisoft | Gen:Variant.Strictor.238135 (B) |

| Cyren | W32/Application.QYIA-7211 |

| Webroot | W32.Coinminer.Gen |

| Endgame | malicious (high confidence) |

| Arcabit | Trojan.Strictor.D3A237 |

| Microsoft | PUA:Win32/CoinMiner |

| McAfee | Artemis!B7B7DCDF80D1 |

| MAX | malware (ai score=85) |

| VBA32 | Trojan.MSIL.gen.m |

| Panda | Trj/Genetic.gen |

| TrendMicro-HouseCall | TROJ_GEN.R011H09B220 |

| MaxSecure | Trojan.Malware.11973.susgen |

Наиболее интересные события 2019 года

В январе аналитики «Доктор Веб» обнаружили троянца в программе для отслеживания курса криптовалют. Вредоносная программа распространялась вместе с утилитой и устанавливала на зараженные устройства других троянцев. Используя эти программы, хакеры получали возможность красть личные данные пользователей, в том числе пароли от кошельков криптовалют.

В марте аналитики «Доктор Веб» опубликовали подробное исследование троянца Belonard, использующего уязвимости нулевого дня в Steam-клиенте игры Counter-Strike 1.6. Попав на компьютер жертвы, троянец менял файлы клиента и создавал игровые прокси-серверы для заражения других пользователей. Количество вредоносных серверов CS 1.6, созданных Belonard, достигло 39% от числа всех официальных серверов, зарегистрированных в Steam. Теперь все модули Тrojan.Belonard успешно определяются антивирусом Dr.Web и не угрожают нашим пользователям.

В мае специалисты «Доктор Веб» сообщили о новой угрозе для операционной системы macOS – Mac.BackDoor.Siggen.20. Это ПО позволяет загружать и исполнять на устройстве пользователя любой код на языке Python. Сайты, распространяющие это вредоносное ПО, также заражают компьютеры под управлением ОС Windows шпионским троянцем BackDoor.Wirenet.517 (NetWire). Последний является давно известным RAT-троянцем, с помощью которого хакеры могут удаленно управлять компьютером жертвы, включая использование камеры и микрофона на устройстве. Кроме того, распространяемый RAT-троянец имеет действительную цифровую подпись.

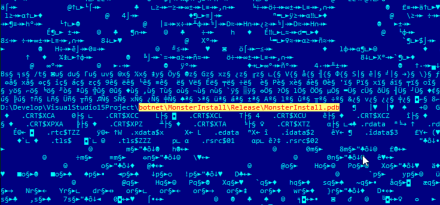

В июне в вирусной лаборатории «Доктор Веб» был изучен образец редкого Node.js-троянца — Trojan.MonsterInstall. Запустившись на устройстве жертвы, он загружает и устанавливает необходимые для своей работы модули, собирает информацию о системе и отправляет ее на сервер разработчика. После получения ответа от сервера он устанавливается в автозагрузку и начинает добычу (майнинг) криптовалюты TurtleCoin. Разработчики этого вредоносного ПО используют для распространения собственные ресурсы с читами к популярным играм, а также заражают файлы на других подобных сайтах.

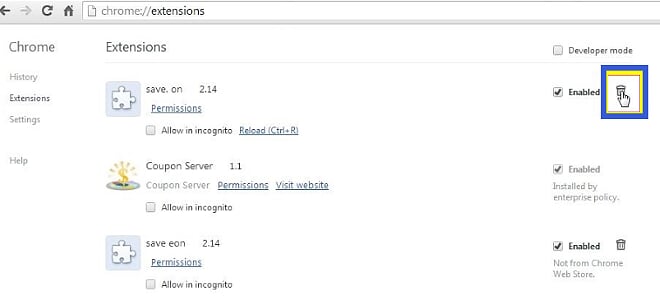

Процесс 2: делеция Tool.BtcMine.973 Из Chrome

Удалить Tool.BtcMine.973 Из Google Chrome

- Сначала вам нужно открыть браузер Google Chrome.

- Чтобы открыть меню Chrome, щелкните значок шестеренки, расположенный в верхнем правом углу браузера.

- Нажмите «Сервис», затем перейдите на вкладку «Расширение».

- На вкладке «Расширение» выберите все нежелательные расширения, связанные с Tool.BtcMine.973.

- Наконец, нажмите значок корзины мусора на Удалить этот вирус из Google Chrome.

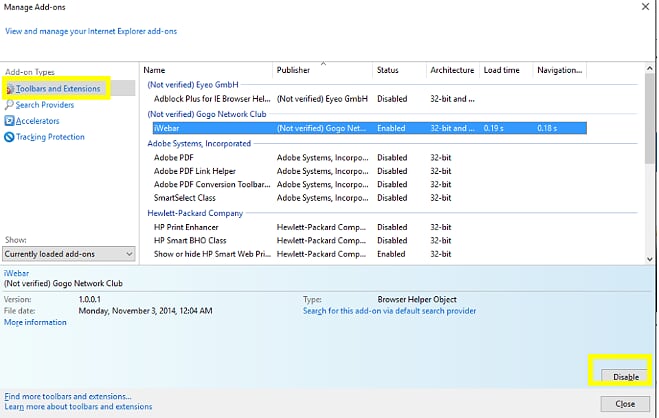

Удалить Tool.BtcMine.973 Из Internet Explorer

- Нажмите значок шестеренки в правом верхнем углу браузера или нажмите клавиши Alt + T, чтобы открыть меню.

- Нажмите «Управление надстройками» и перейдите на вкладку «Панели инструментов и расширений».

- Найдите все нежелательные дополнения, связанные с Tool.BtcMine.973.

- Нажмите кнопку «Отключить».

- Теперь нажмите кнопку «Дополнительная информация».

- Наконец, нажмите кнопку «Удалить», чтобы Удалить вирус.

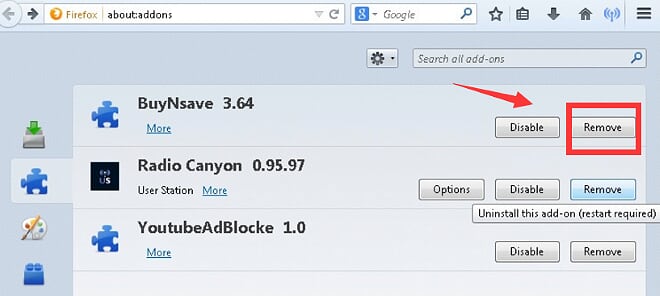

Удалить Tool.BtcMine.973 Из Mozilla Firefox

- Откройте браузер Mozilla и нажмите кнопку меню в правом верхнем углу браузера.

- Откройте вкладку «Надстройки» -> «Надстройки».

- Выберите панель «Расширения» или «Внешний вид».

- Найдите Tool.BtcMine.973 надстройки, которые вы хотите Удалить.

- Нажмите кнопку «Удалить», а затем перезапустите систему.

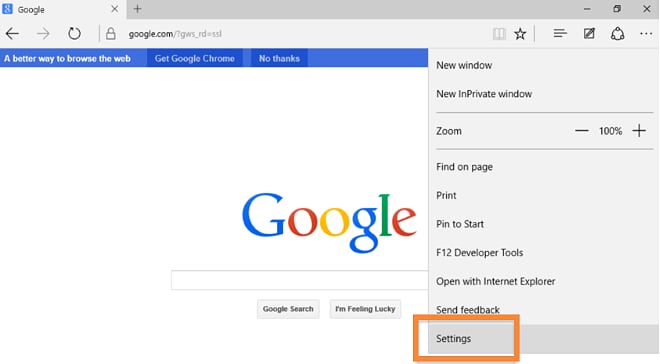

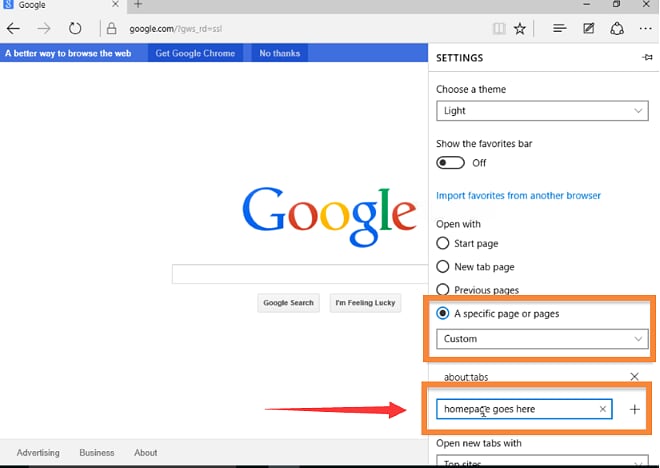

Удалить Tool.BtcMine.973 От Microsoft Edge

Нажмите значок «Больше» (…) в верхнем правом углу, затем нажмите «Настройки».

- Теперь, в опции «Открыть с», нажмите «Особая страница или страница».

- Выберите «Пользовательский» и введите URL-адрес, который вы хотите установить в качестве главной страницы вашего браузера.

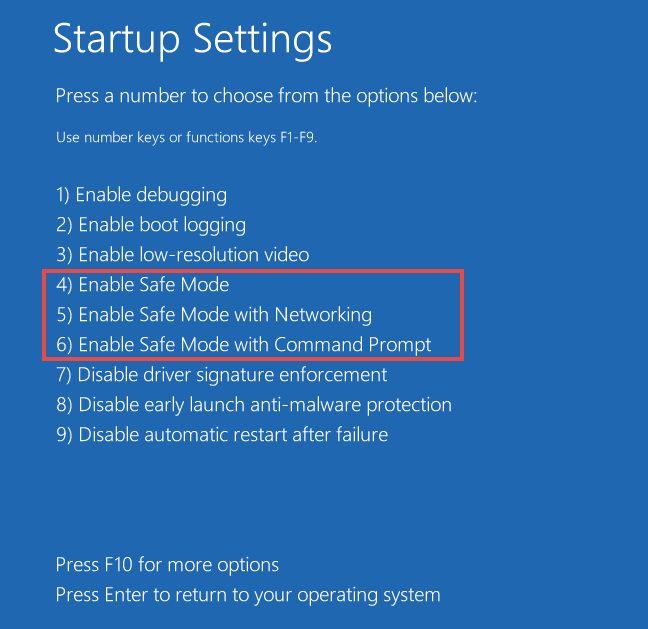

Процесс 3: Откройте система в безопасном режиме с сетью

Безопасный режим с поддержкой сети В Windows XP / Vista / 7:

- Откройте меню «Пуск» -> «Перезапустить».

- Продолжайте нажимать кнопку F8, когда ваш система начинает загрузку.

На экране система появится окно Advance boot menu.

Выберите Safe Mode With Networking Option и нажмите Enter.

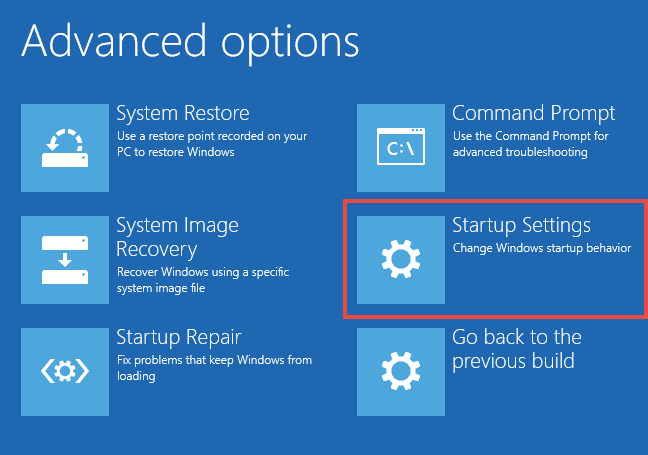

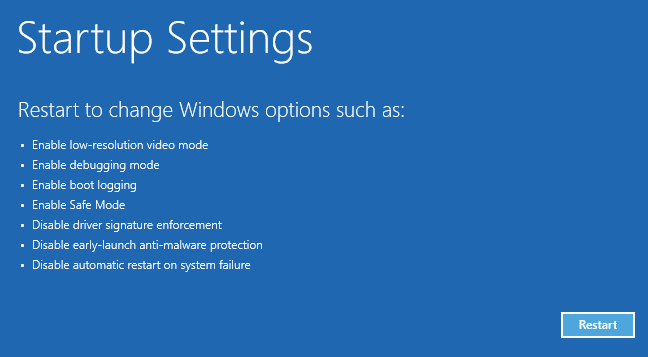

Безопасный режим с сетью в Windows 8/10:

- Нажмите «Пуск» и одновременно нажмите клавишу Shift.

- Нажмите кнопку «Перезагрузка».

- Выберите параметр «Устранение неполадок».

- Нажмите «Дополнительно» -> «Параметры запуска».

Теперь выберите вариант Включить безопасный режим и нажмите кнопку «Перезагрузка».

Нажмите кнопку F5, чтобы использовать опцию Safe Mode With Networking.