Как исправить ошибку «err tunnel connection failed»

Содержание:

- Организация туннеля и VPN при помощи OpenSSH

- Копирование Открытого Ключа для Включения Беспарольного SSH

- Проброс порта через SSH туннель на порт удалённой машины

- Who uses SSH tunneling?

- Проброс соединения TKMCOMP => ssh-server => web-server

- Какие есть ограничения при объединении моих сетей?

- SSH tunneling in the corporate risk portfolio

- Зачем, если у многих операторов связи есть услуга типа «Реальный IP» ?

- Testing the package

- Протоколы

- Проброс соединения TKMCOMP

- 4: Обход NAT

- Пример 1: Туннель к серверу IMAP

- How do I recursively chain gateways using stdio forwarding?

- Где же и как подключиться к SSH-серверу?

- Ожидание прокси-туннеля

- Заключение

Организация туннеля и VPN при помощи OpenSSH

Если вы не хотите искать легких путей, тогда можете воспользоваться стандартной программой OpenSSH для организация туннеля загрузок по сетевому протоколу SSH. Этот способ хорошо подойдет тем, у кого установлена операционная система Ubuntu или Linux. Для начала вам необходимо инсталлировать OpenSSH. Для этого в консоле введите следующую команду: sudo aptitude install openssh-server.

Дело в том, что любой туннель, обратный, прямой и даже многоканальный, можно создать при помощи стандартных возможностей OpenSSH. Но для этого нужно разбираться в возможностях этого приложения и уметь настраивать его конфигурации. Для создания туннеля, вам нужно как минимум дать добро на туннелирование внутри файла config, который определяет настройки SSH протокола. Чтобы разрешить туннелирование, введите следующую строку в файл: PermitTunnel point-to-point. После этого вам нужно будет перезагрузить программу-сервер OpenSSH. Для этого введите следующую команду: service ssh restart.

Сразу учтите, что есть одно большое но в подобной организации туннеля. И заключается оно в том, что для подключения туннеля, вы обязаны будете зайти на хост через аккаунт суперадминистратора. А как известно, это грубое нарушение правил безопасности SSH протокола. И хоть в настройках по умолчанию root-пользователь активирован, это совсем не безопасно. Если пароль будет украден, то вы лишитесь всего – сайт буквально ограбят и выпотрошат. Потому либо делайте очень сложный шифрованный пароль, либо активируйте аутентификацию посредством публичных ключей.

После того, как вы зайдете в root-пользователя, вы сможете создать туннель посредством командной строки. Вам нужно будет прописать команду через sudo или при помощи root-a. А прописать нужно будет действие вида -w локальный_туннель:обратный_туннель. Вместо локального и обратного туннеля укажите цифры. Можно прописать два нуля – тогда будет создан туннель tun0 и для сервера, и для клиента.

Следующим шагом нужно настроить два туннеля, чтобы они могли передавать данные между собой. Вот пример настройки туннелей: для серверного туннеля – ifconfig tun0 10.0.0.1/30 pointopoint 10.0.0.2, и для клиентского – ifconfig tun0 10.0.0.2/30 pointopoint 10.0.0.1.

Но на этом еще не все. Чтобы создать автоматическую загрузку данных через туннель, его нужно указать в настройках, как шлюз по умолчанию. Но в таком случае потеряется путь к DNS и серверу. Потому текущие шлюзы нужно прописать в таблице маршрутизации через команду route add -host XX.XX.XX.XX gw ЧЧ.ЧЧ.ЧЧ.ЧЧ (ХХ – это IP DNS в одной строке, и IP сервера в другой; а ЧЧ – это в обоих командах IP текущего шлюза, который нужно удалить).

Теперь удаляем текущий шлюз и добавляем новый. Удаляем при помощи строки route del default. А прописываем новый при помощи аналогичной функции: route add default gw 10.0.0.1 (в вашем случае IP может быть другим, смотря что указывали при создании туннеля).

После определения таких настроек, все, что идет не по стандартным каналам, автоматически перенаправляется на защищенный сетевой протокол по туннелю. То есть таким образом был создан автоматический туннель, пропускающий через себя все данные и трафик. Но остается еще одна проблема – на сервер трафик попадает, но дальше с ним ничего не происходит. А все потом, что необходимо настроить трансляцию сетевых адресов NAT для SSH клиента. Чтобы это реализовать нужно добавить новое правило: iptables -t nat -A POSTROUTING -s 10.0.0.2 -j MASQUERADE. Теперь осталось всего лишь включить ip-форвардинг через ядро и настроить его активацию каждый раз при запуске. После этого туннелирование можно считать успешным! Как видите, с OpenSSH все гораздо сложнее, но тем не менее, если постараться, то все реально.

Копирование Открытого Ключа для Включения Беспарольного SSH

Скопировать открытый ключ на машину предназначения можно тремя способами:

- С помощью команды ssh-copy-id

- С помощью SSH

- Вручную

Первый вариант является наиболее оптимальным и быстрым. Команда ssh-copy-id по умолчанию включена в большинство дистрибутивов Linux. Однако, если вы столкнулись с проблемами при использовании ssh-copy-id или не имеете доступа к этой команде, вы можете попробовать следующие опции.

Метод 1: С Помощью Команды ssh-copy-id

Основной синтаксис этой команды:

ssh-copy-id имя_удаленного_пользователя@удаленный_IP_aдрес

На этом этапе вам нужно будет ввести пароль удалённого компьютера. Если аутентификация пройдёт успешно, сгенерированный открытый ключ SSH будет добавлен в файл author_keys удалённого компьютера. После добавления записи соединение закроется автоматически.

Метод 2: Копирование Закрытого Ключа с Помощью SSH

При этом методе, мы копируем закрытый ключ, используя SSH. Этот вариант сработает только в том случае, если у вас есть SSH-доступ к серверу на основе пароля. Команда ниже сделает всю работу. Вам нужно только ввести имя и IP-адрес удалённого пользователя.

cat ~/.ssh/id_rsa.pub | ssh имя_удаленного_пользователя@удаленный_ip_aдрес "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

Запись будет добавлена в файл author_keys удалённой машины.

Метод 3: Копирование Открытого Ключа Вручную

Третий метод немного сложнее, так как вам придётся всё делать вручную. Однако, вариант вполне рабочий и вы можете использовать его в отдельных случаях, когда другие методы не работаю. Вам нужно будет вручную добавить содержимое файла id_rsa.pub в файл ~/.ssh/authorized_keys удалённого сервера.

Вы можете посмотреть содержимое файла id_rsa.pub с помощью редактора vi или команды cat:

cat ~/.ssh/id_rsa.pub

Команда выведет ключ, он начинается с ssh-rsa. Скопируйте эго! Затем на удалённом сервере войдите в систему и создайте файл .ssh, если он не существует.

mkdir -p ~/.ssh

Также само вы можете создать файл author_keys. Добавьте скопированный открытый SSH-ключ в пустой файл, как показано ниже:

echo SSH_public_key >> ~/.ssh/authorized_keys

SSH_public_key — это открытый ключ, который вы скопировали с исходного компьютера. Он должен начинаться с ssh-rsa.

После того как ключ будет скопирован, вы сможете настроить необходимые разрешения для каталога .ssh удалённых серверов с помощью команды chmod.

chmod -766 ~/.ssh

Проброс порта через SSH туннель на порт удалённой машины

В этом случае, после подключения по SSH протоколу с удалённой машиной user@remotehost.com, данные с локального порта через SSH туннель удаленной машины будут переданы будут переданы дальше на некий порт некой удалённой машины, например прокси-серверу. Выглядит это примерно так:

ssh -L bind_address:port:host:hostport -p 28666 user@remotehost.com

Аналогично предыдущему примеру с той лишь разницей, что конечной точкой пересылающей/принимающей наш TCP трафик будет не user@remotehost.com, а некий host:hostport

Есть также вариант проброса TCP трафик с удалённого порта удалённой машины user@remotehost.com на локальный порт локальной машины или ещё куда-нибудь.

ssh -R bind_address:port:host:hostport -p 28666 user@remotehost.com

Who uses SSH tunneling?

The downside is that any user who is able to log into a server can enable port forwarding. This is widely exploited by internal IT people to log into their home machines or servers in a cloud, forwarding a port from the server back into the enterprise intranet to their work machine or suitable server.

Hackers and malware can similarly use it to leave a backdoor into the internal network. It can also be used for hiding attackers’s tracks by bouncing an attack through multiple devices that permit uncontrolled tunneling.

To see how to configure an SSH tunnel, see this example. Tunneling is often used together with SSH keys and public key authentication to fully automate the process.

Проброс соединения TKMCOMP => ssh-server => web-server

Первый туннель — от физического компьютера до виртуальной машины . Открываем окно PowerShell и выполняем команду:

> ssh -p 2222 -L 3307:127.0.0.1:3306 evgeniy@192.168.110.8

Второй туннель создаем с виртуальной машины , с удаленной точкой входа на виртуальной машине . Открываем окно терминала на и выполняем команду:

$ ssh -p 2222 -R 3306:127.0.0.1:3306 evgeniy@192.168.110.8

Открываем еще одно окно PowerShell и выполняем команду:

> mysql -uroot -pqwerty -P 3307

Эту задачу можно решить иначе, но для этого потребуется установить ssh-сервер на виртуальную машину (подробности см. здесь):

$ sudo apt install openssh-server $ sudo nano /etc/ssh/sshd_config $ sudo systemctl restart ssh

Теперь открываем окно PowerShell и выполняем команду:

> ssh -p 2222 -L 3307:127.0.0.1:3306 evgeniy@192.168.110.8

Тем самым мы создаем туннель и подключаемся к виртуальной машине . И создаем еще один туннель (а заодно подключаемся к виртуальной машине ):

$ ssh -p 2222 -L 3306:127.0.0.1:3306 evgeniy@192.168.110.12

Открываем еще одно окно PowerShell и выполняем команду:

> mysql -uroot -pqwerty -P 3307

Такое решение не всегда возможно. Как правило, два туннеля нужны, чтобы пробросить соединение между двумя машинами с серыми ip-адресами, расположенными далеко друг от друга. Поскольку напрямую это сделать нельзя, нужен ssh-сервер с белым ip-адресом, который будет посредником.

Какие есть ограничения при объединении моих сетей?

Небольшие ограничения есть:

- Ваша домашняя и дачная сети должны использовать РАЗНЫЕ адресные пространства. Например, 192.168.1.0/24 и 192.168.2.0/24. Только если адресные пространства НЕ совпадают служба VPNKI.RU сможет осуществлять маршрутизацию. При совпадении адресных пространств осуществите перенастройку хотя бы одной части сети

- Вашим устройствам на концах туннелей будут автоматически назначены адреса из адресного пространства 172.16.0.0/16. При совпадении этих адресов с адресами в домашней сети следует произвести перенастройку домашней сети или подождать следующей версии системы vpnki, где у пользователей появится выбор в использовании для туннелей адресов из сетей 192.168.0.0, 172.16.0.0, 10.0.0.0

SSH tunneling in the corporate risk portfolio

As useful as SSH tunneling is, it also creates risk that needs to be addressed by corporate IT security teams. SSH connections are protected with strong encryption. This makes their content is invisible to most deployed network monitoring and traffic filtering solutions. This invisibility carries considerable risk potential if it is used for malicious purposes such as data exfiltration. Cybercriminals or malware could exploit SSH tunnels to hide their unauthorized communications, or to exfiltrate stolen data from the target network.

In an SSH back-tunneling attack, the attacker sets up a server outside the target network (in Amazon AWS, for example). Once the attacker is in the target system, she connects to the outside SSH server from the inside. Most organizations permit outgoing SSH connections, at least if they have servers in a public cloud. This SSH connection is set up with an option that enables TCP port forwarding from a port on the external server to an SSH port on a server in the internal network. Setting up this SSH back-tunnel requires a single one-line command on the inside, and it can easily be automated. Most firewalls offer little to no protection against it.

There are several widely known and documented cases of malware leveraging the SSH protocol as a means for hiding data exfiltration and command channels. Several instances of malware have been actively collecting SSH keys. Captured and collected SSH keys have also been sold on hacker forums.

Combined with attacks based on unmanaged SSH keys, SSH tunneling allows an attacker to utilize stolen SSH keys for an intranet from the public Internet.

Countering these risks requires the capability to monitor, control and audit encrypted SSH connections. For preventing bouncing, it requires proper configuration and hardening of IoT operating systems.

It should also be noted that tunneling attacks are not specific to SSH — a competent programmer can write a tool to tunnel ports in a few hours and can run it on any machine on the internal network. Any laptop or other device on the internal network can do it — it just needs to be able to communicate with some (any) service on the Internet. Such a tool could be made to work over SSL/TLS, could emulate HTTP, or could operate over UDP and use packets that look like DNS requests and responses. SSH just makes it easier for non-programmers. You can only protect from tunneling attacks against people who are able to run software on the inside or connect any device to the internal network by only allowing protocols you can inspect through the firewall.

Зачем, если у многих операторов связи есть услуга типа «Реальный IP» ?

Да, такая услуга есть. Однако, смотрите сами — пример стоимости услуг по состоянию на сентябрь 2016 года.

100 руб. ежемесячно, 34 руб. подключение и ..

внимание — плата за трафик! То есть все безлимитные тарифы отменяются и вам будут выставлены дополнительные счета за трафик

220 руб. ежемесячно, 0 руб за подключение и ..

внимание — плата за трафик..

3,6 руб. в день, 236 руб. за подключение и вроде бы за трафик ничего платить не нужно, но … написано несколько странно (ссылка на тарифный план, но не написано «ноль») и все может оказаться не совсем так.

4. Теле2

Услуга отсутствует. По крайней мере на сайте Теле2 нам найти ничего не удалось.

В итоге: использование услуги «Реальный IP» или «Белый IP» обойдется вам дополнительно около 100-500 руб. в месяц.

Да и дело не всегда в деньгах. Выставляя наружу порты своих устройств вы подвергаете их риску атаки из сети Интернет. Вы будете вынуждены следить за безопасностью своих устройств, но, на самом деле, сделать это веcьма не просто даже подготовленному специалисту.

Также важным преимуществом является возможность объединения ваших устройств в вашу собственную, частную сеть, вне зависимости от адресов провайдера.

И конечно, вряд ли, ваш оператор в состоянии предоставить вам такие услуги, как мы — «Публикация URL», «Сервер DNS», «Сервер WINS», передачу трафика broadcast и multicast для вашей собственной домашней сети.

Testing the package

python setup.py test

Usage scenarios

One of the typical scenarios where sshtunnel is helpful is depicted in the

figure below. User may need to connect a port of a remote server (i.e. 8080)

where only SSH port (usually port 22) is reachable.

----------------------------------------------------------------------

|

-------------+ | +----------+

LOCAL | | | REMOTE | :22 SSH

CLIENT | <== SSH ========> | SERVER | :8080 web service

-------------+ | +----------+

|

FIREWALL (only port 22 is open)

----------------------------------------------------------------------

Fig1: How to connect to a service blocked by a firewall through SSH tunnel.

If allowed by the SSH server, it is also possible to reach a private server

(from the perspective of REMOTE SERVER) not directly visible from the

outside (LOCAL CLIENT’s perspective).

----------------------------------------------------------------------

|

-------------+ | +----------+ +---------

LOCAL | | | REMOTE | | PRIVATE

CLIENT | <== SSH ========> | SERVER | <== local ==> | SERVER

-------------+ | +----------+ +---------

|

FIREWALL (only port 443 is open)

----------------------------------------------------------------------

Fig2: How to connect to PRIVATE SERVER through SSH tunnel.

Протоколы

Протокол туннелирования точка-точка (PPTP)

Это обеспечивает безопасность данных, даже если они передаются по сетям общего пользования. Авторизованные пользователи могут получить доступ к частной сети, которая называется виртуальной частной сетью или VPN, предоставляемой провайдером интернет-услуг или провайдером интернет-услуг. Это частная сеть в виртуальном смысле, потому что она создана в туннельной среде. Данный протокол позволяет корпорациям расширять собственную корпоративную сеть по частному каналу через общедоступный интернет.

Протокол проходки тоннелей второго уровня (L2TP)

Этот протокол включает в себя комбинацию использования PPTP и переадресации второго уровня. Это используется для поддержки виртуальных частных сетей (VPN) в рамках предоставления услуг по протоколам Интернет-услуг или провайдерам интернет-услуг. Оно не обеспечивает шифрование и конфиденциальность только само по себе. Но для обеспечения конфиденциальности он использует протокол шифрования, проходящий в туннеле. Он использует сетевые соединения с пакетной коммутацией, что позволяет размещать конечные точки на разных машинах. Это означает, что соединение может быть прервано на концентраторе локальной цепи и исключает, помимо прочих преимуществ, возможные расходы на междугороднее соединение. Таким образом, с другой точки зрения, с точки зрения проведения операции никакой разницы нет.

Таким образом, туннелирование действительно полезно и полезно в корпоративной среде, а также предоставляет функции безопасности, такие как опции шифрования. В двух словах, туннели рассматриваются как механизм, используемый для отправки неподдерживаемых протоколов по различным и разнообразным сетям. Туннелирование данных, VPN или других, увеличит размер пакета, что приведет к меньшему количеству передаваемых данных на пакет. Эти данные туннелирования через SSH обычно представляют собой VPN для каждого приложения, но в последней версии открытой SSH будет реализована полномасштабная бесперебойная VPN.

Проброс соединения TKMCOMP

А теперь решим обратную задачу — пробросим соединение от виртуальной машины к физической машине через промежуточный сервер . Чтобы с виртуальной машины можно было подключится к серверу БД на физической машине.

Итак, открываем окно PowerShell на физической машине и выполняем команду:

> ssh -p 2222 -R 3306:127.0.0.1:3306 evgeniy@192.168.110.8

Теперь открываем окно терминала на виртуальной машине :

$ ssh -p 2222 -L 3307:127.0.0.1:3306 evgeniy@192.168.110.8

Открываем еще одно окно терминала на виртуальной машине :

$ mysql -uroot -pqwerty -P 3307

И получаем совершенно неожиданный результат. Вместо того, чтобы подключиться к серверу БД на физической машине , мы подключились к серверу БД на виртуальной машине . Причем еще ухитрились подключиться на порту 3307, хотя порт по умолчанию для MySQL — 3306.

Дело в том, что хост по умолчанию для mysql-клиента — это . А в этом случае подключение происходит с использованием unix-сокета. И порт может быть любым — он вообще не используется. Но нам нужно сетевое подключение, т.е. с использованием tcp-сокета. Тут есть два пути решения — либо указать протокол TCP, либо указать хост 127.0.0.1 (вместо значения по умолчанию ):

$ mysql -uroot -pqwerty -P 3307 --protocol=TCP

$ mysql -uroot -pqwerty -P 3307 -h 127.0.0.1

4: Обход NAT

NAT – это механизм, который позволяет многим людям использовать одно подключение к Интернету. Маршрутизатор, использующий NAT, имеет один публичный адрес и заменяет все частные адреса в пакетах, полученных из внутренней сети, своим собственным публичным адресом и отправляет их в Интернет. При возврате пакетов он выполняет обратное действие – он запоминает IP-адреса и номера портов в специальной таблице NAT.

Внешнее соединение возможно только при настройке соответствующей переадресации портов на маршрутизаторе. Однако можно обойти эту проблему и создать туннель между компьютером и сервером для непосредственного подключения к нему.

Из соображений безопасности удаленный порт 8080 будет открыт только на интерфейсе loopback VPS. Чтобы открывать соединения на каждом порту, нужно перенастроить сервер.

Откройте в текстовом редакторе файл /etc/ssh/sshd_config (или /etc/openssh/sshd_config) как root.

Найдите строку:

Раскомментируйте ее и измените значение:

Сохраните файл и закройте редактор.

Перезапустить SSHD-сервер:

Теперь можно создать туннель.

Unix и OpenSSH

Где:

- abc – имя пользователя

- def – адрес сервера

- 8080 – номер порта, который нужно открыть на удаленном сервере (прокси-сервере)

- 0.0.1 – IP-адрес, для которого создается туннель.

- 80 – номер порта, на котором откроется туннель.

На этот раз туннель будет локальным, но вы можете подключить туннель к другим компьютерам в одной сети с помощью NAT.

Пример 1: Туннель к серверу IMAP

Попробуйте создать туннель между локальным портом 143 на интерфейсе loopback (127.0.0.1) и IMAP-сервером для приема почты (незашифрованное соединение) на одном удаленном компьютере.

Unix и OpenSSH

Где:

- abc – имя пользователя на сервере

- def – адрес сервера

- 110: — локальный порт, который будет открыт по интерфейсу loopback (127.0.0.1) на локальной машине

- 127.0.0.1 – IP-адрес компьютера, с которым создается туннель

- :110 – номер порта целевой машины, к которому подключится туннель

Windows и PuTTY

В этом разделе вы узнаете, как создать соединение с вашим VPS с помощью PuTTY. Это соединение требуется для создания туннеля.

Выберите соединение, загрузите данные и перейдите в Connection-> SSH-> Tunnels и укажите:

- Поставьте галочки в Local и Auto.

- Нажмите Add. В Forwarded ports появится L110 127.0.0.1:110.

- Сохраните сессию и подключитесь с ее помощью.

Теперь вы можете просто настроить почтовый клиент для непосредственного подключения к VPS, используя порт 110 интерфейса loopback – 127.0.0.1. Вы можете сделать то же самое с разными протоколами – SMTP (25), IMAP (143) и т. д.

How do I recursively chain gateways using stdio forwarding?

Try the following ProxyJump syntax hich is available starting with OpenSSH version 7.3 or above in your ~/.ssh/config file:

Host nixcraftserver1

Hostname hello.vpn.cyberciti.biz

User vivek

IdentityFile /home/vivek/.ssh/nixcraftserver1_e25519

Port 22

Host nixcraftserver2

Hostname 192.168.2.25

User vivek

IdentityFile /home/vivek/.ssh/nixcraftserver2_e25519

Port 22

ProxyCommand ssh -W %h:%p nixcraftserver1

Host nixcraftserver3

Hostname 10.8.0.5

User fred

IdentityFile /home/vivek/.ssh/nixcraftserver3_e25519

Port 22

ProxyCommand ssh -W %h:%p nixcraftserver2

|

Next I type the following:

Где же и как подключиться к SSH-серверу?

Во-первых, существует некоторое количество бесплатных серверов, предоставляющих Shell-доступ. Кроме того, огромное количество ресурсов предоставляют платный сервис за довольно умеренную цену. Воспользуйтесь поисковым запросом «SSH-сервер» и вы быстро обнаружите искомое. Ну и в-третьих, если вы уже оплачиваете хостинг для своего сайта с поддержкой Shell, вам вообще не нужно о чем-то беспокоиться – все необходимое для доступа в сеть через SSH у вас уже есть.

Для обеспечения туннеля стоит воспользоваться программным обеспечением Bitvise SSH Client, которое кроме туннелирования предоставляет возможность защищенной передачи файлов между вашей машиной и сервером, а также имеет встроенный терминал для Shell-доступа к серверу. Кроме того, важным преимуществом этого SSH-клиента является бесплатная лицензия для индивидуального использования.

Ожидание прокси-туннеля

Прежде чем продолжить, вы должны подтвердить, что проблема остается только с Chrome, а не с другими браузерами.

Чтобы убедиться в этом, перезагрузите Chrome и посмотрите страницу или сайт, на которых вы пытаетесь посещать грузы без усилий. Затем откройте альтернативные браузеры, такие как Microsoft Edge или Firefox Mozilla, и убедитесь, что сайты, которые вы пытаетесь открыть в Chrome, загружаются в эти браузеры без каких-либо проблем. Если да, начните расследование.

Запустите окно инкогнито и проверьте, не исчезла ли проблема. Если посещение сайта в режиме инкогнито возвращает «404 не найдена ошибка», очистите данные браузера Chrome и проверьте, не исчезла ли проблема.

Если это не поможет, попробуйте эти предложения.

1] Отключите IPv6 или получите действительное соединение IPv6. На вкладке «Сеть» вы увидите параметр «Свойства подключений» в папке «Сетевые подключения». Было замечено, что некоторые пользователи испытывают эту проблему из-за изменения предпочтений IP от IPv4 до IPv6. Если ваш компьютер имеет назначенный IPv6-адрес, он сначала попробует IPv6, даже если это просто назначенный автоматически адрес без действительного шлюза. Как только это соединение истечет, он попробует IPv4, и если у него есть действительное соединение, появится ваша страница.

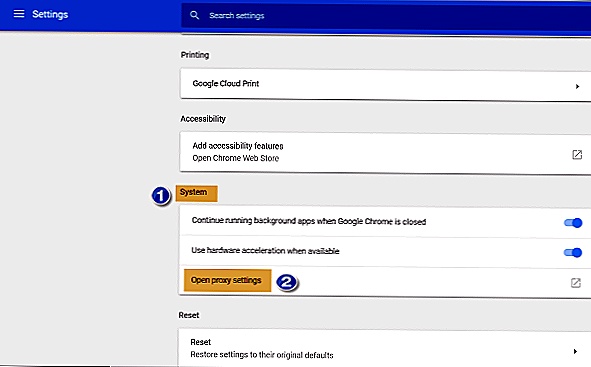

2] Запустите браузер Google Chrome. Нажмите «Меню» (видны как точки). В списке параметров, отображаемых в меню «Настроить и управлять Google Chrome», выберите «Настройки». Открывается новая вкладка.

На следующей странице прокрутите страницу вниз до тех пор, пока вы не найдете опцию «Дополнительно» со стрелкой вниз. Нажмите эту опцию, чтобы развернуть меню параметров.

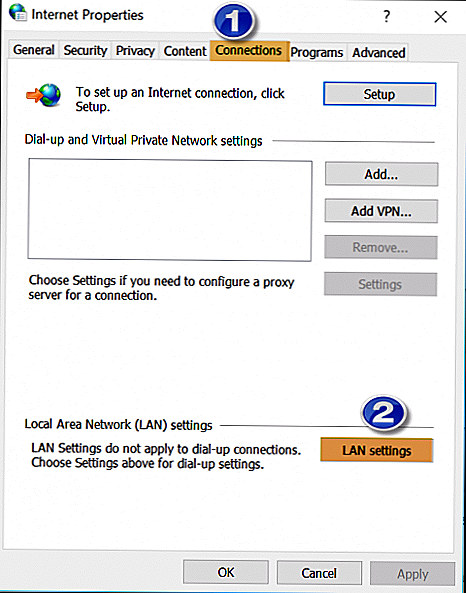

Здесь найдите раздел «Система» и, когда он найден, выберите его «Открыть настройки прокси». Это откроет всплывающее окно «Свойства Интернета», отображающее несколько вкладок рядом с ним. Перейдите на вкладку «Подключения». В большинстве случаев эта вкладка открывается по умолчанию.

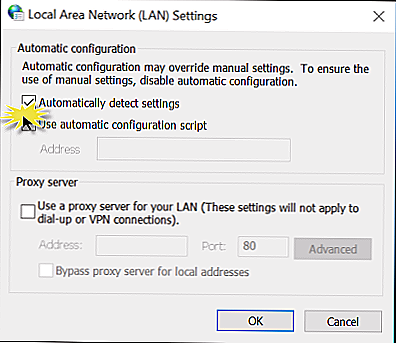

Здесь,Настройки локальной сети’И в появившемся окне, снимите флажок «Автоматическое определение настроек’И нажмите OK.

Теперь, перейдя в предыдущее окно, выберите «Применить», затем нажмите «ОК».

Дайте нам знать, если это поможет!

Похожие сообщения:

- Включить или отключить IPv6 для решения проблем подключения к Интернету в Windows

- Правильный способ отключения IPv6 и избежать 5-секундной задержки загрузки

- Советы и рекомендации Google Chrome для пользователей Windows

- Разница между IPv4 и IPv6 объясняется

- Настройка параметров прокси-сервера в Windows 10 / 8.1

Tweet

Share

Link

Plus

Send

Send

Pin

Заключение

Как видите, есть три типа SSH-туннелей:

- Локальный (опция –L) – туннель открывается на локальном порту и прослушивает подключения, которые сначала перенаправляются на сохраненное соединение с сервером SSH, а затем на целевой хост.

- Удаленный (опция –R) – туннель открывается на сервере SSH. Все передачи перенаправляются из локального туннеля после получения соединения сервером.

- Динамический (опция –D) – туннель открывается на локальном loopback интерфейсе. Передача осуществляется по протоколу SOCKS. Вы можете передавать через этот туннель все пакеты — TCP, UDP. К любому серверу в Интернете можно подключиться через прокси-сервер SSH. Чтобы перенаправить весь системный трафик через прокси-сервер SOCKS, вы можете использовать специальные программы.

NATOpenSSHPuTTYSOCKSSSHUnixVPSWindows