Найдена крупнейшая бд украденных паролей: что следует знать

Содержание:

Options

export interface IListOptions {

/**

* Word list paths to search for in order. Only the first

* one found is used. This option is ignored if 'combine'

* is a non-empty array.

*

* default:

*/

paths?: string

/**

* Word list paths to combine. All found files are used.

*/

combine?: string

/**

* Mutate the list by filtering on lower-case words, converting to

* lower case, or applying a custom mutator function.

*/

mutator?: 'only-lower'|'to-lower'|Mutator

}

: Allows , fallback lists to be used.

: Allows multiple lists to be into one.

: mutates the list depending on the value provided.

- : Filter out words that are not strictly comprised of characters .

- : Convert words to lower case.

- : : a custom function that receives a word and returns one or more words, or . Used for custom transformation/exclusion of words in the list.

Return values:

- : the returned is added to the list.

- : all returned s are added to the list.

- For any other return value the word is not added.

const { wordList } = require('@neopass/wordlist')

/**

* Create a custom mutator for splitting hyphenated words

* and converting them to lower case.

*/

function customMutator(word: string) {

// Will return for an input of 'West-ender'.

return word.split('-').map(word => word.toLowerCase())

}

const options = {

paths: '/some/list/path/words.txt',

mutator: customMutator,

}

const list = await wordList(options)

assert(list.includes('west'))

assert(list.includes('ender'))

Specify Alternate Word Lists

The specified in are searched in order and the first list found is used. This allows for the use of system word lists with different names and/or locations on various platforms. A common location for the system word list is .

const { wordList } = require('@neopass/wordlist')

// Prefer british-english list.

const options = {

paths:

'/usr/share/dict/british-english', // if found, use this one

'/usr/share/dict/american-english', // else if found, use this one

'/usr/share/dict/words', // else if found, use this one

'$default', // else use this one

}

wordList(options)

.then(list => console.log(list.length)) // 101825

Combine Lists

Lists can be combined into one with the option:

const { wordList } = require('@neopass/wordlist')

// Combine multiple dictionaries.

const options = {

combine:

// System dictionary.

'/usr/share/dict/words', // use this one

'$default', // and use this one

}

wordList(options)

.then(list => console.log(list.length)) // 335427

Important: Using with / will result in duplicates if the lists overlap. It is recommended to use with to control how words are added. For example, a can be used to eliminate duplicates from combined lists:

const { listBuilder } = require('@neopass/wordlist')

// Combine multiple lists.

const options = {

combine:

// System dictionary.

'/usr/share/dict/words',

// Default list.

'$default',

}

// Create a list builder.

const builder = listBuilder(options)

// Create a set to avoid duplicate words.

const set = new Set()

// Run the builder.

builder(word => set.add(word))

.then(() => console.log(set.size)) // 299569

Словари DirBuster

DirBuster — это многопотоковое Java приложение, предназначенное для брутфорса имён директорий и файлов веб-приложений и веб-серверов. DirBuster пытается найти скрытые каталоги и файлы.

В Kali Linux словари располагаются в директории /usr/share/wordlists/dirbuster/. В BlackArch словари располагаются в директории /usr/share/dirbuster/.

Описание словарей, поставляемых с программой DirBuster

- directory-list-2.3-small.txt — (87650 слов) — Директории/файлы которые были найдены как минимум на трёх разных хостах

- directory-list-2.3-medium.txt — (220546 слов) — Директории/файлы которые были найдены как минимум на двух разных хостах

- directory-list-2.3-big.txt — (1273819 слов) — Все директории/файлы которые были найдены

- directory-list-lowercase-2.3-small.txt — (81629 слов) — Версия не чувствительная к регистру для directory-list-2.3-small.txt

- directory-list-lowercase-2.3-medium.txt — (207629 слов) — Версия не чувствительная к регистру для directory-list-2.3-medium.txt

- directory-list-lowercase-2.3-big.txt — (1185240 слов) — Версия не чувствительная к регистру для directory-list-2.3-big.txt

- directory-list-1.0.txt — (141694 слов) — Оригинальный список без изменения порядка

- apache-user-enum-1.0.txt — (8916 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на набранных именах пользователей (неупорядоченный)

- apache-user-enum-2.0.txt — (10341 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на ~XXXXX найденном во время генерации списка (упорядоченный)

The Default List

Suggestions for additions to the default list are welcome by submitting an issue. Whole lists are definitely preferred to single-word suggestions, e.g., , , or . Suggestions for inappropriate word removal are also welcome (curse words, coarse words/slang, racial slurs, etc.).

By default the list alias, , is included in the options. This allows to create a largish list without any additional configuration.

export const defaultOptions: IListOptions = {

paths:

'$default'

}

/** * We don't need to specify a config because the `$default` alias * is part of the default configuration. */ const list = wordListSync()

The alias (along with ) resolves to a path at run time.

Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

Crunch — генератор словарей с паролями, в которых можно определить стандартную или заданную кодировку. Crunch может создать список слов со всевозможными комбинациями и перестановками в соответствии с заданными критериями. Данные, которые выводит crunch, могут быть отображены на экране, сохранены в файл или переданы в другую программу.

Простой пример использования:

crunch <минимальная-длина> <максимальная-длина>

Вообще, Crunch очень гибкая программа, и чтобы использовать её на 100% нужно изучить её опции и ознакомиться с примерами. Разнообразные примеры использования crunch вы найдёте на странице: https://kali.tools/?p=720

Для моего случая можно было бы сделать так:

crunch 11 11 -t pattaya@@@@ | aircrack-ng -w - -e dlink dlink-02.cap

Или так:

crunch 11 11 -t @@@@@@@@@@@ | aircrack-ng -w - -e dlink dlink-02.cap

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

Буду краток. Воспользуемся имеющей в составе кали утилитой Crunh . Создана для генерирования случайных паролей, имеет ряд полезных настроек. Некоторые из них очень полезны, если вы, к примеру, ухитрились увидеть часть пароля жертвы. То есть часть символов вам известна.

Процесс генерации прост. Запустите терминал и введите команду в формате:

crunch 7 8 -o /root/Desktop/dict

Команда создаст словарь с названием dict на Рабочем столе из всевозможных буквенно-символьно-цифровых комбинаций, содержащий от 7 до 8 символов – обычный пароль. Удобно, да? И никакие словари для aircrack скачивать не надо… Рано радуетесь – присмотритесь к размеру:

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

Что делать? Можно добавить команды конкретизировать пароли, если у вас есть на это основания. Так, команда генерации может принять вид:

crunch 7 8 9876543210 -o /root/Desktop/dict.lst

где 9876543210 – именно и только встречающиеся в будущем словаре символы. И никаких больше. Или:

Таких словарей может быть составлено много, поверьте, иногда этот способ очень даже срабатывает. Весить они будут не так много, они будут мобильны, их легко хранить на внешних носителях. Так, в команде подбора паролей потом можно будет указать созданные вами пароли через запятую (если самодельные словари для aircrack хранятся на рабочем столе кали):

aircrack-ng /root/имя-файла.cap -w /root/Desktop/dict1,dict2,dict3

Повторное использование правил

Сохранение Цепей

Mentalist может сохранить цепочку файлов для дальнейшего использования. Чтобы сохранить файл цепочки, перейдите в меню Load/Save→Save Chain, который спросит у вас, где вы хотите сохранить файл. Файл будет иметь расширение .mentalist.

Загрузка Цепей

Mentalist может загружать файлы цепочек, щёлкнув Load/Save→Load Chain. Если файл цепочки ссылается на указанный пользователем файл, которого нет в текущей системе, Mentalist поместит красную рамку вокруг этого атрибута файла и предотвратит обработку. Чтобы это исправить, нажмите кнопку Fix… рядом с файлом и укажите вместо него локальный файл.

Results

Graph 5 — Percentage of words between 8-63 characters (WPA)

Red means it is MEANT for WPA

Red means it is MEANT for WPA

A few notes about the results:

- In the tables — ‘Purehates’ wordlist is corrupt and towards the end, it contains ‘rubbish’ (non-printable characters). Which is why it is highlighted red, as it isn’t complete. I was unable to find the original.

- Table 3 which summarizes the results — shows that 57% of the 17 collections are unique. Therefore 43% of it would be wasted due to duplication if it was tested — that’s a large amount of extra un-needed attempts!

- In graph 2 — Only one collection was 100% ‘unique’, which means most of the collections sizes have been reduced.

- In graph 5 — which is for showing how effective it would be towards cracking WPA. The four wordlists which were ‘meant’ for WPA, are in red.

In a few of the ‘readme’ file (which wasn’t included when merging), several of them claimed to of have duplicates removed. However, unless the list is sorted, the bash program ‘uniq’, wouldn’t remove the duplicates. By piping the output of , should then remove the duplicates. However, using sort takes time, and with a bit of ‘awk fu’, , removes the need to sort.

For example:

| Value | uniq | sort / uniq or awk ‘!x++’ |

|---|---|---|

| word1,word2,word2,word3 | word1,word2,word3 | word1,word2,word3 |

| word1,word2,word2,word3,word1 | word1,word2,word3,word1 | word1,word2,word3 |

| word1,word2,word1,word1,word2,word3,word1 | word1,word2,word1,word2,word3,word1 | word1,word2,word3 |

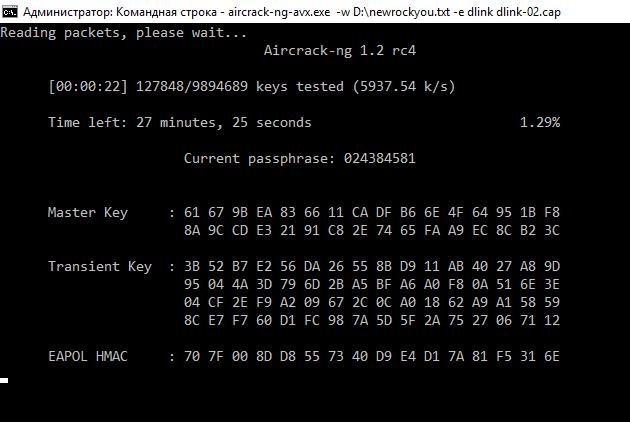

Взлом WPA паролей с Aircrack-ng в Windows

Перейдите в каталог, где размещён исполнимый файл aircrack-ng-avx.exe (у вас путь будет другим):

cd C:\Users\Alex\Downloads\aircrack-ng-1.2-rc4-win\bin\64bit\

Пример запуска взлома:

aircrack-ng-avx.exe -w D:\newrockyou.txt -e dlink dlink-02.cap

Где:

- -w D:\newrockyou.txt – это путь до словаря;

- -e dlink – выбранная для взлома точка доступа

- dlink-02.cap – файл с захваченным рукопожатием, размещён в той же папке, что и исполнимый файл.

Кстати, вы найдёте три схожих файла:

- aircrack-ng-avx.exe

- aircrack-ng-avx2.exe

- aircrack-ng-sse2.exe

Попробуйте их все – у них будет разная производительность, а некоторые могут не запуститься.

Списки слов от Metasploit

Названия словарей имеют говорящие названия. В основном эти словари предназначены для брут-форса удалённого входа в различные службы, имеются неплохие универсальные словари с именами пользователей и паролями.

tree /usr/share/wordlists/metasploit /usr/share/wordlists/metasploit ├── adobe_top100_pass.txt ├── av_hips_executables.txt ├── av-update-urls.txt ├── burnett_top_1024.txt ├── burnett_top_500.txt ├── cms400net_default_userpass.txt ├── common_roots.txt ├── db2_default_pass.txt ├── db2_default_userpass.txt ├── db2_default_user.txt ├── default_pass_for_services_unhash.txt ├── default_userpass_for_services_unhash.txt ├── default_users_for_services_unhash.txt ├── dlink_telnet_backdoor_userpass.txt ├── hci_oracle_passwords.csv ├── http_default_pass.txt ├── http_default_userpass.txt ├── http_default_users.txt ├── http_owa_common.txt ├── idrac_default_pass.txt ├── idrac_default_user.txt ├── ipmi_passwords.txt ├── ipmi_users.txt ├── joomla.txt ├── keyboard-patterns.txt ├── malicious_urls.txt ├── multi_vendor_cctv_dvr_pass.txt ├── multi_vendor_cctv_dvr_users.txt ├── namelist.txt ├── oracle_default_hashes.txt ├── oracle_default_passwords.csv ├── oracle_default_userpass.txt ├── password.lst ├── piata_ssh_userpass.txt ├── postgres_default_pass.txt ├── postgres_default_userpass.txt ├── postgres_default_user.txt ├── root_userpass.txt ├── routers_userpass.txt ├── rpc_names.txt ├── rservices_from_users.txt ├── sap_common.txt ├── sap_default.txt ├── sap_icm_paths.txt ├── scada_default_userpass.txt ├── sensitive_files.txt ├── sensitive_files_win.txt ├── sid.txt ├── snmp_default_pass.txt ├── tftp.txt ├── tomcat_mgr_default_pass.txt ├── tomcat_mgr_default_userpass.txt ├── tomcat_mgr_default_users.txt ├── unix_passwords.txt ├── unix_users.txt ├── vnc_passwords.txt ├── vxworks_collide_20.txt └── vxworks_common_20.txt

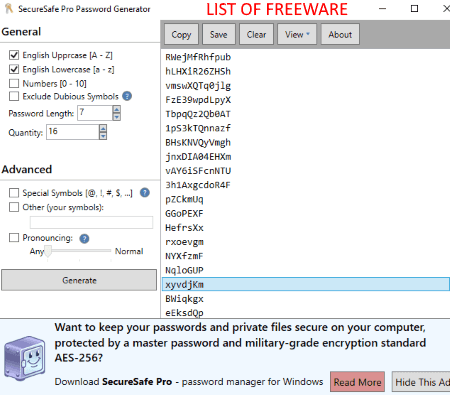

SecureSafe Pro Password Generator

SecureSafe Pro Password Generator, as the name suggests, is a free password generator for Windows. It can generate passwords with specified parameters and also displays passwords’ strength. You can also use it as a wordlist generator.

How to generate a wordlist using this free password generator:

- First, you need to disable Numbers and Dubious Symbols checkboxes and enable English Uppercase and/or English Lowercase parameters.

- Now, specify length of words to be created as per your requirement.

- You can also mention the number of words to be generated.

- It lets you enable Pronouncing option to add vowels to generated words for better password pronouncing.

- After configuring all above options as per your requirement, hit the Generate button.

All generated words are displayed on its main interface. There are two view modes to see the generated words: Compact and Detailed. In Compact mode, you can simply view all created words. While in Detailed mode, as it is primarily a password generator, it displays strength, entropy, character set, and length of created words. You can copy words to the clipboard or save the created wordlist as a text file.

It is one of the best wordlist generator and password generator in this list. Plus, it is extremely easy to use with a simplistic GUI.