Футбол, швеция: live-результаты вернаму, расписание, завершенные матчи

Содержание:

Шифры простой замены

Основная статья: Шифр простой замены

В шифрах простой замены замена производится только над одним-единственным символом. Для наглядной демонстрации шифра простой замены достаточно выписать под заданным алфавитом тот же алфавит, но в другом порядке или, например, со смещением. Записанный таким образом алфавит называют алфавитом замены.

Примеры шифров простой замены

Атбаш

Основная статья: Атбаш

Шифр простой замены, использованный для еврейского алфавита и получивший оттуда своё название. Шифрование происходит заменой первой буквы алфавита на последнюю, второй на предпоследнюю (алеф (первая буква) заменяется на тав (последнюю), бет (вторая) заменяется на шин (предпоследняя); из этих сочетаний шифр и получил своё название).

Шифр Атбаш для английского алфавита:

| Исходный алфавит: | A B C D E F G H I J K L M N O P Q R S T U V W X Y Z |

| Алфавит замены: | Z Y X W V U T S R Q P O N M L K J I H G F E D C B A |

Шифр Цезаря

Шифр ROT13, частный случай шифра Цезаря.

Основная статья: Шифр Цезаря

Шифр Цезаря — один из древнейших шифров. При шифровании каждая буква заменяется другой, отстоящей от ней в алфавите на фиксированное число позиций. Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки. Естественным развитием шифра Цезаря стал шифр Виженера.

Шифрование с использованием ключа k=4{\displaystyle k=4}:

| Исходный алфавит: | A B C D E F G H I J K L M N O P Q R S T U V W X Y Z |

| Алфавит замены: | E F G H I J K L M N O P Q R S T U V W X Y Z A B C D |

Современным примером шифра Цезаря является ROT13. Он сдвигает каждый символ английского алфавита на 13 позиций. Используется в интернет-форумах, как средство для сокрытия спойлеров, основных мыслей, решений загадок и оскорбительных материалов от случайного взгляда.

Шифр с использованием кодового слова

Шифр с использованием кодового слова является одним из самых простых как в реализации, так и в расшифровывании. Идея заключается в том, что выбирается кодовое слово, которое пишется впереди, затем выписываются остальные буквы алфавита в своем порядке.

Шифр с использованием кодового слова WORD.

| Исходный алфавит: | A B C D E F G H I J K L M N O P Q R S T U V W X Y Z |

| Алфавит замены: | W O R D A B C E F G H I J K L M N P Q S T U V X Y Z |

Как мы видим, при использовании короткого кодового слова мы получаем очень и очень простую замену. Мы можем использовать слово с повторяющимися буквами в качестве кодового слова, но только в том случае, если уберём из кодового слова лишние буквы, иначе это приведёт к неоднозначности расшифровки, то есть двум различным буквам исходного алфавита будет соответствовать одна и та же буква шифрованного текста.

Метод записи зашифрованных текстов

По традиции, зашифрованный текст пишут блоками (другое название «группы») по 5 символов, не учитывая пунктуацию и пробелы. Это помогает избежать ошибок при передаче шифрованного сообщения и позволяет скрыть границы слов в исходном тексте. Блок содержит 5 символов, так как раньше их было удобно передавать по телеграфу.

Безопасность шифров простой замены

Главный недостаток этого метода шифрования — это то, что последние буквы алфавита (которые имеют низкие коэффициенты при частотном анализе) имеют тенденцию оставаться в конце. Более защищённый способ построить алфавит замены состоит в том, чтобы выполнить колоночное перемещение (перемещение столбцов) в алфавите, используя ключевое слово, но это нечасто делается.

Несмотря на то, что число возможных ключей является очень большим (26! = 288.4), этот вид шифра может быть легко взломанным. При условии, что сообщение имеет достаточную длину (см. ниже), криптоаналитик может предположить значения некоторых самых распространённых букв исходя из анализа частотного распределения символов в зашифрованном тексте. Это позволяет формировать отдельные слова, которые могут быть предварительно использованы, для последующего получения более полного решения (см. частотный анализ). Согласно расстоянию уникальности английского языка 27.6 букв от зашифрованного текста должно быть достаточно, чтобы взломать шифр простой замены. На практике обычно достаточно около 50 символов для взлома, хотя некоторые шифротексты могут быть взломаны и с меньшим количеством символов, если найдены какие-либо нестандартные структуры. Но при равномерном распределении символов в тексте могут потребоваться куда более длинные шифротексты для взлома.

расстояние уникальности — термин, используемый в криптографии, обращающейся к длине оригинального шифротекста, которого должно быть достаточно для взлома шифра.

Отправка сообщения

Алиса хочет отправить Бобу сообщение «Проверка связи», она переводит его в цифровую форму, для этого служит особая таблица:

Символы, стоящие в верхней строке, кодируются одной цифой, остальные — цифрами строки и столбца. Таблица устроена таким образом, что при декодировании невозможно перепутать коды из одной цифры и из двух.

Кстати, если в тексте попадаются цифры, перед началом цифрового блока ставится особый код (в этой таблице — 0), и такой же — сразу после блока цифр, а каждую цифру внутри цифрового блока следует кодировать ее удвоением, то есть, например, 1917 превратиться в 0119911770, а 3.14 — в 033090011440.

А вот что получилось у Алисы:

Алиса записывает цифры для последующего шифрования: 727326247369609916286667. В качестве ключа она использует вторую страницу блокнота, показанного выше. Первые пять цифр (81355) ключа— индикатор, они не используются в шифровании. Итак, Алиса записывает ключ под кодированным текстом:

И производит с каждой цифрой следующую операцию: если цифра в верхнем больше цифры в нижнем ряду, соответствующая цифра шифротекста получается вычитанием второй из первой. Если верхняя цифра меньше, то к ней прибавляется 10, и нижняя цифра вычитается из увеличенного числа, то есть, следим за руками:

7 и 1 = 7 – 1 = 6

2 и 2 = 2 – 2 =0

…

2 и 5 = 12 – 5 = 7

Итого:

Алиса дописывает в начало шифротекста первые пять цифр ключа (индикатор) и отправляет Бобу шифровку:

Алиса — умная девочка, она уничтожает использованную страницу шифроблокнота после зашифровки сообщения. Будь умным. Будь как Алиса.

Гаммирование

Пусть есть какой-то алфавит, его символы закодированы числами. Каждое число предстваляется в виде группы из m бит, а m выбирается так, чтобы можно было закодировать все символы алфавита. Допустим, в алфавите 8 символов. Если m = 2, можем закодировать только 4 из них, а вот m = 3 — пойдёт.

Есть открытый текст. Каждый символ имеет какой-то номер в алфавите, поэтому может быть закодирован теми самыми битами. Например, алфавит: {А = 00, Б = 01, В = 10, Г = 11}, m = 2. Тогда БАГ => 01 00 11. Эти группы бит соединяем в одну цепочку. То есть был БАГ, а стало 010011.

На всякий случай стоит пояснить, что такое псевдослучайные числа. Это числа, последовательность которых получена по некоторому алгоритму, причём так, что со стороны её трудно отличить от случайной. Некоторые алгориты получения псевдослучайных чисел можно узнать здесь.

Что дальше? Полученная ранее цепочка разбивается на блоки по q бит, пусть всего получилось N блоков. Пусть есть ещё группа G из p целых разных псевдослучайных чисел, не меньших 0 и не больших 2^q — 1 (^ — значок степени). Нумерация блоков и псевдослучайных чисел ведётся с нуля, i-ый блок складываем с q-битным представлением (i mod p)-го числа группы G, получаем какую-то группу бит B(i). Все полученные таким способом группы бит (то есть B(i), i = 0,1,…,N-1) объединяем и далее по полученному набору бит выписываем символы шифрованного текста.

Сложение бит делается так: если оба бита одинаковые, в итоге 0, иначе 1 (известно как операция XOR)

Например, 101 + 110 = 011.

Важно, чтобы параметр q был довольно большим числом — это повышает стойкость к атакам.Псевдослучайные числа получаются с помощью специальных генераторов псевдослучайных чисел (ГПСЧ). За счёт их применения псевдослучайную последовательность непосредственно хранить не нужно — вместо этого нужно хранить несколько параметров алгоритма генерации

Такие последовательности являются периодическими, и параметр p, указанный выше, как раз и есть период.

Теперь пример. Здесь просто покажем сложение блоков с псевдослучайной последовательностью, без пояснений по ГПСЧ. Возьмём русский алфавит без Ё, Тогда можно кодировать по 5 бит (A = 00000, Б = 00001, В = 00010…). Тогда БАГ = 000010000000011. Пусть q = 3, p = 2, G = десятичный вид:{4, 5} = двоичный вид: {100, 101} (для демонстрации пойдёт, хотя вообще это не особо случайный ряд, да и период маловат). БАГ = 000 010 000 000011.

| Блок | «Налагаемые» биты |

Сложение |

| 000 | 100 | 100 |

| 010 | 101 | 111 |

| 000 | 100 | 100 |

| 000 | 101 | 101 |

| 011 | 100 | 111 |

1110010

| 0-9 | АБВГДЕЖЗИЙ |

| 10-19 | КЛМНОПРСТУ |

| 20-29 | ФХЦЧШЩЪЫЬЭ |

| 30-31 | ЮЯ |

гаммированием

Литература

- Книги и монографии

- Саймон Сингх. Книга шифров. Тайная история шифров и их расшифровки. — АСТ, 2007. — ISBN 978-5-17-038477-8.

- Брюс Шнайер. Секреты и ложь. Безопасность данных в цифровом мире. — Издательский дом «Питер», 2003. — 368 с. — ISBN 5-318-00193-9.

- В. В. Ященко. Введение в криптографию. — МЦНМО, 2012. — 348 с. — ISBN 978-5-4439-0026-1.

- А. П. Алферов, А. Ю. Зубов, А. С. Кузьмин, А. В. Черемушкин. Основы криптографии: Учебное пособие. — Гелиос АРВ, 2002. — 480 с. — ISBN 5-85438-025-0.

- А.В. Бабаш, Г.П. Шанкин. Криптография. — Солон-пресс, 2007. — 512 с. — ISBN 5-93455-135-3.

- Брюс Шнайер. Прикладная криптография = Applied Cryptography / Перевод с английского Дубнова Н.. — 2-ое. — Диалектика, 2003. — 610 с. — ISBN 5-89392-055-4.

- Reinhard Wobst. Cryptology Unlocked. — Wiley, 2001. — ISBN 978-0470060643.

- А.В. Бабаш, Г.П. Шанкин. История криптографии. Часть I. — Гелиос АРВ, 2002. — 240 с. — ISBN 5-85438-043-9..

- Дэвид Кан. Взломщики кодов = The Codebreakers – The Story of Secret Writing / Перевод с английского А. Ключевский. — 2-ое. — М.: Центрполиграф, 2000. — 473 с. — ISBN 5-227-00678-4.

- В.А. Долгов, В.В. Анисимов. Криптографические методы защиты информации. — ДВГУПС, 2008. — 155 с.

- Т.А. Соболева. История шифровального дела в России.. — ОЛМА-ПРЕСС Образование, 2002. — 511 с. — ISBN 5-224-03634-8.

- Н. Смарт. Криптография = Cryptography / Перевод с английского С.А. Кулешова. — Техносфера, 2005. — 528 с. — ISBN 5-94836-043-1.

- Э.М. Габидулин, А.С. Кшевецкий, А.И. Колыбельников. Защита информации: учебное пособие. — МФТИ, 2011. — 255 с. — ISBN 5-7417-0377-9.

- Отдельные статьи и главы

- Шнайер Б. Криптоанализ // Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — С. 19—22. — 816 с. — 3000 экз. — ISBN 5-89392-055-4.

Шифр Вернама.

В 1917 году американский инженер Гилберт Вернам (1890-1960) осуществил казалось бы несбыточную мечту криптографов: он предложил шифр, в принципе не раскрываемый. Это поточный шифр над двоичным алфавитом с буквами 0 и 1. Открытый текст представляется в двоичном виде (например, согласно телеграфному коду Бодо, где каждая буква заменяется двоичной последовательностью длины 5), ключом является случайная двоичная последовательность той же длины, которая используется только один раз – для шифрования данного текста. Криптограмма получается посимвольным сложением открытого текста и ключа по модулю 2. Заметим, что поскольку по модулю 2 вычитание совпадает со сложением, для дешифрования криптограмма посимвольно складывается с ключом.

Пусть, например, открытым текстом является (белый). В кодовой таблице Бодо находим: – 00001, – 10100, – 00110, – 10000, – 10011, так что шифроваться будет двоичная последовательность (длины 25) 1001110100001101000000001. В качестве ключа возьмем двоичную запись цифр после запятой в числе %%π=3,1415926536…%% .Для двоичного представления любого числа от 0 до 15 достаточно четырех цифр:

Выбирая первые 25 двоичных знаков, кодирующих последовательность 1415926, находим ключ: .

Для получения криптограммы посимвольно складываем по модулю 2 двоичные коды открытого текста и ключа:

| 1001110100001101000000001 | %%+_2 %% |

| 0001010000010101100100100 | = |

| 1000100100011000100100101 |

Обратим внимание на то, что при суммировании (снизу вверх) криптограммы и ключа в самом деле получается открытый текст. Почему же шифр Вернама не раскрываем? Дело в том, что, если известна криптограмма, и ее длина равна двоичных разрядов (битов), то, перебирая все возможные ключи (т.е

все возможные двоичные поcледовательности длины битов) и складывая их посимвольно по модулю 2 с криптограммой, можно получить все возможные двоичные тексты длины битов. Какой из них был подлинным сообщением, установить невозможно

Почему же шифр Вернама не раскрываем? Дело в том, что, если известна криптограмма, и ее длина равна двоичных разрядов (битов), то, перебирая все возможные ключи (т.е. все возможные двоичные поcледовательности длины битов) и складывая их посимвольно по модулю 2 с криптограммой, можно получить все возможные двоичные тексты длины битов. Какой из них был подлинным сообщением, установить невозможно.

Так, в рассмотренном примере, зная криптограмму и не зная ключа, взломщик шифра попробует испытать все %%2^{25}=33 554 432%% возможных ключей, т.е. двоичных последовательностей длины 25 битов. На каком-то шаге он наткнется на истинный ключ и получит, складывая с ним криптограмму, . Не зная, в самом ли деле это подлинный открытый текст, он в процессе дальнейшего перебора дойдет до ключа и, сложив его по Виженеру с криптограммой, получит , что по таблице Бодо дает (черный). Далее ему попадется в качестве возможного ключа последовательность и в качестве возможного открытого текста он увидит – (зеленый).

Абсолютно стойкий шифр Вернама, к сожалению, мало пригоден для повседневной практики: ведь с каждым открытым текстом нужно связать индивидуальную случайную двоичную последовательность той же длины. Где взять столько случайных двоичных последовательностей? Современные компьютеры генерировать их не способны. Поэтому шифр Вернама применяется только в особо важных случаях.

Заметим, что тому, кто не имеет возможности использовать шифр Вернама, вполне доступны другие приемы надежной криптографической защиты информации. Последовательное применение трех разных шифров – один из них.

Книжный шифр.

В качестве ключа выбирается какая-либо книга с идентификатором некоторого стартового места в тексте (например, «третья буква в пятом абзаце второй главы»). Под открытым текстом подписывается текст книги, начиная с ключевого места. В следующем примере для удобства выставлены номера участвующих букв.

| 18 | 13 | 6 | 14 | 9 | 19 | 6 | 25 | 9 | 21 | 17 | 14 | 1 | 18 | 24 | 9 | 19 | 1 | 31 | 19 |

| с | м | е | н | и | т | е | ш | и | ф | р | н | а | с | ч | и | т | а | ю | т |

| у | л | у | к | о | м | о | р | ь | я | д | у | б | з | е | л | е | н | ы | й |

| 20 | 12 | 20 | 11 | 15 | 13 | 15 | 17 | 29 | 5 | 20 | 2 | 8 | 6 | 12 | 6 | 14 | 28 | 10 | |

| 6 | 25 | 26 | 25 | 24 | 21 | 10 | 6 | 21 | 22 | 2 | 3 | 26 | 30 | 21 | 25 | 15 | 27 | 29 | |

| Е | Ш | Щ | Ш | Ч | Я | Ф | Й | Е | Ф | Х | Б | В | Щ | Э | Ф | Ш | О | Ъ | Ь |

Во второй строке таблицы записан открытый текст, в третьей – ключ (А.С. Пушкин «Руслан и Людмила», Песнь Первая, с первой буквы), в шестой – криптограмма. В первой строке стоят номера букв открытого текста, в четвертой – номера букв ключа, в пятой – сумма по модулю 32 соответствующих букв открытого текста и ключа, т.е. номер получившейся буквы криптограммы.

Омофоническая замена

Основная статья: Омофоническая замена

Ранние попытки увеличить сложность частотного анализа шифротекстов состояли в том, чтобы замаскировать реальные частоты появления символов обычного текста с помощью омофонии. В этих шифрах буквы исходного алфавита соответствуют более чем одному символу из алфавита замены. Обычно символам исходного текста с наивысшей частотой дают большее количество эквивалентов, чем более редким символам. Таким образом, распределение частоты становится более равномерным, сильно затрудняя частотный анализ.

С тех пор, как для алфавита замены стало требоваться больше чем 26 символов, появилась необходимость в расширенных алфавитах. Одним из самых простых решений является замена алфавита на цифры. Другой метод состоит из простых изменений существующего алфавита: прописные буквы, строчные буквы, перевернутые символы и т. д.

Более художественными, хотя не обязательно более надежными, будут омофонические шифры, которые используют полностью изобретённые (вымышленные) алфавиты (как например, шифр в книге «Золотой жук» Э. По, или «Рукопись Войнича». Впрочем, эти шифры не являются примерами омофонической замены).

Номенклатор

Шифр, изданный средневековым чиновником, представляющий собой маленькую книгу с большими омофоническими таблицами замены. Первоначально шифр был ограничен именами важных людей того времени, отсюда и последовало название шифра; в более поздних изданиях этот шифр дополнился большим количеством распространённых слов и географических названий. На основе этого «номенклатора» был составлен Великий Шифр Россиньоля, использовавшийся королём Франции Людовиком XIV. И действительно, после того как этот шифр перестал использоваться, французские архивы были закрытыми ещё в течение нескольких сотен лет.

«Номенклаторы» были стандартом для дипломатической корреспонденции, шпионских сообщений и являлись основным средством антиполитической конспирации с начала XV до конца XVIII века. Хотя правительственные криптоаналитики систематически взламывали «номенклаторы» к середине шестнадцатого столетия. Обычным выходом из этой ситуации было увеличение объёмов таблиц. Но к концу восемнадцатого столетия, когда система начала выходить из употребления, некоторые «номенклаторы» имели до 50 000 символов. Однако не все «номенклаторы» были сломаны.

Великий Шифр Россиньоля

Основная статья: Великий Шифр

Антуан Россиньоль и его сын Бонавентур Россиньоль изобрели Великий Шифр, который использовал 587 различных чисел. Шифр был настолько силен, что в течение многих столетий никто не мог взломать его, пока это не сделал офицер французской армии, криптограф Этьен Базери в 1893 году на примере одного письма военного министра Лувуа королю Людовику XIV. Он понял, что каждое число кодировало не одну букву, а целый слог. Базери предположил, что последовательность 124-22-125-46-345 кодирует слово «les ennemis» (враги), и, отталкиваясь от этой информации, смог расшифровать весь текст.

Книжный шифр

Основная статья: Книжный шифр

Книжный шифр — шифр, в котором ключом является книга или небольшая часть текста. Основным требованием будет, чтобы оба корреспондента не только имели одну и ту же книгу, но и те же издание и выпуск. Традиционно книжные шифры работают на основе замены слов в исходном тексте на местоположение этих же слов в книге. Это будет работать до тех пор, пока не встретится слово, которого не будет в книге, тогда сообщение не может быть закодировано. Альтернативный подход, который обходит эту проблему, состоит в том, чтобы заменять отдельные символы, а не слова. Однако такой способ имеет побочный эффект: зашифрованный текст становится очень большого размера (обычно используется от 4 до 6 цифр для шифрования каждого символа или слога).

Полиграммные шифры

В полиграммных шифрах подстановки буквы открытого текста заменяются не по одной, а группами. Первое преимущество такого способа заключается в том, что распределение частот групп букв значительно более равномерное чем отдельных символов. Во-вторых для продуктивного частотного анализа требуется больший размер зашифрованного текста, так число различных групп букв значительно больше, чем просто алфавит.

Шифр Плейфера

Основная статья: Шифр Плейфера

Шифр Плейфера — ручная симметричная техника шифрования, в которой впервые использована замена биграмм. Изобретена в 1854 году Чарльзом Уитстоном, но названа именем Лорда Лайона Плейфера, который внедрил данный шифр в государственные службы Великобритании. Шифр предусматривает шифрование пар символов (биграмм) вместо одиночных символов, как в шифре подстановки и в более сложных системах шифрования Виженера.

Шифр Плейфера использует матрицу 5х5 (для латинского алфавита, для кириллического алфавита необходимо увеличить размер матрицы до 4х8), ячейки которой заполнены смешанным алфавитом (в английских текстах обычно опускается символ «Q», чтобы уменьшить алфавит, в других версиях «I» и «J» объединяются в одну ячейку). Замена затем осуществляется путём представления биграмм, как два угла прямоугольника. Два другие угла в диаграмме используются для зашифровки (более подробно см. основную статью).

Шифр Плейфера использовался в тактических целях британскими вооружёнными силами во Второй Англо-Бурской войне и в Первой мировой войне, а также австралийцами и немцами во время Второй мировой войны. Причиной использования шифра Плейфера было то, что он достаточно быстр в применении и не требует никакого специального оборудования.

Шифр Хилла

Основная статья: Шифр Хилла

Шифр Хилла, изобретённый в 1929 году Лестером С. Хиллом, является полиграммным шифром, который может использовать большие группы с помощью линейной алгебры. Каждой букве сперва сопоставляется число.

Для латинского алфавита часто используется простейшая схема: A = 0, B =1, …, Z=25. Блок из n букв рассматривается как n-мерный вектор и умножается на n × n матрицу по модулю 26. Компоненты матрицы являются ключом, и должны быть случайными при условии, что матрица должна быть обратима в Z26n{\displaystyle \mathbb {Z} _{26}^{n}}, чтобы была возможна операция расшифрования.

Шифр Хилла уязвим для атак на основе открытых текстов, потому что в нём используются линейные операции. Поэтому, для увеличения криптостойкости, в него должны быть добавлены какие-либо нелинейные операции. Комбинирование линейных операций, как в шифре Хилла, и нелинейных шагов привело к созданию подстановочно-перестановочной сети (например, сеть Фейстеля). Поэтому с определённой точки зрения можно считать современные блочные шифры, как вид полиграммных шифров.

Недостатки

Для работы шифра Вернама необходима истинно случайная последовательность (ключ). По определению, последовательность, полученная с использованием любого алгоритма, является не истинно случайной, а псевдослучайной. То есть, нужно получить случайную последовательность не алгоритмически, а, например, используя радиоактивный распад, создаваемый электронным генератором белый шум или другие достаточно случайные события. Чтобы сделать распределение предельно близким к равномерному, случайная последовательность обычно пропускается через хеш-функцию наподобие MD5.

Недостатком использования шифра Вернама является отсутствие подтверждения подлинности и целостности сообщения. Получатель не может удостовериться в отсутствии повреждений или в подлинности отправителя. Если третья сторона каким-нибудь образом узнает сообщение, она легко восстановит ключ и сможет подменить послание на другое такой же длины. Решением проблемы является применение хеш-функции. От открытого текста вычисляется хеш-функция, и её значение шифруется вместе с сообщением. При каком-либо изменении сообщения значение хеш-функции изменится. Таким образом, даже если злоумышленник заполучил шифроблокнот, не зная алгоритм вычисления хеш-функции, он не сможет использовать его для передачи информации.

Под рукой всегда необходимо иметь достаточное количество ключей, которые могут понадобиться в дальнейшем для шифрования больших объёмов открытого текста. Реальный же объём текста зачастую трудно оценить заранее, в особенности это касается дипломатической и военной сферы, где ситуация способна меняться быстро и непредсказуемо. Это может приводить к нехватке ключей, что может заставить шифровальщика либо использовать ключ(и) повторно, либо полностью прервать шифрованную связь.

Проблемой является защищённая передача последовательности и сохранение её в тайне. Если существует надёжно защищённый от перехвата канал передачи сообщений, шифры вообще не нужны: секретные сообщения можно передавать по этому каналу. Если же передавать ключ системы Вернама с помощью другого шифра (например, DES), то полученный шифр окажется защищённым ровно настолько, насколько защищён DES. При этом, поскольку длина ключа та же, что и длина сообщения, передать его не проще, чем сообщение. Шифроблокнот на физическом носителе можно украсть или скопировать.

Шифр Вернама чувствителен к любому нарушению процедуры шифрования. Бывали случаи, когда одна и та же страница блокнота по различным причинам применялась дважды. Например, среди всего объёма советской шифрованной переписки, перехваченной разведкой США в 40-х годах прошлого века, были обнаружены сообщения, закрытые дважды использованной гаммой. Период этот длился не очень долго, потому что уже после первых успехов американских криптоаналитиков в конце 1940-х годов в спецслужбах СССР узнали о серьёзных проблемах с надёжностью своей шифропереписки. Такие сообщения были расшифрованы в течение 40 последующих лет в рамках секретного проекта «Venona», документы которого были позднее рассекречены и выложены на сайте АНБ.

Поточные шифры

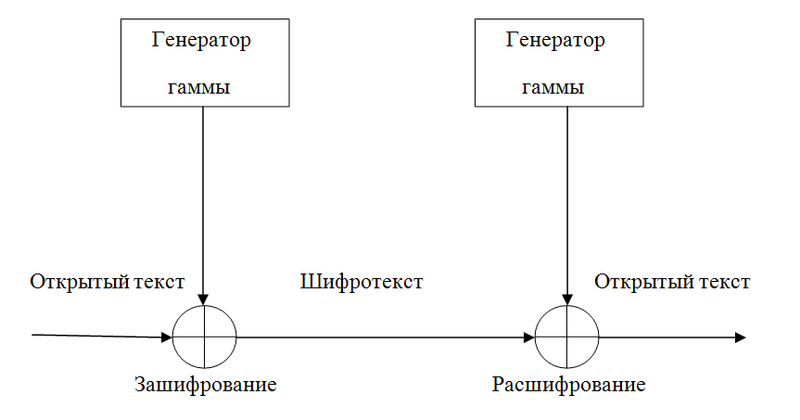

Генератор гаммы выдает ключевой поток бит (гамму), который, например, складывается (XOR-ИСКЛЮЧАЮЩЕЕ ИЛИ) с потоком открытого текста.

Рис. Принцип работы поточного шифра

Шифр Вернама (одноразовые блокноты) тоже является поточным шифром.

Алгоритм XOR

Работает с двоичным кодом.

правило:

0+0=00+1=11+0=11+1=0

исходный текст: Wiki

Wiki переведем в двоичный код — 01010111 01101001 01101011 01101001

Секретный ключ: 11110011 11110011 11110011 11110011

Шифрование:

01010111 01101001 01101011 01101001 — открытый текст 11110011 11110011 11110011 11110011 — секретный ключ10100100 10011010 10011000 10011010 — шифрованный текст

Расшифрование:

10100100 10011010 10011000 10011010 — шифрованный текст 11110011 11110011 11110011 11110011 — секретный ключ01010111 01101001 01101011 01101001 — открытый текст