Что такое siem-системы и для чего они нужны?

Содержание:

2018

Поддержка масштабирования и отсутствие ограничений на производительность

12 ноября 2018 года группа компаний «Эшелон» представила обновленную систему управления событиями информационной безопасности КОМРАД, поддерживающую возможность масштабирования и включающую ряд дополнительных возможностей.

- появилась возможность разнесения компонентов системы на отдельные узлы (лицензия Enterprise): коллектор, процессор, коррелятор и узел управления;

- появилась возможность фильтрации событий информационной безопасности и ее тонкой настройки;

- добавлены протоколы сбора событий: NetFlow v5/v7;

- расширены возможности средств аналитики и визуализации данных: появилась функция редактирования диаграмм и создания на их основе шаблонов;

- изменена схема лицензирования, производительность системы определяется возможностями «железа», а не лицензионными ограничениями, подчеркнул разработчик.

Со слов разработчика, программа лицензирования обновленной SIEM-системы КОМРАД предусматривает три вида лицензий: Base, All-in-one и Enterprise. Лицензия Base подразумевает развертывание на одном узле и поддержку базовых протоколов сбора событий: syslog и ossec, в лицензии All-in-one широкий и постоянно пополняемый список протоколов сбора событий, а лицензия Enterprise позволяет разнести компоненты системы на отдельные узлы.

Обновленный и масштабируемый КОМРАД поддерживает возможность управления всеми модулями системы из одного узла, буферизацию событий при отправке из модуля сбора в модуль хранения и обработки, а также подключение двух и более модулей корреляции к одному хранилищу, утверждает разработчик.

Важные изменения коснулись и лог-менеджмента. В представленной версии появилась возможность фильтрации событий информационной безопасности и ее тонкой настройки.

Разработчик отметил, что КОМРАД поддерживает широкий набор источников событий в ИТ-инфраструктуре и включает операционные системы семейств Windows и Linux, разнообразные СУБД, активное сетевое оборудование, средства защиты информации. В обновленной версии добавлены протоколы сбора событий: NetFlow v5/v7, которые позволяют собирать информацию о трафике от сетевых устройств.

В КОМРАД переработан пользовательский интерфейс системы. Основные изменения коснулись средств аналитики и визуализации. Появилась функция редактирования диаграмм и создания шаблонов. Большое количество виджетов позволяет в интуитивно понятном виде представить необходимую администратору информацию о ситуации в ИТ-инфраструктуре, считает разработчик.

Интеграция с InfoWatch Traffic Monitor

1 августа 2018 года группа компаний InfoWatch, российский разработчик комплексных решений для обеспечения информационной безопасности организаций, и группа компаний «Эшелон», специализирующаяся на комплексном обеспечении ИБ предприятий и разработке средств защиты информации и контроля защищенности, сообщили о завершении интеграции решения для предотвращения утечек конфиденциальной информации и защиты бизнеса от внутренних угроз (DLP-системы) InfoWatch Traffic Monitor с системой централизованного управления событиями информационной безопасности (SIEM-система) «Комрад». Подробнее .

Сертификация Минобороны России

Система централизованного управления событиями информационной безопасности «КОМРАД» прошла инспекционный контроль в системе сертификации Минобороны России, по итогам которого был получен сертификат № 3899, действующий до 19 марта 2021 года.

Полученный сертификат подтверждает выполнение требований Приказа МО РФ, в том числе:

- руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999 г.) – по 2 уровню контроля;

- по соответствию реальных и декларируемых в документации функциональных возможностей.

Какие компоненты входят в состав SIEM?

Состав и реализация существенно зависят от архитектуры решения, размера внедрения, географического распределения системы, параметров производительности.

Как правило, для реализации всех базовых функций в SIEM должны присутствовать несколько основных компонентов.

Коллекторы: отвечают за сбор сырых событий. Могут поддерживать массу различных протоколов и сервисов: Syslog, Windows Event Forwarding, SDEE, SNMP Trap, клиентов баз данных (MSSQL, Oracle и т. д.) и другие специфичные сервисы от разных производителей.

Сам сбор событий может происходить как в пассивном режиме (например, syslog), так и в режиме «по запросу». Коллектор чаще всего отправляет нормализованные события в коррелятор, а сырые события отправляются в хранилище данных. В различных реализациях от разных производителей схема взаимодействия коллектора с другими компонентами может отличатся.

Хранилище данных: отвечает за хранение сырых событий. Возможны реализации с хранением нормализованных событий.

Коррелятор: обеспечивает функции обработки и корреляции нормализованных событий. Возможна реализация контекстного поиска сырых событий, находящихся в хранилище.

Консоль управления: отвечает за управление, настройку и визуализацию. При этом, в ряде случаев, функция визуализации может выполняться отдельной компонентой.

Упомянутые SIEM второго поколения могут содержать также дополнительные компоненты: сбор Flow и SPAN-трафика, BI-компоненты, TI-модуль, модули защиты от фрода, управления политиками ИБ.

Как было сказано выше, на практике архитектура внедрения определяющим образом влияет на количество компонент и их реализацию. Например, в малых реализациях почти все функции могут быть выполнены на одном аппаратном устройстве, тогда как масштабирование предполагает максимальное разделение.

2016: Совместимость с электронными идентификаторами Рутокен

8 сентября 2016 года компании «Актив» и «РУБИНТЕХ» сообщили о тестировании на совместимость системы защиты информации Страж NT версии 4.0 и электронных идентификаторов Рутокен. Испытания подтвердили совместимость.

Реклама Страж NT 4.0, (2016)

Реклама Страж NT 4.0, (2016)

СЗИ от НСД Страж NТ версии 4.0 — программный комплекс средств защиты информации с использованием аппаратных идентификаторов. СЗИ Страж NТ предназначена для комплексной защиты информационных ресурсов от несанкционированного доступа и функционирует в среде 32-х и 64-разрядных операционных систем Microsoft до Windows 10 включительно.

Сертификат ФСТЭК России №3553 подтверждает — программное средство защиты информации от несанкционированного доступа Страж NТ (версия 4.0) соответствует требованиям руководящих документов Гостехкомиссии России «Средства вычислительной техники. Защита информации от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» по 3 классу защищенности, «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств информации. Классификация по уровню контроля отсутствия недекларированных возможностей» по 2 уровню контроля.

Согласно заявлению компаний, в ходе испытаний пара Рутокен S и СЗИ Страж NT 4.0 показала высокую надежность и стабильность работы, что обеспечивает двухфакторную аутентификацию и защиту данных. Устройства Рутокен рекомендованы для применения в качестве персональных идентификаторов пользователей и администраторов СЗИ, это подтверждает сертификат соответствия.

|

Наши компании связывает очень много лет совместной работы. Во многих серьезных организациях успешно эксплуатируются наши совместные решения. С компанией РУБИНТЕХ работать легко, удобно и выгодно. Мы очень дорожим этими партнерскими отношениями, и я уверен, что у нас будет еще много новых и интересных проектов. Дмитрий Горелов, коммерческий директор, «Актив» |

Решения компании Актив мы применяем в нашем проекте Страж NT с 2003 года

Высочайший профессионализм, современные технические решения, внимание к деталям и индивидуальный подход — это визитная карточка нашего многолетнего партнера. Опыт нашего успешного взаимодействия в совместных проектах позволяет с большим оптимизмом оценивать перспективы развития нашего сотрудничества.

Андрей Козлов, директор по развитию, РУБИНТЕХ

Зарубежные поставщики платформ реагирования на инциденты

Несколько лет назад приобрести IRP от зарубежного игрока в России было непросто. Продвигая IRP, еще в 2014 году автор сталкивался как с малым интересом вендоров к России, так и с отсутствием у нас представительств и дистрибуторов. Приходилось выкручиваться с помощью ITSM\BPM-игроков, но с той поры стало легче — на рынок вышло 2 полноценных игрока.

При этом до конца неясно, появился ли у зарубежных игроков реальный интерес к рынку — их в стране всего два, в том числе ни одного представительства специализированной (pure play) IRP-компании. Сегмент представлен эксклюзивным дистрибутором CyberBit (IITD Group) и IBM, что ранее приобрела Resilient Systems.

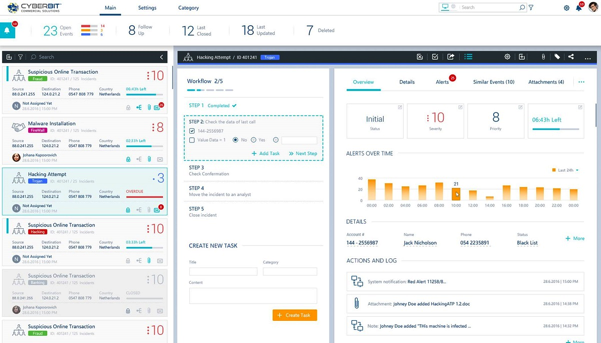

CyberBit SOC 3D

Израильская компания CyberBit была основана в 2015 году для защиты корпоративных и критичных (АСУ ТП) инфраструктур от наиболее продвинутых угроз, возможно, ранее являясь внутренним подразделением израильского оборонного концерна Elbit (сейчас его дочерняя компания). Кроме IRP под названием CyberBit SOC 3D в портфеле решений компании возможно найти EDR, SCADA Security и даже решение класса Cyber Range, что предназначено для имитации корпоративной инфраструктуры при проведении упражнений RedTeam — BlueTeam.

Вендор декларирует наличие ключевых для IRP-решения функций автоматического реагирования на инциденты ИБ и управления и контроля обработки инцидентов и тикетов ИБ (подозрений на инциденты), но вынес функциональность киберучений в отдельное решение Cyber Range.

Вендор не разглашает своих клиентов, несколько неожиданно комбинируя на своем сайте клиентов с партнерами, поэтому при оценке решения желательно запросить истории успеха.

Достоинства:

- Специализированный портфель решений — вероятна синергия при условии приобретения пакетом.

- Глобальный опыт — офисы в Израиле, США, Великобритании, Германии и Сингапуре позволяют надеяться, что компания получит доступ к разным проблемам разных клиентов и сможет автоматизировать их решение для будущих клиентов.

- Новый на российском рынке бренд и молодая компания — позволяет надеяться на ценовую лояльность производителя.

- Специализация на кибербезопасности — позволяет предположить более быстрое развитие продвинутой функциональности решений.

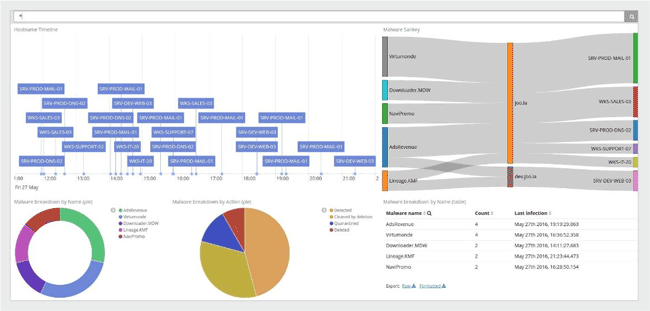

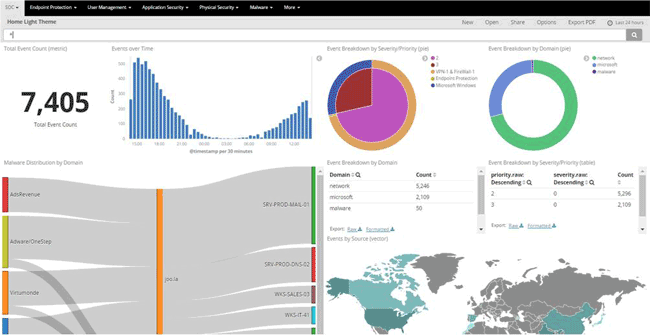

Рисунки 14, 15, 16. Интерфейс IRP-решения CyberBit SOC 3D

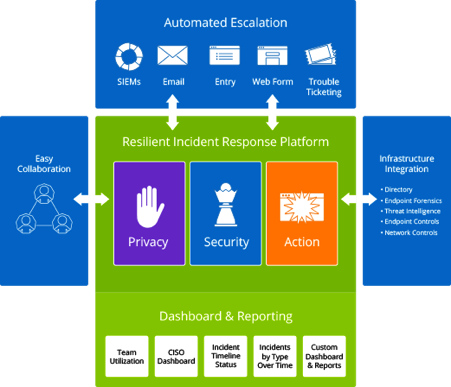

IBM Resilient Incident Response Platform (IRP)

В 2016 году известная своим широким портфелем ИБ-решений компания IBM приобрела самого известного IRP-вендора — Resilient Systems. Компания реализует, возможно, наиболее функционально полное на рынке решение, однако рыночные и открытие источники (например, нашумевший тендер в Пенсионном фонде России) свидетельствуют о соответствии цены функциональным возможностям. Видимо, цена не смущает действительно крупные организации — вендор заявляет о присутствии решения в 100 организациях из списка Fortune 500.

Достоинства IBM Resilient Incident Response Platform (IRP):

- Широкий портфель решений — вероятна синергия при условии приобретения пакетом или наличия ранее приобретенных решений IBM.

- Глобальный опыт — многочисленные офисы IBM по миру позволяют надеяться, что компания получит доступ к разным проблемам разных клиентов и сможет автоматизировать их решение для будущих клиентов.

- Сильный бренд — «еще никого не уволили за то, что он купил IBM».

- Функциональное лидерство на российском рынке.

Рисунки 17, 18. Схемы работы IBM Resilient Incident Response Platform

Описание и назначение

SIEM (Security Information and Event Management) cистемы — это средства, предназначенные для управления информационной безопасностью в организациях в целом и управления событиями, полученными из различных источников. SIEM-системы способны в режиме реального времени анализировать события, поступающие от сетевых устройств и различных приложений.

Термин SIEM впервые появился в 2005 году и подразумевал под собой систему сбора данных от устройств, размещенных в сети предприятия, и устройств безопасности, различных сервисов, предназначенных для управления учетной информацией и управления доступом, а также операционных систем, имеющихся баз данных и установленных в сети приложений для отслеживания уязвимостей, и дальнейшего анализа полученных сведений.

Таким образом, функции SIEM-систем сводятся к следующему:

- Агрегация данных. Вся информация о работе сетевых устройств, серверов, датчиков от систем безопасности, различных приложений поступает в журналы данных. SIEM-системы управляют такими журналами и помогают сотрудникам отдела информационной безопасности находить наиболее критичные события в инфраструктуре.

- Корреляция. SIEM-системы производят поиск общих значений и атрибутов и связывают между собой поступающие события. Таким образом, данные из разных источников, поступающие от устройств и сервисов, приводятся к единому виду для дальнейшего анализа.

- Оповещение. После того как система произвела анализ схожих между собой событий, она оповещает администратора безопасности о существующих проблемах в инфраструктуре. Способы оповещения могут быть различными, включая вывод тревог на панель мониторинга SIEM-системы и оповещение по электронной почте.

- Панели мониторинга, или информационные панели, которые представляют информацию о событиях в виде диаграмм и графиков. Возможность визуализации позволяет определить отклонения в поведении, которые различаются с типичным поведением различных систем.

- Совместимость. SIEM-системы внедряются в существующую в компании инфраструктуру и позволяют автоматически собирать информацию о событиях, формировать отчеты для собранных данных и применять их с целью управления безопасностью и проведения аудита.

- Хранение событий. Системы заключают в себе хранилища информации, в которых хранятся события безопасности. Эти события могут сортироваться по времени, что позволяет производить экспертизы и расследование инцидентов.

- Экспертный анализ. SIEM-системы позволяют производить поиск по сохраненным событиям информационной безопасности, что также дает возможность проводить расследование инцидентов сетевой безопасности.

Источниками данных для SIEM-систем обычно служат системы обнаружения и предотвращения вторжений, журналы серверов и пользовательских компьютеров, коммутаторы, маршрутизаторы, системы СКУД, антивирусные платформы, системы удаленного доступа, DLP-системы, а также файловые серверы.

Учитывая многообразие возможных источников событий в компании, при выборе SIEM необходимо учитывать, от каких источников система способна принимать и обрабатывать данные. В настоящее время SIEM-системы должны производить поведенческий анализ и сравнение данных в режиме реального времени. Помимо этого платформа должна обладать функциями нормализации и возможностью фильтрации инцидентов.

Поиск данных и аналитика

Результаты тестирования решений по критериям блока «Поиск данных и аналитика» представлены в табл. 4.

Табл. 4. Поиск данных и аналитика

| Вендоры | PT SIEM | IBM QRadar | HP ArcSight | RSA Security Analitycs | McAfee ESM | |||

| Критерий | Параметры | Вес компания Х | Вес компания Y | Оценки | ||||

| Поиск данных и аналитика | Возможности по поиску событий | 5 | 5 | 2 | 2 | 2 | 2 | 2 |

| Возможность группировки событий | 4 | 5 | 2 | 2 | 2 | 2 | 2 | |

| Возможности Drilldown по полям | 5 | 5 | 2 | 1 | 2 | 2 | 2 | |

| Google Like Search | 5 | 5 | 2 | 2 | 2 | 1 | 2 | |

| Скорость работы интерфейса | 5 | 5 | 1 | 2 | 2 | 2 | 2 | |

| Возможность применения активного воздействия | 2 | 2 | 2 | 2 | 2 | 2 | ||

| Использование встроенных средств диагноcтики компонентов системы и создание своих | 5 | 5 | 1 | 2 | 2 | 2 | 1 |

PT MaxPatrol SIEM. Поддерживается поиск по событиям. Присутствует возможность группировки событий, Drilldown по полям и применения активного воздействия. Поддерживается механизм Google Like Search. Скорость работы интерфейса в боевой системе средняя. В качестве средств диагностики компонентов системы используются файлы журналов компонентов. События аудита работы самой системы не попадают в основной поток событий SIEM. Есть возможность активного воздействия средствами самой платформы (сканирование), а также выполнения скриптов.

IBM QRadar. Поддерживаются поиск по событиям и группировка событий. Drilldown по полям осуществляется в несколько действий. Присутствует механизм Google Like Search. Скорость работы интерфейса высока с учетом выполнения аппаратных требований. События аудита работы самой системы являются частью основного потока событий SIEM. Существуют преднастроенные правила, реагирующие на критичные события диагностики внутренних компонентов. Присутствует возможность создания своих правил. Поддерживается возможность выполнения скриптов.

HP ArcSight. Поддерживаются поиск по событиям и группировка событий. Drilldown по полям осуществляется в несколько действий, есть возможность создания нескольких различных Drilldown для одного Dashboard. Механизм Google Like Search реализован только в web-интерфейсах продукта. Скорость работы интерфейса высока с учетом выполнения аппаратных требований. События аудита работы самой системы являются частью основного потока событий SIEM. Существуют преднастроенные правила, реагирующие на критичные события диагностики внутренних компонентов. Присутствует возможность создания своих правил. Также есть возможность выполнения команд на некоторых продуктах HP (а также некоторых других вендоров), кастомных скриптов (на менеджере или коннекторах).

RSA Security Analytics. Поддерживаются поиск по событиям и группировка событий. Drilldown по полям осуществляется в несколько действий. Механизм Google Like Search доступен при использовании дополнительного модуля Warehouse. Скорость работы интерфейса высокая с учетом выполнения аппаратных требований. Существуют встроенные средства диагностики компонентов системы.

McAfee ESM. На практике встречаются ситуации, когда скорость работы интерфейса падает: например, при выборке по небольшому промежутку данных, которые были зафиксированы более 3 месяцев назад. Создание собственного dashboard и поиск по нему приводят к задержкам. Есть предположение, что индексируется только строго определенные значения (SRC IP, DST IP и т.п.). Соответственно, поиск по другим значениям занимает длительное время. Присутствуют средства диагностики компонентов системы, но зачастую нужно обращаться к вендору, т.к. штатная диагностика обычно говорит о том, что события не поступают, ресивер не доступен и т.п.

У семи нянек дитя без глаза

Когда компания начинает всерьез заниматься информационной безопасностью, ей приходится внедрять огромное количество разнородных систем. Антивирус, межсетевой экран, сетевая система обнаружения вторжений (NIDS), хостовая система обнаружения вторжений (HIDS), Web Application Firewall (WAF), сканер уязвимостей, система контроля целостности — и это далеко не самый полный список того, что может использоваться в организации. Поскольку безопасность — это не только состояние системы (в классическом определении), но и процессы, неотъемлемой частью которых является мониторинг событий ИБ, рано или поздно появится необходимость централизованного наблюдения и анализа логов, которые в огромном количестве могут генерироваться перечисленными системами.

И если ты захочешь проанализировать эти логи все вместе, то столкнешься с несколькими проблемами. Первая проблема заключается в том, что практически у всех источников логов свой собственный формат. При этом некоторые системы могут писать логи в нескольких разных форматах, отличающихся уровнем информативности.

Пожалуй, для меня примером наиболее продуманной подсистемы журналирования служит межсетевой экран Cisco ASA. С одной стороны, его логи — обычный текст, который легко может передаваться по протоколу syslog. C другой — каждая строка содержит уникальный идентификатор типа события. По этому идентификатору легко можно найти подробное описание события в документации, включая то, какие элементы в сообщении могут меняться и какие значения они могут принимать. В данном примере представлены события с идентификаторами 302016 (), 308001 (), 111009 ().

Системы обнаружения вторжений с открытым исходным кодом — практически полная противоположность. Snort NIDS имеет четыре различных формата логов. Один из них, unified2, — бинарный. Для его обработки требуется сторонняя утилита barnyard2. Зато этот формат, в отличие от остальных, может содержать расшифрованные заголовки протоколов прикладного уровня. Три других формата текстовые, два многострочные и один однострочный. Уровень информативности текстовых форматов по понятным причинам различается — от только описания сигнатуры и адресов сокетов до расшифровки заголовков протоколов транспортного уровня. Для примера — формат выглядит следующим образом:

А формат :

OSSEC HIDS имеет меньшее количество форматов логов, всего два — однострочный и многострочный. Зато несколько способов передачи: запись в файл, отправку по протоколу syslog, отправку на ZeroMQ-сервер. Сам формат и содержание лога в большой степени зависит от того, как настроен OSSEC и какие в нем модули. Заголовок у всех сообщений OSSEC одинаковый, но если используется модуль контроля целостности syscheck, то после заголовка, в зависимости от настроек модуля, будут присутствовать контрольные суммы измененного файла и diff его изменений. Но если этот же отправляется по протоколу syslog, то diff’а он содержать не будет. Если сообщение сформировано модулем анализа логов log analysis, то будет приведено оригинальное сообщение системного журнала, которое вызвало срабатывание. И таких вариаций довольно много.

При таком разнообразии форматов и способов хранения анализ логов всех этих систем может стать довольно трудоемким процессом. Конечно же, для упрощения подобных задач уже существует специальный класс ПО — SIEM. И если хороших систем обнаружения вторжений с открытым исходным кодом хватает, то вот SIEM с открытым исходным кодом практически нет. Существует довольно много решений для конкретной IDS. Например, Snorby для Snort или Analogi для OSSEC. Но возможности добавить в эти системы какие-то дополнительные источники событий не предусмотрено. Есть системы, которые обладают и более широкими возможностями, но, скорее, представляют собой бесплатные версии коммерческих решений с целым набором искусственных ограничений. Я встречал даже такую систему, в которой разработчики намеренно переписали запросы к БД, чтобы сделать их более медленными. Но даже эти системы имели не самый дружественный пользователю интерфейс. Вот и получается, что у семи нянек дитя без глаза.

Выводы

«СёрчИнформ SIEM 1.17» стабильно выполняет заявленные функции: контролирует необходимое клиенту количество источников данных, помогает своевременно выявлять угрозы и проводить расследования инцидентов. Корреляция и автоматическое объединение событий уменьшает количество ложноположительных уведомлений.

Достоинства

- Простота внедрения и использования. У системы интуитивно понятный интерфейс. Форма подачи информации об инцидентах нормализована. Так что для работы с «СёрчИнформ SIEM» пользователю не требуется особых навыков программирования или длительного предварительного обучения.

- Возможности «СёрчИнформ SIEM» позволяют управлять как событиями безопасности, так и другими событиями в IT-инфраструктуре. Система не только обнаруживает нарушения политик безопасности и инциденты ИБ, но также выявляет системные, программные и аппаратные сбои.

- Обновления системы предоставляются в рамках технической поддержки.

- Низкие требования к аппаратно-программным средствам.

- Приемлемая даже для малого бизнеса ценовая политика.

- «СёрчИнформ SIEM» — продукт российского разработчика, удовлетворяющий требованиям закона об импортозамещении.

Недостатки

- Отсутствие технологий анализа поведения пользователей (UBA).

- Отсутствие веб-консоли.

- Ограниченное количество графических представлений.

- Скромное количество коннекторов в сравнении с другими SIEM-решениями, представленными на рынке.

- Недостаточная гибкость отдельных видов коннекторов.

Отмеченные недостатки «СёрчИнформ SIEM 1.17» объясняются, главным образом, «молодостью» решения и особенностью подхода разработчика. С самого начала команда «СёрчИнформ» взяла курс на решение практических задач клиентов. Поэтому в первую очередь была реализована поддержка источников данных, которые используются в подавляющем большинстве компаний, независимо от размера и сферы деятельности: Active Directory, антивирусы, СУБД, почтовые серверы, файловые хранилища.

Небольшое количество коннекторов можно отнести к «болезни роста». Список источников обогатится по мере развития продукта. К концу первого полугодия 2018 года разработчик «СёрчИнформ SIEM» планирует реализовать поддержку 15 новых коннекторов и добавить минимум 100 готовых правил. В планах, например, добавить коннекторы для детектора угроз Bot-Trek TDS, детектора вторжений Bro, PUM-платформы SafeInspect, обнаружения атак Suricata и других источников событий.

То же касается и разнообразия визуализации. В четвертом квартале 2018 года планируется добавить дашборды для оперативного отображения информации — например, сводку по количеству инцидентов на компьютере, обновляемую в онлайн-режиме. Предполагается, что у пользователя появится возможность составлять индивидуальный набор виджетов.