33+ инструмента для безопасности kubernetes

Содержание:

- Требования к системе

- Скриншоты

- Популярные вопросы

- Технология динамического обнаружения целенаправленных атак

- Устанавливаем

- Выбирайте стратегии устранения уязвимостей

- Консолидируйте информацию об уязвимостях

- Highly detailed, well-structured reports

- 2012: ERPскан Security Scanner для SAP 2.0

- Работа с LanGuard

- Installation

- Обзор эффективности

- Отчеты LanGuard

- Подведение итогов

Требования к системе

Скриншоты

Панель управления. Главный экран

Панель управления. Список всех компьютеров организации

Панель управления. Оповещения

Группа пользователей

Настройки

Популярные вопросы

Корпоративный антивирус позволяет удаленно управлять защитой нескольких компьютеров и видеть статус безопасности — есть ли на каком-то из компьютеров заражение.

Дома мы сами задумываемся о настройке своего компьютера

Каждый имеет собственное представление о том, что ценного хранится на диске, каков риск потерять эту информацию или насколько важно, чтобы компьютер не тормозил или не рассылал спам

В компании все сотрудники рассчитывают на то, что о работоспособности и защите компьютеров позаботится кто-то другой. Более того, они не всегда задумываются о ценности корпоративной информации или о риске ее потерять.

Например, бухгалтер может отключить антивирус, чтобы он “не мешал работать”. В результате на компьютер попадет троянская программа, с помощью которой злоумышленники похитят деньги со счета компании.

Централизованное управление позволяет точно знать, все ли компьютеры защищены и нет ли на каком-то из них заражения. Если в компании нет централизованного управления безопасностью, то часть компьютеров обязательно будет заражена.

Главное отличие в том, что Antivirus.Business позволяет удаленно управлять защитой на нескольких компьютерах.

Antivirus.Business можно настроить таким образом, чтобы защита работала незаметно для пользователей — оповещения получает только администратор сети.

С точки зрения механизмов защиты продукты не отличаются.

Развертывание и настройка антивирусных решений, предназначенных для крупных компаний, как правило, требует специальных знаний.

Antivirus.Business создан специально для использования небольшими компаниями. Развернуть и начать использовать решение не сложнее, чем завести аккаунт в социальной сети.

Работа всех антивирусных решений состоит из двух этапов.

Первый этап — это предотвращение заражений (on-access monitor). Антивирус обнаруживает вредоносные программы в режиме реального времени (“на лету”) и блокирует их до того, как произошло заражение.

Второй этап — это проверки по требованию или по расписанию (on-demand monitor). Такая проверка позволяет обнаружить те заражения, которые предотвратить не удалось. Причина, по которой не удалось, обычно состоит в том, что на момент заражения антивирус ничего не знал о каком-то вирусе. Спустя некоторое время антивирусная компания об этом вирусе узнает и вносит его в сигнатурную базу. Теперь, после того, как запись о вирусе появилась в сигнатурной базе, нужно заново проверить все компьютеры — нет ли на них данного заражения. Для этого и существует проверка по требованию или по расписанию. Традиционные антивирусные решения работают по такому принципу.

Причем, так как проверка файлов по сигнатурной базе ничего не гарантирует, занимает много времени и требует огромного количества системных ресурсов, от нее иногда вообще отказываются, полагаясь на первый этап.

Антивирусные решения Cezurity устроены иначе. На втором этапе вместо того, чтобы проверять все файлы компьютера по сигнатурной базе, антивирус собирает и передает в Cezurity Sensa информацию о критических объектах (т. е. тех объектах, которые подвержены заражению). Облачная экспертная система Cezurity Sensa способна сделать точный вывод — заражены эти объекты или нет. Так как на компьютере информация лишь собирается, а обработка происходит в облаке, проверка не сказывается на производительности и занимает несколько минут. При этом данная проверка может гарантировать, что компьютер не заражен.

Antivirus.Business позволяет администратору сети в каждый момент времени точно знать о том, есть ли в организации зараженные компьютеры.

Подробнее о том, почему антивирусы иногда пропускают

В первую очередь за счет того, что не требуется установка серверной части. Управление антивирусной защитой происходит с помощью консоли, которая расположена в облаке.

Для того, чтобы защитить новый компьютер, нужно лишь кликнуть по специальной ссылке и запустить исполняемый файл. Антивирус установится, автоматически подключится к облачной консоли и к его работе будут применены все настройки.

Опасаться не стоит.

Никакие данные, утечки которых можно опасаться, в облако не передаются. Собирается и передается для анализа лишь информация о работе операционной системы и приложений. Такая информация не содержит ни документов, ни их содержимого, ни каких-либо других пользовательских данных.

Нет. Решение предназначено только для защиты компьютеров и серверов от заражения вредоносными программами.

Технология динамического обнаружения целенаправленных атак

Cezurity объявила осенью 2013 года о завершении разработки собственной технологии обнаружения целенаправленных (таргетированных) атак на информационные системы предприятий.

Характер атак (Stuxnet, Duqu, операция Аврора, атака на компанию RSA Security и др.) говорит о том, что компьютерные угрозы изменились. Хотя киберпреступность существует уже много лет, сегодня она начинает приобретать черты организованной и хорошо финансируемой индустрии.

Все более распространенными становятся так называемые целенаправленные атаки (Advanced Persistent Threats, APT) ключевая особенность которых состоит в том, что преступников интересуют конкретные цели. Как правило, такими целями являются информационные системы предприятий и даже государств. С помощью атаки решаются задачи, связанные с кибершпионажем или получением той или иной выгоды от компрометации данных. При этом, так как данные всегда защищены, основной точкой приложения усилий атакующих становится обход существующей защиты. Традиционные средства защиты, такие как, например, антивирусы, хотя и продолжают использоваться повсеместно, сегодня не в состоянии справиться с целенаправленными атаками.

Целенаправленые атаки обычно растянуты во времени и поэтапны. От начала атаки до момента уничтожения следов присутствия могут пройти годы. При этом злоумышленники используют самые разные методы сбора данных и внедрения в информационные системы. Это может быть социальная инженерия, эксплуатация известных и неизвестных (0day) уязвимостей, вредоносные программы и инструменты сокрытия их присутствия в системах. В атаках могут участвовать инсайдеры – помощники злоумышленников, работающие в атакуемых организациях.

Разработанная компанией Cezurity технология динамического обнаружения основана на том, что действия злоумышленников неизбежно приводят к изменению атакуемых систем.

Для того, чтобы обнаружить атаку, оцениваются изменения систем во времени. Каждый из компьютеров, составляющих IT-инфраструктуру, периодически сканируется – собирается информация о состоянии критических объектов. Это такие характеристики, как, например, геометрия исполняемых файлов, положение объектов в системе, их взаимосвязь между собой, поведенческие портреты приложений. Полученная информация классифицируется и сравнивается с результатами прошлых сканирований. В произошедших изменениях осуществляется поиск аномалий. Найденные аномалии подвергаются машинному, а при необходимости и ручному анализу.

В отличие от традиционных подходов, при динамическом обнаружении анализируются не отдельные состояния систем, а произошедшие изменения. Безопасность обеспечивается тем, что защита, как и сама атака, представляет собой постоянный, протяженный во времени процесс, в котором центральное место занимает обнаружение действий злоумышленников.

Одно из ключевых преимуществ разработанной Cezurity технологии состоит в том, что атака может быть обнаружена вовремя – на самой ранней стадии. При этом детектироваться будет любая из попыток и любой из этапов атаки, что позволит значительно снизить риск компрометации IT-инфраструктуры.

Устанавливаем

Рассмотрю установку на Debian. Она проходит в несколько этапов:

- Установка сервера Zabbix и агентов на отслеживаемые хосты.

- Установка плагинов ZTC на отслеживаемые хосты и их настройка.

- Установка ZTC на сервер.

Сервер Zabbix

Для начала устанавливаем сервер и клиент MySQL (можешь с этим не согласиться, но до 20–25 серверов можно поставить MySQL, если больше — лучше установить PostgreSQL):

Добавляем репозитории:

И устанавливаем сервер Zabbix:

Подключаемся к MySQL:

Дальше необходимо создать базу данных и пользователя (пароль устанавливаем свой):

Добавляем таблицы в базу:

Открываем в редакторе конфигурационный файл и в нем прописываем значение (пароль к базе данных, указанный при ее создании). В том же каталоге, в файле следует указать параметр (к примеру, Europe/Moscow).

Делаем ссылку:

На этом установка Zabbix окончена. Перегружаем сервис, заходим в веб-интерфейс и следуем простым подсказкам. Дефолтный логин/пароль для входа — /.

Агенты

Чтобы установить Zabbix-агенты на отлеживаемые хосты, достаточно инсталлировать пакет zabbix-agent (он будет запущен автоматически):

Далее открываем конфигурационный файл и добавляем в него следующие строки (адрес и имя сервера):

Перезапускаем агент:

Плагины ZTC

Для установки плагинов на хосты необходимо добавить репозитории ZTC. Это делается следующим образом:

Затем устанавливаем плагин:

Далее идем в файл и меняем следующие значения:

Для того чтобы пользователь Zabbix смог обновлять (и только обновлять) пакеты, необходимо добавить следующую строку в файл :

Не забываем установить плагин также на сервер. После внесенных изменений агент необходимо перезапустить:

Сервер ZTC

Возвращаемся на сервер Zabbix. Как и в случае с агентами, добавляем репозитории ZTC:

После этого:

Далее устанавливаем зависимости:

На этом моменте стоит пояснить, что в более ранних версиях плагины zabbix-sender и zabbix-get поставлялись сразу с zabbix-server, а сейчас их приходится ставить отдельно. Продолжаем:

Теперь открываем браузер, идем на vulners.com и заводим учетную запись. Заходим в аккаунт и на вкладке API KEYS генерируем ключ.

Возвращаемся к серверу, открываем в редакторе файл :

Рекомендуем почитать:

Xakep #256. Боевой Linux

- Содержание выпуска

- Подписка на «Хакер»

Вносим свои данные. Необходимо указать логин и пароль пользователя Zabbix, его адрес и fqdn. Если порт не дефолтный, его тоже меняем.

После настройки конфигурационного файла запускаем :

Скрипт создает необходимые хост-группу, шаблон, экшен и свой дашборд. В выводе будет указан URL дашборда ZTC и время, в которое будет запускаться сканирование на уязвимости. Запустит сканирование исполнение скрипта (при необходимости можно запустить вручную).

После проделанной работы открываем новый дашборд ZTC, переходим в шаблоны и ищем там Vulners OS-Report. В нем в разделе Hosts необходимо указать, переместив их в левый textbox, те серверы, которые требуют сканирования. Ждем, пока программа сканирует хосты, и получаем результаты. Работает он очень быстро (1000 хостов сканируется примерно за 30 минут).

По окончании сканирования получаем примерно такой вывод результатов:

На диаграмме красным выделены критические уязвимости, имеющие высокую оценку CVSS. Все данные удобно отсортированы в нескольких панелях: по уязвимым пакетам, по уязвимостям и по серверам. Соответственно, и исправить можно либо все уязвимости на конкретно выбранном сервере, либо определенную уязвимость на всех серверах.

Информацию по уязвимостям на серверах, как и о командах для устранения проблем, можно получить в подсказках, которые активируются при наведении на проблему. Там же будут представлены ссылки на vulners.com, где можно ознакомиться с проблемами ИБ, касающимися данных серверов.

Для установки обновлений необходимо просто подтвердить проблему. Особенно удобно это будет для тех, кто хочет устранить одну из уязвимостей на всех серверах, если нет систем управления типа Ansible.

Выбирайте стратегии устранения уязвимостей

Однако нельзя просто так взять и обновить все пакеты на всех серверах до последней версии, которая устраняет существующие уязвимости.

В любой инфраструктуре, состоящей более чем из нескольких серверов существует множество ограничений: зависимость одного софта от версии другого, риски нарушения функциональности и так далее.

Поэтому всегда стоит выбор — какие пакеты мы можем безболезненно обновить. По каким пакетам необходим отдельный план работ по реализации компенсирующих мер. А по каким мы можем принять риски.

Предлагаемый в плагине подход позволяет выбирать подходящую вам стратегию устранения уязвимостей:

- Одна уязвимость во всей инфраструктуре: если для вас критична какая то определенная уязвимость — плагин предоставляет вам информацию где в вашей инфраструктуре эта уязвимость существует, и каким образом ее можно исправить сразу во всей инфраструктуре.

- Все уязвимости на определенном сервере: если вам необходимо иметь целиком безопасный сервер, к примеру находящийся в DMZ или за периметром компании — используя плагин вы получаете информацию о том как устранить все найденные на нем уязвимости.

Консолидируйте информацию об уязвимостях

Результат работы плагина в Zabbix выглядит следующим образом:

Это дашборд в Zabbix. На котором, слева на право, отображается следующая информация:

- Распределение CVSS-балла по серверам. Круговая диаграмма показывает соотношение — как много у нас серверов с критическими уязвимостями, сколько имеют не критичные уязвимости или же вовсе не имеют известных уязвимостей.

- Медианное значение CVSS-балла всей инфраструктуры. Отображается в виде графика, что позволяет наблюдать динамику его изменения.

- Список уязвимых пакетов с индексом влияния уязвимости на инфраструктуру.

- Полный список уязвимых серверов с уровнем угрозы для каждого из них.

- Список бюллетеней безопасности, которые были «найдены» в инфраструктуре.

Ниже более подробно про самое интересное:

Информация об уязвимых серверах:

Панель отображает список всех серверов с уровнем уязвимости выше критического. Минимально допустимый уровень критичности, после которого сервер начинает отображаться как уязвимый, задается в настройках плагина.

По каждому серверу доступна следующая информация:

- Собственно имя уязвимого сервера.

- Максимальный CVSS-балл сервера. Отображается самый высокий балл из всех найденных уязвимостей для этого сервера.

- Команда для устранения всех обнаруженных уязвимостей на этом сервере. Выполнив которую, мы получим сервер, на котором отсутствуют известные версионные уязвимости.

Данные представлены с сортировкой по CVSS, от максимального к минимальному. Это позволяет держать сервера, требующие наибольшего внимания, всегда наверху списка, перед глазами.

Следующая панель показывает уязвимые пакеты:

Здесь для каждого уязвимого пакета в нашей инфраструктуре мы имеем краткую сводку:

- Имя уязвимого пакета.

- Уязвимая версия пакета.

- Количество серверов, на которых установлена уязвимая версия пакета.

- CVSS-балл данной версии пакета.

- Индекс влияния этой уязвимости на инфраструктуру.

- Список всех серверов, на которых обнаружена уязвимая версия пакета.

- Ссылка на бюллетень безопасности. Позволяет прочитать и понять насколько эта уязвимость критична именно в нашей ситуации.

- Команда исправляющая уязвимость в данном пакете.

Данные представлены с сортировкой по Индексу влияния, от максимального к минимальному.

Индекс влияния — это количество затронутых уязвимым пакетом серверов, умноженное на CVSS-балл уязвимости. Зачастую бывает что уязвимость с не самым выскоким балом имеет гораздо большее распространение в инфраструктуре, и поэтому потенциально более опасна.

Highly detailed, well-structured reports

Reports can be generated in a number of open formats that allow you to consume all relevant information and context from a single file that is intuitively organised and well-structured. Making the next stages of the vulnerability lifecyle a sinch.

All reports include an abundance of context for easy reproduction and verification of identified issues, such as:

-

, including:

- , allowing for restoration of state.

- as HTML code.

- , displaying the flow of tainted arguments throughout the JavaScript environment.

- , displaying execution points of injected JavaScript payloads.

Associated HTTP request and response.

, for easy comparison of before and after states.

Full for sinks, including:

- Stacktraces.

- Function names.

- Function argument signatures.

- Function locations.

- Function source codes.

- Function argument lists.

As touched on, reports are available in a number of formats that allow you to interpret and use the information contained within. Formats include:

- HTML (zip)

- Text

- JSON

- XML

- YAML

- Marshal

- AFR — This is the Arachni Framework Report file, it serves as a reference point and can be converted to any of the above formats.

2012: ERPскан Security Scanner для SAP 2.0

Компания Digital Security, партнер SAP AG по обнаружению и закрытию уязвимостей, сообщила в апреле 2012 года о выпуске ERPскан Security Scanner для SAP 2.0 — комплексного решения для постоянного мониторинга всех областей безопасности SAP, от поиска уязвимостей и ошибок конфигурации до проверки кода ABAP и анализа критичных полномочий.

Одна из важнейших ERPскан особенностей новой версии — новый модуль для статического анализа безопасности кода ABAP. Теперь ERPскан обеспечивает как оценку безопасности платформы, так и анализ кода. Кроме того, значительно увеличено количество анонимных проверок, доступных в режиме тестирования на проникновение, что облегчает для компаний задачу поиска проблем без ввода аутентификационных данных, говорится в сообщении Digital Security.

Как полагают в Digital Security, ERPскан может быть полезен для самых разных клиентов, если они хотят снизить свои затраты и получить разнообразные преимущества. В частности, специалисты по ИБ могут наладить эффективный мониторинг безопасности систем SAP и в дальнейшем предотвращать инсайдерские и хакерские атаки. В свою очередь, сотрудники SAP могут настраивать критичные для бизнеса привилегии и контролировать разработку с учетом применения превентивных мер.

«До сих пор для защиты SAP от угроз было необходимо применять несколько различных решений, теперь же все они объединены», — добавил Медведовский Илья, директор Digital Security.

Работа с LanGuard

Работу с продуктом облегчает наличие полной документации и даже видеотур. Кроме того, есть информативная база знаний, доступная в режиме онлайн. Для поддержки можно воспользоваться и чатом со специалистами GFI.

Рисунок 7. Настройка опций оценки уязвимости

Чтобы запустить начальное удаленное сканирование, нужно перейти на страницу сканирования. Здесь можно задать группу сканирования, указав диапазон IP-адресов и щелкнув кнопку «Сканировать». LanGuard показывает число сканируемых компьютеров и примерную оценку времени сканирования — эта операция может занять несколько часов.

Рисунок 8. Настройка профилей сканирования сети и программного обеспечения

Помимо обнаружения открытых портов, небезопасных настроек и запрещенного к установке ПО, LanGuard проверяет обновления и патчи не только ОС (десктопных и мобильных, физических и виртуальных), но и установленного ПО. В окне результатов отображаются IP-адреса систем, имя ПК и название/версия ОС. Можно получить дополнительные сведения по портам TCP и UDP, аппаратным и программным средствам, а также информацию о системе.

Рисунок 9. Мониторинг состояния патчей

Каждому компьютеру с Windows соответствуют разделы с оценкой уязвимости, данными аудита сети и программного обеспечения. Уязвимости разделяются по уровню серьезности — высокая, низкая, потенциальная, отсутствует Service Pack, не применены обновления. Двойной щелчок по названию приложения показывает новое окно с более глубокой информацией и ссылкой на обновление.

Интерфейс LanGuard хорошо продуман и «отшлифован». Окна и поля можно перетаскивать, менять их размер. Содержимое практически любого окна можно копировать в буфер обмена. Окна показывают данные об устройствах, справочную информацию, интерфейс интуитивно понятен любому пользователю.

Сканер сетевой безопасности можно настроить на автономный режим работы, в этом случае он будет запускаться по таймеру, а исправления, разрешенные администратором, будут выполняться автоматически. Не менее продуманы и отчеты.

Installation

The installation of the Sucuri WordPress Security plugin is very simple and straight forward. A detailed breakdown of the process is available here (including images), however, below we outline the bare minimum steps.

To install Sucuri Security and complement your Security posture:

- Log into your WordPress administration panel,

- In the sidebar, choose “Plugins” and then “Add New”,

- Type “sucuri” or “sucuri-scanner” in the search box,

- Install the option with the “By Sucuri Inc.” at the foot,

- Once activated, you will find a new icon in the sidebar with the Sucuri logo. Go to the plugin’s dashboard and click the button that says “Generate API Key” to activate the event monitoring, this will generate a unique key to authenticate your website against the remote Sucuri WordPress API service,

- Feel free to visit the plugin’ settings page to configure other options including the security alerts, hardening options, file system scanner paths and API service communication.

Обзор эффективности

Ну а теперь рассмотрим эффективность данного продукта. Приложение находится на стадии становления и популяризации, но уже успело собрать немало полярно противоположных отзывов. Обычному пользователю очевидны видимые плюсы: бесплатность, быстрая работа, понятный интерфейс и ненавязчивость. Но за этой косметикой скрывается бессилие в обнаружении и лечении вирусов, не относящихся к категории новых или особо опасных.

Изучив тематические форумы стало известно, что некоторые представляющие угрозу файлы не вызывают никаких эмоций у нашего «защитника». А ведь при его запуске мы заразились adware-вирусом (преднамеренно). Но даже после отображения рекламных баннеров на всех веб страницах и автоматического запуска браузера антивирус молчал. И после полной проверки устройства не вызывал обеспокоенность.

Итак, на рекламные вирусы, трояны и нежелательное ПО Cezurity Antivirus Scanner реагирует выборочно и удаляет только то, что хочет.

Исходя из горького опыта, доверять Cezurity Antivirus Scanner нельзя. Рекомендую немедленно переходить к следующему пункту.

Отчеты LanGuard

Закончив сканирование, GFI LanGuard отправляет пользователю полный отчет с характеристиками всех уязвимостей и инструкциями по их ликвидации в ручном режиме. Можно сразу же ликвидировать пробелы в защите, исправить настройки, обновить ПО (включая установку недостающих элементов), удалить запрещенные программы.

Рисунок 10. Отчеты, которые строит GFI LanGuard, подходят как для технических специалистов, так и для менеджмента компании

Вкладка отчетов наряду с общими формами содержит отчеты, соответствующие требованиям регуляторов, такие как отчеты по стандартам PCI DSS, HIPAA и др. Отчет можно кастомизировать, распечатать или отправить по электронной почте.

Рисунок 11. Отчет по соответствию PCI DSS

Поддерживаются популярные форматы: PDF, HTML, XLS, XLSX, RTF и CSV. К уже существующим отчетам PCI DSS, HIPAA, SOX, GLB/GLBA и PSN CoCo можно добавить в планировщик собственные шаблоны.

Получив подробный отчет о результатах сканирования с описанием каждой уязвимости и ссылками на дополнительную литературу, можно исправить большинство угроз одним нажатием на кнопку «Устранить»: порты будут закрыты, ключи реестра исправлены, патчи установлены, ПО обновлено, запрещенные программы удалены, а недостающие установлены.

Подведение итогов

Аналогичным образом были посчитаны результаты по остальным узлам. После подсчёта итогов получилась следующая таблица (табл. 2).

Таблица 2. Итоговые результаты по всем объектам сканирования

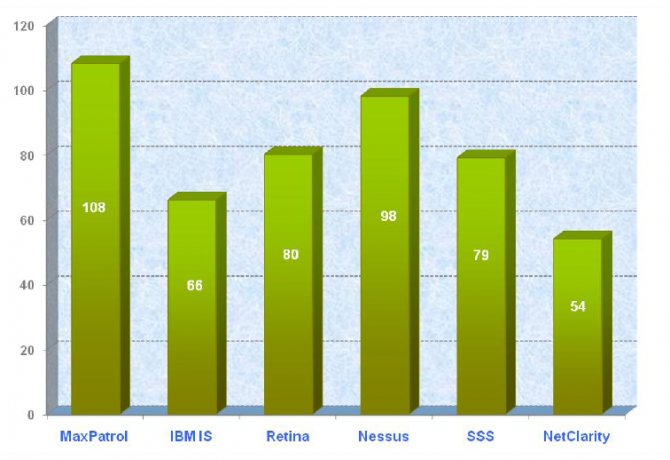

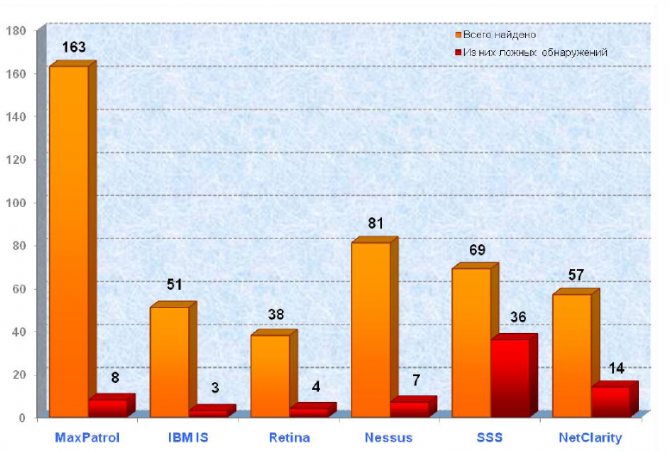

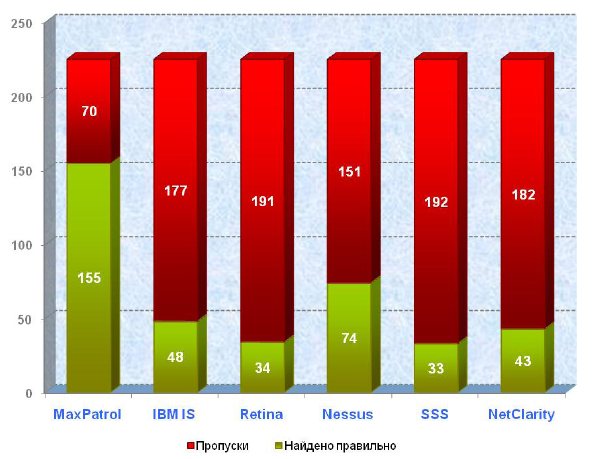

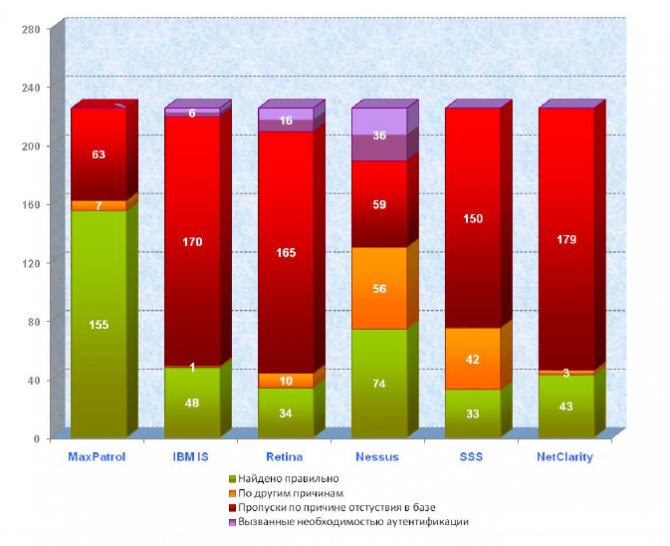

| Показатель | MaxPatrol | Internet Scanner | Retina | Nessus | Shadow Security Scanner | NetClarity Auditor |

| Идентификация сервисов и приложений, баллы | 108 | 66 | 80 | 98 | 79 | 54 |

| Найдено уязвимостей, всего | 163 | 51 | 38 | 81 | 69 | 57 |

| Из них ложных срабатываний (false positives) | 8 | 3 | 4 | 7 | 36 | 14 |

| Найдено правильно (из 225 возможных) | 155 | 48 | 34 | 74 | 33 | 43 |

| Пропуски (false negatives) | 70 | 177 | 191 | 151 | 192 | 182 |

| Из них по причине отсутствия в базе | 63 | 170 | 165 | 59 | 150 | 179 |

| Из них вызванные необходимостью аутентификации | 6 | 16 | 36 | |||

| По другим причинам | 7 | 1 | 10 | 56 | 42 | 3 |

3.1 Идентификация сервисов и приложений

По результатам определения сервисов и приложений баллы были просто просуммированы, при этом за ошибочное определение сервиса или приложения вычитался один балл (рис. 5).

Рис. 5. Результаты идентификации сервисов и приложений

Наибольшее количество баллов (108) набрал сканер MaxPatrol, чуть меньше (98) – сканер Nessus. Действительно, в этих двух сканерах процедура идентификации сервисов и приложений реализована очень качественно. Данный результат можно назвать вполне ожидаемым.

Далее идут Retina (80 баллов) и Shadow Security Scanner (79 баллов), они «не справились» с некоторыми трудными случаями идентификации сервисов и приложений.

Следующий результат – у сканеров Internet Scanner и NetClarity. Здесь можно упомянуть, что, например, Internet Scanner ориентируется на использование стандартных портов для приложений, этим во многом и объясняется его невысокий результат. Наконец, наихудшие показатели у сканера NetClarity. Хотя он неплохо справляется с идентификацией сервисов (всё-таки он основан на ядре Nessus 2.x), его общий низкий результат можно объяснить тем, что он идентифицировал не все открытые порты.

3.2 Идентификация уязвимостей

На рис. 6 представлено общее число найденных всеми сканерами уязвимостей и число ложных срабатываний. Наибольшее число уязвимостей было найдено сканером MaxPatrol. Вторым (правда, уже со значительным отрывом) опять оказался Nessus. Лидером по количеству ложных срабатываний оказался сканер Shadow Security Scanner. В принципе, это объяснимо, выше были приведены примеры ошибок, связанные как раз с его проверками.

Рис. 6. Найденные уязвимости и ложные срабатывания

Всего на всех 16 узлах всеми сканерами было найдено (и впоследствии подверждено ручной проверкой) 225 уязвимостей. Результаты распределились так, как на рис. 7. Наибольшее число уязвимостей – 155 из 225 возможных – было выявлено сканером MaxPatrol. Вторым оказался сканер Nessus (его результат практически в два раза хуже). Следующим идёт сканер Internet Scanner, затем NetClarity. В ходе сравнения были проанализированы причины пропусков уязвимостей и были отделены те, которые были сделаны по причине отсутствия проверок в базе. На следующей диаграмме (рис.

Рис. 7. Найденные уязвимости и пропуски

Рис. 8. Причины пропусков уязвимостей

Теперь несколько показателей, получившихся в результате подсчётов.

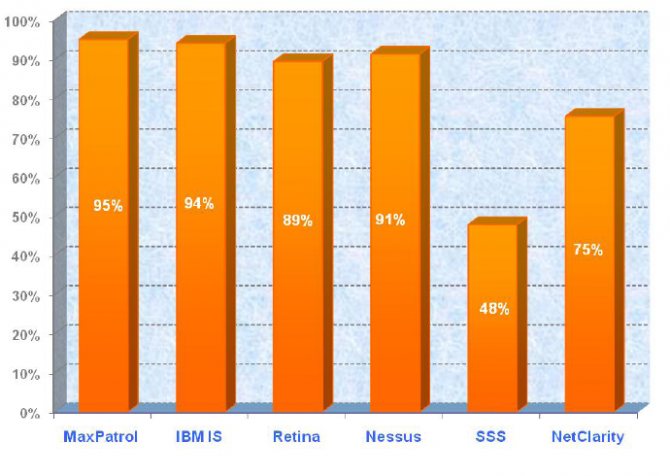

На рис. 39 представлено отношение числа ложных срабатываний к общему числу найденных уязвимостей, этот показатель в определённом смысле можно назвать точностью работы сканера. Ведь пользователь, прежде всего, имеет дело с перечнем найденных сканером уязвимостей, из которого необходимо выделить найденные правильно.

Рис. 9. Точность работы сканеров

Из этой диаграммы видно, что наивысшая точность (95%) достигнута сканером MaxPatrol. Хотя число ложных срабатываний у него не самое низкое, такой показатель точности достигнут за счёт большого количества найденных уязвимостей. Следующим по точности определения идёт Internet Scanner. Он показал самое низкое число ложных срабатываний. Самый низкий результат у сканера SSS, что неудивительно при таком большом количестве ложных срабатываний, которое было замечено в ходе сравнения.

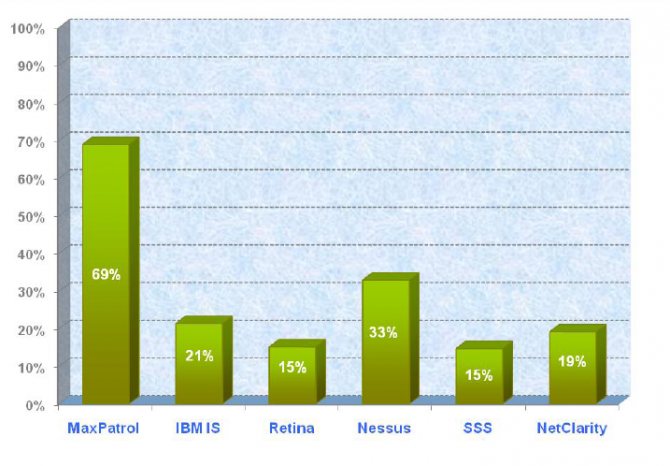

Ещё один расчётный показатель – это полнота базы (рис. 10). Он рассчитан как отношение числа уязвимостей, найденных правильно, к общему числу уязвимостей (в данном случае — 225) и характеризует масштабы «пропусков».

Рис. 10. Полнота базы

Из этой диаграммы видно, что база сканера MaxPatrol наиболее адекватна поставленной задаче.