3 мин для чтениякак настроить виртуальные хосты apache в ubuntu 20.04

Содержание:

- Введение

- Настройка в Apache виртуальных остов на основе имени

- Сравнение VPS с другими типами хостинга

- Настройка виртуального хоста Nginx

- Особенности настройки виртуальных хостов Apache в Windows

- Предпосылки проблемы[править | править код]

- Директивы RequireAll, RequireAny и RequireNone

- Решение

- Контроль доступа через ограничение определённых HTTP методов

- Хостинг для сайта

- Ошибки

- Шаг 1 — Создание структуры директорий

- 3: Создание самоподписанного SSL-сертификата

- Отличие «Контроля доступа» от «Аутентификации и авторизации»

- Шаг 5 — Настройка файла Hosts (опционально)

Введение

Веб-сервер Apache является самым популярным способом обслуживания веб-контента в Интернете. На его долю приходится более половины активных веб-сайтов в Интернете, и он является чрезвычайном мощным и быстрым.

Apache разбивает свои функциональные возможности и компоненты на отдельные блоки, которые могут быть кастомизированы и настроены независимо друг от друга. Базовой единицей, описывающей индивидуальный сайт или домен, называется виртуальным хостом.

Такие распределения позволяют администратору с помощью соответствующего механизма использовать один сервер для размещения множества доменов или сайтов на одном интерфейсе или IP

Это важно для всех, кто хочет разместить несколько сайтов в одном VPS.. Каждый сконфигурированный домен направит посетителя в конкретный каталог, содержащий информацию этого сайта, никогда не выдавая, что тот же сервер отвечает и за другие сайты

Эта схема может быть расширена без каких-либо ограничений программного обеспечения, если ваш сервер справится с нагрузкой.

Каждый сконфигурированный домен направит посетителя в конкретный каталог, содержащий информацию этого сайта, никогда не выдавая, что тот же сервер отвечает и за другие сайты. Эта схема может быть расширена без каких-либо ограничений программного обеспечения, если ваш сервер справится с нагрузкой.

В этом руководстве мы расскажем, как настроить виртуальные хосты Apache на Ubuntu 16.10 или 17.04 VPS. Во время этого процесса вы узнаете, как обслуживать разный контент для разных посетителей, в зависимости от того, какие домены они запрашивают.

Предполагается, что вы работаете под обычным пользователем. Если нет, то предварительно создайте обычного пользователя и залогинтесь под ним.

Также у вас уже должен быть установлен Apache.

Для целей этой инструкции, мы будем настраивать виртуальный хост для домена example.com, а другой виртуальный хост для test.com. На них будут делаться ссылки в этом руководстве, но вы должны подставить ваши собственные домены или значения.

Для реальных доменов должны быть прописаны DNS записи, указывающие на IP вашего сервера. Если у вас нет доменов, с которыми можно было бы поиграться, вы можете использовать ненастоящие значения.

Если вы используете не настоящие значения, мы покажем вам, как отредактировать ваш локальный файл hosts чтобы протестировать конфигурацию. Это позволит вам протестировать вашу конфигурацию прямо на вашем домашнем компьютере, пусть даже ваш контент не будет доступен через доменное имя для других посетителей.

Настройка в Apache виртуальных остов на основе имени

Теперь нам нужно сделать так, чтобы сам веб-сервер Apache мог обрабатывать пришедший запрос для определённого хоста. То есть мы наконец-то переходим к настройке Apache.

Откройте главный конфигурационный файл httpd.conf (например у меня он расположен по адресу C:\Server\bin\Apache24\conf\httpd.conf).

Найдите там строку:

#Include conf/extra/httpd-vhosts.conf

И раскомментируйте её, чтобы получилось:

Include conf/extra/httpd-vhosts.conf

Найдите строку

LoadModule log_config_module modules/mod_log_config.so

и убедитесь, что она раскомментирована.

Сохраните и закройте этот файл.

Теперь откройте сам файл httpd-vhosts.conf (c:\Server\bin\Apache24\conf\extra\httpd-vhosts.conf). Содержимое этого файла можно просто удалить — оно нам не понадобится.

Виртуальные хосты описываются в контейнере <VirtualHost>. Внутри этого контейнера можно указать практически любые директивы Apache. Но обязательными являются только две:

- ServerName — определяет само имя хоста

- DocumentRoot — определяет, какие файлы показывать для этого имени, то есть содержит путь до сайта этого хоста

Секций <VirtualHost> может быть любое количество — столько, сколько вам нужно виртуальных хостов на данном сервере.

Ещё одно правило: первый раздел VirtualHost используется для сбора всех запросов, которые не соответствуют ServerName или ServerAlias в любом другом блоке <VirtualHost>. То есть первая секция является как бы дефолтной — для всех остальных запросов, которые не предназначены для виртуальных хостов. Поэтому нам нужно сделать как минимум два контейнера <VirtualHost>:

- Будет собирать запросы, которые не предназначены ни для какого из хостов. Обычные запросы, например, к localhost или 127.0.0.1

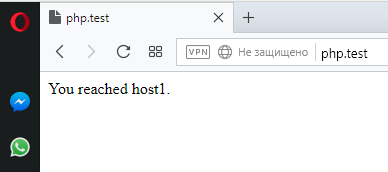

- Контейнер самого хоста (у меня хост называется php.test)

Что будет если не сделать первый («дефолтный») контейнер? Все запросы, которые даже те, которые не предназначаются для php.test, всё равно будут обрабатываться как будто бы они пришли для хоста php.test.

Вместе с контейнером VirtualHost можно указать IP адрес и порт, которые прослушиваются для данного хоста. Если вы используете какой-то нестандартный порт, который ещё не открыт с помощью директивы Listen, то вам нужно добавить эту директиву с соответствующим портом в главный конфигурационный файл или прямо в файл httpd-vhosts.conf. Например, я хочу, чтобы виртуальный хост был привязан к порту 81, тогда перед VirtualHost мне нужно добавить:

Listen 81

Для нашего примера я буду использовать стандартный 80 порт, а в качестве IP адреса укажу звёздочку. Дефолтным хостом у меня является localhost, файлы которого расположены по пути C:/Server/data/htdocs/, тогда первый контейнер выглядит так:

<VirtualHost *:80>

ServerName localhost

DocumentRoot "C:/Server/data/htdocs/"

</VirtualHost>

Второй контейнер создан для хоста php.test, и его файлы будут располагаться в папке C:/Server/data/htdocs/virthosts/host1/, тогда полностью код контейнера будет выглядеть так:

<VirtualHost *:80>

ServerName php.test

DocumentRoot "C:/Server/data/htdocs/virthosts/host1/"

</VirtualHost>

Собираем всё вместе, полное содержимое файла httpd-vhosts.conf:

<VirtualHost *:80>

ServerName localhost

DocumentRoot "C:/Server/data/htdocs/"

</VirtualHost>

<VirtualHost *:80>

ServerName php.test

DocumentRoot "C:/Server/data/htdocs/virthosts/host1/"

</VirtualHost>

Чтобы сделанные изменения вступили в силу, перезапускаем веб-сервер:

c:\Server\bin\Apache24\bin\httpd.exe -k restart

Кроме этих самых необходимых директив, как уже было сказано, можно использовать практически любые настройки хостов, которые поддерживает главный конфигурационный файл Apache.

Например, кроме ServerName, можно добавить ещё ServerAlias:

ServerName dummy-host.example.com ServerAlias www.dummy-host.example.com

Можно установить отдельные файлы логов для каждого виртуального хоста:

ErrorLog "logs/dummy-host.example.com-error.log" CustomLog "logs/dummy-host.example.com-access.log" common

Установить с помощью директивы ServerAdmin электронную почту администратора данного виртуального хоста, включить HTTPS отдельно для данного хоста. Кстати, настройки HTTPS нужно прописывать индивидуально для каждого виртуального хоста, поскольку у каждого из них свои собственные SSL сертификаты.

На уровне виртуальных хостов можно прописать правила mod_rewrite, настроить аутентификацию, контроль доступа и любые другие настройки, которые поддерживает Apache, можно перенести в конфигурацию виртуальных хостов для их тонкой и индивидуальной настройки.

Сравнение VPS с другими типами хостинга

Различные типы хостинга сайтов позволяют вам выполнять различные уровни настройки вашего сервера. Они отличаются в цене, производительности (например, времени загрузки страницы сайта) и доступности сервиса (то есть времени безотказной работы). Ниже вы сможете прочитать о том, как VPS хостинг отличается от других хостинг решений.

Общий хостинг

Общий хостинг – это решение для владельце сайтов с низким трафиком. Это начальная точка для большинства сайтов малого бизнеса и блогеров. С общим хостингом вы разделяете один физический сервер с большим количеством клиентов хостинг компании. Вы не получаете выделенные только для вас ресурсы, так как ваш сайт запущен под одной операционной системой, как и для всех остальных.

По этой причине память и вычислительные мощности вашего сайта могут значительно зависеть от других пользователей услуги. Например, если произойдёт случайный скачёк трафика на сайте, расположенном на том же сервере, что и время загрузки ваших страниц может увеличиться. Вы не можете выбирать свою операционную систему и другое программное обеспечение сервера, так как все пользователи используют одинаковую конфигурацию. Подытоживая, ваш хостинг провайдер обуславливает и заботится о каждом аспекте вашей среды общего хостинга.

Вы можете провести аналогию общего хостинга с арендой апартаментов, где вы делите комнату с другими жильцами. VPS хостинг тоже похож на разделение арендуемой площади, однако, у каждого есть своя собственная комната, где он может обустраивать пространство под свои потребности. Например, выбирать мебель, декорации и украшения и так далее.

Облачный хостинг

С облачным хостингом вы используете не один сервер, а вместо этого кластер, на котором запущено облако. Каждый сервер в кластере хранить обновлённую копию вашего сайта. Когда один сервер слишком загружен, кластер автоматически перенаправляет трафик на менее загруженный сервер. В результате облачный хостинг никогда не страдает простоями, так как в кластере всегда есть сервер, который может обслужить запросы от ваших посетителей.

Облачный хостинг и VPS хостинг это не одно и то же. Вместо этого много хостинг-компаний предлагают VPS хостинг на облачной платформе. Это также решение, которое мы используем в Hostinger, поскольку мы определили, что сочетание VPS с облачными технологиями приводит к самой высокой возможной производительности и надёжности среды виртуальных серверов.

WordPress хостинг

WordPress хостинг – это специальное предложение для владельцев сайтов на WordPress. Он идёт со специальными настройками, относящимися к WordPress, которыми вы сможете воспользоваться только, если у вас сайт на WordPress, такими как: установка в один клик, заранее установленные плагины или интерфейс командной строки WP. Серверы настроены на потребности WordPress. Провайдер хостинга предлагает хостинг для WordPress как разновидность общего хостинга.

Хотя, конечно же, есть возможность установить сайт на WordPress на виртуальный сервер, у вас не будет доступа к специально настроенным для WordPress серверам. Однако, если вы всё же выбираете VPS для своего WordPress-сайта вы можете установить и настроить сервера по своему усмотрению и своим потребностям.

Выделенный хостинг

С выделенным хостингом вы арендуете отдельный сервер для вашего проекта. Если у вас сайт с высокими показателями трафика, выделенный сервер может быть наилучшим решение для вас, так как для них характерны быстрота, гибкость и полная настраиваемость. Однако стоимость этой услуги достаточно высока и поэтому подходит не для всех, особенно, если ваш бизнес пока малых или средних размеров.

В то время как VPS хостинг позволяет вам выбрать и настроить вашу операционную систему и приложения сервера, выделенный сервер идёт на шаг вперёд. Он не только позволяет вам настроить программы, но и также сделать более низкоуровневые настройки, связанные с аппаратной частью, так как внутреннюю часть сервера настраиваете и обслуживаете вы сами. Вы можете самостоятельно запустить выделенный сервера у себя, например, в вашем офисе, однако в таком случае вы теряете поддержку профессионалов хостинг команды.

Настройка виртуального хоста Nginx

Вообще, у Nginx только один конфигурационный файл — это /etc/nginx/nginx.conf. Все остальные файлы из папки /etc/nginx/* подключаются в этот файл с помощью директивы include. Поэтому теоретически все виртуальные хосты или только часть из них могут быть размещены в этом файле. Однако так делать не рекомендуется.

Для этого уже существует папка /etc/nginx/sites-available/ и /etc/nginx/sites-enabled. Первая просто содержит файлы конфигурации, в каждом из которых находится отдельный виртуальный хост. Вторая папка содержит ссылки на файлы из /etc/nginx/sites-available и подключена к основному конфигурационному файлу. Даже если в вашей системе пока такая структура не используется, я рекомендую её создать, чтобы в конфигурации всегда был порядок.

1. Синтаксис виртуального хоста

Каждый виртуальный хост представляет из себя такой блок кода:

server { listen ip_адрес:порт; server_name доменные_имена; root /путь/к/файлам/сайта/; index index.php index.html; …. location / {} ….}

Кроме того, здесь могут использоваться и другие инструкции, но эти основные и обязательные.

- listen — указывает на IP-адрес и порт, на котором программа будет ожидать соединения от этого сайта. Чтобы выбрать любой IP-адрес, можно указать звёздочку, а порт указывать обязательно. Также в этой строке можно добавить параметр default_server, тогда этот виртуальный хост будет использоваться по умолчанию;

- server_name — доменные имена, на которые будет отзываться этот хост. При отправке запроса на сервер, браузер указывает, к какому домену он обращается. Nginx анализирует этот параметр и выбирает необходимый виртуальный хост. Чтобы обрабатывать все домены, используйте символ подчеркивания _;

- root — путь к файлам сайта, которые будут открываться при запросе к этому виртуальному хосту. У Nginx должен быть доступ на чтение ко всем папкам по этому пути;

- index — файлы, которые будут открываться, если адрес файла не указан в URL;

- location — это набор правил обработки путей в url. Каждый location может содержит путь URL а внутри него можно настроить открытие другого файла, аутентификацию, запрос к другому серверу и другие подобные вещи. Nginx анализирует все location в конфигурационном файле и выбирает самое подходящее. Из этого правила есть одно исключение. Если несколько location содержат регулярные выражения, то для обработки будет выбран первый подходящий.

2. Виртуальный хост по умолчанию

Теперь разберём создание виртуальных хостов nginx на примере. Давайте создадим виртуальный хост, который будет обрабатывать все необработанные запросы:

Все директивы, которые используются в блоке server, могут использоваться и в блоках location. Но нам не обязательно указывать root и index в каждом location. Если их опустить, то будут наследоваться те, которые были указаны в родительском блоке. Блоки server ведут себя аналогичным образом, поэтому, если мы не укажем другой путь к access.log, то будет использоваться путь, указанный в /etc/nginx/nginx.conf и так далее.

Теперь нам нужно активировать созданный виртуальный хост nginx. Для этого создайте символическую ссылку:

Затем убедитесь, что файлы из этого каталога подключены в основном конфигурационном файле:

Затем выполните эту команду, чтобы убедится, что вы не допустили ошибок:

Далее перечитайте конфигурацию nginx:

Теперь, если вы откроете IP-адрес сервера, то откроется созданный нами виртуальный хост.

2. Виртуальный хост с доменом

Аналогичным образом можно создать виртуальный хост для домена. Например example.ru:

Если вы работаете на локальной машине и доступа к DNS выбранного домена у вас нет, то надо добавить его IP в файл /etc/hosts:

Повторите процедуру активации домена, и затем в браузере при запросе к домену example.ru откроется стартовая страница Nginx. Если по каким-либо причинам виртуальный хост Nginx не работает, вы можете посмотреть полный скомпилированный файл nginx.conf:

Также можно проверить, есть ли в нём конфигурация нужного хоста, например, ищем упоминания example.ru:

3. Отключение виртуального хоста

Благодаря структуре директорий, которую мы использовали, будет довольно просто отключить ненужный хост. Все наши виртуальные хосты Nginx находятся в папке /etc/nginx/sites-available, а в активной папке только ссылки на эти файлы. Поэтому для удаления достаточно удалить на него ссылку из папки /etc/nginx/sites-enabled/:

А затем, при необходимости, мы можем активировать его обратно, просто создав ссылку.

Особенности настройки виртуальных хостов Apache в Windows

Прежде чем приступить к настройке, совсем немного теории: при открытии сайтов по доменному имени или по имени хоста, веб-браузеру всё равно нужно знать IP адрес веб-сервера, куда делается запрос. Эту проблему решают DNS сервера. То есть перед открытием они спрашивают у сервера имён DNS, какой IP имеет сайт, например, apache-windows.ru?

Поскольку мы не можем добавить запись в DNS сервер для нашего локального сайта, мы воспользуемся другой возможностью операционной системы.

Суть в том, что аналогичные записи, как в DNS сервер, можно добавить в системный файл C:\Windows\System32\drivers\etc\hosts и Windows перед тем, как отправить запрос к DNS серверу, также сделает запрос к этому файлу.

Допустим я хочу создать виртуальный хост Apache с именем php.test, тогда я открываю файл C:\Windows\System32\drivers\etc\hosts и добавляю в него запись

127.0.0.1 php.test

Вы можете добавить в этот файл любое количество хостов с указанием любых IP адресов. Каждая запись должна быть на собственной строке. Первым должен быть помещён IP адрес, а затем соответствующее имя хоста. IP адрес и имя хоста должны быть разделены хотя бы одним пробелом. Вместо пробела можно использовать табуляцию (Tab).

В этом файле можно вставлять комментарии — комментариями считаются все строки, которые начинаются с символа # (решётка). Комментарии могут быть как размещены на отдельных строках, так и следовать после имени машины. Итак, мы выполнили подготовительный этап — прописали имя нашего виртуального хоста в файле hosts. В результате запрос, сделанный к этому виртуальному хосту, теперь будет перенаправляться веб-серверу Apache — именно этого мы и добивались.

Предпосылки проблемы[править | править код]

В ходе создания TLS подключения клиент запрашивает цифровой сертификат у web-сервера; после того, как сервер отправляет сертификат, клиент проверяет его действительность и сравнивает имя, с которым он пытался подключиться к серверу, с именами, содержащимися в сертификате. Если сравнение успешно, происходит соединение в зашифрованном режиме. Если совпадений не найдено, пользователь может быть предупреждён о несоответствии и соединение прерывается, так как несоответствие может свидетельствовать о попытке совершения атаки «человек посередине». Однако некоторые приложения позволяют пользователю проигнорировать предупреждение для продолжения соединения, перекладывая на пользователя вопрос о доверии сертификату и, соответственно, подключение к сайту.

Однако может быть трудно — или даже невозможно из-за отсутствия заранее заготовленного полного списка всех имен — получить единый сертификат, который охватывает все имена, за которые будет отвечать сервер. Сервер, отвечающий за несколько имен хостов, вероятно, должен будет представить разные сертификаты для каждого имени (или небольшой группы имен). С 2005 года CAcert проводит эксперименты по различным методам использования TLS на виртуальных серверах. Большинство экспериментов являются неудовлетворительными и непрактичными. Например, можно использовать subjectAltName для хранения нескольких доменов, контролируемых одним человеком в одном сертификате. Такие «унифицированныe сертификаты» необходимо переиздавать каждый раз, когда меняется список доменов.

позволяет размещать несколько имен хостов на одном сервере (обычно на веб-сервере) на одном IP-адресе. Чтобы добиться этого, сервер использует имя хоста, представленное клиентом как часть протокола (для HTTP имя представлено в ). Однако при использовании HTTPS рукопожатие TLS происходит до того, как сервер увидит какие-либо HTTP-заголовки. Следовательно, сервер не может использовать информацию в HTTP заголовке host, чтобы решить, какой сертификат представлять, и соответственно только имена, прописанные в одном сертификате, могут обслуживаться на одном IP-адресе.

На практике это означает, что сервер HTTPS может обслуживать только один домен (или небольшую группу доменов) на одном IP-адресе для безопасного и эффективного просмотра. Назначение отдельного IP-адреса для каждого сайта увеличивает стоимость хостинга, поскольку запросы на IP-адреса должны быть обоснованы в региональном интернет-регистраторе, а адреса IPv4 уже исчерпаны. В результате многие веб-сайты фактически не могут использовать безопасный протокол при использовании IPv4. Адресное пространство IPv6 не исчерпано, поэтому веб-сайты, обслуживаемые по протоколу IPv6, не подвержены этой проблеме.

Директивы RequireAll, RequireAny и RequireNone

Из приведённых выше примеров, вы могли обратить внимание, что для отрицания используется not. Поскольку not является отрицанием значения, оно не может использоваться само по себе для разрешения или отказа запросу, поскольку not true не составляет false

Таким образом, чтобы отказать визиту, используя отрицание, блок должен иметь один элемент, которые сводится к true или false.

Проще говоря, если вы используете not, то необходимо использовать ещё одно выражение без not. Этим выражением может быть Require all granted (разрешить доступ всем). Чтобы выражения действовали как одно целое, используется одна из трёх директив RequireAll, RequireAny или RequireNone.

С RequireAll мы уже знакомы, она объединяет группу директив авторизации, из которых ни одна не должна завершиться неудачей, и хотя бы одна должна завершиться успехом, чтобы вся директива считалась успешной.

Для контроля доступа, например, для блокировки по IP, нам не понадобятся RequireAny или RequireNone, поэтому мы не будем их рассматривать.

Решение

Надо отдать должное службе поддержки моего хостинга,очень быстро откликнулись и тут же предложили варианты решения.Дело в том,что я начал кочевать от хостинга к хостингу,когда мой провайдер хостинга закидал меня предупреждениями о нагрузках и постоянно вынуждал меня приобретать более дорогие и не нужные мне тарифы при очень маленькой посещаемости сайта.

Короче я это к тому,что мне есть с чем сравнить и потому был очень рад,что на мои запросы и глупые вопросы отвечают быстро и подробно,а главное сайт не лежит и работает. Ну крик души,извините..продолжаю.

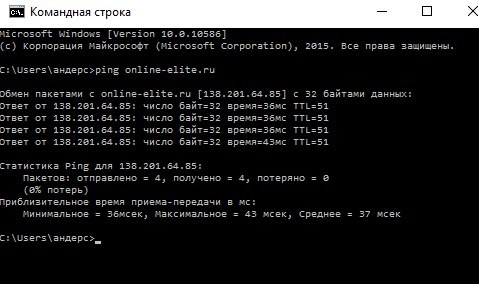

Вот какой вариант решения я получил

«Проверьте файл hosts , возможно там указан не верный ip.Или попробуйте очистить кеш-днс – командой ipconfig /flushdns. Для этого: – нажмите Пуск –> Выполнить… –> Запуск программы –> cmd –> OK;– переключите (при необходимости) раскладку клавиатуры на EN;– после приглашения системы C:Documents and SettingsИмя_пользователя> введите ipconfig /flushdns, нажмите Enter; – кэш распознавателя DNS будет сброшен: C:Documents and SettingsАдминистратор>ipconfig /flushdns Настройка протокола IP для Windows Успешно сброшен кэш распознавателя DNS.

Файл hosts находится по следующим путям:

— Windows XP/2003/Vista/7: WINDOWSsystem32driversetchosts — Windows NT/2000: WINNTsystem32driversetchosts — Windows 95/98/ME: WINDOWShosts — Mac OS X 10.2+: /private/etc/hosts — Linux: /etc/hosts

То есть почистился кэш DNS и плюс,они принудительно обновили зону для моего домена.

Нечего не помогло.

В итоге,после еще ряда действий было обнаружено,что сайт все таки работает,но работает только от мобильного интернета либо от другого ПК. Это значило только одно,что проблема моя и она локальна. Не буду расписывать,что я только не делал,отвечу сразу — проблема была в моем провайдере интернета. После звонка в поддержку, проблема была решена за пять минут.

Но все же явно в тот день,что то было с моим гороскопом не все прямолинейно.

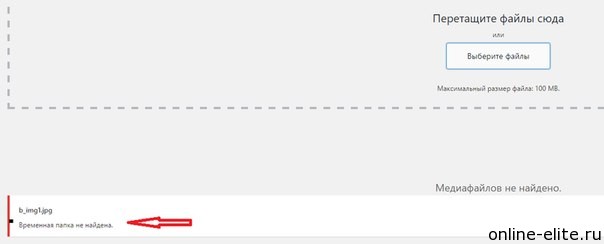

Как только получив долгожданный доступ в админку Wordpress и занявшись настройками,вылезла одна ошибка которая не как не хотела исправляться,хотя я думал что знал как решать ее. Это невозможность закачать в адимку Wordpress картинки.

Временная папка не найдена.

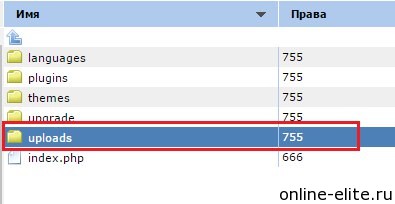

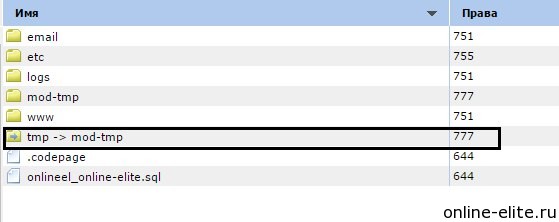

Эта проблема довольна известна и решаться так же просто установкой нужных прав (777 полный доступ) для папки uploads в админ панели на хостинге.

Но только не сегодня и не в моем случае. Причина ошибки закралась в отсутствии директории mod-tmp ,которая как выяснилась пропала из за переустановки Wordpress когда решалась проблема выше с доступностью сайта.

Контроль доступа через ограничение определённых HTTP методов

Блокировка HTTP методов

Директива <Limit> позволяет указать, какие именно HTTP методы заблокированы.

Контроль доступа обычно затрагивает все методы доступа – и именно это обычно является желаемым поведением. В большинстве ситуаций, директивы контроля доступа не нужно помещать в секцию <Limit>.

Цель директивы <Limit> – ограничить эффект контроля доступа перечисленными HTTP методами. Для всех других методов ограничения доступа, помещённые в <Limit>, не будут иметь эффекта. Следующий пример применяет контроль доступа только для методов POST, PUT и DELETE, оставляя все другие методы незащищёнными:

<Limit POST PUT DELETE> Require all denied </Limit>

Можно указать один или несколько методов из следующего списка: GET, POST, PUT, DELETE, CONNECT, OPTIONS, PATCH, PROPFIND, PROPPATCH, MKCOL, COPY, MOVE, LOCK и UNLOCK.

Имена методов чувствительны к регистру.

Если используется GET, то он также ограничить HEAD запросы.

Метод TRACE не может быть ограничен (смотрите ).

Разрешение только определённых HTTP методов

Директива <LimitExcept> похожа на <Limit>. Но она ограничивает доступ для всех HTTP методов, кроме перечисленных.

Между <LimitExcept> и </LimitExcept> нужно указать группу директив контроля доступа, которые будут применены к любым методам HTTP доступа, не перечисленным в аргументах; т.е. в отличие от секции <Limit>, эта может использоваться для контроля как стандартных, так и нестандартных/неузнанных методов.

Например

<LimitExcept POST GET> Require ip 10.1.0.0/16 </LimitExcept>

Эта конструкция разрешит использование только методов POST и GET для пользователей из подсети 10.1.0.0/16; для всех остальных доступ будет закрыт полностью.

Всегда следует отдавать предпочтение секции <LimitExcept>, а не <Limit>. Поскольку секция <LimitExcept> обеспечивает защиту против произвольных методов.

Хостинг для сайта

При этом выбирается тарифный план, лимитирующий дисковое пространство сервера.

Это происходит из-за того, что любой из проектов, однажды может использовать имеющиеся ресурсы сервера. Провайдерские компании стараются устранять такие неприятности, но ситуации «захвата» иногда случаются. Кроме виртуального хостинга возможно размещение сайта на выделенном виртуальном сервере.

Как правило все ищу интуитивно понятный, быстрый ,современный,неограниченный по трафику и не дорогой хостинг. Если хостинг подобран правильно, то интернет-проекту будет там комфортно и судьба сайта может стать успешной.

Новичкам лучше сначала осмотреться, как это работает на недорогом виртуальном хостинге с бесплатной услугой по переносу сайта (если таковой у вас уже есть). Такое размещение веб-ресурса выгодно неопытному пользователю тем, что он не должен заниматься никакими настройками и его сайт получает в распоряжение весь диск на сервере провайдера.

Еще для не которых хостинг-провайдеров,как красная тряпка, будет любое изменение вашего сайта в лучшею сторону. Когда посещаемость и Тиц вашего сайта будет расти,вам могут приходить так называемые предупреждения о «нагрузке»,с пояснением принять меры к их устранению иначе ваш сайт могут просто отключить,а такое может произойти даже при посещаемость вашего сайта всего в 20-100 посетителей в день

Потому не мало важно точно установить перед покупкой пакета (хостинг-домен), сколько посещений в день «выдержит» ваш сайт и правильно выбрать пакет под него

Выбор

При разрастании проекта обычно увеличивают имеющуюся площадку для без проблемного функционирования веб-ресурса. Это делается путем смены настроек. Для проектов больших размеров с массой всевозможных функций арендуют сервер. Он выбирается под запросы клиента и всегда полностью устраивает заказчика. В этом случае, любую конфигурацию можно поменять на более подходящую. Для опытных it-мастеров очень удобно, когда хостинг, поддерживает joomla.

Эта управляющая система может многое. На ее основе возможно создавать сайты, добавлять различные скрипты. Чтобы на joomla можно было работать полноценно, необходима хостинговая поддержка скриптовых языков php и mysql. При правильных настройках с такой системой работа с сайтом бывает успешной. Разработчики создают веб-проекты любого формата. Прочитав пару обзоров, даже начинающий пользователь поймет все тонкости работы на джумла. При сотрудничестве с каким-нибудь ведущим хостинг-провайдером всегда можно выбрать вариант хостинга для joomla или Wordpress .

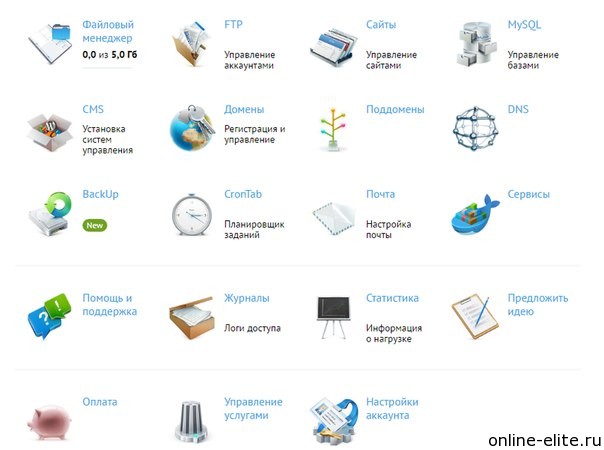

Еще одно не маловажное значение при выборе хостинга, имеет удобство и понятливость панели управления (админки)

А 30 дней бесплатного тестирования,( которое можно получить Здесь) помогут принять решение в выборе хостинг-провайдера.

Удачи!

Ошибки

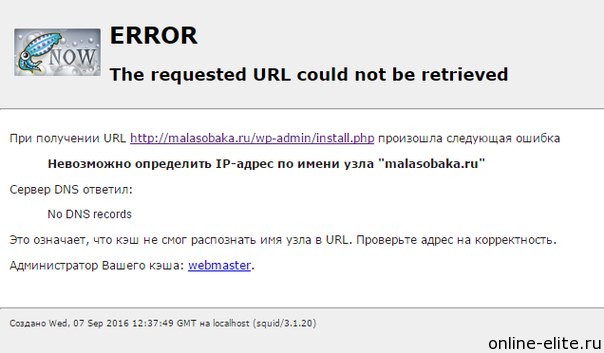

Вот такое появилось при попытке перейти в админку Wordpress.

«Сервер DNS ответил: Refused: The name server refuses to perform the specified operation. Это означает, что кэш не смог распознать имя узла в URL. Проверьте адрес на корректность. Администратор Вашего кэша: webmaster.»

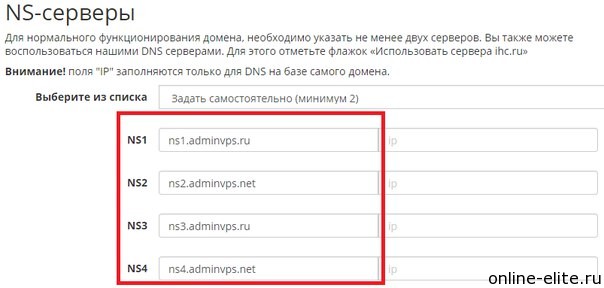

Разумеется раз проблема в dns,я первым делом начал проверять настройки домена,а так как домен у меня находиться на другом хостинге первым делом проверил адреса.

Но все было в порядке,конечно домен был создан не давно и существовала вероятность,что просто еще не чего не обновилось,но что то мне подсказывало,ошибка в другом. Поиск в сети решения не принес и я обратился за помощью к своему хостеру.

Шаг 1 — Создание структуры директорий

Первым шагом, который будет предпринят, мы собираемся создать структуру директорий, которые будут содержать данные сайтов, которые будет обслуживать сервер для посетителей.

Наша корневая директория документов (директория самого верхнего уровня, в которой Apache ищет содержимое для обслуживания) будет установлена на индивидуальные директории в папке /var/www. В ней мы создадим подпапки для обоих виртуальных хостов, которые мы планируем сделать.

Внутри каждой из этих директорий, мы создадим папку public_html, которая и будет содержать файлы. Это даст больше гибкости в развёртывании сложных веб-приложений; в папке public_html будет расположен веб-контент, а родительская папка может содердажть скрипты или код приложения для поддержки веб-контента.

Например, для наших сайтов мы собираемся сделать наши директории следующим образом:

sudo mkdir -p /var/www/example.com/public_html sudo mkdir -p /var/www/test.com/public_html

Поскольку мы создали директории с sudo, то они принадлежат пользователю root. Если мы хотим, чтобы наш обычный пользователь был способен изменять файлы в наших веб-директориях, мы можем изменить права собственности сделав так:

sudo chown -R $USER:$USER /var/www/example.com/public_html sudo chown -R $USER:$USER /var/www/test.com/public_html

При нажатии на Enter переменная $USER примет значение вашего пользователя, под которым вы вошли. Сделав это, наш обычный пользователь станет владельцем поддиректорий public_html где мы будем размещать наш контент.

Нам следует также немного отредактировать наши разрешения, чтобы убедиться, что доступ на чтение разрешён на главную веб-директорию и на все файлы и папки, которые она содержит, это нужно, чтобы страницы могли корректно обслуживаться сервером:

sudo chmod -R 755 /var/www

Теперь ваш веб-сервер должен иметь необходимые разрешения для обслуживания контента, и вы должны быть способны создавать контент внутри необходимых папок.

3: Создание самоподписанного SSL-сертификата

Запрашивая сертификат, можно указать срок его действия; для этого нужно изменить значение 365 необходимым количеством дней. Созданный по следующему примеру сертификат будет действителен в течение года.

Данная команда создает сам сертификат, а также защищающий его ключ, после чего помещает их в новый каталог.

Кроме того, данная команда выводит на экран список полей, которые нужно заполнить.

Самым важным полем является «Common Name». Введите официальное доменное имя или IP-адрес сайта, если такого имени еще нет.

Затем выполните те же действия, чтобы создать сертификат для второго домена (example.org):

Отличие «Контроля доступа» от «Аутентификации и авторизации»

В отличии от аутентификации и авторизации, когда доступ предоставляется на основе учётных данных (пользователь для входа в определённый раздел должен ввести логин и пароль), контроль доступа заключается к блокировке/разрешении доступа к любым ресурсам на основе IP, имени хоста, User-Agent, реферера, времени доступа и любым другим параметрам, не связанным с вводом логина и пароля.

В этой статье будет рассмотрен именно контроль доступа, т.е. будет показано, как включить доступ к папке или всему сайту для одного IP, как заблокировать доступ для одного IP или целых подсетей, как заблокировать определённых ботов и т.д.

В этой статье показан контроль доступа на примере веб-сервера Apache.

Шаг 5 — Настройка файла Hosts (опционально)

Если для этого процесса вы используете не реальные принадлежащие вам доменные имена, а используете те примеры, которые указаны в этой статье, вы всё равно можете протестировать успешность настройки сервера. Этого можно добиться временным изменением файла hosts на вашем локальном компьютере.

Эта настройка будет перехватывать любые запросы для настроенных вами доменов и указывать на ваш локальный компьютер или VPS сервер, как бы это делала DNS система если бы использовались зарегистрированные домены. Хотя это будет работать только с вашего компьютера, это полезно для целей тестирования.

Если вы настраивали виртуальные хосты на вашем локальном компьютере, то последующие изменения также нужно делать на нём. Если вы настраивали виртуальные хосты на VPS сервере, то убедитесь, что последующие изменения вы делаете не на нём, а на компьютере, с которого собираетесь тестировать (на вашем локальном компьютере). Вам нужно знать пароль администратора или быть членом административной группы.

Если вы на компьютере Mac или Linux, отредактируйте ваш локальный файл с привилегиями администратора:

sudo gedit /etc/hosts

Допустим, мой VPS имеет IP адрес 111.111.111.111, тогда в самый низ файла hosts мне нужно добавить две строки:

127.0.0.1 localhost ... 111.111.111.111 example.com 111.111.111.111 test.com

Если вы настроили виртуальные домена на локалхосте, то строки могут выглядеть так:

127.0.0.1 example.com 127.0.0.1 test.com

Если вы на машине Windows, откройте командную строку с привилегиями администратора и наберите там:

notepad %windir%\system32\drivers\etc\hosts

Открыв файл, добавьте строки, которые указывают на публичный IP адрес вашего сервера для каждого доменного имени как это показано в примере выше.

Вам нужно добавить IP адрес вашего VPS сервера за которым следует домен, который вы хотите достичь на VPS.

Это будет перенаправлять любые запросы на example.com и test.com с вашего компьютера и отправлять их на ваш сервер 111.111.111.111.

Сохраните и закройте файл. Теперь вы можете протестировать ваши настройки. Когда убедитесь, что всё работает, удалите эти две строки из файла.