5 приложений, которые нужно удалить с android прямо сейчас

Содержание:

- Устранение неполадки через файловую систему

- Setting the permission policy

- Android 6.0: Doze Mode, App Standby, Runtime Permissions. Всё, что необходимо знать каждому разработчику +25

- Doze Mode

- App Standby

- Исключения

- Runtime Permissions

- Удалось выяснить

- Ограничения

- Как использовать системный API?

- Your personal information — read/write calendar events

- Что это такое?

- Intent

- Object level permissions

- DjangoModelPermissions

- When you install an app

- Уровень доступа privileged

- Android 6 и targetSdkVersion 23

- When apps are installed on your device

- How permissions are determined

Устранение неполадки через файловую систему

Если владелец смартфона — уверенный пользователь ОС Android, ранее работавший с файловой системой, прошивками, встроенными службами и рутированием устройства, то уведомление «в приложении android.process.acore произошла ошибка» не должно испугать его. В этом случае он может воспользоваться приведённым здесь способом.

Для этого ему потребуется совершить следующие шаги:

- Через файловый менеджер найти файл с наименованием /system/csc/others.xml и открыть его с помощью любого текстового редактора, имеющегося на смартфоне.

- Затем в пункте TRUE переписать TRUE на FALSE.

- И наконец сохранить изменения в файле и перезапустить смартфон.

Однако перед тем, как воспользоваться этим методом, желательно создать резервные копии системных данных устройства.

Если смартфон был рутирован и проводилась чистка ненужных системных файлов, возможно, что она была не вполне удачна и в ходе неё пользователь деинсталлировал важные данные, вследствие чего и появилось сообщение: «В android.process.acore произошла ошибка». Как исправить неполадку в этом случае?

Всё предельно просто: потребуется всего лишь отыскать в Сети нужные файлы для эксплуатируемой версии прошивки Android и вернуть их на прежнее место.

Кроме того, для гаджета с root-правами устранением неполадки может стать запуск процесса logsProvider 2.0.d, включить который возможно с помощью Titanium Backup.

Setting the permission policy

The default permission policy may be set globally, using the setting. For example.

If not specified, this setting defaults to allowing unrestricted access:

You can also set the authentication policy on a per-view, or per-viewset basis,

using the class-based views.

Or, if you’re using the decorator with function based views.

Note: when you set new permission classes through class attribute or decorators you’re telling the view to ignore the default list set over the settings.py file.

Provided they inherit from , permissions can be composed using standard Python bitwise operators. For example, could be written:

Note: it supports & (and), | (or) and ~ (not).

Android 6.0: Doze Mode, App Standby, Runtime Permissions. Всё, что необходимо знать каждому разработчику +25

- 03.11.15 07:43

•

nekdenis

•

#269491

•

Хабрахабр

•

•

Разработка под Android, Тестирование мобильных приложений, Разработка мобильных приложений

Doze Mode

- Доступ приложению к сети отключен, пока приложение не получит high-priority GCM-push.

- Система игнорирует Wake lock’и. Приложения могут сколько угодно пытаться запросить пробуждение процессора — они их не получат.

- Alarm’ы запланированные в AlarmManager не будут вызываться, кроме тех, которые будут обновлены с помощью setAndAllowWhileIdle().

- Система не производит поиска сетей Wi-Fi.

- NetworkPolicyManagerService: пропускает только приложения из белого списка.

- JobSchedulerService: все текущие задачи отменяются. Новые откладываются до пробуждения.

- SyncManager: все текущие отменяются, новые откладываются до пробуждения.

- PowerManagerService: только задачи приложений из белого списка вызовутся.

priority = highsetAndAllowWhileIdle()setExactAndAllowWhileIdle()

App Standby

- Пользователь явно запустил приложение.

- Приложение имеет процесс, работающий в данный момент на переднем плане (Activity или foreground service, или используется другой activity или foreground service’ом).

- Приложение создало уведомление, которое висит в списке уведомлений.

- Пользователь принудительно добавил приложение в список исключений оптимизации в настройках системы

Исключения

isIgnoringBatteryOptimizations()ACTION_IGNORE_BATTERY_OPTIMIZATION_SETTINGSREQUEST_IGNORE_BATTERY_OPTIMIZATIONSnewcircle.com/s/post/1739/2015/06/12/diving-into-android-m-doze

Runtime Permissions

- Нормальные разрешения, вроде доступа к сети и bluetooth.

- Опасные разрешения. В этот список входят разрешения на: календарь, камеру, контакты, местоположение, микрофон, телефон, сенсоры, смс и внешнее хранилище

- Описать только PROTECTION_NORMAL запросы в manifest

- Пользователь их все подтвердит при установке

- Когда приложению нужен доступ к одному или нескольким разрешениям из группы опасных, проверить, нет ли разрешения

- Если разрешения нет — запросить

- Если разрешения не будет — объяснить, на что это повлияет

- Если разрешение получено — продолжить работу

ContextCompat.checkSelfPermission (Context context, String permission)ActivityCompat.requestPermissions()onRequestPermissionsResult()Запрашивать лишь те разрешения, которые действительно нужны.Если есть возможность, вместо запроса воспользоваться внешним Intent. Запрашивать разрешение, только перед тем, когда оно понадобится.Пояснять пользователю, для чего запрашивается разрешение. developer.android.com/intl/ru/training/permissions/requesting.htmlandroidbackstage.blogspot.ru/2015/08/episode-33-permission-mission.htmldeveloper.android.com/intl/ru/samples/RuntimePermissions/index.htmlgithub.com/nekdenis/Permissions_sampleвторую статью про остальные изменения и нововведения в Marshmallow

Удалось выяснить

По мнению одного юзера, Permission Control — контроль разрешений для приложений. Данный компонент способен вызывать глюки, лаги, нестабильную работу телефона, увеличенный расход батареи. Для отключения необходимо перейти в настройки > безопасность, найти пункт App Permission > отключить.

Опасность отключенного приложения состоит в том, что все программы получат полные разрешения. Рекомендуется перед отключением просканировать смарт на наличие вирусов/троянов. Для проверки можно использовать антивирусы Касперского, Доктора Веба.

Приложение в списке установленных:

Также может быть ошибка:

permission control произошла ошибка

Можно попробовать данное приложение заморозить при помощи Titanium Backup. Удалять не стоит — могут быть проблемы. Приложение в Титаниуме:

При использовании штатного отключения может выскочить данное сообщение:

Apps will directly get permissions without your confirmation

Сообщение предупреждает — если выключить, тогда приложения будут напрямую получать разрешения без вашего подтверждения.

Также после отключения могут быть проблемы с Play Market (скорее всего связаны с безопасностью).

Дополнительно удалось выяснить — за запуск сторонних приложений отвечает не только Phone Cleaner (необходим для энергосбережения), но и плагин Permission Control.

Если Permission Control заморозить Титаниумом тогда автостарт в настройках станет неактивным.

По непроверенной информации Permission Control это тоже самое что и Privacy Protect.

Чтобы приложение пермиссион вас больше не доставало, можно поставить галочку Больше не уведомлять.

Ограничения

Система управления разрешениями — только часть решения проблемы. Вторая часть — запреты на использование опасных API. Можно долго спорить, стоит ли позволять сторонним приложениям получать IMEI телефона с помощью разрешений, или необходимо запретить делать это вовсе. Для Google, входящей в эпоху тотального помешательства на прайваси, ответ был очевиден.

Несмотря на то что компания и раньше вводила запреты на использование тех или иных API (можно вспомнить, например, запрет на включение режима полета и подтверждение отправки СМС на короткие номера в Android 4.2), активные боевые действия начались только в 2017 году.

Начиная с восьмой версии Android скрывает многие идентификаторы устройства от приложений и других устройств. Android ID () — уникальный идентификатор Android теперь различен для каждого установленного приложения. Серийный номер устройства () недоступен приложениям, собранным для Android 8 и выше. Содержимое переменной пусто, а DHCP-клиент никогда не посылает хостнейм DHCP-серверу. Стали недоступны некоторые системные переменные, например ro.runtime.firstboot (время последней загрузки).

С Android 9 приложения больше не могут прочитать серийный номер устройства без полномочия . В Android 10 появилось ограничение на доступ к IMEI и IMSI. Чтобы прочитать эту информацию, теперь требуется разрешение , недоступное сторонним приложениям.

Для получения MAC-адреса Bluetooth в Android 8 и выше требуется разрешение , а MAC-адрес Wi-Fi рандомизируется при проверке доступных сетей (чтобы избежать трекинга пользователей, например покупателей в торговых центрах).

В Android 9 Google пошла намного дальше и запретила использовать камеру, микрофон и любые сенсоры, пока приложение находится в фоне (оставив возможность использовать камеру и микрофон «видимым сервисам» — foreground service). В Android 10 к этим ограничениям добавился запрет на доступ к местоположению в фоне (теперь для этого нужно разрешение ) и запрет на чтение буфера обмена в фоне (нужно разрешение ).

Еще одно важное нововведение Android 9 — полный запрет на использование HTTP без TLS (то есть без шифрования) для всех приложений, собранных для новой версии Android. Это ограничение тем не менее можно обойти, если указать в файле настроек безопасности сети () список разрешенных доменов

Android 10 ввел запрет на запуск активностей (по сути — запуск приложений) фоновыми приложениями. Исключения сделаны для bound-сервисов, таких как Accessibility и сервисы автозаполнения. Приложения, использующие разрешение , и приложения, получающие имя активности в системном PendingIntent, тоже могут запускать активности в фоне. Также приложения теперь не могут запускать бинарные файлы из собственного приватного каталога. Это уже привело к проблемам в работе популярного приложения Termux.

С Android 11 приложения больше не могут получить прямой доступ к карте памяти (внутренней или внешней) с помощью разрешений и . Вместо этого следует использовать либо личный каталог приложения внутри (он создается автоматически и не требует разрешений), либо Storage Access Framework, не допускающий доступ к данным других приложений.

Интересно, что Google ограничивает сторонние приложения не только средствами операционной системы. В конце 2018 года в Google Play появилось требование, гласящее, что все приложения, использующие разрешения на чтение СМС и журнала звонков, должны относиться к одному из разрешенных типов приложений и в обязательном порядке проходить ручную премодерацию. В результате из маркета удалили многие полезные инструменты, авторы которых просто не смогли обосновать перед Google необходимость использовать те или иные разрешения.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Как использовать системный API?

Основная проблема, с которой ты столкнешься при работе с системным API, — это полное (за небольшими исключениями) отсутствие документации. Ни в официальных руководствах, ни в неофициальных ты не найдешь почти никаких упоминаний об этом. Информацию придется собирать по крупицам, прошаривая сотни страниц форумов и читая тысячи страниц исходников Android. Однако хоть и небольшую, но отправную точку в виде парочки полезных примеров мы тебе дадим.

WRITE_SECURE_SETTINGS

Полномочие WRITE_SECURE_SETTINGS появилось в Android 4.2 для защиты некоторых критически важных настроек Android. Среди таких настроек: включение/выключение режима полета, управление настройками местоположения и передачи данных. Оно защищено сразу тремя уровнями доступа: signature, privileged и development. То есть ты можешь использовать любой из перечисленных выше способов получения уровня доступа, чтобы наделить свое приложение полномочием WRITE_SECURE_SETTINGS.

Как использовать открывшиеся возможности? Например, так:

Это очень простой код, который тупо переключает смартфон в режим полета или наоборот в зависимости от текущего состояния. Все просто и лаконично.

INSTALL_PACKAGES

Как ясно из названия, полномочие INSTALL_PACKAGES позволяет «втихую» устанавливать в систему APK-пакеты. Использовать эту возможность могут либо подписанные ключом прошивки приложения (signature), либо установленные в . При этом даже не обязательно использовать Java API, достаточно вызвать консолью команду pm (Package Manager) с нужными параметрами:

После отработки команды пакет apkPath будет установлен в систему. Ты можешь возразить, что то же самое можно сделать и с правами root, и будешь прав: в данном случае достаточно изменить последний аргумент функции runCommandWait() на true. Однако стоит иметь в виду, что приложения с правами root, во-первых, приводят к появлению окна запроса соответствующих полномочий у юзера, а во-вторых, логируются тем же SuperSU. А так достаточно один раз прописать свою софтину в , и она сможет устанавливать сколько угодно софта без всяких вопросов.

Your personal information — read/write calendar events

This one is pretty simple. It only does one thing — read your default calendar. Some apps will need to have access to your calendar. Besides obvious reasons to need this one, apps that can do things like reminding you when it’s time to take medicine or automatically tell you about an upcoming trip might do that by reading your calendar. If an app needs to do something at any point in the future reading the calendar is a valid permission request. If it doesn’t, find out what it wants to do before you install.

Writing calendar events is a common thing to need for an app that has a legitimate reason to read them. If it’s not obvious why an app needs these permissions, the description in the Play Store should tell you more. If you’re still not sure, ask the developer.

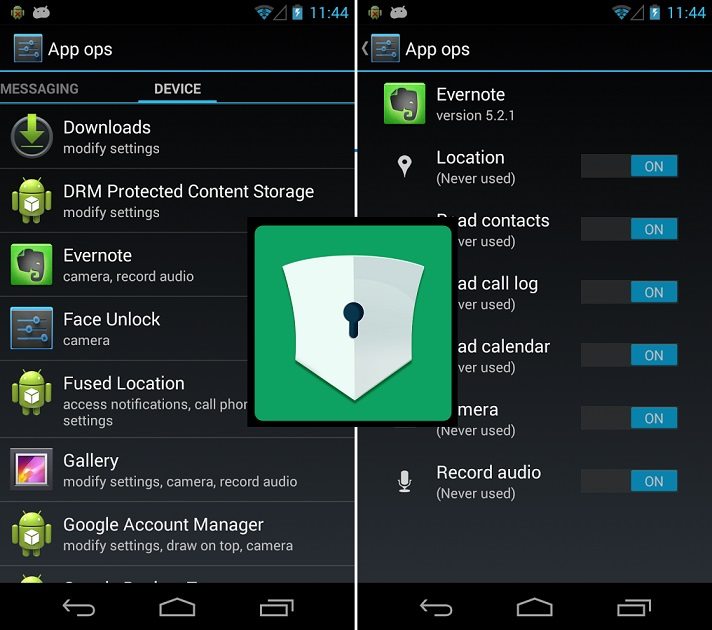

Что это такое?

App Permissions Manager (или App ops) – это менеджер уровня разрешений, работающий c ОС Android 4.3 и выше. Приложение создает свою картотеку всего софта на смартфоне. По отдельности может блокировать доступ приложений к разной запрашиваемой информации, к примеру: данным GPS, истории браузера, хранящимся текстовым сообщениям и т.д. Очень удобный интерфейс позволяет в один клик запрещать передачу данных сторонним ресурсам, что очень эффективно против разных шпионских программ.

Приложение App Permissions Manager для Андроид

Преимущества менеджера

Основной упор делается на возможность отключения разных данных по отдельности. Если вам нужно установить ваше месторасположение, то эту конкретную опцию легко будет разрешить. Хотя остальные данные по-прежнему останутся вне досягаемости для установленных приложений.

Также к огромным плюсам можно отнести работу в реальном времени. Зайдя в «App Permissions» и отключая разные характеристики, они тут же вступают в силу. Не нужно производить перезагрузку девайса, все уже будет применено на деле. А процесс запрета происходит посредством перетаскивания ползунка с одной стороны в другую. Все действительно очень просто и не требует особых навыков от пользователя. Для полноценной работы программы, на Андроиде требуется активный root-доступ.

Интерфейс

Весь интерфейс состоит из списка приложений, где возможно установить ограничение на доступ к личной информации. Вверху имеется навигационное меню: Device, Personal, Location, Messaging. Никаких дополнительных настраиваемых меню больше нет.

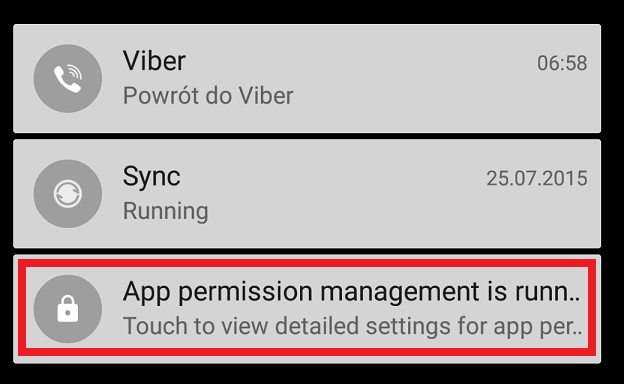

Замечание

Внимание! Не стоит путать работу этого приложения со всплывающими уведомлениями в версии Андроид 6.0 и выше – “App Permission Management is running” (настройки APM активированы) и “App Permission Management is closed” (настройки APM отключены). Убрать (отключить) уведомления можно в “Настройках” – “Безопасность” (листаем вниз) – перемещаем ползунок против “Разрешения приложений”

Если уведомление появляется при запуске определенного приложения, тогда войдите в его сведения в Диспетчере приложений и там в пункте “Разрешения” активируйте или снимите все ползунки.

Уведомление App Permission Management is running

Как инсталлировать в смартфон

Распространяется «App Permissions Manager» официально через Google Play. Он совершенно бесплатный, поэтому нет смысла скачивать его с других источников в интернете. Сам процесс установки ничем не отличается от стандартного приложения, всего в пару кликов все уже будет инсталлировано к вам в телефон. Аналогов также предостаточно в Маркете, но качество их не всегда лучшее.

Мы все слышали истории о вредоносных приложениях, которые крадут ценные данные и отправляют их злоумышленникам. Специалисты утверждают, что перед установкой каждого приложения необходимо тщательно ознакомиться с его разрешениями. Но что они означают и как их правильно настроить?

Intent

Не забывайте, что иногда для работы с контактами, камерой и т.п., вы можете использовать Intent и уже установленные приложения. В этом случае вам не придется писать лишний код и запрашивать разрешения для работы с этими ресурсами.

Присоединяйтесь к нам в Telegram:

— в канале StartAndroid публикуются ссылки на новые статьи с сайта startandroid.ru и интересные материалы с хабра, medium.com и т.п.

— в чатах решаем возникающие вопросы и проблемы по различным темам: Android, Kotlin, RxJava, Dagger, Тестирование

— ну и если просто хочется поговорить с коллегами по разработке, то есть чат Флудильня

— новый чат Performance для обсуждения проблем производительности и для ваших пожеланий по содержанию курса по этой теме

Обсудить на форуме

Object level permissions

REST framework permissions also support object-level permissioning. Object level permissions are used to determine if a user should be allowed to act on a particular object, which will typically be a model instance.

Object level permissions are run by REST framework’s generic views when is called.

As with view level permissions, an exception will be raised if the user is not allowed to act on the given object.

If you’re writing your own views and want to enforce object level permissions,

or if you override the method on a generic view, then you’ll need to explicitly call the method on the view at the point at which you’ve retrieved the object.

This will either raise a or exception, or simply return if the view has the appropriate permissions.

For example:

Note: With the exception of , the provided

permission classes in do not implement the

methods necessary to check object permissions.

If you wish to use the provided permission classes in order to check object

permissions, you must subclass them and implement the

method described in the section (below).

For performance reasons the generic views will not automatically apply object level permissions to each instance in a queryset when returning a list of objects.

Often when you’re using object level permissions you’ll also want to filter the queryset appropriately, to ensure that users only have visibility onto instances that they are permitted to view.

DjangoModelPermissions

This permission class ties into Django’s standard . This permission must only be applied to views that have a property set. Authorization will only be granted if the user is authenticated and has the relevant model permissions assigned.

- requests require the user to have the permission on the model.

- and requests require the user to have the permission on the model.

- requests require the user to have the permission on the model.

The default behaviour can also be overridden to support custom model permissions. For example, you might want to include a model permission for requests.

To use custom model permissions, override and set the property. Refer to the source code for details.

If you’re using this permission with a view that uses an overridden method there may not be a attribute on the view. In this case we suggest also marking the view with a sentinel queryset, so that this class can determine the required permissions. For example:

When you install an app

When you download apps from the Play Store, some apps will ask for permission to use information before you install. When you download apps that are built for Android 6.0 and up, you can allow or deny permissions once you start using them.

- Open the Play Store app.

- Go to an app’s detail page. To review permissions before installing, scroll to ‘Developer’ and tap Permission details.

- Tap Install.

- Some apps will install right away. When you use an app, you can allow or deny individual permission requests before the app uses that type of data.

- For other apps, Google Play shows you all of the permission groups that an app will be able to access before you install. This information can help you decide whether you want to install the app.

Уровень доступа privileged

Privileged не самый высокий уровень доступа и позволяет использовать далеко не весь API Android. Однако в большинстве случаев он оказывается вполне достаточным, так как позволяет устанавливать и удалять приложения и пользователей (INSTALL_PACKAGES, DELETE_PACKAGES, MANAGE_USERS), управлять статусной строкой (STATUS_BAR), управлять некоторыми настройками питания (WRITE_SECURE_SETTINGS), читать и изменять настройки Wi-Fi (READ_WIFI_CREDENTIAL, OVERRIDE_WIFI_CONFIG), отключать приложения и их компоненты (CHANGE_COMPONENT_ENABLED_STATE) и многое другое.

Чтобы приложение получило уровень доступа privileged, оно должно быть установлено в каталог , а это значит — поставляться предустановленным в составе прошивки. Однако, имея root, мы можем поместить свое приложение в данный каталог с помощью двух функций:

Функцию runCommandWait я описывать не буду, она просто выполняет shell-команду и ждет ее завершения (подробнее читай в моей статье про написание приложений с правами root). Функция makeAppSystem, в свою очередь, принимает полное имя приложения (это то самое com.example.app, которое ты указываешь при создании нового проекта в Android Studio) и переносит его в или , в зависимости от используемой версии Android. Код может показаться тебе несколько странным, на самом деле он абсолютно корректен и учитывает два фактора:

- до Android 4.4 (API Level: 20) каталога не существовало и все системные приложения размещались в ;

- начиная с Android 5.0 (API Level: 21) пакеты с приложениями не просто складируются в и , а размещаются внутри своих обособленных подкаталогов.

Как использовать этот код? Очень просто: ты определяешь в Manifest.xml своего приложения все privileged-полномочия, которые ему нужны, не обращая внимания на ошибки IDE. Затем в самое начало кода приложения вставляешь вызов makeAppSystem с именем самого приложения в качестве аргумента, компилируешь и запускаешь. После запуска приложение перемещает само себя в , перезагружает смартфон, и ему открываются все privileged API.

Список privileged-полномочий можно посмотреть в исходниках Android. Просто ищи по слову privileged. О том, как их использовать, — чуть позже.

Android 6 и targetSdkVersion 23

Схема работы разрешений зависит от версии Android, на которой запущено приложение и от параметра targetSdkVersion приложения.

Новая схема будет работать, если версия Android >= 6 И targetSdkVersion >= 23.

В остальных случаях, т.е. когда targetSdkVersion < 23 ИЛИ версия Android < 6, разрешения будут работать по старому. Т.е. пользователь будет подтверждать их сразу все при установке. Если в приложении есть код, который проверяет разрешения, то он будет получать PERMISSION_GRANTED.

Но учитывайте, что в Android версии 6 и выше, пользователь может отменить разрешения в настройках приложения.

When apps are installed on your device

When an app installed on your device updates, there may be changes to the permissions for that app.

If you have automatic updates turned on

For apps built for Android 6.0 and up: You won’t need to review or accept permission changes for the app to update. The first time you use a feature that uses a new permission, you can allow or deny the use of that data or capability.

For other apps: You won’t need to review or accept permissions you’ve already accepted for an app again. If the app needs access to new permissions groups or permissions in the «Other» group, you’ll be asked to accept the update even if you’ve set up automatic updates.

If you prefer to review each update manually, you can turn off auto-updates with the instructions below.

Turn off auto-updates

If you want to review each update before installing it, you can turn off auto-updates.

How permissions are determined

Permissions in REST framework are always defined as a list of permission classes.

Before running the main body of the view each permission in the list is checked.

If any permission check fails an or exception will be raised, and the main body of the view will not run.

When the permissions checks fail either a «403 Forbidden» or a «401 Unauthorized» response will be returned, according to the following rules:

- The request was successfully authenticated, but permission was denied. — An HTTP 403 Forbidden response will be returned.

- The request was not successfully authenticated, and the highest priority authentication class does not use headers. — An HTTP 403 Forbidden response will be returned.

- The request was not successfully authenticated, and the highest priority authentication class does use headers. — An HTTP 401 Unauthorized response, with an appropriate header will be returned.