How to install and configure openvas 9 on ubuntu

Содержание:

- Automating OpenVAS

- OpenVAS 9

- Автоматизация OpenVAS

- Монтирование Persistence-раздела

- Installing Openvas 9 on Kali Linux

- Install OpenVAS 9 on Ubuntu 18.04 LTS

- Modify gsad to listen on all interfaces

- Intruder

- Состав

- Статья Kali Linux 2.0 с ядром 4.0 – Установка проприетарного драйвера NVIDIA – ускоренный видеодрайвер NVIDIA для Linux

- Настройка системы

- Статья Цикл статей Kali Linux от новичка до продвинутого юзера

- Статья Установка openvas на Kali Linux

- Setting up the OpenVAS Virtual Appliance

- И тут появляется Vulners

Automating OpenVAS

One of the lesser-known features of OpenVAS is its command-line interface, which you interact with via the ‘omp’ command. Its usage isn’t entirely intuitive but we aren’t the only fans of OpenVAS and we came across a couple of basic scripts that you can use and extend to automate your OpenVAS scans.

The first is openvas-automate.sh by mgeeky, a semi-interactive Bash script that prompts you for a scan type and takes care of the rest. The scan configs are hard-coded in the script so if you want to use your customized configs, they can be added under the “targets” section.

root@kali:~# apt -y install pcregreproot@kali:~# .openvas-automate.sh 192.168.86.61

:: OpenVAS automation script.

mgeeky, 0.1> Please select scan type:1. Discovery2. Full and fast3. Full and fast ultimate4. Full and very deep5. Full and very deep ultimate6. Host Discovery7. System Discovery9. Exit———————————

Please select an option: 5+ Tasked: ‘Full and very deep ultimate’ scan against ‘192.168.86.61’> Reusing target…+ Target’s id: 6ccbb036-4afa-46d8-b0c0-acbd262532e5

Creating a task…

Task created successfully, id: ‘8e77181c-07ac-4d2c-ad30-9ae7a281d0f8’

Starting the task…

Task started. Report id: 6bf0ec08-9c60-4eb5-a0ad-33577a646c9b

Awaiting for it to finish. This will take a long while…

8e77181c-07ac-4d2c-ad30-9ae7a281d0f8 Running 1% 192.168.86.61

We also came across a blog post by code16 that introduces and explains their Python script for interacting with OpenVAS. Like the Bash script above, you will need to make some slight edits to the script if you want to customize the scan type.

root@kali:~# .code16.py 192.168.86.27——————————————————————————

code16——————————————————————————

small wrapper for OpenVAS 6+ Found target ID: 19f3bf20-441c-49b9-823d-11ef3b3d18c2+ Preparing options for the scan…+ Task ID = 28c527f8-b01c-4217-b878-0b536c6e6416+ Running scan for 192.168.86.27+ Scan started… To get current status, see below:

zZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzz

…

zZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzzZzz+ Scan looks to be done. Good.+ Target scanned. Finished taskID : 28c527f8-b01c-4217-b878-0b536c6e6416+ Cool! We can generate some reports now … :)+ Looking for report ID…+ Found report ID : 5ddcb4ed-4f96-4cee-b7f3-b7dad6e16cc6+ For taskID : 28c527f8-b01c-4217-b878-0b536c6e6416+ Preparing report in PDF for 192.168.86.27+ Report should be done in : Report_for_192.168.86.27.pdf+ Thanks. Cheers!

With the wide range of options available in OpenVAS, we were only really able to just scratch the surface in this post but if you take your time and effectively tune your vulnerability scans, you will find that the bad reputation of OpenVAS and other vulnerability scanners is undeserved. The number of connected devices in our homes and workplaces is increasing all the time and managing them becomes more of a challenge. Making effective use of a vulnerability scanner can make that management at least a little bit easier.

OpenVAS 9

Начнем с установки OpenVAS. Из репозитариев нового дистрибутива можно загрузить и установить последнюю версию сканера OpenVAS 9. (Потребуется дополнительно 2.5 ГБ свободного места на диске)

Сразу после установки становятся доступны новые пункты в меню или через поиск:

Запускаем openvas initial setup для загрузки NVT (Network Vulnerability Tests) и выполнения прочих шагов для пост-инсталляции. Процесс может занять продолжительное время. Дождитесь завершения. В конце будет показан сгенерированный пароль пользователя, вроде такого:

Запомните его, но лучше его сменить при первой возможности на что-то более запоминающееся для удобства. Для проверки целостности установки выполните команду:

Вы должны увидеть в конце вывода

Запускаем сервисы через меню или командой

В браузере переходим по URL

Отключаем предупреждение:

Теперь сканер готов к работе в вашем дистрибутиве.

Автоматизация OpenVAS

Одной из менее известных функций OpenVAS является интерфейс командной строки, с которым вы взаимодействуете с помощью команды «omp». Его использование не совсем интуитивно, но мы не единственные поклонники OpenVAS, и мы столкнулись с несколькими базовыми сценариями, которые вы можете использовать и расширить для автоматизации сканирования OpenVAS.

Первый — openvas-automate.sh by mgeeky, полуинтерактивный скрипт Bash, который предлагает вам тип сканирования и заботится обо всем остальном. Конфигурации сканирования жестко закодированы в сценарии, поэтому, если вы хотите использовать свои настроенные конфиги, их можно добавить в разделе «цели».

Мы также наткнулись на сообщение в блоге по code16, которое представляет и объясняет их скрипт Python для взаимодействия с OpenVAS. Подобно сценарию Bash выше, вам нужно будет внести некоторые изменения в скрипт, если вы хотите настроить тип сканирования.

Благодаря широкому диапазону опций, доступных в OpenVAS, мы действительно смогли просто поцарапать поверхность в этом сообщении, но если вы потратите свое время и эффективно настройте свои проверки уязвимости, вы обнаружите, что плохая репутация OpenVAS и других сканеров уязвимостей незаслуженно. Количество подключенных устройств в наших домах и на рабочих местах постоянно увеличивается, и управление ими становится более сложной задачей. Эффективное использование сканера уязвимости может сделать это управление хотя бы немного проще.

Монтирование Persistence-раздела

Как только Kali загрузится, мы будем использовать для просмотра дисковые устройства и разделов.

Откройте новое окно терминала и запустите:

Вы увидите несколько записей для разделов и устройств в списке. Ищите свой USB-накопитель. Он будет иметь два раздела: раздел на 4 ГБ и постоянный раздел, созданный ранее. Раздел Persistence должен отображаться как Linux в столбце Type.

В приведенном выше примере мы видим USB-накопитель с разделом 4 ГБ и с именем устройства . Это имя устройства может отличаться в вашем случае. Убедитесь, что у вы запомнили ваше правильное, в моём случае это sdb2

ВАЖНО: Вы должны точно ввести эти команды и убедиться, что вы выбрали правильное устройство (ваше может и не быть ), иначе сохранение не будет работать. Создайте новую точку монтирования с именем

Создайте новую точку монтирования с именем .

Смонтируйте свой раздел USB для сохранения . Напоминание: ваш раздел persistence может не быть , пожалуйста, убедитесь, что вы установили правильный.

Создайте новый файл с помощью текстового редактора nano.

В этом файле /mnt/my_usb/persistence.conf введите

Сохраните файл и выйдите. (Нажмите + , нажмите , затем нажмите ).

Теперь размонтируйте ваш постоянный раздел.

Готово!

Перезагрузите компьютер, снова загрузитесь с USB и с этого момента всегда выбирайте Live system (persistence, check kali.org/prst)

Чтобы проверить, правильно ли работает сохранение данных, попробуйте создать пустую тестовую папку на рабочем столе и перезапустить. Снова выберите Live system (persistence, check kali.org/prst) и, если папка для тестирования все еще там, сохранение работает правильно.

Installing Openvas 9 on Kali Linux

To install Openvas 9 and its dependencies on our Kali Linux system we simply have to run the following command:

Press ‘Y’ to continue the installation of OpenVAS and dependencies.

The next step to run the setup procedure that will setup OpenVAS and download a large number of Network Vulnerability Tests (NVTs) or signatures. Due to the large number of NVTs (50.000+) the setup procedure might take a while to complete and consume a considerable amount of data. On the test setup we’ve used for this tutorial the total setup procedure took 10 minutes to complete which is not bad at all.

Run the following command to start the setup process:

Setup process is running.

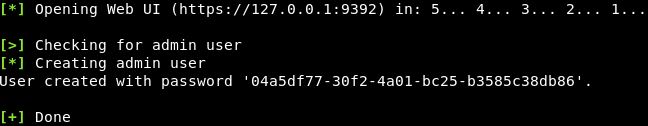

When the setup process is finished, all required OpenVAS processes are started and the web interface will be opened automatically. The web interface is running locally on port 9392 and can accessed through: https://localhost:9392. OpenVAS will also setup an admin account and automatically generate a password for this account which is displayed in the last section of the setup output:

Take note of the admin password generated by openvas-setup.

The next step is to accept the self-signed certificate warning and use the automatically generated admin credentials to login on the web interface:

Accept the self-signed certificate warning and use the generated admin credentials to login.

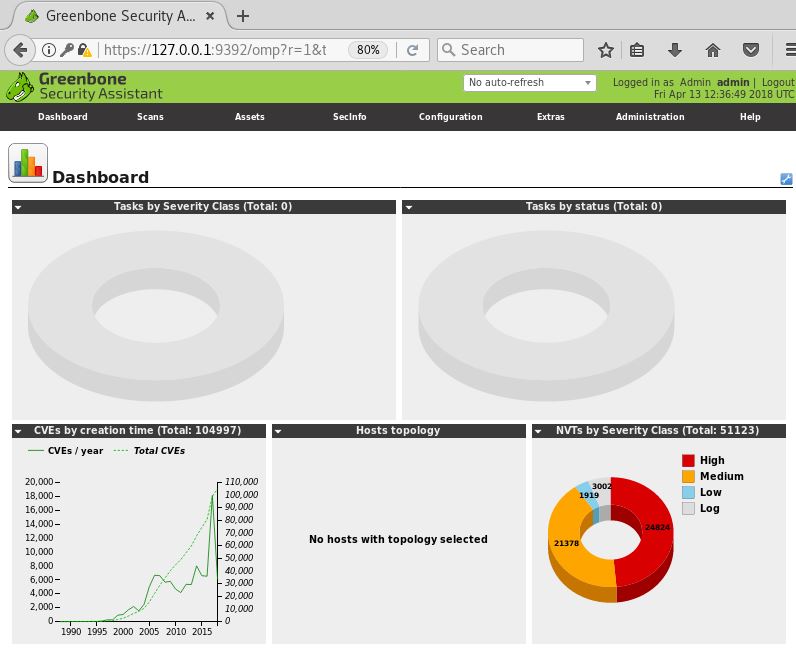

After logging in on the web interface we’re redirected to the Greenbone Security Assistant dashboard. From this point on we can start to configure and run vulnerability scans.

Starting and stopping OpenVAS

The last step I want to point out before we head on with the installation of the virtual appliance is how to start and stop OpenVAS services. OpenVAS services may consume a lot of unnecessary resources and therefore it is advised to terminate these services when you’re not using OpenVAS.

Run the following command to stop the services:

To start the OpenVAS services again, run:

Install OpenVAS 9 on Ubuntu 18.04 LTS

Before we go to the installation part, we need to add the PPA repository to the system.

Execute all commands in root user.

sudo add-apt-repository ppa:mrazavi/openvas

sudo apt-get update

Now we will install needed packages.

SQLite is a C-language library that is the most used database engine in the world.

sudo apt install sqlite3

Step 4 – Install OpenVAS 9

Now is the time to install OpenVAS 9.

sudo apt install openvas9

It will ask to configure Redis Unix socket. Then select yes and continue.

Redis Configuration

Redis Configuration

After the installation is done, you have to configure some packages.

Step 5 – Install other needed packages

For PDF reporting, we have to install some packages for it.

sudo apt install texlive-latex-extra --no-install-recommends

sudo apt install texlive-fonts-recommended

We need the “openvas-nasl” utility which is provided by the “libopenvas9-dev” package to run OpenVAS NASL scripts against a target or sometimes troubleshoot and check NASL scripts for errors.

You can install it using the following command:

sudo apt install libopenvas9-dev

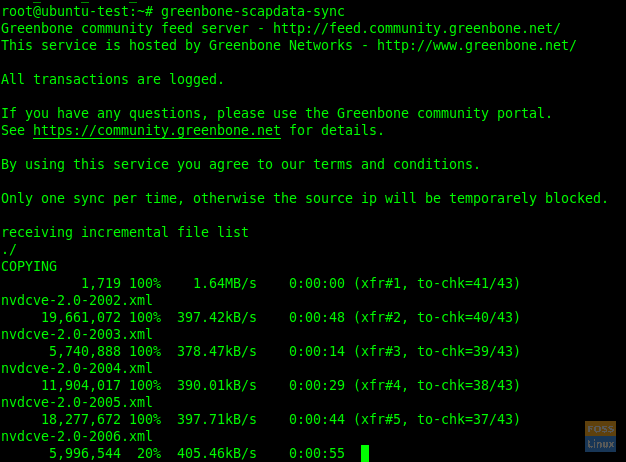

We will add the vulnerability data to the database by syncing with the feeds. It can be done using the following commands.

greenbone-nvt-sync

greenbone-scapdata-sync

Data Sync

Data Sync

greenbone-certdata-sync

These syncs will get some time to update.

After the update is done, we can restart services.

Step 6 – Restart OpenVAS Services

Restart the OpenVAS scanner.

systemctl restart openvas-scanner

Restart the OpenVAS manager.

systemctl restart openvas-manager

Restart the Greenbone security assistant.

systemctl restart openvas-gsa

Then enable restarted services on system boot.

systemctl enable openvas-scanner

systemctl enable openvas-manager

systemctl enable openvas-gsa

Step 7 – Check OpenVAS processes

ps -aux | grep openvas

Openvas Processes

Openvas Processes

Rebuild the NVTs cache and all synced feed will be loaded into the manager.

openvasmd --rebuild --progress

Step 8 – Verify Installation

Here we are going to use openvas-check-setup tool for checking the state of OpenVAS installation.

Download and copy it to your path:

wget --no-check-certificate https://svn.wald.intevation.org/svn/openvas/branches/tools-attic/openvas-check-setup -P /usr/local/bin/

Give execute permission.

chmod +x /usr/local/bin/openvas-check-setup

Now verify installation.

openvas-check-setup --v9

Verify Installation

Verify Installation

Step 9 – Test Installation

Now everything is ok. We can browse the web interface. Open a browser and use the following URL.

https://Server-Ip:4000

The login default username and password is “admin”

Web Interface Login

Web Interface Login

After login, you can see the Dashboard.

DashBoard

DashBoard

Now we will add a scan target. So click on Scan-> Task. Then you will get the following window.

Scan Task

Scan Task

Add target.

Add Target

Add Target

Then start the scan and you will see scan is running.

Scan In Progress

Scan In Progress

After the scan is completed, you can download reports in PDF format.

We successfully installed and configured Openvas9 on Ubuntu 18.04 LTS and added a target to scan. If you have any issue with the installation, feel free to discuss in the comments section below.

Modify gsad to listen on all interfaces

In the output above, we can see that is only listening on . Here is how to change it so you can access the web interface over your local network.

Kali 2019 is using for its services so we have to edit the following file to make the web interface listen on all interfaces.

root@kali:~# vi /lib/systemd/system/greenbone-security-assistant.service

Now change the to , we also need to add a new parameter to the line. This allows remote hosts to connect to our IP address (or hostname). Otherwise, we will get the following error in the browser:

The request contained an unknown or invalid Host header. If you are trying to access GSA via its hostname or a proxy, make sure GSA is set up to allow it.

If your IP address is 192.168.1.100 then make the changes as shown below.

Description=Greenbone Security Assistant Documentation=man:gsad(8) http://www.openvas.org/ Wants=openvas-manager.service Type=simple PIDFile=/var/run/gsad.pid ExecStart=/usr/sbin/gsad --foreground --listen=0.0.0.0 --port=9392 --mlisten=0.0.0.0 --mport=9390 --allow-header-host 192.168.1.100 WantedBy=multi-user.target

Now restart the service and check with or .

root@kali:~# systemctl daemon-reload root@kali:~# systemctl restart greenbone-security-assistant.service root@kali:~# netstat -anp | grep gsad tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 128654/gsad tcp 0 0 0.0.0.0:9392 0.0.0.0:* LISTEN 128653/gsad

Looks like we are up and running, now you can access the OpenVAS web interface from any system on your network.

Intruder

- Sniper — используется отдельный набор данных — одно поле (участок, отмеченный маркерами) — один пейлоад. Данный тип атак полезен при индивидуальном тестировании полей на наличие общих уязвимостей (таких как XSS).

- Battering ram — при таком виде атак используется принцип — все поля — один пейлоад. Это может пригодиться когда для осуществления атаки необходимо помещать одни и те же данные сразу во множество позиций.

- Pitchfork — этот вид атак использует несколько пейлодов для нескольких полей. Например, при первом запросе первая строка из первого проверочного набора будет помещена на первое место обозначенное маркерами. А первая строка из второго набора поместится на вторую позицию. При формировании второго запроса на первое место будет помещена вторая строка из первого набора, а на второе — вторая строка из второго набора. Такой вид атак может пригодиться в ситуациях, когда приложению нужно отсылать всё время разные, но каким-то образом взаимосвязанные данные. Например, если необходимо отправлять имя пользователя в одном поле и его ID в другом.

- Сluster bomb — этот вид атак использует перебор основного набора пейлоадов и добавление вторичных. Это удобно использовать к примеру для подбора паролей: при первом запросе Intruder поместит на первую позицию первую строку из первого набора пейлоадов, на вторую первую строку из второго. При втором запросе на первом месте останется первая строка первого набора, а на вторую будет помещена вторая строка второго набора. Потом третья, и так далее.

Состав

- Proxy — перехватывающий прокси-сервер, работающий по протоколу HTTP(S) в режиме man-in-the-middle. Находясь между браузером и веб-приложением он позволит вам перехватывать, изучать и изменять трафик идущий в обоих направлениях.

- Spider — паук или краулер, позволяющий вам в автоматическом режиме собирать информацию о об архитектуре веб-приложения.

- Scanner — автоматический сканер уязвимостей ( OWASP TOP 10 и т.д.) Доступен в Professional версии, в бесплатной версии только описание возможностей.

- Intruder — утилита, позволяющая в автоматическом режиме производить атаки различного вида, такие как подбор пароля, перебор идентификаторов, фаззинг и так далее.

- Repeater — утилита для модифицирования и повторной отправки отдельных HTTP-запросов и анализа ответов приложения.

- Sequencer — утилита для анализа генерации случайных данных приложения, выявления алгоритма генерации, предиктивности данных.

- Decoder — утилита для ручного или автоматического преобразования данных веб-приложения.

- Comparer — утилита для выявления различий в данных.

- Extender — расширения в BurpSuite. Можно добавлять как готовые из BApp store, так и собственной разработки.

Статья Kali Linux 2.0 с ядром 4.0 – Установка проприетарного драйвера NVIDIA – ускоренный видеодрайвер NVIDIA для Linux

lass=»block-body message-inner»>

Инструкция применима к Kali Linux 2.0 с ядром 4.0 и Kali Linux 1.1.0 с ядром 3.18. Если у вас видеокарта от AMD, то обратитесь к статье “Установка проприетарного драйвера AMD ATI fglrx на Kali Linux 1.1.0a“. Если у вас Kali Linux установлена в виртуальной машине, то она никогда не увидит вашу видеокарту. Т.е. эта инструкция не применима для ОС в виртуальной машине. Установка драйвера NVIDIA на Kali Linux 2.0 Эта инструкция объясняет, как установить проприетарный “NVIDIA Accelerated Linux Graphics Driver” или, проще говоря, драйвер NVIDIA на систему Kali Linux 2.0 с ядром 4.0. По…

Настройка системы

Установите часовой пояс

После того, как вы войдете в систему с правами root, первое, что вы заметите, это то, что время может быть неправильно установлено, и это вызовет проблемы при доступе к веб-сайтам. Вы можете легко изменить его, используя графический интерфейс:

Щелкните правой кнопкой мыши на часах сверху

Выберите Свойства

Установите местное время. Вы также можете найти множество атрибутов для изменения по умолчанию

Включить звук загрузки

Одной из проблем, с которыми сталкиваются пользователи Kali, является отсутствие звука при установке. Чтобы включить его, введите команду в терминале

Update и Upgrade

Рекомендуется Update и Upgrade все устаревшие репозитории, чтобы повысить производительность

Apt-update обновит доступные пакеты и версии

Apt upgrade установит новую версию имеющихся у вас пакетов

Установить новый пароль для root

При установке ОС вы указали пароль, но что если вы захотите изменить пароль через некоторое время? Вот команда для легкого изменения пароля root:

Таким образом, вы можете легко изменить свой пароль, набрав только одну команду.

Добавить учетную запись с низким уровнем привилегий

Вы получили приглашение к учетной записи root, но при запуске от имени учетной записи root существует вероятность того, что небольшая ошибка в приложении может стереть некоторые системные файлы, поэтому в любой операционной системе рекомендуется запускать как пользователь без полномочий root с низким уровнем доступа. Чтобы создать нового пользователя с низкими привилегиями:

Добавьте этого пользователя в группу Sudoers для запуска корневых команд:

После этого напишите команду для настройки нового пользователя для BASH:

Установка оболочки входа пользователя ehacking в /bin/bash

Установить Git

Git – обязательный инструмент для этических хакеров, стремящихся увеличить свой набор инструментов по сравнению с тем, что уже установлено в стандартных репозиториях Kali. Чтобы установить Git, просто наберите:

Установите ваши любимые инструменты взлома

В Kali Linux уже есть много инструментов для взлома и тестирования, например (Wireshark , Aircrack-ng , BeEF , Burp Suite , Hydra , Nikto , Maltego , Nmap), но что если вы захотите установить свой любимый инструмент, который вам нужен? Я собираюсь использовать для конкретной задачи, например, мне нужно атаковать сеть Wi-Fi с помощью Airgeddon, потому что он автоматизирует с помощью различных инструментов, поэтому вам не нужно вводить команды. Я могу установить Airgeddon в Kali Linux, набрав команду на терминале:

Дайте разрешения, чтобы сделать его исполняемым, набрав:

Запустите файл:

Установите браузер TOR

Onion Router (TOR) – это бесплатное программное обеспечение с открытым исходным кодом для анонимного общения. Он предназначен для того, чтобы люди не могли отслеживать ваши привычки, в том числе правительственные учреждения и корпорации. Вы можете установить браузер TOR, добавив репозиторий TOR в свой репозиторий APT:

затем загрузите ключ пакета и импортируйте его в ваш набор ключей APT:

Введите apt-get update:

После обновления установите TOR:

Установить Tilix

Tilix – это эмулятор терминала с открытым исходным кодом, который использует виджет VTE GTK + 3, обладающий некоторыми удивительными функциями, такими как макеты терминалов любым способом, разделяя их по горизонтали или вертикали, и ввод можно синхронизировать между терминалами, чтобы команды, набранные в одном терминале, реплицировались в другие

Введите tilix

Статья Цикл статей Kali Linux от новичка до продвинутого юзера

lass=»block-body message-inner»>

Приветствую тебя читатель. Приглашаю тебя на этот цикл статей по OS Kali Linux. я если честно в нём нифига не соображаю, но мы вместе с вами будем разбираться со всеми сложившимися ситуациями. И так поехали. Первое что мы делаем это скачиваем дистрибутив самого Kali с официального сайта. Можно скачать посредством uTorrent или по прямой ссылке. Пока качается наш образ необходимо определится как и на что будет проходить установка системы, VirtualBox, VMware, Live USB. Я выбрал Live USB. Почему? Очень просто VirtualBox не хотел работать корректно, VMware просто не хотел устанавливаться из-за…

Статья Установка openvas на Kali Linux

The Codeby Youtube

Привет, мой дорогой читатель. Видел на форуме несколько проблем с установкой сканера openvas на kali linux. Решил написать полный мануал по установке этого детища, плюсом немного задену сканирование.

Для тех, кто не знает: openvas — это сканер уязвимостей в локальной сети. Однако не стоит считать любой сканер панацеей, будь то openvass, nessus либо nexpose. Платный или бесплатный инструмент — он всегда остается инструментом для сохранения времени и автоматизации рутинной работы, не более. Любой результат, отчет и график необходимо будет штудировать и проверять вручную. Более того, не надо полагаться на то, что просканировав сеть одним из сканеров, вы обнаружите ВСЕ уязвимости, которые есть. Даже воспользовавшись двумя сканерами, я больше чем уверен, что где-то все равно найдется уязвимость, а то и парочка, которые ускользнули от глаз наших помощников, и остаются, порой очень даже неплохими дырами для входа хакера. Как не странно это касается и web-сканеров. В общем это я к тому, что лучший друг системного администратора/хакера/пентестера — это должная осмотрительность, бдительность, знания и опыт. На этой ноте предлагаю перейти к основной теме статьи :=)

Перейдем непосредственно к установке openvas. Считается, что kali уже установлена и обновлена. Вводим незамысловатую команду:

Отвечаем «y» на вопрос о том, что мы в трезвом сознании пытаемся установить эти пакеты и ждем окончания установки :=)

Следующей командой запустим сервис новоиспеченного openvas:

Откроется браузер поумолчанию (обычно это firefox) с панелью управления. Но так, как мы еще не все настроили надо будет его закрыть и перейти обратно в консоль. Вводим для создания пользователя:

openvasmd —create-user=USER —role=Admin

И для создания пароля к этому пользователю:

openvasmd —user=User —new-password=Password

Я надеюсь вместо USER и Password вы поняли, что надо подставить свои значения :=). Переходим к самой настройке. Вводим:

Как видно на скриншоте, после проверки имеются проблемы, устраняем их:

Работа этого скрипта займет примерно 5 минут. Вводим еще раз проверку установки:

Необходимо пофиксить еще одну проблему:

Опять проверка, и еще один скрипт необходимо запустить для достижения цели:

Можете расслабиться, откинуться на спинку стула, и наслаждаться зелеными цифрами на черном экране. Это действие будет выполняться не менее часа. Советую далеко от системы не отходить, так как возможно образование ошибки, после чего работа остановится, и необходимо будет заново ее запустить. После окончания работы скрипта, необходимо запустить проверку еще раз, и снова запустить тот же скрипт на отработку. Да, вот такая штука эти компьютеры :=)

Теперь запускаем openvas еще раз, и еще раз проверяем установку:

В этот раз необходимо установить приложение nsis:

Смотрим еще раз, и устанавливаем rpm:

Следом, после проверки, нам проверка скажет, что необходимо установить alien:

Следом советую сразу обновить nmap

И вот после этого — вуаля, нам проверка выдает, что openvas установлен и правильно настроен. Не неужели.

Setting up the OpenVAS Virtual Appliance

Instead of installing OpenVAS on Kali Linux we can also install the OpenVAS virtual appliance in a network and configure it to periodically run scans on the network. The virtual appliance can be downloaded using the following link: http://www.openvas.org/vm.html

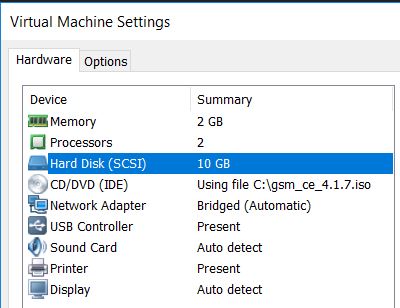

After downloading the virtual appliance from the OpenVAS website we have to configure a new virtual machine. In this tutorial we will be using VMware but you can also use other hypervisors such as Hyper-V on Windows or Oracle VirtualBox. In production environments you will most likely use VMware ESXi, Microsoft Hyper-V or other hypervisors. Let’s start with configuring a VM with the following specifications:

- Processor cores: 2

- 2 GB RAM

- 10 GB Hard disk

- Network: NAT (only when using VMware Workstation/Free/Virtualbox)

- CD/DVD drive: ISO (choose the downloaded iso file as medium)

- Guest operating system: Linux Kernel 4.x or later 64-bit (VMWare) or Other Linux (64bit) (VirtualBox)

For VMWare Workstation the virtual machine will be configured as follows:

And for VMWare ESXi we’ll create a virtual machine with the following specifications:

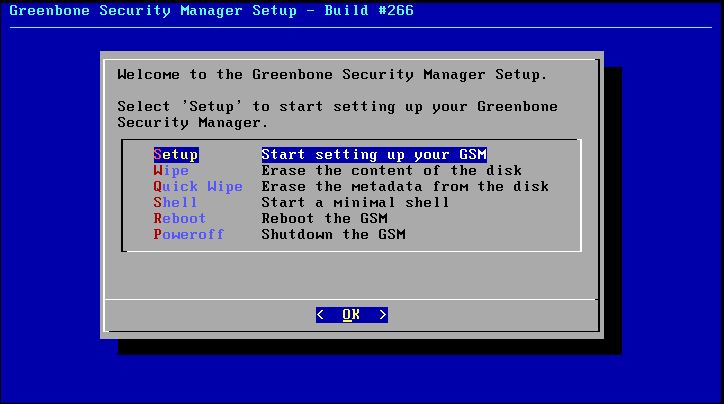

The next step is to boot the virtual machine which will take us to the following installation menu:

Choose setup to install the GSM appliance.

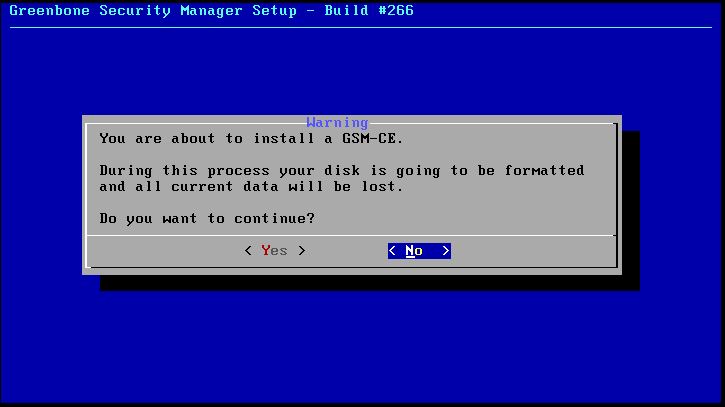

From this menu choose the setup option. Next we’re asked if we really want to format the hard drive, choose yes:

Choose yes to proceed with the installation.

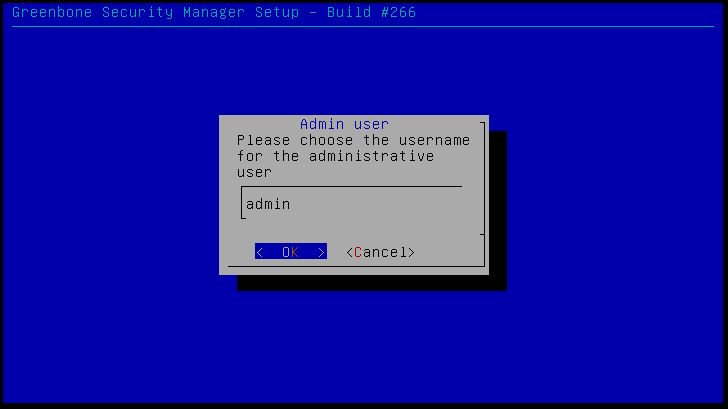

At this point the virtual appliance will be installed and we’re presented with a dialog saying that the installation is in progress and the GSM community edition is being prepared. Please note that this process might take a while to complete. When the installation process is finished we have to specify a username for the administrator user. We’ll keep it default as admin as well as the password:

Choose the admin username/password.

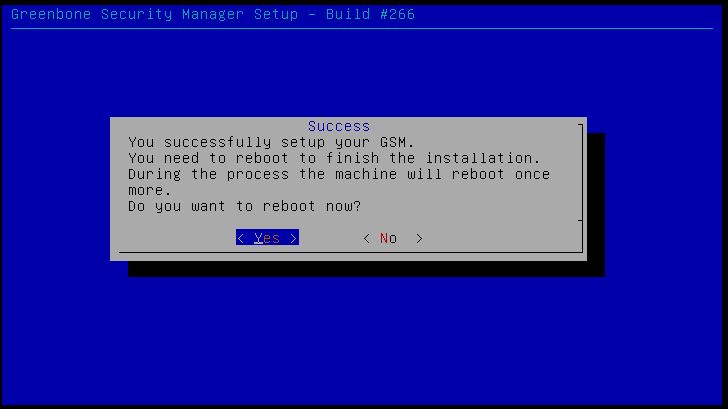

After specifying the username and password we’re asked to reboot the machine, choose ‘yes’ to reboot and also to eject the installation medium:

Choose Yes to reboot the machine.

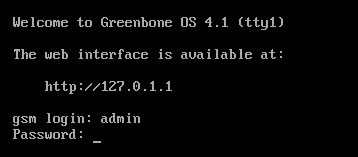

After the virtual machine has rebooted (twice) we’re taken to a login screen looking as follows:

Appliance login

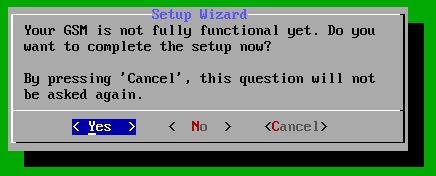

Here we can login using the credentials we’ve created earlier in the installation process (username: admin). After logging in we’re presented with the following message which tells us OpenVAS has not been fully configured yet. From here we can proceed with the setup process. Choose ‘yes’ in the following menu the proceed with the setup process:

Choose ‘Yes’ to configure GSM.

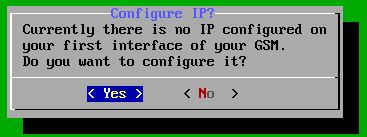

Next, we’re asked to configure an IP address for the appliance, choose ‘yes’:

Choose ‘Yes’.

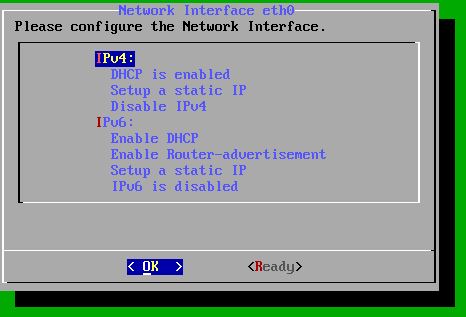

For our test setup we’ll keep the network configuration default and have it assigned an IP address by our DHCP server. Optionally you can set a static IP address which is of course the recommended option in a production environment. Choose ‘Ready’ to proceed:

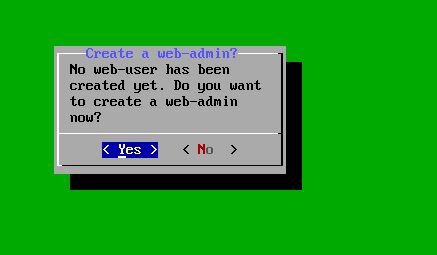

The next step is to create a web-admin user, choose ‘Yes’ in the following menu:

Choose web-user username and password.

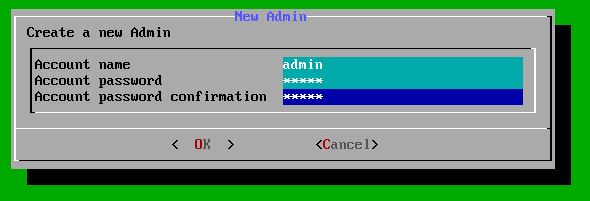

Create the user by choosing a username and password:

Create the web-admin user by specifying a username and password.

Finally we’re ask about a subscription key, unless you’re in the possession of a subscription key, choose ‘skip’ which will provide us with the Greenbone community feed:

Choose ‘skip’ if you don’t have a subscription key.

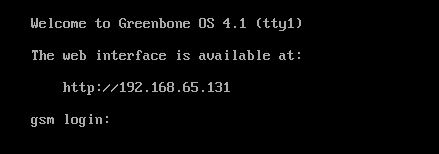

Next we’re asked if we want to update the feed, choose ‘yes’ to upgrade the feed in the background. After running through all settings we can log out or reboot the appliance and we’re presented with an IP address to access the web interface:

IP address for the web interface.

When we browser to the web interface we’re presented with a login page. Use the credentials of the web-admin account we’ve created during the configuration process:

Use the web-admin account to login.

At this point we’ve got a fully functional OpenVAS virtual appliance up and running that can be configured to run vulnerability scans. This will conclude the installation process of the appliance. In part 2 (will be published on 9 May 2018) we will continue with configuring targets, assets and run vulnerability scans.

И тут появляется Vulners

С помощью Vulners.com вы может искать плагины для Nessus и OpenVAS.

Т.к. Nessus это коммерческий сканер, то на Vulners вы можете видеть только общее описание плагинов, а для OpenVAS доступен полный код плагина:

Все связанные объекты:

Так уязвимость CVE-2016-6396 обнаруживает только OpenVAS.

А вот уязвимость CVE-2016-4270 Adobe Reader, которую может обнаружить и Nessus, и OpenVAS:

Теперь базы уязвимостей обоих решений стало гораздо проще анализировать и задавать неудобные вопросы вендорам.

Другой сценарий использования – обогащение результатов сканирования данными из Vulners. Eсли у вас есть список плагинов OpenVAS, которые нашли уязвимости на хосте, вы можете поискать на Vulners связанные эксплоиты.

Например, ссылка на exploitdb для плагина OPENVAS:807869: