Сети для самых маленьких. часть третья. статическая маршрутизация

Содержание:

- Все выпуски

- Настройка VLAN100, все порты подключены в него.

- [править] Конфигурация switch-like

- Типы интерфейсов

- Немного теории о магистральном порте

- Немного теории

- Сеть управления VLAN99

- Настраиваем VLAN – пример 1 – магистральные (trunk) порты и порты доступа (access)

- Что такое VLAN и как это работает

- Как создать и настроить trunk порты в Cisco для соединения коммутаторов на примере Cisco 2960+48TC-S

Все выпуски

3. Сети для самых маленьких: Часть третья. Статическая маршрутизация2. Сети для самых маленьких. Часть вторая. Коммутация1. Сети для самых маленьких. Часть первая (которая после нулевой). Подключение к оборудованию cisco0. Сети для самых маленьких. Часть нулевая. Планирование

Теория

СКСбольшойсложныйЛВСIANA10.0.0.0 — 10.255.255.255172.16.0.0 — 172.31.255.255192.168.0.0 — 192.168.255.255Важный момент касаемо в“классов адресов”, об этом уже как-то писали на хабре: классов адресов уже давно не существует. Позже мы обстоятельно поговорим об адресации, но пока рекомендация такая: забыть про существование классов адресов, чтобы не попасть впросак на собеседовании или в разговоре.

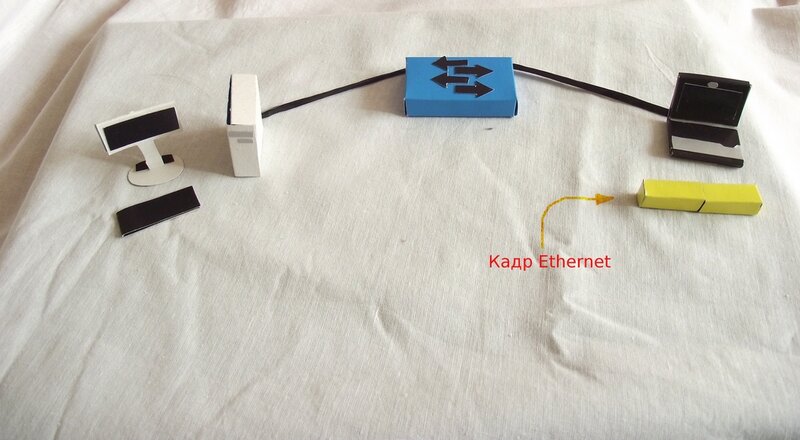

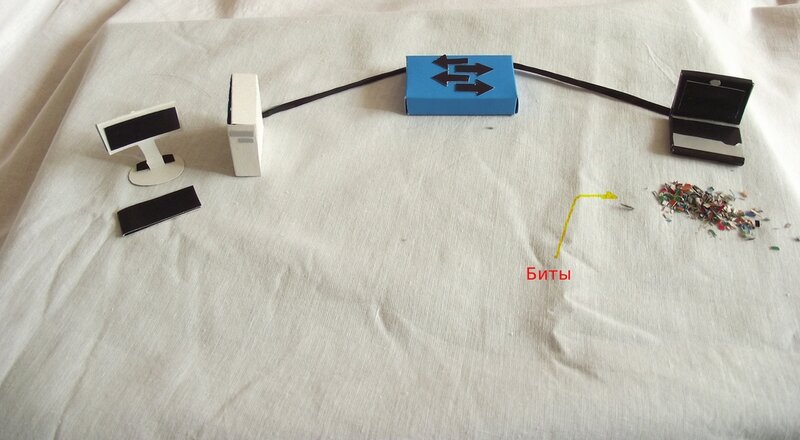

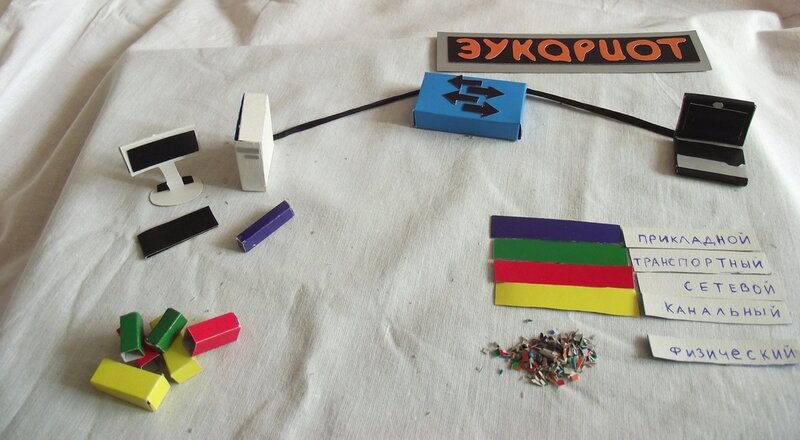

схеметуттутсерыеШироковещательный доменФреймкадр

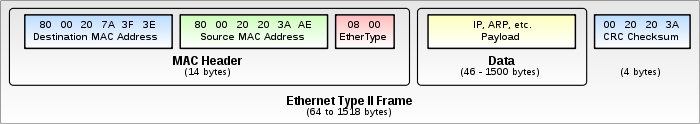

OSIпервый — физическийВторой — канальныйMAC-адресPDU

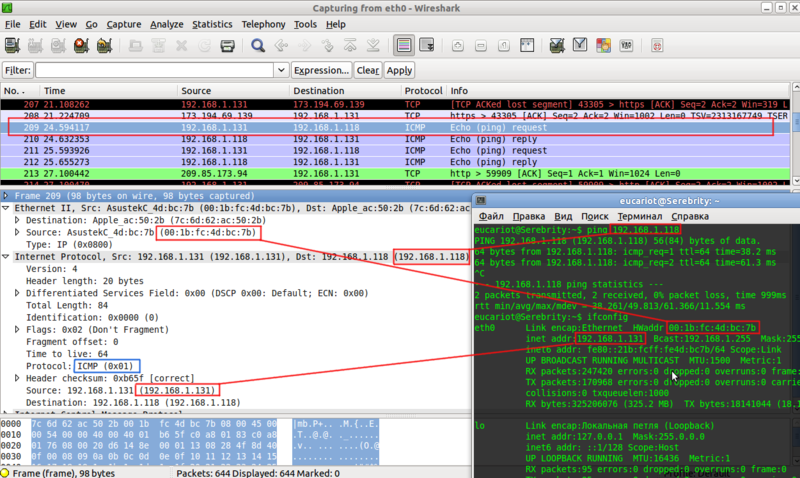

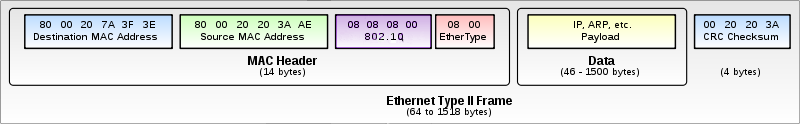

OSIпервый — физическийВторой — канальныйMAC-адресPDU PayloadинкапсулируютсяMAC Header (Заголовок)В английской википедии утверждается, что ICMP относится к 3-му уровню, что является спорным моментом.

PayloadинкапсулируютсяMAC Header (Заголовок)В английской википедии утверждается, что ICMP относится к 3-му уровню, что является спорным моментом.

ICMP

WiresharkEthereal

WiresharkEthereal

VLAN

Кадры первого влана обычно не тегируются — он является родным вланом (native vlan).Access portTrunk portnative vlan

Кадры первого влана обычно не тегируются — он является родным вланом (native vlan).Access portTrunk portnative vlan

FAQ:

Q:A:Q:A:switchport trunk native vlan 2Q:A:Q:A:

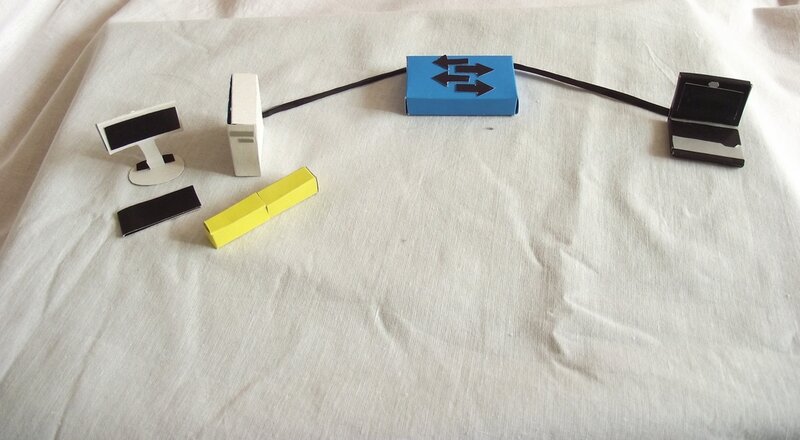

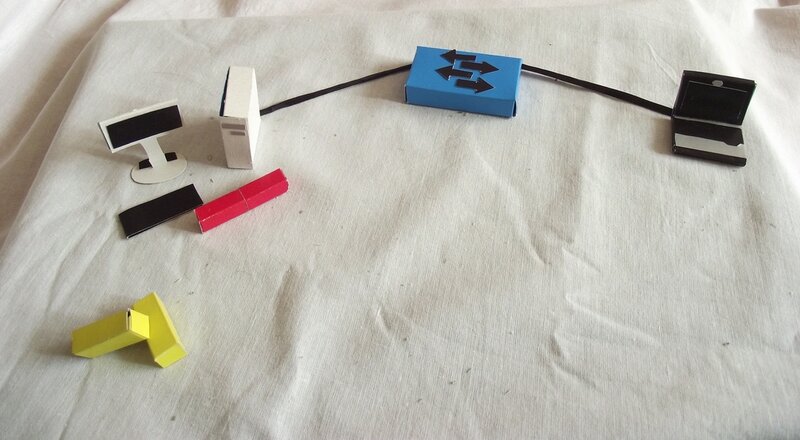

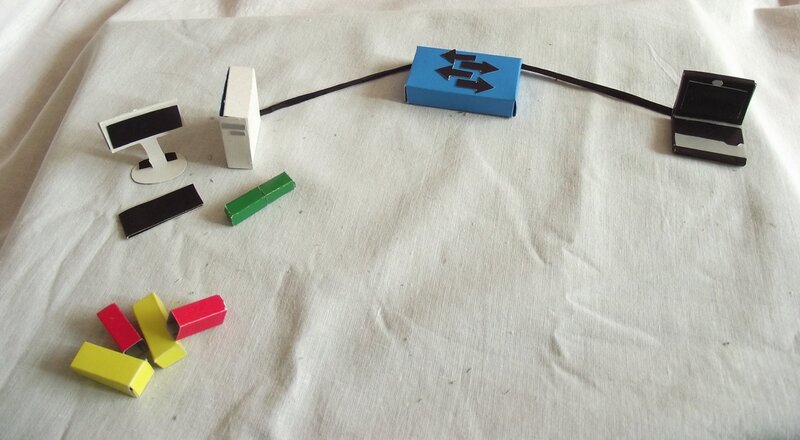

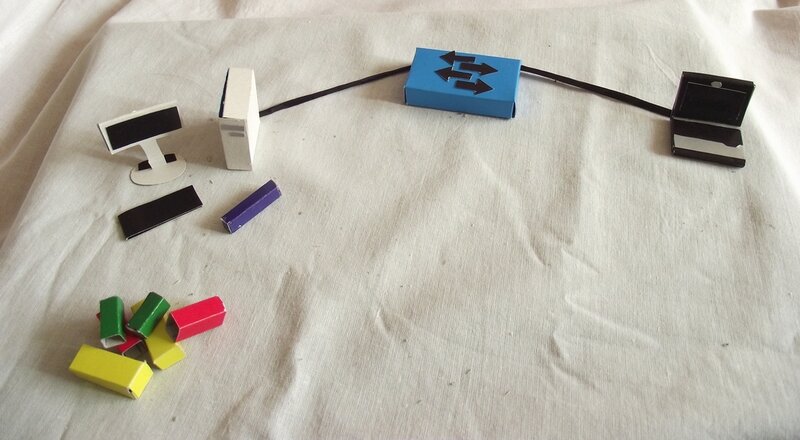

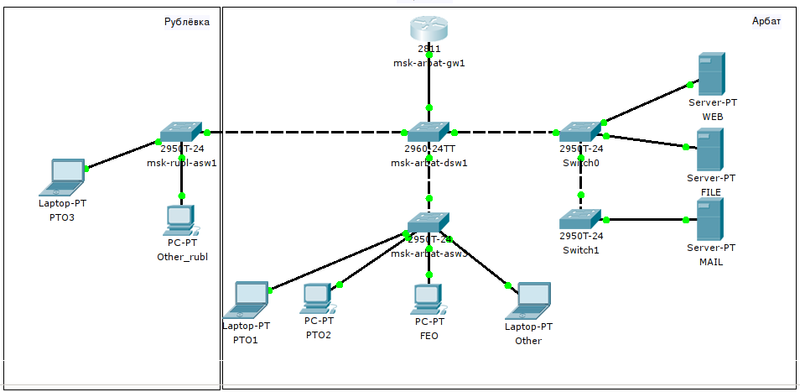

Практика. Настройка сети в“Лифт ми Ап”

- VLAN

- IP-план

- план коммутации

Порты доступа (access)

Все настройки делаем сразу в соответствии с планом.Creating vlan 101Внимание! Если в этом VLAN’е все-таки окажется устройство с таким IP, то это не будет тем же самым ноутбуком Other и при этом они не буду конфликтовать друг с другом, поскольку логически находятся в разных широковещательных доменах

Транковые порты (trunk)

#switchport mode trunkswitchport trunk allowed vlan 101Внимание! Если вы хотите в транковый порт добавить ещё один влан, то вам необходимо использовать следующий синтаксис команды:msk-arbat-dsw1(config-if)#switchport trunk allowed vlan add 105В противном случае (написав switchport trunk allowed vlan 105) вы сотрёте все старые разрешения и добавите новый 105-й влан. И хорошо ещё, если при этом вы не потеряете доступ на этот коммутататор

Но за простой связи всё равно вы получите по пятое число)

Сеть управления

msk-arbat-dsw1:msk-arbat-asw3:ARPVTPQinQзарезервированные номера VLANОтносительно содержания баннера. Существует такая легенда: хакер вломился в сеть, что-то там поломалукрал, его поймали, а на суде оправдали и отпустили. Почему? А потому, что на пограничном роутере(между интернет и внутренней сетью), в banner было написано слово в“Welcome”. в“Ну раз просят, я и зашел”))

Поэтому считается хорошей практикой в баннере писать что-то вроде в“Доступ запрещен!”.

Не забывайте сохраняться:Lift-me-Up_Configuration.zipLift-me-UP_v2-VLANs.pktP.S.Важное дополнение: в предыдущей части, говоря о native vlan мы вас немного дезинформировали. На оборудовании cisco такая схема работы невозможна.Напомним, что нами предлагалось передавать на коммутатор msk-rubl-asw1 нетегированными кадры 101-го влана и принимать их там в первый.Дело в том, что, как мы уже упомянули выше, с точки зрения cisco с обеих сторон на коммутаторах должен быть настроен одинаковый номер влана, иначе начинаются проблемы с протоколом STP и в логах можно увидеть предупреждения о неверной настройке

Поэтому 101-й влан мы передаём на устройство обычным образом, кадры будут тегированными и соответственно, 101-й влан тоже необходимо создавать на msk-rubl-asw1.thegluckНаташу СамойленкоЖЖСистемное администрирование

Настройка VLAN100, все порты подключены в него.

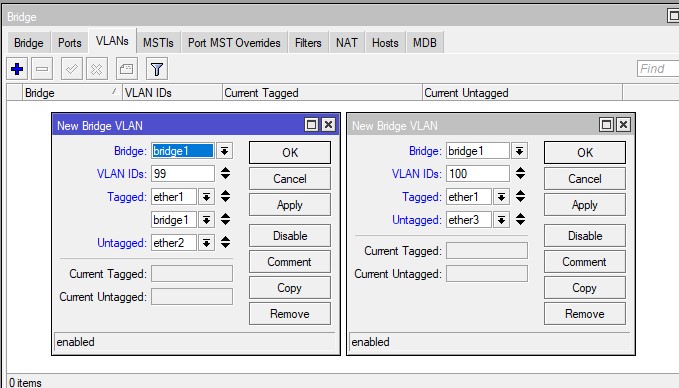

Согласно нашей схеме, нам нужно принять два тега: 100 и 99. Первый для ПК, второй для управления самим коммутатором (service tag). Создадим bridge.

Добавим в него tagged ether1.

Untagged ether2, ether3. Указав PVID 100 на вкладке VLAN.

Переходим в вкладку VLANs бриджа. Указываем тегированные и не тегированные порты. В нашем случае tagged ether1, untagged ether2 и ether3.

Добавляем VLAN для управления.

Перепроверив, включаем фильтрацию.

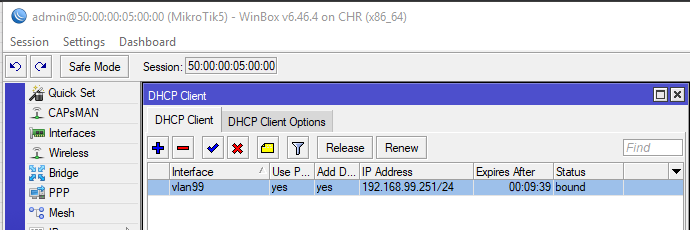

Далее нужно получить адрес из сети управления.

Повесим DHCP-Client на него.

После чего мы удачно получили адрес.

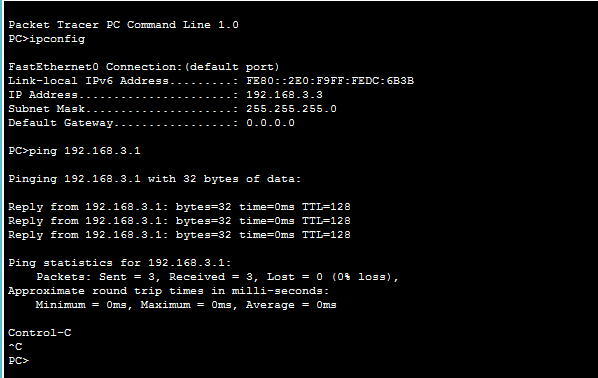

Далее нам нужно включить наши ПК и проверить какие адреса мы получили на них.

[править] Конфигурация switch-like

Создаем непосредственно сам VLAN, определяемый именем и тэгом.

configure set vlans test_net_2 vlan-id 34 description "testing purposes"

Физический интерфейс по умолчанию является ничего не умеющим портом. Для полноценной работы с 802.1Q и соединения с другими коммутаторами необходимо ассоциировать порт с механизмом коммутации. В таком режиме у порта может быть только один подыинтерфейс (unit) и только с номером 0. Создание дополнительных подыинтерфейсов на порту после этого невозможно.

edit interfaces fe-0/0/1 unit 0 family ethernet-switching set port-mode trunk set vlan members test_net_2 set native-vlan-id 1 exit

Также есть возможность создать L3-интерфейс внутри VLAN для обеспечения работы каких-либо сетевых сервисов. Для этого необходимо создать интерфейс-VLAN с ip-адресом, а затем ассоциировать его с нужным VLAN. Для удобства чтения конфигурации настоятельно рекомендуется нумеровать подынтерфейсы по идентификатору (тэгу) этого VLAN.

set interfaces vlan unit 34 family inet address 10.0.0.3/24 set vlans test_net_2 l3-interface vlan.34

Если мы планируем предоставлять какие-либо сервисы, важно не забыть разрешить прохождение трафика через созданный интерфейс, добавив его в нужную зону безопасности. Без указания типа разрешенного трафика, данное устройство не будет отвечать даже на ping.

set security zones security-zone local interfaces vlan.34

После закрепления изменений и перехода в командный режиме можно проверить конфигурацию с помощью команды «show vlans» с опциональным указанием модификаторов — brief, extensive, detail.

admin@juni> show vlans

Name Tag Interfaces

default 1

fe-0/0/0.0*, fe-0/0/1.0*

office_net 30

fe-0/0/0.0*

test_net_1 33

fe-0/0/0.0*

test_net_2 34

fe-0/0/0.0*, fe-0/0/1.0*

Для проверки механизма коммутации необходимо воспользоваться командой «show ethernet-switching table»

admin@juni> show ethernet-switching table vlan test_net_2 Ethernet-switching table: 3 unicast entries VLAN MAC address Type Age Interfaces test_net_2 * Flood - All-members test_net_2 00:09:b7:2d:cb:94 Learn 0 fe-0/0/0.0 test_net_2 00:0c:ce:04:f7:04 Learn 0 fe-0/0/0.0 test_net_2 2c:6b:f5:12:71:c8 Static - Router

Типы интерфейсов

Для подключения к сети MSK-IX поддерживаются следующие типы интерфейсов:

| 1 Гбит/с | 1 Гбит/с | 1 Гбит/с | 10 Гбит/с | 10 Гбит/с | 40 Гбит/с | 100 Гбит/с | |

| Тип разъема | RJ-45 | LC/UPC | LC/UPC | LC/UPC | LC/UPC | LC/UPC | LC/UPC |

| Тип интерфейса | 1000 Base-T | 1000 Base-LX | 1000 BASE-BX (W35/W53)Одно волокно | 10G BASE-LR | 10G BASE-LR (W37/W73)Одно волокно | 40G BASE-LR4 | 100G BASE-LR4 |

| Тип соединительного кабеля | медь, UTP5e/UTP6, < 100 м | оптика SM, < 20 км | оптика SM, < 20 км | оптика SM, < 10 км | оптика SM, < 20 км | оптика SM, < 10 км | оптика SM, < 10 км |

| Оборудование на приеме | порт коммутатора | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль |

| Длины волн Tx/Rx, нм | — | 1310/1310 | 1310/15501550/1310 | 1310/1310 | 1270/13301330/1270 | 1310/1310 | 1310/1310 |

Немного теории о магистральном порте

Trunk Port (Магистральный порт) — это порт, предназначенный для переноса трафика для всех VLAN, доступных через определенный коммутатор, процесс, известный как транкинг. Магистральные порты помечают кадры уникальными идентифицирующими тегами — тегами 802.1Q или тегами Inter-Switch Link (ISL) — при их перемещении между коммутаторами. Следовательно, каждый отдельный кадр может быть направлен в назначенный ему VLAN.

Интерфейс Ethernet может функционировать как магистральный порт или как порт доступа, но не оба одновременно. Магистральный порт может иметь более одного VLAN, настроенного на интерфейсе. В результате он может одновременно передавать трафик для многочисленных сетей VLAN. Это большое преимущество, так как для передачи трафика группе VLAN может использоваться один порт коммутатора. Они очень полезны, если пользователь хочет обмениваться трафиком между несколькими коммутаторами, имеющими более одного сконфигурированного vlan.

Схема выглядит так, у нас есть два коммутатора Cisco 2060 находящиеся на разных этажах здания.

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S20

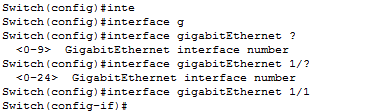

Соединять будем через гигабитные порты. Идем на первом коммутаторе в режим конфигурирования

выбираем нужный интерфейс

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S16

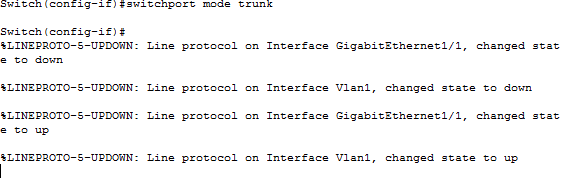

Ставим нужный режим

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S17

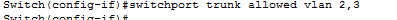

Разрешаем нужные vlan в нашем случае 2 и 3

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S19

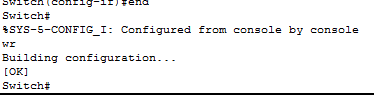

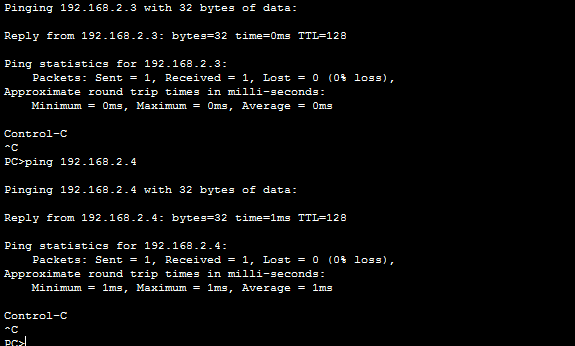

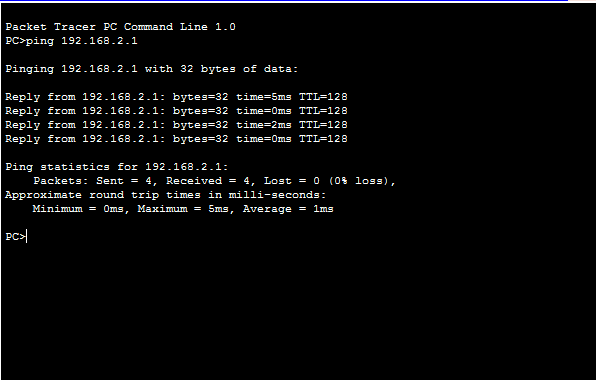

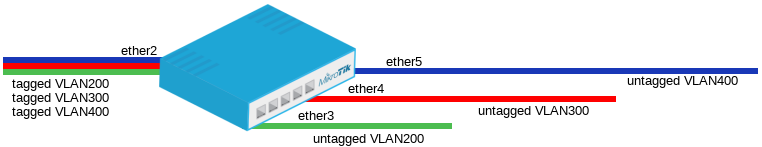

делаем на втором коммутаторе тоже самое. Проверим пингами соседей по этажам.

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S21

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S22

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S23

Все ок. Следующим шагом идет настройка маршрутизации в cisco, чтобы vlan видели друг друга.

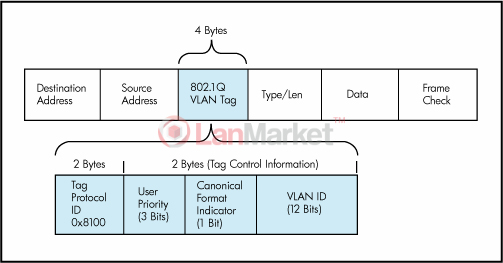

Немного теории

VLAN – виртуальная локальная сеть, которая реализуется на роутерах и свитчах на втором уровне модели OSI путем расширения стандартного кадра Ethernet 4-ех байтовым полем. 3 бита выделены под Priority, 1 под CFI и 12 бит на VID.

VID – это VLAN ID, идентификатор который может принимать до 4096 значений. В отличие от устройств компании, чье название начинается с Cisco, на Mikrotik можно задавать любое значение от 0 до 4095. Т.е. эта та штука, которая делит одну плоскую широковещательную сеть на разные.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Порты – существует 2 вида в понятии Mikrotik. Tagged и Untagged. Или проще говоря Tagged – транковые или же uplink, смотрящие на роутеры и свитчи. Untagged – порты доступа (принтеры, компьютеры, серверы) т.е. оконечные устройства.

Ранее я говорил, что есть два вида реализации на трех типах устройств. Первая – программная реализация она везде одинакова и настраивается в bridge, вторая – аппаратная. В первом случае, обработка трафика идет через центральный процессор, во втором – обработкой трафика занимается свитч чип. Но в свитчах 3XX серии настройка именно через меню Bridge.

Из-за того, что чипов много и разных, существуют 3 подхода к реализации:

- Роутеры и SOHO устройства – это устройства на чипах Atheros 8227, Atheros 8327 и не только, в которых аппаратная реализация находится в меню Switch. Подробнее можно ознакомиться

- CRS1XX/2XX серии – устройства с 24-мя портами на борту, в которых аппаратная реализация находится в меню Ознакомиться с функциями чипа можно

- CRS3XX серии – устройства с мощным чипом коммутации, в котором аппаратная реализация находится в bridge. Ознакомиться с функциями чипа можно

Вышесказанное может сбить с толку. В первом и втором типе, порты нужно добавлять в Bridge, а настраивать в меню Switch. Но если у вас один порт, который используется для tagged трафика, то добавлять не нужно, просто вешаете на него VLAN-ы. Здесь подразумевается, что это устройство скорее всего роутер. Но если вы добавили все порты в Bridge, и настраиваете в меню Bridge, то вы отключите HW Offload и задействуется ЦП. В третьем типе, все настраивается в Bridge и это будет аппаратная реализация.

Всегда следите за аппаратной разгрузкой, если вы включили функционал, который не поддерживается чипом, разгрузка выключится и трафик побежит через процессор.

В данной инструкции мы остановимся на свитчах третьей серии и будем настраивать Mikrotik VLAN через Bridge для нескольких сценариях:

- Только VLAN100 и все порты подключены в него;

- Только VLAN200 и все порты подключены в него;

- На коммутаторе VLAN100 и VLAN200;

- Управления VLAN99 и VLAN.

Сеть управления VLAN99

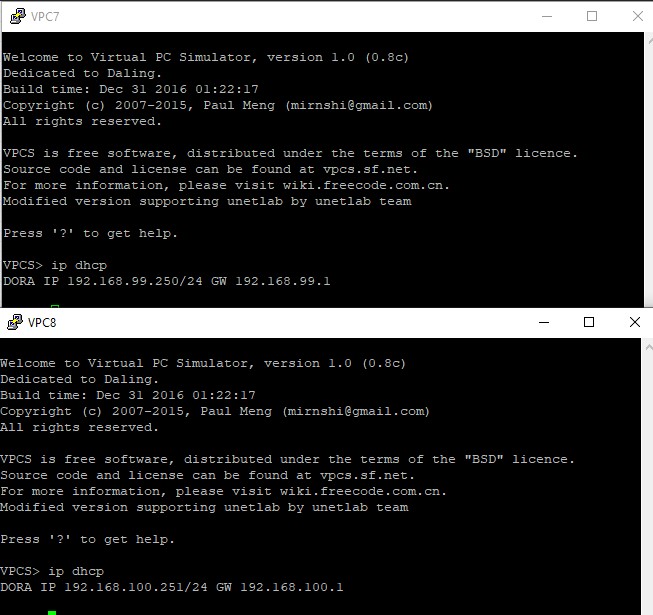

Ну и напоследок представим, что в одном коммутаторе доступа есть ПК административного персонала, за которыми работают администраторы, а также обычные пользователи. Посмотрим на PVID для интерфейсов.

Т.к. нам нужно чтобы ПК администратора VP7 был в одной сети с коммутаторами и роутером, сделаем его untagged.

Получим адрес управления.

Включим оба ПК.

Попробуем проверить связь с коммутаторами и ПК.

Взглянем на DHCP сервер.

Далее мы можем создавать interface-list и управлять трафиком через firewall

На этом настройка VLAN Bridge на роутере MikroTik под управлением routeros завершена, спасибо за внимание

Настраиваем VLAN – пример 1 – магистральные (trunk) порты и порты доступа (access)

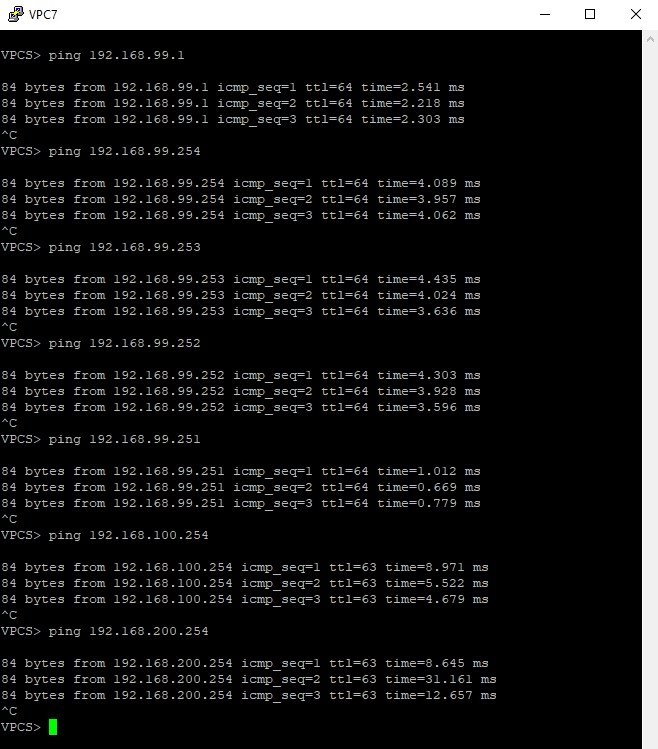

Роутерборды компании Микротик с чипами коммутации Atheros могут быть использованы для 802.1Q Trunking. В данном примере ether3, ether4 и ether5 интерфейсы портов доступа (access), в то время как ether2 является магистральным портом (trunk). Идентификаторы VLAN для каждого порта доступа: ether3 – 200, ether4 – 300, ether5 – 400.tra

Создадим группу портов коммутации выбрав один мастер-порт и назначая его остальным:

Добавим записи в таблицу VLAN для коммутации кадров с определенными VLAN-идентификаторами между портами:

Назначим “vlan-mode” и “vlan-header” для каждого порта, а также “default-vlan-id” на входе для каждого порта доступа:

Параметр “vlan-mode=secure” обеспечивает точное следование таблице VLAN. Параметр “vlan-header=always-strip” для портов доступа убирает заголовок VLAN из кадра когда он покидает чип коммутации. Параметр “vlan-header=add-if-missing” для магистрального порта добавляет заголовок VLAN к немаркированным кадрам. Параметр “Default-vlan-id” определяет какой VLAN ID добавляется к немаркированному входящему трафику для порта доступа.

Что такое VLAN и как это работает

VLAN является сокращением от английского Virtual Local Area Network, обозначающего виртуальную локальную сеть.

Технология VLAN подробно описана в стандарте IEEE 802.1Q и предоставляет возможность объединения устройств в разные логические сети при использовании единой физической среды передачи данных и единого оборудования. По сути, влан эмулирует несколько каналов передачи данных и несколько физических коммутаторов. Собственно для конечных клиентов это так и выглядит.

За счет использования вланов, предприятия и операторы связи могут экономить ресурсы на прокладку сетей, покупку дополнительного оборудования и сетевое администрирование. К тому же влан позволяет обеспечивать повышенную безопасность передаваемых данных, а также обеспечить удаленное управление по защищенному каналу.

VLAN предоставляет огромные преимущества:

виртуализация и деление сети без покупки/установки дополнительного оборудования и линий связи. Вы можете создать 2, 3, 5, 20, сколько угодно подсетей на существующем оборудовании, без прокладки новых кабелей.

изоляция подсетей, изоляция подключенных клиентов;

Стандартом предусмотрено до 4096 VLAN’ов, иногда этого может оказаться мало или недостаточно для реализации сложной сети. Оборудование Mikrotik (под управлением RouterOS) поддерживает технологию вложенных VLAN’ов – QinQ.

Следует четко понимать, что QinQ уменьшает размер MTU (размер пакетов), что чревато фрагментацией пакетов. По этой причине QinQ следует использовать только в случае невозможности реализации иного механизма.

Зачем нужен QinQ и где он используется?

QinQ иногда используется интернет-провайдерами для подключения клиентов, при котором может и не хватить 4+ тысяч VLAN’ов.

Также QinQ может быть использован провайдером для транзита клиентских VLAN через свою сеть. К примеру, у провайдера есть клиент с несколькими подключениями, на каждом из которых есть свои VLAN, при этом заказчик не желает менять VLAN ID на своей стороне, но сам провайдер указанные идентификаторы уже использует.

В этом плане QinQ чем-то напоминает проброс портов, только в данном случае пробрасываются VLAN’ы, обеспечивая для клиента «логический транк».

Принцип работы VLAN

При использовании VLAN, в Ethernet-фреймы внедряется дополнительный заголовок-метка, размером 4 байта:

После добавления метки, коммутатор удаляет из фрейма старую контрольную сумму FCS (Frame check sequence), рассчитывает и добавляет новую.

Последующая обработка фреймов осуществляется на основе «меток», именуемых в VLAN тэгами. С метками VLAN работают коммутаторы и маршрутизаторы, для конечных клиентов они остаются незамеченными, потому как на «портах доступа» тег снимается.

Как создать и настроить trunk порты в Cisco для соединения коммутаторов на примере Cisco 2960+48TC-S

В предыдущей части мы рассмотрели вариант одного коммутатора который имеет разделение на vlan. Представим что появился еще один этаж и на нем свой коммутатор который тоже имеет свои vlan, встает вопрос как подключить два коммутатора. Для этого есть vlan trunk.

Trunk — сконфигурированное состояние порта коммутатора (в меню команды interface . ), предназначенное для подключения к другому коммутатору. Могут объединяться в Port-channel для увеличения надёжности и быстродействия. На обоих соединяемых таким образом коммутаторах порты должны быть в режиме trunk. Коммутаторы можно иногда соединять друг с другом и портами в режиме access.