Чем опасны макровирусы и как защитить свой компьютер

Содержание:

- Принцип работы вируса

- Распознаем зараженный файл

- Продвинутые возможности

- Загрузочные вирусы

- Опции tcpdump

- Какой вред они приносят

- Каким образом макровирус заражает компьютер

- Практическое использование

- Как происходит заражение ПК

- Скрипт–вирусы

- Несколько советов по безопасности

- Десять лет развития антивирусного рынка в России

Принцип работы вируса

При реализации той или иной команды Word ищет и выполняет соответствующие макросы:

- Сохранение документа — FileSave.

- Вывод на печать — FilePrint.

- Открытие текстового файла — AutoOpen.

- Закрытие документа — AutoClose.

- Запуск самой программы — AutoExec.

- Создание нового файла — AutoNew и проч.

Подобные макросы, но с иными названиями используются и приложением Excel.

Чтобы поразить вордовский файл, вредоносная программа пользуется одним из данных приемов:

- Макровирус уже содержит в себе автомакрос.

- Поражение системы начинается, когда вы ставите на выполнение задачу, предусмотренную разработчиком вируса.

- Происходит переопределение одного из стандартных макросов. Обычно последний ассоциирован с каким-то пунктом меню «Ворда».

- Нажимая на определенную клавишу или их комбинацию, вы, сами того не ведая, запускаете в действие вредоносный автомакрос. А он уже начинает свою «работу».

Макровирусы заражают файлы таковым образом:

- Вы открываете пораженный текстовый документ.

- Происходит копирование кода вируса в глобальные макросы документа.

- Последние, уже зараженные, при закрытии файла автоматически записываются в dot-документ (шаблон под названием Normal.dot).

- Далее дело за переопределением вирусом стандартных макросов. Это помогает ему перехватывать команды работы с электронными документами.

- Когда данные макросы вызываются вами, заражается файл, над которым вы работаете.

Теперь определимся, как установить наличие на компьютере этих вредоносных элементов.

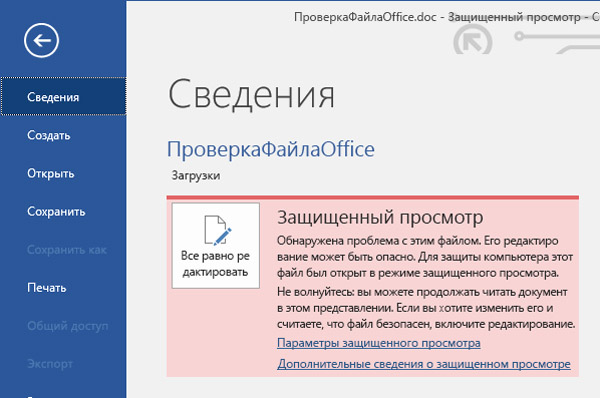

Распознаем зараженный файл

Зачастую файлы, зараженные макровирусами и поддавшиеся их влиянию, определить совсем не сложно. Ведь они функционируют совсем не так, как другие утилиты такого же формата.

Опасность можно определить по следующим признакам:

- Документ Word не хочет сохраняться в другом формате через команду “Сохранить как…».

- Документ не перемещается на другой диск или папку.

- Изменения в документе не сохраняются через команду «Сохранить».

- Недоступна вкладка «Уровень безопасности» (Верхнее меню – Сервис — Макрос — Безопасность).

- Чрезмерно частое появление сообщений системы об ошибке работы программ с соответствующим кодом.

- Неправильное и не характерное документам поведение.

Кроме того, угроза зачастую легко обнаруживается визуально. Их разработчики обычно указывают во вкладке «Сводка» такую информацию, как название утилиты, категория, тема комментарии и имя автора, благодаря чему от макровируса можно избавиться значительно быстрее и проще. Вызвать ее можно при помощи контекстного меню.

Продвинутые возможности

Мы уже рассмотрели большинство самых важных возможностей tcpdump, но его функциональность намного шире. Например, мы использовали операторы host и port для указания нужных нам адреса и порта для фильтрации вывода, но что, если нам надо увидеть только пакеты, идущие к указанному адресу, но не исходящие с него? Для этого можно использовать оператор src:

# tcpdump -i wlan0 -c 10 -n src 192.168.0.1

Есть и его обратный вариант dst, предназначенный для указания адреса назначения. Как было показано выше, все операторы можно комбинировать с помощью оператора and (мониторинг сетевого трафика, исключая SSH-сессии и DNS-запросы):

# tcpdump -i wlan0 port not 22 and port not 53

Также можно использовать or (или) и except (не). Кроме того, tcpdump понимает диапазоны портов:

# tcpdump -i wlan0 -c 10 -n portrange 21-23

Умеет отфильтровывать пакеты по их размеру:

# tcpdump -i wlan0 -c 10 -n > 32 and

И понимает маски подсетей:

# tcpdump -i wlan0 c 10 -n src net 192.168.0.0/16 and dst net 10.0.0.0/8 or 172.16.0.0/16

Одна из самых интересных возможностей tcpdump — это умение фильтровать пакеты по содержанию конкретных битов или байтов в заголовках протоколов. Для этого используется такой формат: proto, где proto — протокол, expr — смещение в байтах от начала заголовка пакета, а size — необязательное поле, указывающее на длину рассматриваемых данных (по умолчанию 1 байт). Например, чтобы отфильтровать только пакеты с установленным флагом SYN (инициация TCP-рукопожатия), следует использовать такую запись:

# tcpdump «tcp==2»

Как это работает? Очень просто. 13 байт TCP-заголовка содержит флаги, ровно восемь штук, по биту на каждый. Под флаг SYN отведен второй бит. Приведенная запись просто проверяет факт установки этого бита. Кстати, более читаемый вид этой записи будет выглядеть так:

# tcpdump «tcp & tcp-syn != 0»

Загрузочные вирусы

Загрузочный вирус (boot) заражает загрузочный сектор винчестера и вынуждает систему при её перезапуске передать управление не программному коду загрузчика операционной системы, а коду вируса.

Практически все загрузочные и файловые вирусы являются резидентными, то есть находятся в оперативной памяти компьютера и, перехватывая обращения операционной системы, внедряются в объекты, стирая данные и изменяя атрибуты файлов. В отличии от нерезидентных вирусов, такие вирусы активны не только в моменты запуска и работы заражённой программы, но и после завершения работы, вплоть до выключения компьютера.

Лечение от резидентных вирусов затруднено, так как даже после удаления заражённых файлов с диска, вирус остаётся в оперативной памяти, и возможно повторное заражение файлов. Для профилактики и своевременного обнаружения вторжений резидентных вирусов рекомендуется использовать антивирусные блокировщики (сторожа, фильтры) и установку в BIOS компьютера защиты загрузочного сектора от изменений.

Опции tcpdump

Таблица наиболее интересных и полезных флагов tcpdump.

- -i — прослушиваемый сетевой интерфейс, для всех следует указать any.

- -n — не преобразовывать IP-адреса в DNS-имена.

- -nn — не преобразовывать IP-адреса и номера портов.

- -X — показывать содержимое пакета в текстовом и шестнадцатеричном форматах.

- -XX — то же самое плюс содержимое Ethernet-фрейма.

- -v, -vv, -vvv — увеличить количество показываемой информации и пакетов (больше, еще больше, все).

- -c — показывать только первые n пакетов.

- -s — количество байтов, отображаемых для каждого пакета (можно уменьшить для удобства чтения или увеличить для получения большей информации).

- -S — показывать абсолютные номера TCP-последовательности (TCP sequence numbers).

- -e — показывать заголовки Ethernet-фреймов.

- -q — показывать меньше информации (для удобства чтения).

- -E — расшифровать IPsec-трафик с помощью указанного ключа.

- -w — сохранить дамп программы в файл, аргумент — используется для указания stdout.

Какой вред они приносят

Не стоит недооценивать макровирусы, так как они относятся к полноценным вирусам и несут компьютерам значительный вред. Они могут легко удалить, скопировать или редактировать любые объекты, содержащие, в том числе, и личную информацию. Более того, им также доступна передача информации другим людям с помощью электронной почты.

Более сильные утилиты вообще могут форматировать винчестеры и контролировать работу всего ПК. Именно поэтому мнение, что подобного рода компьютерные вирусы несут в себе опасность исключительно для графических и текстовых редакторов, ошибочное. Ведь такие утилиты как Word и Excel работают во взаимодействии с целым рядом других, которые в этом случае также подвергаются опасности.

Каким образом макровирус заражает компьютер

Благодаря простому способу размножения макровирусы способны в кратчайшие сроки поразить большое количество файлов. Используя возможности макроязыков, они, при открытии или закрытии зараженного документа, с легкостью проникают во все программы, к которым, так или иначе, идет обращение. То есть, если вы, используя графический редактор, открываете изображение, то макровирус будет распространяться по файлам данного типа. А некоторые из вирусов этого вида могут быть активными до тех пор, пока открыт графический или текстовый редактор, или вовсе до самого выключения персонального компьютера.

Действие макровирусов происходит по такому принципу:

при работе с документом Microsoft Word считывает и выполняет различные команды, которые отдаются на языке макрос. Первым делом вредоносная программа постарается проникнуть в главный шаблон документа, благодаря которому происходит открытие всех файлов данного формата. При этом макровирус создает копию своего кода в глобальные макросы (макросы, обеспечивающие доступ к ключевым параметрам) А при выходе из используемой программы автоматически сохраняется в dot – файл (используется для создания новых документов). После вирус вторгается в стандартные макросы файла с целью перехватить команды, посылаемые другим файлам, таким образом, заражая и их тоже.

Заражение макровирусом происходит в одном из четырех случаев:

- При наличии в вирусе авто макроса (выполняется автоматически при запуске или выключении программы).

- В вирусе присутствует основной системный макрос (обычно связанный с пунктами в меню).

- Активация вируса производится автоматически при нажатии на определенную клавишу или комбинацию.

- Размножение вируса происходит только при его прямом запуске.

Повредить макровирусы могут все файлы, которые привязаны к программе на макроязыке.

Практическое использование

Утилиту tcpdump принято использовать для двух целей: для отладки сети, сетевых приложений и новых протоколов и для обучения основам TCP/IP. Мы пойдем другим путем и воспользуемся возможностями tcpdump для выявления фактов сканирования хоста и проведения сетевых атак.

На рис. 1 показано, как выглядит классический TCP-скан портов, выполненный утилитой Nmap, в логах tcpdump. Хорошо видно, как Nmap с адреса 192.168.0.100 пытается установить TCP-соединение с разными портами, посылая SYN-пакет (S в поле флагов). Сначала идет проба порта 8888, в ответ приходит RST-пакет, а это значит, что порт не прослушивается ни одним сервисом, далее проба порта 587 с тем же результатом. Наконец, Nmap посылает SYN-пакет на 22-й порт (SSH) и получает ответ в виде пакета SYN-ACK:

192.168.0.100.43337 > 192.168.0.111.22: Flags , seq 2610024277, …

192.168.0.111.22 > 192.168.0.100.43337: Flags , seq 3496707239, ack 2610024278, …

192.168.0.100.43337 > 192.168.0.111.22: Flags , ack 1, …

Порт открыт, и теперь Nmap может успешно закрыть соединение с помощью отправки RST-пакета и перейти к следующим портам. Однако он поступает умнее: посылает подтверждение приема ACK-пакета и сразу переходит к следующим портам. Такое поведение позволяет обойти некоторые системы обнаружения вторжений, но человека, вооруженного сниффером, так просто не проведешь.

Обрати внимание также на номера перебираемых портов, они не генерируются рандомно, а подбираются с учетом наибольшей распространенности. Это значит, что производится быстрое сканирование, а если точнее, Nmap, скорее всего, запущен вообще без каких-либо флагов

Теперь рассмотрим другой метод обнаружения открытых портов — SYN-сканирование (nmap -sS). Такой вид скана принято называть скрытым, потому что во время его никогда не устанавливается полное TCP-соединение, а значит, информация о факте соединения не попадает в логи. Вывод tcpdump для такого вида скана представлен на рис. 2. Он очень похож на лог обычного TCP-сканирования, однако реакция сканера на открытые порты теперь другая:

192.168.0.100.48585 > 192.168.0.111.22: Flags , seq 1679394613, …

192.168.0.111.22 > 192.168.0.100.48585: Flags , seq 625029896, ack 1679394614, …

192.168.0.100.48585 > 192.168.0.111.22: Flags , seq 1679394614, …

Видно, что после получения одобрительного пакета SYN-ACK сканер не завершает установку соединения, а сразу обрывает его, уходя от попадания в логи. На рис. 3 можно видеть результат UDP-сканирования. Здесь все очень просто, Nmap перебирает порты с возможными UDP-сервисами, посылая на каждый из них пакет нулевой длины. Если порт закрыт, ОС посылает в ответ сообщение ICMP unreachable:

16:41:48.798310 IP 192.168.0.100.61020 > 192.168.0.111.18869: UDP, length 0

16:41:48.798346 IP 192.168.0.111 > 192.168.0.100: ICMP 192.168.0.100 udp port 18869 unreachable, length 36

В противном случае порт считается открытым. Еще один метод сканирования: null-сканирование с помощью отправки пакетов, не содержащих ни одного установленного флага (nmap -sN). Реакция на такие пакеты может быть разной в зависимости от используемой ОС, но, как видно по следующему листингу, Linux отвечает на них посылкой RST-пакетов:

192.168.0.100.39132 > 192.168.0.111.256: Flags , win 3072, length 0

192.168.0.111.256 > 192.168.0.100.39132: Flags , …

Также атакующий может применять Xmas-сканирование, при котором пакеты имеют установленные флаги FIN, URG и PUSH (пакет как бы светится флагами, как новогодняя елка):

192.168.0.100.35331 > 192.168.0.111.5544: Flags , seq 3998959601, win 4096, urg 0, length 0

192.168.0.111.5544 > 192.168.0.100.35331: Flags , seq 0, ack 3998959602

Как видно, реакция на такие пакеты идентичная. ACK-сканирование (-sA) будет выглядеть в логах tcpdump как отправка множества пакетов с установленным флагом ACK и ответ на них в виде посылки пакетов RST. Однако, если в системе установлен брандмауэр, ответных сообщений приходить не будет, и Nmap сможет понять, фильтруется ли порт.

С помощью tcpdump можно также отследить и различные виды флуда. Например, классический ICMP-флуд в логах будет выглядеть так:

16:43:06.008305 IP 192.168.0.100 > 192.168.0.111: ICMP type-#68, length 1032

16:43:06.008383 IP 192.168.0.100 > 192.168.0.111: ICMP type-#34, length 1032

16:43:06.008714 IP 192.168.0.100 > 192.168.0.111: ICMP type-#183, length 1032

16:43:06.008831 IP 192.168.0.100 > 192.168.0.111: ICMP type-#192, length 1032

Особую важность здесь имеет поле, содержащее время приема пакета. Ни одно нормальное приложение не будет слать множество ICMP-сообщений за промежуток времени, равный одной тысячной секунды

Другие виды флуда (например, SYN) определяются точно таким же образом.

Как происходит заражение ПК

После того как мы определились, что такое макровирусы, давайте разберемся каким образом они проникают в систему и заражают компьютер. Простой способ их размножения позволяет в кратчайшие сроки поражать максимальное количество объектов. Благодаря возможностям макроязыков, они при закрытии или открытии зараженного документа проникают в программы, к которым идет обращение.

То есть, при использовании графического редактора макровирусы заражают все, что связано с ним. Более того, некоторые активничают все время, пока текстовый или графический редактор работают, или вовсе до полного выключения ПК.

Скрипт–вирусы

Скрипт–вирусы:

- Скрипт–вирусы для DOS (BATalia);

- Скрипт–вирусы для Windows (Love letter);

- Скрипт вирусы для других систем (Penguin).

Особой разновидностью вирусов являются активные элементы (программы) на языках JavaScript или VbScript, которые могут выполнять разрушительные действия, то есть являться вирусами (скрипт — вирусами), позволяя производить любые манипуляции с данными. Такие программы передаются по Всемирной паутине в процессе загрузки Web–страниц с серверов Интернета в браузер локального компьютера или через электронные письма, содержащие вложенные файлы — сценарии. При открытии такого файла, имеющего невинное название и двойное расширение (!) и происходит внедрение вируса в систему.

Встречаются и такие виды скрипт-вирусов, которые условно можно отнести к «злым шуткам». Такие вирусы значительно затрудняют и осложняют работу с компьютером, открывая бесконечное множество окон (чаще всего, рекламных), самостоятельно перемещая элементы рабочего стола и т.д.

Профилактической защитой от скрипт – вирусов будет служить наложение в браузере запрета загрузки активных элементов веб-страницы на локальный компьютер.

Скрипты на веб-страницах часто выполняют не только деструктивную роль,

но и положительную — на многих сайтах полное отключение скриптов может

ограничить их нормальное использование. Поэтому требуется

модуль,способный гибко подстраиваться под эти задачи — разрешать

полезные скрипты и блокировать ненужные. NoScript для Mozilla Firefox —

типичный пример такого модул

Несколько советов по безопасности

- Если кто-то просит вас установить дополнительно те или иные программы — не делайте этого если не уверены в том, что они не дадут заказчику доступ к вашему компьютеру. В исключительных случаях, скачивайте эти программы из официальных источников.

- Не открывайте файлы с расширением.exe или другие исполняемые файлы — они могут быть вредоносными. Если же вам совершенно необходимо запустить такой файл, сначала проверьте его антивирусом на компьютере или при помощи онлайн-сервисов вроде Kaspersky VirusDesk или .

- Не включайте макросы в документах Microsoft Word, таблицах Excel, презентациях PowerPoint и так далее. По сути, макросы — это те же исполняемые файлы, только спрятанные в документах, и кибермошенники просто обожают рассылать с виду безобидные файлы, приправленные вредоносным кодом.

- Не поддавайтесь на фишинг. Злоумышленники нередко хотят заполучить доступ к вашим учетным записям на различных порталах, чтобы добраться до ваших денег. Вдобавок, имея возможность войти в ваш аккаунт, преступники могут испортить вашу репутацию, в создание которой вы вложили немало усилий. Поэтому остерегайтесь сайтов с опечатками в URL-адресах и писем с призывами повторно залогиниться или отправить свои учетные данные кому бы то ни было.

- Никому не пересылайте фотографии своих банковских карт для подтверждения вашего платежа в случае оплаты товаров и услуг через Интернет. Также никогда не называйте дату истечения срока действия карты или код CVC/CVV (три цифры на обратной стороне карты). Для этого вполне достаточно вашего имени и номера карточки.

- Установите надежное защитное антивирусное решение, которое обезопасит вас от вредоносных программ, фишинга, спама и других киберугроз.

По материалам сайтов: kaspersky.ru, habr.com, macdigger.ru, sys-team-admin.ru, rg.ru

Десять лет развития антивирусного рынка в России

Как уже было отмечено, антивирусный рынок живет в преддверии своего десятилетия.

Именно в 1992 году было создано АОЗТ «ДиалогНаука», положившее начало активному

продвижению на отечественный рынок знаменитой программы Лозинского Aidstest;

начиная с этого времени Aidstest стала распространяться на коммерческой основе.

Примерно в то же время Евгений Касперский организовывает небольшой коммерческий

отдел в рамках КАМИ, в котором поначалу работали три человека. Также в 1992

году американский рынок быстро завоевывает программа McAfee VirusScan. В России

рынок развивался тогда достаточно медленно, и по крайней мере к 1994 году (рис.

1) картина выглядела примерно следующим образом: доминирующее положение

занимала компания «ДиалогНаука» (около 80%), Антивирусу Касперского принадлежало

менее 5% рынка, всем остальным — еще 15% рынка. В 1995 году Евгений Касперский

перенес свой антивирус на 32-битные интеловские платформы Windows, Novell NetWare

и OS/2, в результате продукт начал активно продвигаться на рынок.

Разновидностью программ двойного назначения являются поведенческие блокираторы,

которые анализируют поведение других программ и при обнаружении подозрительных

действий блокируют их.

От классического антивируса с антивирусным ядром, «узнающим» и лечащим от вирусов,

которые анализировались в лаборатории и к которым был прописан алгоритм лечения,

поведенческие блокираторы отличаются тем, что лечить от вирусов не умеют, поскольку

ничего о них не знают. Это свойство блокираторов полезно тем, что они могут

работать с любыми вирусами, в том числе и с неизвестными. Это сегодня особенно

актуально, поскольку распространители вирусов и антивирусов используют одни

и те же каналы передачи данных, то есть Интернет. При этом вирус всегда имеет

некоторую фору (время задержки), поскольку антивирусной компании всегда нужно

время на то, чтобы получить сам вирус, проанализировать его и написать соответствующие

лечебные модули. Программы из группы двойного назначения как раз и позволяют

блокировать распространение вируса до того момента, пока компания не напишет

лечебный модуль.

Алгоритм «контрольной суммы»

Алгоритм контрольной суммы предполагает, что действия вируса изменяют контрольную

сумму. Однако синхронные изменения в двух разных сегментах могут привести к

тому, что контрольная сумма останется неизменной при изменении файла. Основная

задача построения алгоритма состоит в том, чтобы изменения в файле гарантированно

приводили к изменению контрольной суммы.

Методы определения полиморфик-вирусов

На рис. 6 показана работа программы, инфицированной вирусом

(а), и программы, инфицированной зашифрованным вирусом (б). В первом случае

схема работы вируса выглядит следующим образом: идет выполнение программы, в

какой-то момент начинает выполняться код вируса и затем опять идет выполнение

программы. В случае с зашифрованной программой все сложнее.

Идет выполнение программы, потом включается дешифратор, который расшифровывает

вирус, затем отрабатывает вирус и опять идет исполнение кода основной программы.

Код вируса в каждом случае зашифрован по-разному. Если в случае нешифрованного

вируса эталонное сравнение позволяет «узнать» вирус по некоторой постоянной

сигнатуре, то в зашифрованном виде сигнатура не видна. При этом искать дешифратор

практически невозможно, поскольку он очень маленький и детектировать такой компактный

элемент бесполезно, потому что резко увеличивается количество ложных срабатываний.