Разбираемся в vpn протоколах

Содержание:

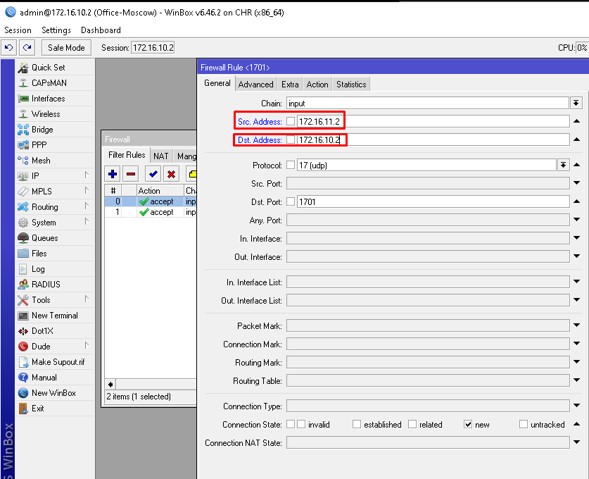

Настройка firewall

Брутфорс – зло! Но нас не проведешь. В предыдущей статье мы сделали базовую настройку фаервола сервера. Мы знаем, что клиент будет подключаться с 172.16.11.2. Проведем не большие изменения для увеличения безопасности подключения. Подключаемся на московский роутер и открываем ранее созданное правило фаервола для порта UDP 1701.

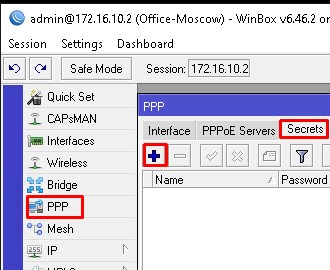

Данное правило можно читать следующим образом: если новое соединение с 172.16.11.2 на 172.16.10.2 на сокет UDP:1701 – разрешить. Все устоявшиеся соединения будут жить, т.к. уже есть второе разрешающее правило ниже. Идем дальше PPP – Secrets. Открываем пользователя SPB-Office и указываем адрес в Caller ID, с которого он будет подключаться.

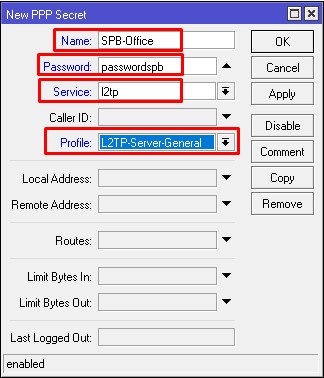

Читаем правильно – пользователь SPB-Office, с паролем passwordspb, с адреса 172.16.11.2 к сервису L2TP – назначить параметры, указанные в профиле. Подключиться не удастся если хотя бы одно условие не выполнится. На этом все, настройка и подключение l2pt клиента завершено, теперь у нас есть стабильный канал связи. В следующий статье мы прикрутить ко всему этому IPSec для еще большей безопасности.

Интеренте через SIM карту

Через SIM-карту мы получаем доступ к сетям 2G, 3G, 4G и 5G эти аббревиатуры, обозначают разные стандарты мобильной радиосвязи. Как известно SIM-карта используется во многих устройствах, например, в телефонах, модемах, планшетах и много где еще. Это, пожалуй, самый мобильный и удобны способ выхода в интернет.

Пару слов конкретно о стандартах связи и их параметрах. Разница между 2G, 3G, 4G, 5G в основном заключена в скорости передачи данных.

- 2G сети этот стандарт мобильной радиосвязи в основном используется для телефонии. Мобильный интернет работает через GPRS при максимальной скорости передачи информации 53,6 кбит/с или по Edge со скоростью до 220 кбит/с. Это весьма медленно по сегодняшним меркам, но достаточно для таких приложений как WhatsApp. Для просмотра видео или вебсерфинга данная сеть не подойдёт.

- 3G сети стандарт мобильной радиосвязи 3G с названием UMTS был разработан в начале 2000 г. Это позволило увеличить скорость передачи данных до 384 кбит/с. В 2006 году еще вышли стандарты HSDPA, позже HSDPA +. Эти стандарты входят в поколение 3.5G и развивают не плохую скорость до 7,2 Мбит/с и 42 Мбит/с соответственно.

- 4G сети современный стандарт связи для мобильного выхода в интернет. Теоретическая скорость загрузки составляет 1000 Мбит/с. На практике, скорость очень сильно зависит от вашего местоположения чем дальше вы от передающей станции, тем ниже скорости в целом он измеряется в диапазоне от 10 до 60 Мбит/с. LTE сети продолжают усовершенствоваться.

- 5G сети это уже пятое поколение, мобильной звяки которое сейчас ускорено развивается. Благодаря им мы получи высочайшие скорости передачи данных (значительно больше 1 Гбит/с), сверхмалые задержки при передаче информации около 1 миллисекунды. Такие технологии, как интернет вещей, дополненная и виртуальная реальности, онлайн гейминг благодаря 5G войдут в наш обиход. Массовое строительство сетей пятого поколения в России планируется начать не раньше, чем в конце 2021 года.

Сотовая сеть преимущество Доступность уже сейчас почти всюду даже в станица и в селах есть покрытие 3G и даже 4G сетей если сигнал слабый всегда можно установить усилитель, которых большое множество. Скорость в среднем у различных операторов будь то МТС, Мегафон, Билайн, Теле2 или YOTA держится в диапазоне от 10 до 60 Мбит/с конечно важную роль играет удаленность от базовой станции.

Сотовая сеть недостатки всё-таки еще есть места где сотовая связь вообще не ловит. Сами модемы 4G для всех операторов стоят около 3000 руб. Что касается тарифов то только YOTA дает безлимитный трафик при это скорость не ограничивается у всеx остальных оператор МТС, Мегафон, Билайн и Теле2 трафик ограничен 30гб или 40гб. Допустим если вы скачает одну современную игру которая весить 30 гб то все ваш месячный трафик израсходуется или посмотрите пару фильмом в 2к формате. Пинг довольно высокий что не хорошо для онлайн игр. Абонентская палата варьируется около 1000руб. в месяц для всех операторов.

Установка и настройка L2TP сервера xl2tpd или l2tpd

В википедии сказано: L2TP (Layer 2 Tunneling Protocol) — сетевой протокол туннелирования канального уровня, сочетающий в себе протокол (layer 2 Forwarding), разработанный компанией , и протокол корпорации . Стандарт . Позволяет организовывать с заданными приоритетами доступа, однако не содержит в себе средств шифрования и механизмов аутентификации (для создания защищённой его используют совместно с ).

Работает он намного стабильнее vpn туннелей, поэтому и был выбран мной в качестве протокола для соединения 2х Linux серверов, vpn работал, но часто падал и в pppd нет нормально реальзованного контроля за соединением. В l2tp все намного лучше, есть специальный демон который контролирует соединение и тд. Я пользуюсь интернетом корбины, и в Спб не сразу появилась возможность работы по l2tp, было только vpn. Я использовал сначала роутер с поддержкой vpn, но он часто зависал, потом начал использовать собсвенно pppd, но и это не принесло мне счастья, коннект рвался несколько раз в день… С появлением l2tp все стало замечательно, коннект не рвется неделями… Дальше я опишу процесс установки и настройки сервера и клиента l2tp для Linux Ubuntu.

В Ubuntu версии 7.04 и 7.10 пакет называется l2tpd, а начиная с версии 8.04 пакет стал называться xl2tpd. Синтаксис конфигурационных файлов и там и там одинаковый, разница только в имени пакета, если не вдаваться в подробности.

Я работал с убунту 7.10 в качестве сервера, и с 7.10 в качестве клиента, так что в моих примерах будет фигурировать имя пакета l2tp. L2tp поддерживает авторизацию типа хост-хост, но мне вполне хватило авторизации CHAP которая реальзована в pppd.

Итак, установим необходимые пакеты, начнем с сервера l2tp.

Код:

За нормальную работу сервера отвечает несколько конфигурационных файлов, давайте отредактируем их по порядку, начнем с конфигурации l2tpd демона.

Перейдите в директорию /etc/l2tpd и скопируйте оригинальный файл l2tpd.conf в файл с именем l2tpd.conf.orig, затем очистите файл командой cat /dev/null > /etc/l2tpd/l2tpd.conf, и наконец отредактируйте его как показано ниже

Код:

Далее отредактируем файл опций для pppd, он у нас лежит тут: /etc/ppp/options.l2tpd

Код:

И наконец впишем логин и пароль для одного из клиентов в файл /etc/ppp/chap-secrets

Код:

На этом настройка сервера закончена, перезапустите демона /etc/init.d/l2tpd restart и переходим к настройке клиента.

Установим нужные пакеты

Код:

Дальше настроим демона l2tpd для работы в качестве клиента, конфигурационные файлы все те же самые. Начнем с /etc/l2tpd/l2tpd.conf

Код:

Теперь настроим pppd (файл /etc/ppp/options.l2tpd)

Код:

Затем впишите имя пользователя и пароль которые вы задали на сервере в файл /etc/ppp/chap-secrets

Код:

На этом настройка клиента закончена, осталось прописать маршруты и прочие правила в файлы в директории /etc/ppp/ip-up.d и /etc/ip-dovn.d для автоматического применения маршрутов и тд.

Остановим l2tpd командой /etc/init.d/l2tpd stop и запустим в отладочном режиме командой l2tpd -D что позволит нам посмотреть правильность настроек. Если все верно запустите l2tpd нормально командой /etc/init.d/l2tpd start и посмотрите появился ли интерфейс ppp№.

На этом пожалуй все, очень надеюсь что статья поможет вам и будет полезной, удачи в настройке.

OpenVPN

Относительно новая технология с открытым исходным кодом, OpenVPN использует протоколы SSLv3/TLSv1 и библиотеку OpenSSL, а также некоторые другие технологии, что в целом обеспечивает надежное и мощное VPN-решение для пользователей. Протокол гибок в настройке и лучше всего работает через UDP-порт, однако его можно настроить для работы с любым другим портом, так что сервисам типа Google будет трудно их заблокировать.

Другое значимое преимущество заключается в том, что библиотека OpenSSL поддерживает различные алгоритмы шифрования, в том числе 3DES, AES, Camellia, Blowfish, CAST-128, хотя провайдеры VPN используют практически исключительно только Blowfish или AES/ По умолчанию предоставляется 128-битное шифрование Blowfish. Обычно оно считается безопасным, однако были отмечены некоторые уязвимости.

Если говорить о шифровании, AES — это самая новая технология и она считается «золотым стандартом». На данный момент не известно об уязвимостях этой системы, так что она даже используется правительством и секретными службами США для защиты данных. AES лучше справляется с объемными файлами, чем, например, Blowfish, так как размер блока составляет 128 бит, тогда как у Blowfish — 64 бита. Тем не менее, оба механизма шифрования сертифицированы NIST, а значит, существуют определенные проблемы, о которых мы поговорим далее.

Прежде всего, скорость OpenVPN зависит от уровня шифрования, хотя обычно она выше, чем у IPSec. И хотя OpenVPN — это подключение, используемое по умолчанию большинством VPN-провайдеров, оно не поддерживается на каких-либо платформах. Однако активно разрабатываются приложения от сторонних производителей, в частности для Android и iOS.

Установка чуть сложнее, чем для L2TP/IPSec и PPTP, в частности когда используется общее приложение для OpenVPN. Вам потребуется не просто скачать и установить клиент, но еще и потратить время на изменение файлов настройки. Некоторые VPN-провайдеры предлагают предварительно настроенные клиенты.

Однако, с учетом всех факторов и информации, представленной Эдвардом Сноуденом, кажется, что протокол OpenVPN является самым безопасным на данный момент. Также предполагается, что он защищен от вмешательства Агентства национальной безопасности США, так как протокол использует экспериментальные методы шифрования. Без сомнения, никто не знает всех возможностей Агентства национальной безопасности, однако, скорее всего это единственный по-настоящему безопасный протокол на сегодня.

Плюсы

- Позволяет обходить большинство файрволов

- Гибкая настройка

- Открытый исходный код — может быстро адаптироваться к новым опасностям

- Совместим с различными алгоритмами шифрования

- Высокая степень безопасности

Минусы

- Сложно настроить

- Требуется стороннее ПО

- Поддержка компьютеров неплоха, но на мобильных устройствах протокол работает не лучшим образом.

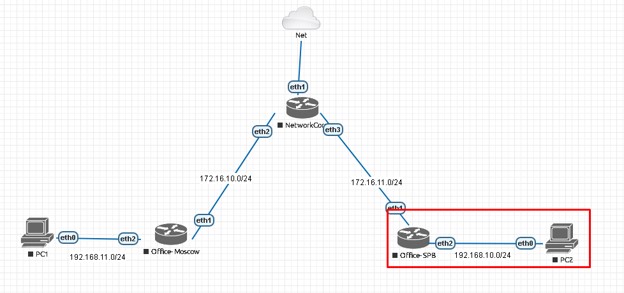

Конфигурирование

Используем лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB). Вводные данные:

- Office-SPB клиент;

- Office-Moscow сервер;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

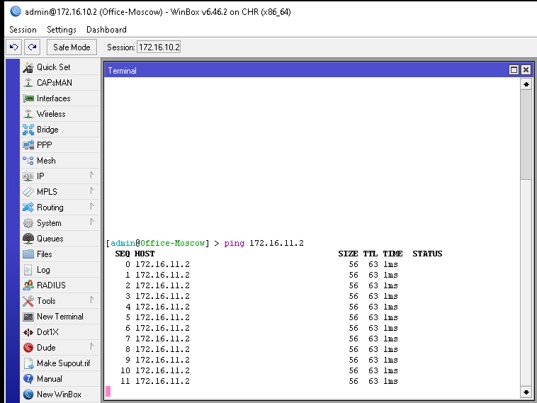

Тестирование связи

На нашем стенде, как вы заметили, я использую статические частные (серые) IP адреса. В действительности необходим хотя бы один публичный (белый) IP адрес. Он должен быть на том оборудовании, которое выполняет роль сервера. Самым лучшим решением – это использование публичных адресов со всех устройств которые будут подключаться к VPN. Цена в таком решении — это абонентская плата, а результат – улучшенная безопасность на нескольких уровнях. Проверим связь между устройствами. Отправляю ping-запросы между 172.16.10.2 и 172.16.11.2 с московского роутера.

Ping-и идут стабильно, можно идти дальше.

Создание пользователя

Не отключаясь от роутера Office-Moscow создадим пользователя. Переходим в PPP – Secrets.

Задаем следующие параметры:

- Name – SPB-Office — Имя учетной записи;

- Password – passwordspb – пароль;

- Service – l2tp – сервис, который разрешен данной учетной записи;

- Profile – L2TP-Server-General – созданный ранее профиль сервера.

Сохраняем и проверяем результат.

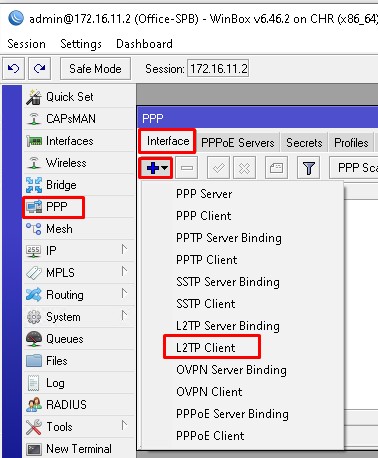

Создание клиентского интерфейса

Подключаемся к клиентскому Mikrotik Office-SPB. Создаем интерфейс в PPP – Interface.

Указываем параметр Name на вкладке General. Я обычно указываю направление, в которое будет подключаться роутер.

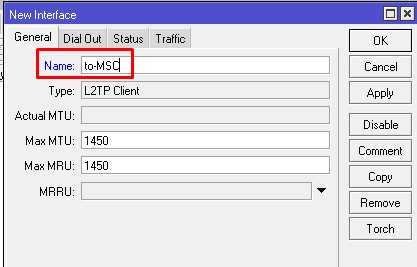

На вкладке Dial Out указываем:

- Connect To – 172.16.10.2 – IP или DNS имя сервера Mikrotik;

- User — SPB-Office – созданный на прошлом шаге пользователь;

- Password – passwordspb – пароль от учетной записи;

- Allow – mschap2 – протокол аутентификации.

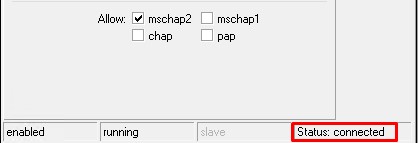

Жмем Apply и смотрим на статус в правом нижнем углу, он должен быть connected.

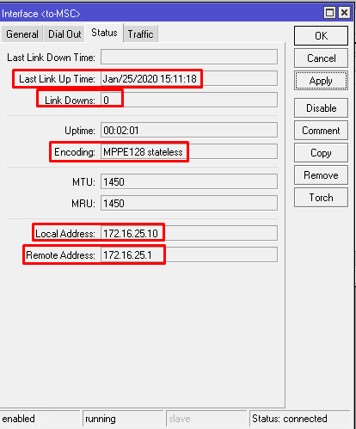

Это символизирует об успешном подключении. Открываем вкладку Status. Взглянем на состояние.

Мы видим, что наш клиент подключился последний раз 25 января 2020 года в 15:11:18, ни одного разрыва с момента подключения, шифрование MPPE 128, адрес клиента в туннеле 172.16.25.10 и шлюза 172.16.25.1. Если ваш провайдер блокирует L2TP без IPSEC, то у вас либо не поднимется соединение, либо будет расти счетчик Link Downs. Так же стоит проверить, создался ли сам интерфейс.

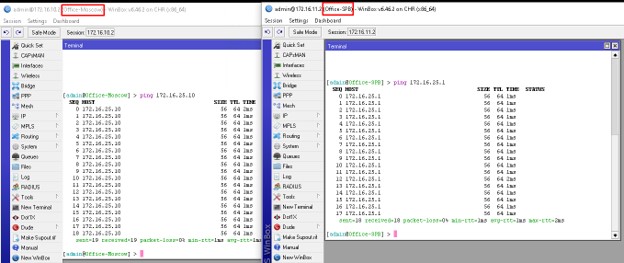

Проверка соединения

Перейдем к проверке связи. Будем тестировать ping-запросами. Отправим их внутри туннеля.

Убедившись, что запросы по направлению друг к другу отрабатывают корректно, займемся настройкой безопасности.

Соображения безопасности

Протокол L2TP сталкивается при своей работе с несколькими проблемами безопасности. Ниже рассмотрены некоторые подходы для решения этих проблем.

Безопасность на конце туннеля

Концы туннеля могут опционно выполнять процедуру аутентификации друг друга при установлении туннеля. Эта аутентификация имеет те же атрибуты безопасности, что и CHAP, и обладает разумной защитой против атак воспроизведения и искажения в процессе установления туннеля. Для реализации аутентификации LAC и LNS должны использовать общий секретный ключ.

Безопасность пакетного уровня

Обеспечение безопасности L2TP требует, чтобы транспортная среда могла обеспечить шифрование передаваемых данных, целостность сообщений и аутентификацию услуг для всего L2TP-трафика. Сам же L2TP ответственен за конфиденциальность, целостность и аутентифицированность L2TP-пакетов внутри туннеля.

L2TP и IPsec

При работе поверх IP, IPsec (безопасный IP) предоставляет безопасность на пакетном уровне. Все управляющие и информационные пакеты L2TP в конкретном туннеле выглядят для системы IPsec как обычные информационные UDP/IP-пакеты.

Помимо транспортной безопасности IP, IPsec определяет режим работы, который позволяет туннелировать IP-пакеты, а также средства контроля доступа, которые необходимы для приложений, поддерживающих IPsec. Эти средства позволяют фильтровать пакеты на основе характеристик сетевого и транспортного уровней. В модели L2TP-туннеля аналогичная фильтрация выполняется на PPP-уровне или сетевом уровне поверх L2TP.

Как исправить ошибки при проверке подлинности PPPoE при подключении к интернету — 691, 651, 720, 711

При подключении к интернету посредством PPPoE в некоторых ситуациях могут возникнуть разные ошибки при проверке подлинности, которые выдает модем или компьютер. Если у вас англоязычная версия Windows, то она может проявляться с текстом «PPPoE Unexpectedly Stopped». Вкратце расскажу, что они означают и как их исправить.

- Ошибка 691 — сигнализирует о том, что вы ввели неправильный логин или пароль от поставщика интернета. Еще один вариант ошибки при установки связи с провайдером — истекший срок оплаты вашего тарифа. Необходимо зайти в личный кабинет и пополнить баланс счета

- Ошибка 651 при подключении к интернету — недоступность сервера провайдера. ВРяд ли это вызвано его перегрузкой, хотя и такое возможно. Скорее всего просто на линии ведутся некие технические работы, поэтому следует позвонить в поддержку и узнать, когда они закончатся.

- Ошибка 711 при подключении по PPPoE называется «Не удается загрузить службу диспетчера подключений удаленного доступа». Причиной ее могут служить неполадки с таких службах Windows, как Plug and Play, Диспетчер автоматических подключений удаленного доступа, Диспетчер подключений удаленного доступа, Телефония, Служба SSTP.

Для исправления необходимо зайти в раздел «Службы» Windows и проверить каждую из них. При необходимости можно вручную их остановить и перезапустить.

- Ошибка 720 часто появляется у абонентов Билайн и связана с некорректной работой протокола TCP/IP, к которому привязан к адаптеру удаленного доступа. Необходимо удалить, а потом заново установить данный компонент в Windows 10. Более подробно про решении проблемы читайте на сайте Microsoft.

Не помогло

Схема работы

На диаграмме показана схема работы протокола L2TP.

- LAN — локальные сети (Local Area Network), к которым подключаются через L2TP;

- ЭВМ — компьютер(ы), подключённые к локальной сети напрямую;

- LNS — L2TP Network Server, сервер доступа к локальной сети по L2TP;

- LAC — L2TP Access Concentrator, устройство для прозрачного подключения своих пользователей к LNS через сеть той или иной архитектуры;

- Удалённая система — система, желающая подключиться к LAN через L2TP;

- Клиент LAC — ЭВМ, которая сама для себя исполняет роль LAC для подключения к LNS;

- PSTN — коммутируемая телефонная сеть (Public Switched Telephone Network);

- Интернет, сеть Frame Relay или ATM — сети разных архитектур.

Целью здесь является туннелирование кадров PPP между удаленной системой или клиентом LAC и LNS, размещенном в LAN.

Удаленная система инициирует PPP-соединение с LAC через коммутируемую телефонную сеть PSTN (Public Switched Telephone Network). LAC затем прокладывает туннель для PPP-соединения через Интернет, Frame Relay или ATM к LNS, и таким образом осуществляется доступ к исходной LAN. Адреса удаленной системе предоставляются исходной LAN через согласование с PPP NCP.

Аутентификация, авторизация и аккаунтинг могут быть предоставлены областью управления LAN, как если бы пользователь был непосредственно соединен с сервером сетевого доступа NAS.

LAC-клиент (ЭВМ, которая исполняет программу L2TP) может также участвовать в туннелировании до исходной LAN без использования отдельного LAC, если ЭВМ, содержащая программу LAC-клиента, уже имеет соединение с интернетом. Создается «виртуальное» PPP-соединение, и локальная программа L2TP LAC формирует туннель до LNS. Как и в вышеописанном случае, адресация, аутентификация, авторизация и аккаунтинг будут обеспечены областью управления исходной LAN.