Как проверить контрольную сумму файла и почему это нужно делать

Содержание:

- Получение хэша файла в командной строке с помощью CertUtil

- Ключи запуска программы

- SHA1 и SHA256

- Проверка в Линукс

- Проверка в Windows

- Принципы использования контрольных сумм

- 4«Взлом» контрольной суммы CRC32 и CRC16

- Простые примеры

- Зачем программисты вкладывают контрольные суммы исполняемых файлов в репозитории и на сайтах?

- Как используют хеши для проверки данных

- Как использовать SFC для восстановления системных файлов Windows 10

- Контрольные суммы файла

- Как создать MD5-хеш файлов с помощью MD5Checker?

- Что такое сумма MD5?

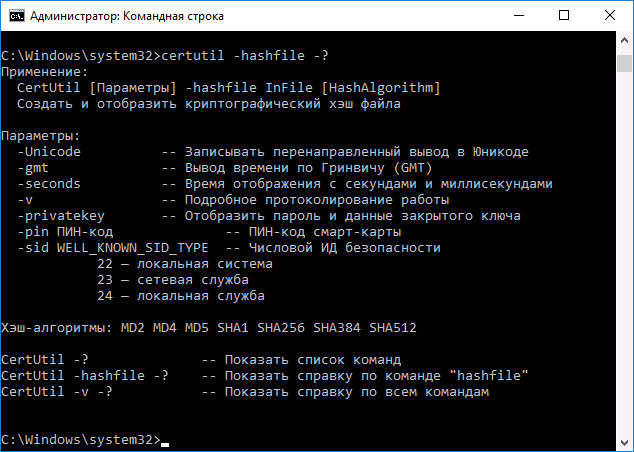

Получение хэша файла в командной строке с помощью CertUtil

В Windows присутствует встроенная утилита CertUtil для работы с сертификатами, которая, помимо прочего, умеет высчитывать контрольную сумму файлов по алгоритмам:

- MD2, MD4, MD5

- SHA1, SHA256, SHA384, SHA512

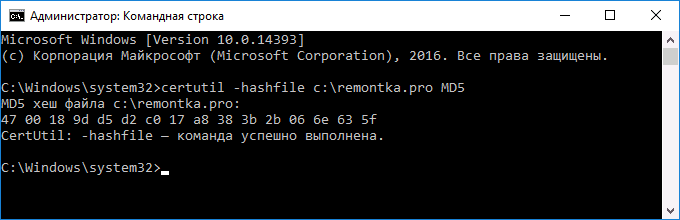

Для использования утилиты достаточно запустить командную строку Windows 10, 8 или Windows 7 и ввести команду в формате:

Пример получения хэша MD5 для файла показан на скриншоте ниже.

Дополнительно: на случай, если вам требуются сторонние программы для вычисления хэшей файлов в Windows, можно обратить внимание на SlavaSoft HashCalc. Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx? >

Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx? >

А вдруг и это будет интересно:

Почему бы не подписаться?

08.09.2016 в 19:21

Здравствуйте. На Windows 10 в контекстном меню проводника CRC SHA можно вычислить SHA-1, SHA-256.

09.09.2016 в 09:41

Здравствуйте. Подозреваю, это что-то установленное вами добавило такой пункт, по умолчанию нет (в настройках тоже подобного не нашел)

09.09.2016 в 18:37

Да Вы правы. Проверил, оказывается пункт CRS SHA принадлежит архиватору 7-Zip.

09.09.2016 в 08:19

Спасибо очень полезная статья.

09.09.2016 в 16:51

еще проще узнать хэш сумму сторонней программой, совершенно бесплатной HashTab.

Примечание: после отправки комментария он не появляется на странице сразу. Всё в порядке — ваше сообщение получено. Ответы на комментарии и их публикация выполняются ежедневно днём, иногда чаще. Возвращайтесь.

Ключи запуска программы

md5sum [ключи] [файл] ...

Если файл не указан, или в качестве его имени указан символ -, то данные читаются из standard input.

Ключи:

- -t, --text — читать данные файлов в текстовом режиме (по умолчанию). Перед именем файла выводится пробел.

- -b, --binary — читать данные файлов в двоичном режиме. Перед именем файла выводится символ *.

- -c, --check — сверять вычисленные значения MD5 со значениями из файла

- --status — (только при проверке хешей) — выводить только код проверки ()

- -w, --warn — (только при проверке хешей) — предупреждать о строках (checksum lines) с неправильным форматом

- --help — вывести только справку по ключам

- --version — вывести только информацию о версии

SHA1 и SHA256

Аббревиатура ‘sha’ расшифровывается как Secure Hash Algorithm — алгоритм безопасности хеш. Данный алгоритм используется для генерирования части кода, уникального для скаченного образа ISO. sha1 и sha256 — это разные версии этого кода. Обычно чаще всего используется вариант sha1, но sha256 более поздняя и более безопасная версия. Какую из этих версий использовать, решайте сами. Но если сомневаетесь в выборе, рекомендуем использовать sha256.

Сама контрольная сумма файла — это просто текстовый документ, содержащий код, который должен соответствовать коду, сгенерированному алгоритмом SHA1 или SHA256. Таким образом, если код сгенерированный из файла ISO соответствует коду в файле контрольной суммы, то с образом все в порядке; в противном случае, если коды не совпадают, то это означает, что в файле ISO присутствуют какие-то изменения, скорее всего, из-за того, что он поврежден. Это можно сравнить с секретным паролем, необходимым для идентификации личности — если это пароль не подходит, доступ не предоставляется!

Не волнуйтесь, не смотря на то, что все это звучит довольно запутанно, на деле пользоваться этим механизмом чрезвычайно просто!

Проверка в Линукс

Чтобы проверить целостность загруженного файла, необходимо сначала открыть загруженный файл контрольной суммы с помощью текстового редактора, например, Gedit или Kate. В зависимости от того, какую ферсию файла контрольной суммы вы намерены использовать — sha1 или SHA256, убедитесь, что вы скачали и открыли соответствующий файл контрольной суммы, т.е. имеющий расширение * .sha1sum или * .sha256sum соответственно, поскольку они содержат различные коды. После того, как вы откроете файл контрольная суммы, и увидите код, откройте свой терминал и перейдите в каталог с загруженным ISO. Например, если ваш ISO файл находится в папке по умолчанию Загрузки, вы должны ввести следующую команду:

cd Загрузки

Команда проверки контрольной суммы имеет следующий синтаксис:

Например, следующая команда использует sha256, чтобы сгенерировать код для 64-битной версии образа Manjaro XFCE 0.8.1. Сгенерированный код необходимо сравнить с кодом, представленным в соответствующем файле контрольной суммы sha256:

sha256sum manjaro-xfce-0.8.1-x86_64.iso

Как видно, в этом случае оба кода совпадают, тем самым подтверждая, что загруженный файл ISO является корректным. Следующая команда использует sha1 в тех же целях:

sha1sum manjaro-xfce-0.8.1-x86_64.iso

Удостоверившись, что оба кода совпадают, можно смело приступать к прожигу ISO на выбранный носитель или примонтировать его в VirtualBox. Если коды не совпадают, необходимо удалить образ ISO и скачать его снова.

Проверка в Windows

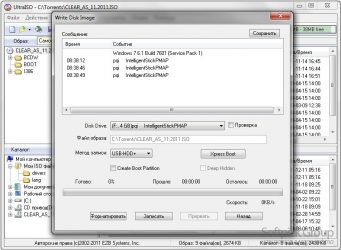

Требуется скачать и установить приложение для проверки контрольной суммы. Некоторые бесплатные версии можно найти на . Можно посоветовать использовать .

Принципы использования контрольных сумм

Для осознанного использования технологии полезно понимать, что из себя представляет хеш. В общем случае хеш — это набор бит, получаемый в результате вычислений над информацией по определенному алгоритму. Отличительной особенностью такого алгоритма является то, что при изменении хотя бы одного бита в исходной информации, хеш-сумма также меняется. И при этом крайне мала вероятность того, что случайное изменение нескольких бит входящей информации оставит хеш без изменений. Таким образом получается, что контрольная сумма — это как паспорт данных, сверившись с которым можно сделать вывод, что данные — подлинные.

Поэтому принцип использования хэшей довольно прост, и состоит из двух этапов:

1. Вычисление, сохранение и публикация контрольной суммы оригинальных данных.

2. Вычисление ее значения для копии данных и сверка со значением для оригиналов.

Существует много разных алгоритмов хеширования. И соответственно есть много разновидностей хеш-сумм. Наиболее популярные среди них — это CRC32

, MD5

, SHA-1

и пр.

4«Взлом» контрольной суммы CRC32 и CRC16

Кратко затронем вопрос «взлома» CRC32. И прежде всего давайте определимся с понятием «взлом» применительно к данному вопросу.

Если задача определения контрольной суммы некоторого массива данных – прямая задача, то «взлом» – это обратная задача, а именно: подгонка контрольной суммы под определённый массив данных.

Допустим, вы имеете файл и рассчитали его контрольную сумму. Вам нужно изменить в нём произвольное число байтов, сохранив при этом контрольную сумму. Сделать это совсем не сложно.

Для начала нужно посчитать обычным образом контрольную сумму CRC32, CRC16 или любую другую, какая вам нужна, для этого изменённого файла. Пусть это будет C1. Теперь нужно добавить такое же число нулевых байтов в конец файла, которое содержится в контрольной сумме (для CRC32 – 4 байта, для CRC16 – 2 байта, и т.д.). Можно простым перебором подобрать такое число C2, которое мы и запишем в эти нулевые байты. Ведь понятно, что полный диапазон всех допустимых значений CRC32 укладывается в 232 ~ 4,295 млрд. То есть за 4 с небольшим миллиарда итераций расчёта контрольной суммы с начальным содержимым регистра, равным С1, мы брутфорсом («в лоб», методом грубой силы) подберём нужное значение. При современных вычислительных мощностях это не составит проблемы. А уж «взломать» с помощью перебора CRC16 вообще дело нескольких секунд.

Можно ли разместить нулевые байты в середине или начале файла? Можно. К операции XOR применим сочетательный закон: a XOR (b XOR c) = (a XOR b) XOR c, поэтому можно с успехом разбить файл на 3 части: до вставки, после вставки, и сама вставка. Посчитать CRC для первых двух частей (C1 и C2 на иллюстрации), объединить их операцией XOR, заполнить этим числом начальное содержимое регистра, а затем «сбрутфорсить» CRC оставшейся третьей части X.

+-----------------+-----+---------+ | c1 | x | c2 | +-----------------+-----+---------+

Есть более интеллектуальный и изящный способ подогнать CRC под нужное значение. Суть его в том, что вместо последовательного перебора всех подряд значений мы «прокручиваем назад» несколько раз (по числу байтов или битов контрольной суммы) наш табличный алгоритм или алгоритм побитового сдвига до тех пор, пока CRC не будет желаемой. На эту тему есть подробные и качественные материалы в сети.

Таким образом, напрашивается вывод: контрольная сумма типа CRC хорошо подходит для проверки целостности данных при случайных искажениях информации в канале передачи данных, но совершенно не подходит для защиты от намеренного взлома.

Простые примеры

Ниже рассмотрим пример использования hashcat на хэше MD5.

1 – Список слов

В этом примере произведем перебор по произольному списку слов в качестве паролей из файла

-a 0 — атака по словарю

-m 0 — тип алгоритма MD5

-w 4 — профиль производительности

-o cracked.txt — это файл, в который будут записаны найденные пароли

hash.txt — файл в хэшами (каждый с новой строки)

custom_list.txt — словарь, по которому будет сделан перебор (каждое слово с новой строки)

После нахождения нужного хэша hashcat напишет нам Cracked и в файле cracked.txt мы увидим запись «хэш:пароль».

2 – Список слов + правила

3 – Словарь/список слов

4 – Словарь/список слов + правила

5 – Произвольный список слов + правила

Добавьте все вновь обнаруженные пароли в свой пользовательский список слов и снова запустите атаку с перестановкой правила, учитывая любые другие вариации, просто используя echo или awk, чтобы добавить новое правило, а затем используйте вышеприведенную команду.

6 – По маске

Так мы можем начать перебор по маске, котрая описана в файле rockyou-1-60.hcmask, учитывая длину и паттерны.

7 – Гибридный словарь + маска

Используя словарь, делайте гибридные атаки, ища больше вариаций общих слов или известных паролей, добавляя/удаляя маски к этим кандидатам.

или

8 – Пользовательский список слов + правила

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и снова запустите атаку с правилами перестановки, предлагающими любые другие вариации.

9 – Комбо

Используя собственный словарь, выполните комбинированную атаку, индивидуально сопоставляя кандидатов и словарь вместе, чтобы сформировать новых кандидатов.

10 – Произвольная гибридная атака

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и выполните гибридную атаку.

11 – Атака по произвольной маске

Простые и слабые пароли хорошо поддаются взлому, но не все. Создайте пользовательскую маску на основе Ваших текущих взломанных паролей.

12 – Брутфорс (BRUTE-FORCE)

Когда Вы уже препробывали все, что описано выше, остается «грубая сила» Обычно, при брутфорсе подбирать пароль больше 8 символов бессысмленно из-за аппаратных возможностей.

Используйте следующие наборы символов, чтобы взломать свой хэш:

?l = abcdefghijklmnopqrstuvwxyz (строчные)

?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ(заглавные)

?d = 0123456789(цифры)

?h = 0123456789abcdef(цифры + строчные)

?H = 0123456789ABCDEF(цифры + заглавные)

?s = «space»!»#$%&'()*+,-./:;<=>?@^_`{|}~ (спец символы)

?a = ?l?u?d?s (строчные + заглавные + цифры + спец символы)

Например, 8-символьный пароль, который включает все строчные, заглавные буквы, цифры и спец символы:

или так гибче можно потом менять набор:

А вот если нужно только цифрами:

Можно указать свои символы (abc123ASDF):

А вот если надо использовать болееодного набора, если мы знаем что первые два символа — цифры, остальные 6 — буквы:

Вот так то. Hashcat много всего уммет, можно написать целую книгу, но я остановлюсь…

А здесь Вы можете найти хороший сборник паролей:

Кстати, если у Вас недостаточно мощностей, можете заказать взлом хэша здесь или пишите через обратную связь.

И помните! Не нарушайте закон. Все тайное становится явным Материал предоставлен исключительно в образовательных целях.

Зачем программисты вкладывают контрольные суммы исполняемых файлов в репозитории и на сайтах?

Хеши (контрольные суммы) вида SHA1, 256, 512 и MD5 нужны для того, чтобы обезопасить пользователей, скачавших исполняемые файлы из интернета. Они подтверждают целостность и безопасность файла, который предоставляется на ресурсе. Каждый скачивающий этот файл может проверить его целостность, сверив контрольные суммы с теми, которые закодированы в программе.

Это значительно увеличивает уровень безопасности и надежность работы.

Хакеры, желающие модифицировать файлы, должны взломать ресурс, откуда они скачиваются, а затем подменить файлы, и информацию об их контрольных суммах. Поэтому для увеличения надежности и безопасности своих файлов солидные разработчики размещают их и контрольные суммы от них в разных местах. Это осложняет работу хакеров по взлому, так как увеличивается количество ресурсов, защиту которых нужно преодолеть. В связи с этим стоит не поленится и поискать контрольные суммы одного и того же скачиваемого файла на разных ресурсах.

Контрольные суммы стандартов SHA и MD5 отличаются друг от друга используемыми алгоритмами. Выбор формата используемых контрольных сумм зависит от предпочтений разработчиков-программистов. В настоящее время алгоритм MD5 является устаревшим, так как он имеет ряд существенных недостатков, ухудшающих надежность и предоставляющих хакерам потенциальную возможность взлома. В связи с этим рекомендуется ориентироваться на контрольные суммы стандартов SHA.

Пример контрольной суммы SHA256 на странице загрузок официального сайта Monero:

В узловом программном обеспечении Bitcoin используются подписи релиза (release hashes). Это asc-файлы, которые обычно включают в себя информацию об SHA-256 хешах и подпись, зашифрованную PGP-ключом.

Скриншот сайта Bitcoin.org с ифнормацией о контрольных суммах Bitcoin Core:

Как используют хеши для проверки данных

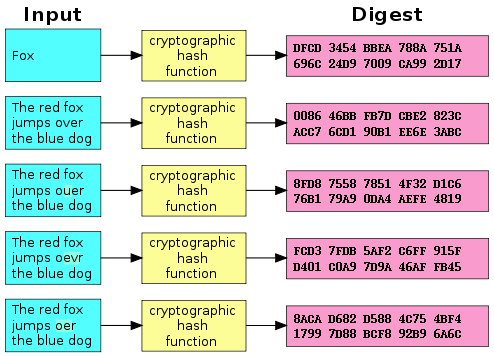

Хэши являются результатом работы криптографических алгоритмов, и представляют собой строку символов. Часто эти строки имеют фиксированную длину, независимо от размера входных данных.

Взгляните на диаграмму, и вы увидите, что хеш «Fox» и «The red fox jumps over the blue dog» имеет одинаковую длину. Теперь сравните второй пример на графике с третьим, четвертым и пятым. Вы увидите, что, несмотря на незначительные изменения во входных данных, хеши сильно отличаются друг от друга. Даже если кто-то изменит очень маленький фрагмент входных данных, хэш будет резко меняться.

MD5, SHA-1 и SHA-256 – это разные алгоритмы хеш-функции. Создатели программного обеспечения часто указывают хеш для загружаемых файлов.

Таким образом, Вы можете загрузить файл, а затем сравнить опубликованный с рассчитанным для загруженного файла, чтобы подтвердить, что Вы получили оригинальный файл, и что он не был поврежден во время процесса загрузки или подделан злонамеренно.

Как мы видели выше, даже небольшое изменение в файле резко изменит хеш.

Они также могут быть полезны, если файл получен из неофициального источника, и вы хотите проверить, что это «законно». Допустим, у Вас есть Linux.iso-файл, который вы откуда-то получили, и вы хотите убедиться, что он оригинальный. Вы можете посмотреть хеш этого ISO-файла в интернете на веб-сайте дистрибутивов Linux. Затем рассчитать хеш-функцию на вашем компьютере и убедиться, что результат соответствует хеш-значению, которое вы ожидаете от него. Это подтверждает, что у вас тот же файл, который предлагается для загрузки на официальном веб-сайте дистрибутива Linux.

Как использовать SFC для восстановления системных файлов Windows 10

Если Windows 10 работает некорректно, вы можете использовать утилиту командной строки SFC для восстановления поврежденных или потерянных системных файлов.

Когда вы начинаете замечать случайные ошибки, проблемы во время загрузки системы или проблемы работоспособности компонентов Windows, то велика вероятность, что данное состояние вызвано поврежденными или потерянными системными файлами.

Несмотря на то, что Windows 10 отлично справляется с защитой файлов, которые необходимы для нормальной работы компьютера, некоторые приложения, драйвера или даже обновления Windows могут стать причиной потери стабильности системы. Как и прошлых версиях систем от Microsoft, Windows 10 включает средство проверки системных файлов (System File Checker, SFC) – компактную, но мощную утилиту командной строки, которая может выполнить сканирование цельности системы и заменять поврежденные или пропущенные файлы оригинальной версией.

В данном руководстве мы представим шаги по использованию средства проверки системных файлов (SFC) для автоматического восстановления поврежденных файлов системы во время работы операционной системы. Также рассмотрим, как запустить утилиту в Безопасном режиме командной строки и как вручную восстановить поврежденные системные файлы, которые стали причиной неполадок.

Предупреждение: перед началом работы с утилитой SFC рекомендуется сделать полную резервную копию системы или создать точку восстановления системы. В случае, если что-то пойдет не так, вы сможете вернуть исходное состояние системы.

Как проверить и восстановить системные файлы в Windows 10

Следующая команда позволяет выполнить полное сканирование защищаемых файлов на вашем компьютере и исправить файлы, которые вызывают проблемы во время работы Windows 10.

1. Введите в поиске меню Пуск Командная строка, нажмите правой кнопкой мыши по появившейся ссылке и выберите Запустить от имени администратора, потому что для запуска SFC требуются права администратора устройства.

2. В Командной строке введите следующую команду и нажмите Enter:

3. После завершения сканирования, вы увидите одно из следующих сообщений:

- Защита ресурсов Windows не обнаружила нарушений целостности. Это означает, что в системе не обнаружены поврежденные или потерянные файлы.

- Защита ресурсов Windows не может выполнить запрошенную операцию. Это сообщение означает, что во время сканирования произошла ошибка и нужно выполнить сканирование оффлайн.

- Защита ресурсов Windows обнаружила поврежденные файлы и успешно их восстановила. Сведения см. в журнале CBS.Log WinDir%LogsCBSCBS.log. Данное сообщение появляется, когда SFC смогла исправить проблему. Вы можете посмотреть журнал для того, чтобы ознакомиться с подробной информацией.

- Защита ресурсов Windows обнаружила поврежденные файлы, но не может восстановить некоторые из них. Сведения см. в журнале CBS.Log %WinDir%LogsCBSCBS.log. В этом случае нужно вручную исправить поврежденные файлы.

Как посмотреть подробную информацию о сканировании SFC

Для просмотра информации о работе средства проверки целостности в файле CBS.Log нужно создать копию файла на рабочем столе, доступную для чтения:

1. Введите в поиске меню Пуск Командная строка, нажмите правой кнопкой мыши по появившейся ссылке и выберите Запустить от имени администратора.

2. Введите следующую команду и нажмите Enter

3. Откройте файл sfclogs.txt, расположенный на рабочем столе, с помощью приложения “Блокнот”. Файл будет содержать подробную информацию о сканировании системы и о файлах, которые не удалось восстановить.

Как просканировать и восстановить системные файлы в Windows 10 оффлайн

Иногда защищенные системные файлы, которые нужно восстановить, уже загружены в оперативную память во время работы WIndows 10. В этом случае для исправления обнаруженных проблем можно использовать средство проверки системных файлов во время запуска системы.

- 1. Используйте клавиатурное сочетание Windows + I для открытия приложения “Параметры”.

- 2. Выберите раздел “Обновление и безопасность”.

- 3. В меню Выберите опцию “Восстановление”.

- 4. В секции “Особые варианты загрузки” нажмите кнопку “Перезагрузить сейчас”.

- 5. Выберите “Поиск и устранение неисправностей”.

- 6. Перейдите в “Дополнительные параметры”.

- 7. Нажмите “Командная строка” для загрузки компьютера в режиме командной строки.

Контрольные суммы файла

Во время копирования информации или передачи ее по сети не гарантируется ее целостность, что особенно актуально для больших объемов информации. Представьте себе, что вы скачивали из интернета установочный файл размером 900 мегабайт, как убедиться, что он загрузился полностью и без ошибок. Ведь если в нем есть ошибки, то программа может просто не установиться или во время ее работы будут возникать сбои.

Конечно можно сравнить размер полученного файла с исходным, но этого не достаточно, чтобы утверждать об идентичности двух файлов. Поэтому были разработаны специальные алгоритмы позволяющие решить эту задачу.

Мы не будем углубляться в техническую реализацию, достаточно знать, что применяя определенный алгоритм высчитывает некое значение однозначно описывающее данный файл. Оно всегда одинаковое для одних и тех же данных и называется контрольной суммой или хешем. Хотя самих алгоритмов хеширования существует множество, вот некоторые из наиболее часто встречающихся: MD5, CRC32, SHA-1, SHA256, BTIH.

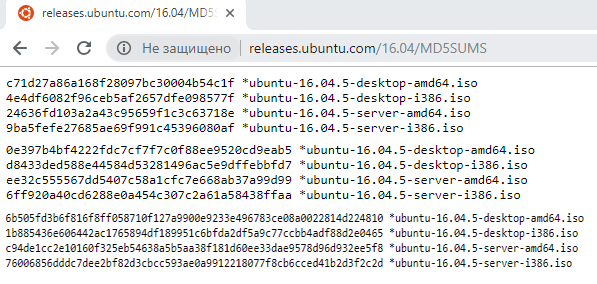

Поэтому очень часто на странице загрузки указаны хеши оригинальных файлов, чтобы пользователи могли выполнить проверку после скачивания. Таким образом зная контрольную сумму оригинального файла рассчитанную по какому-либо алгоритму, мы можем проверить идентичность его копии, рассчитав для нее соответствующий хеш и сравнив с оригинальным, если они не совпадут, значит в данных есть разница.

Это можно использовать не только для проверки целостности данных загруженных из интернета, но и для сравнения двух файлов в компьютере или, например для проверки корректности записи данных на DVD-диск. Узнав о необходимости выполнить проверку, начинающие пользователи компьютера часто не знают, как проверить хеш файлов, хотя это делается очень просто.

В разных операционных системах данная операция выполняется по-разному.

Как создать MD5-хеш файлов с помощью MD5Checker?

Несмотря на то, что MD5-алгоритм доступен во многих файл-менеджерах и утилитах, не всеми из них удобно пользоваться. Часть программ не умеют проверять хэши для группы файлов. Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Единственная максимально удобная программа для работы с MD5 — это приложение MD5Checker. Скачать программу можно с официального сайта

. Несмотря на то, что программа имеет англоязычный интерфейс, пользоваться ей достаточно просто.

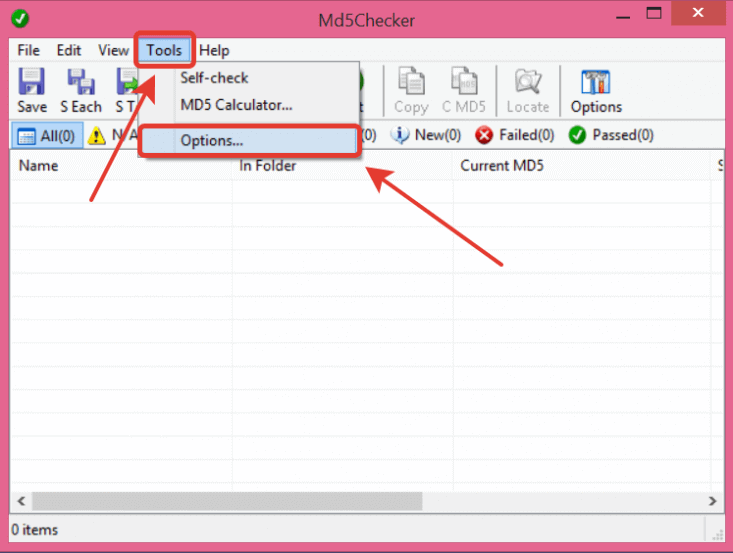

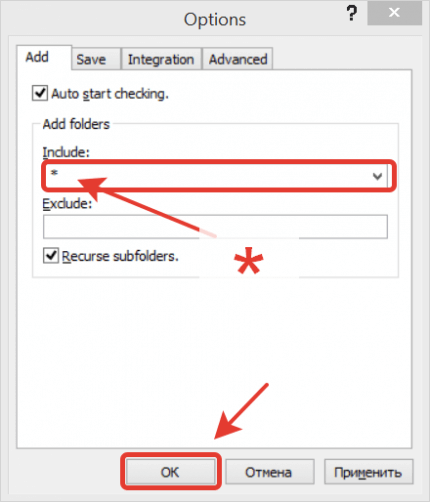

Программа по умолчанию настроена на хеширование программных файлов, архивов и ISO-образов. Поэтому если Вы хотите пользоваться этим приложением допустим для музыки и видео, то необходимо для начала поменять одну единственную настройку — указать маску для файлов, с которыми будет работать программа. Для этого нужно зайти в пункт меню «Tools / Options» и в поле «Include» указать символ *

(что означает «все файлы»).

После этого можно пользоваться программой в обычном режиме — теперь будут сканироваться все до единого файлы во всех подпапках.

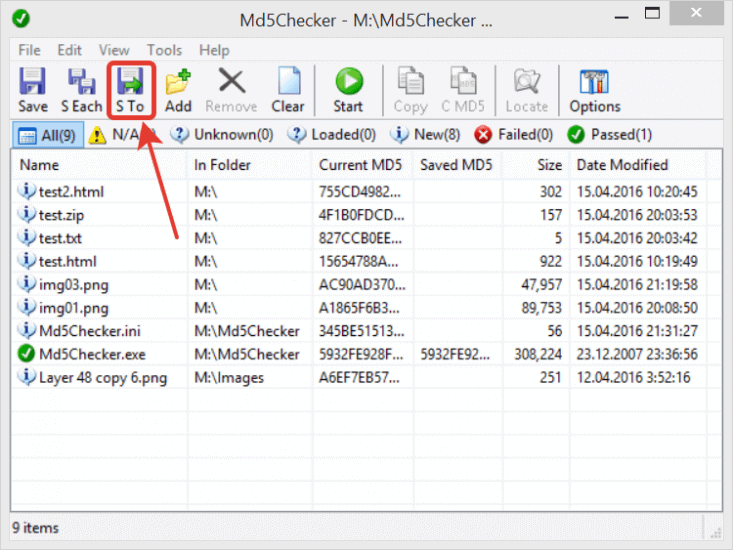

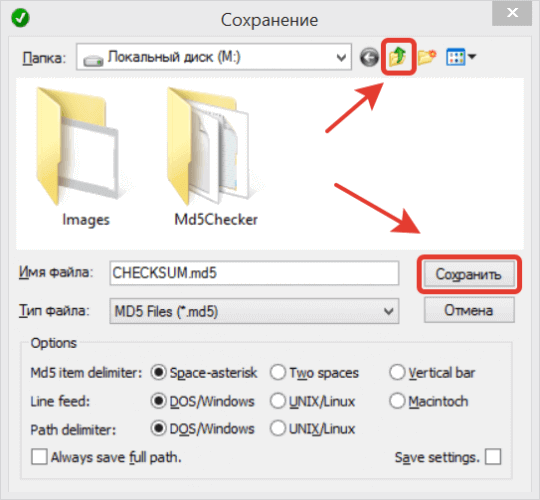

Для создания MD5-хеша нужно перетащить выбранные файлы из папки в окно программы — и программа автоматически начнет вычислять MD5-суммы для всех выбранных файлов и всех файлов в подпапках (удовлетворяющих заданной нами маске). Посчитанные суммы будут отображены в столбце «Current MD5» («Текущая MD5»). Теперь остается только сохранить полученные значения в файл, нажав кнопку «S To» («Сохранить в»).

При этом важно отметить, что если сохранить MD5-файл в папке, в которой находятся все выбранные нами файлы и подпапки, то будут сохранены относительные пути к ним. Это позволит в будущем проверять контрольную сумму даже если перенести файлы в другое месторасположение

Поэтому перед сохранением файла имеет смысл перейти в корень папки, нажав соответствующую кнопку.

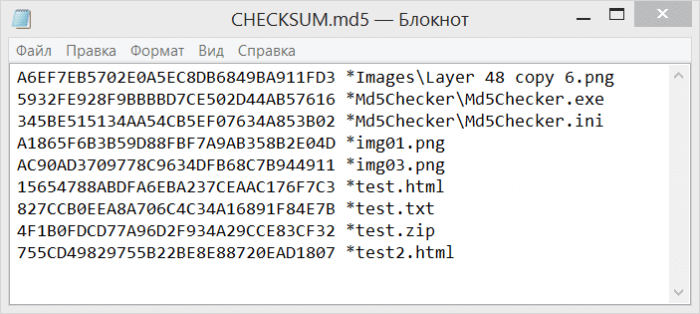

Если открыть полученный файл в блокноте, то можно увидеть, что информация хранится в нем в виде обычного текста.

При этом можно убедиться, что пути к файлам сохранены относительные, т.е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

Что такое сумма MD5?

MD5 — широко известный в мире технологий термин, но если вы являетесь энтузиастом пользователя Android, вы, должно быть, довольно часто сталкивались с такими терминами, как «md5sum», «md5 hash» или «md5 checkum». Большинство официальных и пользовательских ПЗУ, модов и восстановительных ZIP-архивов поставляются с предварительно зашифрованным уникальным кодом из соображений безопасности. Это своего рода пароль, который используется для обеспечения целостности файлов внутри ZIP или пакета программного обеспечения.Контрольная сумма MD5 — это математический алгоритм, который обычно представляет собой набор из шестнадцатеричных букв и цифр из 32 символов, которые вычисляются в файле с помощью инструмента. Эти числа генерируются с помощью специальных инструментов, которые используют «криптографическую хеш-функцию, создающую 128-битное (16-байтовое) хеш-значение». Он используется не только для шифрования ZIP-архива или установщика EXE, но и для всех видов файлов. Вы можете назначить сумму MD5 даже тексту или файлу документа. Идеальное совпадение значения контрольной суммы MD5 гарантирует, что цифровая целостность и безопасность файла не была нарушена кем-то другим, а также является точной копией исходного файла.Таким образом, существуют две основные причины, по которым значение MD5 хэша загруженного вами файла не совпадает с исходной суммой:Файл может быть изменен кем-то другим неавторизованным способом.Файл не был загружен должным образом, и некоторые его элементы могли быть повреждены.Контрольная сумма MD5 или хэш-значение файла могут выглядеть следующим образом: алфавитно-цифровые строки: