Настраиваем site-to-site ipsec-туннель между облаком windows azure и d-link dfl-210

Содержание:

Step 7: ESPNowMaster.ino — Setup

In this part, we will deal with the Master, remembering that we have a Master and four Slaves. Let’s calculate the array size of GPIOs that will be read with digitalRead. We will still put ESP in station mode, and display on the Serial Monitor of the MAC Address of this ESP when in station mode, and we’ll call the function that initializes ESPNow.

void setup() { Serial.begin(115200);

//Calculation of gpio array size:

//sizeof(gpios) returns how many bytes «gpios» array points to.

//Elements in this array are of type uint8_t.

//sizeof(uint8_t) return how many bytes uint8_t type has.

//Therefore if we want to know how many gpios there are,

//we divide the total byte count of the array by how many bytes

//each element has.

gpioCount = sizeof(gpios)/sizeof(uint8_t);

//Puts ESP in STATION MODE

WiFi.mode(WIFI_STA);

//Shows on the Serial Monitor the STATION MODE Mac Address of this ESP

Serial.print(«Mac Address in Station: «);

Serial.println(WiFi.macAddress());

//Calls the function that will initialize the ESP-NOW protocol

InitESPNow();

We also calculate the size of the array with the MAC addresses of the slaves and create a variable that will save the information of each slave. We inform the channel and add the slave.

//Calculation of the size of the slaves array: //sizeof(macSlaves) returns how many bytes the macSlaves array points to.

//Each Slave Mac Address is an array with 6 elements.

//If each element is sizeof(uint8_t) bytes

//then the total of slaves is the division of the total amount of bytes

//by how many elements each MAc Address has

//by how much bytes each element has.

int slavesCount = sizeof(macSlaves)/6/sizeof(uint8_t);

//For each Slave

for(int i=0; i

In this step, we record the callback that will inform us about the status of the shipment. The function that will be executed is OnDataSent and is declared below. We put the slave in read mode and call the send function, which deals with sending.

//Registers the callback that will give us feedback about the sent data //The function that will be executed is called OnDataSent

esp_now_register_send_cb(OnDataSent);

//For each gpio

for(int i=0; i

//Calls the send function

send();

}

Site to site

Все настройки находятся в IP – IPSEC. Данный метод предназначен для развёртывания между удаленными площадками. Обязательным условием является наличие статических публичных адресов для обоих участников туннеля. Параметры идентичны, за исключением маленьких деталей. Отлично подходит для голосового трафика, т.к. все данные будут инкапсулированы в UDP

Запасаемся терпением и вниманием. Надеюсь, что все помнят простое правило по неиспользованию стандартных профилей

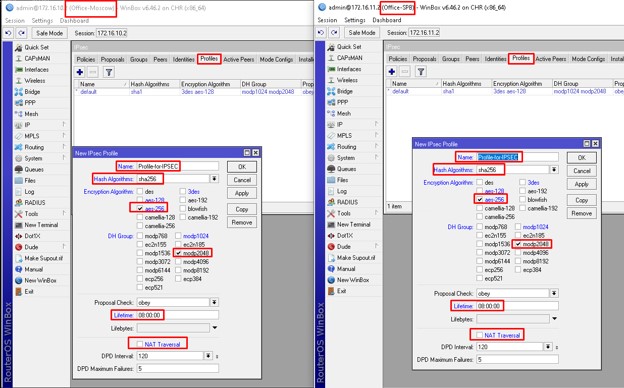

Создаем одинаковый профиль на обоих устройствах.

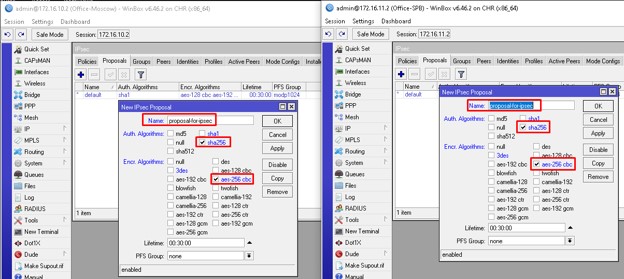

Далее создаем предложения.

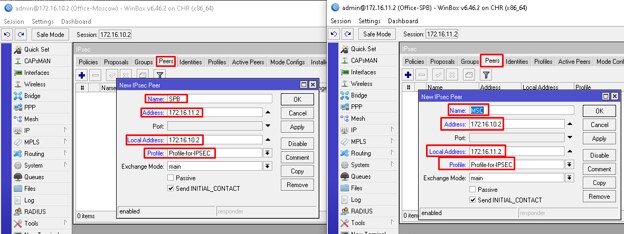

Далее нужно создать пиров. Направляем их друг на друга и указываем раннее созданные профили. Пишем в поле Local Address тот адрес роутера, с которого хотите инициировать соединение. Это особенно актуально если у вас их несколько или нужно инициировать соединение с определенного. Т.к. у нас всего по одному адресу – укажем их.

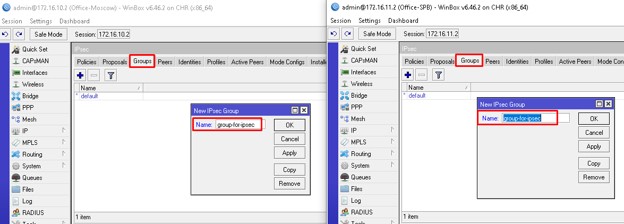

Далее создаем группы.

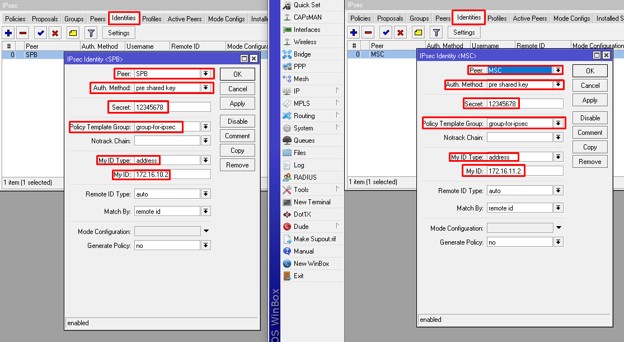

Еще не все. Следующий пункт — Identity.

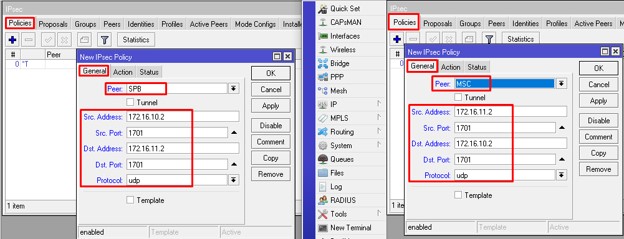

И вишенкой на торте Policies. На вкладке General указываем адреса источника и назначения. Соответственно направляем друг на друга. 1701 это UDP порт L2TP.

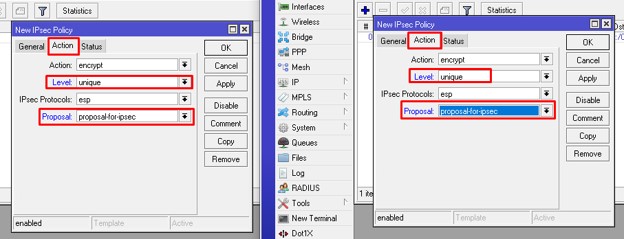

Переходим в Action. Обязательно выбираем параметр Level в unique. Особенно полезно будет для тех, кто планирует много шифрованных туннелей.

Сохраняем и проверяем.

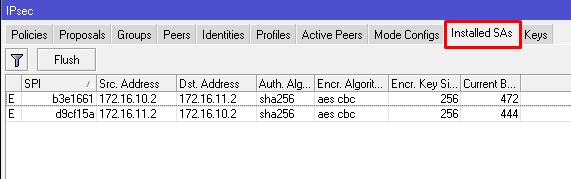

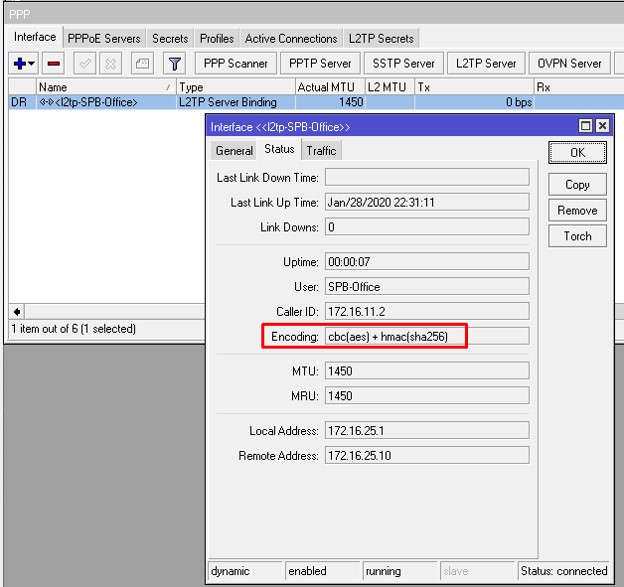

Established в конце строки пира SPB означает что согласование прошло успешно и оно устоялось. Откроем Installed SAs и посмотрим на наши ключики.

Все как мы и заказывали. Ну и наконец проверим наше L2TP соединение. Все должно зашифроваться без переподключений.

Проводник не может подключаться к другим устройствам в локальной сети

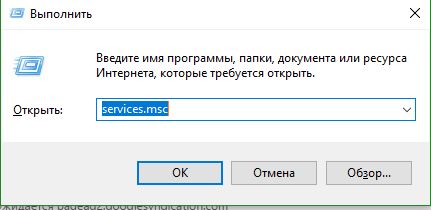

Прежде всего, вам необходимо локализовать эту службу в пуле сервисов. Нажмите сочетание кнопок Win + R и введите services.msc, чтобы открыть диспетчер служб в Windows 10.

Теперь найдите службу с именем “Хост поставщика функции обнаружения” и нажмите на ней правой кнопкой мыши, далее выберите Свойства.

- Если служба уже запущена, то нажмите “Остановить“.

- Выберите тип запуска “Автоматический (отложенный запуск)“.

- Нажмите “Запустить“.

- Применить и OK.

- Перезагрузите ПК, чтобы изменения вступили в силу.

Пвозившись со службами Windows, я искоренил данную проблему. Для тех, кто столкнется с проблемой сетевого обнаружения в семерке, я привожу небольшой алгоритм решения.Для решения этой проблемы нужно включить следующие службы Windows 7 (10) в Панели управление — Администрирование:– DNS-клиент (DNS Client)– Обнаружение SSDP (SSDP Discovery)– Узел универсальных PNP-устройств (UPnP Device Host)– Публикация ресурсов обнаружения функции (Function Discovery Resource Publication)– Сервер

Панель управления => программы и компоненты => Включение или отключение компонентов Windows => Поддержка общего доступа к файлам SMB 1.0/CISF ставим галочку

После включения этих служб автоматически включится сетевое обнаружение.Точно работает

Microsoft усилила безопасность и теперь, на сборке 1709, не работает безпарольное подключение по локальной сети к другим компьютерам, как было до этого.Благодаря рекомендациям, я сделал так (лучше сделать ещё на сборке 1703, до обновления, но то же самое можно сделать и на сборке 1709).1 – задал пароли всем Windows устройствам, с которыми будет локалка.2 – зашёл в эти компы по сети с вводом логина и пароля.3 – запустил программу Netplwiz.exe из папки WindowsSystem32.4 – убрал галку “Требовать ввод имени пользователя и пароля” (чтобы после включения/перезагрузки/гибернации/спящег о режима не вводить пароль входа каждый раз.5 – там-же во вкладке “Дополнительно” нажал “Упраление паролями”, далее “Учётные данные Windows” и убедился, что есть учётки других компов локальной сети.Всё. Сетка работает.

Цитата с answers.microsoft.com:“Решение:1. Открываем Win+R (Пуск->Выполнить) и пишем gpedit.msc2. Нам нужно найти “Конфигурация компьютера>Административные шаблоны>Сеть>Рабочая станция Lanmann” Параметр “Включить небезопасные гостевые входы” и выставить его в “Включено”

Однако, имейте в виду, что данное решение временное и не рекомендуется открывать доступ без проверки подлинности для кого угодно.”

Добавлено через 2 минутыУ меня 10 Про на сетевых ресурсах доступ по паролю – таких проблем нет. В “Включить небезопасные гостевые входы” параметр “Не задано”.

Добавлено через 4 минутыЕщё, если есть в журнале событий ошибки 1068, 1075: “в командной строке от Администратора Net stop p2pimsvc, затем в C:WindowsServiceProfilesLocalServiceA ppDataRoamingPeerNetworkingудалить idstore.sst”.

Добавлено через 48 секундЯ до принтера расшаренного не мог “достучаться” при таких симптомах. Последний способ помог.

Звонит мне клиент и говорит что не может на сервере работать так-как всё жёстко тормозит.

Подключаюсь я вообщем к нему, захожу в диспетчер задач и наблюдаю картину:

Процесс Svshost.exe загружает проц на 80-90%, перехожу в каталог где лежит сие чудо (папка кстати называется 4nationcal). Убиваю процесс, в каталоге 4nationcal удаляю файл и на место одного процесс вылазит 2-3. что делать как быть я хз. Сканировал Касперским, Нодом, Авестом, всё в пустую находит вирус, удаляет но после пары перезагрузок всё возвращается.

Самое страшное что всё кто подключаются по RDP, зависают при входе и дальше темнота, ещё в придачу перестали работать сетевые каталоги и принтеры. Ещё в

Панель управленияВсе элементы панели управленияЦентр управления сетями и общим доступомДополнительные параметры общего доступа не возможно включить сетевое обнаружение.

Вирусу как я понял не нужны права админа т.к. на сервере 1 админ и заходил я под ним примерно пол года назад, до момента тревожного звонка да и нашёл я его в папке загрузок у юзера.

Искал я в интернетах и никто не сталкивался с таким. 2 дня медитации дали свои плоды и я всё же победил его.

1. Удаляем службу HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservices4nationcal

2. Вирус вырубает службы, так что включаем обратно и ставим автовлючение

-DNS-клиент (DNS Client);

-Обнаружение SSDP (SSDP Discovery);

-Публикация ресурсов обнаружения функции (Function Discovery Resource Publication);

-Узел универсальных PNP-устройств (UPnP Device Host).

3.Выключаем службу Агент политики IpSec и на конец появляется сетевой доступ.

Никогда с таким не сталкивался и нигде не нашел как удалить, так что может кому пригодится.

Шаг 7: ESPNowMaster.ino — Настройка

В этой части мы поговорим о Мастере, помня, что у нас есть Мастер и четыре Раба. Давайте вычислим размер массива GPIO, которые будут считываться с помощью digitalRead. Мы по-прежнему переведем ESP в режим станции и отобразим на последовательном мониторе MAC-адрес этого ESP в режиме станции, и мы вызовем функцию, которая инициализирует ESPNow.

void setup () { Serial.begin (115200);

// Расчет размера массива gpio: // sizeof (gpios) возвращает количество байтов, на которое указывает массив «gpios». // Элементы в этом массиве имеют тип uint8_t. // sizeof (uint8_t) возвращает количество байтов типа uint8_t. // Поэтому, если мы хотим узнать, сколько gpi существует, // мы делим общее количество байтов массива на количество байтов // каждого элемента. gpioCount = sizeof (gpios) / sizeof (uint8_t);

// Помещаем ESP в РЕЖИМ СТАНЦИИ WiFi.mode (WIFI_STA);

// Показывает на последовательном мониторе РЕЖИМ СТАНЦИИ Mac-адрес этого ESP Serial.print («Mac-адрес на станции:»); Serial.println (WiFi.macAddress ());

// Вызывает функцию, которая инициализирует протокол ESP-NOW. InitESPNow ();

Мы также вычисляем размер массива с помощью MAC-адресов ведомых устройств и создаем переменную, которая будет сохранять информацию о каждом подчиненном устройстве. Мы информируем канал и добавляем раба.

// Расчет размера массива slave: // sizeof (macSlaves) возвращает количество байтов, на которое указывает массив macSlaves. // Каждый подчиненный Mac-адрес представляет собой массив из 6 элементов. // Если каждый элемент имеет размер sizeof (uint8_t) байтов //, то общее количество подчиненных устройств делится на общее количество байтов // на сколько элементов каждого адреса MAc // на сколько байтов имеет каждый элемент. int slavesCount = sizeof (macSlaves) / 6 / sizeof (uint8_t);

// Для каждого ведомого для (int i = 0; i

На этом этапе мы записываем обратный вызов, который сообщит нам о статусе отправки. Функция, которая будет выполнена — OnDataSent и объявлена ниже. Мы переводим ведомое устройство в режим чтения и вызываем функцию отправки, которая занимается отправкой.

// Регистрирует обратный вызов, который даст нам отзыв о отправленных данных // Функция, которая будет выполнена, называется OnDataSent esp_now_register_send_cb (OnDataSent); // Для каждого gpio for (int i = 0; i

// Вызывает функцию отправки send (); }

Использование

IPsec_VPN

Протокол IPsec используется, в основном, для организации VPN-туннелей. В этом случае протоколы ESP и AH работают в режиме туннелирования. Кроме того, настраивая политики безопасности определенным образом, протокол можно использовать для создания межсетевого экрана. Смысл межсетевого экрана заключается в том, что он контролирует и фильтрует проходящие через него пакеты в соответствии с заданными правилами. Устанавливается набор правил, и экран просматривает все проходящие через него пакеты. Если передаваемые пакеты попадают под действие этих правил, межсетевой экран обрабатывает их соответствующим образом. Например, он может отклонять определенные пакеты, тем самым прерывая небезопасные соединения. Настроив политику безопасности соответствующим образом, можно, например, запретить веб-трафик. Для этого достаточно запретить отсылку пакетов, в которые вкладываются сообщения протоколов HTTP и HTTPS. IPsec можно применять и для защиты серверов — для этого отбрасываются все пакеты, кроме пакетов, необходимых для корректного выполнения функций сервера. Например, для Web-сервера можно блокировать весь трафик, за исключением соединений через 80-й порт протокола TCP, или через порт TCP 443 в случаях, когда применяется HTTPS. Пример:

С помощью IPsec здесь обеспечивается безопасный доступ пользователей к серверу. При использовании протокола ESP все обращения к серверу и его ответы шифруются. Однако за VPN-шлюзом (в домене шифрования) передаются открытые сообщения.

Другие примеры использования IPsec:

- шифрование трафика между файловым сервером и компьютерами в локальной сети, используя IPsec в транспортном режиме.

- соединение двух офисов с использованием IPsec в туннельном режиме.

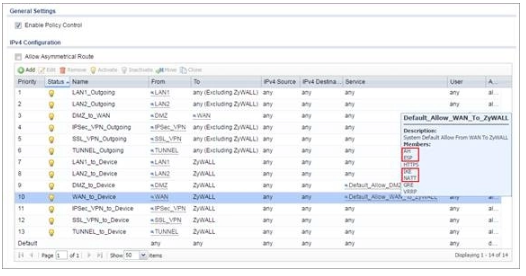

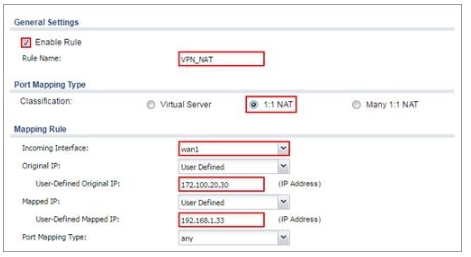

Настройте маршрутизатор NAT (с использованием устройства ZyWALL USG в этом примере)

1. Выберите входящий интерфейс, по которому должны приниматься пакеты для правила NAT. Укажите поле User-Defined Original IP и введите транслированный IP-адрес назначения, который используется этим правилом NAT supPorts.

КОНФИГУРАЦИЯ> Сеть> NAT> Добавить

2. Переадресация IP должна быть включена в Firewall для следующих протоколов IP и UDP Ports:

Протокол IP = 50 → Используется путем передачи данных (ESP) Протокол IP = 51 → Используется путем передачи данных (AH) UDP Port Number = 500 → Используется IKE (путь управления IPSec) UDP Port Number = 4500 → Используется NAT-T (обход IPsec NAT) КОНФИГУРАЦИЯ> Политика безопасности> Контроль политик