Software defined radio руками шестнадцатилетнего подростка

Содержание:

- Значение кнопок и индикаторов HackRF

- Инструменты HackRF

- Что такое SDR — Software-defined radio

- Какое железо выбрать для SDR

- Программное обеспечение, поддерживающее HackRF

- How to receive a signal with HackRF

- Декодирование команд

- How to listen to FM radio with HackRF

- Осмотр подопытного

- Как проверить HackRF

- How to check HackRF

- Testing the PortaPack with the Havoc Firmware

- Как принимать сигнал с HackRF

- How to Install Driver, HackRF Tools and SDR Utilities

- Как установить драйвер, инструменты HackRF и SDR утилиты

- Обрезание

- HackRF

Значение кнопок и индикаторов HackRF

При подключении к компьютеру HackRF на нём загораются индикаторы.

Первые три индикатора:

- 3V3

- 1V8

- RF

Это индикаторы питания различных элементов. Они могут гаснуть при включении режима экономии энергии. 1V8 и RFмогут гаснуть, если HackRF ничего не делает. Но при работе HackRF (приём и передача данных) все три должны гореть. Если какой-либо из них не горит, то это означает, что имеется проблема.

Следующий:

USB

Когда он горит, то это означает, что компьютер «общается» с HackRF как с USB устройством. Этот индикатор загорается чуть позднее первых трёх.

Последние два:

- RX — означает операции приёма данных

- TX — означает операции передачи данных

Последние три индикатора находятся под управлением программного обеспечения. Поэтому можно установить пользовательскую прошивку и переназначить их функции.

Что касается цветов, то они вообще ничего не означают: цвета разные только чтобы вы могли отличать светодиоды друг от друга.

Теперь рассмотрим кнопки.

Первая кнопка:

RESET — сбрасывает, перезагружает микроконтроллер. Аналог отключения и подключения USB шнура.

Следующая кнопка:

DFU — режим обновления прошивки. На самом деле при обновлении прошивки этот режим не нужен. HackRF может обновлять свою прошивку без перехода в этот режим. Главная функция этой кнопки — это раскирпичивание устройства.

Эта кнопка функционально только при включении устройства или нажатии кнопки RESET. Всё остальное время эта кнопка не выполняет никаких функций, поэтому при установлении пользовательской прошивки этой кнопке можно назначить какую-нибудь функцию ввода.

Инструменты HackRF

В дополнении к сторонним инструментам, которые поддерживают HackRF, разработчики устройства предоставляют некоторые инструменты командной строки для взаимодействия с HackRF. Информацию о том, как пользоваться каждым инструментом, смотрите в справке соответствующей программы, например:

| 1 |

или в страницах руководства.

Первые два инструмента (hackrf_info и hackrf_transfer) должны покрывать большинство задач. Оставшиеся инструменты представлены для отладки и общего интереса; будьте осторожны, при неправильном использовании они могут навредить HackRF.

hackrf_info

Считывает такую информацию об устройстве с HackRF как серийный номер и версию прошивки.

hackrf_transfer

Отправляет и получает сигналы используя HackRF. Ввод/вывод может быть 8-битным знаковым квадратурным файлом или файлом WAV.

hackrf_max2837

Чтение и запись регистров в микросхеме приемопередатчика Maxim 2837. Для большинства целей tx/rx (приёма-передачи) hackrf_transfer или другие инструменты позаботятся об этом за вас.

hackrf_rffc5071

Чтение и запись регистров в микросхеме RFFC5071. Как указано выше, это только для любопытства или отладки, большинство инструментов позаботятся об этих настройках автоматически.

hackrf_si5351c

Чтение и запись регистров в чипе тактового генератора Silicon Labs Si5351C. Это также должно быть ненужным для большинства операций.

hackrf_spiflash

Инструмент для записи в HackRF новой прошивки. Больше всего используется для обновления прошивки.

hackrf_cpldjtag

Инструмент для обновления CPLD на HackRF. Также иногда используется при обновлении прошивки.

Что такое SDR — Software-defined radio

Если коротко (как я себе это представляю): SDR (программно определяемая радиосистема) это когда все характеристики будущей радиоволны (например, её частота) создаются в компьютере, и затем такая «нарисованная» в компьютере волна отправляется на внешнюю железяку, чтобы быть отправленной как настоящая радиоволна. Благодаря такому подходу достигается большая гибкость в плане того, какие характеристики можно присвоить волне — понятное дело, что отправляющая железяка должна им соответствовать.

А вот определение и Википедии:

Программно определяемая радиосистема (англ. Software-defined radio, SDR) — радиопередатчик и/или радиоприёмник, использующий технологию, позволяющую с помощью программного обеспечения устанавливать или изменять рабочие радиочастотные параметры, включая, в частности, диапазон частот, тип модуляции или выходную мощность, за исключением изменения рабочих параметров, используемых в ходе обычной предварительно определённой работы с предварительными установками радиоустройства, согласно той или иной спецификации или системы.

ПОР выполняет значительную часть цифровой обработки сигналов на обычном персональном компьютере или на ПЛИС. Целью такой схемы является радиоприёмник или радиопередатчик произвольных радиосистем, изменяемый путём программной переконфигурации (отсюда происходит альтернативное наименование таких систем — программно конфигурируемые).

Ну, то есть, это такое радио, в котором для смены частоты не нужно крутить колёсико.

Какое железо выбрать для SDR

Бытовых (любительских) SDR, которые можно просто купить в магазине, очень много: Funcube Dongle, RTL-SDR, USRP, OsmoSDR, BladeRF, HackRF, AirSpy, устройства LimeSDR USB Type-A и другие. Вот здесь собран большой список с их характеристиками: https://en.wikipedia.org/wiki/List_of_software-defined_radios

Одним из самых популярных устройств является HackRF. У этого устройства большой диапазон поддерживаемых частот, а также приемлемая (по сравнению с некоторыми другими моделями) цена.

HackRF не дешёвый, его цена вместе с доставкой примерно $150. Есть намного более дешёвые модели, но, понятно, и с более скромными характеристиками (меньше поддерживаемых частот). Есть более продвинутые чем HackRF модели, но их цена (для меня) слишком высокая. Возможно, если вас интересует не весь спектр частот, а какие-то определённые частоты, то вы сможете найти другое устройство, которое будет работать лучше с этими частотами или стоить дешевле чем HackRF. HackRF — это довольно универсальное устройство с доступной ценой.

Программное обеспечение, поддерживающее HackRF

Здесь список приложений, о которых известно, что они работают с HackRF. Приложения разделены на три секции:

- программное обеспечение на основе GNU Radio;

- те, которые имеют прямую поддержку

- те, которые могут работать с данными от HackRF

Основывающиеся на GNU Radio

- GNU Radio Mode-S/ADS-B — https://github.com/bistromath/gr-air-modes

- GQRX — http://gqrx.dk/

Прямая поддержка

- SDR# (только Windows) — https://airspy.com/download/. В настоящее время только ночные сборки поддерживают HackRF One — http://sdrsharp.com/downloads/sdr-nightly.zip

- SDR_Radio.com V2 — http://v2.sdr-radio.com/Radios/HackRF.aspx

- Universal Radio Hacker (Windows/Linux) — https://github.com/jopohl/urh

- QSpectrumAnalyzer — https://github.com/xmikos/qspectrumanalyzer

- Графический интерфейс Анализатора Спектра (Spectrum Analyzer) для hackrf_sweep в Windows — https://github.com/pavsa/hackrf-spectrum-analyzer

Могут использовать данные HackRF

- Inspectrum (Инструмент анализа захвата с расширенными функциями): https://github.com/miek/inspectrum

- Baudline (может просматривать/обрабатывать данные HackRF, например, hackrf_transfer): http://www.baudline.com/

Обработка данных HackRF

Matlab

|

1 2 3 4 5 |

How to receive a signal with HackRF

Install the gqrx program; for this, in Kali Linux, Debian, Linux Mint, Ubuntu and their derivatives, run the command:

sudo apt install hackrf gqrx-sdr

On BlackArch and Arch Linux, run the command:

sudo pacman -S gqrx

Run gqrx:

gqrx

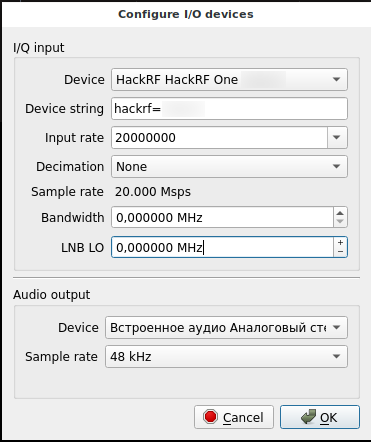

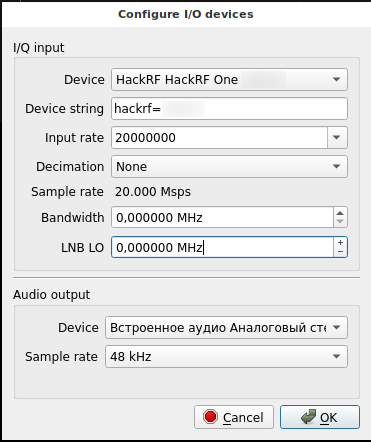

When you first start the setup window will appear, in it you can select the source of the received data and the sound output device. As a Device, I selected HackRF, and also increased the Input rate to a maximum value of 20000000.

Gqrx main window:

To start receiving a signal, click the “Start DSP processing” button, and to change the frequency, you can specify it in the “Frequency” window, or set it on the panel with numbers. The panel can be moved, for this grab the bottom row of numbers:

To stop receiving a signal, press the “Stop DSP processing” button (formerly the “Start DSP processing” button). If you want to unplug HackRF (for example, to change the antenna), then it is better to exit gqrx, because I had this program freeze after reconnecting HackRF.

While receiving the signal, the CPU load is rather high, probably due to the fact that I chose a high Input rate:

Декодирование команд

Теперь можно написать специальный блок для GNU Radio на Python, который будет декодировать фремы и писать их в консоль. Исходники блоков типа Python Block можно редактировать, не выходя из GNU Radio Companion! Очень удобно.

Не буду заострять внимание на коде, желающие могут посмотреть его под спойлером. А итоговая схема декодирования сигнала получилась такая:

Вообще схема получилась весьма неидеальная. Разделение «0» и «1» по константному порогу 0.5 приводит к тому, что схема вообще не работает, когда пульт находится слишком далеко или слишком близко. Дальнейшим экспериментам это не помешало, и вообще я эту особенность заметил только спустя полгода, когда стал писать эта статью. Но я буду признателен, если кто-то подскажет, как это делается правильно.

Разберёмся же, что значат биты в этом протоколе. Будем считать, что данные передаются в порядке MSB, то есть от старших бит к младшим (это лишь вопрос соглашения, не более того).

Во первых, три младших бита отвечают за канал. 000 — А, 010 — B, 100 — C. Это было несложно проверить экспериментально.

Однократное отклонение левого джойстика влево генерирует такую последовательность команд (здесь и далее канал будет A):

Отклонив и задержав джойстик, мы получаем такое:

Для всех других направлений паттерн получается похожий: старшие три бита остаются неизменными и нулевыми, четвертый бит работает как этакий «флаг повтора», последующие четыре бита отвечают за направление (право, лево, вверх, вниз соответственно). И в самом конце повторяется довольно странно выглядящая команда, по семантике, видимо, означающая «стоп». Эту же команду «стоп» пульт несколько раз транслирует сразу после включения.

С правым джойстиком, отвечающим за перемещение танка, всё несколько интереснее. Напомню, что «вверх»-«вниз» отвечает за движение танка вперед и назад, а «влево»-«вправо» — за поворот на месте. Эти биты идут сразу после предущих, как раз в той позиции, где мы видели 1111 при останове. Изменяются они довольно странным образом. Сможете догадаться, почему именно так?

- 0101 — вперед

- 1010 — назад

- 0110 — влево

- 1001 — вправо

Как и в случае левого джойстика, при повторе выставляется тот же самый четвертый старший бит, и после отпускания идет пакет с четырьмя единицами.

Кнопка ОК посылает команду с зажженым первым старшим битом (то есть 1000000000000000), длительное нажатие порождает такие же команды с флагом повтора. Танк команду игнорирует.

Кнопка (/) переводит пульт в странный режим, где ко всем командам джойстиков (кроме «стоп») добавляются старшие биты 2 и 3. Танк на такие команды, как было сказано в начале, не реагирует. Повторное нажатие на кнопку переводит пульт обратно в исходный режим.

Кнопка 123456 посылает команду «стоп», (которая с 1111 в позиции джойстика движения). Если удерживать кнопку нажатой, выставляется флаг повтора. Зачем она нужна, тоже непонятно.

Назначение четвертого младшего бита выяснить не удалось, он всегда равен нулю.

Два джойстика можно отклонять одновременно, при этом получаются пакеты c ненулевыми битами в обоих полях. С кнопкой ОК это не сочетается, она имеет приоритет над джойстиками.

Резюмируя, общий формат пакетов получается таков:

How to listen to FM radio with HackRF

The FM bands are 92.1-107.1 MHz. Since the frequency in the “Frequency” window is indicated in kHz (kilohertz), then we need to go to about 100000 kHz:

You can see that in this range there are many peaks – this is the broadcasts of radio stations.

For “Mode”, select “WFM (stereo)”.

Increase the “Gain” value, otherwise it will be too quiet.

By clicking on the “Bookmark” button, you can save frequencies to bookmarks.

If you click on the “Rec” button, then you can record audio.

A short video where I learn the gqrx interface:

This is just the beginning! Next, we will deal with signal sources and methods for decoding them. With HackRF, you can detect a variety of devices: from wireless doorbells to bugs, hidden cameras and radars. Some types of signals can be decrypted: walkie-talkies, outdated telephone standards, etc. Some types of signals can only be traced: Wi-Fi, modern telephone standards, etc. In any case, the world of radio waves is very vast and interesting!

Осмотр подопытного

Дано:

- Радиоуправляемый танк

- Пульт управления

- Компьютер с установленным пакетом GNU Radio

- HackRF One

Посмотрим сперва на сам пульт.

Правый джойстик пульта отвечает за движение танка: вперед, назад, поворот на месте. У джойстика нет промежуточных положений, то есть ехать медленно не получится. Можно только ехать или не ехать.

Левый джойстик отвечает за поворот башни и стрельбу. «Лево»-«право» поворачивает саму башню в соответствующем направлении. «Вниз» позволяет целиться по вертикали: пока джойстик находится в этом положении, ствол циклически двигается по вертикали вверх-вниз. А чтобы выстрелить, нужно задержать джойстик в положении «вверх» на несколько секунд.

Внизу пульта есть переключатель канала с тремя позициями («A», «B» и «C»), на днище танка есть такой же.

На пульте есть и несколько других кнопок. На кнопки OK и 123456 танк никак не реагирует. Нажатие на кнопку (/) переводит пульт в какой-то странный режим, в котором танк перестаёт на него реагировать. Повторное нажатие возвращает всё, как было. Скорее всего, этот пульт может использоваться для других кроме танка игрушек, и там эти кнопки уже как-то осмысленно задействованы.

Ну а сзади пульта есть очень полезная для нас наклейка «27.145 MHz».

Как проверить HackRF

При подключении HackRF к компьютеру с Linux практически ничего не происходит — только на плате загораются индикаторы. В самой системе нет каких-то встроенных аплетов для подключения к HackRF. Поэтому начнём с раздела «».

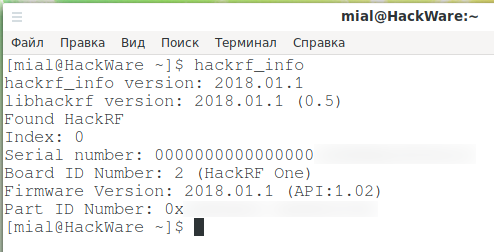

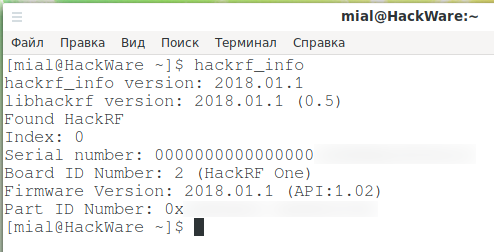

Посмотрим информацию:

hackrf_info

Во-первых, устройство обнаружено, и на нём установлена прошивка 2018.01.1. Версию последней прошивки можно проверить здесь: https://github.com/mossmann/hackrf/releases/. Там такая же версия, то есть обновление не требуется (если что, про обновление прошивки написано здесь).

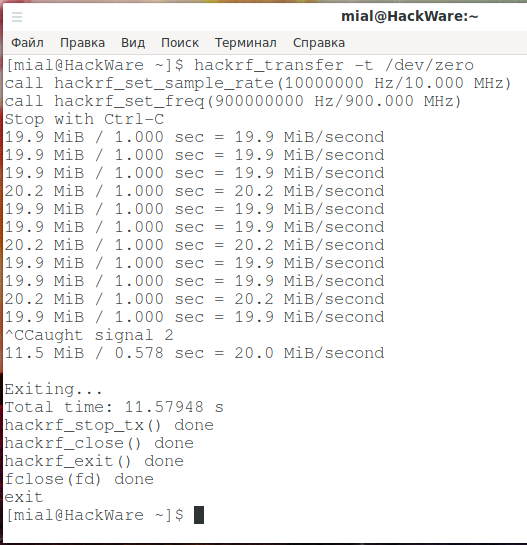

Попробуем получить данные на максимальной скорости:

hackrf_transfer -r /dev/null -s 21500000

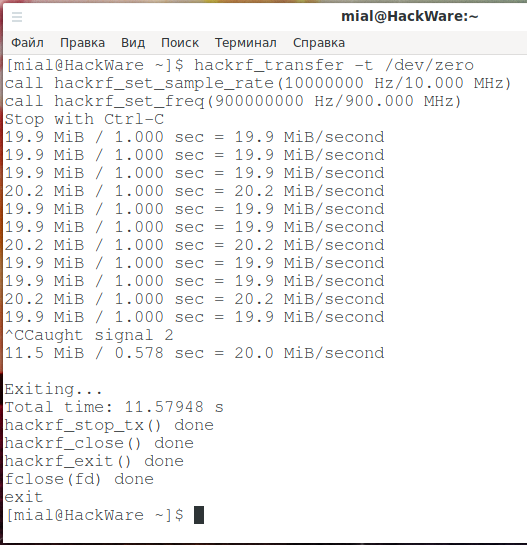

Попробуем отправить данные:

hackrf_transfer -t /dev/zero

Как минимум базовые тесты пройдены — несмотря на мятую коробку, устройство не пострадало.

How to check HackRF

When HackRF is connected to a Linux computer, practically nothing happens – only the indicators on the board light up. The system itself does not have any built-in applets for connecting to HackRF.

Let’s see the information:

hackrf_info

Firstly, the device is detected, and the firmware 2018.01.1 is installed on it. The latest firmware version can be checked here: https://github.com/mossmann/hackrf/releases/. There is the same version, that is, an update is not required (how to update HackRF is written here).

Let’s try to get data at maximum speed:

hackrf_transfer -r /dev/null -s 21500000

Let’s try to send the data:

hackrf_transfer -t /dev/zero

At least the basic tests passed – despite the crumpled box, the device was not damaged.

Testing the PortaPack with the Havoc Firmware

Capture and Replay

One of the best things about the PortaPack is that it makes capture and replay of wireless signals like those from ISM band remote controls extremely easy. To create a capture we just need to enter the «Capture» menu, set the frequency of the remote key, press the red ‘R’ Record button and then press the key on the remote. Then stop the recording to save it to the SD Card.

Now you can go into the Replay menu, select the file that you just recorded and hit play. The exact same signal will be transmitted over the air, effectively replacing your remote key.

We tested this using a simple remote alarm system and it worked flawlessly first time. The video below shows how easy the whole process is.

Portapack Replay

PortaPack Microphone Transmitter

Microphone TX

Using the 3.5mm audio jack the Portapack can also be used as a standard Push to Talk or voice activated walkie talkie radio. With a microphone plugged into the audio jack simply hold down the right button to push to talk. If required you can also enable multiple CTCSS tone options, as well as tones that look like they enable transmission to wireless headphones.

PortaPack SSTV Transmitter

Other Transmitters

We also briefly tried transmitting with the SSTV feature and we were easily able to receive the transmitted image on a PC using an RTL-SDR and SSTV decoding software. Other ham modes available for transmitting include APRS and Morse code.

There is also a generic OOK transmitter which can be programmed with custom data. This mode might be useful for experimenting with simple keyfobs, or things like home automatation switches.

What might be disturbing to some is that there are also numerous transmit modes implemented that are illegal in most countries and could get you into huge trouble. One obvious one is the signal jammer. To test the jammer we connected the PortaPack to a dummy load to prevent the signal from travelling more than a few centimeters away, and placed an RTL-SDR with antenna nearby. With that it was easy to see the jamming signal as shown in the image below.

Jamming with the PortaPack

There are also more niche troubling transmitters implemented such as the NTTworks burger pager transmitter, which presumably activates some of those small pagers that you receive at some restaurants to tell you when the food is ready. There is also a Keyfob transmitter which looks like it might possibly be able to lock and unlock certain models of older flawed Subaru vehicles. Then there’s a BHT Xy/EP transmitter which we think might be able to turn on and off street lights in some European countries, and the implementation of TEDI/LCR which is possibly used for French electronic street signs. Also troubling is the implementation of an ADS-B and POCSAG transmitter.

If you are experimenting with the PortaPack and the aptly named ‘Havoc’ firmware be very careful not to activate these modes unless you have some legit purpose as they could indeed cause some serious trouble, possibly even landing you in jail.

Receivers

By connecting speakers to the Portapack’s 3.5mm audio jack we were easily able to listen in on standard NFM and WFM audio signals. The displayed bandwidth is only as wide as the signals are, so it can be a bit hard to explore the frequency bands if you don’t already known the frequencies, so we’d recommend having a frequency list handy first.

Receiving WFM and NFM audio with the PortaPack.

We also tested ADS-B reception with our ADS-B LNA. The bias tee on the HackRF can be easily enabled on the PortaPack by selecting the inductor and lightning symbol on the top right. With the bias tee enabled we were able to receive aircraft.

Как принимать сигнал с HackRF

Установим программу gqrx, для этого в Kali Linux, Debian, Linux Mint, Ubuntu и их производных выполните команду:

sudo apt install hackrf gqrx-sdr

В BlackArch и Arch Linux выполните команду:

sudo pacman -S gqrx

Запустите gqrx:

gqrx

При первом запуске появится окно настройки, в нём можно выбрать источник принимаемых данных и устройство вывода звука. В качестве Device (Устройства) я выбрал HackRF, также увеличил Input rate до максимального значения 20000000.

Главное окно gqrx:

Для запуска приёма сигнала нажмите кнопку «Start DSP processing», а для смены частоты можно указывать её в окне «Frequency», либо устанавливать на панели с цифрами. Панель можно передвигать за нижний ряд цифр:

Для остановки приёма сигнала нажмите кнопку «Stop DSP processing» (бывшая кнопка «Start DSP processing»). Если вы хотите отключить HackRF (например для смены антенны), то лучше выйти из gqrx, т. к. у меня после переподключения HackRF эта программа зависала.

Во время приёма сигнала довольно высокая нагрузка на центральный процессор, возможно, из-за того, что я выбрал высокий Input rate:

How to Install Driver, HackRF Tools and SDR Utilities

This section contains software installation tips for specific Linux operating systems and distributions.

Most users are strongly advised, if you do not pursue the goal of developing or testing new features for HackRF, use the packages built for your system and install them using the package manager available for your operating system.

Linux

Kali Linux, Ubuntu, Debian, Linux Mint

sudo apt install hackrf gqrx-sdr

Fedora / Red Hat

sudo dnf install gnuradio gr-osmosdr hackrf gqrx -y

Gentoo linux

emerge hackrf-tools USE="hackrf" emerge gr-osmosdr

Arch linux, BlackArch

sudo pacman -S hackrf gnuradio gnuradio-osmosdr gnuradio-companion

OS X (10.5+)

Macports

sudo port install gr-osmosdr

Homebrew

brew install gr-osmosdr

Windows

Freebsd

You can use the binary package:

pkg install hackrf

You can build and install with ports:

cd /usr/ports/comms/hackrf make install

Assembly from source

Linux / OS X / *BSD

Preparing your system

First, make sure that your system is updated using the update method provided on your operating system.

Installation using PyBOMBS

Building HackRF tools from source

Get the source code for the HackRF tools from either the release archive or git:

git clone https://github.com/mossmann/hackrf

After downloading the source code, the host tools can be compiled as follows:

cd hackrf/host mkdir build cd build cmake .. make sudo make install sudo ldconfig

If you have HackRF, then you may need to update the firmware to match the version of the host tools.

Как установить драйвер, инструменты HackRF и SDR утилиты

В этом разделе подсказки по установке программного обеспечения для определённых операционных систем и дистрибутивов Linux.

Установка драйверов и утилит общего назначения

Большинству пользователей настоятельно рекомендуется, если вы не преследуете целей разработки или тестирования новых функций для HackRF, использовать собранные для вашей системы пакеты и устанавливать их с помощью менеджера пакетов, имеющегося для вашей операционной системы.

Linux

Kali Linux, Ubuntu, Debian, Linux Mint

| 1 |

Fedora / Red Hat

| 1 |

Gentoo Linux

|

1 2 |

Arch Linux

| 1 |

OS X (10.5+)

MacPorts

| 1 |

Homebrew

| 1 |

Windows

Исполнимые файлы поставляются как часть проекта PothosSDR, их можно загрузить здесь.

FreeBSD

Вы можете использовать бинарный пакет:

| 1 |

Вы можете собрать и установить с ports:

|

1 2 |

Сборка из исходников

Linux / OS X / *BSD

Подготовка вашей системы

Вначале убедитесь, что ваша система обновлена используя метод обновления представленной в вашей операционной системе.

Установка используя PyBOMBS

Проект GNU Radio имеет сборочную систему, которая покрывает ключевые библиотеки, драйвера для SDR железа и многие из модулей дерева. PyBOMBs позаботиться для вас в установке зависимостей.

Сборка инструментов HackRF из исходников

Получите исходный код инструментов HackRF либо из архива выпуска, либо из git:

| 1 |

После загрузки исходного кода, инструменты хоста могут быть собраны следующим образом:

|

1 2 3 4 5 6 7 |

Если у вас есть HackRF, то вам может понадобиться обновить прошивку, чтобы она соответствовала версии инструментов хоста.

Windows

- Необходимые условия для Cygwin, MinGW или Visual Studio

- cmake-2.8.12.1 или более поздний из http://www.cmake.org/cmake/resources/software.html

- libusbx-1.0.18 или более поздний из http://sourceforge.net/projects/libusbx/files/latest/download?source=files

- fftw-3.3.5 или более поздний из http://www.fftw.org/install/windows.html

- Установите драйвер Windows для HackRF или используйте Zadig, смотрите http://sourceforge.net/projects/libwdi/files/zadig

- Если вы хотите использовать Zadig выберите HackRF USB устройство и просто установите/замените его на WinUSB драйвер.

Примечание для сборки Windows: Вам всегда следует выполнять hackrf-tools из командной строки Windows, а не из оболочки Cygwin или MinGW поскольку Cygwin/MinGW некорректно обрабатывают Ctrl+C и особенно для hackrf_transfer нажатие Ctrl+C (отмена) неправильно остановит программу и файл данных будет повреждён.

Для Visual Studio 2015 x64

Создайте определение библиотеки для MSVC ссылкой

| 1 |

Компиляция

|

1 2 3 4 5 6 7 |

CMake создаст файл solution с именем HackRF.sln и ряд файлов проекта, которые могут быть собраны с помощью msbuild следующим образом:

| 1 |

Cygwin

|

1 2 3 4 5 |

MinGW

|

1 2 3 4 5 |

Обрезание

Итак, посылка вскрыта, фото сделано, приступим к делу. HackRF поставляется с плохонькой встроенной антенной на ~900 МГц. При этом, несмотря на наличие уже распаянного SMA-разъема, просто подключить внешнюю антенну не получится, сигнал все равно будет браться с изогнутой дорожки с краю платы.

Внешне происходящее в GNU Radio похоже на программирование робота Mindstorms

Другие статьи в выпуске:

Хакер #177. Радиохакинг: что такое SDR?

- Содержание выпуска

- Подписка на «Хакер»-30%

Чтобы задействовать желанный антенный разъем, необходимо отключить встроенную антенну. Для этого придется проделать небольшую хирургическую операцию, а именно разорвать одну токопроводящую дорожку. На плате место препарирования предусмотрительно отмечено стрелочкой, и на место будущего разрыва нанесена капля припоя, которую лучше предварительно удалить паяльником. После этого, вооружившись чем-нибудь тонким и острым, нужно разрезать (разорвать) токопроводящую дорожку

Осторожно, поблизости расположено несколько элементов, которые с платы удалять нежелательно, так что будь аккуратен 🙂

HackRF Jawbreaker — обрати внимание на дату производства

Перед тем как брать в руки скальпель, рекомендуем просмотреть инструкцию.

HackRF

HackRF One — это дешёвая, с открытым исходным кодом платформа Software Defined Radio.

HackRF One имеет следующие характеристики:

Как можно увидеть, у устройства довольно медленный интерфейс USB 2.0, а также частота пропускания только 20 MHz, то есть это не самый «ТОП». Но для обучения этого хватит. К тому же, за последнее время на устройство сильно снизилась цена. И ещё, хотя в характеристиках указана поддерживаемая частота 1 MHz – 6 GHz, но можно выйти за этот диапазон чуть ниже и чуть выше.

У этого устройства прошивка с открытым исходным кодом. Оно совместимо с GNU Radio, SDR# и другими программами. Хорошая совместимость с Linux.