Проверка безопасности сети — elcomsoft wireless security auditor 7.12.538 professional edition

Содержание:

- Elcomsoft Wireless Security Auditor Обзор возможностей

- Elcomsoft Wireless Security Auditor Professional Overview

- Kismet

- расшифровка хендшейка средствами GPU

- Взлом пароля wifi . Расшифровываем данные.

- CommView for WiFi

- WifiZoo

- Extracting and Decrypting iOS Keychain: Physical, Logical and Cloud Options Explored

- aircrack-ng

- inSSIDer

- Варианты и цены на Elcomsoft Wireless Security Auditor

- Расшифровка хендшейка EWSA

- Проверка безопасности сети — Elcomsoft Wireless Security Auditor 7.12.538 Professional Edition

- Netstumbler

- Vistumbler

- Downloading iOS 13 and iOS 14 iCloud Backups

- Aircrack-ng

- void11

Elcomsoft Wireless Security Auditor Обзор возможностей

Вашему вниманию предлагаю одну из многочисленных программ для подбора пароля WPA по захваченным хендшейкам. Утилита от одной интересной компании, которая сделала немало продуктов для настоящих хацкеров – Wireless Security Auditor от Elcomsoft.

Elcomsoft Wireless Security Auditor поддерживает различные типы атак:

- Прямой перебор (самый долгий, но и самый надёжный);

- Атаку по словарю (наиболее перспективный, однако гарантирует успех только в том случае, если пароль есть в словаре);

- Гибридную атаку (слова берутся из словаря, и модифицируются согласно определенным правилам, например прибавляется 123, меняется регистр букв, так называемые мутации);

- Атаку по слову (берется определенное слово и создаются мутации на его основе);

- Комбинированная атака (используются два словаря и комбинации их слов);

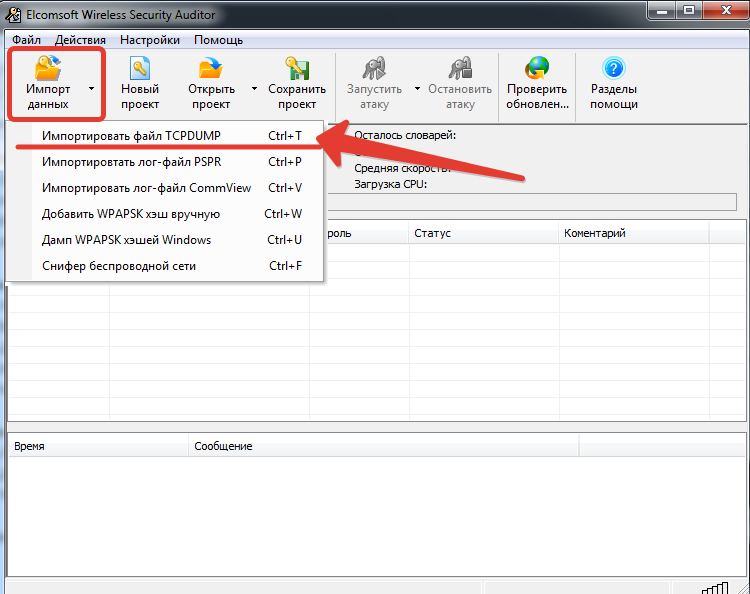

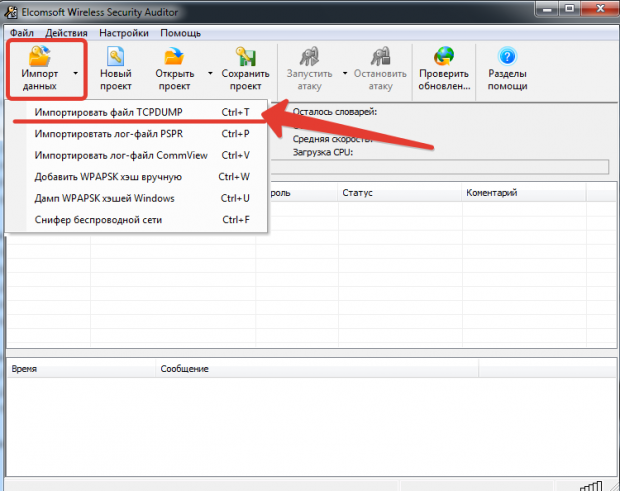

Итак, начинаем работу. Прежде всего выполним импорт данных. Если это cap-файл, захваченный airodump-ng, то выбираем первый вариант.

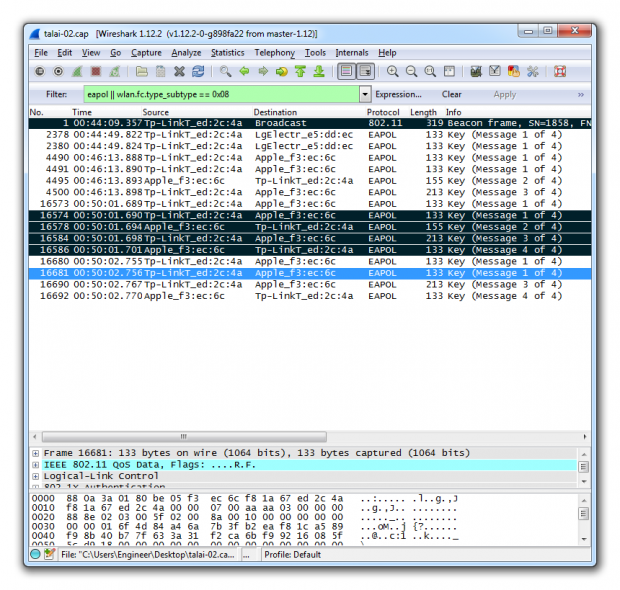

Открываем наш .cap-файл. Валидный cap-файл содержит Beacon-фрейм и 4 eapol обмена ключевой информацией:

В WireShark это регулируется фильтром:

eapol || wlan.tc.type_subtype == 0x08

Маркируем нужные нам пакеты (остальные не нужны, так как там не наблюдается полного обмена ключами). Так же не подойдут пакеты, пойманные в правильном порядке (1, 2, 3, 4 of 4), но с большим разбросом по времени. В общем лучше наловить побольше!

Далее, сохраняем маркированные пакеты в другой cap-файл, его и добавляем в Wireless Security Auditor.

Ну и начинаем перебор. Для начала рекомендую пробежаться по стандартным словарям, это займёт меньше всего времени. Затем перебор по цифровым комбинациям 0-9 по 8 символов. И так далее. Эффективность программы будет зависеть от качества словарей и от сложности пароля (длины).

В настройках атаки стоит указать, чтобы игнорировались пароли 63 символов, по стандартам WPA такие пароли не могут быть использованы.

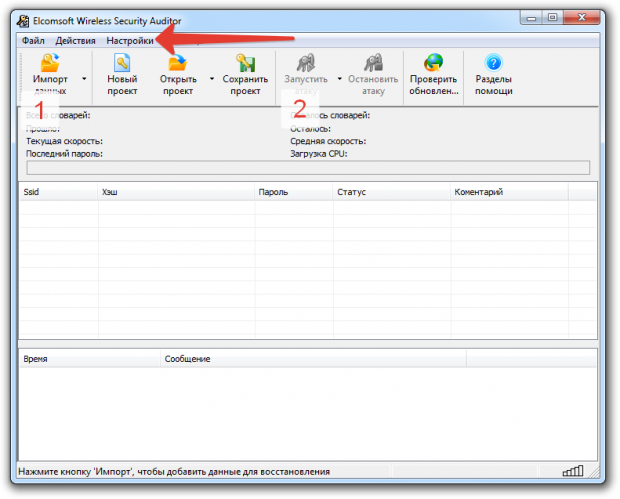

Когда проект будет создан, сохраняем его и нажимаем ставшую активной кнопку “Запустить атаку”, выбрав нужный вид атаки.

источник

Elcomsoft Wireless Security Auditor Professional Overview

Elcomsoft Wireless Security Auditor Professional is an imposing application which will let you determine the level of security of the wireless network by attempting to recover passwords used by the users. It supports both the WPA and WPA2 security standards as well as can attempt to recover password from captured network data. You can also download USB Disk Security.

In order to audit the security of your wireless network you need to import or capture the network packets. This application includes wireless packet sniffer that can capture packets from AirPCap devices. When you are creating a new project the application can import password hashes from the computer’s registry or from PCAP files. The recovery process can use various different approaches depending on the information that you already have on the password. The dictionary approach lets you instantly process the words from a customized list. You can also create lists of frequently used words and use them to perform the custom analysis. All in all Elcomsoft Wireless Security Auditor Professional is an imposing application which will let you determine the level of security of the wireless network by attempting to recover passwords used by the users. You can also download ESET Smart Security 10.

Kismet

Сайт:

www.kismetwireless.net

А это уже полноценное никсовое приложение для поиска беспроводных сетей,

снифинга, и даже обнаружения вторжений. Kismet кардинально отличается отNetstumbler и подобных ему тулз тем, что для определения беспроводных

сетей применяет пассивное сканирование (ничего не вещая в эфир). Причем

используемые методики позволяют определить некоторую информацию о клиентах,

подключенных в сети, а также найти скрытые (non-beaconing) сети, правда, только

в том случае если в них есть некоторая активность. Kismet автоматическим

может определить используемые диапазоны IP адресов, перехватывая TCP, UDP, ARP и

DHCP пакеты, дампить трафик в формат для Wireshark/TCPDump, и даже определять

примерное расстояние до точки доступа (работа с GPS, разумеется,

поддерживается).

Примечательно, что после более чем 5 лет разработки, создатели вот-вот

порадуют нас совершенно новым релизом. В частности, в конце мая вышла

Kismet-2009-05-RC1, в которой был кардинально переработан интерфейс (по-прежнему

используется ncurse), переделаны конфигурационные файлы, добавлены новые опции

для фильтрации данных и новая система предупреждений, оптимизирована загрузка

процессора, проработана система плагинов. Что касается порта для винды, то он

есть, но реализован компанией CACE и, увы, работает только со специальными Wi-Fi

адаптерами Cace AirPcap.

расшифровка хендшейка средствами GPU

Конечно, подобные цифры свойственны только топовым адаптерам ATI RADEON (NVIDIA со своей технологией CUDA пока откровенно сливает ATI в плане скорости перебора WPA ввиду явных архитектурных преимуществ последних). Но за все приходится платить, хороший видеоакселлератор стоит дорого, И встречается как правило только у заядлых геймеров, или иначе — задротов.

В рамках статьи для новичков я не буду, пожалуй, углубляться в дебри настройки ATI SDK и pyrit под Linux, отмечу только что потрахаться придется долго и качественно. Да и обладателей топовых радеонов с нвидиями, не так уж и много, думаю они вполне самостоятельно разберутся. Ну или погуглят)

Как ни парадоксально, для подбора WPA-пароля с помощью GPU лучше всего подходит Windows, да да, именно он). Дело в том, что немалую роль в этом процессе играют драйвера видеоадаптеров, Windows-версиям которых разработчики уделяют куда больше внимания, чем драйверам под Linux. Ведь ориентируются они на потребности геймеров, много вы знаете любителей поиграться в комп с установленным линуксом? Подбор WPA-пароля под Windows умеют делать две программы — коммерческая Elcomsoft Wireless Security Auditor и консольная утилита hashcat-plus. Использование именно этих программ мы и рассмотрим далее, а заодно и сравним их характеристики, поговорим о плюсах и минусах обоих. Посмотрим с какой скоростью будет происходить расшифровка хендшейка в равных условиях, на одной системе для обоих программ.

Наличие последних рабочих драйвероввидеокарты в системе — обязательное условие. Как ставить дрова на видюху рассказывать не буду, раз вы сдесь то, уверен, вам это раз плюнуть.

Взлом пароля wifi . Расшифровываем данные.

Запускаем программу Elcomsoft Wireless Security Auditor.

В левой части программы щёлкаем по кнопке Импорт данных и выбираем файл предыдущей программы CommView. Если пакетов несколько, выберите все. Щёлкаем по кнопке начать атаку.

Теперь вспомните о производительности вашего компьютера. На моём ноутбуке ушло несколько часов на расшифровку пароля. Я вам посоветую захватить пакеты в нужном для вас месте (работе, школе, институте), скопировать файл CommView на флешку и запустить Elcomsoft Wireless Security Auditor уже на более мощном десктопе (если возможен такой вариант) дома, в спокойной обстановке. Можно оставить на ночь. В противном случае ждать придётся долго. У меня ушли сутки. Так что рассчитывайте свои возможности.

Успехов.

CommView for WiFi

Сайт:

www.tamos.ru/products/commwifi/

Специальная версия известного виндового снифера CommView, созданная

для захвата и анализа сетевых пакетов в беспроводных сетях 802.11a/b/g/n.

Утилита получает информацию от беспроводного сетевого адаптера и сразу

декодирует анализируемые данные, отображая их в удобном для переваривания виде.

В случае необходимости, пакеты можно дешифровать с использованием

пользовательских ключей WEP или WPA-PSK и декодировать вплоть до самого низкого

уровня с полным анализом распространенных протоколов (сейчас поддерживается

более 70). Более того — можно полностью воссоздать TCP-сессию, и посмотреть, к

примеру, HTTP-трафик со всеми запросами и соответственно интересной инфой, вроде

данных для авторизации. Весь перехваченный трафик может быть сохранен в файл для

последующего анализа. Что особенно радует — так это гибкая система фильтров,

которая позволяет отбрасывать ненужные пакеты и перехватывать только то, что

нужно. А настраиваемые предупреждения позволяют сообщать пользователю о важных

событиях, таких как подозрительные пакеты, высокая загрузка сети или неизвестные

адреса. Словом, отличная программа для винды за исключением одного момента — она

платная.

WifiZoo

Раз воспользовавшись утилитой WifiZoo, понимаешь, насколько просто

перехватывается различная информация в открытых Wi-Fi сетях. Сама задача утилиты

— пассивно собирать различную информацию из сети. Написанная на Python’е (в

основе лежит, кстати говоря, лежит программа Scapy), тулза позволяет извлечь из

эфира массу полезной для вардрайвера инфы и представить ее в виде красивых

графиков. Это не только данные о точках доступа (SSID), но и информация об

использующих их клиентах (с указанием адресов отправки и назначения), а также (и

это самое вкусное) самая разная инфа, передаваемая в открытом виде по сети:

пароли для незащищенных протоколов (pop3/ftp/telnet), почтовый трафик, http

кукисы и данные для авторизации, и т.д.

Единственный недостаток WifiZoo заключается в отсутствии режима

Channel hopping, в результате прога может прослушивать беспроводной интерфейс,

но не может прыгать с канала на канал. Этот недостаток с лихвой компенсируется

предварительно запущенным Kismet’ом. Перехваченные данные утилита

бережливо складывает в папку logs/, указывая в названии файлов источник данных

(ssids.log, cookies.log, httpauth.log и т.д.). А для большего удобства в

комплекте идет GUI-интерфейс, реализованный в виде веб-сервера, который по

умолчанию поднимается на 127.0.0.1:8000.

Extracting and Decrypting iOS Keychain: Physical, Logical and Cloud Options Explored

August 5th, 2020 by Oleg Afonin

The keychain is one of the hallmarks of the Apple ecosystem. Containing a plethora of sensitive information, the keychain is one of the best guarded parts of the walled garden. At the same time, the keychain is relatively underexplored by the forensic community. The common knowledge has it that the keychain contains the users’ logins and passwords, and possibly some payment card information. The common knowledge is missing the point: the keychain contains literally thousands of records belonging to various apps and the system that are required to access lots of other sensitive information. Let’s talk about the keychain, its content and its protection, and the methods used to extract, decrypt and analyze the various bits and pieces.

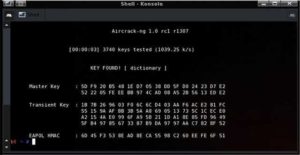

aircrack-ng

Подготовив какой-никакой качественный, на наш не очень опытный взгляд, словарь (например wordlist.txt) переходим к подбору пароля, то есть к расшифровке хендшейка. Запускаем aircrack-ng с дополнительными настройками:

root@bt:~# aircrack-ng -e <essid> -b <bssid> -w wordlist.txt testcap.cap

| 1 | root@bt~# aircrack-ng -e <essid> -b <bssid> -w wordlist.txt testcap.cap |

И вот результат наших трудов:

Наш пароль нашелся за 3 секунды, вот это да!!!

На скрине выше aircrack-ng нашел пароль (а это было слово dictionary) всего лишь за 3 секунды. Для этого он перебрал 3740 возможных паролей со скоростью 1039 паролей в секунду. Все бы ничего, но здесь внимательный читатель должен изрядно напрячься, ведь ранее мы говорили о словаре в 250 млн возможных паролей! И 250*10^6 делим на 1039 и получаем… ОГО порядка 240 тыс секунд, а это 66 часов… Почти трое суток! Именно столько времени потребуется вашему ноутбуку для обсчета базового 2Гб словаря (полностью, но ведь все помнят про «Закон подлости»). Такие невменяемые временные промежутки обуславливаются вялой скоростью выполнения расчетов, продиктованой высокой вычислительной сложностью заложенных в процедуру аутентификации WPA алгоритмов. Что уже говорить о больших словарях, например полный цифровой девятизнак содержит уже 900 млн комбинаций и потребует пару недель вычислений чтобы убедиться что (как минимум) пароль не найден)

Такая лузерская ситуация не могла не беспокоить пытливые умы наших соотечественников и вскоре выход был найден. Для потоковых вычислений были задействованы GPU, то есть видеокарты. GPU (Graphic Processing Unit) — сердце вашего 3D-ускорителя, имеет чип с сотнями (и даже тысячами) потоковых процессоров, позволяющий распределить многомилионные но простые операции хеширования паролей и тем самым на порядки ускорить процесс расшифровки. Чтобы не быть голословным скажу, что разогнаный ATI RADEON HD 5870 способен достичь скорости в 100.000 паролей в секунду! Ощутимая разница, не так ли?

inSSIDer

Сайт:

www.metageek.net/products/inssider

Расстроенный тем фактом, что Netstumbler не развивался несколько лет и

не работает Вистой и даже 64-битной XP, Charles Putney решил написать свою

собственную утилиту для поиска Wi-fi сетей, после чего опубликовал исходники на

известном портале The Code Project. Идею подхватил Norman Rasmussen, после чего

на свет появилась новая версия inSSIDer’а, построенная на базе Native

Wi-Fi API. Инсайдер подобно Netstumbler использует активные методы

сканирования, а всю найденную о точках доступа информацию отображает в табличке,

сдабривая данные красивыми графиками уровня сигнала. Тулза очень простая —

ничего лишнего, но я нередко использую именно ее для поиска Wi-Fi спотов и

определения используемой ими защиты.

Варианты и цены на Elcomsoft Wireless Security Auditor

| e-Лицензия | |||

|---|---|---|---|

| Elcomsoft Wireless Security Auditor Professional Edition | 35 995,00 руб. | ||

| Elcomsoft Wireless Security Auditor Standard Edition | 17 995,00 руб. |

в наличии в большом количестве;

в наличии в ограниченном количестве;

в наличии в малом количестве;

по предоплате, срок поставки 1-5 рабочих дней;

по предоплате, срок поставки 1-3 недели;

по предоплате, срок поставки уточняйте у менеджеров;

отсутствует на складе, возможна поставка под заказ по предоплате.

О производителе

Компания «Элкомсофт» (ElcomSoft Co. Ltd.) была основана Александром Каталовым в 1990 году в Москве. С 1997 года Элкомсофт специализируется на создании программ для восстановления забытых и утраченных паролей к целому ряду приложений. Также мы предлагаем программы для восстановления данных, зашифрованных с помощью EFS (Encrypting File System), доступа к аккаунтам Windows, аудита паролей, используемых сотрудниками организаций, проверки стойкости паролей к беспроводным сетям (Wi-Fi).

О компании,

Все продукты

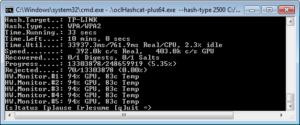

Расшифровка хендшейка EWSA

Сравним работу EWSA с ее по-настоящему бесплатным конкурентом — hashcat-plus. Качаем полный набор hashcat-gui с сайта автора и извлекаем архив в удобное место, она портативная. Запускаем hashcat-gui32.exe или hashcat-gui64.exe в зависимости от разрядности Windows и отвечаем на первый же вопрос какой GPU будем использовать — NVidia (CUDA) или ATI RADEON (вариант CPU only нас, очевидно, не устроит).

Когда загрузится основное окно программы переходим на вкладку oclHashcat-plus (или cudaHashcat-plus в случае с NVidia). Здесь есть одна тонкость — hashcat не умеет парсить EAPOL-хендшейки, совсем не умеет и незнает что это такое. Он требует от вас выложить ему “на блюдечке” WPA-хеши в его собственном формате *.hccap. Преобразовать обычный *.cap в *.hccap можно с помощью патченой утилиты aircrack-ng! Разработчик hashcat сделал удобный онлайн-конвертер , просто загрузите туда ваш *.cap-файл с хендшейком и укажите ESSID, в случае если хендшейк в файле есть вам вернется уже готовый к атаке *.hccap. Ну а если нет то и суда нет).

Двигаемся далее — указываем программе наш *.hccap-файл в качестве Hash file для атаки, в окошко Word lists добавляем файлы словарей (стрелками можно выставить желаемый порядок их прохождения), выбираем WPA/WPA2 в качестве Hash type и жмем на Start.

Должно появиться консольное окно с запуском выбранной весии hashcat-plus и кучей параметров, и если все в порядке утилита приступит к работе. В процессе расчета можно выводить на экран текущий статус по нажатию клавиши ‘s’. Можно и приостанавливать процесс по нажатию ‘p’ или прервать по нажатию ‘q’. Если hashcat-plus вдруг найдет пароль она вас обязательно вам его покажет..

Готово!!!

Результат — 392.000 паролей в секунду! И это очень хорошо согласуется с теоретической предполагаемой скоростью, исходя из конфигурации системы и проведенных карандашем расчетов.

Данный тест убедительно показывает, что hashcat-plus гораздо лучше масштабируем в случае использования нескольких GPU одновременно. Выбор за вами.

Весь приведенный выше материал опубликован с целью ликвидации безграмотности населения в области безопастности сетей, а не как руководство к действию. Помните что взлом частной сети — ПРЕСТУПЛЕНИЕ!

Предыдушая статья: Взлом WiFi пароля — софт. Программа для взлома WiFi.

Проверка безопасности сети — Elcomsoft Wireless Security Auditor 7.12.538 Professional Edition

Elcomsoft Wireless Security Auditor — новая программа, эффективно использующая вычислительные мощности современных видеокарт для восстановления и аудита паролей в беспроводных сетях со скоростью, недостижимой обычными средствами. При использовании этой технологии наиболее ресурсоёмкие части программы выполняются на мощных суперскалярных процессорах, использующихся в современных видеокартах AMD и NVIDIA. Если в системе присутствуют одна или несколько карт последнего поколения, аппаратное ускорение активизируется автоматически. Программа проверяет безопасность вашей беспроводной сети, пытаясь проникнуть в нее снаружи или изнутри.Системные требования:Windows XP, Windows 2000, Windows Vista (32 bit), Windows Vista (64 bit), Windows Server 2003/2008, Windows 7 (32 bit), Windows 7 (64 bit), Windows 8, Windows 8.1, Windows 10Наличие в системе графического ускорителя NVIDIA, Intel или AMD (рекомендуется)AirPCap адаптер (для сниффинга)Торрент Проверка безопасности сети — Elcomsoft Wireless Security Auditor 7.12.538 Professional Edition подробно:Насколько защищена ваша беспроводная сеть?Одна маленькая уязвимость ведет к ухудшению безопасности всей корпоративной сетевой среды. Беспроводные сети (Wi-Fi) могут предоставлять достаточный уровень защищенности только в случае, когда они правильно сконфигурированы и когда внедрены адекватные политики создания, хpaнения и замены паролей. Elcomsoft Wireless Security Auditor отображает проблемы в безопасности вашей беспроводной сети так, чтобы сетевые администраторы приняли соответствующие меры и внедрили требуемые политики сетевой безопасности.Аудит безопасности беспроводных сетейElcomsoft Wireless Security Auditor проверяет безопасность вашей беспроводной сети, пытаясь проникнуть в нее снаружи или изнутри. Работа Elcomsoft Wireless Security Auditor никак не отражается на функционировании беспроводной сети, которую проверяет данная программа. EWSA анализирует дамп сетевых сообщений и пытается восстановить сохраненные пароли WPA/WPA2-PSK.Elcomsoft Wireless Security Auditor производит аудит и восстановление паролей в течение разумного, ограниченного времени. Elcomsoft Wireless Security Auditor является одной из самых быстрых и наиболее мощных программ по восстановлению паролей в Wi-Fi сетях. Если Elcomsoft Wireless Security Auditor не может определить ни один пароль в сети Wi-Fi в течение разумного промежутка времени, то вся беспроводная сеть может считаться защищенной.Аппаратное ускорениеКомпания ElcomSoft внедрила много инноваций, позволяющих проще и быстрее восстанавливать пароли, защищающие различные виды ресурсов. Впервые запатентованная фирмой технология аппаратного ускорения внедрена в программу для восстановления паролей в беспроводных сетях, что позволило в сотни раз уменьшить время восстановления паролей WPA/WPA2-PSK. Поддерживая до 8 графических ускорителей NVIDIA (GeForce 8, 9, 200 и выше) или AMD (RADEON HD 3000 Series и выше), Elcomsoft Wireless Security Auditor позволяет при минимальных вложениях создавать сервера, по производительности сравнимые с суперкомпьютерами.Типы атакElcomsoft Wireless Security Auditor производит атаки по словарю, чтобы определить пароли, состоящие из слов и фраз разговорного языка. Применяя настраиваемые пользователем мутации слов из словаря Elcomsoft Wireless Security Auditor осуществляет сотни видоизменений каждого слова, чтобы обеспечить наибольшую широту охвата различных вариантов паролей.Процедура лечения:1) Установить программу с помощью «Elcomsoft Wireless Security Auditor 7.12.538 Professional Edition.msi» ;2) Скопировать с заменой файл «wtsapi32.dll» в папку с установленной программой — проверен VirusTotal >>> (Dr. Web и Kaspersky не считают данный файл вредоносным);3) Запустить программу

Elcomsoft Wireless Security Auditor — новая программа, эффективно использующая вычислительные мощности современных видеокарт для восстановления и аудита паролей в беспроводных сетях со скоростью, недостижимой обычными средствами. При использовании этой технологии наиболее ресурсоёмкие части программы выполняются на мощных суперскалярных процессорах, использующихся в современных видеокартах AMD и NVIDIA. Если в системе присутствуют одна или несколько карт последнего поколения, аппаратное ускорение активизируется автоматически. Программа проверяет безопасность вашей беспроводной сети, пытаясь проникнуть в нее снаружи или изнутри.Системные требования:Windows XP, Windows 2000, Windows Vista (32 bit), Windows Vista (64 bit), Windows Server 2003/2008, Windows 7 (32 bit), Windows 7 (64 bit), Windows 8, Windows 8.1, Windows 10Наличие в системе графического ускорителя NVIDIA, Intel или AMD (рекомендуется)AirPCap адаптер (для сниффинга)Торрент Проверка безопасности сети — Elcomsoft Wireless Security Auditor 7.12.538 Professional Edition подробно:Насколько защищена ваша беспроводная сеть?Одна маленькая уязвимость ведет к ухудшению безопасности всей корпоративной сетевой среды. Беспроводные сети (Wi-Fi) могут предоставлять достаточный уровень защищенности только в случае, когда они правильно сконфигурированы и когда внедрены адекватные политики создания, хpaнения и замены паролей. Elcomsoft Wireless Security Auditor отображает проблемы в безопасности вашей беспроводной сети так, чтобы сетевые администраторы приняли соответствующие меры и внедрили требуемые политики сетевой безопасности.Аудит безопасности беспроводных сетейElcomsoft Wireless Security Auditor проверяет безопасность вашей беспроводной сети, пытаясь проникнуть в нее снаружи или изнутри. Работа Elcomsoft Wireless Security Auditor никак не отражается на функционировании беспроводной сети, которую проверяет данная программа. EWSA анализирует дамп сетевых сообщений и пытается восстановить сохраненные пароли WPA/WPA2-PSK.Elcomsoft Wireless Security Auditor производит аудит и восстановление паролей в течение разумного, ограниченного времени. Elcomsoft Wireless Security Auditor является одной из самых быстрых и наиболее мощных программ по восстановлению паролей в Wi-Fi сетях. Если Elcomsoft Wireless Security Auditor не может определить ни один пароль в сети Wi-Fi в течение разумного промежутка времени, то вся беспроводная сеть может считаться защищенной.Аппаратное ускорениеКомпания ElcomSoft внедрила много инноваций, позволяющих проще и быстрее восстанавливать пароли, защищающие различные виды ресурсов. Впервые запатентованная фирмой технология аппаратного ускорения внедрена в программу для восстановления паролей в беспроводных сетях, что позволило в сотни раз уменьшить время восстановления паролей WPA/WPA2-PSK. Поддерживая до 8 графических ускорителей NVIDIA (GeForce 8, 9, 200 и выше) или AMD (RADEON HD 3000 Series и выше), Elcomsoft Wireless Security Auditor позволяет при минимальных вложениях создавать сервера, по производительности сравнимые с суперкомпьютерами.Типы атакElcomsoft Wireless Security Auditor производит атаки по словарю, чтобы определить пароли, состоящие из слов и фраз разговорного языка. Применяя настраиваемые пользователем мутации слов из словаря Elcomsoft Wireless Security Auditor осуществляет сотни видоизменений каждого слова, чтобы обеспечить наибольшую широту охвата различных вариантов паролей.Процедура лечения:1) Установить программу с помощью «Elcomsoft Wireless Security Auditor 7.12.538 Professional Edition.msi» ;2) Скопировать с заменой файл «wtsapi32.dll» в папку с установленной программой — проверен VirusTotal >>> (Dr. Web и Kaspersky не считают данный файл вредоносным);3) Запустить программу

Скриншоты Проверка безопасности сети — Elcomsoft Wireless Security Auditor 7.12.538 Professional Edition торрент:Скачать Проверка безопасности сети — Elcomsoft Wireless Security Auditor 7.12.538 Professional Edition через торрент:

elcomsoft-wireless-security-auditor-7_12_538-professional-edition.torrent (cкачиваний: 41)

Netstumbler

Сайт: www.stumbler.net

Определенно один из самых известных и лучших инструментов для вардрайвинга. У

стемблера всего одна задача — обнаружить в эфире точки доступа, считать SSID и

записать полученную информацию в логфайл вместе с координатами, если к программе

подключен приемник GPS. После удачного вардрайвинга, информацию о найденных

AP-шках месте с данными о месторасположениями можно экспортировать в log-файл,

преобразовать его с помощью многочисленных конверторов в понятный Google’у

формат KML и за пару секунд отобразить все точки доступа на карте с помощью

Google Maps или декстопной программы Google Earth.

Для поиска живых точек доступа Netstumbler использует приемы активного

сканирования, т.е. не просто прослушивает эфир, но и каждую секунду отправляет

специальные фреймы. Надо сказать, что специфические LC/SNAP-фреймы,

сгенерированные стемблером, легко распознаются современными IDS-системами. К

тому же активное сканирование не поможет тебе в поиске спрятанных (hidden) точек

доступа, впрочем сама подборка информации не фонтан. Например, Netstumbler

может распознать лишь факт использования шифрования сети, не уточняя какой

именно механизм используется. Вдобавок, программа наотрез отказывается работать

под Vista’ой и вряд ли когда-нибудь это делать захочет. В результате, получаем

отличную программу, если нужно просканировать эфир на наличие точек доступа и

записать их координаты, но только под виндой и без надежды получить какую-либо

еще ценную информацию.

Vistumbler

Сайт: www.vistumbler.net

Ну хорошо, а как быть если на ноуте/нетбуке стоит Vista или Win7? По правде

говоря, возможность активного сканирования точек доступа есть в самой системе.

Это делается с помощью консольной утилиты netsh:

Однако умелец Andrew Calcutt быстро сварганил GUI-интерфейс, в котором вывод

команды приводится в опрятный вид и объединяется с информации расположении

обнаруженных AP-шек, считывая ее с текущими координатами GPS. Под никсами,

кстати, существуют аналогичные утилиты, которые парсят вывод команды iwlist.

Забавно, что Vistumbler написан с помощью тулзы для автоматизации

различных действий AutoIt (подробнее о ней можешь прочитать в статье «Пусть

он все сделает сам!» в#107 ][),

позволяющая разработать приложения даже тем людям, которые о программировании

толком никогда и не слышали. При этом Vistumbler не просто работает, а

работает отменно, отображая помимо уровня сигнала MAC-адрес вендора,

используемую систему шифрования, и прочие параметры. Данные о расположении

найденных точек можно «на лету» экспортировать в KML формат и в реальном времени

отслеживать их появления на карте через Google Earth. Для вардрайверов полезной

также окажется функция, с помощью которой уровень сигнала обозначается с помощью

различных звуковых файлов. Справедливости ради, стоит сказать, что в

Netstumbler’е также можно было провернуть подобный трюк, но лишь при помощи

внешних скриптов.

Downloading iOS 13 and iOS 14 iCloud Backups

July 21st, 2020 by Vladimir Katalov

The long-awaited update for Elcomsoft Phone Breaker has arrived. The update brought back the ability to download iCloud backups, which was sorely broken since recent server-side changes introduced by Apple. We are also excited to become the first forensic company to offer support for iCloud backups saved by iOS 14 beta devices, all while supporting the full spectrum of two-factor authentication methods. We are proud to provide the most comprehensive forensic support of Apple iCloud with unmatched performance, accelerating forensic investigations and providing access to critical evidence stored in the cloud.

Aircrack-ng

Сайт: aircrack-ng.org

Aircrack-ng — полноценный программный комплекс для взлома 802.11 WEP

(Wired Equivalent Privacy) Encryption и WPA/WPA2-PSK ключей для WiFi-сетей. Сам

набор состоит из нескольких утилит и включает airodump (снифер для сетей

802.11), aireplay (тулза для инжекции Wi-Fi фреймов), aircrack (взлом WEP и

брутфорс WPA-PSK), а также airdecap (декодирование перехваченных WEP/WPA

файлов). В общем случае для взлома WEP необходимо определенное количество

перехваченных пакетов: как только будет захвачено нужное количество фреймов,

aircrack-ng будет готова провести статическую атаку на WEP-ключ. Сейчас

Aircrack-ng поддерживает три способа для «восстановления» ключа:

- первый метод через PTW атаку: основное преимущество заключается в

небольшом количестве перехваченных пакетов, необходимых для взлома WEP-ключа.

Но метод работает только с arp-пакетами, и это, естественно, большой

недостаток; - второй вариант — через FMS / KoreK атаки. Метод включает в себя различные

статические воздействия (FMS, KoreK, Brute force) для поиска WEP ключа и

требует больше пакетов, чем в случае PTW атаки; - третий вариант – это подбор с использованием словаря (word list),

используется, в основном, для взлома WPA/WPA2 ключей.

Полноценная версия Aircrack-ng существует только для Linux, хотя на

официальном сайте доступна «недоверсия» для ивнды. Разработчики честно

предупреждают, что для ее работы нужно самому доработать DLL конкретно для

своего Wi-Fi адаптера.

void11

Сайт:

wirelessdefence.org/Contents/Void11Main.htm

Void11 используется для деаутентификации беспроводных клиентов от

точки доступа, или, проще говоря, для принудительно отключения клиентов от точки

доступа. После такого отключения беспроводной клиент будет автоматически

пытаться подключиться к точке доступа (повторить ассоциацию). А при каждом

повторном подключении будет создаваться трафик, который нужен для подбора ключа.

К тому же, можно отключить клиента, занять его MAC-адрес и таким образом обойти

фильтрацию по MAC-адресам. К сожалению, средства Windows это не позволяют, зато

подобный фокус легко реализуем под никсами с помощью этой утилиты: