Cisco adaptive security appliance (asa)

Содержание:

- Настройка cisco ASA 5510 + security module ASA-SSM-CSC-10 + NAT

- 13 мая 2016 г.

- 2016: Продлен сертификат ФСТЭК России по схеме «серия» на Cisco ASA

- Basic NAT

- Настройка DHCP-сервера на ASA

- 2017: «Элвис-Плюс» расширила перечень услуг поддержки ASA 5500

- Statefull Packet Filtering

- AAA Access

- _Running_the_Startup_Wizard»> Running the Startup Wizard

- _Launching_ASDM»> Launching ASDM

- Basic NAT

- 22 thoughts on “ Cisco ASA: первичная настройка ”

- _Connecting_Interface_Cables_and_Verifying_Connectivity»> Connecting Interface Cables and Verifying Connectivity

- Certificates

- AAA Access

- _(Optional)_Running_Other_Wizards_in_ASDM»> (Optional) Running Other Wizards in ASDM

- _Maximizing_Throughput_(ASA_5550)»> Maximizing Throughput (ASA 5550)

Настройка cisco ASA 5510 + security module ASA-SSM-CSC-10 + NAT

Имеется один реальный ip (1.1.1.1), три внутренние подсети 192.168.2.0/24 192.168.3.0/24 172.16.0.0/24. Так же имеется дама из бухгалтерии у которой должен работать клиет-банк через наш NAT. SSM-CSC-10 модуль подключен патч-кордом в порт асы f0/3.

Немного про ASA 5510 Основной принцип настройки интерфейсов ASA сводится к назначению security-level от 0 до 100. ставится на незащищённую сеть, как правило внешнюю. 100 ставится на внутреннюю сеть которую нам надо защитить.

Для того чтобы пакет прошел из интерфейса где security-level =0 в интерфейс где security-level =100 нужно создать разрешающее правило в access-list. Нам это понадобиться когда мы будем прокидывать во «внутрь» порт через NAT к нашему клиет-банку в бухгалтерию, а так же для ssh доступа к секурити модулю.

Сразу скажу что у asa 5510 нет своего telnet клиента и это весьма печально. Но выход есть. Сводится все к тому что в модуле ASA-SSM-CSC-10 стоит наш любимый Linux, поэтому нам надо получить root консоль модуля, а оттуда уже telnet. Логин пароль по умолчанию на ASA-SSM-CSC-10 модуль cisco Cisco.

- Активируем root аккаунт в модуле

- Заворачиваем NAT-ом tcp порт, например 5555, на ssh порт модуля (В нашем примере у модуля будет ip 192.168.1.1 и порт ssh 22)

- Разрешаем tcp порт 5555 в access-list

- Подключаемся извне по ssh на порт 5555. И вуаля попадаем в bash консоль модуля.

- Дальше заветная команда telnet

Подключение к секьюрити модулю:

Вот так выглядит мастер настроек, все интуитивно понятно. Вам надо будет активировать root аккаунт и прописать ip модулю (192.168.1.1/24) и default route 192.168.1.254

Еще несколько полезных команд для работы с модулем:

Далее нам надо будет добавить правило в access-list для tcp порта 5555 и прописать PAT (NAT) для доступа по ssh к нашему модулю. Эту работу оставляю Вам .(Ниже будут аналогичные примеры).

Настройка интерфейсов ASA Внешний интерфейс:

Внутренняя wi-fi сеть VLAN 110:

Сеть бухгалтерии Vlan 120:

Менеджмент интерфейс для управления свичами и wi-fi Vlan 999:

Интерфейс смотрящий в ssm модуль:

где 100 это группа NAT, всего групп 2147483647. Не забываем что в одной группе помещается всего 65536 соединений, если у вас в реальном времени натится больше 1000 “абонентов “, то целесообразно разнести части абонентов в разные группы NAT.

Вешаем наш accsess-list на внешний интерфейс:

Заворачиваем www и почту на проверку в секьюрити модуль:

Настроим PAT для доступа через веб интерфейс к секьюрити модулю, по умолчанию порт 8443:

После этого можно будет попасть из вне на модуль через браузер https://внешний_айпи:8443

И наконец разберемся с нашим клиент-банком. Тут будет два случая: 1) Клиент-банк работает через vpn соединение; 2) Клиент-банк работает по определенному tcp порту, в нашем случае это порт 7521.

Для первого случая воспользуемся inspect политикой для pptp протокола. Очень удобная и необходимая штука. Это аналогично модулю insmod ip_nat_pptp для iptables в linux.

В итоге после применения этой политики asa будет пропускать vpn соединение в “мир”.

Теперь второй случай с прозрачным пробросом tcp порта 7521 к бухгалтеру на машину.

Настроим DHCP server для бухгалтерии

Настроим DHCP server для wi-fi:

Конец Всем спасибо за внимание! Надеюсь расписал понятно

13 мая 2016 г.

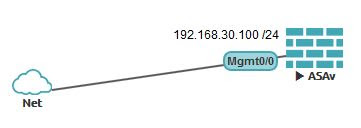

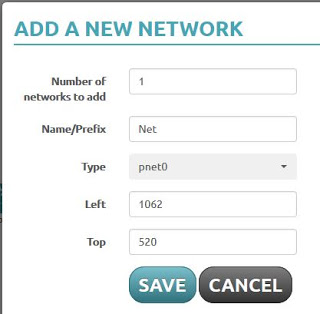

Использование ASDM для управления Cisco ASA

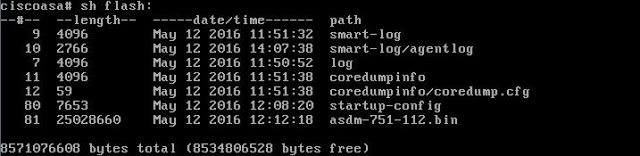

Настроите сохранения по команде wr mem sh flash:

Дождитесь завершения процесса копирования и проверьте наличие файла asdm-751-112.bin во flash:

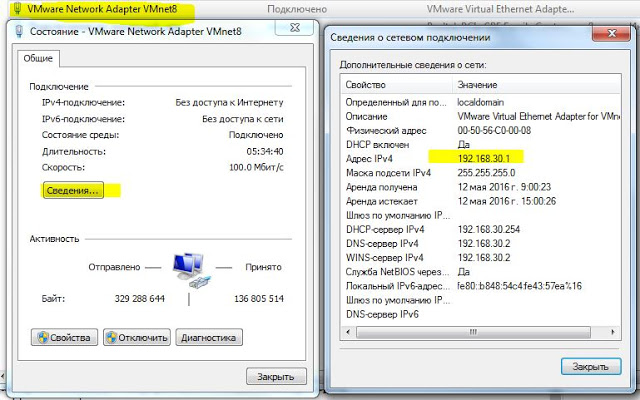

Перезапустите образ ASAv.

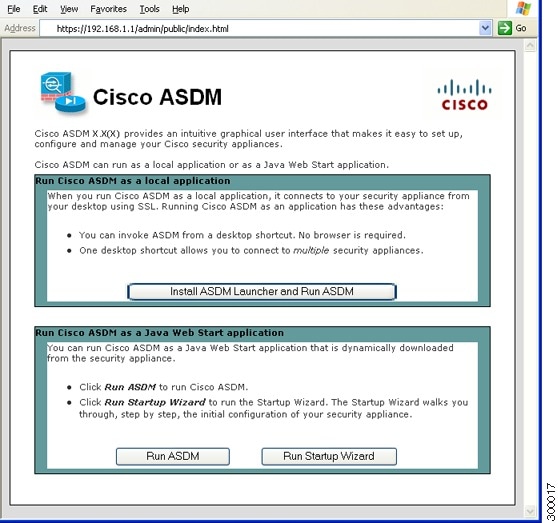

Теперь можно подключиться к ASAv по адресу https://192.168.30.100 Будет запрошен логин и пароль.

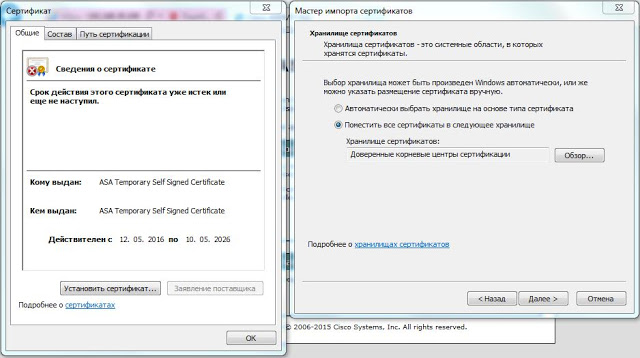

Обязательно добавьте сертификат в Доверенные корневые центры сертификации.

Установим ASDM Launcher нажав соответствующую кнопку. Можно также просто запустить ASDM нажав Run ASDM. В случае, если на вашем компьютере не установлены компоненты Java, будет предложено их установить.

После установки запустим ASDM с ярлыка на рабочем столе. Введем адрес, имя пользователя и пароль.

2016: Продлен сертификат ФСТЭК России по схеме «серия» на Cisco ASA

Летом 2016 года был продлен сертификат ФСТЭК России по схеме «серия» на новую версию ПО для платформы Cisco ASA, позволяющую устанавливать на нее расширенный защитный функционал FirePOWER. Сертификация была произведены испытательной лабораторией «САТЕЛ».

Обновленный сертификат №2934 на межсетевой экран Cisco ASA 5500-X подтвердил соответствие последней версии флагманского продукта Cisco в области сетевой безопасности (9.6) требованиям руководящего документа ФСТЭК «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» по 3-му классу защищенности.

Многофункциональные сервисы Cisco Firepower, устанавливаемые на платформу Cisco ASA 5500-X, блокируют 99,2% угроз. Только устройство Cisco ASA с FirePOWER Services, включающее в себя расширенный защитный функционал (межсетевой экран нового поколения, системы предотвращения вторжений нового поколения и борьбы с вредоносным кодом, сканер уязвимостей и др.), продемонстрировало такую высокую эффективность защиты в ходе независимого тестирования межсетевых экранов нового поколения, произведенного компанией NSS Labs в 2015 году.

Basic NAT

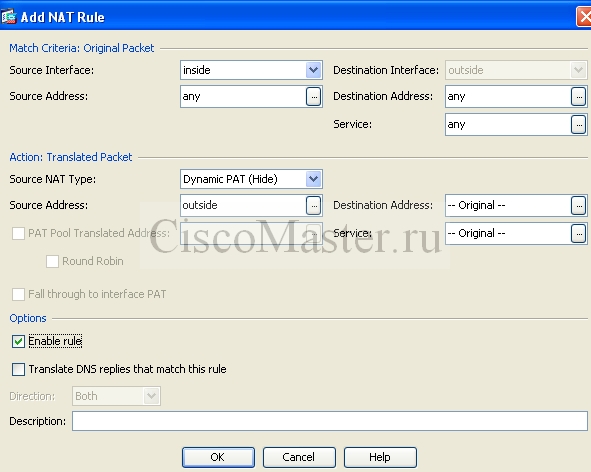

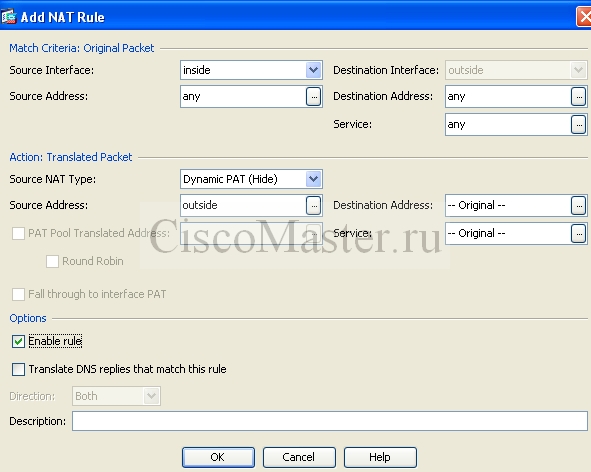

В заключение настроим несложный NAT. В нашем случае это будет PAT или в терминах ASA это называется Dynamic translation with Hiding, но смысл тот же: вся внутрення сеть скрывается за одним внешним адресом.ASDM > Configuration > Firewall > NAT Rules

Что означает данная настройка nat. Здесь нас интересует только то, что в случае если трафик идет в направлении inside > outside, из любого источника(source dynamic) на любое destination (any), то будет активирован dynamic nat. Директива interface означает использование для маскировки адреса внешнего интерфейса.

Ну и конечно проверим наш пинг:

Настройка DHCP-сервера на ASA

telecombookASA(config)#dhcpd dns 88.88.88.20

telecombookASA(config)#dhcpd address 172.16.10.1-192.168.10.240 inside

telecombookASA(config)#dhcpd enable inside

Полный конфиг имеет следующий вид:

telecombookASA(config)#enable password MyPass

telecombookASA(config-if)#ip address 77.77.77.1 255.255.255.252

telecombookASA(config-if)#no ip address

telecombookASA(config-if)#ip address 172.16.10.254 255.255.255.0

telecombookASA(config)#global (outside) 1 interface

telecombookASA(config)#nat (inside) 1 172.16.0.0 255.255.0.0

telecombookASA(config)#route outside 0.0.0.0 0.0.0.0 77.77.77.2 1

telecombookASA(config)#dhcpd dns 88.88.88.20

telecombookASA(config)#dhcpd address 172.16.10.1-192.168.10.240 inside

2017: «Элвис-Плюс» расширила перечень услуг поддержки ASA 5500

19 июля 2017 года компания «ЭЛВИС-ПЛЮС» заявила о расширении спектра оказываемых услуг и предложила услуги сертификации и технической поддержки межсетевых экранов серии ASA 5500 производства Cisco Systems.

Действующие требования регулятора обязывают организацию-заявителя обеспечить поддержку и обновление софта на протяжении жизненного цикла изделия. При этом зарубежные поставщики должны осуществлять распространение своих обновлений через локальные ресурсы российских юридических лиц.

Компания «ЭЛВИС-ПЛЮС» обладает необходимыми полномочиями и компетенциями, готова оказывать заказчикам услуги по организации сертификационных испытаний межсетевых экранов Cisco серии ASA5500 в системе сертификации ФСТЭК России, а также своевременную оперативную поддержку и внесение в программное обеспечение обновлений, связанных с выявленными уязвимостями.

|

Доверив проведение работ по сертификации нашей компании, заказчики не только существенно сократят свои временные и финансовые издержки, связанные с получением документов, разрешающих использование указанных продуктов для защиты конфиденциальной информации, но и получат гарантированную и своевременную услугу по получению обновлений, направленных на нейтрализацию обнаруженных в изделии уязвимостей. Сергей Акимов, заместитель генерального директора «ЭЛВИС-ПЛЮС» |

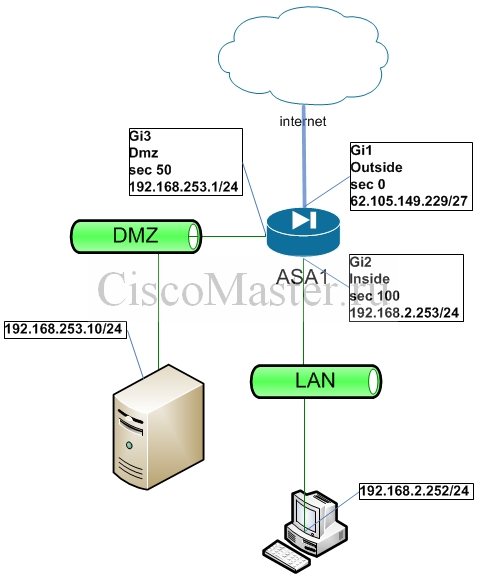

Statefull Packet Filtering

ZonesSecurity DomainsSecurity Level

В нашем случае присутствует три зоны: интерфейсу inside соответствует Security Level 100, на outside — 0, а на dmz — 50. С тем же успехом можно сделать и номера inside 10 dmz 7 outside 3

По умолчанию ASA всегда пропускает трафик из зоны с более высоким Security Level в зону с более низким Security Level. Например трафик от inside(100) в outside(0) будет пропущен, т.е. будет принято положительное Routing Decision. Но инициировать сессию в обратном направлении не удастся. Для разрешения трафика в направлении outside > inside нам нужно будет настроить отдельный ACL. Тот же принцип используется и в работе с другими зонами независимо от их количества.

Если капнуть чуть глубже, то на самом деле разрешается или запрещается Initial Flow Traffic. Дальше начинает работать другой важный принцип, а именно — Statefull Packet Filtering.

Statefull Packet Filtering позволяет работать не с конкретными пакетами, а с сессией.

Предположим внутренний пользователь пошёл наружу по https. Поскольку Initial Flow Traffic идёт из зоны inside(100) в зону outside(0), то он будет разрешён. ASA запоминает параметры данной сессии (source address, destination address и тп), поэтому ответ от сайта интернет также будет пропущен, несмотря на то, что формально пакеты будут двигаться outside(0) > inside(100).

Таким образом Statefull Packet Filtering позволяет работать не с пакетами, но с сессией. Другими словами если ваш трафик был проверен и разрешён движком ASA, для этой сессии будет также разрешен и Reply Traffic и сессия будет полноценно работать.

Параметры сессий хранятся в Stateful session table. По умолчанию ASA запоминает параметры только сессий TCP и UDP, — отсюда идёт интересное следствие: по умолчанию изнутри наружу не работает пинг (что ставит в тупик новичков), поскольку пинг использует протокол ICMP.

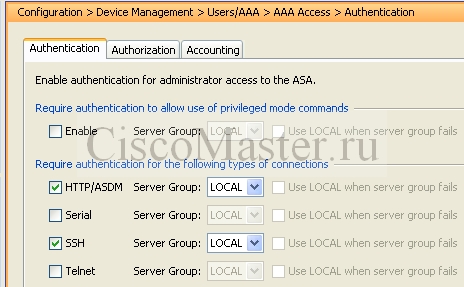

AAA Access

Вообще AAA означает Authentication Authorization and Accounting. Для нас включение AAA означает использование для логина имени пользователя и пароля.

Без включённой AAA, для логина например через telnet понадобится ввести сначала telnet password и затем Enable Password. Данные пароли настраиваются здесь:ASDM > Configuration > Device Setup > Device Name/PasswordCLI

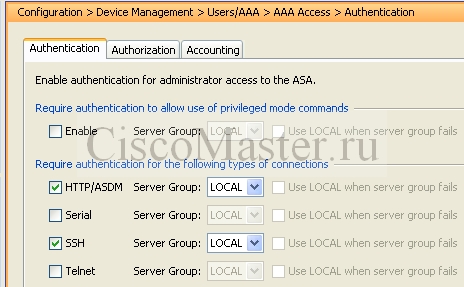

Включение AAA:ASDM > Configuration > Device Management > Users/AAA > AAA Access > Authentication

CLI

В данном случае LOCAL означает использование локально БД. При этом конечно подразумевается, что мы создадим хотя бы одного пользователя. Слово «console» никакого отношения к консоли или к терминалу не имеет. Например команда aaa authentication ssh console LOCAL означает: «Методом ssh производить аутентификацию из локальной БД».

ssh, http, serial — это «methods» доступа. Вообще ещё есть telnet но мы его не упоминаем, т.к. им пользоваться не рекомендуется. http означает использование ASDM. Serial — доступ через консоль

Есть ещё одна полезная команда:

Без неё юзер должен сначала залогиниться под собой, затем ввести глобальный enable. Данная команда позволяет использовать пароль текущего юзера в качестве enable.

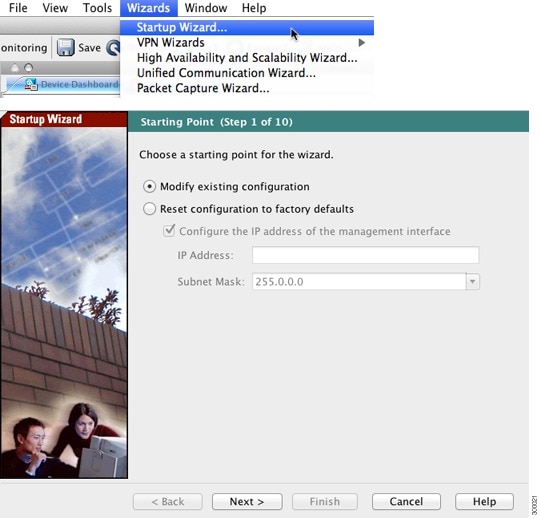

_Running_the_Startup_Wizard»> Running the Startup Wizard

Run the Startup Wizard to modify the default configuration so that you can customize the security policy to suit your deployment. Using the startup wizard, you can set the following:

|

|

Step 1 If the wizard is not already running, in the main ASDM window, choose Wizards > Startup Wizard.

Step 2 Follow the instructions in the Startup Wizard to configure your ASA.

Step 3 While running the wizard, you can accept the default settings or change them as required. (For information about any wizard field, click Help.)

_Launching_ASDM»> Launching ASDM

The ASA ships with a default configuration that enables ASDM connectivity to the Management 0/0 interface. Using ASDM, you can use wizards to configure basic and advanced features. ASDM is a graphical user interface that allows you to manage the ASA from any location by using a web browser.

See the ASDM release notes on Cisco.com for the requirements to run ASDM.

Step 1 On the PC connected to the ASA, launch a web browser.

Step 2 In the Address field, enter the following URL: https://192.168.1.1/admin. The Cisco ASDM web page appears.

Step 3 Click Run Startup Wizard.

Step 4 Accept any certificates according to the dialog boxes that appear. The Cisco ASDM-IDM Launcher appears.

Step 5 Leave the username and password fields empty, and click OK. The main ASDM window appears and the Startup Wizard opens.

Basic NAT

В заключение настроим несложный NAT. В нашем случае это будет PAT или в терминах ASA это называется Dynamic translation with Hiding, но смысл тот же: вся внутрення сеть скрывается за одним внешним адресом.ASDM > Configuration > Firewall > NAT Rules

Что означает данная настройка nat. Здесь нас интересует только то, что в случае если трафик идет в направлении inside > outside, из любого источника(source dynamic) на любое destination (any), то будет активирован dynamic nat. Директива interface означает использование для маскировки адреса внешнего интерфейса.

Ну и конечно проверим наш пинг:

22 thoughts on “ Cisco ASA: первичная настройка ”

Спасибо! Пригодилось. А подскажите, как настроить NAT с нескольких внешних IP из одной подсети на внутренние ресурсы? Например: 172.16.13.72 (outside) 192.168.154.0/24 (lan1) сервисы для внешних клиентов 172.16.13.73 (outside) 192.168.200.0/24 (lan2) доступ в интернет для пользователей

Чтобы не тратить Ваше время на распросы, нарисуйте схемку от руки, укажите интерфейсы, сети и что хотите получить.

Спасибо за отклик! Разобрался. Вот пример: nat (outside,lan) source dynamic any interface destination static WAN_IP_75 LAN_WIN7

Аналогично с другим «белым» ip на другой внутренний хост/подсеть.

Здравствуйте. Меня зовут Сергей. Работаю учителем в школе и по совместительству инженером. У нас в новой школе поставили новое оборудование. Не могли бы Вы помочь советом, как его настроить. Бьюсь уже который день. Изначально было: ADSL модем ASUS N-10 c роутером и вифи + несколько хабов, неуправляемых коммутаторов и точек доступа. Сеть была не очень большой и он все тянул. Т.е. он работал в режиме PPPoe и раздавал по dhcp адреса всем. Вроде как роутер он хороший, но я побаиваюсь, что нагрузка на него довольна большая. Сейчас пока что: ASUS (pppoe, dhcp) 192.168.1.10-> Edge Swith 48 750w (.17)-> неуправляемые коммутаторы, точки доступа (.20, .30, .50) и 2 блока ip камер (.2 и .3). Камеры подключены к Edge с POE (.101 — .126) и к нему же компьютеры (.11 — .99). Все это он бедный один тянет и все в одной подсети. Есть в наличии Cisco asa 5520. Я читал по форумам, что было бы лучше модем использовать в бридже с cisco, а он уже был бы dhcp для компьютеров и хотелось бы загнать в отдельный vlan камеры. Т.е. сделать бы adsl(bridge) ->cisco -> Edge -> и там уже vlan для компов и vlan для камер. Но знаний не очень хватает к моему сожалению, по этому и обращаюсь за помощью. Сам я уже спаял консольный провод, нашел старый комп с com портом =). Настроил на g0/0 WAN, пробовал подключить модем в бридж через asdm (вроде работал), на g0/1 lan с DHCP, m0/0 — для подключения ASDM, ssh (долго бился, чтоб оно заработало на win 7 =)) ). Можете подсказать, как организовать отдельные vlan-ы для камер и компьютеров. Уже голова кипит. Извините за столько много букв =) Надеюсь на Вашу помощь или совет. Заранее спасибо!

Добрый день! ASA 5520 в школе с небольшой сетью это конечно перебор. Тем более что в школе задач для него придумать сложно (но можно). Для настройки VLAN нужно создать подинтерфейс: interface GigabitEthernet0/1.10 vlan 10 nameif lan security-level 100 ip address 192.168.10.1 255.255.255.0 exit

Ну вот как то так. Не зря же стоит в стойке, пусть пашет, раз купили. В принципе наверное можно и без Vlan-ов обойтись. Я сделал g0/0 — WAN (ADSL), g0/1 — LAN(192.168.10.1 dhcp), g0/2 — CAM (192.168.1.1 dhcp) . Вопрос в чем. Я их воткнул в Edge Switch, как мне его настроить? На нем можно vlan создать и привязать к нему порты камер и порт g0/2, так что ли?

Все можно настроить, нужно только много читать и пробовать. Жирный минус тому, кто выбирал оборудование… необоснованные траты.

Добрый день. Подскажите , пожалуйста. Есть ASA 5510 за ней расположен сервер и определенный ресурс который общается с внешним миром по определенному порту. Никак не могу настроить проброс порта с внешнего мира на этот порт. по схеме: internet (все адреса port 40098)-Asa5510-сервер (192.168.1.21 port 198)

Версия Асы Cisco Adaptive Security Appliance Software Version 8.4(4)1 Device Manager Version 6.4(9)

Ну, если по пункту 7 все варианты не работают, то вопрос: а что конкретно делаете? В статье используется версия 9.1

Добрый день!Спасибо за статью очень информативно и познавательно.Подскажите пожалуйста,что делать в ситуаций когда есть ASA 5512 раздающая сеть 192.168.1.0/24 и есть микротик раздающий сеть 10.0.0.0/8 .Физика общая : ASA соединенна с catalyst 2960 в который воткнут мироктик имеющий ip адрес 192.168.1.27.Нужно,чтобы из сети 192.168.1.0/24 иметь доступ ко всему оборудованию в сеть 10.0.0.0/8.На ASA прописал static route 10.0.0.0 255.0.0.0 192.168.1.27 после чего ping с asa на любое устройство сети 10.0.0.0/8 начало пинговаться,но если я с любого рабочего места пытаются сети 192.168.1.0/24 пинги не проходят. Я понимаю ,что затык где то в правилах firewall или nat на ASA, но из-за малоопытности не понимаю какие именно правила прохождения трафика нужны.На Микротике никаких запрещающих правил нет из сети 10.0.0.0/8 спокойно имею доступ к любому оборудованию в сети 192.168.1.0/24. Заранее спасибо.

Если вопрос еще актуален, то набросайте рисунок сети с указанием портов оборудования и ip, а также список правил FW

источник

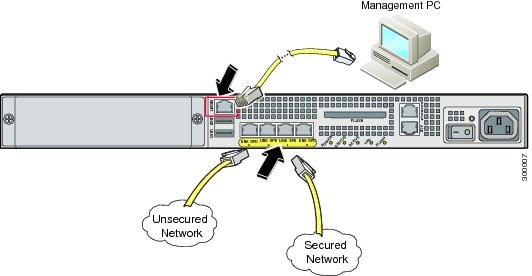

_Connecting_Interface_Cables_and_Verifying_Connectivity»> Connecting Interface Cables and Verifying Connectivity

Step 1 Connect a management PC to the Management 0/0 interface for use with the Adaptive Security Device Manager (ASDM).You can connect the PC directly with an Ethernet cable, or connect the PC and the ASA to the same management network. Make sure the PC is configured to obtain an IP address using DHCP.

If you want to use the CLI, connect your PC to the console port, and see the CLI configuration guide for more information.

Step 2 Connect your networks to the appropriate ports. For the ASA 5550 or 4GE SSM, if you are using the fiber ports, you need to use SFP modules (not included). See the Hardware Installation Guide for information.

Step 3 Check the LINK/ACT indicators to verify interface connectivity.

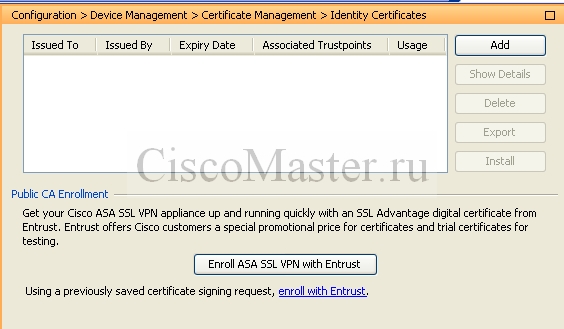

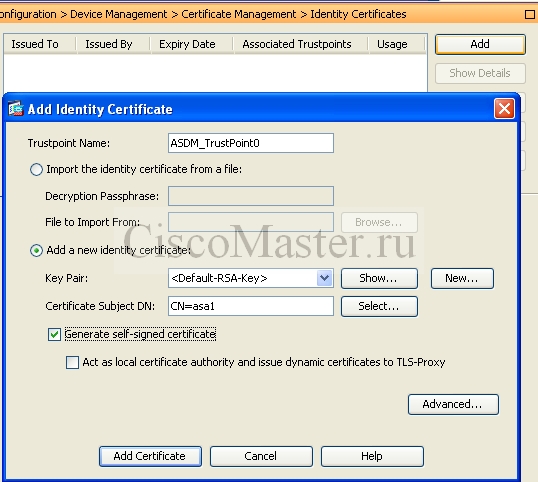

Certificates

ASDM > Configuration > Device Management > Certificate Management > Identity Certificates

Вообще для ASA мы можем настроить 3 типа сертификатов:

- Self Sighned Temporary Certificate — собственный сертификат, который генерится при каждой загрузке ASA

- Self Sighned Permanent Certificate — собственный сертификат, который генерится один раз

- Real Certificate from PKI — сертификат сгенерённый сторонней Certificate Authority

Тем не менее мы можем заходить на нашу ASA по https благодаря тому, что при каждом запуске ASA генерит Self Sighned Temporary Certificate

Добавим Self Sighned Permanent Certificate:

AAA Access

Вообще AAA означает Authentication Authorization and Accounting. Для нас включение AAA означает использование для логина имени пользователя и пароля.

Без включённой AAA, для логина например через telnet понадобится ввести сначала telnet password и затем Enable Password. Данные пароли настраиваются здесь:ASDM > Configuration > Device Setup > Device Name/PasswordCLI

Включение AAA:ASDM > Configuration > Device Management > Users/AAA > AAA Access > Authentication

CLI

В данном случае LOCAL означает использование локально БД. При этом конечно подразумевается, что мы создадим хотя бы одного пользователя. Слово «console» никакого отношения к консоли или к терминалу не имеет. Например команда aaa authentication ssh console LOCAL означает: «Методом ssh производить аутентификацию из локальной БД».

ssh, http, serial — это «methods» доступа. Вообще ещё есть telnet но мы его не упоминаем, т.к. им пользоваться не рекомендуется. http означает использование ASDM. Serial — доступ через консоль

Есть ещё одна полезная команда:

Без неё юзер должен сначала залогиниться под собой, затем ввести глобальный enable. Данная команда позволяет использовать пароль текущего юзера в качестве enable.

_(Optional)_Running_Other_Wizards_in_ASDM»> (Optional) Running Other Wizards in ASDM

You can optionally run the following additional wizards in ASDM:

High Availability and Scalability Wizard

Configure active/active or active/standby failover, or VPN cluster load balancing.

Unified Communications Wizard

Configure a proxy on the ASA for remote access or business-to-business communications. (Special licenses may apply. See the CLI configuration guide for information about ASA licensing.)

Configure and run packet capture. The wizard will run one packet capture on each of the ingress and egress interfaces. After capturing packets, you can save the packet captures to your PC for examination and replay in the packet analyzer.

_Maximizing_Throughput_(ASA_5550)»> Maximizing Throughput (ASA 5550)

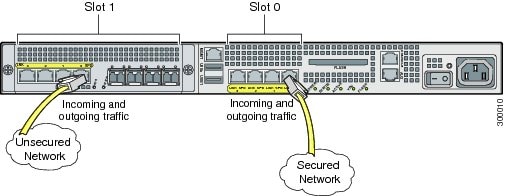

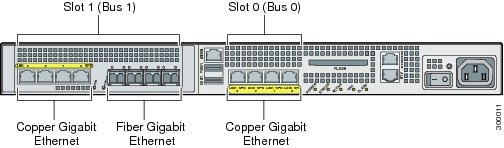

The ASA 5550 has two internal buses providing copper Gigabit Ethernet and fiber Gigabit Ethernet connectivity. For Slot 1 (Bus 1), you can use either the copper ports or the fiber ports. The copper ports are enabled by default.

For maximum throughput, configure the ASA so that traffic is distributed equally between the two buses. Lay out the network so that traffic enters through one bus and exits through the other.

For example, the following figure shows the ASA configured so that traffic from the unsecure network and the secure network is evenly distributed between Bus 0 and Bus 1. Traffic from hosts on the secured network flows through interface 0/0 on Bus 0 to hosts on the unsecured network. Traffic from hosts on the unsecured network flows through interface 1/0 on Bus 1 to hosts on the secured network.