Настройка ssh в centos 7

Содержание:

- Настройка Webmin

- Онлайн курс «Сетевой инженер»

- Use Strong Passwords/Usernames

- Шаг 2 — Копирование открытого ключа на сервер CentOS

- Step Five — Configure SSH Daemon

- Что такое Webmin

- 4: Добавление третьего фактора (опционально)

- Совет 3: Избирательное отключение MFA

- Управление сетью с помощью NetworkManager в CentOS 8

- Создание загрузочной флешки для CentOS 7 или запись на CD/DVD

- Услуги Айхор Хостинга

- Enable SSH Root Login

- Список сетевых утилит и приложений:

- Step 1 — Create the RSA Key Pair

- Что нового в CentOS 8?

- Настройка сети

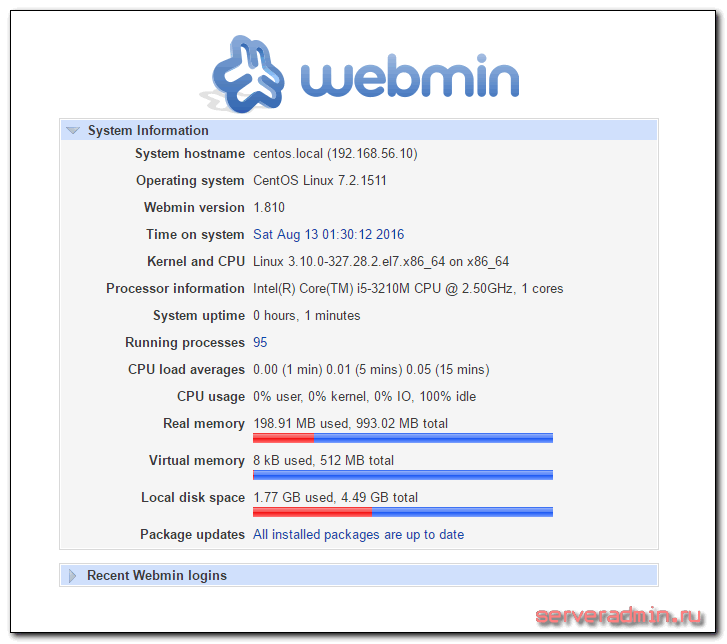

Настройка Webmin

Описывать все возможности я не буду, можете сами полазить по меню слева и посмотреть, что можно настроить через webmin

Обращаю внимание на несколько важных моментов. Бытует мнение, что webmin не безопасен и через него могут взломать сервер

Я не знаю, насколько эти опасения оправданы, но на всякий случай доступ к серверу лучше ограничить.

Если он будет в открытом доступе, то рекомендую хотя бы сменить стандартный порт на какой-то более высокий и непопулярный. Делается это в разделе Webmin -> Webmin configuration -> Ports and Addresses

Если будете заходить со статических адресов, то ограничьте доступ только этим адресам. Делается тут же, в соседней настройке IP Access Control. Рекомендую именно эту настройку. Открывать в мир webmin лично я бы не стал без особой надобности.

Если хотитите видеть панель с русским языком, то нет никакой проблемы. Его можно выбрать в разеделе Language. Переведено в целом нормально, все понятно. Но лучше, конечно, привыкать к английскому, без него в системном администрировании никуда. Но если не разбираетесь, можно и русский использовать. В конце концов webmin больше всего полезен именно тем, кто не разбирается в серверах, но нужно что-то админить. После смены языка нужно принудительно обновить страницу бразера, чтобы весь интерфейс стал русским.

На этом все, с остальными возможностями и настройками можно самостоятельно разобраться, в вебмине ничего сложного нет.

Онлайн курс «Сетевой инженер»

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные сети, рекомендую познакомиться с онлайн-курсом «Сетевой инженер» в OTUS. Это авторская программа в сочетании с удалённой практикой на реальном оборудовании и академическим сертификатом Cisco! Студенты получают практические навыки работы на оборудовании при помощи удалённой онлайн-лаборатории, работающей на базе партнёра по обучению — РТУ МИРЭА: маршрутизаторы Cisco 1921, Cisco 2801, Cisco 2811; коммутаторы Cisco 2950, Cisco 2960.

Особенности курса:

- Курс содержит две проектные работы.;

- Студенты зачисляются в официальную академию Cisco (OTUS, Cisco Academy, ID 400051208) и получают доступ ко всем частям курса «CCNA Routing and Switching»;

- Студенты могут сдать экзамен и получить вместе с сертификатом OTUS ещё сертификат курса «CCNA Routing and Switching: Scaling Networks»;

Проверьте себя на вступительном тесте и смотрите программу детальнее по .

Use Strong Passwords/Usernames

One of the first things you’ll notice if you have ssh running and exposed to the outside world is that you’ll probably log attempts by hackers to guess your username/password. Typically a hacker will scan for port 22 (the default port on which ssh listens) to find machines with ssh running, and then attempt a brute-force attack against it. With strong passwords in place, hopefully any attack will be logged and noticed before it can succeed.

Hopefully you already use strong passwords, but if you are not then try to choose passwords that contains:

- Minimum of 8 characters

- Mix of upper and lower case letters

- Mix of letters and numbers

- Non alphanumeric characters (e.g. special characters such as ! » £ $ % ^ etc)

The benefits of strong passwords aren’t specific to ssh, but have an impact on all aspects of systems security. Further information on passwords can be found in the CentOS documentation:

Шаг 2 — Копирование открытого ключа на сервер CentOS

Самый быстрый способ скопировать открытый ключ на хост CentOS — использовать утилиту . Это самый простой способ, поэтому его рекомендуется использовать, если он доступен. Если на клиентском компьютере нет утилиты , вы можете использовать один из двух альтернативных методов, описанных в этом разделе (копирование через SSH на базе пароля или копирование ключа вручную).

Копирование открытого ключа с помощью утилиты

Утилита по умолчанию входит в состав многих операционных систем, поэтому она может быть доступна на вашем локальном компьютере. Чтобы этот метод сработал, вы должны уже настроить защищенный паролем доступ к серверу через SSH.

Для использования этой утилиты вам нужно только указать удаленный хост, к которому вы хотите подключиться, и учетную запись пользователя, к которой у вас есть доступ через SSH с использованием пароля. Ваш открытый ключ SSH будет скопирован в эту учетную запись.

Синтаксис выглядит следующим образом:

Вы можете увидеть следующее сообщение:

Это означает, что ваш локальный компьютер не распознает удаленный хост. Это произойдет при первом подключении к новому хосту. Введите «yes» и нажмите , чтобы продолжить.

Затем утилита проведет сканирование локальной учетной записи для поиска ранее созданного ключа . Когда ключ будет найден, вам будет предложено ввести пароль учетной записи удаленного пользователя:

Введите пароль (для безопасности вводимый текст не будет отображаться) и нажмите . Утилита подключится к учетной записи на удаленном хосте, используя указанный вами пароль. Затем содержимое ключа будет скопировано в каталог основной каталог удаленной учетной записи в файл с именем .

Вы должны увидеть следующий результат:

Теперь ваш ключ key выгружен в удаленную учетную запись. Вы можете переходить к .

Копирование открытого ключа с помощью SSH

Если у вас нет , но вы активировали защищенный паролем доступ к учетной записи на вашем сервере через SSH, вы можете выгрузить ключи с помощью стандартного метода SSH.

Для этого нужно использовать команду , чтобы прочитать содержимое открытого ключа SSH на локальном компьютере и передать его через соединение SSH на удаленный сервер.

Также мы можем убедиться, что каталог и имеет правильные разрешения для используемой нами учетной записи.

Мы можем вывести переданное содержимое в файл с именем в этом каталоге. Мы используем символ перенаправления , чтобы дополнять содержимое, а не заменять его. Это позволяет добавлять ключи без уничтожения ранее добавленных ключей.

Полная команда выглядит следующим образом:

Вы можете увидеть следующее сообщение:

Это означает, что ваш локальный компьютер не распознает удаленный хост. Это произойдет при первом подключении к новому хосту. Введите «yes» и нажмите , чтобы продолжить.

После этого вам нужно будет ввести пароль учетной записи удаленного пользователя:

После ввода пароля содержимое ключа будет скопировано в конец файла учетной записи удаленного пользователя. Если операция выполнена успешно, переходите к .

Копирование открытого ключа вручную

Если для вашего сервера не настроен защищенный паролем доступ через SSH, вам нужно будет выполнить вышеописанную процедуру вручную.

Мы вручную добавим содержимое вашего файла в файл на удаленном компьютере.

Чтобы вывести содержимое ключа , введите на локальном компьютере следующую команду:

Вы увидите содержимое ключа, которое должно выглядеть следующим образом:

Получите доступ к удаленному хосту с использованием любого доступного метода.

После получения доступа к учетной записи на удаленном сервере убедитесь, что каталог существует. При необходимости эта команда создаст каталог, а если каталог уже существует, команда ничего не сделает.

Теперь вы можете создать или изменить файл в этом каталоге. Вы можете добавить содержимое файла в конец файла и при необходимости создать его с помощью этой команды:

В вышеуказанной команде замените результатами команды , выполненной на локальном компьютере. Она должна начинаться с .

Наконец, нужно убедиться, что каталог и файл имеют соответствующий набор разрешений:

При этом будут рекурсивно удалены все разрешения «group» и «other» для каталога .

Если вы используете учетную запись для настройки ключей учетной записи пользователя, важно учитывать, что каталог принадлежит пользователю, а не пользователю :

В этом обучающем модуле мы используем имя пользователя sammy, но вы можете заменить его в вышеприведенной команде другим используемым вами именем.

Теперь мы можем попробовать настроить аутентификацию без пароля на нашем сервере Ubuntu.

Step Five — Configure SSH Daemon

Now that we have our new account, we can secure our server a little bit by modifying its SSH daemon configuration (the program that allows us to log in remotely) to disallow remote SSH access to the root account.

Begin by opening the configuration file with your text editor as root:

Here, we have the option to disable root login through SSH. This is generally a more secure setting since we can now access our server through our normal user account and escalate privileges when necessary.

To disable remote root logins, we need to find the line that looks like this:

/etc/ssh/sshd_config (before)

Hint: To search for this line, type then hit . This should bring the cursor to the “P” character on that line.

Uncomment the line by deleting the “#” symbol (press ).

Now move the cursor to the “yes” by pressing .

Now replace “yes” by pressing , then typing in “no”. Hit when you are done editing. It should look like this:

/etc/ssh/sshd_config (after)

Disabling remote root login is highly recommended on every server!

Enter then to save and exit the file.

Reload SSH

Now that we have made our changes, we need to restart the SSH service so that it will use our new configuration.

Type this to restart SSH:

Now, before we log out of the server, we should test our new configuration. We do not want to disconnect until we can confirm that new connections can be established successfully.

Open a new terminal window. In the new window, we need to begin a new connection to our server. This time, instead of using the root account, we want to use the new account that we created.

For the server that we configured above, connect using this command. Substitute your own information where it is appropriate:

Note: If you are using PuTTY to connect to your servers, be sure to update the session’s port number to match your server’s current configuration.

You will be prompted for the new user’s password that you configured. After that, you will be logged in as your new user.

Remember, if you need to run a command with root privileges, type “sudo” before it like this:

If all is well, you can exit your sessions by typing:

Что такое Webmin

Webmin это web панель для администрирования unix сервера. Она кроссплатформенная, ставится на различные unix дистрибутивы. Одно из ее применений я когда-то давно описывал в статье про управление openvpn через браузер на freebsd. С помощью webmin можно выполнять практически все популярные административные действия на сервере, такие как:

- Настраивать сетевые подключения

- Добавлять пользователей

- Монтировать разделы

- Настраивать фаерволл

- Выключать или перезагружать сервер

- Обновлять пакеты

и многое другое. Существуют модули для различного софта, которым можно управлять через webmin. Например самбой, или веб сервером, mysql сервером и множеством других пакетов. Список модулей обширный, можно посмотреть на официальном сайте список сторонних пользовательских модулей, или в самой панели после установки список официальных модулей. Через webmin можно получить доступ к консоли сервера, загрузить или скачать файлы с сервера. Иногда это бывает удобно.

Сам я практически никогда не пользуюсь этой панелью, нет необходимости, привык все в консоли настраивать. Но я знаю людей, которые активно админили серверы с помощью webmin. Это были не очень продвинутые в линуксе админы, но тем не менее эта панелька позволяла им нормально управлять сервером без должных знаний и навыков.

Я почти всегда использую webmin на почтовых серверах. Мне удобно анализировать и что-то искать в огромных почтовых логах с помощью модуля просмотра логов. Чего-то более простого и удобного мне не попадалось. К примеру, у вас есть лог за день на 100-300 мегабайт, в нем каждую секунду фиксируются десятки событий. У вас есть id письма. Можно ввести в строку поиска id письма и увидеть все строки лога, в которых оно фигурирует. Это очень удобно. Обычным поиском в такой ситуации не обойтись. Можно, конечно, грепать вывод cat, либо что-то еще придумывать, но это менее удобно. Особенно, если надо сопоставить значения из разных лог-файлов. Просто открываешь в двух окнах браузера разные логи и анализируешь.

Приступим к установке webmin. Статья подразумевает, что у вас уже установлена и настроена операционная система. Если это не так, то читайте про установку и настройку CentOS 7.

4: Добавление третьего фактора (опционально)

В предыдущем разделе в файле sshd_config были перечислены все факторы аутентификации:

- publickey (SSH-ключ);

- password publickey (пароль);

- keyboard-interactive (код подтверждения).

Хотя в файле перечислены все доступные факторы, согласно дальнейшей настройке используются только SSH-ключ и код подтверждения. При желании можно быстро добавить третий фактор аутентификации.

Откройте конфигурационный файл:

Найдите закомментированную строку:

И раскомментируйте её, удалив символ #. Сохраните и закройте файл. Перезапустите SSH.

С активной опцией auth substack password-auth PAM будет запрашивать пароль вместе с ключом и кодом. Теперь для авторизации необходимы три фактора и два канала.

Ниже мы предлагаем вам несколько советов по использованию PAM и многофакторной аутентификации.

Совет 3: Избирательное отключение MFA

В некоторых случаях отдельным пользователям или аккаунтам сервисов (которые используются только приложениями, а не людьми) необходим SSH-доступ, но без MFA. К примеру, некоторые приложения (например, FTP-клиенты) используют подключения SSH, но не поддерживают MFA. И если приложение не может запросить код подтверждения, оно не сможет подключиться и будет отправлять запрос на подключение, пока не истечёт срок SSH-соединения.

Управлять многофакторной аутентификацией можно на индивидуальной основе при помощи файла /etc/pam.d/sshd.

Чтобы избирательно отключить многофакторную аутентификацию, включите в файле /etc/pam.d/sshd следующие параметры:

В данном случае опция auth substack password-auth закомментирована, поскольку пароль необходимо отключить. Также MFA не может быть обязательной, если некоторые аккаунты не могут её использовать, потому нужно добавить nullok в конец файла.

Обновив параметры, запускайте google-authenticator в сессиях пользователей, которым нужна многофакторная аутентификация, и не запускайте команду, если пользователь подключается с помощью SSH-ключей.

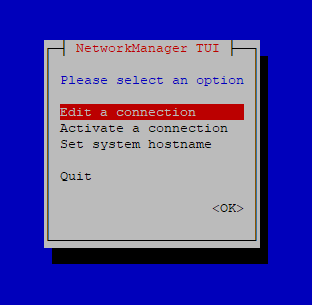

Управление сетью с помощью NetworkManager в CentOS 8

В CentOS 8 для настройки сети рекомендуется использовать только NetworkManager. Эта служба управление сетевыми подключениями, контролирует настройки и применяет изменения к сетевым адаптерам.

Чтобы проверить статус NM, используйте команду:

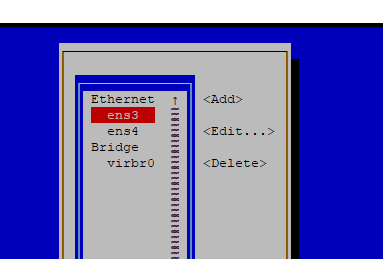

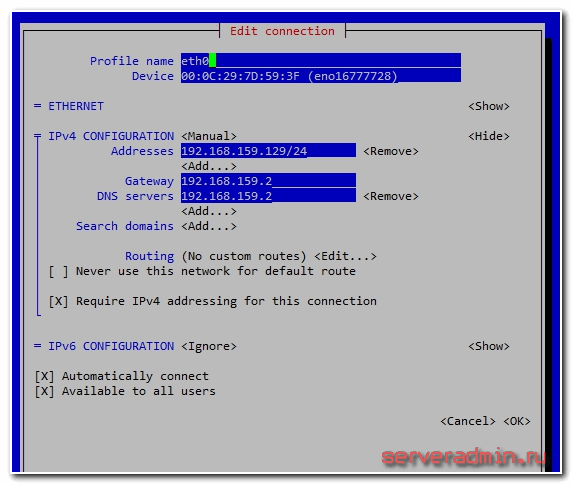

В CentOS предлагается использовать для настройки сети командную консоль nmcli или графическую утилиту nmtui.

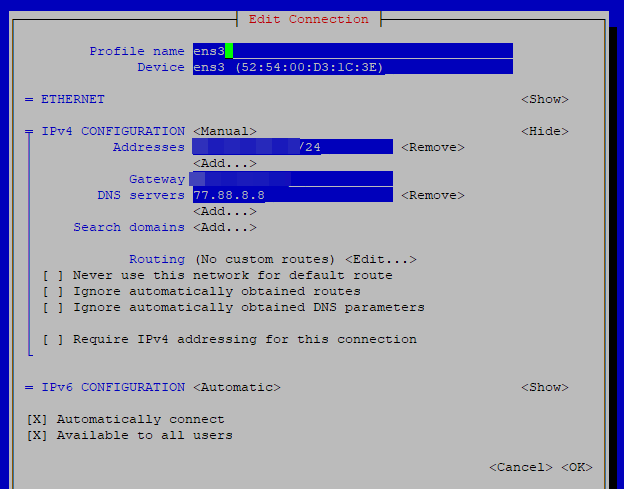

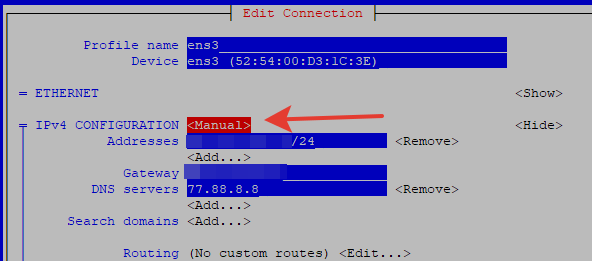

Чтобы перейти в режим настройк сети, введите команду:

При выборе первого пункта, у вас откроется окно с выбором сетевого интерфейса для редактирования:

Выбираем нужный нам интерфейс и редактируем:

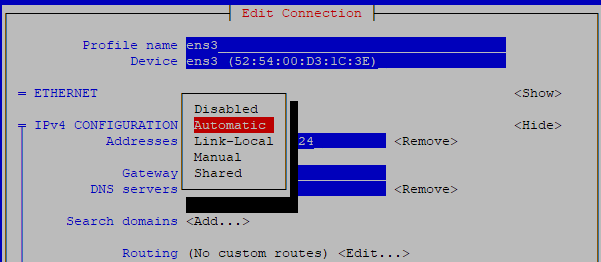

Нам доступно редактирование имени, IP-адреса, Шлюза, DNS-серверов. Так же в интерактивном меню NM, мы можем изменить способ назначения IP адреса, на DHCP:

Замените “manual” на “automatic”:

После чего сохраните настройки. С помощью nmtui в графическом режиме, вы можете выполнить любые настройки, которые выполняете вручную через конфигурационные файлы. Если вы предпочитаете использовать командную строку для настройки интерфейсов, можете использовать nmcli. Например, следующие команды изменят IP адрес, щлюз и DNS сервера для интерефейса eth1.

Для применения изменений, перезагрузите интерфейс:

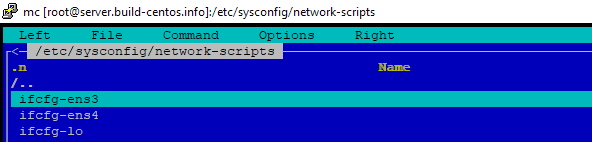

Если же вам удобнее работать с файлами конфигурации, установите через yum отдельный пакет network-scripts (в CentOS 8 по умолчанию его нет):

Upgraded: initscripts-10.00.1-1.el8_0.1.x86_64 Installed: network-scripts-10.00.1-1.el8_0.1.x86_64 network-scripts-team-1.27-10.el8.x86_64 Complete!

После установки данного пакета, вы можете редактировать настройки сети, как мы описывали ранее, через конфигурационные файлы:

Создание загрузочной флешки для CentOS 7 или запись на CD/DVD

Перед тем, как создавать загрузочную флешку с CentOS 7 или записывать ее на CD/DVD, нам необходимо скачать сам образ операционной системы. Если у вас уже есть образ данной операционной системы, можете приступать к следующему пункту.

Итак, у нас есть 2 способа скачать образ. Либо с http, либо через торрент.

Версии, приведенные выше, являются актуальными на момент написания статьи. Возможно, когда вы будите скачивать образ, будут более свежии сборки.

Итак, вы скачали образ. теперь нам необходимо записать его на внешний носитель для установки его на сервер. Для этого подойдет флешка объемом от 1ГБ или CD-диск, или DVD-диск.

Создание загрузочной флешки для CentOS 7

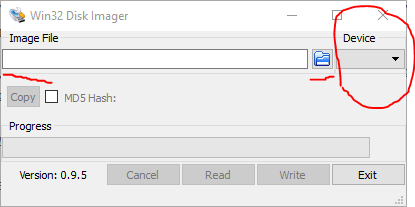

Тут все очень просто. Нам потребуется сама флешка и бесплатная программа Win32 Disk Imager, которую бесплатно можно скачать тут.

Итак, для начала скачиваем программу Win32 Disk Imager и устанавливаем ее.

Вставляем чистую флешку, запускаем программу и указываем — слева путь до нашего образа, либо нажимаем на иконку «папка» и выбираем наш образ, Device: устройство (флешка) на которую будет записан образ

Write

Запись CentOS 7 на CD/DVD

Если у вас нет флешки или вам необходим именно диск, то можно записать centos 7 на него.

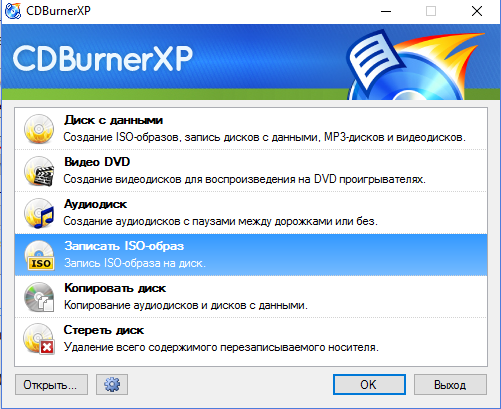

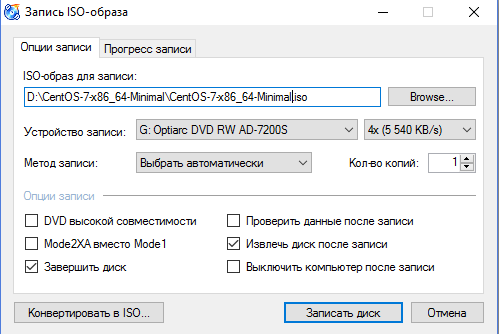

Для это нам потребуется сам диск, на который будет идти запись и бесплатная программа CDBurnerXP, которая прекрасно справляется с данной задачей. Скачиваем программу, устанавливаем и запускаем ее.

В главном окне программы выбираем «Записать ISO-образ» и нажимаем ОК

В появившемся оке нажимаем «Browse…» и выбираем образ нашей ОС. Так же выбираемся устройство, которым будет производится запись, количество копий и скорость записи. Я думаю что достаточно выбрать образ и все, все остальное оставить по умолчанию. Нажимаем «Записать диск«.

Дожидаемся завершения процесса записи. Все. Наш диск с CentOS 7 готов. Можем приступать к установке.

Услуги Айхор Хостинга

Перечень услуг компании большой, но мы остановим наше внимание на самом оптимальном варианте VDS сервера с тарифом «KVM SSD Ferrum». Данный тарифный план предоставляет:

Данный тарифный план предоставляет:

- 250 рублей за 1 месяц,

- 1 ядро CPU Intel(R) Xeon(R) CPU E5620 @ 2.40GHz

- 20 Gb SSD

- 1 Gb RAM

- безграничный трафик

Регистрация на Айхор Хостинг

Регистрация на сайте простая и не вызовет никаких сложностей. Можно выбрать авторизацию использую социальные сети но я лично предпочитаю не использовать такой вариант а создаю регистрацию с необходимым мне почтовым ящиком.

Выбор параметров и активация тарифа

Выбираем триальный период на 3 дня и необходимый тариф.

После выбора тарифа нам будут показаны его параметры и предоставлена возможность выбора устанавливаемой операционной системы.

Выбрать вариант операционной системы можно только из имеющихся вариантов.

Дальше будет необходимо пройти активацию указав рабочий номер сотового телефона.

Подождав немного времени вы получите активация и на указанную при регистрации почту придет все необходимые данные.

Информация о сервере VDS

Вот информация с письма которое придет на почту.

##########Активация Виртуального сервера

Здравствуйте, Иван Иванов!

Настоящим письмом уведомляем, что на ваше имя был зарегистрирован Виртуальный Сервер. Предлагаем распечатать данное сообщение для удобства использования в дальнейшем. Информация о cервере

- Тарифный план: KVM SSD Ferrum (1 CPU/1 GB RAM/20 GB SSD)

- Дата открытия: 2017-03-20

- Доменное имя: ih449763.vds.myihor.ru

- IP-адрес сервера: 193.124.180.195

- Пользователь: root

- Пароль: **********

VMmanager — внешняя панель управления сервером

Во внешней панели управления сервером вы можете перезапустить сервер, переустановить операционную систему, посмотреть статистику по нагрузке сервера и трафику.

- Ссылка: https://kvm-02-ugr3.marosnet.net/vmmgr

- Пользователь: test

- Пароль: *********

Также вы можете воспользоваться кнопкой «В панель управления» в разделе «Виртуальные серверы» вашего Личного кабинета для перехода во внешнюю панель управления сервером. Авторизация будет проведена автоматически.

Справочная информация по работе с VMmanager доступна в нашей базе знаний.

DNS — настройка серверов имён

При заказе сервера вы выбрали «Серверы имён провайдера».

-

- URL: https://dns-manager.marosnet.net/dnsmgr

- Пользователь: dns449763

- Пароль: *********

- NS1: ns1.marosnet.ru.

- NS2: ns2.marosnet.ru.

Справочная информация по работе c DNSmanager доступна в нашей базе знаний.

Желаем успехов в работе с Виртуальным Сервером!

Команда «Айхор Хостинг»

##########

Можете сохранить письмо, но лично я предпочитаю удалять такие письмо так как зайдя в панель администратора всегда можно увидеть все эти данные.

Enable SSH Root Login

Enable SSH Root Login CentOS 7

In order to enable logging in as root, we need to modify the main ssh configuration file “sshd_config” with a text editor of your choice. In our example, we will use nano as an editor.

nano /etc/ssh/sshd_config

Find the following line in the file.

PermitRootLogin no

Comment the line out by adding a ‘#’ at the beginning of the line, or change ‘no’ to ‘yes’ like in the examples shown below.

#PermitRootLogin no

or

PermitRootLogin yes

After we save the file we should restart the sshd service.

systemctl restart sshd.service

You can now try to log in directly as a root user.

login as: root _IP_Address password: Last login: Wed Sep 27 12:22:50 2018 from IP_address ~]#

Список сетевых утилит и приложений:

NetworkManager Стандартный networking daemon nmtui

Простой текстовый интерфейс (TUI) для NetworkManager nmcli

Утилита, работающая в командной строке, которая позволяет пользователям и скриптам взаимодействовать с NetworkManagercontrol-center

Утилита с графическим интерфейсом оболочки GNONEnm-connection-editorGTK+ 3 приложения, необходимые для некоторых задач, не поддерживаемых control-center

Пользователи не взаимодействуют с NetworkManager в CentOS напрямую, для этого используются графические и утилиты командной строки. Одной из таких утилит является system config network tui.

System config network tui в CentOS 7

Для управления сетевыми настройками в CentOS можно воспользоваться графической утилитой nmtui.

Проверить ее наличие в системе очень просто.

Достаточно запустить ее в консоли:

Если она у вас не установлена, то исправить это очень просто. Устанавливаем в CentOS system config network tui:

С помощью tui можно указать любые сетевые настройки, которые мы делали раньше через командную строку и редактирование конфигурационных файлов. Давайте сделаем это. Вызываем программу:

Выбираем первый пункт Edit a connection, затем выбираем сетевой интерфейс и жмем «Edit»:

Здесь мы можем изменить имя сетевой карты, mac адрес, указать тип сетевых настроек — ручной или dhcp, указать вручную ip адрес, адрес шлюза, днс сервера, добавить маршруты и некоторые другие настройки:

После завершения редактирования сохраняем настройки, нажимая ОК.

Если в первом экране утилиты выбрать пункт Set System Hostname, то можно быстро указать имя хоста. Результат будет такой же, как мы делали раньше в консоли.

Step 1 — Create the RSA Key Pair

The first step is to create a key pair on the client machine (usually your computer):

By default, will create a 2048-bit RSA key pair, which is secure enough for most use cases (you may optionally pass in the flag to create a larger 4096-bit key).

After entering the command, you should see the following prompt:

Press to save the key pair into the subdirectory in your home directory, or specify an alternate path.

If you had previously generated an SSH key pair, you may see the following prompt:

If you choose to overwrite the key on disk, you will not be able to authenticate using the previous key anymore. Be very careful when selecting yes, as this is a destructive process that cannot be reversed.

You should then see the following prompt:

Here you optionally may enter a secure passphrase, which is highly recommended. A passphrase adds an additional layer of security to prevent unauthorized users from logging in. To learn more about security, consult our tutorial on How To Configure SSH Key-Based Authentication on a Linux Server.

You should then see the following output:

You now have a public and private key that you can use to authenticate. The next step is to place the public key on your server so that you can use SSH-key-based authentication to log in.

Что нового в CentOS 8?

24 сентября 2019 года, вышел релиз 8-ой версии CentOS. CentOS — дистрибутив Linux, основанный на коммерческом Red Hat Enterprise, компании Red Hat и совместимый с ним.

Рассмотрим наиболее крупные изменения в релизе CentOS 8:

- Используется ядро Linux kernel 4.18.

- Переход с пакетного менеджера yum на dnf. В данный момент yum существует как алиас к dnf.

- Выполнено разделение основного репозитория на 2 — это BaseOS и AppStream. Сделано это для того, чтобы у пользователя появилась возможность устанавливать разные версии пакетов на сервер. BaseOS работает как и раньше.

- Обновилось все ПО, в том числе и ядро. В базовом репозитории теперь устанавливается php версии 7.2 (наконец-то).

- Замена iptables на nftables. Лично я пока еще со вторым не работал напрямую, поэтому не могу сказать, хорошо это или плохо. Единственный момент, если нужно будет переносить какие-то проекты на новую ОС, придется разбираться с правилами, так как есть сервера с чистым iptables.

- network-skripts не используются по умолчанию для настройки сети, теперь управления сетью возложено на Network Manager.

- По умолчанию устаналивается веб-интерфейс управления сервером cockpit (удобно для новичков).

- Для управления контейнерами используется podman (вместо docker и mobdy).

- Новая версия стека TCP/IP 4.16 с улучшенной производительностью и поддержкой алгоритмов контроля BBR и NV.

- Новые версии дситрибутивов:

Настройка сети

В данной инструкции рассмотрим использование сетевого моста.

Настраивая сетевой мост через удаленное подключение, внимательно проверяйте вводимые данные. В случае ошибки соединение будет прервано.

Устанавливаем пакет для работы с bridge:

yum install bridge-utils

Смотрим список сетевых интерфейсов и их настроек:

ip a

В моем примере были следующие данные:

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN qlen 1

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: enp4s0f0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:16:76:04:26:c6 brd ff:ff:ff:ff:ff:ff

inet 192.168.1.24/24 brd 192.168.1.255 scope global enp4s0f0

valid_lft forever preferred_lft forever

inet6 fe80::216:76ff:fe04:26c6/64 scope link

valid_lft forever preferred_lft forever

3: enp5s5: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:16:76:04:26:c7 brd ff:ff:ff:ff:ff:ff

4: virbr0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN qlen 1000

link/ether 52:54:00:cd:86:98 brd ff:ff:ff:ff:ff:ff

inet 192.168.122.1/24 brd 192.168.122.255 scope global virbr0

valid_lft forever preferred_lft forever

5: virbr0-nic: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast master virbr0 state DOWN qlen 1000

link/ether 52:54:00:cd:86:98 brd ff:ff:ff:ff:ff:ff

* из этого для нас важны enp4s0f0 — реальный сетевой интерфейс с настроенным IP-адресом 192.168.1.24, через который идет подключение сервера к локальной сети (из него мы будем делать мост); 00:16:76:04:26:c6 — mac-адрес реального ethernet адаптера; virbr0 — виртуальный сетевой адаптер.

Редактируем настройки реального адаптера:

vi /etc/sysconfig/network-scripts/ifcfg-enp4s0f0

Приводим его к виду:

ONBOOT=yes

BRIDGE=br0

TYPE=Ethernet

DEVICE=enp4s0f0

BOOTPROTO=none

Создаем интерфейс для сетевого моста:

vi /etc/sysconfig/network-scripts/ifcfg-br0

DEVICE=br0

TYPE=Bridge

ONBOOT=yes

BOOTPROTO=static

IPADDR=192.168.1.24

NETMASK=255.255.255.0

GATEWAY=192.168.1.1

DNS1=8.8.8.8

DNS2=77.88.8.8

Перезапускаем сетевую службу:

systemctl restart network

Сетевые настройки должны измениться — в моем случае:

2: enp4s0f0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master br0 state UP qlen 1000

link/ether 00:16:76:04:26:c6 brd ff:ff:ff:ff:ff:ff

3: enp5s5: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:16:76:04:26:c7 brd ff:ff:ff:ff:ff:ff

4: virbr0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN qlen 1000

link/ether 52:54:00:cd:86:98 brd ff:ff:ff:ff:ff:ff

inet 192.168.122.1/24 brd 192.168.122.255 scope global virbr0

valid_lft forever preferred_lft forever

5: virbr0-nic: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast master virbr0 state DOWN qlen 1000

link/ether 52:54:00:cd:86:98 brd ff:ff:ff:ff:ff:ff

6: br0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP qlen 1000

link/ether 00:16:76:04:26:c6 brd ff:ff:ff:ff:ff:ff

inet 192.168.1.24/24 brd 192.168.1.255 scope global br0

valid_lft forever preferred_lft forever

inet6 fe80::216:76ff:fe04:26c6/64 scope link

valid_lft forever preferred_lft forever

Настаиваем перенаправления сетевого трафика:

vi /etc/sysctl.d/99-sysctl.conf

net.ipv4.ip_forward=1

Применяем настройки:

sysctl -p /etc/sysctl.d/99-sysctl.conf

Перезапускаем libvirtd:

systemctl restart libvirtd