[noofficialrelease] angry ip scanner portable 2.21 dev test 4

Содержание:

- Проверка поддержки сканера в Linux на уровне драйверов.

- Как просканировать UDP порты в nmap

- Translations

- Разрешение сканеру обращаться к ядру системы.

- Возможности

- Что такое Nmap и для чего он нужен?

- How to change scanned ports in Angry IP Scanner

- Проверьте открытые порты с nmap

- Обнаружение хостов

- Вывод результатов Nmap

Проверка поддержки сканера в Linux на уровне драйверов.

Данные о сканерах представлены в таблицах, где наибольший интерес представляет столбец «Статус». Вот его легенда:

- Complete — полная поддержка.

- Good — поддерживается большинство функций.

- Basic — поддерживается только базовый функционал, по факту — хорошо если вообще будет работать.

- Unsupported — не поддерживается.

Если «Статус» имеет последние два значения, то придётся отказаться от покупки и/или использования данного сканера.

Если по данным сайта сканер поддерживается, но, в данный момент, не сканирует, то можно применить следующие рекомендации. И так, сначала самое простое.

Как просканировать UDP порты в nmap

По умолчанию nmap сканирует только TCP порты. Если использовать опцию -sU, то будут просканированы только UDP порты. Если нужно просканировать оба типа портов, то используйте одновременно -sS и -sU. Например:

sudo nmap -p 53 -sS -sU 88.99.152.33

Также с опцией -p перед номерами портов можно указать букву: T для TCP, U для UDP, S для SCTP или P для IP протоколов. Например, при задании аргумента -p U:53,111,137,T:21-25,80,139,8080 будут просканированы UDP порты 53,111, и 137, а также все перечисленные TCP порты. Имейте в виду, что для сканирования обоих и UDP и TCP портов, вы должны указать опцию -sU и, по крайне мере, один из типов сканирования TCP (таких как -sS, -sF или -sT) — если этого не сделать, то даже не смотря на буквы U и T при перечислении портов, будет использоваться опции по умолчанию, то есть будут просканированы только TCP порты.

sudo nmap -p U:53,111,137,T:21-25,80,139,8080 -sU -sS 88.99.152.33

Translations

If you know some language other than English well, then please help translating Angry IP Scanner into that language.

For that, you need to take the latest resources/messages.properties file,

copy it with the ISO 2-letter language suffix (eg messages_et.properties), translate all the messages and make a pull request or attach to an issue.

Note:

- ISO language codes sometimes are different than country codes

- All messages files and other sources are in UTF-8 encoding that supports all languages of the World

To test your translations, run Angry IP Scanner from the command-line after putting the translated file is in the same directory as the original jar or exe:

Разрешение сканеру обращаться к ядру системы.

Если ответ Терминала по прежнему отрицательный, то, возможно, сканеру запрещено обращаться к ядру. Разрешение можно дать, отредактировав конфигурационный файл «40-libsane.rules», или если такого файла нет, «60-libsane.rules» в текстовом редакторе, запущенном с правами Суперпользователя:

sudo gedit /lib/udev/rules.d/40-libsane.rules

gedit — стандартный текстовый редактор Ubuntu для рабочих окружений Unity и GNOME. В Kubuntu (или в KDE) вместо него обычно используется Kate:

sudo kate /lib/udev/rules.d/40-libsane.rules

В открывшемся тексте наверняка найдётся строка с параметрами сканера со схожим названием. Нужно скопировать строчку с этими данными и вставить её копию сразу под найденной, заменив в копии название сканера и номера idVendor и idProduct на полученные ранее по команде .

Вот как это будет выглядеть подробнее.

В качестве примера продолжает рассматриваться сканер «CanoScan LIDE 25». При подключении другого сканера, его название и значения idVendor и dProduct будут другими, так же может отличаться номер USB-порта.

Строка с похожим сканером в файле «40-libsane.rules»:

# Canon CanoScan LiDE 60

ATTRS{idVendor}=="04a9", ATTRS{idProduct}=="221c", ENV{libsane_matched}="yes"

Данные от :

Bus 003 Device 005: ID 04a9:2220 Canon, Inc. CanoScan LIDE 25

В файле «40-libsane.rules» в копии строки, в заголовке меняется номер модели сканера с 60 на 25, а двойной ID 04a9:2220, полученный от lsusb нужно разделить на idVendor — 04a9 и idProduct — 2220. В результате, основная и новая строки, друг за другом, будут выглядеть так:

# Canon CanoScan LiDE 60

ATTRS{idVendor}=="04a9", ATTRS{idProduct}=="221c", ENV{libsane_matched}="yes"

# Canon CanoScan LiDE 25

ATTRS{idVendor}=="04a9", ATTRS{idProduct}=="2220", ENV{libsane_matched}="yes"

Остаётся только сохранить файл и закрыть его.

Теперь снова вводим в Терминале:

scanimage -L

Теперь уже ответ должен быть положительным:

device `plustek:libusb:003:008' is a Canon CanoScan LiDE25 flatbed scanner

Проблема решена. Можно приступать к сканированию.

FIXME

Возможности

Возможности Advanced IP Scanner поразят даже опытных пользователей персональных компьютеров и локальных сетей. Помимо классического сканирования ip-адресов в выделенном диапазоне утилита предоставляет доступ к полному управлению выбранным девайсом, начиная с простеньких сканеров и принтеров, а заканчивая управлением целым ПК на операционной системе windows или linux.

IP Scanner бесплатно распространяется, что избавит пользователей искать torrent или пользоваться другими ненадёжными способами загрузки файла с интернета. Сканер никак не повлияет на общую работоспособность сети или персонального лептопа, поэтому опасаться тормозов или внезапного зависания не стоит.

Интерфейс утилиты переведён на множество популярных языков, присутствует версия на русском языке, что будет важно русскоязычным пользователям, не желающим разбираться в премудростях «буржуйского» интерфейса. Программа быстро создать общий доступ к каталогам или папкам, определить MAC адрес любого исправного ПК (у неисправных девайсов MAC адрес может быть повреждён или вовсе отсутствовать) воспользоваться функцией удалённого рабочего стола и даже включить или выключить девайс.

Данный сканер сможет покрыть потребности не только простых пользователей, которым, но и системных администраторов на больших предприятиях, где автоматизация любого процесса сможет сильно упростить рабочие будние и сделать функционирование сетки значительно эффективнее. Программа бесплатна, поэтому любая проверка на наличие пиратского софта не сможет придраться к её использованию.

Что такое Nmap и для чего он нужен?

Nmap (“Network Mapper”) это утилита с открытым исходным кодом для исследования сети и проверки безопасности. Она была разработана для быстрого сканирования больших сетей, хотя прекрасно справляется и с единичными целями.

Nmap использует сырые IP пакеты оригинальными способами, чтобы определить какие хосты доступны в сети, какие службы (название приложения и версию) они предлагают, какие операционные системы (и версии ОС) они используют, какие типы пакетных фильтров/брандмауэров используются и еще дюжины других характеристик. В тот время как Nmap обычно используется для проверки безопасности, многие сетевые и системные администраторы находят ее полезной для обычных задач, таких как контролирование структуры сети, управление расписаниями запуска служб и учет времени работы хоста или службы.

Эта программа первоначально написал Gordon Lyon и она с лёгкостью может ответить на следующие вопросы:

- Что за компьютеры работают в вашей локальной сети?

- Какие IP используются в локальной сети?

- Какие порты открыты на удалённой машине?

- Какая операционная система у цели?

- Какие службы запущены на целевой машине, какая у них версия?

- Узнать, заражена ли система вредоносным кодом или вирусом.

- Поиск неавторизованных серверов или сетевых служб в вашей сети

- Поиск и удаление компьютеров, которые не соответствуют минимальному уровню безопасности организации.

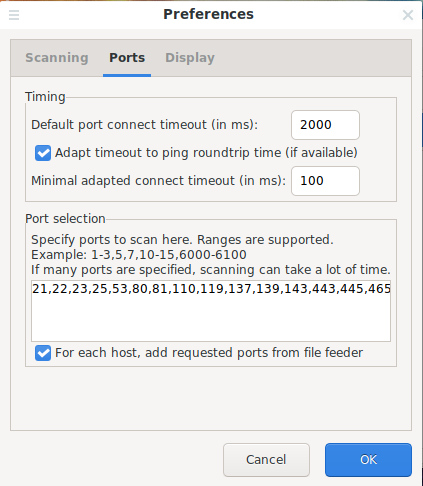

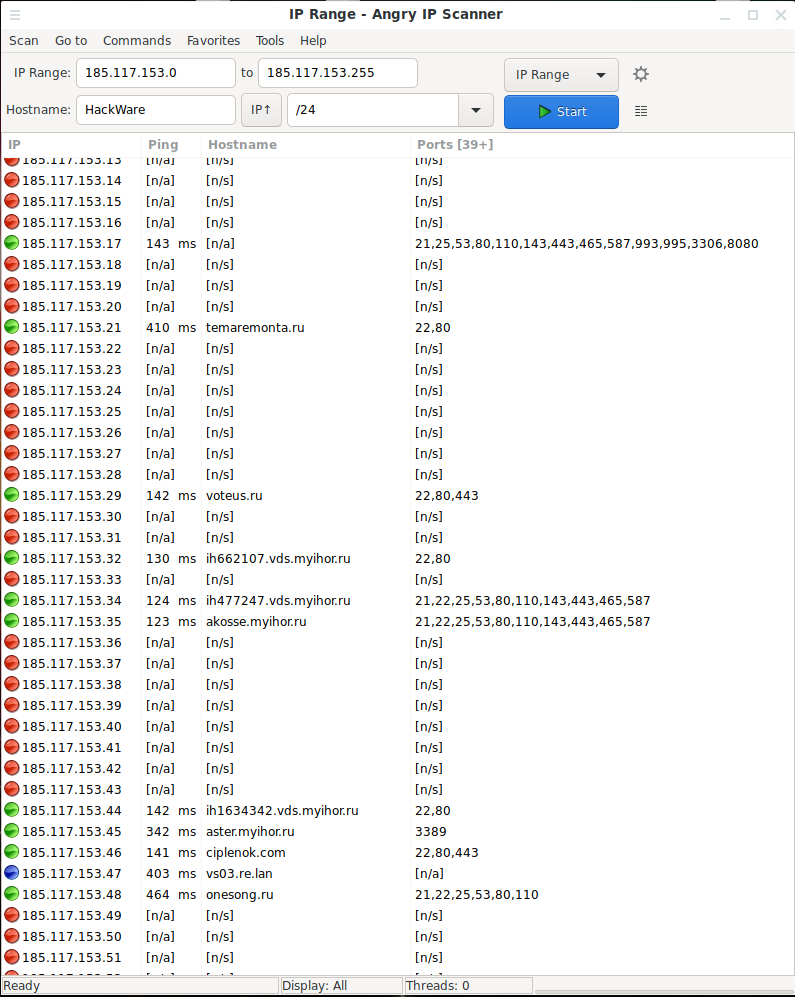

How to change scanned ports in Angry IP Scanner

By default, Angry IP Scanner scans only three ports: 80,443,8080. For example, Nmap by default scans the 1000 most popular ports. Ports 80,443,8080 are usually listened by web servers. To search for other services, I compiled a list of the most common ports (in the comments to this article, you can supplement the list with your wishes):

21,22,23,25,53,80,81,110,119,137,139,143,443,445,465,587,993,995,1080,1194,3306,3389,5500,5800,5900-5906,8080,9001,9030,9050,9051,9090,9091,9100

To change the list of ports in Angry IP Scanner, go to “Tools” → “Preferences”. In the window that opens, go to the “Ports” tab:

You can enter any ports you are interested in. They must be comma separated without spaces, you can specify ranges with a hyphen, for example: 19-22,80,1000-2000.

Проверьте открытые порты с nmap

Nmap – это мощный инструмент сетевого сканирования, который может сканировать отдельные узлы и большие сети. Он в основном используется для аудита безопасности и тестирования на проникновение.

Если доступно, nmapдолжен быть ваш первый инструмент, когда дело доходит до сканирования портов. Помимо сканирования портов nmap, также можно определить Mac-адрес, тип ОС , версии ядра и многое другое.

Следующая команда из консоли определяет, какие порты прослушивают TCP-соединения из сети:

sudo nmap -sT -p- 10.10.8.8

-sT Говорит nmap для сканирования TCP портов и -p-сканирование всех 65535 портов. Если -p-не используется nmap, будет сканироваться только 1000 портов.

Starting Nmap 7.60 ( https://nmap.org ) at 2019-07-09 23:10 CEST Nmap scan report for 10.10.8.8 Host is up (0.0012s latency). Not shown: 998 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http MAC Address: 08:00:27:05:49:23 (Oracle VirtualBox virtual NIC) Nmap done: 1 IP address (1 host up) scanned in 0.41 seconds

Вывод выше показывает, что только порты 22, 80 и 8069 открыты в целевой системе.

Для сканирования портов UDP используйте -uT вместо -sT:

sudo nmap -uT -p- 10.10.8.8

Для получения дополнительной информации посетите страницу руководства nmap и прочитайте обо всех других мощных опциях этого инструмента.

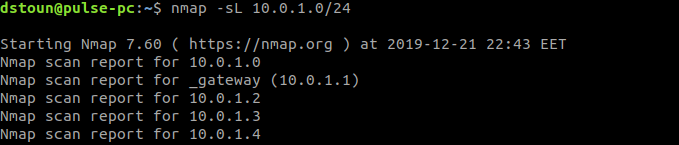

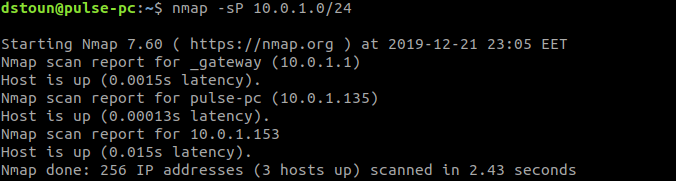

Обнаружение хостов

Как, мы видим из справки Nmap первым пунктом идет обнаружение хостов. Само по себе это понятие довольно широкое, и состоит из первоначального обнаружения активных IP адресов, этот этап ещё принято называть пинг сканированием, тут нужно понимать что можно сканировать как, всем привычными, ICMP запросами, так и комбинируя их с TCP, UDP и ARP запросами. Обнаружив хост Nmap автоматически просканирует его порты если не задан параметр отменяющий это действие.

Опции Nmap для обнаружения хостов:

-sL Сканирование с целью составления списка.При выборе данной опции будет перечислен весь диапазона IP адресов в сети с присвоенными им именами (если такие есть). В конце списка будет отображено общее количество найденных IP. Если в качестве цели будет задано доменное имя то будет показан IP и его Reverse DNS.

-sP Пинг сканирование.Эта опция определяет активные хосты т.е. те которые отвечают на запросы и выводит их список. Если запустить эту опцию с правами root, то, также будут задействованы ARP запросы, благодаря чему мы узнаем mac-адреса работающих устройств в сети.

- -PnПропустить пинг сканирование. При использовании этой опции Nmap будет считать, что все IP в исследуемой сети активны и будет сканировать весь диапазон IP адресов, в том числе все порты на каждом IP.

- -PS / -PA / -PUЭто команды для получения списка портов, Разница только в пакетах, которые будут отправлены хосту: PS – это TCP SYN, PA – это TCP ACK. Принципиальной разницы на самом деле нет, но если есть вероятность, что соединение блокируется брандмауэр, лучше использовать TCP ACK. Ну, а PU (нужен root) – это UDP пингование – используется для получения ICMP пакета с ошибкой “порт недостежим”, все остальные ошибки, в том числе отсутствие ответа говорят о том что хост не работает.В дополнение к указанным опциям можно указать какие именно типы ICMP пакетов использовать, делается это опциями -PE; -PP; -PM – это эхо запрос, запрос временной метки и запрос адресной маски соответственно, останавливаться отдельно на них не буду потому что такие запросы с большой долей вероятности будут заблокированы хостом или брандмауэром.

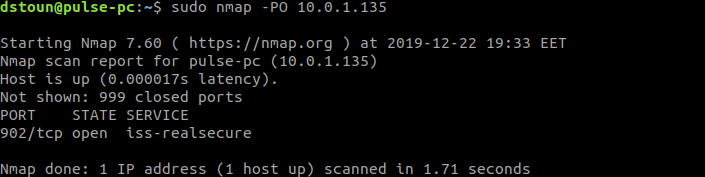

-PO Команда для получения списка протоколов пингованием с использованием IP протокола (для запуска необходим root). В этом случае должны приходить ответы по протоколу указанному в запросе, это означает что протокол активен, если приходит ответ что хост не достижим, это даёт понят, что протокол не поддерживается.

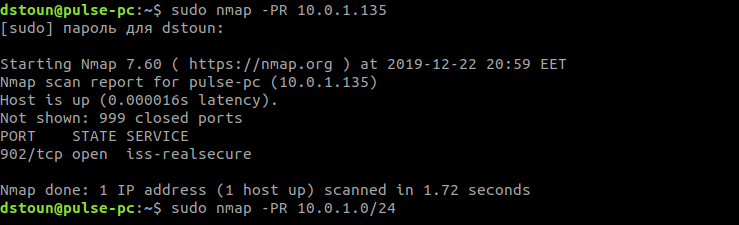

-PRЭто ARP пингование. Наиболее оптимальный способ сканирования, позволяющий определить активные хосты, службы и порты ими использующиеся (для запуска необходим root).

–traceroute Опция позволяющая выполнить трасировку т.е. отследить путь к хосту, она применяется вместе с любым видом сканирования и работает на основании данных полученных в результате него (для запуска необходим root)

Вывод результатов Nmap

Если не указывать никаких параметров вывода результатов Nmap выедет полученные данные в терминале. Это вполне приемлемо для сканирования одиночной цели, но не всегда удобно (а точнее всегда не удобно) для анализа больших массивов данных. Для нашего удобства разработчики сделали возможность сохранять результаты сразу в файл, причем есть несколько вариантов:

- -oN имя_файлаСтандартный вывод. Данные сканирования будут сохранены в указанный файл в таком виде, в каком мы их видим в терминале

- -oX имя_файлаXML-вывод. Формат удобный для последующей обработки результатов сторонними парсерами или ZenMap

- -oG имя_файлаGrepable вывод. При таком выводе данные каждого хоста будут выведены в одну строку, он нужен если есть необходимость использовать для обработки утилиты командой строки grep, cut и т.д.

–resume имя_файлаПродолжить прерванное сканирование. Если сканирование, по каким либо причинам не было завершено, но его результаты сохранялись в файл (только -oN или -oG) его можно продолжить с момента оканочания командой: nmap –resume имя_файла. Другие опции задавать не нужно, сканирование продолжиться с теми же опциями с которыми было начато изначально