Уязвимость в linux позволяет получить root без пароля

Содержание:

За пределами

Теперь поговорим о том, как сохранить свою анонимность в Сети и получить доступ к сайтам и страницам, заблокированным по требованию различных организаций-правообладателей и прочих Мизулиных. Самый простой способ сделать это — воспользоваться одним из тысяч прокси-серверов по всему миру. Многие из них бесплатны, но зачастую обрезают канал до скорости древнего аналогового модема.

Чтобы спокойно ходить по сайтам и только в случае необходимости включать прокси, можно воспользоваться одним из множества расширений для Chrome и Firefox, которые легко находятся в каталоге по запросу proxy switcher. Устанавливаем, вбиваем список нужных прокси и переключаемся на нужный, увидев вместо страницы табличку «Доступ к странице ограничен по требованию господина Скумбриевича».

В тех ситуациях, когда под фильтр попал весь сайт и его адрес внесли в черный список на стороне DNS-серверов провайдеров, можно воспользоваться свободными DNS-серверами, адреса которых опубликованы здесь. Просто берем два любых понравившихся адреса и добавляем в /etc/resolv.conf:

Чтобы разного рода DHCP-клиенты и NetworkManager’ы не перезаписали файл адресами, полученными от провайдера или роутера, делаем файл неперезаписываемым с помощью расширенных атрибутов:

После этого файл станет защищен от записи для всех, включая root.

Чтобы еще более анонимизировать свое пребывание в Сети, можно воспользоваться также демоном dnscrypt, который будет шифровать все запросы к DNS-серверу в дополнение к прокси-серверу, используемому для соединения с самим сайтом. Устанавливаем:

Указываем в loopback-адрес:

Запускаем демон:

Кстати, версии dnscrypt есть для Windows, iOS и Android.

Массовая проверка и эксплуатация уязвимостей сайтов WordPress, Joomla, DruPal, PrestaShop и Lokomedia

Для установки программы:

git clone https://github.com/Moham3dRiahi/XAttacker cd XAttacker/

Можно запускать без опций:

perl XAttacker.pl

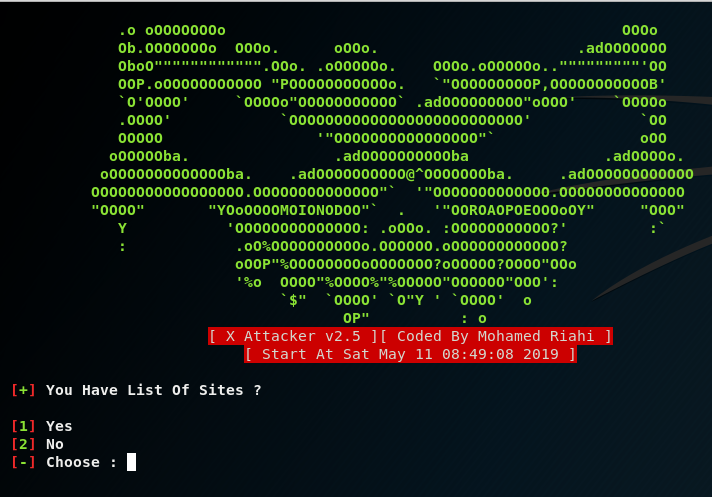

Тогда программа выведет:

Здесь спрашивается, имеется ли у нас список сайтов? Если отвечаем Да (нужно вписать цифру 1), тогда нужно будет указать путь до файла. Формат этого файла: один сайт на одну строку, обязательно указание протокола http или https.

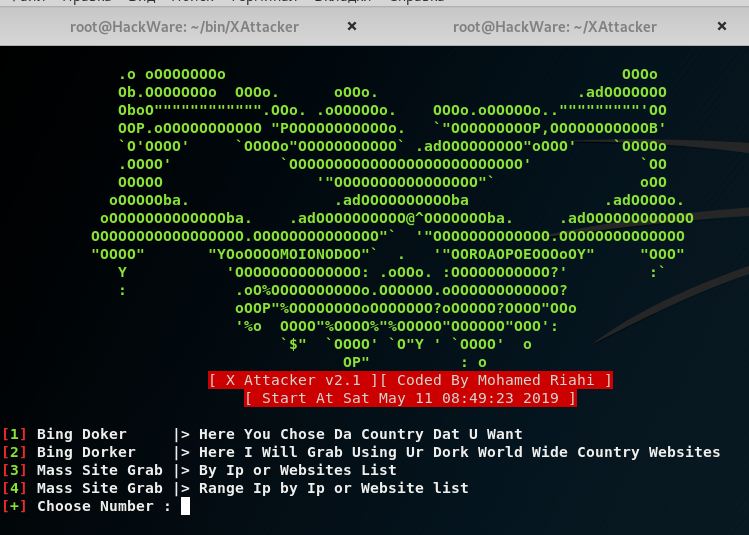

Если ответим Нет (цифра 2), тогда появится меню:

Варианты следующие:

1. Поиск по доркам сайтов определённой страны

2. Поиск по доркам сайтов любой страны

3. Массовый сбор сайтов по IP или списку сайтов

4. Массовый сбор сайтов по диапазону IP или списку сайтов

В третьем и четвёртом случае сайты нужно указывать без протокола, то есть без http и https.

Мне больше интересна возможность проверки уже заготовленного большого количества сайтов.

Для этого запустите программу с опцией -l, после которой укажите имя файла со списком сайтов для проверки:

perl XAttacker.pl -l list.txt

В этом списке сайты должны быть с указанием протокола (http или https).

Программа поочереди проверит их все, покажет найденные уязвимости и выполнить загрузку шелла при удачной эксплуатации.

Также все уязвимые сайты будут перечислены с указанием найденной уязвимости в файл Result/vulntargets.txt.

Матчасть: как LKM-руткиты заметают следы

Прежде чем приступать к борьбе с вредоносными модулями, нужно более детально разобрать механизмы, с помощью которых они скрываются в системе сами и скрывают своих протеже, — чтобы знать, с чем конкретно бороться.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Шифруемся

Шифрование — как много в этом слове… Сегодня шифрование везде и нигде одновременно. Нас заставляют пользоваться HTTPS-версиями сайтов, а нам все равно. Нам говорят: «Шифруй домашний каталог», а мы говорим: «Потом настрою». Нам говорят: «Любимое занятие сотрудников Dropbox — это ржать над личными фотками юзеров», а мы: «Пусть ржут». Между тем шифрование — это единственное абсолютное средство защиты на сегодняшний день. А еще оно очень доступно и сглаживает морщины.

В Linux можно найти тонны средств шифрования всего и вся, от разделов на жестком диске до одиночных файлов. Три наиболее известных и проверенных временем инструмента — это dm-crypt/LUKS, ecryptfs и encfs

Первый шифрует целые диски и разделы, второй и третий — каталоги с важной информацией, каждый файл в отдельности, что очень удобно, если потребуется делать инкрементальные бэкапы или использовать в связке с Dropbox. Также есть несколько менее известных инструментов, включая TrueCrypt например

Сразу оговорюсь, что шифровать весь диск целиком — задача сложная и, что самое важное, бесполезная. Ничего особо конфиденциального в корневом каталоге нет и быть не может, а вот домашний каталог и своп просто кладезь инфы

Причем второй даже больше, чем первый, так как туда могут попасть данные и пароли уже в расшифрованном виде (нормальные программеры запрещают системе скидывать такие данные в своп, но таких меньшинство). Настроить шифрование и того и другого очень просто, достаточно установить инструменты ecrypts:

И, собственно, включить шифрование:

Далее достаточно ввести свой пароль, используемый для логина, и перезайти в систему. Да, все действительно так просто. Первая команда зашифрует и перемонтирует своп, изменив нужные строки в /etc/fstab. Вторая — создаст каталоги ~/.Private и ~/Private, в которых будут храниться зашифрованные и расшифрованные файлы соответственно. При входе в систему будет срабатывать PAM-модуль pam_ecryptfs.so, который смонтирует первый каталог на второй с прозрачным шифрованием данных. После размонтирования ~/Private окажется пуст, а ~/.Private будет содержать все файлы в зашифрованном виде.

Не возбраняется шифровать и весь домашний каталог целиком. Производительность при этом упадет не сильно, зато под защитой окажутся вообще все файлы, включая тот же сетевой каталог ~/Dropbox. Делается это так:

Кстати, места на диске должно быть в 2,5 раза больше, чем данных у vasya, так что рекомендую заранее почиститься. После завершения операции следует сразу войти под юзером vasya и проверить работоспособность:

Если все ок, незашифрованную копию данных можно затереть:

Ecryptfs предупреждает нас

Ищем исходники модулей

Чтобы собрать список имен файлов прошивок, мы сначала составим список всех файлов исходного кода ядра, где они используются. Затем мы прогоним эти файлы через препроцессор из GCC, чтобы раскрыть все макросы, и извлечем собственно имена нужных файлов.

Находим все включенные в конфиге модули

Это самая простая часть. Конфиг сборки ядра имеет простой формат «ключ — значение» вроде . Значение может быть (не собирать), (встроить в ядро) или (собрать в виде модуля).

Нас интересуют только ключи, а какое значение там, или , нам не важно. Поэтому мы можем выгрести нужные строки регулярным выражением

В модуле из Python синтаксис используется для незахватывающих групп (non-capturing group), так что захвачена будет только часть в скобках из .

Продолжение доступно только участникам

Материалы из последних выпусков становятся доступны по отдельности только через два месяца после публикации. Чтобы продолжить чтение, необходимо стать участником сообщества «Xakep.ru».

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Я уже участник «Xakep.ru»

Как составить списки сайтов

Самый простой способ получения списков — это парсинг страниц, где перечислено много сайтов. Это могут быть каталоги, результаты поисковой выдачи, разные агрегаторы и так далее.

К примеру, парсинг сайтов из популярного каталога:

curl -s https://top.mail.ru/Rating/Computers-Programming/Today/Visitors/{1..60}.html | grep -E '><a class="t90.*</a>' | sed 's/<br \/><a class="t90 t_grey" href="//' | grep -E -o '>.*<' | sed 's/>//' | sed 's/<//' > prog.txt

Обратите внимание, что используется конструкция {1..60}, которая в Bash означает вывод последовательности символов, в данном случае от 1 до 60, что означает, что будут собраны сайты с первых шестидесяти страниц каталога. Ещё пример:

Ещё пример:

echo "http://`curl -s https://top.mail.ru/Rating/Job/Today/Visitors/{1..60}.html | grep -E '><a class="t90.*</a>' | grep -E -v 'html' | sed 's/<br \/><a class="t90 t_grey" href="//' | grep -E -o '>.*<' | sed 's/>//' | sed 's/<//'`" > biz.txt

Чтобы научиться самому составлять подобные команды для сбора сайтов, нужно изучить статьи:

sed -i -e 's/^/http:\/\//' list.txt

В результате для каждого сайта в списке будет добавлена начальная строка «http://».

7.6. Итоги

- Уделите время формированию политики безопасности.

- Если вы используете Kali Linux на общедоступном сервере, смените все стандартные пароли для служб, которые можно настраивать (подробнее — в разделе 7.3. «Защита сетевых служб») и ограничьте к ним доступ с помощью файрвола (подробнее — в разделе 7.4. «Файрвол или фильтрация пакетов»). Сделать это нужно до запуска служб.

- Используйте для отражения атак, основанных на угадывании пароля, или удалённых атак на пароли методом грубой силы.

- Если вы поддерживаете веб-службы, организуйте работу с ними через HTTPS для предотвращения перехвата трафика, который может включать аутентификационные куки-файлы, третьими лицами.

- Реальный риск часто возникает если вы путешествуете от клиента к клиенту. Например, ваш ноутбук могут украсть или изъять на таможне. Подготовьтесь к такому развитию событий, используя полное шифрование диска (подробнее — в разделе 4.2.2. «»). Рассмотрите возможность настройки функции самоуничтожения (подробности — в разделе «»). Это позволит вам надёжно защитить данные клиентов.

- Настройте правила файрвола (раздел 7.4. «Файрвол или фильтрация пакетов») для блокировки любого исходящего трафика, за исключением того, который генерирует ваше VPN-соединение. Как результат, вы организуете для себя безопасное сетевое подключение, а если оно окажется разорванным, вы тут же об этом узнаете (а не переключитесь на доступ к интернету по локальной сети).

- Отключите неиспользуемые службы. Kali упрощает эту задачу, так как все внешние сетевые службы по умолчанию отключены.

- В ядро Linux встроен файрвол . Не существует универсальных правил настройки файрволов, подходящих на все случаи жизни, так как пользователи могут предъявлять разные требования к сетям и сетевым службам. Настроить файрвол так, как нужно именно вам, можно из пространства пользователя, используя команды и .

- Программа умеет мониторить лог-файлы, просматривая их, по умолчанию, ежечасно, и отправлять администратору отчёты, содержащие необычные записи, для дальнейшего анализа.

- Утилита это интерактивный инструмент, которые выводит список выполняющихся процессов.

- Команда (или ) позволяет вывести отчёт о системных файлах, которые были модифицированы (возможно — злоумышленником). Её недостаток заключается в том, что сравнивая файлы, она полагается на их контрольные суммы, которые могут быть изменены хорошо подготовленным злоумышленником.

- Инструмент Advanced Intrusion Detection Environment (AIDE) позволяет проверять целостность файлов, он обнаруживает любые изменения при сравнении существующих файлов с ранее сохранённым образом эталонной системы.

- Средство очень похоже на AIDE, но оно использует методику подписывания конфигурационного файла, благодаря чему атакующий не может изменить его так, чтобы он указывал на нужную ему версию эталонной базы данных.

- Рассмотрите возможность использования утилит , , и , которые предназначены для поиска руткитов.