Права доступа

Содержание:

- Следующие 9 символов обозначают права доступа.

- Определение владельца и группы файла или директории.

- Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

- Пошаговая настройка прав доступа в 1С

- Как отвязать аккаунт Гугл от телефона

- Изменение прав групп

- Расширенные права

- Защита от спама и нежелательных ссылок

- Ограничение доступа к данным на уровне записей и полей

- Шаг 3. Создание групп пользователей.

- Вопросы

Следующие 9 символов обозначают права доступа.

Данные 9 символов состоят из трех групп:

-

Первая группа из трех символов обозначает права доступа владельца файла или директории (u — user).

-

Вторая группа из трех символов обозначает права доступа на файл или директорию для системной группы (g — group).

-

Третья группа из трех символов обозначает права доступа на файл или директорию для всех остальных (o — other).

У этих трёх групп одинаковая комбинация символов, то есть:

Что же они обозначают?

Очень легко запомнить:

| r | read, то есть, право доступа на чтение файла или директории. |

| w | write, то есть, право на изменение и удаление файла или директории. |

| x | eXecute, то есть, право на запуск файла как программы или вход в директорию. |

Всегда располагаются в таком порядке:

Если вместо какого-то символа идёт тире (минус), к примеру:

то это значит, что отсутствуют права на изменение и удаление файла или директории.

Или так:

то это обозначает, что отсутствуют права на изменение и запуск файла или директории. Доступен только просмотр.

Таким образом, из нашего примера:

это сообщение обозначает, что является директорией, у владельца и у группы есть полные права доступа — на чтение, изменение, удаление, запуск (вход внутрь каталога), у всех остальных есть только права на чтение и запуск(вход внутрь каталога).

Как видите, ничего сложного нет.

Определение владельца и группы файла или директории.

Но у Вас может возникнуть закономерный вопрос о том, а как же узнать, кто именно является владельцем файла и какая группа?

Те же самые команды из первого пункта:

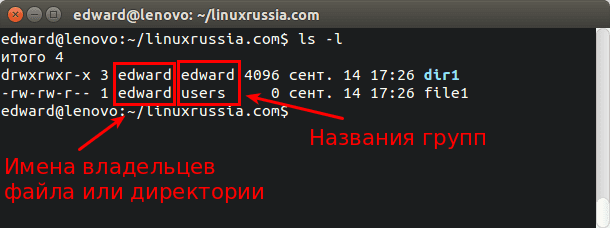

Как видно на скриншоте:

- в третей колонке идет имя владельца файла;

- в четвертой колонке идет название группы.

Следовательно, если пользователь не владелец файла, но входит в группу, то у него будут права на файл или директорию этой самой группы.

Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

Стандартный, встроенный в Windows способ управления правами на службы системы предусматривает использование консольной утилиты sc.exe (Service Controller).

Примечание. Пример использования sc.exe для ручного удаления службы в Windows.

Главная, проблема – зубодробительный синтаксис формата предоставления прав на сервис (используется формат SDDL — Security Description Definition Language).

Получить текущие разрешения на службу в виде SDDL строки можно так:

Что значат все эти символы?

S: — System Access Control List (SACL)D: — Discretionary ACL (DACL)

Первая буква после скобок означает: разрешить (A, Allow) или запретить (D, Deny).

Следующая пачка символов – назначаемые права.

CC — SERVICE_QUERY_CONFIG (запрос настроек служы)LC — SERVICE_QUERY_STATUS (опрос состояния служы)SW — SERVICE_ENUMERATE_DEPENDENTS (опрос зависимостей)LO — SERVICE_INTERROGATECR — SERVICE_USER_DEFINED_CONTROLRC — READ_CONTROLRP — SERVICE_START (запуск службы)WP — SERVICE_STOP (остановка службы)DT — SERVICE_PAUSE_CONTINUE (приостановка, продолжение службы)

Последние 2 буквы — объекты (группа пользователей или SID), котором нужно назначить права. Есть список предустановленных групп.

AU Authenticated Users

AO Account operatorsRU Alias to allow previous Windows 2000AN Anonymous logonAU Authenticated usersBA Built-in administratorsBG Built-in guestsBO Backup operatorsBU Built-in usersCA Certificate server administratorsCG Creator groupCO Creator ownerDA Domain administratorsDC Domain computersDD Domain controllersDG Domain guestsDU Domain usersEA Enterprise administratorsED Enterprise domain controllersWD EveryonePA Group Policy administratorsIU Interactively logged-on userLA Local administratorLG Local guestLS Local service accountSY Local systemNU Network logon userNO Network configuration operatorsNS Network service accountPO Printer operatorsPS Personal selfPU Power usersRS RAS servers groupRD Terminal server usersRE ReplicatorRC Restricted codeSA Schema administratorsSO Server operatorsSU Service logon user

Можно вместо предустановленной группы явно указать пользователя или группу по SID. Получить SID пользователя для текущего пользователя можно с помощью команды:

или для любого пользователя домена с помощью PowerShell комаднлета Get-ADUser:

SID доменной группы можно получить с помощью командлета Get-ADGroup:

Чтобы назначить SDDL строку с правами на определённую службу, используется команда sc sdset. К примеру, права пользователю на службу spooler могут быть предоставлены следующей командой:

Пошаговая настройка прав доступа в 1С

Расскажем, как настроить права доступа на примере программы «1С:Бухгалтерия 8 редакция 3.0»

Однако обратите внимание, что аналогичным образом настраиваются права доступа для пользователей и в других программных продуктах 1С. Например, инструкция также подойдет к «1С:Управление торговлей», «1С:Зарплата и управление персоналом», «1С:ERP» и другим ПП

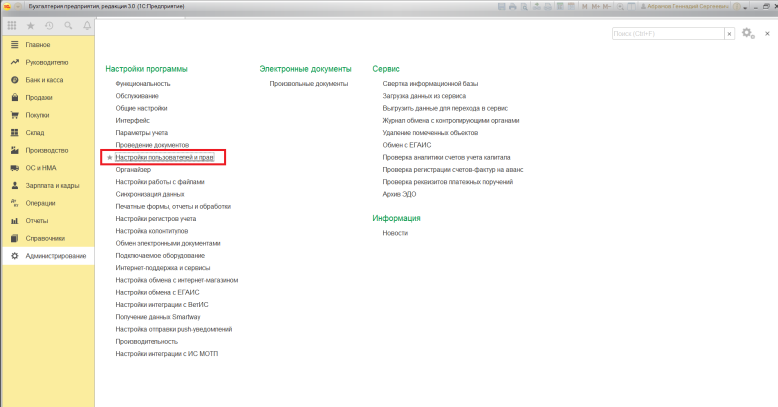

Шаг №1. Настройка пользователей и прав

В самом начале необходимо зайти в раздел настроек программы и выбрать раздел «Настройка пользователей и прав».

Это действие можно также выполнить на вкладке «Администрирование», если у вас есть необходимые права для действий.

Шаг № 2. Пользователи

Для того, чтобы увидеть, к какую группу доступа входит отдельный пользователь, нужно перейти в раздел «Пользователи». Здесь можно создать нового пользователя 1С или выполнить редактирование для уже существующего или целой группы.

Важно! Вы сможете управлять данными списками и вносить изменения только в том случае, если сами имеете права администратора. Чтобы создать необходимую группу пользователей, их можно выбрать из базы

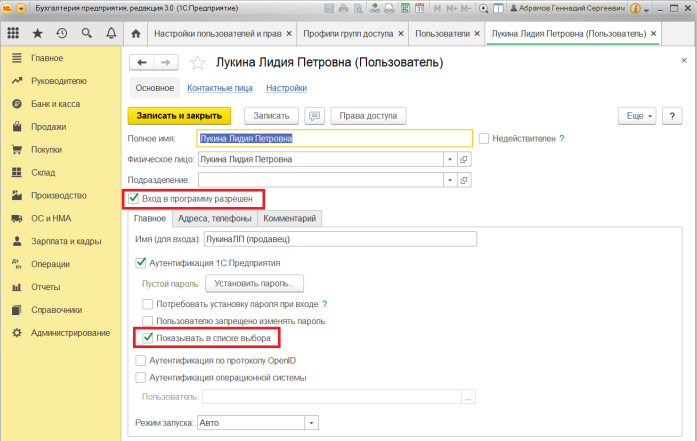

Здесь нужно проверить, что установлены флажки «Вход в программу разрешен» и «Показывать в списке выбора». Если их не будет, то при авторизации пользователь себя не увидит

Чтобы создать необходимую группу пользователей, их можно выбрать из базы. Здесь нужно проверить, что установлены флажки «Вход в программу разрешен» и «Показывать в списке выбора». Если их не будет, то при авторизации пользователь себя не увидит.

Шаг № 3. Роли для группы

Итак, в нашей программе пользователи входят в группы с разрешенным доступом. Например, можно создать группу бухгалтеров, администраторов, кассиров, логистов и т.д. Отметим, что один и то же пользователь может относиться к нескольким разным группам. У каждой из групп прописываются роли.

Что такое роль? Это метаданные. От конфигурации вашей 1С будет зависеть, сколько их и какие они

Обычно их довольно много, поэтому важно не запутаться. Ведь вы можете назначить только одну лишнюю роль, а пользователю уже откроется доступ ко многим действиям

Чтобы узнать, какие права откроются пользователю, нужно перейти во вкладку «Описание».

Роли могут быть базовыми, которые позволяют только просматривать документ. Могут быть специальными, когда открывается доступ для редактирования.

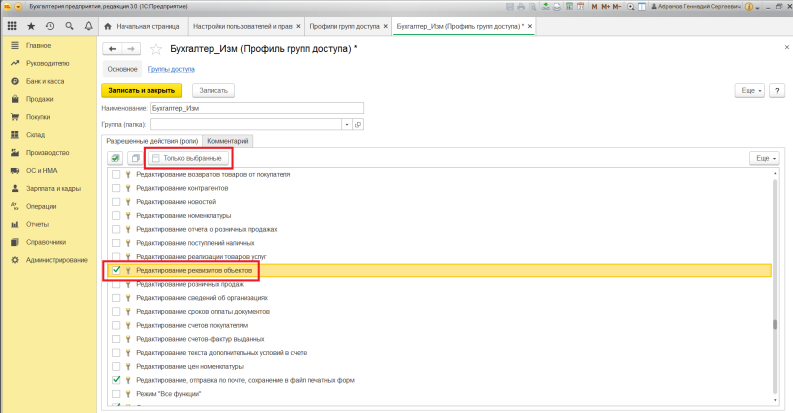

Шаг № 4. Профиль групп доступа

Допустим, что вам необходимо разрешить группе бухгалтеров редактировать реквизиты объектов. Для этого зайдите в раздел «Профиль групп доступа». Установите флажок «редактировать реквизиты объектов».

Примечание: для редактирования ролей целесообразно предватрительно скопировать нужную роль, и уже скопированную роль менять. При этом кнопка «Только выбранные» должна быть «отжатой» (см скриншот ниже), поскольку в типовых профилях показываются только используемые роли.

Шаг № 5. Ограничение на уровне записей

Речь идет о RLS (Record Level Security). Вы найдете необходимую колонку в «Отчете по правам пользователя», в разделе «Права доступа». Чтобы работать с ограничение на уровне записей, нужно установить соответствующий флажок во вкладке.

Для чего необходима эта функция? Это дополнительные условия, которые могут поставить ограничения на конкретный объект в базе данных. Очень удобно, если нужно закрыть доступ к файлу отдельного пользователя или группы. При этом программа предупредит, что данные настройки могут замедлить работу системы.

Почему? В этом случае система 1С каждый раз будет запрашивать информацию о том, разрешено ли пользователю просматривать какой-то файл.

Вы также можете перемещать пользователя по группам в 1С, чтобы изменить права доступа.

Шаг № 6. Новые роли

Чтобы не путаться в бесконечном разнообразии ролей, рекомендуем создать собственные роли. Для этого зайдите в дерево метаданных.

Разграничить права в новой роли можно путем выставления необходимых флажков напротив нужного вам права.

Задать ограничение можно в правом нижнем углу. Здесь работает механизм настройки прав доступа по отношению к конкретным данным.

К примеру, вы можете ограничить изменение документа только по одной организации.

Используйте конструктор ограничений доступа. Он поможет выбрать необходимые условия для доступа. Кроме того, программа предложит вас шаблоны ограничений, которые останется только выбрать и добавить.

Примечание: для создания новых ролей в режиме Конфигуратора необходимо включить возможность изменения конфигурации.

Создание новых ролей возможно так же в пользовательском режиме (с ограничениями) — см. примечание в «Шаг №4».

Как отвязать аккаунт Гугл от телефона

Всем пользователям Андроид-смартфонов важно знать не только о том, как создать учетную запись Гугл, но и о том, как отвязать действующий аккаунт. Выполняется данная операция по одной из нескольких причин:

- Хозяин гаджета забыл пароль от учетной записи.

- Владелец хочет продать аппарат другому человеку.

- Пользователь потерял смартфон.

- Кто-то взломал гугл-аккаунт.

Также у вас может быть и другая причина. Но в любом случае вы должны знать, что отвязка аккаунта осуществляется несколькими способами:

- В настройках телефона.

- На сайте компании.

- Путем сброса до заводских настроек.

Рекомендуем выбрать один из представленных вариантов. Но к последнему стоит обращаться в крайнем случае, так как он будет полезен только при перепродаже устройства.

Через настройки

Здесь нет ничего сложного. Операция выполняется по схожему сценарию, как и при создании учетной записи. Пользователю понадобится:

- Открыть настройки устройства.

- Перейти в «Аккаунты».

- Нажать на иконку Гугл.

- Кликнуть по имени своей учетной записи.

- Нажать «Удалить аккаунт».

На сайте Google

Этот вариант будет очень удобен, если аккаунт используется сразу на нескольких устройствах. Для выполнения операции нужно:

- Открыть страницу accounts.google.com.

- Авторизоваться.

- Выбрать пункт «Поиск телефона».

- Нажать на имя своего устройства.

- Кликнуть на «Выйти из аккаунта».

Если вам необходимо отвязать УЗ и на других гаджетах, нужно будет повторить операцию. Для повторного входа используйте сайт или настройки устройства.

Сброс настроек

Применять данный способ нужно только в том случае, если вы хотите продать или отдать смартфон другому человеку, так как в процессе будут удалены не только аккаунты, но и все файлы.

Для сброса настроек необходимо:

- Перейти в настройки гаджета.

- Нажать на «Еще» или «Дополнительно» в зависимости от модели гаджета.

- Кликнуть на «Восстановление и сброс».

- Нажать «Сброс настроек».

- Подтвердить выполнение операции.

Теперь ваш смартфон будет таким же, каким был при первом включении. То есть новому владельцу потребуется самостоятельно создать учетную запись или авторизоваться через существующую. Из-за проблем, связанных с потерей и восстановлением данных, пользоваться сбросом настроек нужно только в крайнем случае.

Изменение прав групп

После установки MediaWiki по умолчанию назначает определенные стандартные права на группы (смотрите ниже).

Вы можете изменить права по умолчанию, отредактировав данные $GroupPermissions в $LocalSettings применяя определенный синтаксис.

$wgGroupPermissions'group']['right' = true /* или false */;

При установке по умолчанию $GroupPermissions будет устанавливаться в $DefaultSettings, но это не присутствует в $LocalSettings. Затем вам нужно будет добавить его в этот файл.

Если пользователь состоит в нескольких группах, то он получает все права от каждой из групп, в которых он находятся.

Все пользователи, включая анонимных, находятся в группе ; а все зарегистрированные пользователи находятся в группе .

В дополнение к группам имеющимся по умолчанию, вы также можете произвольно создавать новые группы с использованием тех же строк.

Примеры

В данном примере можно отключить просмотр всех страниц, не перечисленных в $wgWhitelistRead, а затем повторно включить только для зарегистрированных пользователей:

$wgGroupPermissions'*']['read' = true;

В данном примере отключается редактирование всех страниц, а затем снова включается только для пользователей с подтвержденными адресами электронной почты:

# Отключить для всех. $wgGroupPermissions'*'] = 'emailconfirmed'; # Finally, set it to true for the desired group. $wgGroupPermissions'emailconfirmed']['edit' = true;

Расширенные права

Понимание расширенных прав SUID, GUID и sticky bit

ls -ls x

accountls -lds

- Пользователь является владельцем файла;

- Пользователь является владельцем каталога, в котором находится файл.

ls -ldt

Применение расширенных прав

chmodchmod

chmod

- Для SUID используйте chmod u+s.

- Для SGID используйте chmod g+s.

- Для sticky bit используйте chmod +t, а затем имя файла или каталога, для которого вы хотите установить разрешения.

Пример работы со специальными правами

Откройте терминал, в котором вы являетесь пользователем linda. Создать пользователя можно командой useradd linda, добавить пароль passwd linda.

Создайте в корне каталог /data и подкаталог /data/sales командой mkdir -p /data/sales. Выполните cd /data/sales, чтобы перейти в каталог sales. Выполните touch linda1 и touch linda2, чтобы создать два пустых файла, владельцем которых является linda.

Выполните su — lisa для переключения текущего пользователя на пользователя lisa, который также является членом группы sales.

Выполните cd /data/sales и из этого каталога выполните ls -l. Вы увидите два файла, которые были созданы пользователем linda и принадлежат группе linda. Выполните rm -f linda*. Это удалит оба файла.

Выполните touch lisa1 и touch lisa2, чтобы создать два файла, которые принадлежат пользователю lisa.

Выполните su — для повышения ваших привилегий до уровня root.

Выполните chmod g+s,o+t /data/sales, чтобы установить бит идентификатора группы (GUID), а также sticky bit в каталоге общей группы.

Выполните su — linda. Затем выполните touch linda3 и touch linda4. Теперь вы должны увидеть, что два созданных вами файла принадлежат группе sales, которая является владельцем группы каталога /data/sales.

Выполните rm -rf lisa*. Sticky bit предотвращает удаление этих файлов от имени пользователя linda, поскольку вы не являетесь владельцем этих файлов

Обратите внимание, что если пользователь linda является владельцем каталога /data/sales, он в любом случае может удалить эти файлы!

Защита от спама и нежелательных ссылок

Настройка «Не показывать код безопасности» снимет код безопасности для групп пользователей, кроме группы «Пользователи» (группа по умолчанию) и группы «Гости». В модуле «Мини-чат» есть отдельная настройка на отключение кода безопасности для группы «Пользователи». Код безопасности является эффективной защитой от автоспама.

Препятствием к спаму могут стать следующие настройки модуля «Пользователи» (эффективно для сайтов с локальной авторизацией):

- Блокировать повторные e-mail адреса и Запрещать активность пользователей с неподтвержденными e-mail адресами ()

- Использовать функцию преобразования внешних ссылок с помощью сервиса u.to или Проксировать все внешние ссылки в добавляемых материалах ()

- Настройки групп пользователей / Разное: Отключить автоматическую проверку сообщений на спам; Разрешить жаловаться на спам; Управление спам статусом

Для защиты от спама в репутацию можно поставить тайм-аут на повторное изменение репутации. — минимум один день.

Самой эффективной защитой от спама на сайте является премодерация выводимых сообщений. Премодерацию можно установить как на добавляемые материалы, так и на добавляемые пользователями сообщения в мини-чат, гостевую книгу, а также на комментарии.

Ограничение доступа к данным на уровне записей и полей

Среди действий над объектами, хранящимися в базе данных (справочниками, документами и т. д.), есть действия, отвечающие за чтение или изменение информации, хранящейся в базе данных. К таким действиям относятся:

- чтение — получение записей или их фрагментов из таблицы базы данных;

- добавление — добавление новых записей без изменения существующих;

- изменение — изменение существующих записей;

- удаление — удаление некоторых записей без внесения изменений в оставшиеся.

Для этих действий в процессе настройки ролей могут быть заданы дополнительные условия на данные (ограничение доступа к данным). В этом случае над конкретным объектом, хранимым в базе данных, может быть выполнено запрошенное действие только в том случае, если ограничение доступа к данным для данных этого объекта принимает значение «истина». Аналогичные условия могут быть заданы и для таблиц базы данных, не имеющих объектной природы (регистров).

Для объектных таблиц и регистров сведений могут быть заданы разные ограничения для различных полей таблицы, что позволяет определять ограничения не только на уровне записей базы данных, но и на уровне отдельных ее полей:

Ограничение доступа к данным представляет собой условие, описанное на языке, который является подмножеством языка запросов. Это условие применяется для каждой записи таблицы базы данных, над которой выполняется операция. Если условие принимает значение «истина», то операция выполняется, а если нет, то не выполняется. Условие ограничения доступа может быть уточнено с помощью инструкций препроцессора (#ЕСЛИ <условие>, #ТОГДА. и др.), что сделает его более эффективным. При просмотре списков и формировании отчетов существует возможность обеспечить отображение только тех данных, доступ к которым пользователю разрешен.

Для регистров накопления, бухгалтерского учета и расчета условия позволяют разграничить доступ по значениям измерений (для регистров бухгалтерского учета по балансовым измерениям), а для объектных данных и регистров сведений условия позволяют разграничивать доступ к данным по любым полям.

Условия ограничения можно ввести вручную или создать с помощью конструктора ограничений доступа к данным.

Шаг 3. Создание групп пользователей.

Для удобства администрирования можно создать группы, но делать это не обязательно. Итак, если Вы хотите создать группы, откройте в любом текстовом редакторе файл authz (если Вы не сменили его название на шаге 1), найдите и после примеров впишите:

название_группы = пользователь1,пользователь2,...,пользовательN

Название группы должно содержать только латинские символы, цифры и символ подчёркивания. После знака равенства пишутся логины пользователей, которые будут входить в эту группу. Эти логины должны существовать в файле passwd (если Вы не изменили его название на шаге 1), в противном случае (если Вы указали логины, которых нет в файле соответствия пользователей, сервер может не запуститься).

Рассмотрим достаточно простой пример:

admins = vova,vitaly proj1 = kate,john,bill,sam proj2 = dima,john

В этом примере мы создали три группы: admins (администраторы сервера), proj1 (группа, которая будет работать над проектом 1) и proj2 (группа, которая будет работать над проектом 2). Пользователь john в нашем примере входит в обе группы, т.е. имеет доступ как к проекту 1, так и к проекту 2.

На следующем шаге мы пропишем этим группам права доступа.

Вопросы

- Настройка прав доступа к папкам и файлам осуществляется:

- Рейтинги рассчитываются:

- Управление правами доступа к разделу возможно:

- Поле «Условие», доступное при редактировании меню в расширенном режиме, используется для:

- Управление правами доступа пользователей осуществляется:

- Форма «Проверка системы» служит для:

- Если пользователь приписан к какой-либо группе на ограниченный период времени, то по окончании указанного периода:

- Ограничение списка компонентов, доступных пользователям производится

- Какие нужно установить права на файл/папку, чтобы у пользователя был следующий набор кнопок на панели управления:

- В системе имеются две обязательные группы:

- В общем случае для создания нового сайта в рамках системы необходимо

- Для импорта пользователей из CSV-файла минимально необходимое условие, это:

- Восстановление базы данных осуществляется на странице:

- Редактирование каких уровней доступа возможно в «1С-Битрикс: Управление сайтом»?

- Технология «Автокеширования»:

- Формат отображения даты и времени создания элементов какого-либо сайта определяется:

- Типы свойств страниц, используемые для всех страниц сайта, задаются:

- Чтобы шаблон дизайна применялся только к страницам определенного раздела, на странице настроек сайта для данного шаблона следует задать условие типа:

- Кодировка, с использованием которой выполняется отображение сообщений на кнопках в публичном разделе сайта, задается:

- Пользователь может настроить каждую форму списков в административной части, причем

- Чтобы динамический контент был виден из публичной части всем пользователям, для группы «Все пользователи (в том числе неавторизованные)», задать права «чтение» необходимо:

- Условия применения того или иного шаблона дизайна определяются:

- Какими параметрами определяется представление сайта в публичном разделе?

- При удалении сайта нужно учитывать что:

- Добавление новых пользователей в систему возможно:

- В HTML-редакторе разместить произвольный php-скрипт

- Какой формат используется при создании резервной копии сайта?

- Какое правило необходимо задать? Какое правило необходимо задать в файле urlrewrite.php системы для того, чтобы при запросе адреса типа /catalog/phone/23.php подключалась страница /catalog/index.php?ID=23&BID_CODE=phone

- Формат представления валюты в публичном разделе сайта зависит от:

- Права на доступ пользователей задаются

- Можно ли указать начальное значение авторитета для пользователей?

- Установка решения производится:

- Чтобы установить в системе новый язык, нужно:

- Системные настройки работы визуального редактора производятся:

- Набор кнопок, отображаемых пользователю на панели управления, ограничивается администратором с помощью:

- Какими правами будет обладать пользователь, относящийся к двум группам со следующими правами?

Первой группе пользователей разрешено редактирование всех страниц сайта, кроме страниц закрытого раздела (доступ к данному разделу запрещен); Второй группе пользователей предоставлено право на просмотр всех страниц сайта.

- Все возможности страницы «Создание резервной копии»:

- Настройка ЧПУ. Выберите верные высказывания:

- Формат показа даты и времени в публичном разделе сайта определяется: