8 лучших программ для анализа сетевого трафика

Содержание:

- Как предотвратить атаки сетевых перехватчиков

- Обеспечьте доскональный анализ трафика с помощью NetFlow

- Обзор бесплатных программ анализа сети

- Satori

- Руководство по быстрому выбору (ссылки на скачивание бесплатных программ для анализа сети)

- Принцип работы

- Httprint

- Принцип работы

- Running NetworkMiner on Mac OS X

- Принципы работы пакетных снифферов

Как предотвратить атаки сетевых перехватчиков

Если вы обеспокоены тем, что программное обеспечение для слежения за сетью отслеживает сетевой трафик, исходящий от вашего компьютера, есть способы защитить себя.

Существуют этические причины, по которым кому-то может понадобиться использовать сетевой сниффер, например, когда сетевой администратор отслеживает поток сетевого трафика.

Когда сетевые администраторы обеспокоены злонамеренным использованием этих инструментов в своей сети, они используют анти-снифф-сканирование для защиты от атак сниффера. Это означает, что корпоративные сети обычно безопасны.

Тем не менее, легко получить и использовать сетевой сниффер со злыми намерениями, что делает его незаконное использование в вашем домашнем интернете поводом для беспокойства. Для кого-то может быть легко подключить такое программное обеспечение даже к корпоративной компьютерной сети.

Если вы хотите защитить себя от того, кто шпионит за вашим интернет-трафиком, используйте VPN, который шифрует ваш интернет-трафик.

Обеспечьте доскональный анализ трафика с помощью NetFlow

Мониторинг пропускной способности и анализ трафика

- Контролируйте пропускную способность сети и модели трафика на уровне отдельного интерфейса

- Подробно изучите данные на уровне интерфейса для выявления моделей трафика и параметров работы устройств.

- Получайте аналитическую информацию о пропускной способности вашей сети в режиме реального времени посредством ежеминутных отчетов.

Экспертиза сети и анализ безопасности

- Выявляйте широкий спектр внешних и внутренних угроз с помощью технологии Continuous Stream Mining Engine.

- Отслеживайте сетевые нарушения через брандмауэр вашей сети.

- Определяйте контекстные нарушения и уязвимости нулевого дня при помощи NetFlow Analyzer.

Мониторинг приложений и формирование трафика приложений

- Распознавайте и классифицируйте нестандартные приложения, которые пользуются ресурсами вашей сети, с помощью NetFlow Analyzer.

- Перенастраивайте политики с помощью методики формирования трафика через ACL или политику, основанную на классе, для получения контроля над приложениями, нуждающимися в определенной пропускной способности.

- NetFlow Analyzer использует Cisco NBAR, чтобы вы имели полное представление о трафике прикладного (седьмого) уровня и распознавали приложения, которые используют номера динамических портов или скрываются за известными портами.

Планирование емкости и выставление счетов

- Принимайте обоснованные решения по росту пропускной способности с помощью отчетов о планировании емкости.

- Измеряйте увеличение пропускной способности в течение периода времени посредством долгосрочной отчетности.

- Четкая тенденция в течение длительных исторических периодов.

- Формируйте счета по запросу для бухгалтерского учета и начислению затрат по отделам.

Эффективно контролируйте голосовую связь, видео и передачу данных

- Анализируйте уровни сервиса IP для сетевых приложений и служб, использующих монитор IP SLA в составе NetFlow Analyzer.

- Обеспечивайте высокий уровень качества передачи данных и голосовой связи с помощью технологии Cisco IP SLA.

- Отслеживайте основные показатели эффективности трафика голосовой связи и передачи данных.

Поддержка нескольких поставщиков и технологии обработки потоков данных

- Собирайте, анализируйте потоки данных от основных устройств, например Cisco, 3COM, Juniper, Foundry Networks, Hewlett-Packard, Extreme и других ведущих поставщиков

- Отчитывайтесь по всем основным форматам потоков, например NetFlow, sFlow, cflow, J-Flow, FNF, IPFIX, NetStream, Appflow и т. д.

Обзор бесплатных программ анализа сети

зарекомендовала себя как анализатор пакетов высокого класса. Она может перехватывать пакеты стандартных Ethernet, PPP и VPN интерфейсов. Например, вы можете его использовать для выявления людей, которые слишком сильно загружают ваш сервер.

позволяет сканировать определенный IP-адрес или диапазон. Она сообщит обо всех открытых портах, а так же не менее интересную информацию о вероятном типе устройства и установленной операционной системе. Эта утилита поможет вам в исследовании сети и построения ее топологии. Так же требует наличия пакета WinPcap.

небольшая по размеру утилита, которая позволяет быстро просканировать диапазон IP-адресов. К сожалению, она предоставит вам меньше информации, чем Nmap. Тем не менее, утилита умеет анализировать порты и показывать ряд дополнительной информации по каждому адресу из диапазона.

При использовании подобных утилит анализа сети, необходимо помнить, что если сетевые устройства соединены между собой через свичи, а не через хабы, то через вашу сетевую карту будет проходить не весь трафик сети, а лишь та часть, которая предназначена для вашего компьютера. Это обособленно тем, что свичи умеют работать с адресами сети и перенаправлять к вам только те пакеты, которые соответствуют вашему адресу. С другой стороны стоит заметить, что если сеть организована по средствам хабов, то вы можете перехватить чужой трафик даже на своем компьютере.

Такие пакеты, как WinPcap, которые слушают проходящий трафик через вашу сетевую карту, можно использовать для разработки собственных утилит. Но, надо учитывать, что для использования созданной утилиты на других компьютерах вам придется предварительно установить сам пакет.

Предостережение: Никогда не пробуйте баловаться данными утилитами в локальной сети провайдера или в интернете, так как провайдеры могут отслеживать подобное поведение, что в случае обнаружения может привести к появлению у вас лишних проблем. И помните, что межсетевые экраны так же включают в себя модули обнаружения сканирования сетевого оборудования.

Satori

Сайт:

myweb.cableone.net/xnih

Платформа: Windows, Linux

Автор Satori потратил немало времени, разрабатывая приемы для активого

OC fingerprinting’а, пока не осознал, насколько много информации можно получить,

основываясь лишь на пассивном исследовании. В результате на свет появилась тулза,

которая использует драйвер WinPCap, прослушивает сетевой интерфейс и определяет

версии ОС на машинах в локалке, основываясь на обработке перехваченных пакетов.Satori очень четко определяет версию Windows, устройства производства HP

(использующие HP Swith Protocol), девайсы Cisco (за счет пакетов CDP-протокола).

Немалый вклад в результат, полученный с помощью Satori, дают методы,

основанные на исследовании DHCP. Кстати говоря, на официальном сайте программы

выложены классные статьи, в которых детально раскрываются методы для определения

ОС. Теория подкрепляется практикой. Помимо Satori, на странице

разработчика ты найдешь утилиту SAM, которая использует активное сканирование

для определения удаленной ОС путем отправки ARP-пакетов в сеть.

Руководство по быстрому выбору (ссылки на скачивание бесплатных программ для анализа сети)

WireShark

| Анализатор пакетов. Захватывает пакеты стандартных Ethernet, PPP и VPN интерфейсов. | ||

| ————— | ||

| 21.2 MB Win 32 1.10.0 Open source freeware Windows, Mac OS X, Linux | ||

| Поддержка 64-разрядных ОС | ||

Nmap

| Сканирование одного IP-адреса или нескольких адресов. Отчеты об открытых портов. Информация о типе устройства и его операционной системы. Имеет как графический интерфейс, так и интерфейс командной строки. | ||

| ————— | ||

| 25.5 MB Win 6.40 Open source freeware Windows, Mac OS X, Linux | ||

| Поддержка 64-разрядных ОС | ||

Angry IP

| Небольшая. Позволяет быстро сканировать диапазон IP-адресов. | ||

| 1.47 MB Win 32 3.2 Open source freeware Windows, Mac OS X, Linux | ||

| Поддержка 64-разрядных ОС | ||

Рубрики:

- анализатор

- пакет

- порт

- сеть

- сканер

Лучшие бесплатные программы трассировки маршрута

Принцип работы

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер (Network tap);

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Httprint

Сайт:

www.net-square.com/httprint

Платформа: Linux, MacOS, FreeBSD, Win32

Если привычными средствами распознать ОС на удаленном хосте не получается,

можно попробовать заюзать узкоспециализированные утилиты. Например,

идентифицировать установленный на другой стороне HTTP-сервер и, таким образом,

сделать предположение уже об операционной системе. С такой задачей справится

тулза Httprint.

Немного теории. Когда ты коннектишься к любому сервису, то в ответ получаешь

баннер, по которому теоретически можно определить используемое ПО. Многие

администраторы, однако, намеренно подделывают баннеры с помощью специальных

патчей, модулей (например, mod_security.c) и даже специализированного софта

вроде ServerMask (www.port80software.com),

чтобы сбить с толку хакера.

Однако Httprint этим не проведешь. В своих исследованиях тулза

Httprint опирается на уникальные сигнатуры, которые присущи каждой

конкретной программе-серверу. Причем база программы не ограничивается

сигнатурами для Apache, ISS и прочих известных веб-серверов. В нее также

включены и «отпечатки» демонов, на которых запущены админки роутеров,

ADSL-модемов, точек доступа и других устройств. Если на сервере используется

SSL-соединение, то утилита сама распознает факт использования шифрованного

соединения и продолжит сканирование. А заодно — соберет всевозможную инфу, в том

числе данные по сертификатам и используемым шифрам.

Списки исследуемых серверов можно импортировать из текстового файла или

отчета сканера Nmap. А для увеличения скорости сканирования рекомендуется

работать в несколько потоков. Правда, функция multi-threading реализована пока

только для линуксовой и виндовых версий программы, а во фряхе работать не будет.

Увы, программа давно не обновляется: последний релиз вышел еще в далеком 2005

году. Это влияет не только на актуальность сигнатур в базе, но и на

работоспособность под той же Vista.

Принцип работы

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер (Network tap);

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

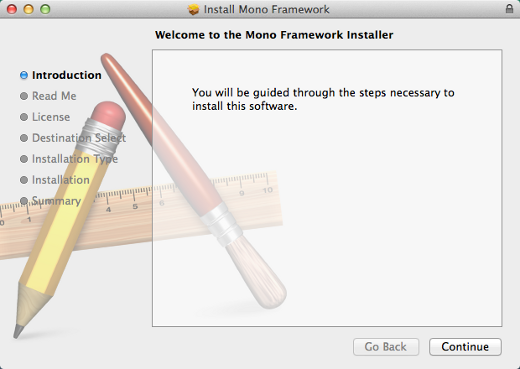

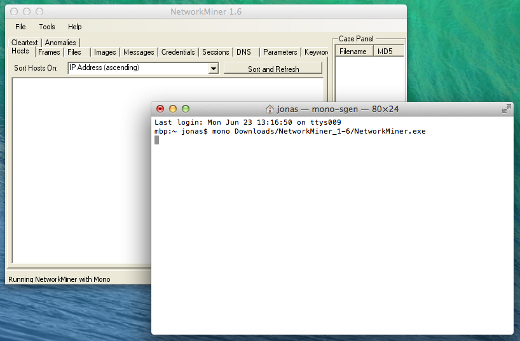

Running NetworkMiner on Mac OS X

The following is a guest blog post written by Jonas Lejon from the Swedish IT security company Triop,

which specialize in crypto, reverse engineering and penetration testing.

This guide describes how to get NetworkMiner running on Mac OS X Mavericks (version 10.9.3).

First of all, download NetworkMiner and then go to the

page and get the latest version for Mac OS X

After the download of “Mono MRE installer” has completed, just run the installer:

Press “Continue” to proceed installing the Mono Framework using the guided installer.

When the Mono Framework has been installed you can extract the downloaded NetworkMiner zip archive. Then start NetworkMiner from the terminal like this:

Live sniffing with NetworkMiner on Mac OS X

Live sniffing with WinPcap or Raw Sockets is only available when running NetworkMiner in Windows.

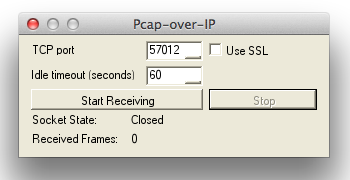

However, live sniffing can still be achieved on Mac OSX (as well as in Linux) by using the PCAP-over-IP functionality.

Simply select or press +R and select a TCP port to listen on (TCP 57012 is the default port).

Press the “Start Receiving” button and then use tcpdump to do live sniffing and forward all captured packets to NetworkMiner like this:

The preferred way to use NetworkMiner is, however, to load previously captured packets in a PCAP file and let NetworkMiner dig out all interesting details like transmitted files,

images, messages, SSL certificates etc.

For more info on how to run NetworkMiner on other operating systems, please see our previous blog posts

HowTo install NetworkMiner in Ubuntu Fedora and Arch Linux and

No more Wine — NetworkMiner in Linux with Mono.

UPDATE

Microsoft .NET Windows.Forms GUI applications don’t run on 64 bit macOS systems running Mono.

This will cause the application to hang/freeze during startup when the GUI window is about to be rendered, throwing errors such as:

- Unable to start NetworkMiner: An exception was thrown by the type initializer for System.Windows.Forms.WindowsFormsSynchronizationContext

- Unhandled Exception: System.TypeInitializationException: An exception was thrown by the type initializer for System.Windows.Forms.ThemeEngine

—arch=32

We’d like to thank Fredrik Pettai for reporting this issue and Joel Langill for suggesting the workaround.

UPDATE 190627

You can also use homebrew to install mono on macOS like this:

Posted by Jonas Lejon on Tuesday, 24 June 2014 21:25:00 (UTC/GMT)

Tags:

#Mac

#macOS

#NetworkMiner

#Mono

#tcpdump

#PCAP-over-IP

Принципы работы пакетных снифферов

дальнейшем в рамках данной статьи мы будем рассматривать только программные снифферы, предназначенные для сетей Ethernet. Сниффер это программа, которая работает на уровне сетевого адаптера NIC (Network Interface Card) (канальный уровень) и скрытым образом перехватывает весь трафик. Поскольку снифферы работают на канальном уровне модели OSI, они не должны играть по правилам протоколов более высокого уровня. Снифферы обходят механизмы фильтрации (адреса, порты и т.д.), которые драйверы Ethernet и стек TCP/IP используют для интерпретации данных. Пакетные снифферы захватывают из провода все, что по нему приходит. Снифферы могут сохранять кадры в двоичном формате и позже расшифровывать их, чтобы раскрыть информацию более высокого уровня, спрятанную внутри (рис. 1).

Рис. 1. Схема работы сниффера

Для того чтобы сниффер мог перехватывать все пакеты, проходящие через сетевой адаптер, драйвер сетевого адаптера должен поддерживать режим функционирования promiscuous mode (беспорядочный режим). Именно в этом режиме работы сетевого адаптера сниффер способен перехватывать все пакеты. Данный режим работы сетевого адаптера автоматически активизируется при запуске сниффера или устанавливается вручную соответствующими настройками сниффера.

Весь перехваченный трафик передается декодеру пакетов, который идентифицирует и расщепляет пакеты по соответствующим уровням иерархии. В зависимости от возможностей конкретного сниффера представленная информация о пакетах может впоследствии дополнительно анализироваться и отфильтровываться.