Впечатления от vampire: the masquerade

Содержание:

- Как выполнить проброс портов в Ubuntu Server

- Они что, мёртвые?

- Очереди работают неправильно

- Изменчивый мир

- Другие сверхъестественные расы (маги, феи)

- Как создать персонажа

- Таблица форвардинга

- DNS Cache

- Music

- Анализ логов сетевых подключений NAT в Linux

- Сюжет Править

- Схема локальной сети со шлюзом доступа в Интернет, типы NAT

- You can redefine few options:

- Настройка NAT для нескольких внешних ip

- Вампирское наследие

- Разработка Править

- Саундтрек Править

Как выполнить проброс портов в Ubuntu Server

Термин «проброс портов» активно используют в своей терминологии профессионалы, а для новичков подобный жаргон часто остаётся непонятным. Это технология, которая позволяет работать с компьютером в локальной сети из интернета.

При этом в локальной сети может находиться маршрутизатор, который использует преобразование сетевых адресов. Таким образом, происходит перенаправление трафика с определённых портов по внешнему адресу на определённый адрес ПК во внутренней сети.

С Ubuntu проброс портов достаточно несложен в исполнении.

Проброс портов может понадобиться при организации пиринговой сети.

Подход проброса портов часто используется, когда нужно организовать на локальном компьютере сервер с доступом из любой точки мира, создать пиринговую сеть, или же использовать такое соединение для игр с большим количеством реальных игроков. Мы рассмотрим несколько основных способов реализации такой функции.

Средствами маршрутизатора

На некоторых маршрутизаторах есть возможность быстро включить поддержку проброса. Допустим, на устройствах D-Link она носит название «виртуальный сервер». Как правило, такая настройка выполняется через web-оболочку.

- Откройте браузер. В адресной строке наберите 192.168.0.1.

- Введите имя пользователя и пароль.

- Если на вашем маршрутизаторе есть Мастер настройки, запустите его и выберите задачу «Настройка виртуального сервера». Или же попробуйте найти такую функцию в разделах настроек «Межсетевой экран (Брандмауэр, firewall).

- В появившихся окнах задайте все необходимые параметры сервера. Как правило, это:

- Интерфейс. Здесь нужно выбрать соединение для связи между компьютерами.

- Внутренний IP. Это адрес сервера в местной сети.

- Внешний (удалённый) IP. Адрес сервера, с которого будет осуществляться доступ.

- Имя настройки. Имя для набора параметров.

- Сохраните введённые настройки.

Такой подход позволяет создать перенаправление средствами роутера. Он применим к любой операционной системе, в том числе, к Убунту Сервер.

С использованием hamachi

Этот способ ориентирован именно на Ubuntu, где проброс портов будет выполняться с помощью Hamachi. Хамачи позволяет построить VPN. Другими словами — это программа для работы с виртуальными частными сетями.

Допустим, в разных сетях существует группа удалённых друг от друга ПК, а связь в сети выполняется через VPN Hamachi. Сама программа должна быть установлена на сервере. После этого можно настраивать проброс портов.

Идея в том, что ПК из других локальных сетей будут обращаться напрямую только к серверу. Он, в свою очередь, будет перенаправлять их на нужный ПК внутри сети, на котором будет находиться необходимый порт.

Для выполнения инструкций потребуется компьютер с установленной Ubuntu Server.

Установка Хамачи. Для начала, загрузите пакет с официального сайта:

wget https://secure.logmein.com/labs/logmein-hamachi_2.1.0.119-1_amd64.deb

Инсталлируйте нужный пакет:

sudo apt-get install lsb

Теперь проведите сборку пакета, который был загружен:

dpkg -i logmein-hamachi_2.1.0.119-1_amd64.deb

Можно запустить соответствующую службу, а также саму программу:

service logmein-hamachi starthamachi login

Присвойте личному компьютеру имя в Хамачи. После этого подключитесь к нужной сети:

hamachi set-nick $NAME.hamachi join $NAME_NETWORK

Введите все нужные данные для доступа к сети.

sudo apt-get install rinetd

Теперь в файлы конфигурации потребуется внести изменения:

nano /etc/rinetd.conf

Сам файл, открываем при помощи редактора nano. В конце документа нужно добавить строчку:

(IP-интерфейса сервера) (прослушиваемый порт) (адрес внешнего ПК) (порт внешнего ПК)

Вставлять значения нужно без скобок, с пробелами. Для каждого подключения нужно добавить свою строку, по порядку. Теперь нужно выполнить перезапуск службы:

service rinetd restart

Теперь потребуется отключить межсетевой экран:

sudo ufw disable

Вот и всё. В завершение процесса нужно перезагрузить сервер, после чего можно проверить подключения. Проброшенный трафик можно будет контролировать при помощи дополнительных утилит.

С использованием squid

Squid — это прокси-сервер для Ubuntu. Мы уже рассматривали, как прокинуть порт на Ubuntu Сервер, Squid — также хороший инструмент для этого. Он поможет, когда необходим максимальный контроль сетевого трафика. Squid можно установить по команде:

sudo apt-get install squid3

Настройка программы выполняется правкой директив, расположенных в файле:

/etc/squid/squid.conf

О других особенностях использования Squid вы сможете узнать на официальном сайте.

Они что, мёртвые?

В результате лучшей частью игры можно назвать только работу художников: портреты персонажей, как и задники, выглядят великолепно. Но и тут есть беда — визуального контента в Coteries of New York чрезвычайно мало. Каждого героя мы видим в одной, максимум двух позах — выражение лица всегда статично. А чтобы дать игроку понять, что собеседник чувствует или думает, на него обрушивают многотомные описания движений и мимики действующих лиц. Порой кажется, что лучше бы их оставили на откуп воображению игрока.

Ах, эта экспрессия

Помимо прочего, авторы наделили всех основных персонажей собственными «фишками». Вот только напоминают нам о них слишком часто: кто-то выглядит сурово, но через каждую вторую реплику «на его лице проступает меланхолия, которую он пытается скрыть». Кто-то злоупотребляет чарами, то и дело улыбаясь герою так, что «при жизни это могло бы растопить его сердце». У кого-то постоянно бегают глаза, «словно он боится о чём-то проболтаться». А ведь избежать этих тавтологий можно было очень просто: достаточно нарисовать хотя бы по нескольку портретов, с разным настроением, эмоциями, действиями. Ну или, на худой конец, почаще заглядывать в словарь синонимов в процессе работы над сценарием.

Благодаря художникам даже Носферату получились симпатягами

Vampire: The Masquerade — Coteries of New York похожа на набор великолепных артов и не выпущенную книгу по «Миру тьмы», которые насильно соединили друг с другом. Они однозначно блистали бы, если б существовали по отдельности, но разработчики смешали две совершенно разные вещи — и ни одну из них не адаптировали под новый формат.

Порадовало

- красивая картинка;

- несколько харизматичных персонажей;

- встроенный словарик терминов «Мира тьмы».

Огорчило

- перегруженность текстом;

- монотонность;

- выбор игрока никак не влияет на сюжет.

Как мы играли

Во что: ключ предоставлен издателем

На чем: PC

Сколько: 10 часов

Ачивка редакции

«Кодзима, где мой Monster?»

Заснуть на одном из самых важных сюжетных диалогов.

О локализации

Игра полностью на английском, перевода нет. Язык довольно витиеватый, поэтому без словаря или продвинутого знания английского разобраться будет нелегко.

Вердикт

Vampire: The Masquerade — Coteries of New York — игра для любителей прекрасного, книжных червей и больших фанатов «Мира тьмы». Простым смертным же играть в ней будет скучно. Да, чтение — это полезно, поучительно и круто, но Coteries of New York не хватает динамики даже по меркам визуальных новелл.

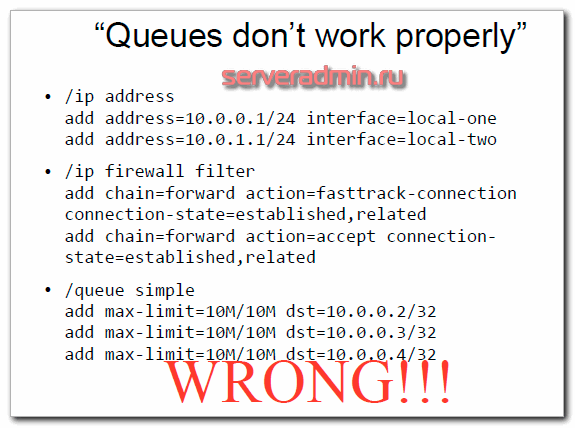

Очереди работают неправильно

При такой настройке очереди будут работать, только когда запущена утилита Torch, или выключен fasttrack. При этом обрабатывается только download трафик. Между локальными сетями так же срабатывает ограничение. Обнаружить ошибку можно по счетчикам в очередях. Они покажут, когда правило работает, а когда нет.

Причина этой ошибки в том, что режим Fasttrack работает для всего трафика, а он работу с очередями не поддерживает. Ускорение обработки трафика в режиме fasttrack как раз и достигается за счет того, что трафик не проходит по всем цепочкам обработки трафика фаерволом и очередями. Так же в правилах очередей не установлен параметр target.

В данном случае правильно simple queue должны быть настроены следующим образом.

Мы включили fasttrack только для трафика между указанными локальными сетями. Остальной трафик идет в обычном режиме. Плюс, корректно настроили очереди, указав target.

Изменчивый мир

Диалоги всегда были важной частью Bloodlines, и в этом плане сиквел изо всех сил старается не отставать от оригинала. При мне главному герою досталось задание: раздобыть кое-какую информацию для влиятельной вампирши

В прохождении этого квеста на предыдущих выставках дело обычно заканчивалось дракой, потому я решил пойти совершенно другим путём: попросту договориться с информатором о покупке. Немного споров и дипломатии — и мы, не получив ни царапины, возвращаемся к хозяйке, к тому же узнав несколько ценных деталей о сюжете. При этом разработчики довольно необычно подходят к традиционным для любой ролёвки навыкам: теперь, чтобы овладеть умом или сердцем собеседника, мало прокачать условную харизму или соблазнение. Сам по себе навык ничего не гарантирует — он лишь открывает возможность. Выбор подсвеченной опции лишь откроет доступ к дополнительным веткам в диалоге, где нет ни подсказок, ни заранее обозначенной вероятности успеха — придётся думать головой и тщательно подбирать слова.

Впрочем, чуть позже герою пришлось-таки помахать кулаками, и… Да, боёвка в преальфа-версии явно сырая: слишком обрывистые анимации, персонажи очень вяло реагируют на полученные удары, ИИ порой ведёт себя невероятно глупо. Впрочем, Кристиан поспешил заметить, что боевая система в этом билде ещё не доработана, а в более современной версии всё гораздо лучше. Но даже в таком виде схватки как минимум эффектные: быстрые, насыщенные событиями и по-вампирски кровавые. Например, чернокнижники из клана Тремер способны вскипятить кровь врага, а Малкавианы — свести противника с ума. Да и, в конце концов, как я уже говорил, в Bloodlines 2 любой вампир — это нечеловечески быстрый и смертоносный противник. И по схваткам это отлично заметно. Разве только непонятно, насколько хорошо обстоят дела с огнестрельным оружием — перестрелки были самой слабой частью оригинала, и пока не факт, что в сиквеле всё будет иначе.

Когда я спросил Кристиана о том, в чём же главное отличие сиквела от первой части, он дал такой ответ. Во-первых, конечно, сеттинг: место действия переехало из одного конца страны в другой, эпоха сменилась с начала нулевых на наше время — мир вокруг уже совсем иной. Во-вторых, в геймплей добавили вертикальность: районы Сиэтла во второй части пока что действительно кажутся не только просторней, но и сложнее улиц Лос-Анджелеса из оригинала. А ещё разработчики немало потрудились над тем, чтобы доработать боевую систему и расширить возможности ролевого отыгрыша. К примеру, в игре работает механика Blood Resonance (её тоже взяли из пятой редакции настолки), благодаря которой важна не только сама кровь, но и её тип. Если часто пить из разозлённых людей, можно получить бонусы в ближнем бою, в то время как у крови одурманенных жертв совсем иные свойства. Добавились и новые политические фракции, в то время как в оригинале была доступна лишь Камарилья.

Пока что Bloodlines 2 кажется классической ролевой игрой для тех, кто в RPG ценит прежде всего нелинейность, диалоги и атмосферу. Всё ещё не ясно, насколько удачно разработчики справятся со всеми механиками и нюансами, плохо функционировавшими в оригинале, но если Hardsuit Labs удержат нынешнюю планку качества, игру наверняка ждёт успех.

Другие сверхъестественные расы (маги, феи)

Вампиры – не единственное тайное общество в Мире Тьмы, ночь скрывает и других сверхъестественных существ. В оригинальной версии франшизы некоторые игры концентрируются на других расах: Mage: The Ascension (маги), Wraith: The Oblivion (призраки), Changeling: The Dreaming (феи и оборотни), Mummy: The Resurrection (мумии) и Demon: The Fallen (демоны). Книги для этих игр наполненным заманчивым лором, который вполне можно адаптировать для текущей версии Vampire: Masquerade при должных усилиях (и таланте) Рассказчика.

Преимущества: сверхъестественные враги дарят возможность разнообразить игру увлекательными историями, нетипичными для традиционного сеттинга Vampire: The Masquerade. Для Рассказчика открываются новые горизонты в плане врагов, локаций и сюжетных поворотов, выходящих далеко за рамки классики.

Недостатки: в текущей версии франшизы имеется руководство только по Vampire: The Masquerade (новое издание Werewolf: The Apocalypse находится в разработке). В нынешнем лоре есть лишь несколько упоминаний о других сверхъестественных созданиях. Так что Рассказчика ждёт много работы, когда дойдёт до появления подобных врагов: единственные рекомендации указаны в виде краткого свода способностей и атрибутов в справочнике по Vampire: The Masquerade, и все они основаны на правилах для самих вампиров.

Как создать персонажа

Идеального выбора здесь нет, потому что при любом раскладе у героя будут сильные и слабые стороны. Первая задача – выбор клана:

- Носферату. Внешность – их минус, но зато они сильные и незаметные.

- Бруджа. Хороши в рукопашной, но легко впадают в безумие.

- Дети Малкава (Малкавианы). Слегка невменяемые, но с повышенным восприятием.

- Гангрел. Одиночки, избегающие социума, зато сильные и неплохо владеют собой во время безумия.

- Вентру. Вампирская элита с высокими социальными навыками.

- Тремир. Слабые физически, но единственные, кому доступна магия крови.

- Тореадор. Высокие показатели внешности, все изменения показателя «Человечность» для них удваиваются.

При прохождении Bloodlines учитываются три группы навыков: физические, социальные и умственные. Какие важнее – решать игроку.

Таблица форвардинга

При настройке iptables мы уже использовали таблицу форвардинга, но единственное, что мы делали — это очищали правила командой

iptables -F FORWARD

В этой таблице не рекомендуется фильтровать трафик, рекомендуется ее использовать только для перенаправления трафика. Фильтрацию необходимо выполнять либо до форвардинга, либо уже после. В таблице FORWARD вы определяете, куда должны форвардиться пакеты, а куда нет. Например:

— разрешить форвардинг между eth0 и eth1

— разрешить форвардинг между eth0 и eth2

— запретить форвардинг между eth1 и eth2

Правила в таком случае могут выглядеть так:

iptables -A FORWARD -i eth0 -o eth1 -j ACCEPT iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT iptables -A FORWARD -i eth0 -o eth2 -j ACCEPT iptables -A FORWARD -i eth2 -o eth0 -j ACCEPT iptables -A FORWARD -i eth1 -o eth2 -j DROP iptables -A FORWARD -i eth2 -o eth1 -j DROP

либо еще короче:

iptables -A FORWARD -i eth1 -o eth2 -j DROP iptables -A FORWARD -i eth2 -o eth1 -j DROP

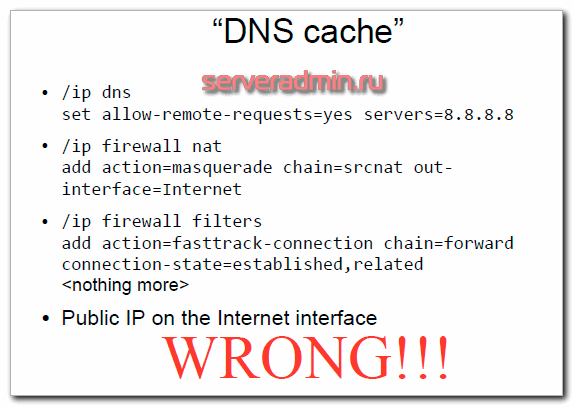

DNS Cache

Симптомом проблемы с dns cache будет высокая нагрузка на CPU роутера и большой трафик на внешнем интерфейсе. Заметить проблему можно будет через torch или profile.

Проблема давно известная. Я сам с ней сталкивался, когда забывал фаерволом закрыть доступ к dns микротика из интернета. Существует известный тип атаки DNS Amplification. Подробнее о нем можно почитать в интернете. Суть в том, что на dns сервер поступает запрос с поддельным адресом отправителя. В качестве ответа dns отправляет большой объем данных на поддельный ip адрес. Таким образом на этот адрес устраивается ddos атака.

Защита тут простая — необходимо запретить с помощью firewall запросы к dns из интернета.

Music

The Masquerade (Atlanta), a concert venue in Atlanta, Georgia

Classical music

- Mascherata (English: Masquerade), an Italian dance from the sixteenth century

- Masquerade, lute piece by Robert de Visée (c.1655-c.1732)

- Maskarade, a 1906 opera by Carl Nielsen, based on the play by Ludvig Holberg

- Masquerade (Khachaturian), incidental music by Aram Khachaturian

- Masquerade (Clyne), a 2013 orchestral composition by Anna Clyne

Bands

- Masquerade (Finnish band), a Finnish post-punk band

- Masquerade (German band), a band with Drafi Deutscher that had a hit in 1984 with the song «Guardian Angel»

- Masquerade (Swedish band), a Swedish rock band

Albums

- Masquerade (Eric Saade album), or the title song, 2010

- Masquerade (Golden Dawn album), 2003

- Masquerade (The Legendary Tigerman album), or the title song, 2006

- Masquerade (Running Wild album), 1995

- Masquerade (Wyclef Jean album), 2002

- Masquerade, an album by Dreams of Sanity, 1999

- The Masquerade (album), by mxmtoon, 2019

- The Masquerade, by Mêlée, 2010

Songs

- «Masquerade» (2PM song), 2012

- «Masquerade» (Kaya song), 2006

- «Masquerade» (The Phantom of the Opera song), from the musical The Phantom of the Opera

- «Masquerade», a song by Berlin from Pleasure Victim

- «This Masquerade», by Leon Russell, 1972

Анализ логов сетевых подключений NAT в Linux

Одним из моментов, для повышения уровня безопасности после настройки port forwarding на наш личный сервер из внешней сети, будет сборка и анализ логов внешний подключений. Ведь кроме нас, этим доступом может попробовать воспользоваться злоумышленник.

Сначала включим запись в лог файл /var/log/messages все попытки соединений на используемый нами нестандартный RDP порт:

Подключимся к нашему личному серверу, чтобы в логе появилась запись. Теперь отфильтруем все записи в лог файле, которые нам нужны:

kernel: NEW RDP SESSION IN= OUT=eth1 SRC=167.71.67.79 DST=84.201.168.122 LEN=60 TOS=0x00 PREC=0x00 TTL=64 ID=16270 DF PROTO=TCP SPT=60836 DPT=13389 WINDOW=29200 RES=0x00 SYN URGP=0

Читать такой лог не очень удобно, тем более каждый день. Поэтому, следующим шагом, автоматизируем анализ логов, чтобы регулярно получать отчеты, на основе нашего фильтра. Для этого воспользуемся утилитой Logwatch, ее установка через стандартный менеджер пакетов yum:

Сначала попробуем сгенерировать отчет вручную:

здесь,

- —service — задает конкретный сервис, сообщения от которого нужно анализировать, в нашем случае, только от iptables;

- —range — указывает период выборки данных, today – все события за сегодня;

- —detail — степень детализация отчета (high, med, low).

По умолчанию logwatch отобразит отчет на экран, получим примерно такой вывод:

--------------------- iptables firewall Begin ------------------------ Listed by source hosts: Logged 2 packets on interface eth1 From 167.71.45.65 - 2 packets to tcp(13389) ---------------------- iptables firewall End -------------------------

Здесь добавились опции:

—output — указывает способ вывода отчета, mail – отправить на почту;

При пробросе RDP внутрь локальной сети дополнительно нужно уметь анализировать логи RDP подключений непосредственно в Windows.

Сюжет Править

Сеттинг Править

Игровой персонаж Bloodlines (изначально — смертный человек) был обращён в вампира без разрешения Камарильи; за это преступление обративший его вампир был казнён. Новообращенного вампира берёт к себе в услужение князь Лос-Анджелеса Себастьян ЛаКруа (Sebastian LaCroix). В ходе Bloodlines игрок сталкивается с другими жителями вампирского подполья Лос-Анджелеса, такими как уродливый торговец информацией Бертрам Танг (Bertram Tung), член братства Анархов Смеющийся Джек (Smiling Jack) или сестры-близнецы Жанетт (Jeanette) и Тереза Воэрман (Therese Voerman). Смеющийся Джек и вампир-интеллектуал Беккет (Beckett) ранее появлялись и в настольных ролевых играх по «Миру Тьмы». Неразговорчивый Таксист перевозит персонажа между районами Лос-Анджелеса; игра содержит намёки на то, что Таксист — и есть Каин, бессмертный прародитель всех вампиров.

Схема локальной сети со шлюзом доступа в Интернет, типы NAT

NAT (Network Address Translation) – трансляция IP адресов, это механизм, позволяющий подменять адрес источника и назначения в заголовке IP пакетов, при их прохождении через маршрутизатор, т.е. между разными сетями.

Настраивать NAT будем между внутренней сетью с адресацией 10.2.0.0/24 и внешней сетью Интернет, двух видов:

- source NAT – это подмена IP адреса источника, в нашем случае, для организации выхода в Интернет через один публичный IP адрес нескольких клиентов.

- destination NAT — подмена IP адреса назначения, в нашем случае, для обеспечения доступа из внешней сети Интернет через публичный IP адрес к серверам внутренней сети.

Определим элементы сети (рисунок 1), между которыми будет организован NAT:

- gw-server – сервер шлюз, т.е. наш CentOS Linux сервер, который предоставляет доступ за пределы внутренней сети. У него два интерфейса, первый eth1(10.2.0.1) во внутренней сети, второй eth0(84.201.168.122) с публичным IP адресом и доступом в Интернет;

- web-server01 – веб сервер внутренней сети, IP адрес 10.2.0.11;

- my-server01 – личный сервер внутренней сети, IP адрес 10.2.0.12.

Примечание: для серверов внутренней сети web-server01 и myserver01 маршрут по умолчанию установлен на интерфейс eth1(10.2.0.1) сервера gw-server01.

You can redefine few options:

Devise.masquerade_param = 'masquerade'

Devise.masquerade_expires_in = 10.seconds

Devise.masquerade_key_size = 16 # size of the generate by SecureRandom.urlsafe_base64

Devise.masquerade_bypass_warden_callback = false

Devise.masquerade_routes_back = false # if true, route back to the page the user was on via redirect_back

Devise.masquerading_resource_class = User

# optional, default: masquerading_resource_class.model_name.param_key

Devise.masquerading_resource_name = :user

Devise.masqueraded_resource_class = AdminUser

# optional, default: masqueraded_resource_class.model_name.param_key

Devise.masqueraded_resource_name = :admin_user

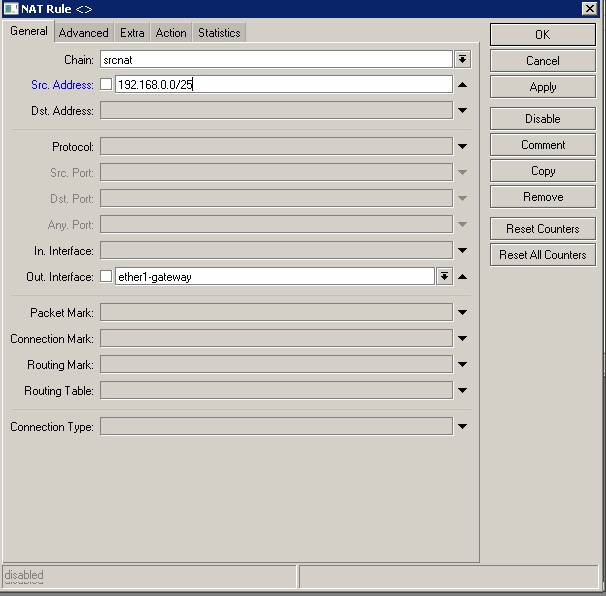

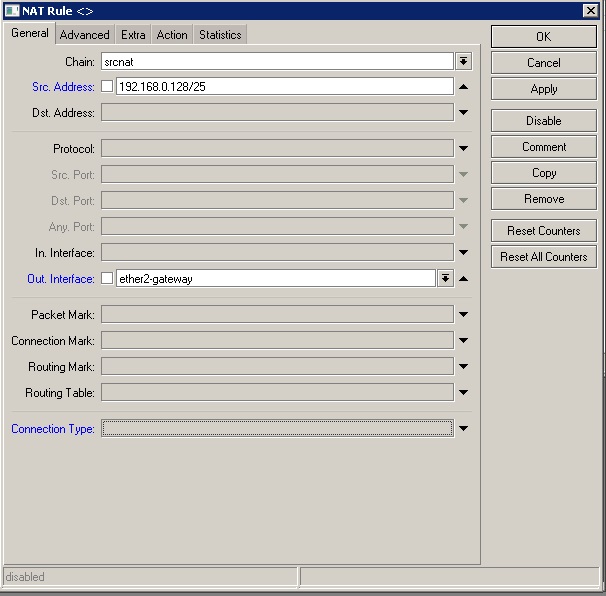

Настройка NAT для нескольких внешних ip

Если провайдер выделяет несколько внешних ip, или у нас подключены несколько операторов, и мы хотим сделать выход из разных подсетей или локальных ip в интернет под разными адресами, то есть несколько способов.

- Если внешние ip настроены на разных интерфейсах маршрутизатора. Здесь все просто, прописываем Src.Address нужный ip или сеть, а исходящим интерфейсом выбираем нужный интерфейс .

Указываем в source ip нужные подсети, или одиночные ip адреса. В указанном примере, все пакеты от компьютеров с ip 192.168.0.2-192.168.0.127 будут идти через интерфейс ether1-gareway, а пакеты с 192.168.0.128-192.168.0.255 будут идти с интерфейса ether2-gateway, соответственно в интернете они будут видны под ip address этих интерфейсов.

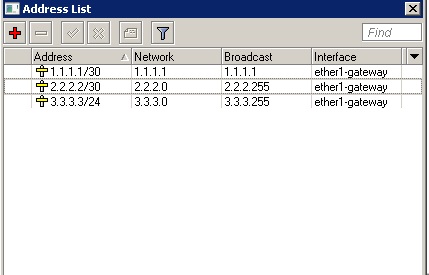

- Если от провайдера приходит один провод по которому нам дают несколько внешних ip, нам не хочется задействовать для каждого соединения свой порт, то все внешние ip можно настроить на одном порту

К примеру у нас на одном порту настроены ip address 1.1.1.1, 2.2.2.2 и целая сеть 3.3.3.3/24 как показано на рисунке

Нам нужно настроить выход для разных локальных компьютеров с внешних ip 1.1.1.1, 2.2.2.2 3.3.3.3 и 3.3.3.4.

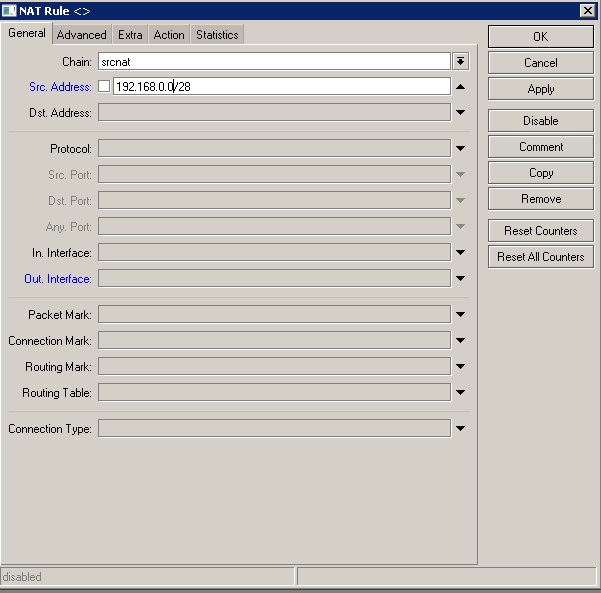

Рассмотрим настройки на примере интерфейса с ip 3.3.3.4, все остальные будут идентичны

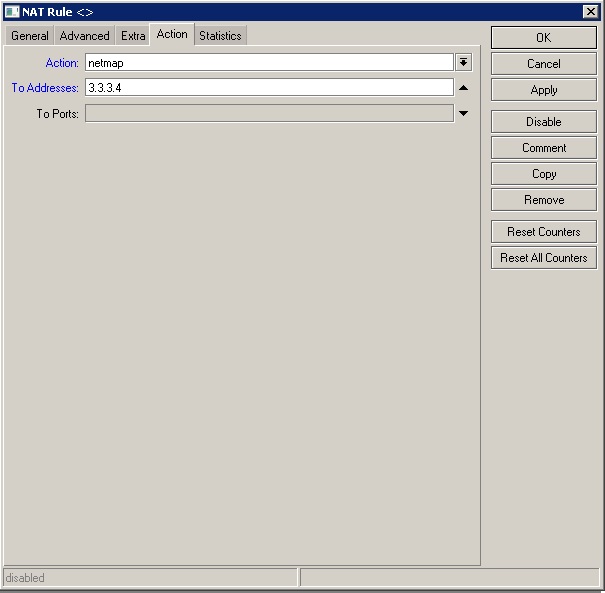

На вкладке General указываем только Src.Address, сеть или local с которого будут идти пакеты. Далее на вкладке Action делаем следующие настройки

В поле Action выбираем dst-nat или netmap. Отличие dst nat от netmap заключается в том, что netmap новый и улучшенный вариант dst nat. Поэтому я использую его.

В поле To Address прописываем адрес под котором нужно что бы наша сеть выходила в интернет.

Также в поле действия можно выбрать следующие операции.

Accept – принять будет принят и пройдет через маршрутизатор без изменений

add-dst-to-address-list — добавить address назначения в список адресов, заданный параметром address-list

add-src-to-address-list — добавить address источника в список адресов, указанный параметром address-list

dst-nat — заменяет address назначения и / или порт IP-пакета на значения, заданные параметрами-адресами и портами, этот параметр бвыше был рассмотрен

jump — переход к определяемой пользователем цепочке, заданной значением параметра target-jump

log — добавить сообщение в системный журнал, содержащий следующие данные: in-interface, out-interface, src-mac, protocol, src-ip: port-> dst-ip: порт и длина пакета. После согласования пакета он переходит к следующему правилу в списке, аналогично переходу

masquerade — Маскарад рассмотренный в начале статьи. Подмена внутреннего адреса машины из локальной сети на адрес роутера;

netmap — создает статическое отображение 1: 1 одного набора IP-адресов другому. Часто используется для распространения общедоступных IP-адресов на хосты в частных сетях

passthrough — если пакет соответствует правилу, увеличьте счетчик и перейдите к следующему правилу (полезно для статистики).

passthrough — заменяет порт назначения IP-пакета на один, заданный параметром-портом-портом и адресом назначения на один из локальных адресов маршрутизатора

return — передает управление обратно в цепочку, откуда произошел прыжок

same — дает конкретному клиенту один и тот же IP-адрес источника / получателя из заданного диапазона для каждого соединения. Это чаще всего используется для служб, ожидающих одного и того же адреса клиента для нескольких подключений от одного и того же клиента

src-nat — заменяет исходный адрес IP-пакета на значения, заданные параметрами to-addresses и to-ports

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Технический блог специалистов ООО»Интерфейс»

- Главная

- Проброс портов и Hairpin NAT в роутерах Mikrotik

Вампирское наследие

Начало Bloodlines 2 вызывает в памяти первую часть: героя снова против воли обращают в вампира и выбрасывают на просторы Сиэтла, где ему предстоит выживать в компании с себе подобными. Однако на сей раз обратили не только протагониста, но и целую толпу случайных прохожих, многие из которых даже не поняли, что с ними произошло. В глазах остальных кровопийц, которые веками скрывали своё существование от смертных, этот инцидент —самая настоящая террористическая атака.

К тому же процесс создания персонажа немного изменился: сперва придётся выбрать прошлое — был ли герой до обращения баристой, полицейским или кем-то ещё, — а вот с кланом нужно будет определяться уже в процессе игры. Мы в любом случае начинаем сюжет слабокровным вампиром без роду и племени

Важно отметить, что новая Bloodlines создаётся с оглядкой на последнюю, пятую, редакцию правил настольной Vampire: The Masquerade, а там дохлая молодь из последних поколений вампиров уже гуляет под солнечными лучами, получила собственные механики распития крови и в целом ведёт себя куда свободнее, чем раньше.

Список самих кланов тоже изменился: персонаж больше не сможет стать одним из звероподобных Гангрел или уродливых Носферату — причём в случае с последними предельно ясно, почему разработчики пошли на реформы. В первой части Носферату проводили большую часть игры в канализации, ведь одна их внешность приводила непосвящённых обывателей в ужас (а любое появление на глазах у людей сразу нарушало Маскарад)

Для сиквела столь отшельнический геймплей был бы непозволительной роскошью: здесь диалоги и сражения вышли на первый план, и одним стелсом уже не обойдёшься.

Малкавиан

Тремер

Но уже в самом начале игры, даже будучи вампиром-слабокровкой, ощущаешь себя ночным хищником. Теперь персонаж может подпрыгивать на огромную высоту, карабкаться на высокие уступы, и, в зависимости от выбранных дисциплин, владеть телекинезом, призывать стаи летучих мышей или превращаться в туман. Словом, даже самый посредственный вампир — это всё равно нечеловечески сильное потустороннее существо. Но могущество, как и прежде, нисколько не отменяет правила Маскарада: нельзя пить кровь средь бела дня на людной улице или убивать смертных просто ради веселья.

Несмотря на это, в демоверсии главный герой прямо на глазах у множества обычных людей запрыгнул на крышу невысокого дома и как ни в чём ни бывало пошёл дальше по своим вампирским делам. На мой вопрос об этой странности продюсер игры, Кристиан Шлюттер, ответил, что кормление на людях всегда будет тяжким преступлением, а вот цену других проступков разработчики пока ещё не установили. Важен ведь не только Маскарад: авторы также хотят дать игрокам возможность разгуляться, прочувствовать всю мощь своего персонажа, при этом не загоняя их в рамки. Иначе какой прок от сил, если их нельзя использовать?

Разработка Править

Студия Troika приступила к разработке Vampire: The Masquerade — Bloodlines в ноябре 2001 года. Студия изначально руководствовалась желанием создать что-то, что соединяло бы в себе ощущение классической компьютерной ролевой игры и геймплей шутера от первого лица; в игре должны были быть «напряжённые перестрелки от первого лица». С точки зрения разработчиков, жанр RPG в последние годы пребывал в застое и страдал от нехватка инноваций; в то время как игры наподобие Deus Ex и System Shock 2 были скорее шутерами с ролевыми элементами, новая игра должна была совершить революцию в жанре. При этом студия не имела опыта создания «action/RPG». Troika обратилась со своей идеей к компании-издателю Activision, которая предложила использовать для создания игры лицензию на Vampire: The Masquerade — ранее Activision выпустила основанную на том же сеттинге игру , и продажи этой игры были достаточно хорошими, чтобы задуматься о создании игры-продолжения. Вместо того, чтобы браться за разработку непосредственного продолжения Redemption, сотрудники Troika обратились к первоисточнику — настольной ролевой игре, её книгам правил и руководствам для игроков и ведущих. Troika не была большой студией — ко временам закрытия в ней работало всего 32 человека, включая основателей. Сценарист Брайан Мицода присоединился к студии, когда игра находилась в разработке менее года. К этому времени у студии уже были некие предварительные наработки по дизайну игры и даже ранние версии уровней, но эту работу было решено переделать с нуля.

Саундтрек Править

| Лицензированная музыка в игре | |

| Исполнитель | Название |

|---|---|

| Ministry | Bloodlines |

| Daniel Ash | Come Alive |

| Tiamat | Cain |

| Lacuna Coil | Swamped |

| Chiasm | Isolated |

| Die My Darling | Needles Eye |

| Aerial | Pound |

| Genitorturers | Lecher Bitch |

| Darling Violetta | Smaller God |

Музыку к Bloodlines писал композитор Рик Шаффер (Rik Schaffer). Помимо этого, компания Activision лицензировала для игры ряд композиций различных исполнителей, и в ночных клубах в игре присутствуют плакаты с названиями групп, исполнявших их и в реальном мире. Саундтрек к игре был выпущен на компакт-диске ограниченным изданием; покупатели, предзаказавшие Bloodlines через сеть магазинов Best Buy, получали его вместе с игрой.

На диске присутствовали композиции таких исполнителей и групп, как Дэниел Эш, Tiamat, Darling Violetta, Genitorturers. Композиция Bloodlines в исполнении Эла Йоргенсена и индастриал-метал-группы Ministry была создана и записана специально для игры. Activision сама отбирала лицензированные и вошедшие в игру композиции реальных исполнителей, студия-разработчик Troika не могла повлиять на её выбор.

В ранних версиях игры на загрузочном экране использовалась песня Angel группы Massive Attack. Хотя разработчикам очень нравилась эта композиция, им не удалось договориться о лицензировании этой композиции с правообладателем, и они поручили Шафферу написать похожую мелодию.