Керио контроль настройка с нуля

Содержание:

- Функционал

- Version 9.2.7

- Как настроить сетевые интерфейсы Kerio Control на VirtualBox.

- Kerio Control: настройка DNS

- Версии

- Настройка статистики в Kerio Control

- Kerio Control: фильтрация содержимого – настройка параметров

- Kerio Control: настройка правил трафика

- Настройка балансировки нагрузки Kerio Control

- Kerio Control NAT: настройка

- Kerio Control: настройка интерфейсов

- Создание VPN-туннеля «офис-офис»

- Version 9.2.2

- Базовая настройка Kerio Control

- Kerio Control IPSec: настройка

- Kerio Control: настройка пользователей

Функционал

Не секрет, что основная задача корпоративного межсетевого экрана — контроль входящего и исходящего сетевого трафика на соответствие корпоративной политике безопасности. Продукт Kerio WinRoute Firewall обеспечивает возможность детального определения правил доступа для проверки всего проходящего интернет-трафика и приведения его в соответствие с корпоративной политикой безопасности. Мастер настройки сетевых правил помогает быстро установить и настроить брандмауэр в существующей корпоративой сети.

Необходимо отметить, что это достаточно устойчивый сетевой брандмауэр, который работает на уровнях сетевых драйверов TDI/NDIS операционной системы. Технология глубинной проверки, применяемая при анализе входящего и исходящего трафиков, помогает обеспечить высокий уровень безопасности для всей корпоративной сети, а также для удаленных компьютеров, работающих через Всемирную сеть. Безопасность Kerio WinRoute Firewall основана на правилах, применяемых к трафику, и позволяет настраивать в единой удобной таблице пакетные фильтры, NAT (трансляцию сетевых адресов), отображение портов и контроль доступа, что дает возможность работать с правилами практически на лету.

Необходимым условием сертификации ICSA Labs сетевого брандмауэра является возможность распознавания хакерских атак и вторжений. Попытки всех подобных действий протоколируются в журнале безопасности. Важная функция любого продукта, обеспечивающего безопасность системы, — это возможность детальной записи происходящих событий. Брандмауэр протоколирует события в нескольких различных журналах: сообщения об ошибках, отладочные события, настройки пользователя, статус, веб-серфинг, сканирование портов и т.д. Ведение журнала может быть активировано для любого из правил. Таким образом, системный администратор получает полный контроль над соединениями, устанавливаемыми через межсетевой экран.

Для современной организации, филиалы которой могут быть расположены по всему миру, защищенное подключение к корпоративной сети является необходимым условием, поскольку сейчас активно развит аутсорсинг. С помощью Kerio WinRoute Firewall установка виртуальной частной сети практически не требует усилий. Сервер и клиенты VPN являются составляющей частью возможностей WinRoute Firewall по безопасному удаленному доступу к корпоративной сети. Использование виртуальной сети Kerio VPN позволяет пользователям удаленно подключаться к любым ресурсам корпоративной сети и работать с сетью организации, как будто это их собственная локальная сеть.

Встроенный в продукт Kerio WinRoute Firewall сервер VPN позволяет организовать VPN-сети по двум различным сценариям: сервер-сервер и клиент-сервер (используется Kerio VPN Client для Windows, Mac и Linux).

VPN сервер-сервер

Режим «сервер-сервер» применяется компаниями, которые желают подключить по защищенному каналу удаленный офис для совместного использования общих ресурсов. Данный сценарий требует наличия Kerio WinRoute Firewall на каждой из соединяющихся сторон для установки защищенного канала через открытую сеть Интернет.

VPN клиент-сервер

Режим «клиент-сервер» позволяет удаленному пользователю безопасно подключить к корпоративной сети ноутбук или домашний компьютер.

Kerio VPN Client

Клиент Kerio VPN Client — это небольшое приложение, устанавливаемое на стороне подключаемого ПК. С недавнего времени брандмауэр Kerio WinRoute Firewall включает новую службу под названием Clientless SSL VPN, позволяющую удаленным клиентам получать доступ к общим файлам на серверах локальной сети с помощью обычного браузера. При этом установка специального клиентского программного обеспечения не требуется.

Как известно многим системным администраторам, протоколы VPN и NAT (трансляция сетевых адресов) не всегда поддерживают совместную работу. Решение Kerio VPN разработано с целью надежной работы через NAT и даже через ряд шлюзов NAT.

Kerio VPN применяет стандартные алгоритмы шифрования SSL для управления каналом (TCP) и Blowfish при передаче данных (UDP). В случаях, когда компания имеет некий стандарт на использование продуктов VPN, Kerio WinRoute Firewall включает поддержку протоколов IPSec и PPTP, позволяя применять различные решения сторонних производителей.

Version 9.2.7

Released: September 4, 2018

Release notes

New:

- 2-Step verification UI improvements

- DHCP leases column added in DHCP

- DST notification added to time zone settings page

- IPv6 anti-spoofing functionality added

- Linux VPN client now supports systemd

- Unify approach to entering URL in rules

- Upgraded Firefox install CA walkthrough screenshots

Fixes:

- Categories are not getting merged one when testing the miscategorized URLs in Content filter

- Changing description for multiple users changes only those who have separate configuration

- Crash with error handling during domain joining/leaving

- Disable view user statistic when multiple users are selected

- Entries with multiple members in Service list not getting searched

- HTTP Cache dump should works without selected cache any message type

- Interface group ordering disabled

- IPSec connection is dropped every 3 hours

- IPsec: Some fields are cleared when Cipher configuration dialog is closed

- P2P suspicious connection detection

- Preventing license usage when there is spoofing IPv6 connection

- Show details while joining AD fails because of time skew

- Technical support button on dashboard redirects to GFI support now

- Tunnel reset when cipher config dialog is closed

- User right column sort by rendered value

- SafeSearch blocking Google Cloud Messaging

- View Guest users in Kerio Control Statistics opens stats of «Not logged in» user

Как настроить сетевые интерфейсы Kerio Control на VirtualBox.

Приступим для начала нужно включить вторую сетевую карту. Для этого запускаем VirtualBox и переходим в настройки виртуальной машины Kerio Control. Переходим на вкладку есть и включаем два адаптера. Для первого выбираем тип подключения Nat. Это нужно для того чтобы с эмулировать подключение к интернету. VirtualBox сам выдаст виртуальной машине адрес что то типа 10.0.2.15.

Для второго выбираем Тип подключения Сетевой мост. Это нужно для того чтобы виртуальная машина получила ip адрес вашей локальной сети. При условии что у вас есть dhcp сервер который раздает ip но можно и вручную прописать.

Теперь запускаем виртуальную машину с Kerio Control. И переходим в Kerio Control Administration. Слева открываем пункт Интерфейсы. Смотрим что получилось у вас должно быть два интерфейса. У одного ip адрес сетевой карты с типом подключения nat.( 10.0.2.15) второй интерфейс должен иметь ip адрес вашей локальной сети.

Нам нужно перенести один интерфейс в локальные интерфейсы. Для этого редактируем интерфейс который получил IP локальной сети.

В поле Группа интерфейсов выбираем Доверенные/локальные интерфейсы и жмем ОК. Так же поле Шлюз оставляем пустым.

Должно получиться следующие. Да кстати не забываем каждый раз кликать справа внизу Применить.

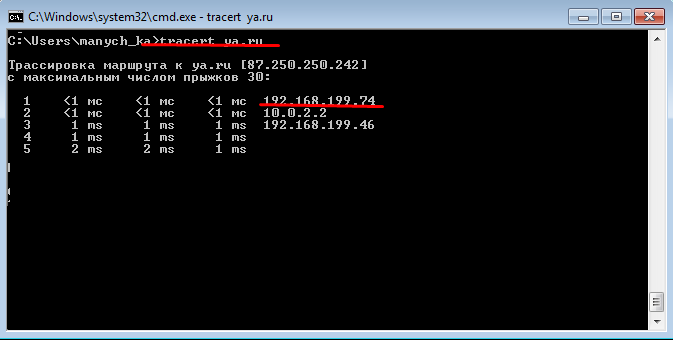

Теперь осталось проверить работоспособность межсетевого экрана. Для этого можно на любом ПК вашей локальной сети в качестве шлюза указать IP адрес виртуальной машины на которой стоит Kerio Control. Так же можно выполнить трассировку. Командной tacert yandex.ru. Если в результате маршрут пойдет через Kerio Control и есть доступ в интернет то вы все сделали правильно.

Вот вы и настроили сетевые интерфейсы Kerio Control на виртуальной машины. Следующем шагом будет настройка правил трафика добавление пользователей и создание групп. Если возникли вопросы пишите постараюсь всем ответить.

Известный программный продукт Kerio Control представляет собой комплекс приложений для полноценной защиты вашей компьютерной сети. Функционально ПО способно заменить собой антивирус, программу администрирования пользователей, Web-фильтр и виртуальный UTM. ПО разворачивается на любых платформах и переносится без переустановки, так как выпускается для виртуальных сред VMware. У нас вы можете купить лицензию Kerio Control для государственных и образовательных учреждений, а также коммерческих организаций.

Новые версии программы выпускаются для установки на ОС Linux и не требуют сложной установки. Можно установить Керио Контроль, разворачивая систему с ISO-образа, либо инициализировав виртуальную машину. Чтобы детально разобраться, как устанавливать Kerio Control и настраивать его в виртуальной среде, рекомендуем ознакомиться с основными принципами разворачивания ПО.

Kerio Control: настройка DNS

Настройка DNS необходима для того чтобы сотрудники из филиала, например, имели доступ к ресурсам центрального офиса, а значит могли подключаться к их сети. Выполнив настройку, можно будет использовать DNS-сервер.

На консоли администрирования нужно выбрать вкладку «Конфигурация» и кликнуть на параметре «DNS». Чтобы служба переадресации работала корректно, активируйте функцию «Использовать пользовательскую переадресацию». Правильно указав переадресацию, все запросы с домена не главного офиса будут перенаправляться на внутренний интерфейс программы, который связан с локальной сетью.

На сегодняшний день технология VPN является надежным средством для обеспечения безопасной передачи данных через открытые каналы связи. С ее помощью можно объединить локальные сети удаленных офисов или предоставить возможность сотрудникам работать с корпоративными ресурсами практически из любой точки земного шара. Сегодня мы разберем, как можно организовать корпоративный VPN-сервер на базе продукта Kerio Control.

Версии

| Версия | Дата выпуска | Существенные изменения |

|---|---|---|

| С 3 до 4.x | Winroute Pro версия 3 и 4, работающая на Windows 98 и Windows NT. | |

| 4.x | 1 февраля | Компания Kerio Technologies была сформирована из экс-сотрудников компании Tiny Software. |

| 5.0 | 21 февраля | Первая версия продукта под брендом Kerio. Поддержка DOS-версий Windows была остановлена. |

| 5.1 | 25 августа | Усовершенствован инструмент мониторинга пользовательской активности, поддержка функции переподключения при отказе, протокол инспектор для SIP — прозрачная работа SIP через NAT, расширенные опции протоколирования — поддержка утилит log rotation и syslog, настраиваемая DNS переадресация, настройка страниц переадресации для сайтов запрещенных правилами HTTP, определение использования P2P сетей пользователями, функция автоматического обновления, возможность использования DNS-имен в Политиках Трафика, поддержка NTLM аутентификации через веб-браузер Mozilla (Mozilla 1.4 и выше). |

| 6.0 | 7 июля | Встроенный VPN, работающий в режимах клиент-сервер и сервер-сервер, система предупреждений и напоминаний, антивирусная проверка электронной почты (протоколов POP3 и SMTP), усовершенствованная система мониторинга пользовательской активности в реальном времени и статистики использования трафика, блокировщик пиринговых(P2P) сетей, поддержка антивируса VisNetic — написан плагин для интеграции. |

| 6.1 | 23 июня | Прозрачная аутентификация пользователей посредством Active Directory, поддержка нескольких доменов Active Directory, реализация Kerio Clientless SSL-VPN (бесклиентское приложение VPN, доступ к открытым ресурсам локальной сети через любой веб-браузер, в том числе и с мобильного устройства), настраиваемая маршрутизация VPN туннелей |

| 6.2 | 3 марта | Контроль пропускной полосы канала, двойная антивирусная проверка, регистрация продукта через консоль администрирования, возможность установки VPN клиента на 64-битные платформы Windows |

| 6.3 | 29 марта | Модуль статистики и отчетности (Kerio StaR), поддержка 64-битных ОС, поддержка Windows Vista, улучшенный блокировщик P2P

сетей. |

| 6.4 | 17 сентября | Улучшенный модуль отчетности пользования интернет, распечатываемые отчеты, улучшенная производительность, поддержка технологии Динамический DNS |

| 6.5 | 9 сентября | Балансировка нагрузки на интернет-каналы, добавлены локальные версии на 11 языках. |

| 6.6 | 31 марта | VPN клиент для Mac и Linux, VPN клиент теперь работает как служба, улучшен просмотр сетевого окружения. |

| 7.0 | 1 июня | Продукт переименован в Kerio Control. Добавлен веб-интерфейс для администрирования. |

| 8.3 | 22 апреля | Поддержка интерфейса L2TP;Инспектирование HTTP трафика для протокола IPv6;Расширение физической адресации (PAE) в ядре Linux

Редактирование определений (групп IP адресов, URL-групп и т.д.) непосредственно в меню редактирования политик |

| 8.5.0 | 17 февраля 2015 | Новое в версии:

|

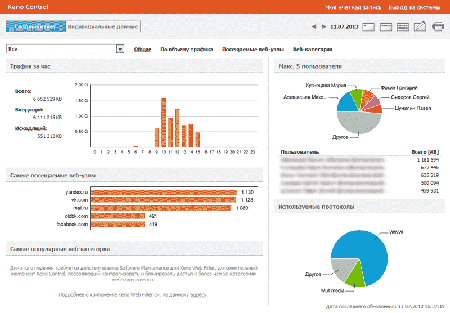

Настройка статистики в Kerio Control

Kerio Control показывала статистику Интернет-трафика, необходимо авторизовать пользователей.

Вам нужно мониторинг статистику пользователей, включите функцию автоматической регистрации браузером каждого пользователя.

Сотрудников в компании небольшое количество, можно для каждого компьютера настроить постоянный IP и каждого пользователя связать с ним.

Не забудьте перед этим авторизовать всех пользователей вручную или через базу данных пользователей домена. Для каждого ПК трафик будет отображать в Kerio Control за каждым пользователем.

Kerio Control: фильтрация содержимого – настройка параметров

Для настройки системы безопасности нужно перейти из вкладки «Конфигурация» в параметры «Фильтрация содержимого». В разделе «Антивирус» вы можете настроить обновление антивирусных баз и отметить с помощью флажков те протоколы, которые будут проверяться.

Для включить проверку HTTP-трафика, перейти вкладку «Политика HTTP». Активируйте «черный список» и внесите в него запрещенные слова. Используя добавленные вами ориентиры, все сайты, на которых будут встречаться данные выражения, система сразу заблокирует. Создать более гибкую систему фильтрации создайте правила с помощью подраздела «Правила URL».

Kerio Control: настройка правил трафика

Настройка правил трафика осуществляется через раздел «Конфигурация». Перейдите во вкладку «Политика трафика» и выберите один из трех параметров, который нужно настроить. В пункте «Правила трафика» вы создаете правила, с помощью которых и будет регулироваться доступ пользователей в Интернет, фильтрация контента и подключение из удаленного офиса.

Задайте имя правила. В графе «Источник» вы можете выбрать «Любой источник», «Доверенный источник» или перечислить конкретные источники. В графе «Назначение» нужно указать, куда будут направляться данные, в локальную сеть, VPN-туннель или Интернет. Пункт «Службы» предназначен для внесения в список всех служб и портов, с помощью которых будет реализовываться конкретное правило.

Настройка балансировки нагрузки Kerio Control

Контролировать сетевой трафик и рационально его распределять между наиболее важными каналами передачи необходимо настроить балансировку нагрузки. Таким образом, оптимизируется доступ в интернет пользователей

Благодаря распределению трафика на наиболее важном канале соединения для передачи важных данных всегда будет непрерывный Интернет

Для назначения объема сетевого трафика в программе реализована поддержка QoS

Вы можете создать максимальную пропускную способность для приоритетного канала, при этом трафик с низкой степенью важности будет приостановлен. Есть возможность настроить балансировку нагрузки по нескольким соединениям

Kerio Control NAT: настройка

С помощью фаервола Kerio вы можете обеспечить безопасное соединение ПК локальной сети. Создать доступ к интернету некоторым сотрудникам в удаленном офисе, при этом без каких-либо действий с их стороны. Для этого потребуется создать VPN-подключение в вашей локальной сети из удаленного офиса. Установите и настройте интерфейсы для подключения к интернету. На панели управления во вкладке «Политика трафика» создайте правило, разрешающее локальный трафик.

Не забудьте указать в источнике все нужный объекты. Также потребуется создать правило, которое разрешит локальный пользователям доступ в интернет. Нужно настроить NAT, несмотря на созданные правила доступа в интернет не будет без включения данной функции. Во вкладке «Политика трафика» выберите раздел «Трансляция» и установите флажок «Включить источник NAT». Укажите путь балансировки.

Kerio Control: настройка интерфейсов

Настройка интерфейсов производится непосредственно после установки программы. Уже активировали лицензию Kerio Control который был куплен в подписке GFI Unlimited и выбрали тип подключения к интернету, можно заняться настройкой интерфейсов. Перейдите на консоли управления в раздел «Интерфейсы». Интерфейсы, которые подключены к интернету и доступны, программа сама обнаруживает. Все наименования будут выведены в виде списка.

При распределенной нагрузке на интерфейсы (выбор типа подключения к интернету), можно добавлять сетевые интерфейсы в неограниченном количестве. Устанавливается максимально возможная нагрузка для каждого из них.

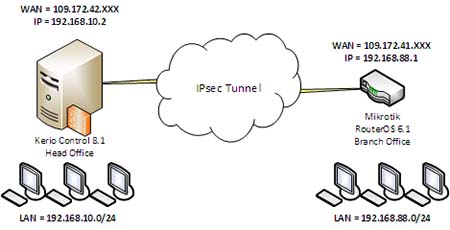

Создание VPN-туннеля «офис-офис»

Как мы уже говорили, VPN-сервер, реализованный в продукте Kerio Control, позволяет объединять локальные сети в удаленных офисах. Давайте рассмотрим процедуру создания VPN-туннеля между двумя офисами, которые будем условно называть головным и филиалом.

В первую очередь необходимо провести настройку продукта в головном офисе. Осуществляется она с помощью консоли администратора, подключенной к Kerio Control. Сначала необходимо разрешить доступ к VPN-серверу из Интернета. Для этого в разделе «Конфигурация->Политика трафика->Правила трафика» нужно создать новое правило. В качестве источника необходимо выбрать пункт «Любой», в качестве приемника – Firewall, а в качестве службы – Kerio VPN. Разрешив трафик, удовлетворяющий этим правилам, мы делаем VPN-сервер доступным из внешней сети.

Следующий этап – настройка DNS. Она необходима, чтобы пользователи из одной сети могли использовать DNS-сервер (а значит, нормально обращаться к компьютерам) другой сети. Для этого перейдите в раздел «Конфигурация->DNS» и включите службу переадресации DNS (скорее всего, она у вас уже включена). Затем активируйте чекбокс «Использовать пользовательскую переадресацию», нажмите на кнопку «Определить» и в открывшемся окне введите пользовательскую переадресацию. В ней укажите, что запросы на адрес домена филиала (например, это будет filial.example.ru) будут переправляться на IP-адрес внутреннего интерфейса (то есть того, который «смотрит» в локальную сеть) интернет-шлюза удаленного филиала.

Далее необходимо активировать VPN-сервер и настроить его SSL-сертификат. Сделать это можно в разделе «Конфигурация->Интерфейсы». Найдите на данной вкладке среди VPN-интерфейсов VPN-сервер, дважды кликните на нем левой кнопкой мыши и в открывшемся окне включите службу. Затем нажмите на кнопку «Изменение сертификата SSL». Если у вас уже есть сертификат, то просто импортируйте его в систему. В противном случае нажмите на кнопку «Сгенерировать сертификат», введите требуемые данные и нажмите на кнопку «ОК».

Следующий шаг – создание VPN-туннеля, который свяжет головной офис с удаленным подразделением. Для этого нажмите на кнопку «Добавить VPN-туннель». В открывшемся окне в первую очередь введите имя его имя. Пренебрегать этим не стоит, особенно если требуется создать целый ряд туннелей для нескольких удаленных офисов. Далее выберите способ подключения к удаленной точке: активный или пассивный. Первый вариант можно использовать только в том случае, если удаленный интернет-шлюз имеет постоянный внешний IP-адрес (при его выборе необходимо указать этот IP-адрес или имя хоста). Иначе необходимо выбрать пассивное подключение. После этого требуется ввести «отпечаток» SSL-сертификата удаленного VPN-сервера и завершить процедуру создания туннеля.

Наконец, последний шаг – настройка правил трафика, позволяющих пользователям локальной сети головного офиса подключаться к сети филиала и наоборот. Осуществляется эта настройка в разделе «Конфигурация->Политика трафика->Правила трафика». В первом правиле необходимо в качестве источника указать пункт «Доверенные/локальные интерфейсы», а в качестве приемника – созданный нами на предыдущем этапе VPN-туннель. Второе правило должно выглядеть следующим образом: источник – созданный VPN-туннель, а приемник – сетевой интерфейс, «смотрящий» в локальную сеть головного офиса. Если вы хотите, чтобы пользователям из разных сетей были доступны только определенные сетевые сервисы, то в правилах их нужно указать. В противном случае в списке служб можно выбрать пункт «Любые».

Настройка VPN-сервера в филиале осуществляется точно таким же образом, только в этом случае удаленным становится интернет-шлюз головного офиса. Это необходимо учитывать при настройке переадресации DNS, а также при создании VPN-туннеля.

Version 9.2.2

Kerio Control 9.2.1 brings you significant performance improvements in all Kerio Control’s security and inspection methods and filters. For example:

- Kerio Control now supports 64-bit hardware, which can improve performance by 15-20%

- Large segment offload (LSO)

Kerio Antivirus

Kerio Control 9.2.2 introduces Kerio Antivirus. Kerio Antivirus is powered by the Bitdefender antivirus engine and replaces the current Sophos Anti-Virus.

When upgrading to Kerio Control 9.2.2 from earlier versions, Kerio Antivirus automatically replaces the Sophos Anti-Virus.

Read more in our Knowledge Base: Configuring antivirus protection.

Kerio Control hardware devices support Wi-Fi

Kerio Technologies launches Kerio Control NG100W and Kerio Control NG300W hardware devices with embedded WiFi access point which provide connectivity for wireless devices such as cell phones, tablets, and laptops.

The Kerio Control WiFi module supports:

- Dual-band antenna, which provides 2.4 or 5 GHz

- Wireless standards 802.11a, b, g, n, and ac

- Authentication: none, WPA, WPA2 (PSK or Enterprise)

- Up to eight wireless networks (SSIDs)

Read more in our Knowledge Base:

- Managing WiFi in Kerio Control NG100W and NG300W

- Configuring WiFi guest networks on Kerio Control NG100W and NG300W

- Wireless bridging on Kerio Control NG100W and NG300W

Optimizing performance with LSO

Kerio Control includes large segment offload, also referred to as generic segmentation offload. LSO allows the network interface controller to process the segmentation of a data transfer and significantly improves performance. However, these improvements are noticeable only during large data transfers, such as file downloads, or video streams.

The throughput gain depends on the particular deployment. For example, you can expect up to 400 Mbps on the Kerio Control NG100 hardware appliance.

Read more in our Knowledge Base: Optimizing performance with large segment offload.

Blocking incoming connections from specified countries

Kerio Control allows you to filter incoming traffic by country (GeoIP). Kerio Control then blocks all IP addresses that belong to the countries specified in the filter.

Read more in our Knowledge Base: Blocking all incoming connections from specified countries.

IPsec VPN tunnel configuration update

Kerio Control 9.2 adds a detailed configuration for IKE and ESP ciphers used in IPsec VPN tunnels. With this detailed configuration you can easily create IPsec VPN tunnels with third-party firewalls.

Read more in our Knowledge Base: Configuring IPsec VPN tunnel.

Changes in system requirements

Added support

- Kerio Control supports 64-bit hardware.

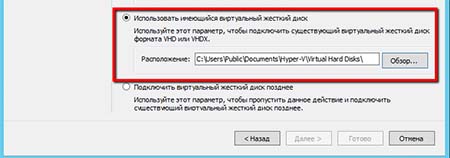

- Hyper-V on Windows Server 2016.

Discontinued support

- Backup to Samepage has been discontinued. Back up your Kerio Control configuration to MyKerio instead. See Saving configuration to MyKerio.

- Support for hardware with 32-bit CPUs will be removed in Kerio Control 9.3. For details, see End of life of Kerio Control Box 1110.

For more details, see .

Upgrading

- Kerio Control 9.2 and newer supports 64-bit hardware.

- Upgrade from Kerio Control 8.0 and newer.

Kerio Control does not permit upgrades from versions older than 8.0.

Базовая настройка Kerio Control

В принципе, все параметры работы Kerio Control можно настраивать вручную. Однако для первоначального внедрения гораздо удобнее воспользоваться специальным мастером, который запускается автоматически. На первом его шаге предлагается ознакомиться с основной информацией о системе. Также здесь есть напоминание о том, что компьютер, на котором запущен Kerio Control, должен быть подключен к локальной сети и иметь работающее подключение к Интернету.

Второй этап – выбор типа подключения к Интернету. Всего здесь доступно четыре варианта, из которых необходимо выбрать наиболее подходящий для конкретной локальной сети.

- Постоянный доступ – интернет-шлюз имеет постоянное подключение к Интернету.

- Дозвон по запросу — Kerio Control будет самостоятельно устанавливать подключение к Интернету по мере необходимости (при наличии интерфейса RAS).

- Переподключение при отказе – при разрыве связи с Интернетом Kerio Control будет автоматически переключаться на другой канал (нужно два подключения к Интернету).

- Распределение нагрузки на каналы — Kerio Control будет одновременно использовать несколько каналов связи, распределяя нагрузку между ними (необходимо два или более подключений к Интернету).

На третьем шаге нужно указать сетевые интерфейс или интерфейсы, подключенные к Интернету. Программа сама обнаруживает и выводит все доступные интерфейсы в виде списка. Так что администратору остается только выбрать подходящий вариант. Стоит отметить, что в первых двух типах подключений нужно устанавливать только один интерфейс, а в третьем – два. Настройка четвертого варианта несколько отличается от остальных. В нем предусмотрена возможность добавления любого количества сетевых интерфейсов, для каждого из которых необходимо установить максимально возможную нагрузку.

Четвертый этап заключается в выборе сетевых служб, которые будут доступны пользователям. В принципе, можно выбрать вариант «Без ограничений». Однако в большинстве случаев это будет не совсем разумно. Лучше отметить «галочками» те службы, которые действительно нужны: HTTP и HTTPS для просмотра сайтов, POP3, SMTP и IMAP для работы с почтой и т.п.

Следующий шаг – настройка правил для VPN-подключений. Для этого используется всего два чекбокса. Первый определяет, какие клиенты будут использовать пользователи для подключения к серверу. Если «родные», то есть выпущенные Kerio, то чекбокс должен быть активирован. В противном случае, например, при использовании встроенных в Windows средств, его нужно отключить. Второй чекбокс определяет возможность использования функции Kerio Clientless SSL VPN (управление файлами, папками скачивание и загрузка через веб-браузер).

Шестой этап заключается в создании правил для служб, которые работают в локальной сети, но должны быть доступны и из Интернета. Если на предыдущем шаге вы включили Kerio VPN Server или технологию Kerio Clientless SSL VPN, то все необходимое для них будет настроено автоматически. Если же вам нужно обеспечить доступность других служб (корпоративного почтового сервера, FTP-сервера и пр.), то для каждой из них нажмите на кнопку «Добавить», выберите название сервиса (будут открываться стандартные для выбранного сервиса порты) и при необходимости укажите IP-адрес.

Наконец, последний экран мастера настройки представляет собой предупреждение перед началом процесса генерации правил. Просто прочитайте его и нажмите на кнопку «Завершить». Естественно, в будущем все созданные правила и настройки можно менять. Причем можно как повторно запустить описанный мастер, так и отредактировать параметры вручную.

В принципе, после завершения работы мастера Kerio Control уже находится в рабочем состоянии. Однако имеет смысл немного подкорректировать некоторые параметры. В частности, можно установить ограничения на использование полосы пропускания. Больше всего она «забивается» при передаче больших, объемных файлов. Поэтому можно ограничить скорость загрузки и/или выгрузки таких объектов. Для этого в разделе «Конфигурация» нужно открыть раздел «Ограничение полосы пропускания», включить фильтрацию и ввести доступную для объемных файлов полосу пропускания. При необходимости можно сделать ограничение более гибким. Для этого необходимо нажать на кнопку «Дополнительно» и указать в открывшемся окне службы, адреса, а также временные интервалы действия фильтров. Кроме того, тут же можно установить размер файлов, которые считаются объемными.

Kerio Control IPSec: настройка

Для обеспечения соединения между двумя удаленными точками, например, главным офисом и филиалом, можно использовать не подключение не только по VPN-протоколу, но и IPSec. С помощью программы, находящейся в центральном офисе, нужно создать новый туннель IPSec. В параметрах задайте ip-адрес, предопределенный ключ, локальный и удаленный ID, а также другие необходимые настройки.

Далее добавьте правила фаервола, политики шифрования и поработайте с настройками Peers. Так как в программе задана возможность автоматической генерации политик, при установке соединения они будут сразу же созданы. На роутере в удаленном офисе также появится политика для подсети, и туннель будет создан.

Kerio Control: настройка пользователей

Надо настраивать параметры доступа пользователей, необходима базовая настройка программы. Вам необходимо указать и добавить сетевые интерфейсы, выбрать сетевые службы, доступные для пользователей. Не забудьте настроить правила для VPN-подключений и правила для служб, работающих в локальной сети. Для внести пользователей в программу, рекомендуем для начала разбить их на группы. Данную функцию можно установить во вкладке «Пользователи и группы».

В группах надо создать права доступа, например, возможность пользоваться VPN, смотреть статистику.

В сети есть домен, внести пользователей очень просто. Нужно включить функцию «Использовать базу данных пользователей домена» в меню «Пользователи». В сети домена нет, пользователей нужно добавлять вручную, задав каждому имя, адрес почты, логин и описание.