Intel(r) trusted execution engine interface; and flashing black screen

Содержание:

- Intel(R) Trusted Execution Engine Interface для Windows 8, Windows 8.1, Windows 7 x64,

- Intel Turbo Boost

- Intel TXT

- Атака на Intel TXT

- Устранение неполадок при открытии файлов TXE

- Intel AMT

- Резюме файла TXE

- Intel Wireless Docking

- Подборки

- Вступление

- Причины надежного механизма выполнения intel (R)?

- Intel VT

- Типы файлов TXE

- Reading ROM

- Tested Platforms List

- License

- Intel WiDi

- Integrate payload

- Other Hardware Platform

- Integrating Files Into the Firmware Image

- Building the Firmware Image

- BringUP Main CPU

- Writing the Image to SPI Flash

- Patching OpenIPC Configuration Files

Intel(R) Trusted Execution Engine Interface для Windows 8, Windows 8.1, Windows 7 x64,

|

D-Link DGE-528T Gigabit Ethernet Adapter |

HDAUDIO\FUNC_01&VEN_10EC |

|

D-Link DGE-660TD Gigabit CardBus PC Card |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221 |

|

Intel(R) Display Audio |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C178A |

|

Intel(R) HD Graphics |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C1790 |

|

Intel(R) HD Graphics 4000 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C1791 |

|

Intel(R) HD Graphics 4400 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C17D4 |

|

Intel(R) HD Graphics 4600 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C17D5 |

|

Intel(R) HD Graphics 5000 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C1825 |

|

Intel(R) HD Graphics Family |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C1850 |

|

Intel(R) HD Graphics P4600/P4700 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C18E4 |

|

Intel(R) Iris(TM) Graphics 5100 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C18E5 |

|

Intel(R) Iris(TM) Pro Graphics 5200 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C18E7 |

|

Intel(R) Trusted Execution Engine Interface |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C18E9 |

|

I-O DATA ETG-CB Gigabit Ethernet Adapter |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C18EB |

|

I-O DATA ETG-PCI Gigabit Ethernet Adapter |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C1905 |

|

Microsoft UAA Bus Driver for High Definition Audio |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C1906 |

|

Microsoft UAA Function Driver for High Definition Audio — Adi 1983 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C198E |

|

Microsoft UAA Function Driver for High Definition Audio — Adi 1986 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C1998 |

|

Microsoft UAA Function Driver for High Definition Audio — CMedia 9880 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2124 |

|

Microsoft UAA Function Driver for High Definition Audio — Conexant Waikiki |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2129 |

|

Microsoft UAA Function Driver for High Definition Audio — DDKCodec |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C212A |

|

Microsoft UAA Function Driver for High Definition Audio — Realtek 260 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C212B |

|

Microsoft UAA Function Driver for High Definition Audio — Realtek 261 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C213D |

|

Microsoft UAA Function Driver for High Definition Audio — Realtek 280 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2145 |

|

Microsoft UAA Function Driver for High Definition Audio — Realtek 880/860 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2171 |

|

Microsoft UAA Function Driver for High Definition Audio — Sigmatel 9770 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2175 |

|

Microsoft UAA Function Driver for High Definition Audio — Sigmatel 9772 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2187 |

|

realtek high definition audio |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C21B4 |

|

Realtek High Definition audio |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C21D0 |

|

Realtek PCIe FE Family Controller |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C21EF |

|

Realtek PCIe GBE Family Controller |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C21F5 |

|

Realtek PCI GBE Family Controller |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C21F6 |

|

Sitecom Gigabit-Ethernet PCI Adapter LN-027 |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2215 |

|

SMC EZ Card 10/100/1000(SMC9452TX-1) |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2240 |

|

ZyXEL GN680-T Gigabit PCI Adapter |

HDAUDIO\FUNC_01&VEN_10EC&DEV_0221&SUBSYS_103C2241 |

Intel Turbo Boost

Intel Turbo Boost — технология автоматического разгона процессора, которая позволяет увеличивать тактовую частоту его работы при краткосрочной нагрузке, выходя за рамки, разрешенные теплопакетом (TDP).

Последние годы производители стремятся делать корпуса устройств (особенно ноутбуков и планшетов) все тоньше, что не позволяет размещать в них эффективную систему охлаждения: ее возможностей зачастую не хватает даже для современных энергоэффективных решений. Это заставляет ограничивать тактовую частоту процессора, чтобы не допускать перегрева и троттлинга.

При этом большую часть времени процессор современного ПК (при обычных офисных или домашних сценариях) проводит в простое с редкими всплесками краткосрочной интенсивной нагрузки. Поскольку процесс нагрева процессора и реакции системы охлаждения на это событие не мгновенные, первый короткое время может работать и на более высокой частоте, чем это позволяют заданные параметры системы охлаждения. Встроенные службы мониторинга отслеживают потребление энергии и температуру процессора и при превышении порогов снижают тактовую частоту до безопасного уровня.

Таким образом, короткие, но интенсивные задачи процессор будет выполнять быстрее, создавая позитивное впечатление у пользователя о более высокой «отзывчивости» системы. Если же нагрузка длительная, то через некоторое время частота опускается до уровня, на котором система охлаждения справляется с отводом тепла.

Эффективность работы Turbo Boost зависит в первую очередь от системы охлаждения: при наличии мощного вентилятора и радиатора процессор может работать на максимальной частоте неограниченно долго. В последних поколениях Intel позволяет производителям самостоятельно указывать TDP для своих систем, т.е. одна и та же модель процессора будет вести себя по-разному в зависимости от возможностей конкретного устройства.

Intel TXT

Intel TXT (Intel Trusted Execution Technology) — технология «доверенной загрузки». Она обеспечивает безопасность кода, выполняемого в защищенной среде, и позволяет отследить и отсечь его несанкционированные изменения. Intel TXT позволяет бороться с вирусами и шпионским ПО, в том числе, так называемыми руткитами, которые интегрируются в систему на ранних этапах загрузки. Особенно важна ее работа при старте системы, когда загружаются основные модули ОС.

Intel ТХТ использует модули TPM (Trusted Platform Module) — отдельный чип с функциями аппаратного шифрования и (иногда) защищенного хранилища, где система и приложения могут хранить секретные коды, ключи и пр. Чип работает через BIOS. Он может быть интегрирован в материнскую плату либо располагаться в виде отдельного блока в специальном разъеме.

К сожалению, из-за действующих ограничений на технологии аппаратного шифрования в России до сих пор не преодолены сложности с сертификацией чипов ТРМ. Это усугубляется еще и тем, что ТРМ везде разные и отличаются по функциональности Поэтому в корпоративных системах, поставляемых в Россию, ТРМ либо нет, либо они заблокированы, и функциональные возможности ТХТ у нас ограничены.

Атака на Intel TXT

Ключевая особенность TXT, поздний запуск, зачастую описывается как способ

загрузки и выполнения части доверенного кода (обычно VMM) вне зависимости от

состояния системы на момент, предшествующий такой загрузке. Это, однако, не

совсем верно. На самом деле, определяются системные программы, которым следует

доверять по умолчанию. Они работают в режиме системного управления (System

Management Mode, SMM), который мы более подробно обсудим в следующем разделе (на

нашем сайте о таком режиме вы можете прочитать в цикле статей «SMM

и SMRAM или 128 Кб потусторонней памяти: исследовательская работа»).

Будучи самым привилегированным типом ПО, которое обрабатывается на

процессоре, SMM может обходить предписанные процедурой позднего запуска меры

защиты на вновь загруженном VMM. К сожалению, как мы дальше продемонстрируем,

допущение о том, что программам, работающим в режиме SMM, всегда можно доверять,

не является верным.

Предполагаемая двухступенчатая атака на поздний запуск в TXT будет выглядеть

так:

- Заражение обработчика SMM.

- Компрометация только что безопасно загруженного кода (в нашем примере –

гипервизора Xen) из инфицированного обработчика SMM.

Мы разработали образец кода, демонстрирующий описанную выше схему атаки

против гипервизора Xen, загруженного при помощи Tboot, открытого загрузчика от

Intel, обеспечивающего загрузку Linux и Xen со всеми преимуществами позднего

запуска Intel TXT. Tboot также является частью открытого и широко

распространенного гипервизора Xen

В нормальных условиях Tboot должен удостовериться, что загружается правильный

(не модифицированный) гипервизор Xen и только затем загружать в регистры TPM

корректные параметры. На практике это означает, что только избранные

(доверенные) версии гипервизора Xen получат доступ к определенным секретам,

зашитым в TPM, и/или будут способны пройти аутентификацию для какой-либо машины

(например, ноутбука системного администратора), осуществляемую через специальную

функцию TPM под названием Remote Attestation (удаленное подтверждение).

Нашей атакой мы показываем, что заразив обработчик SMM, мы можем

модифицировать только что загруженный (и только что просчитанный) VMM. Иными

словами, атака позволяет полностью обойти все меры обеспечения безопасности,

предусмотренные TXT для процедуры доверенной загрузки

Это – прямое следствие

того, что код SMM при поздней загрузке остается в неизменном виде – не важно,

был он до этого скомпрометирован или нет

Детали того, как атаковать обработчик SMM, мы приведем в следующем разделе.

Предлагаемое Intel лекарство от вредоносного обработчика SMM называется STM,

что расшифровывается как SMM Transfer Monitor (монитор передачи SMM).

Цель STM заключается в том, чтобы изолировать существующий обработчик SMM при

помощи технологий виртуализации VT-x и VT-d. Он должен рассматриваться как

гипервизор для VMM, который загружается во время процедуры поздней загрузки.

Просчитывается STM также в процессе поздней загрузки.

К сожалению, на данный момент STM недоступен. Мы обсудим это более подробно в

последнем разделе нашего исследования.

Устранение неполадок при открытии файлов TXE

Общие проблемы с открытием файлов TXE

Microsoft Notepad не установлен

Дважды щелкнув по файлу TXE вы можете увидеть системное диалоговое окно, в котором сообщается «Не удается открыть этот тип файла». В этом случае обычно это связано с тем, что на вашем компьютере не установлено Microsoft Notepad для %%os%%. Так как ваша операционная система не знает, что делать с этим файлом, вы не сможете открыть его дважды щелкнув на него.

Совет: Если вам извстна другая программа, которая может открыть файл TXE, вы можете попробовать открыть данный файл, выбрав это приложение из списка возможных программ.

Установлена неправильная версия Microsoft Notepad

В некоторых случаях у вас может быть более новая (или более старая) версия файла Enriched Text File, не поддерживаемая установленной версией приложения. При отсутствии правильной версии ПО Microsoft Notepad (или любой из других программ, перечисленных выше), может потребоваться загрузить другую версию ПО или одного из других прикладных программных средств, перечисленных выше. Такая проблема чаще всего возникает при работе в более старой версии прикладного программного средства с файлом, созданным в более новой версии, который старая версия не может распознать.

Совет: Иногда вы можете получить общее представление о версии файла TXE, щелкнув правой кнопкой мыши на файл, а затем выбрав «Свойства» (Windows) или «Получить информацию» (Mac OSX).

Резюме: В любом случае, большинство проблем, возникающих во время открытия файлов TXE, связаны с отсутствием на вашем компьютере установленного правильного прикладного программного средства.

Даже если на вашем компьютере уже установлено Microsoft Notepad или другое программное обеспечение, связанное с TXE, вы все равно можете столкнуться с проблемами во время открытия файлов Enriched Text File. Если проблемы открытия файлов TXE до сих пор не устранены, возможно, причина кроется в других проблемах, не позволяющих открыть эти файлы. Такие проблемы включают (представлены в порядке от наиболее до наименее распространенных):

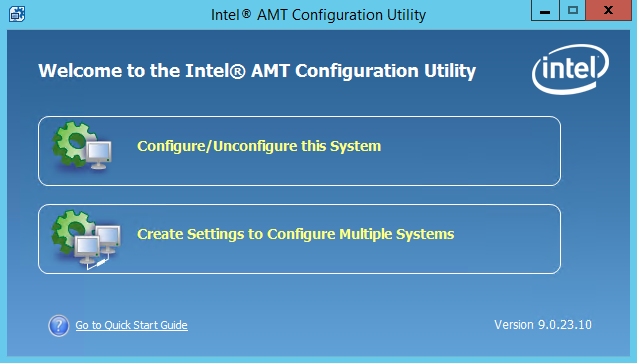

Intel AMT

Intel AMT (Intel Active Management Technology) позволяет удаленно управлять ПК или ноутбуком, причем, даже в том случае, когда ОС не установлена или неработоспособна, когда отсутствуют драйверы сетевого интерфейса или компьютер вообще выключен.

АМТ реализована на аппаратном уровне в некоторых версиях процессоров и системной логики Intel. Работает она через проводное сетевое подключение (для работы через беспроводное все же понадобится ОС и сетевые драйвера), создавая отдельный независимый канал обмена данными. Для обеспечения конфиденциальности используется шифрование. Прошивка Intel AMT находится обычно на той же микросхеме, что и BIOS, и обновляется вместе с ним.

АМТ существенно упрощает жизнь подразделениям техподдержки, т.к. позволяет решать программные проблемы компьютера (включая перенастройку BIOS) без физического доступа к рабочему месту сотрудника. AMT дает возможность включить и выключить компьютер, что полезно дежурному администратору при обновлении ОС или ПО после окончания рабочего дня.

Резюме файла TXE

Эти файлы TXE можно просматривать с помощью четыре существующего (-их) прикладных (-ого) программных (-ого) средств (-а), как правило, Microsoft Notepad, разработанного Microsoft Corporation. Оно связано с один основным (-и) типом (-ами) файла (-ов), но часто встречается в формате Enriched Text File.

Чаще всего файлы TXE классифицируют, как Text Files.

Файлы TXE находятся на платформах мобильных устройств и настольных компьютеров, и их можно открыть в Windows, Mac и Linux.

Рейтинг популярности основного типа файла TXE составляет «Низкий», что означает, что эти файлы встречаются на стандартных настольных комьютерах или мобильных устройствах достаточно редко.

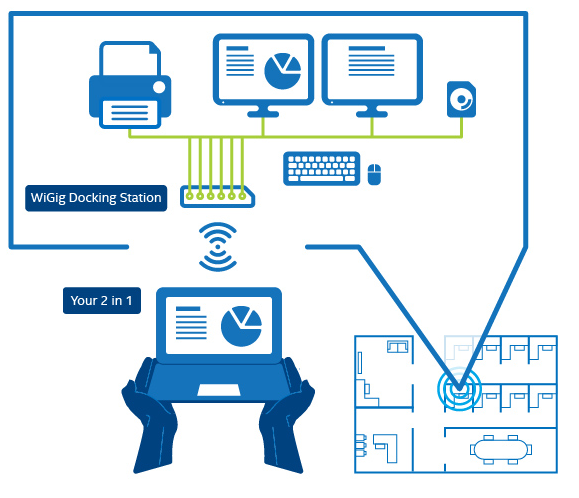

Intel Wireless Docking

Эта технология является логическим развитием WiDi и позволяет подключаться по беспроводному каналу не только к монитору (кстати говоря, FullHD-поток можно передать на несколько дисплеев), но и к любой другой периферии. Поэтому ее удобно использовать и на своем рабочем месте: Wireless docking позволяет мгновенно получить доступ ко всей периферии (клавиатура, мышь, внешний монитор и пр.), но при этом не нужно подключать к устройству провода. Поскольку в основе технологии лежит 128-битное AES-шифрование, обеспечивается достаточно высокая безопасность.

У этой технологии большое будущее, т.к. она позволяет просто и очень быстро подключить не только ноутбук, но и мобильное устройство – планшет или даже смартфон, и работать на нем, как на обычном ПК, с помощью клавиатуры и мыши. И при это не нужно возиться с проводными подключениями и делать на устройстве сложные интерфейсы для док-станции.

Подборки

Армейские ПесниКлассика пианиноМузыка из рекламыДетские песни из мультфильмовМузыка для аэробикиСборник песен 70х годовДля любимого человекаКлассика в современной обработкеКлубные миксы русских исполнителей3D ЗвукДальнобойщикиЗарубежный рэп для машиныТоповые Клубные ТрекиМощные БасыДискотека 2000Песни про папуХристианские ПесниЗимняя МузыкаМузыка Для МедитацииРусские Хиты 90ХГрустная МузыкаRomantic SaxophoneТанцевальный хип-хопНовогодние песниЗарубежные хиты 80 — 90Песни про покемонаРомантическая МузыкаМотивация для тренировокМузыка для сексаМузыка в машинуДля силовых тренировокПремия «Grammy 2017»

Вступление

Технологии Trusted Computing (Доверительных вычислений) становятся частью

нашей жизни, хотим мы этого или нет, поскольку сейчас практически каждый новый

ноутбук оснащается контроллером Trusted Platform Module (TPM). Кроме

того, некоторые из технологий Microsoft Palladium перекочевали в Vista, а

Microsoft BitLocker, вне всякого сомнения, является самым успешным и широко

распространенным продуктом, основанным на идее Trusted Computing.

Со стороны аппаратного обеспечения, помимо знаменитого TPM, мы также получили

технологию LaGrande, позднее переименованную в Trusted Execution Technology

(TXT). TXT – это ответ Intel на развитие концепции Trusted Computing. На

данный момент TXT является составной частью фирменной технологии vPro, а

совместимое с нею аппаратное обеспечение уже больше года можно купить в любом

компьютерном магазине (первым таким продуктом стала материнская плата DQ35J,

работавшая с некоторыми процессорами Core 2 Duo).

TXT не является альтернативой TPM, более того, для осуществления своих

базовых функций, таких как безопасное хранение вычисленных параметров, TXT во

многом опирается на TPM. Также и Palladium (или как он там сейчас называется) не

является конкурентом TXT. Intel TXT может предоставить той же Vista Bitlocker

необходимый строительный материал, и вероятно сделать ее более безопасной, чем

сейчас.

Единственной целью технологии Intel TXT является предоставление безопасного

способа загрузки и выполнения системного программного обеспечения, например ядра

операционной системы или Монитора виртуальных машин (Virtualization Machine

Monitor, VMM). Достигается это путем проведения и хранения программных

вычислений в определенных регистрах TPM. Самое выдающееся во всем этом – то, что

TXT не делает никаких предположений о состоянии системы перед загрузкой

программного обеспечения, позволяя таким образом пользователю обеспечить

безопасную загрузку операционной системы или VMM даже на потенциально

скомпрометированной машине.

Другими словами, загрузочный сектор жесткого диска может быть полон вирусов,

а BIOS – руткитов, и все равно TXT должен будет позволить безопасно загрузить

чистый VMM (или ядро ОС), обеспечивая им иммунитет от всех вредоносных

приложений, имеющихся в системе. Этот поддерживаемый TXT процесс загрузки

называется Late Launch (поздний запуск), а обрабатывается он через специальную

новую инструкцию ЦП под названием SENTER.

Здесь мы должны обратить внимание на то, что TXT не предназначена для защиты

рабочего цикла программы (например, от переполнения буфера в коде гипервизора).

Она рассчитана только на то, чтобы обеспечить защиту на время загрузки,

обеспечивая, таким образом, нашу уверенность в том, что код, который мы

загружаем, в момент загрузки является тем самым кодом, который мы и намеревались

загрузить. Также стоит отметить, что у AMD имеется свой собственный вариант Late Launch,

реализуемый через процессорную инструкцию SKINIT

Глубоким изучением технологии

от AMD мы пока не занимались, поэтому от комментариев на ее счет в дальнейшем

предпочтем воздержаться

Также стоит отметить, что у AMD имеется свой собственный вариант Late Launch,

реализуемый через процессорную инструкцию SKINIT. Глубоким изучением технологии

от AMD мы пока не занимались, поэтому от комментариев на ее счет в дальнейшем

предпочтем воздержаться.

Когда начинаешь думать о Late Launch, он представляется просто восхитительной

технологией, обещающей обеспечить все преимущества перезагрузки компьютера без

самой перезагрузки.

Трудно переоценить то влияние, которое технологии, подобные TXT, могли бы

оказать на компьютерную безопасность. Например, очевидной является возможность

использования TXT для того, чтобы избавляться от устойчивых вредоносных программ

системного уровня. То есть при ее помощи легко можно создавать системы (VMM или

даже стандартные ОС), которые были бы неуязвимы к атакам, пытающимся

скомпрометировать двоичный системный код на диске или угрожать машине напрямую,

через BIOS или загрузчик. А если добавить к ней технологии виртуализации в

процессорах (VT-x) и виртуализации ввода-вывода (VT-d), то получится, что в

распоряжении разработчиков систем оказались мощнейшие инструменты для создания

по-настоящему безопасных ОС и VMM…

Что же, теперь самое время поведать о том, как мы атаковали эту замечательную

технологию.

Причины надежного механизма выполнения intel (R)?

Обычно, если тип Ошибка EXE происходит часто, вам нужно выполнить только одно, прежде чем делать что-либо еще — очистить системный реестр. Скорее всего, ваш реестр Windows имеет некоторые поврежденные файлы, которые требуют очистки или ремонта. Одна вещь, чтобы избежать таких типов ошибок EXE, — это использовать антивирусные или подобные инструменты. Это ваше лучшее оружие для борьбы с ошибками EXE, вызванными вредоносными заражениями.

Итак, как вы исправляете ошибку EXE и избегаете будущих сбоев?

- Всегда защищайте свой компьютер с помощью антивирусной программы.

- Регулярно запускайте средство очистки реестра, чтобы удалить и восстановить поврежденные записи реестра Windows.

- Обновите драйверы вашего ПК.

- Обязательно используйте хорошее интернет-соединение для загрузки программ из Интернета, чтобы убедиться, что они загружены без изменений и не повреждены.

- Избегайте доступа к подозрительным веб-сайтам и открытия электронных писем из неизвестных источников.

Intel VT

Intel VT (Intel Virtualization Technology) – специальный набор инструкций процессора, позволяющий существенно ускорить работу виртуальной машины (ВМ) за счет аппаратной реализации виртуализации, которая предполагает работу на реальном процессоре, а не с помощью бинарной трансляции команд ВМ в инструкции процессора.

При создании ВМ в памяти компьютера эмулируется аппаратная платформа, на которой запускается виртуальная ОС, а в ней – приложения, которые выполняются в памяти ВМ. Долгое время «узким местом» виртуальных машин была их низкая производительность, во многом обусловленная тем, что приходилось транслировать команды виртуального процессора в команды реального. Сейчас ВМ создаются и управляются самим процессором с помощью инструкций Intel VT-x, которые позволяют работать с процессором напрямую, существенно сократить задержки и избежать потери производительности.

Для решения похожих задач предназначена технология Intel EPT, позволяющая гостевым ОС управлять страницами памяти без участия монитора виртуальных машин (VMM). Наконец, технология Intel VT-d, предназначенная для «проброса» устройств в виртуальную среду, позволяет гостевой ОС получать прямой доступ к ресурсам других физических устройств (видеокарты, контроллеров в портах расширения и т.д.).

В последних поколениях процессоров Intel удалось существенно снизить издержки производительности при виртуализации, так что сейчас скорость работы виртуальных машин и реальных систем сопоставимы. В тестовой лаборатории iXBT.com проводили исследование потерь производительности в ВМ, с результатами которого можно ознакомиться здесь (хост-ОС – Windows http://www.ixbt.com/cpu/virtual2015-winwin.shtml) и здесь (хост-ОС – Linux http://www.ixbt.com/cpu/virtual2015-linuxwin.shtml). В первой части также затрагивается вопрос преимуществ виртуализации.

Типы файлов TXE

Ассоциация основного файла TXE

.TXE

| Формат файла: | .txe |

| Тип файла: | Enriched Text File |

Обогащенный формат текстового файла, который используется для записи форматированных документов по электронной почте. Файл TXE можно просмотреть в любом текстовом редакторе.

| Создатель: | Open Source |

| Категория файла: | Текстовые файлы |

| Ключ реестра: | HKEY_CLASSES_ROOT\.txe |

Программные обеспечения, открывающие Enriched Text File:

Microsoft Notepad, разработчик — Microsoft Corporation

Совместимый с:

| Windows |

| Mac |

| Linux |

Notepad++, разработчик — Don Ho

Совместимый с:

| Windows |

| Mac |

| Linux |

Gedit, разработчик — GNOME

Совместимый с:

| Linux |

Apple TextEdit, разработчик — Apple

Совместимый с:

| Mac |

Reading ROM

The ME system agent (MISA) allows getting the initial physical address of the ROM region, which includes the ME reset vector. You can get the ROM address via the Hunit ROM Memory Base (HROMMB) register at offset 0xe20 MISA MMIO (0xf0000000P):

ROM always resides from ROMBASE to 0xffffffff

To copy the ROM to a file, run the following command:

It is important to specify the size as 0x20001, as opposed to 0x20000 (otherwise OpenIPC runs into issues due to problems with 64-bit access, which is not possible for the 32-bit ME core). The last byte of the file can be thrown out, since it is not part of the ROM.

Tested Platforms List

- Gigabyte Mini-PC Barebone (BRIX) GB-BPCE-3350C (rev:1.1, 1.2)

- Beelink M1

License

Copyright (c) 2018 Mark Ermolov, Maxim Goryachy at Positive Technologies

Permission is hereby granted, free of charge, to any person obtaining a copy of this software and associated documentation files (the «Software»), to deal in the Software without restriction, including without limitation the rights to use, copy, modify, merge, publish, distribute, sublicense, and/or sell copies of the Software, and to permit persons to whom the Software is furnished to do so, subject to the following conditions:The above copyright notice and this permission notice shall be included in all copies or substantial portions of the Software.

THE SOFTWARE IS PROVIDED «AS IS», WITHOUT WARRANTY OF ANY KIND, EXPRESS OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE WARRANTIES OF MERCHANTABILITY, FITNESS FOR A PARTICULAR PURPOSE AND NONINFRINGEMENT. IN NO EVENT SHALL THE AUTHORS OR COPYRIGHT HOLDERS BE LIABLE FOR ANY CLAIM, DAMAGES OR OTHER LIABILITY, WHETHER IN AN ACTION OF CONTRACT, TORT OR OTHERWISE, ARISING FROM, OUT OF OR IN CONNECTION WITH THE SOFTWARE OR THE USE OR OTHER DEALINGS IN THE SOFTWARE.

Intel WiDi

IntelWiDi позволяет подключаться к внешнему экрану (монитору, телевизору или проектору) по беспроводному каналу связи – фактически, по отдельному каналу WiFi. Подключение к внешнему экрану или проектору – например, на конференции — становится гораздо проще, а пользователь избавляется от проводов (длины которых может и не хватить).

Для подключения оба устройства должны соответствовать определенным требованиям. У ПК или ноутбука должна быть платформа Intel и адаптер WiFi Intel определенной модели, позволяющий создать две независимые беспроводные сети, у второго устройства – специальный чип. Сейчас на рынке уже есть устройства (телевизоры и проекторы), поддерживающие WiDi, если же поддержки нет, можно воспользоваться внешней приставкой, которая стоит относительно недорого (около $100).

Основная сфера применения технологии – проведение презентаций, т.к. она позволяет практически мгновенно подключиться к экрану в чужом офисе и не зависеть от проводов.

Integrate payload

To integrate ct.bin and utok.bin files, run the FIT utility (fit.exe) and use it to open the SPI firmware image.

Other Hardware Platform

So you can find the file with necessary Intel TXE firmware at /Decomp/TXE Region.bin

Then, in FIT, open the SPI image for your particular platform and replace the file containing the Intel TXE firmware with the version obtained from the GB Brix 3350c image («Intel(R) TXE Binary File» on the Flash Layout tab):

Integrating Files Into the Firmware Image

Now we need to indicate in FIT the files we generated for /home/bup/ct and Unlock Token. On the Debug tab in FIT, you can specify the Trace Hub Binary and Unlock Token to integrate into the firmware. These should be the files that we generated already.

Simply remove the OEM Public Key Hash field from FIT:

Building the Firmware Image

Build the image by selecting Build Image in the Build menu.

Ignore the message about BootGuard settings (click «Yes»):

If everything has been done correctly up to this point, the build process should be successful and FIT outputs something like the following console message:

BringUP Main CPU

Skip this step if you don’t need to bring up the CPU.

You have to activate HAP mode for bringing up the CPU. 0-bit of the byte at the offset +0x102 should be set:

Writing the Image to SPI Flash

To write the image to SPI flash, we highly recommend using an SPI programmer.

Be sure to back up the original firmware so you can restore from it if something goes wrong!

Patching OpenIPC Configuration Files

Intel develops and provides users with two software packages that can be used for JTAG debugging of platforms and the main CPU: DAL (DFx Abstraction Layer) and OpenIPC. Both DAL and OpenIPC are part of Intel System Studio. After installation of Intel System Studio 2018, OpenIPC appears in the following directory:

Windows

Linux

The OpenIPC configuration is encrypted and does not support the TXE core. So decrypt the configuration and add a TXE description to it.