Как установить, настроить и использовать comodo firewall

Содержание:

Примечание

Цепочки правил не зависят друг от друга, то есть существует две разные цепочки Prerouting и три разные цепочки Output. Однако в документации часто пишут, что речь идет просто о цепочке Output, не указывая, к какой именно таблице она относится

В таких случаях всегда имеются в виду цепочки таблицы-фильтра — далее мы увидим, что эта таблица является наиболее важной. Такая же трактовка касается и команды iptables: там с помощью параметра -t можно указать желаемую таблицу

Если этого параметра нет, то команда будет автоматически применена к таблице-фильтру.

Когда идущий через ядро IP-пакет сталкивается с цепочкой правил, ядро по порядку проверяет его на соответствие всем правилам. Как только одно из определенных правил совпадает с характеристикой пакета, над пакетом выполняется предусмотренное на этот случай действие (например, пакет переадресовывается, удаляется, отправляется обратно и т. д.). Только если с характеристиками пакета не совпадает ни одно из указанных правил, выполняется действие, заданное в системе по умолчанию. В зависимости от конфигурации по умолчанию также может быть задано одно из трех действий: переадресовать, удалить, отправить обратно.

Fedora, Red Hat.

При установке Fedora и Red Hat по умолчанию создается фаервол, блокирующий все приходящие извне попытки соединения. Для создания конфигурации запустите через меню Система > Администрирование > фаервол программу system-config-firewall. Теперь можно определить конкретные службы (например, SSH) и сетевые интерфейсы (например, интерфейс LAN) как безопасные и освободить их от действия фаервола. Для того компьютера, который выполняет функции шлюза, можно дополнительно задать интерфейс маскарадинга. фаервол запускается в рамках процесса Init-V: файл правил — /etc/sysconfig/iptables; сценарий Init-V — /etc/init.d/iptables.

В дистрибутивах SUSE фаервол также создается по умолчанию, причем интерфейс для связи с Интернетом автоматически присваивается внешней зоне. Конфигурация осуществляется в модуле YaST Безопасность > фаервол. При этом отдельные вкладки открываются щелчком на записи в левой части окна YaST, где обычно расположены файлы справки, а не на отдельных диалоговых окнах, как это бывает в других случаях. Если компьютер служит шлюзом LAN, присвойте интерфейс LAN внешней зоне (это делается на вкладке Интерфейсы) и установите на вкладке Маскарадинг одноименный флажок. Как и в Fedora, фаервол запускается в рамках процесса Init-V: файл правил — /etc/sysconfig/SuSEfirewall; сценарий Init-V — /etc/init.d/SuSEfirewall2*.

Службы роутера Mokrotik

Для безопасного подключения к администрированию роутера используются доступы по SSH, HTTPS и приложение Winbox.

Смотрим какие службы задействованы на Mikrotik.

Отключаем службы, которые не используют безопасное подключение.

Меняем стандартный порт службы SSH, чтобы предотвратить большинство случайных попыток входа в систему различных SSH-взломщиков

Дополнительно можно задать доступ к службам только с определенного IP-адреса или сети. Например для службы Winbox установим доступ из сети 192.168.88.0 и маской 24

Чтобы отключить возможность обнаружения роутера в сетях можно отключить следующие службы.

Отключение обнаружения MAC-адреса

Отключаем Mac-telnet

Отключаем MAC-Winbox

Отключаем MAC-Ping

Отключаем Bandwidth server

Bandwidth server используется для проверки пропускной способности между двумя роутерами Mokrotik.

Отключаем Neighbor Discovery

Протокол Neighbor Discovery используется для распознавании других роутерово Mikrotik в сети. Отключаем его на всех интерфейсах

Кэширование DNS

В роутере может быть включена функция кэширования DNS для более быстрого разрешения доступа к удаленным серверам. Если у вас нет потребности в этом, то можете отключить.

Прочие службы Mikrotik

Кэширующий Proxy

Socks proxy

Служба динамических имен или Cloud IP

Усиление безопасности SSH подключений

Включение усилинного шифрования для SSH

Управляемые коммутаторы

Нередко причисляются к классу межсетевых экранов, но осуществляют свою функцию на канальном уровне, поэтому не способны обработать внешний трафик.

Некоторые производители (ZyXEL, Cisco) добавили в свой продукт возможность обработки данных на основе MAC-адресов, которые содержатся в заголовках фреймов. Тем не менее, даже этот метод не всегда приносит ожидаемый результат, так как мак-адрес можно легко изменить с помощью специальных программ. В связи с этим в наши дни коммутаторы чаще всего ориентируются на другие показатели, а именно на VLAN ID.

Виртуальные локальные сети позволяют организовывать группы хостов, в которые данные стопроцентно изолированы от внешних серверов сети.

В рамках корпоративных сетей управляемые коммутаторы могут стать весьма эффективным и сравнительно недорогим решением. Главным их минусом является неспособность обрабатывать протоколы более высоких уровней.

Управление сетевыми профилями брандмауэра Windows из PowerShell

В Windows Firewall есть три типа сетевых профилей:

- Domain (Доменный) – применяется к компьютерам, включенным в домен Active Directory;

- Private (Частный) – домашние или рабочие сети;

- Public (Общий) – общедоступные сети.

Информация о типах сетей хранится службой Network Location Awareness (NLA) в базе данных. Вы можете изменить профиль сети, если он определился некорректно.

Каждый профиль может отличаться используемым набором правил файервола. По умолчанию все сетевые интерфейсы компьютера защищены фаейрволом и к ним применяются все три типа профилей.

Чтобы включить все три сетевых профиля Domain, Public и Private, используйте команду:

Либо укажите конкретный профиль вместо All:

Чтобы отключить файервол для всех трех сетевых профилей, используется команда:

С помощью командлета вы можете изменить параметры профиля (действие по-умолчанию, журналирование, путь и размер файла журнала, настройки оповещений и т.д.).

Как вы вероятно знаете, по умолчанию Windows Firewall включен в современных ОС для всех профилей. В настройках профилей разрешены все исходящие подключения и блокируется входящие (кроме разрешенных).

Изменим действие по-умолчнию для профиля Public – заблокировать все входящие подключения.

Текущие настройки профиля можно вывести так:

Если вы управляете настройками Windows Firewall через GPO, вы можете вывести текущие результирующие настройки профилей так:

Проверим, что все параметры брандмауэра применяются ко всем сетевым интерфейса компьютера.

Если все интерфейсы защищены, команда должна вернуть:

DisabledInterfaceAliases : {NotConfigured}

Можно отключить определенный профиль для интерфейса (вывести список имен интерфейсов можно с помощью командлета Get-NetIPInterface).

Как вы видите, теперь профиль Public не применяется к интерфейсу Ethernet0:

DisabledInterfaceAliases : {Ethernet0}

Вы можете настроить параметры логирования сетевых подключений на уровне каждого профиля. По умолчанию журналы Windows Firewall хранятся в каталоге %systemroot%\system32\LogFiles\Firewall, размер файла – 4 Мб. Вы можете изменить включить журналирование подключений и увеличить максимальный размер файла:

Обработка запросов Comodo Firewall

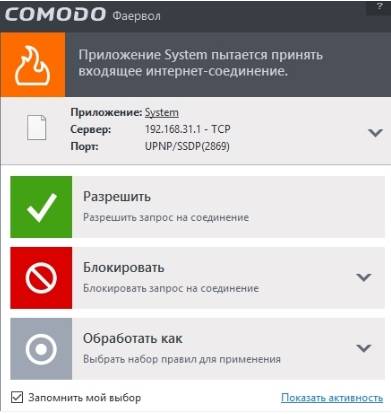

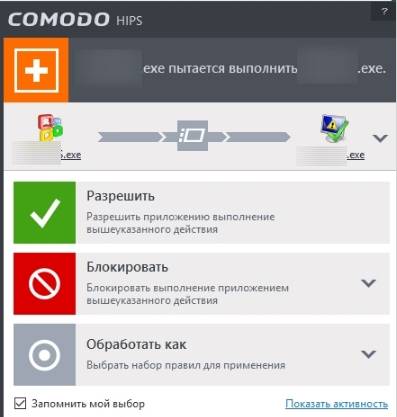

Второй тип уведомлений будет про попытки разного рода программами соединений с чем-либо или кем-либо, а так же о выполнении чего-либо зачем-либо. Выглядит примерно так:

Логика обработки таких запросов проста: если Вы знаете, что за программа (например, браузер) пытается соединится с чем-то или выполнить что-то, то разрешаете выполнение действия, если же Вы вообще не в курсе, что за чушь происходит (даже после того как воспользовались поиском в интернете и тп), то есть смысл блокировать или обрабатывать по одному из правил применения.

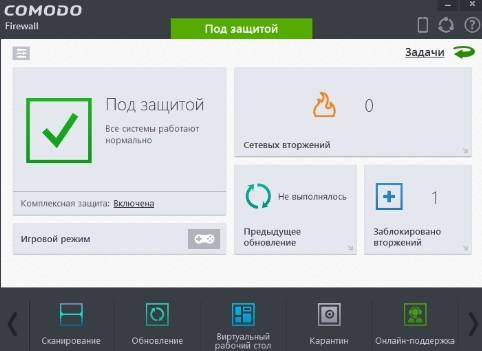

Далее есть смысл зайти в главное окно программы. Сделать это можно, используя малое окошко (правая кнопка мышки — «Открыть») или значок в трее (последний может меняться, отображая трафик или логотип фаерволла):

Главное окно программы выглядит вполне наглядно, в меру лаконично, и, собственно, содержит большую часть необходимой информации. Возможно, что начать есть смысл с процесса обновления, хотя, если Вы устанавливали программу с сайта разработчика, то версия должна быть последней изначально:

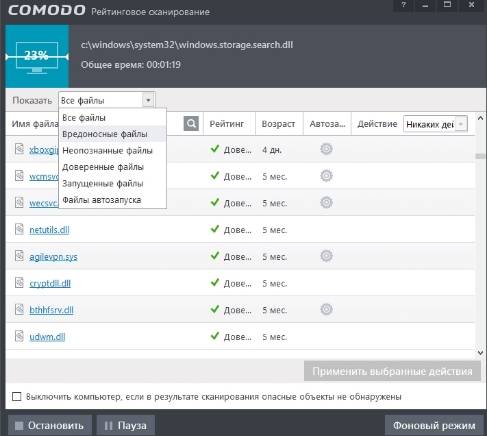

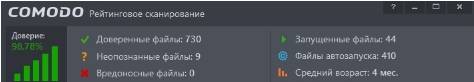

Кнопки все типовые и каждая отвечает за соответствующий функционал. Например кнопка «Сканирование» позволит, собственно, просканировать компьютер на предмет угроз и выдаст подробный список-отчет о том, что за файлы живут в системе и стоит ли им доверять:

Про обновления мы с Вами уже говорили, поэтому лишний скриншот делать не будем, благо обновление отвечает за обновление и ничего сложного в нём нет.

Инспекторы состояния

Создатели инспекторов состояния поставили перед собой цель собрать воедино преимущества каждого их выше перечисленных типов сетевых экранов, получив таким образом брандмауэр, способный обрабатывать трафик как на сетевом, так и на прикладном уровнях.

Инспекторы состояния осуществляют контроль:

- всех сессий – основываясь на таблице состояний,

- всех передаваемых пакетов данных – на основе заданной таблицы правил,

- всех приложений, на основе разработанных посредников.

Фильтрация трафика инспектора состояния происходит тем же образом, что и при использовании шлюзов сеансового уровня, благодаря чему его производительность гораздо выше, чем у посредников прикладного уровня. Инспекторы состояния отличаются удобным и понятным интерфейсом, лёгкой настройкой, обладают широкими возможностями расширения.

Зачем и почему нужен фаервол?

Многие задаются вопросом: для чего он необходим? Он требуется, в первую очередь, для защиты от несанкционированного доступа к, установленному на вашем персональном компьютере, программному обеспечению.

Однако, некоторые программные обеспечения не могут работать при включенном брандмауэра. Он их попросту блокирует. Чтобы он этого не делал, следует добавить их в исключение. Тогда брандмауэр не станет мешать их работоспособности.

Для этого необходимо:

- открыть рабочую область брандмауэра

- во вкладке «добавить исключения» выбрать из установленных программ ту, которой он мешает нормально функционировать

Более того, если Вы захотите установить некое программное обеспечение, которое окажется подозрительным для брандмауэра, последний выдаст к вам обращение. В нем будет вопрос: разрешаете ли вы программному обеспечению устанавливаться на вашем компьютере или нет? И только после вашего разрешения, программа сможет установиться.

Как вы успели убедиться, ничего сложного в настройках брандмауэра для Windows 10 нет. Любой, кому потребуется это сделать, может справиться в одиночку. И теперь вы прекрасно знаете то, как настроить фаервол в виндовс 10 и что следует учитывать.

Надеемся, что данная статья помогла решить ваши проблемы, и ответить на все интересующие вопросы.

Как отключить или включить брандмауэр показано на видео.

Посредники прикладного уровня

Как и шлюзы сеансового уровня, фаейрволы прикладного уровня осуществляют посредничество между двумя узлами, но отличаются существенным преимуществом – способностью анализировать контекст передаваемых данных. Сетевой экран подобного типа может определять и блокировать нежелательные и несуществующие последовательности команд (подобное часто означает ДОС-атаку), а также запрещать некоторые из них вообще.

Посредники прикладного уровня определяют и тип передаваемой информации – ярким примером являются почтовые службы, запрещающие передачу исполняемых файлов. Кроме этого они могут осуществлять аутентификацию пользователя, наличие у SSL-сертификатов подписи от конкретного центра.

Главным минусом такого типа сетевого экрана является долгий анализ пакетов, требующий серьёзных временных затрат. Помимо этого, у посредников прикладного уровня нет автоподключения поддержки новых протоколов и сетевых приложений.