Aes шифрование и android клиент

Содержание:

- Вспомогательный код

- Supported operating systems

- Полное шифрование диска

- Encrypting File System (EFS)

- Example of Encrypting File

- EFS Key Characteristics

- New features available by Windows version[edit]

- Что такое AES

- Особенности шифрования файлов

- Шифрование файла

- Operation[edit]

- Folder Lock – эффективное шифрование для физических лиц

- Интерфейсы взаимодействия с EFS

- Comments and Discussions

Вспомогательный код

Прежде чем приступить непосредственно к выполнению трех основных пунктов задания, надо подготовиться, то есть написать пару вспомогательных функций и подключить несколько заголовочных файлов. Эти файлы мы нашли в интернете, ведь ты не думал, что мы будем с нуля реализовывать криптографический госстандарт США. В этих файлах содержится куча полезных структур и алгоритмов, которые позволяют заниматься разработкой непосредственно класса, а не вникать в сложную математику AES. В большинстве случаев преподаватели сами предоставляют подобные куски кода, чтобы облегчить и без того тяжелую жизнь студента. Все эти файлы ты найдешь (а при желании и детально ознакомишься с их содержанием) на нашем

DVD.

Взглянем на листинг. Там как раз описаны две наши вспомогательные функции и один макрос.

// Для шифрования

void cycles(volatile unsigned __int64 *rtn)

{

#if defined(_MSC_VER)

__asm // считываем Pentium Time Stamp Counter

{ cpuid

rdtsc

mov ecx,rtn

mov ,eax

mov ,edx

cpuid

}

#else

#include <time.h>

time_t tt;

tt = time(NULL);

((unsigned long*)rtn) = tt;

((unsigned long*)rtn) = tt & -36969l;

return;

#endif

}

#define RAND(a,b) (((a = 36969 * (a & 65535) + (a >> 16)) << 16) + \

(b = 18000 * (b & 65535) + (b >> 16)))

void FillRand(char *buf, const int len)

{

static unsigned long a, mt = 1, count = 4;

static char r;

int i;

if(mt) { mt = 0; cycles((unsigned __int64 *)a); }

for(i = 0; i < len; ++i)

{

if(count == 4)

{

*(unsigned long*)r = RAND(a, a);

count = 0;

}

buf = r;

}

}

Все это хозяйство служит для заполнения массива псевдослучайных чисел. Непосредственно же заполнением занимается эта функция:

Как ее использовать, ты узнаешь чуть позже. Макрос RAND(a,b) вычисляет псевдослучайное число, а функция cycles считывает число из таймера процессора. Все это войдет в cpp-файл с реализацией класса. Также нам надо включить еще три заголовочных файла:

Здесь, caes.h описывает наш класс; aes.h – один из тех файлов, что мы нашли в интернете; stdio.h — говорить стыдно, все и так должны знать, что это стандартный ввод/вывод в

C.

Supported operating systems

Windows

- Windows 2000 Professional, Server, Advanced Server and Datacenter editions

- Windows XP Professional, also in Tablet PC Edition, Media Center Edition and x64 Edition

- Windows Server 2003 and Windows Server 2003 R2, in both x86 and x64 editions

- Windows Vista Business, Enterprise and Ultimate editions

- Windows 7 Professional, Enterprise and Ultimate editions

- Windows Server 2008 and Windows Server 2008 R2

- Windows 8 and 8.1 Pro and Enterprise editions

- Windows Server 2012 and Windows Server 2012 R2

- Windows 10 Pro, Enterprise, and Education editions.

- Windows Server 2016

- Windows Server 2019

Полное шифрование диска

Для того, чтобы лучше защитить все данные (включая файлы операционной системы) на жестком диске вашего компьютера от несанкционированного доступа третьих лиц, лучше использовать шифрование всего диска.

Он заключается в обеспечении доступа к компьютеру с использованием ключа. Это может быть обычный пароль, который необходимо запомнить, модуль TPM, файл на флешке или биометрический считыватель.

Важно, что ключ шифрования должен быть введен еще до загрузки операционной системы, потому что файлы были закодированы и нечитаемы для загрузчика. Без знания пароля или ключа мы не получим доступа к компьютеру. Перенос диска на другой компьютер также ничего не даст, потому что весь диск зашифрован – кроме небольшого раздела, ответственного за принятие ключа и дешифрацию

Это метод защищает не только данные пользователей, но и файл подкачки и временные коллекции, из которых можно было бы извлечь секретную информацию. Кроме того, мы скрываем структура каталогов, имена файлов, их размеры, метаданные. Благодаря методу полного шифрования дисков, мы защищаем все данные, а не только выбранные файлы.

Такой способ, однако, имеет недостатки. Для полного шифрования диска можно использовать бесплатный инструмент под названием VeraCrypt, разработанный на основе программы TrueCrypt. Но, к сожалению, в некоторых случаях применение только шифрования может представлять опасность, например, когда кто-то получит доступ к включенному компьютеру. Поэтому стоит наиболее ценные данные дополнительно шифровать на уровне файлов.

Encrypting File System (EFS)

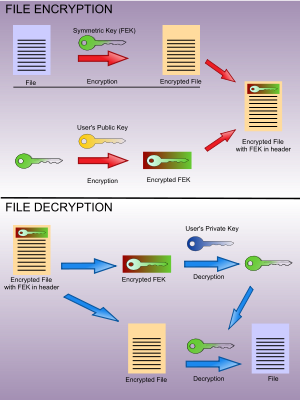

The key used for these kinds of symmetric encryption is called as File Encryption Key (or FEK). This FEK is in return encrypted with a public or a private key algorithm like RSA and stored with the file. The main positive aspect of using two different algorithms is that the speed of encrypting those files. And these increase in speeds of encrypting files helps the users to effectively encrypt large chunks of data. The speed of symmetric algorithms is about 1000x faster than that of the traditional asymmetric encryption techniques.

The process of EFS Encryption

The process is fairly simple yet secure.

Encryption

The first step involves the file itself. Using the Symmetric Key (FEK) the file is encrypted. This is just one aspect of the total encryption.

Now the Symmetric Key (FEK) is encrypted with a public key for the user, and the Encrypted FEK is stored in the Encrypted file’s header. As simple as that.

Decryption

Here, the reverse of encryption is done as the name suggests.

First of all, the Encrypted FEK from the Encrypted File’s Header is fetched and decrypted using the Public Key.

Now, the decrypted FEK is used to decrypt the Encrypted file finally and then the file is made readable to the authorized user.

EFS vs. BitLocker encryption

BitLocker is another technique of encrypting files on Windows just like EFS. This means that Windows provides two methods of encrypting files just on Windows. A user can also encrypt a file twice by encrypting it first with EFS and then with BitLocker or vice versa. This feature makes it 2x more secure than usual.

BitLocker has an image of slowing down the computer when used to encrypt files, but EFS is considered to be far more light-weight. But this difference is not seen much on modern hardware that is available and used more often.

Summing up

EFS encryption encrypts files or folders one by one. Unlike BitLocker that encrypts them together. This also means that when a file is executed, and Windows creates a temporary cache of that file, that temporary cache can be used as a leak to the information and unauthorized access can be taken over by an unintended user. EFS works with NTFS only.

This does not mean that a user should not be using EFS but what this really means is that the user has a choice of encrypting files with a suitable algorithm depending upon what type of data that file stores within it.

We will in the next few days, cover the following topics:

- How to encrypt files with EFS Encryption

- How to decrypt EFS Encrypted Files and Folders

- How to back up your EFS encryption key.

Stay tuned!

Tags: Encrypt, Features

Example of Encrypting File

Encrypt File

public void EncryptFile()

{

string file = "C:\\SampleFile.DLL";

string password = "abcd1234";

byte[] bytesToBeEncrypted = File.ReadAllBytes(file);

byte[] passwordBytes = Encoding.UTF8.GetBytes(password);

passwordBytes = SHA256.Create().ComputeHash(passwordBytes);

byte[] bytesEncrypted = AES_Encrypt(bytesToBeEncrypted, passwordBytes);

string fileEncrypted = "C:\\SampleFileEncrypted.DLL";

File.WriteAllBytes(fileEncrypted, bytesEncrypted);

}

Decrypt File

public void DecryptFile()

{

string fileEncrypted = "C:\\SampleFileEncrypted.DLL";

string password = "abcd1234";

byte[] bytesToBeDecrypted = File.ReadAllBytes(fileEncrypted);

byte[] passwordBytes = Encoding.UTF8.GetBytes(password);

passwordBytes = SHA256.Create().ComputeHash(passwordBytes);

byte[] bytesDecrypted = AES_Decrypt(bytesToBeDecrypted, passwordBytes);

string file = "C:\\SampleFile.DLL";

File.WriteAllBytes(file, bytesDecrypted);

}

EFS Key Characteristics

- EFS is enabled by default. Users however need a public and private key pair, and permission to use EFS.

- EFS needs a recovery agent certificate for it to work. It will generate the certificate if you do not have one.

- EFS can only encrypt files when the NTFS file system is being used.

li>Encryption has no impact on file and folder permissions - You can authorize multiple users to share encrypted files.

- When you move EFS files to a different file system, encryption is removed.

- When you move files to a folder that is encrypted, the file stays in its original form. It stays either encrypted or unencrypted.

- When you copy a file to an encrypted folder, the file will be encrypted.

- When a folder is encrypted, all temporary files in that particular folder are encrypted as well.

- Encryption is listed as a file attribute, and is therefore displayed with the remainder of the attributes of the file.

- EFS can encrypt and decrypt files on a remote computer.

- Offline files can also be encrypted by EFS.

- Files that are encrypted can be stored in Web folders.

- EFS previously utilized Data Encryption Standard Extended (DESX) for encryption. With Windows Server 2003, the triple-DES (3DES) encryption algorithm can be utilized to enhance the security of EFS.

- You can back up encrypted files.

- Any compressed files and folders need to be decompressed before they can be encrypted.

- System files and folders cannot be encrypted.

- Files or folders in a roaming user profile cannot be encrypted.

New features available by Windows version[edit]

- Windows XP

- Encryption of the Client-Side Cache (Offline Files database)

- Protection of DPAPI Master Key backup using domain-wide public key

- Autoenrollment of user certificates (including EFS certificates)

- Multiple-user (shared) access to encrypted files (on a file-by-file basis) and revocation checking on certificates used when sharing encrypted files

- Encrypted files can be shown in an alternative color (green by default)

- No requirement for mandatory Recovery Agent

- Warning when files may be getting silently decrypted when moving to an unsupported file system

- Password reset disk

- EFS over WebDAV and remote encryption for servers delegated in Active Directory

- Windows XP SP1

Support for and default use of AES-256 symmetric encryption algorithm for all EFS-encrypted files

- Windows XP SP2 + KB

Prevent enrollment of self-signed EFS certificates

- Windows Server 2003

- Digital Identity Management Service

- Enforcement of RSAKeyLength setting for enforcing a minimum key length when enrolling self-signed EFS certificates

- Windows Vista and Windows Server 2008

- Per-user encryption of Client-Side Cache (Offline Files)

- Support for storing (user or DRA) RSA private keys on a PC/SC smart card

- EFS Re-Key Wizard

- EFS Key backup prompts

- Support for deriving DPAPI Master Key from PC/SC smart card

- Support for encryption of pagefile.sys

- Protection of EFS-related secrets using BitLocker (Enterprise or Ultimate edition of Windows Vista)

- Group Policy controls to enforce

- Encryption of Documents folder

- Offline files encryption

- Indexing of encrypted files

- Requiring smart card for EFS

- Creating a caching-capable user key from smart card

- Displaying a key backup notification when a user key is created or changed

- Specifying the certificate template used for enrolling EFS certificates automatically

- Windows Server 2008

- EFS self-signed certificates enrolled on the Windows Server 2008 server will default to 2048-bit RSA key length

- All EFS templates (user and data recovery agent certificates) default to 2048-bit RSA key length

- Windows 7 and Windows Server 2008 R2

- Elliptic-curve cryptographic algorithms (ECC). Windows 7 supports a mixed mode operation of ECC and RSA algorithms for backward compatibility

- EFS self-signed certificates, when using ECC, will use 256-bit key by default.

- EFS can be configured to use 1K/2k/4k/8k/16k-bit keys when using self-signed RSA certificates, or 256/384/521-bit keys when using ECC certificates.

- Windows 10 version 1607 and Windows Server 2016

Add EFS support on FAT and exFAT.

Что такое AES

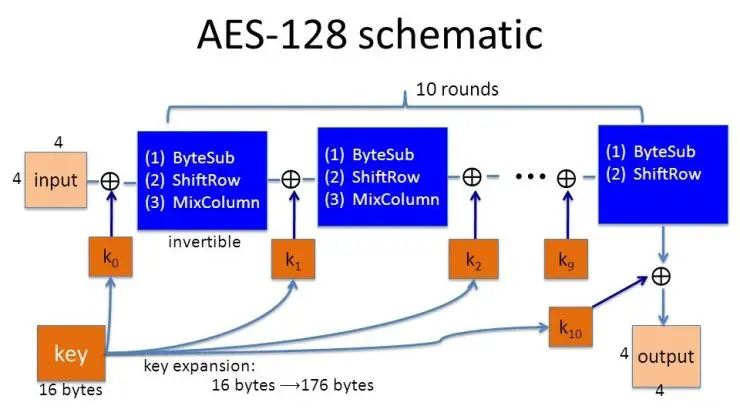

AES или Advanced Encryption Standard – так назывался конкурс, по результатам которого в 1997 году должны были выбрать преемника устаревшего к тому времени стандарта DES. В результате победил стандарт симметричного шифрования Rijndael, который со временем стали называть по названию конкурса, AES.

Проблема DES была в малой длине ключей (56 бит), что при стремительном развитии технологий, в теории позволяло подобрать его брутфорсом (грубым перебором).

Что такое AES

Как работает алгоритм

Метод безопасности применяемый Advanced Encryprion standard AES основан на поочередных подстановках блоков по 16 байт. Операции перестановок могут повторяться неоднократно – они называются “round”. У каждого раунда есть уникальные ключи, которые рассчитываются из ключей шифрования. Это делает алгоритм более стойким по сравнению с другими традиционными потоковыми алгоритмами.

Каким бывает шифрование

Оно бывает двух видов – симметричное и ассимметричное. В первом случае, ключ для шифровки сообщения используется тот же, что и для дешифровки.

При ассиметричным шифровании создается пара ключей:

- Открытый: передается серверу для расшифровки сообщения;

- и Закрытый: остается на устройстве пользователя. Доступ к зашифрованным закрытым ключом данным может быть получен с соответствующим ему открытым ключом.

Симметричное и асимметричное шифрование

Область применения

AES повсеместно распространенный стандарт, используется многими корпорациями для передачи конфиденциальной информации.

Алгоритм утвержден правительством США и используется, в том числе, для нужд армии, а также:

- В Wi-Fi и Bluetooth сетях;

- В мобильных сетях;

- На iOS, Android;

- Сайты, программы и серверы, хранящие пароли;

- Банковские продукты, банкоматы (хотя там AES не настолько популярно, как другие более сложные и ресурсозатратные алгоритмы); ПО и игры;

- В средствах криптографической защиты данных;

- В архиваторах (Winrar, winzip);

- В мессенджерах (whatsapp).

Достоинства

- Безопасный;

- Бесплатный;

- Оптимизированный. Алгоритм эффективно использует вычислительные мощности, поэтому не требователен к оперативной памяти устройства и «железу»;

- Мультиплатформенный. Реализовывается как на аппаратной части, так и на программной.

Использование в VPN

Практически все VPN сервисы используют AES шифрование с длиной ключа 128 или 256 бит. При этом в обеих случаях соединение с виртуальным сервером будет надежно защищено.

Как взломать алгоритм

Взломать алгоритм, подобрав комбинацию брутфорсом невозможно, так как это займет бесконечно много времени. Однако взламывать 128 битный ключ и не требуется. Все зависит от того, какой протокол используется для передачи. Используя PPTP, при подключении к VPN, достаточно взламать Хэши MD4 длиной 56 байт, что, с использованием облачных сервисов по подбору паролей займет не более суток.

Аппаратное шифрование

Еще в 2008 году Intel добавили поддержку аппаратного шифрования данных AES 256 в свои процессоры x86 архитектуры, что позволило повысить производительность программ, использующих этот алгоритм. Это говорит о популярности данного алгоритма блочного шифрования.

Стойкость шифрования AES 256

| Размер ключа | Количество комбинаций | Время взлома |

| 1 бит | 2 | Менее сек |

| 16 бит | 65536 | Пара сек |

| 56 бит (DES) | 7*10 в 16 степени | 400 сек |

| 128 бит | 3.4*10 в 38 степени | 1*10 в 18 степени лет |

| 256 бит | 1.1*10 в 77 степени | 3.3*10 в 56 степени лет |

При этом разница между 128 и 256 битным шифрованием не принципиальна. Если кому нибудь удастся взломать 128 битный ключ, 256 битный взломать не составит никаких проблем. С практической точки зрения, 256 битное шифрование надежно ровно настолько же, как и 128 битное, поэтому его применение это маркетинговый ход.

Вывод

Алгоритм AES — признанный лидер шифрования данных. За все время его существования взломать его никому не удалось. Однако это не значит, что никто не смог получить доступ к информации. Используя небезопасные протоколы передачи данных, можно получить доступ к паролям и информации, зашифрованной даже 128 битными ключами.

Особенности шифрования файлов

Защитить паролем любой количество объектов при помощи стойкого шифрования файлов. Щелкните правую кнопку мыши, интеграция с проводника Windows дает AxCrypt самый простой и удобный способ для осуществления шифрования отдельно взятых файлов в Windows.Дважды щелкните, интеграции делает это такой легкой задачей, что не составит труда открывать, редактировать и сохранять файлы, защищенные, как это должно работать с незащищенные файлы.Множество дополнительных возможностей, но без дополнительных настроек не требуется. Достаточно установить программу, и начать использовать.AxCrypt шифрует файлы, посланные другими пользователями, безопасно, легко, используя электронную почту, или другое. Само расшифровывающихся файлы также поддерживаются, что избавляет от нужды в установке AxCrypt для дешифровки.Программа переведена на русский, английский, немецкий, французский, испанский, голландский, венгерский, итальянский, норвежский, польский, датский и шведский так что скорее всего это говорит нужный язык.

Microsoft Windows Совместимость

AxCrypt успешно завершил испытания платформы Microsoft ISV решения на VeriTest. Проверка проводилась независимо VeriTest, проверка службы Lionbridge Technologies.AxCrypt является свободной программой.AxCrypt является программой с открытым исходным кодом, поэтому вы можете распространять, изменять программу в соответствии с лицензией GNU General Public License, которая опубликована Free Software Foundation.

Возможности программы шифрования

Ниже приведены функции, которые действительно отличают его от всех других инструментов шифрования файлов, коммерческих, а также бесплатных:

- Дважды щелкните, чтобы просматривать / редактировать с любым приложением.

- Автоматическое повторное шифрование после модификации.

- Абсолютно никакой пользовательской конфигурации необходимо или возможно перед использованием.

- Открытый исходный код под лицензией GNU GPL.

- 12 языков в одном исполняемом распределения.

- Интерфейс командной строки, для написания сценариев и программирование.

Другие особенности:

- Окна 2003/XP/Vista/2008/7 32 — и 64-бит, совместимая.

- Шифрования AES с 128-битным ключом.

- Редактировать зашифрованный документ непосредственно с помощью двойного щелчка.

- Дополнительный кэш парольной фразы — типа фраз-паролей После одного сеанса и / или перезагрузки.

- Автоматическая проверка фразу проходят перед расшифровки или редактирования.

- Файл-ключ поколения и поддержке.

- Каких-либо опций пользовательский интерфейс — прост в установке и использовании.

- Относительно легкие, менее 1 Мб

- Интерфейс командной строки.

- Варианты режиме сервера.

- Поддержка файлов размером более 4 Гб (за исключением самостоятельно расшифровки файлов).

- Динамический грубую силу контрмеры — итеративный ключевых упаковки.

- Хорошо интегрируется с веб-услуг обмена файлами.

- Выборочное сжатие перед шифрованием — быстрой загрузки / закачки.

- Сохранение оригинального имени файла и информации из зашифрованного файла.

- Комплексная шредер.

- Уничтожение всех временных и зашифрованных текстовых файлах.

- Безопасная работа с памятью — нет ключей или данных в файл подкачки.

- Алгоритмы отраслевым стандартом.

- Данные проверки целостности — не незамеченными модификации.

- Уникальная ключей шифрования данных используется для каждого файла и (пере-) шифрования.

- Легко добавить больше языков — свяжитесь со мной (я особенно ищет скандинавских языков)!

- Открытый исходный код — отсутствие закладок.

- Поддержка со стороны частного брендинга для коммерческих или корпоративных версий.

- Программа бесплатна!

Шифрование файла

Настало время заняться функцией шифрования. Прототип ее выглядит так:

Содержимое из файла inFileName будет шифроваться ключом secretKey и записываться в файл outFileName. Код этой функции частично представлен в листинге.

int CAes::encryptFile(std::string inFileName, std::string outFileName, std::string secretKey)

{

gen_tabs();

unsigned long i = 0;

int by = 0, key_len, err = 0;

const char* cKey = secretKey.c_str();

char ch,key;

const char* cp = &cKey; // указатель на символ в key

i = 0; // счетчик обработанных цифр

while(i < 64 && *cp) // максимальная длина ключа — 32 байта и,

{ // следовательно, максимум 64 шестнадцатеричные цифры

ch = toupper(*cp++);

if(ch >= ‘0’ && ch <= ‘9’)

by = (by << 4) + ch — ‘0’;

else if(ch >= ‘A’ && ch <= ‘F’)

by = (by << 4) + ch — ‘A’ + 10;

else // ошибка, если символ не шестнадцатеричная цифра

return -2;

// запоминаем байт ключа для каждой пары шестнадцатеричных цифр

if(i++ & 1)

key[i / 2 — 1] = by & 0xff;

}

if(*cp)

return -3;

else

if(i < 32 || (i & 15))

return -4;

key_len = i / 2;

int encrypted = 0;

FILE* inFile = fopen(inFileName.c_str(), «rb»);

if (!inFile)

return -5;

FILE* outFile = fopen(outFileName.c_str(), «wb»);

if (!outFile)

return -5;

aes_encrypt_ctx ctx;

aes_encrypt_key((unsigned char*)key, key_len, ctx);

/* далее идет непосредственно алгоритм шифрования; в этом листинге он опускается по причине громоздкости; полную версию функции можно увидеть на диске, прилагаемом к журналу, в файле caes.cpp */

// закрываем файлы, чтобы сохранить информацию в них

fclose(inFile);

fclose(outFile);

return 0;

}

Весь код, к сожалению, мы привести не можем, поскольку он занял бы значительный объем статьи; полностью ты найдешь его только на нашем диске.

Здесь первым делом мы объявляем и инициализируем несколько переменных. Затем в цикле проверяем корректность введенного ключа, а поскольку передается он в функцию в виде строки, то должен содержать лишь цифры от 0 до 9 и латинские буквы от A до F. Кроме этого, дополнительно мы проверяем длину ключа. После этого открываем входной и выходной файлы и проводим предварительную инициализацию нужных нам структур. Далее в листинге должен идти код шифрования, но, как мы уже говорили, он опущен. Вот и все, главное — после шифрации не забыть корректно закрыть файлы, чтобы сохранить все изменения.

Operation[edit]

Operation of Encrypting File System

EFS works by encrypting a file with a bulk symmetric key, also known as the File Encryption Key, or FEK. It uses a symmetric encryption algorithm because it takes less time to encrypt and decrypt large amounts of data than if an asymmetric key cipher is used. The symmetric encryption algorithm used will vary depending on the version and configuration of the operating system; see below. The FEK (the symmetric key that is used to encrypt the file) is then encrypted with a public key that is associated with the user who encrypted the file, and this encrypted FEK is stored in the $EFS alternative data stream of the encrypted file. To decrypt the file, the EFS component driver uses the private key that matches the EFS digital certificate (used to encrypt the file) to decrypt the symmetric key that is stored in the $EFS stream. The EFS component driver then uses the symmetric key to decrypt the file. Because the encryption & decryption operations are performed at a layer below NTFS, it is transparent to the user and all their applications.

Folders whose contents are to be encrypted by the file system are marked with an encryption attribute. The EFS component driver treats this encryption attribute in a way that is analogous to the inheritance of file permissions in NTFS: if a folder is marked for encryption, then by default all files and subfolders that are created under the folder are also encrypted. When encrypted files are moved within an NTFS volume, the files remain encrypted. However, there are a number of occasions in which the file could be decrypted without the user explicitly asking Windows to do so.

Files and folders are decrypted before being copied to a volume formatted with another file system, like FAT32. Finally, when encrypted files are copied over the network using the SMB/CIFS protocol, the files are decrypted before they are sent over the network.

Starting with Windows Vista, a user’s private key can be stored on a smart card; Data Recovery Agent (DRA) keys can also be stored on a smart card.

Folder Lock – эффективное шифрование для физических лиц

- Платформы: Windows, Android, iOS

- Охватываемые ресурсы: шифрование, защита паролем, предотвращение взлома

- Облачные функции: Да

- Интеграция: нет

- Бесплатная пробная версия: n/a

Хотя важно защитить активы на компьютерах компании, также важно добавить защиту любому устройству, которое хранит важные данные. Например, большинство сотрудников имеют доступ к электронной почте своей компании и другим учетным записям на своих смартфонах, и они должны быть защищены. Folder Lock является хорошим вариантом, когда речь идёт о добавлении шифрования на ваших мобильных устройствах. Приложение может защитить ваши личные файлы, фотографии, видео, контакты, заметки и аудиозаписи, хранящиеся в телефоне.

Folder Lock является хорошим вариантом, когда речь идёт о добавлении шифрования на ваших мобильных устройствах. Приложение может защитить ваши личные файлы, фотографии, видео, контакты, заметки и аудиозаписи, хранящиеся в телефоне.

Есть и некоторые другие скрытые функции безопасности. Помимо шифрования, вы также можете установить «пароль-приманку», средства защиты от хакерских атак, регистрировать несанкционированные попытки входа в систему, создать резервную копию всех ваших паролей и получать уведомления о потенциальных атаках методом перебора. Базовое приложение можно загрузить бесплатно, с профессиональной версией вы получите ещё больше функций.

Особенности Folder Lock:

- Бесплатная базовая версия

- Эффективное личное шифрование

- Ориентирован на мобильные устройства

Интерфейсы взаимодействия с EFS

Для работы с EFS у пользователя есть возможность использовать графический интерфейс проводника или утилиту командной строки.

Использование графического интерфейса

Для того, чтобы зашифровать файл или папку, содержащую файл, пользователь может воспользоваться соответствующим окном диалога свойства файла или папки, установив или сняв флажок «шифровать содержимое для защиты данных», при этом для файлов начиная с Windows XP можно добавить открытые ключи других пользователей, которые тоже будут иметь возможность расшифровать данный файл и работать с его содержимым (при наличии соответствующих разрешений). При шифровании папки шифруются все файлы, находящиеся в ней, а также те, которые будут помещены в неё позднее.

При работе с проводником Windows возможно (по умолчанию) отображение зашифрованных папок и файлов другим (по умолчанию зелёным) цветом, позволяющим визуально отличить защищённое таким образом содержимое. При копировании зашифрованных файлов на раздел, где шифрование не поддерживается (например, с файловой системой FAT32 и т. д.) будет выдано предупреждение о том, что файл будет расшифрован.

Методом редактирования реестра возможно добавить в контекстное меню проводника (и других, поддерживающих эту функциональность файловых менеджеров) пунктов «зашифровать» и «расшифровать», что повышает удобство работы при частом использовании этих функций, для чего необходимо создать (или изменить существующий) параметр реестра типа DWORD на , находящийся в ветке .

Интерфейс командной строки

Для работы с EFS пользователем имеется также возможность использовать интерфейс командной строки — команда cipher. При выполнении данной команды без параметров будет выведено содержимое текущей папки с меткой U перед файлом, если он не зашифрован, и E, если зашифрован.

Команда зашифрования файла/папки имеет вид:

,

Команда расшифрования файла/папки имеет вид:

.

Данная утилита имеет ряд других возможностей, список которых может быть получен при помощи команды , среди которых перешифрование файлов с новым ключом, генерация нового ключа шифрования, добавление агента восстановления и т. д.

Очистка неиспользуемого места

При удалении файла или папки не происходит полного физического удаления информации, очищается лишь только «оглавление» файловой системы. С помощью утилиты cipher возможно частичное решение этой проблемы, так как существует возможность выполнить очистку свободного места на диске затиранием её. Для этого необходимо использовать синтаксис

.

Для работы с EFS прикладных и системных программ возможно использование документированных и недокументированных функций API Windows.

Comments and Discussions

| You must Sign In to use this message board. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

General News Suggestion Question Bug Answer Joke Praise Rant Admin

Use Ctrl+Left/Right to switch messages, Ctrl+Up/Down to switch threads, Ctrl+Shift+Left/Right to switch pages.