5 бесплатных программ для удалённого доступа к компьютеру

Содержание:

- Как управлять настройками доступа в организации

- Как управлять доступом к файлам

- ОДНАКО…

- Просмотр разрешений на exe и lnk файлы и их блокировка

- Возвращение исходных прав и восстановление владельца

- Полный доступ к папке Windows: скачайте готовый вариант.

- Способ 2. Использование утилит командной строки takeown и icacls

- TakeOwnershipEx

- Больше информации: диагнозы, рецепты, дневники здоровья

- Способ 1. Изменение владельца с использованием графического интерфейса Windows

- Три способа обойти блокировку сайтов

- Проверка политики ограниченного использования программ SRP

- Зачем нужны права файлам и папкам

- Работа с VPN серверами

Как управлять настройками доступа в организации

Ниже описано, как ограничить доступ к контенту в организации. Эти настройки применяются ко всем общим дискам. Например, если в организации запрещено предоставлять доступ пользователям за ее пределами, это будет касаться и общих дисков.

Как запретить перемещать контент за пределы организации

Эта функция доступна в версиях G Suite Enterprise, G Suite Enterprise for Education, G Suite Essentials, G Suite Business, G Suite for Education и G Suite for Nonprofits. Сравнить версии

Вы можете разрешить или запретить пользователям следующее:

- перемещение контента с общего диска организации на общий диск другой организации;

- перемещение контента с общего диска организации на «Мой диск» пользователя из другой организации;

- перемещение контента из папки «Мой диск» сотрудника организации на общий диск другой организации.

Войдите в Консоль администратора Google.

Используйте аккаунт администратора (он не заканчивается на @gmail.com).

На главной странице консоли администратора выберите Приложения G Suite Google Диск и Документы.

Нажмите Настройки доступа.

Выберите организационное подразделение.Важно! Выбрав дочернее организационное подразделение, вы сможете разрешить или запретить только перемещение контента из папки «Мой диск» на общий диск другой организации, например компании или учебного заведения. Общий диск принадлежит организации верхнего уровня, поэтому контролировать перемещение контента с общего диска в другую организацию можно только с помощью настройки, заданной для организации верхнего уровня.

В разделе Распространение контента за пределами домена ваша организация выберите параметр из приведенной ниже таблицы и нажмите Сохранить.

Параметр

Описание

Все

Все пользователи с правами менеджера общего диска могут перемещать хранящиеся на нем файлы за пределы организации

Подробнее об уровнях доступа к общим дискам…

Кроме того, любой пользователь из выбранного организационного подразделения может копировать контент из своей папки «Мой диск» на общий диск другой организации, например компании, группы или учебного заведения. Подробнее о перемещении контента на общий диск…

Только пользователи домена ваш домен

Только пользователи в вашей организации с правами менеджера общего диска могут перемещать хранящиеся на нем файлы за пределы организации.

Кроме того, пользователи выбранного организационного подразделения могут копировать контент из своей папки «Мой диск» на общий диск другой организации.

Никто

Никто не может перемещать хранящиеся на общем диске файлы за пределы организации.

Кроме того, ни один пользователь из выбранного организационного подразделения не может копировать контент из папки «Мой диск» на общий диск другой организации.

Изменения вступят в силу в течение 24 часов. В это время могут действовать как старые, так и новые настройки.

Как настроить разрешения для совместного доступа к файлам

Как настроить разрешения для организации

Администратор может контролировать, как пользователи предоставляют доступ к своим файлам за пределами организации. Подробнее…

Для всех общих дисков действуют настройки организации верхнего уровня в домене. Например, если предоставление внешнего доступа запрещено для организационного подразделения пользователя, но разрешено в организации верхнего уровня, пользователь может предоставлять доступ к документам на общих дисках людям за пределами компании или учебного заведения.

Администраторы могут задавать дополнительные ограничения для организационных подразделений, устанавливая настройки по умолчанию для новых общих дисков. Ограничения общего диска не могут быть строже ограничений, заданных для организации верхнего уровня. Однако настройки по умолчанию можно использовать для создания дополнительных ограничений на общих дисках конкретных подразделений.

Как предоставить доступ ко всем файлам и папкам на общем диске

Чтобы предоставить пользователям доступ ко всем папкам и файлам на общем диске, добавьте их в качестве участников этого общего диска.

Как управлять доступом к файлам

Как запретить пользователям скачивать, распечатывать и копировать файл

Пользователи с правом редактирования могут:

- предоставлять доступ другим пользователям;

- добавлять и удалять отдельных пользователей;

- копировать, распечатывать и скачивать файлы.

Примечание. Этот параметр нельзя применить ко всей папке, но вы можете настроить его для отдельных файлов в ней.

Чтобы запретить читателям и комментаторам печатать, копировать и скачивать файлы, выполните следующие действия:

- Откройте главный экран Google Диска, Документов, Таблиц или Презентаций.

- Выберите файлы.

- Выберите Настройки доступа или нажмите на значок «Открыть доступ к объекту» .

- Нажмите на значок настроек в верхней части страницы.

- Снимите флажок Разрешить читателям и комментаторам документа скачивать, распечатывать и копировать его.

- Нажмите Сохранить Готово.

Примечание. Вы можете запрещать пользователям копировать, скачивать и распечатывать файлы, а также делиться ими на Google Диске, в Документах, Таблицах и Презентациях, но у вас нет возможности контролировать другие способы предоставления доступа к контенту.

Как запретить другим пользователям изменять настройки доступа к вашим файлам

Изменять настройки доступа к файлу могут его владелец и пользователи с правом на редактирование. Чтобы это право было только у вас, выполните следующие действия:

- Откройте главный экран Google Диска, Документов, Таблиц или Презентаций.

- Выберите Настройки доступа или нажмите на значок «Открыть доступ к объекту» .

- Нажмите на значок настроек в верхней части страницы.

- Снимите флажок Пользователи с правом на редактирование смогут изменять разрешения и параметры доступа.

- Нажмите Готово.

Примечание. Запрет на предоставление доступа к папке не распространяется на хранящиеся в ней файлы. Чтобы пользователи не могли управлять доступом к таким файлам, измените настройки для каждого из них.

Как предоставить временный доступ

Откройте главный экран Google Диска, Документов, Таблиц или Презентаций.

Нажмите Настройки доступа.

Откройте нужному пользователю доступ к файлу или выберите пользователя, которому хотите предоставить временный доступ.

Нажмите на стрелку вниз Предоставить временный доступ.

В поле «Доступ будет закрыт» выберите нужное количество дней

Обратите внимание, что от начальной до конечной даты действия доступа должно пройти не более года.

Нажмите Сохранить.

ОДНАКО…

Не стоит бездумно распространять свою “длань” на все папки и директории подряд. Дело в том, что выдача прав в Windows крайне жёстко завязана с запуском некоторых служб. Никогда не применяйте присвоения прав к системному диску С: целиком! После “незаконного” на взгляд Windows переприсвоения прав у вас могут слететь права на использование WMI. Что это значит? Вас могут подстерегать ошибки запуска самых элементарных и необходимых служб, например, Журнала событий:

Некоторые из устройств просто могут отказаться работать (Windows здесь не признаёт ни одно устройство на ОС Андроид):

теперь не поможет никакая переустановка драйверов

Проблему может исправить сброс параметров WMI до тех, что сформировались сразу после установки:

Не всегда спасает и сброс настроек безопасности Windows до исходных в cmd:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

Далеко не стопроцентно работающим вариантом был бы сброс настроек Windows и с помощью средства Восстановления системы, созданием которого мы редко себя утруждаем. Будьте внимательны.

Успехов.

Просмотр разрешений на exe и lnk файлы и их блокировка

Если по каким-то причинам вам не помогли первые два метода и вы до сих под при запуске исполняемого файла exe или ярлыка, получаете окно с ошибкой «Windows не удается получить доступ к указанному устройству, пути или файлу», то следует посмотреть какие разрешения выставлены в его свойствах, это очень важно. В моем примере, это файл OfficeClickToRun.exe

Открываем его месторасположение и смотрим его свойства.

далее открываете вкладку «Безопасность» и смотрите права доступа и запрета на все объекты перечисленные в списке ACL (Access Control List). В моем примере есть такие фигуранты доступа:

- Все пакеты приложений

- Все ограниченные пакеты приложений

- Система

- Администраторы

- Пользователи

Обратите внимание, что для того чтобы просто запустить исполняемый exe файл, относящийся к определенному приложению, у вас должны быть минимум права на чтения, в редких случаях на запись. Удостоверьтесь, что они присутствуют для всех участников

Так же нужно проверить, что у системы и администраторов, были полные права, И САМОЕ ГЛАВНОЕ нет запретов.

В операционных системах Windows явный запрет всегда более приоритетнее явного разрешения, если у группы есть и разрешение читать и запрет чтения, то группа не сможет прочитать, запрет перевесит

У вас вполне может быть ситуация, что для группы «Администраторы» у вас могут быть полные права, а вот на уровне пользователя запрет, а так как пользователь может являться членом группы «Администраторы» и вроде бы иметь права на доступ, но его явные запреты перевесят и будут вызывать ошибку «Windows не удается получить доступ к указанному устройству, пути или файлу»

Понимая принцип работы приоритетов на доступ, вам необходимо снять ограничения запрета на данный файл, для этого нажмите кнопку «Изменить». В открывшемся окне найдите нужную группу или пользователя и назначьте ему полный доступ на данный файл (или снимите явные запрещения).

Пробуем теперь запустить файл с которым были проблемы, у вас должно все получиться.

Как я и писал ваш файл или ярлык могут находиться в режиме блокировки, это ограничивает его открытие, подобное мы видели в ситуации когда скачали из интернета ISO образ и при его открытии наблюдали сообщение с ошибкой «К сожалению при подключении файла возникла проблема». Чтобы проверить блокировку файла нужно так же пройти в его свойства на вкладку «Общие». Как видно из моего примера он имеет статус:

Этот файл получен с другого компьютера и, возможно, был заблокирован с целью защиты компьютера.

Справа у вас будет возможность поставить галочку «Разблокировать», дабы снять это ограничение запуска. Нажмите применить и закройте окно.

Кстати разблокировать файл можно и через командлеты PowerShell через такую конструкцию: Unblock-File -Path C:\Program Files\Common Files\microsoft shared\ClickToRun\OfficeClickToRun.exe

Повторно откройте свойства exe файла или ярлыка и удостоверьтесь, что сообщение о блокировке отсутствует. После чего попробуйте запустить ваше приложение или игру, ошибка запуска «Windows не удается получить доступ к указанному устройству, пути или файлу» должна пропасть.

Возвращение исходных прав и восстановление владельца

После внесения изменений в реестр я советую вернуть исходные права и восстановить владельца, чтобы не снижать безопасность системы. Кроме того, на форум не раз обращались за помощью люди, у которых правильная работа системы нарушалась после того, как у системной учетной записи TrustedInstaller было отобрано владение.

- Щелкните правой кнопкой мыши на разделе реестра и выберите из меню пункт Разрешения.

-

Выделите группу «Администраторы», снимите флажок Полный доступ и нажмите кнопку Применить.

- Нажмите кнопку Дополнительно и перейдите на вкладку Владелец. Вы увидите, что в отличие от вашей учетной записи, в списке нет служебных учетных записей Система и TrustedInstaller. Их нужно добавлять в список, как описано ниже.

- Нажмите кнопку Другие пользователи и группы и в качестве имени объекта введите:

- NT Service\TrustedInstaller, если владельцем являлась учетная запись TrustedInstaller

- система, если владельцем являлась учетная запись Система (в английской ОС нужно вводить System)

-

Нажмите кнопку ОК.

Теперь нужная учетная запись есть в списке. Выделите ее, установите флажок Заменить владельца подконтейнеров и объектов и нажмите кнопку ОК.

Исходные права и владелец раздела реестра восстановлены.

Полный доступ к папке Windows: скачайте готовый вариант.

В zip-архиве права на папки Windows эти файлы уже готовы к скачиванию. Вам остаётся скачать их на компьютер в удобное место, разархивировать и запустить. Вирусов нет.

А теперь примените изменения к папкам и директориям. Начните с главной из них, содержание которой всегда вызывает много вопросов у отношений Windows и пользователя в отношении прав:

После описанных манипуляций, возможно, у вас отсеются вопросы по поводу того, почему вдруг перестали запускаться некоторые программы или не открываются отдельные файлы в директориях системы, особенно после обновлений или переустановки.

Способ 2. Использование утилит командной строки takeown и icacls

Примечание. Этот способ можно применить только для получения доступа к файлам или папкам, но не к разделам реестра.

Использование утилиты командной строки takeown для изменения владельца объектов

- Откройте командную строку (cmd) от имени администратораПримечание. Запуск от имени администратора в данном случае обязателен независимо от того, какими правами обладает учетная запись, в которой вы работаете в данный момент. Исключение может составлять только случай, когда вы работаете во встроенной учетной записи Администратор, которая по умолчанию отключена.

- Для назначения текущего пользователя владельцем файла выполните команду takeown /f «<полный путь к файлу>». Пример:

- Для назначения текущего пользователя владельцем папки и всего ее содержимого выполните команду takeown /f «<полный путь к папке>» /r /d y. Пример: Параметры, используемые в команде:

- /f — шаблон для имени файла или папки, поддерживает подстановочные символы, например takeown /f %windir%\*.txt

- /r — рекурсия: обрабатываются все файлы и подкаталоги в указанной папке

- /d — применяется совместно с /r для подавления запроса получения доступа к каждому файлу или подкаталогу

- y — применяется совместно с /d для подтверждения смены владельца каждого файла или подкаталога

- Для назначения группы Администраторы владельцем файла или папки используются такие же команды, но с параметром /a. Примеры:

Полный синтаксис утилиты командной строки takeown вы можете получить командой takeown /?

Использование утилиты командной строки icacls для изменения разрешений объектов

- Для изменения разрешений файла используется команда icacls <полный путь к файлу> /grant <имя пользователя или группы>:F /c /l. Пример: Параметры, используемые в команде:

- /grant — предоставление указанных разрешений

- :F — предоставление полного доступа указанной учетной записи или группе

- /c — продолжение обработки при файловых ошибках, ошибки выводятся на экран

- /l — используется для обработки символьных ссылок, с этим параметром обрабатывается сама ссылка, а не ее целевой объект

В примере группе Администраторы предоставлены разрешения Полный доступ.

- Для изменения разрешений папки используется команда icacls <полный путь к папке> /grant <имя пользователя или группы>:F /t /c /l /q. Пример: Параметры, используемые в команде:

- /grant — предоставление указанных разрешений

- :F — предоставление полного доступа указанной учетной записи или группе

- /t — обрабатываются все файлы и подкаталоги в указанной папке

- /c — продолжение обработки при файловых ошибках, ошибки выводятся на экран

- /l — используется для обработки символьных ссылок, с этим параметром обрабатывается сама ссылка, а не ее целевой объект

- /q — подавляются все сообщения об успешной обработке, сообщения об ошибках будут выводиться на экран

Полный синтаксис утилиты командной строки takeown вы можете получить командой takeown /?

TakeOwnershipEx

Все описанное выше — сложно. С помощью утилиты TakeOwnershipEx можно получить и сдать права для файла или папки проще.

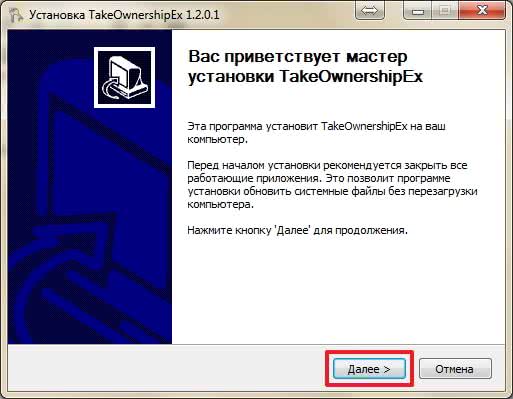

Скачаем и установим TakeOwnershipEx

Переходим на сайт winaero.com и выбираем TakeOwnershipEx

Скачиваем последнюю версию нажав на DOWNLOAD внизу страницы и говорим спасибо Сергею Ткаченко

Открывается еще одно окошко в котором так же жмем DOWNLOAD и скачиваем TakeOwnershipEx

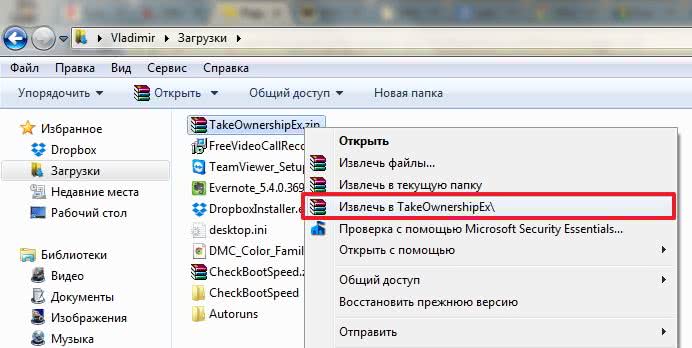

Распаковываем скачанный архив

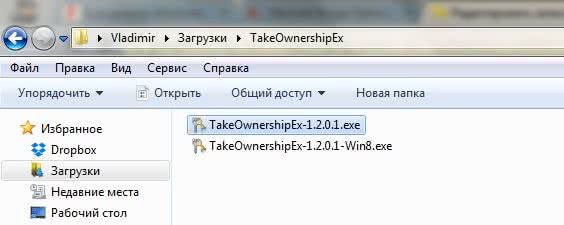

Если у вас

- Windows 7 — запускаете TakeOwnershipEx-1.2.0.1.exe

- Windows 8 — TakeOwnershipEx-1.2.0.1-Win8.exe

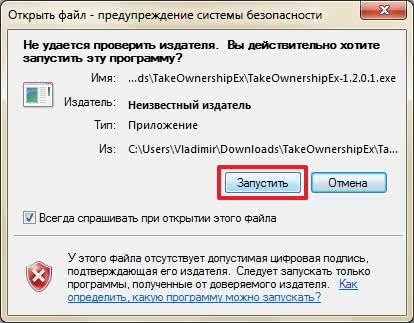

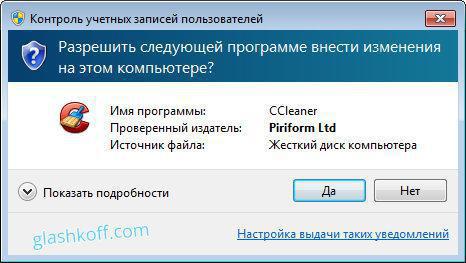

В окошке предупреждения системы безопасности жмем Запустить. Если у вас включен UAC (Контроль учетных записей), то необходимо так же дать разрешение на установку программы.

Нам сразу предлагают Русский язык — жмем ОК

Жмем Далее >

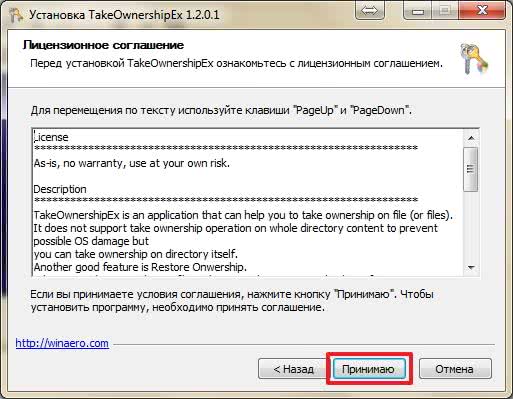

Принимаем лицензионное соглашение

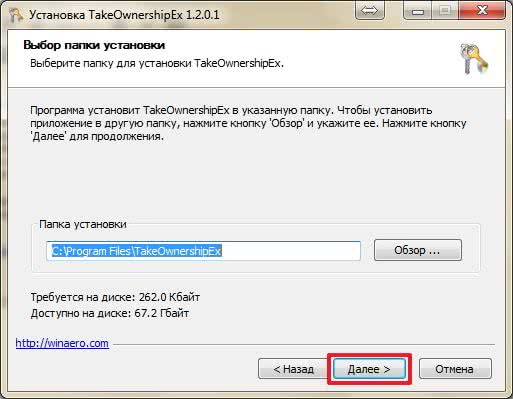

Меняем при необходимости папку для установки и жмем Далее >

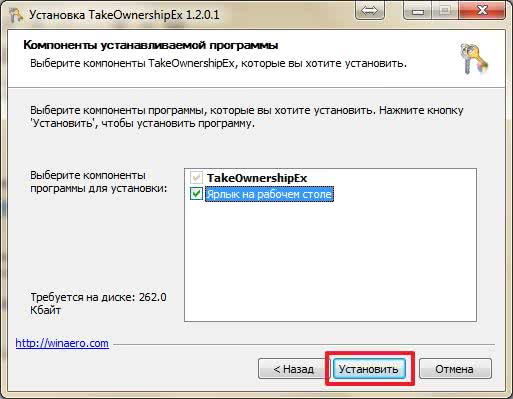

Мне удобно иметь ярлык на рабочем столе поэтому установил соответствующую галочку. Жмем Установить

Когда установка будет закончена жмем Готово.

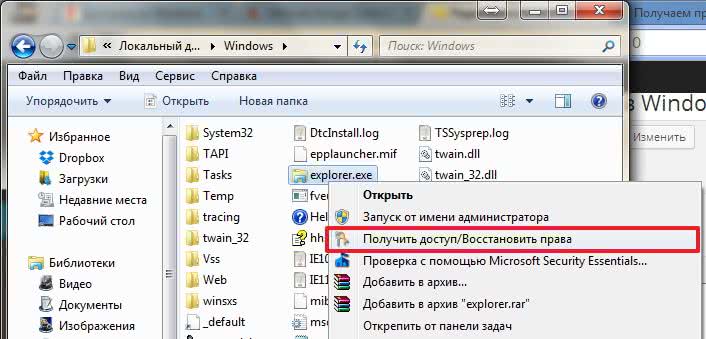

Теперь если нам необходимо получить доступ к файлу или папке мы на этом файле жмем правой кнопкой мышки и выбираем новый пункт в контекстном меню Получить доступ/Восстановить права

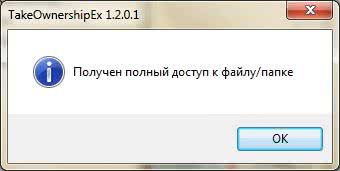

Доступ получен

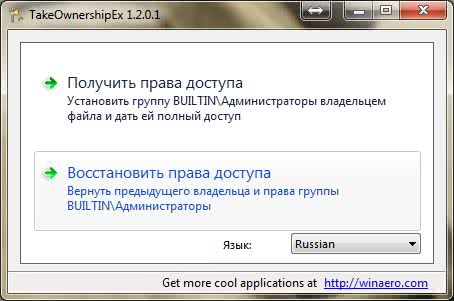

Чтобы вернуть все обратно, запускаем утилиту с ярлыка на рабочем столе например. Из выпадающего списка выбираем Русский Язык и жмем Восстановить права доступа

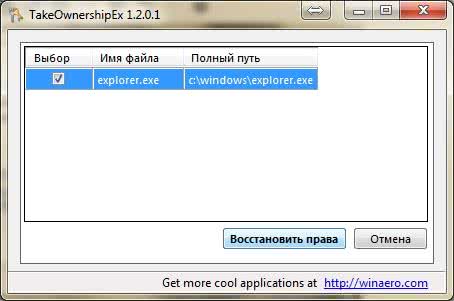

Ставим галочки на нужных файлах и жмем Восстановить права

Права будут успешно восстановлены

При удалении утилиты TakeOwnershipEx вам так же будет предложено вернуть права которые вы получили.

Больше информации: диагнозы, рецепты, дневники здоровья

В течение года в «Единой электронной медицинской карте» откроются дополнительные разделы — выданные направления и записи на прием, рецепты, карты вызова скорой помощи, прививочные карты детей, информация об оказанных медицинских услугах и их стоимости, сведения о диспансеризации, анкеты с анамнезом жизни и семейным анамнезом, дневники здоровья. Также для москвичей будет возможность обратной связи. Горожане смогут поделиться предложениями о том, какую информацию они хотели бы видеть в ЭМК. Наиболее популярные пожелания москвичей планируется реализовать.

Электронные медицинские карты заводят автоматически при первом посещении пациентом поликлиники. ЭМК позволяет врачу увидеть историю болезни пациента в режиме реального времени.

Доступ к электронным медицинским картам также есть у врачей скорой помощи — во время вызова они могут изучить историю болезни пациента, получить информацию о хронических заболеваниях и аллергических реакциях. ЭМК доступна в любой момент. Так, если человеку потребовалась помощь в другом городе, он может в короткие сроки предоставить специалисту всю необходимую информацию.

Недавно в проекте «Активный гражданин» проводили голосование, посвященное вопросам доступа москвичей к своим электронным медицинским картам. Возможность получения доступа к ЭМК поддержал 81 процент проголосовавших.

«Активные граждане» также ответили, поддерживают ли они использование электронной медицинской карты, указали, какие ее разделы являются самыми полезными и сообщили, согласны ли они с идеей самостоятельного внесения данных в ЭМК.

Способ 1. Изменение владельца с использованием графического интерфейса Windows

- Откройте проводник (редактор реестра) и перейдите к папке/файлу/разделу реестра, к которому необходимо получить доступ.

-

Изменение владельца файла или папки в Windows 10/8.1/8

- Нажмите правую кнопку мыши и выберите в контекстном меню Свойства

- Перейдите на вкладку Безопасность

- Нажмите кнопку Дополнительно

- Нажмите ссылку Изменить вверху окна параметров безопасности.

-

После нажатия ссылки для изменения владельца вы увидите стандартное диалоговое окно выбора пользователя. Напечатайте в поле ‘Имена выбираемых объектов’ имя своей учетной записи или название группы Администраторы. Если вы не знаете точно как написать, то нажмите в окне выбора пользователя кнопку Дополнительно, а в следующем кнопку Поиск. Выберите группу Администраторы (или свою учетную запись) и нажмите кнопку OK.

Если вы меняете владельца папки, то по умолчанию будет изменен владелец только этой папки, но не вложенных в нее папок и файлов. Для того, чтобы заменить владельца всех дочерних объектов папки, установите флажок на параметре «Заменить владельца подконтейнеров и объектов».

После того как вы нажмете кнопку OK для изменения владельца папки, может быть показано предупреждение об отсутствии разрешений для вашей учетной записи. Нажмите кнопку Да для получения полного доступа к объекту.

-

Изменение владельца файла или папки в Windows 7/Vista

- Выполните шаги

- Перейдите на вкладку Владелец и нажмите кнопку Изменить

-

Группа Администраторы и текущая учетная запись будут доступны для выбора в основном окне. Если их нет, то нажмите кнопку ‘Другие пользователи и группы’ и добавьте пользователя или группу так же как описано выше для Windows 10/8 на шаге

Если вы меняете владельца папки, то по умолчанию будет изменен владелец только этой папки, но не вложенных в нее папок и файлов. Для того, чтобы заменить владельца всех дочерних объектов папки, установите флажок на параметре «Заменить владельца подконтейнеров и объектов».

После того как вы нажмете кнопку OK для изменения владельца папки, может быть показано предупреждение об отсутствии разрешений для вашей учетной записи. Нажмите кнопку Да для получения полного доступа к объекту.

-

- Нажмите правую кнопку мыши на подразделе реестра (в левой части редактора реестра) и выберите пункт Разрешения

- Нажмите кнопку Дополнительно

- Если вы используете Windows 10 или 8, выполните шаги и инструкции изменения владельца файлов и папок

Если вы используете Windows 7 или Vista, выполните шаги и инструкции изменения владельца файлов и папок

-

Установка разрешений объекта для учетной записи

- На вкладке Безопасность нажмите кнопку Изменить под списком пользователей и групп

- Нажмите кнопку Добавить

- Введите имя своей учетной записи и нажмите ОК

Если вы не знаете точно как написать, то нажмите в окне выбора пользователя кнопку Дополнительно, а в следующем кнопку Поиск. Выберите свою учетную запись и нажмите кнопку OK.

- Установите необходимые разрешения. Если установить разрешение Полный доступ, то вы автоматически получаете все перечисленные ниже

Три способа обойти блокировку сайтов

На самом деле, обойти блокировку сайта довольно просто, конечно же, если его не закрыли физически (конфискация серверов).

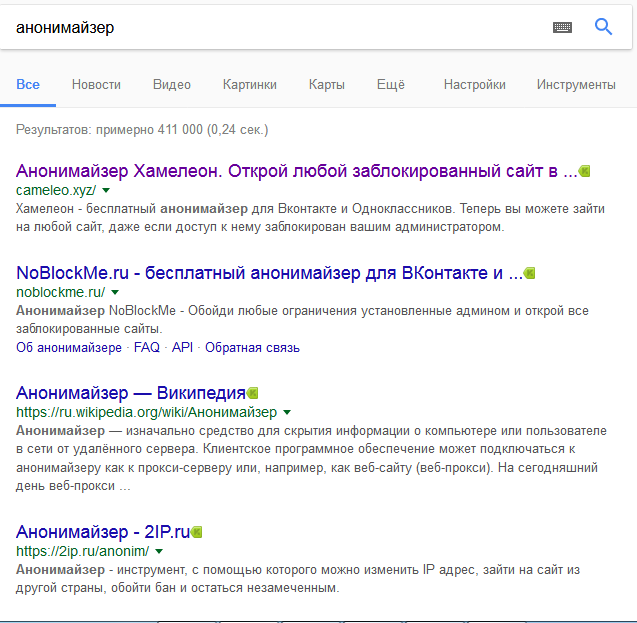

Самым простым способом являются анонимайзеры. Человек вводит в поисковую строку запрос «анонимайзер» и переходит по одной из ссылок.

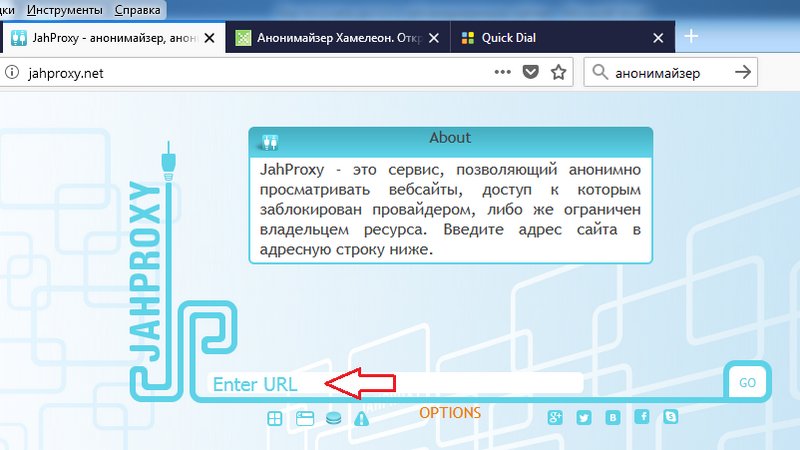

На открывшейся страничке, пользователь вводит в поисковую строку интересующий его ресурс.

К сожалению, анонимайзеры сами часто попадают в список запрещенных сайтов, и нет уверенности в том, что данные ресурсы будут доступны в обозримом будущем.

Есть более сложные способы попасть на заблокированный сайт, например, воспользоваться i2p сетью, но это довольно сложная задача для начинающего пользователя.

Самыми простыми и в то же время надежными способами получить доступ к скрытому ресурсу, являются: VPN сервера, прокси-адреса и приложения со встроенными средствами анонимизации.

Проверка политики ограниченного использования программ SRP

Есть такая политика Software Restriction Policies (Политики ограниченного использования программ) — это функция, основанная на групповых политиках, которая определяет программы, работающие на компьютерах в домене Active Directory, и управляет возможностью их запуска. Политики ограничения программного обеспечения являются частью стратегии безопасности и управления Microsoft, которая помогает предприятиям повысить надежность, целостность и управляемость своих компьютеров.

Вы также можете использовать политики ограниченного использования программ для создания сильно ограниченных конфигураций для компьютеров, в которых вы разрешаете запускать только специально определенные приложения. Политики ограниченного использования программ интегрированы с Microsoft Active Directory и групповой политикой. Вы также можете создавать политики ограниченного использования программ на автономных компьютерах. Политики ограниченного использования программ — это политики доверия, которые представляют собой правила, установленные администратором для ограничения работы сценариев и другого кода, который не является полностью доверенным.

Вы можете определить эти политики с помощью расширения политик ограниченного использования программ редактора локальной групповой политики или оснастки «Локальные политики безопасности» в консоли управления (MMC).

Проверить наличие на компьютере политики SRP можно через RSOP или реестр, давайте я покажу какую ветку реестра нужно изучить.

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\ Windows\safer\codeidentifiers

Наличие раздела safer\codeidentifiers уже говорит, о применении политик SRP. Регулируется она ключом DefaultLevel. Чтобы приостановить действие политики SRP установите у ключа DefaultLevel значение .

Так же в случае с доменным компьютером могут быть политики ограничения приложений через AppLocker, проверить это можно из редактора групповых политик gpedit.msc или оснастки secpol.msc. Далее раздел «Параметры безопасности — AppLocker».

Зачем нужны права файлам и папкам

Механизм разграничения доступа к файлам и папкам необходим по многим причинам. Например:

1. Ограничение доступа к информации разными пользователями.

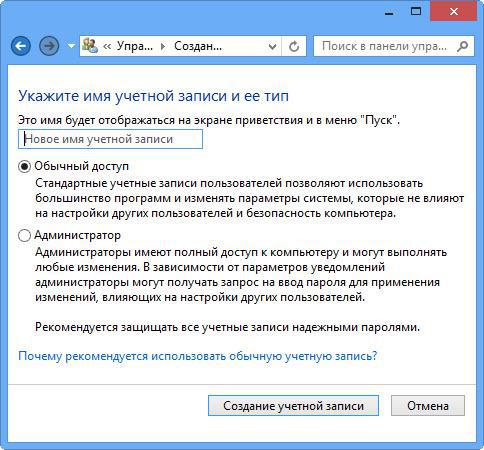

Если на одном компьютере или в общей сети работает несколько (больше одного) пользователей, логично ограничить доступ к информации — одним пользователям доступна вся информация (чаще всего это администраторы), другим — только их собственные файлы и папки (обычные пользователи).

Например, дома можно сделать ограничение прав одного пользователя так, чтобы защитить важные файлы и папки от удаления (чтобы ребенок не смог по незнанию удалить важные документы), в то время как с другого (родительского профиля) можно было делать все, что угодно.

В первой главе я показал, как разрешить доступ определенным пользователям. Точно так же можно и ограничить доступ — шаги те же самые, только в пункте 9 надо ставить другие галочки.

2. Безопасность операционной системы.

В Windows XP все устроено довольно примитивно — пользователи с правами администратора могут изменять (и удалять) любые папки и файлы на жестком диске, в том числе системные, т.е. принадлежащие Windows. Фактически, любая программа, запущенная в профиле пользователя-администратора, могла сделать с содержимым жесткого диска всё, что угодно. Например, удалить файл boot.ini, из-за чего Windows перестанет загружаться.

Под правами ограниченного пользователя, где благодаря настройкам безопаности нельзя было удалять важные системные файлы, мало кто сидел, предпочитая администраторскую учетную запись. Таким образом, учетная запись с правами администратора в Windows XP создает самые благоприятные условия для вирусов.

В Windows Vista, в Windows 7 и Windows 8 работает «Контроль учетных записей пользователя» (кратко UAC): при работе в администраторской учетной записи программы, запускаемые пользователем, работают с ограниченными правами. То есть удалить или изменить системные файлы программы не могут. Программы способны получить более полный доступ, запросив его у пользователя с помощью окна UAC, о котором я уже рассказывал:

Если права доступа к файлам настроены правильно и UAC включен, то вирусы, запущенные в администраторской учетной записи Vista/7/8, не смогут серьезно навредить системе без разрешения человека, сидящему за компьютером.

UAC бесполезен в случаях:

1. Если за компьютером сидит пользователь, бездумно нажимающий кнопки «Да» и «OK»

2. Если запускать программы «от имени администратора» (правой кнопкой по ярлыку программы — Запустить от имени администратора).

3. UAC отключен.

4. Для системных файлов и папок на жестком диске разрешен полный доступ всем пользователям.

Советую почитать описание типов учетных записей Windows:

Типы учетных записей в Windows 7/8

Программы, запущенные в учетной записи ограниченного пользователя Windows Vista/7/8 (тип «Обычный доступ»), не могут вызвать окно UAC и работать с правами администратора, что вполне логично.

Повторю еще раз: когда нет возможности повысить свои права до администраторских, навредить защищенным с помощью ограничения прав доступа файлам операционной системы нельзя.

Работа с VPN серверами

Один из самых простых способов, с помощью которого можно получить доступ к заблокированному ресурсу является VPN сервер.

Воспользоваться услугами VPN можно несколькими путями. Самым распространенным способом является добавление в интернет-браузер специального расширения. Это тем более просто, потому что, сейчас практически каждый браузер поддерживает данную функцию.

Кроме браузера, VPN можно подключить на уровне программного обеспечения. Для этого, пользователь устанавливает специальное приложение, которое перехватывает весь трафик на компьютере. Таким образом, можно получить доступ не только к интернет страницам, но и к различным мессенджерам (если они заблокированные).

Для операционной системы Android, есть свои приложения для доступа к VPN. Что бы ими воспользоваться, достаточно скачать, например Opera VPN из Play Маркета и запустить его. Пока приложение работает, человек может запускать браузер, клиенты социальных сетей и мессенджеры, ведь весь трафик перехватывается этой программой.