Как настроить подпись dkim для защиты электронной почты от спуфинга

Содержание:

Results of a DMARC Check

A DMARC test performed with DMARC Record Check will test and declare the following tags.

| tag | explanation |

| v | DMARC protocol version. |

| p | Apply this policy to apply to email that fails the DMARC check. Can be “none”, “quarantine”, or “reject”. “none” is used to collect the DMARC report and gain insight into the current email flows and their status. |

| rua | A list of URIs for ISPs to send XML feedback to. NOTE: this is not a list of email addresses. DMARC requires a list of URIs of the form “mailto:”. |

| ruf | A list of URIs for ISPs to send forensic reports to. NOTE: this is not a list of email addresses. DMARC requires a list of URIs of the form “mailto:”. |

| rf | The reporting format for forensic reports. This can be either “afrf” or “iodef”. |

| pct | The percentage tag instructs ISPs to only apply the DMARC policy to a percentage of failing email’s. “pct=50” will tell receivers to only apply the “p=” policy 50% of the time against emails that fail the DMARC check. NOTE: this will not work for the “none” policy, but only for “quarantine” or “reject” policies. |

| adkim | Specifies the “Alignment Mode” for DKIM signatures, this can be either “r” (Relaxed) or “s” (Strict). In Relaxed mode also authenticated DKIM signing domains (d=) that share an Organizational Domain with an emails ‘From’ domain will pass the DMARC check. In Strict mode an exact match is required. |

| aspf | Specifies the “Alignment Mode” for SPF, this can be either “r” (Relaxed) or “s” (Strict). In Relaxed mode also authenticated SPF domains that share an Organizational Domain with an emails ‘From’ domain will pass the DMARC check. In Strict mode an exact match is required. |

| sp | This policy should be applied to email from a sub-domain of this domain that fails the DMARC check. Using this tag domain owners can publish a “wildcard” policy for all subdomains. |

| fo | Forensic options. Allowed values: “0” to generate reports if both DKIM and SPF fail, “1” to generate reports if either DKIM or SPF fails to produce a DMARC pass result, “d” to generate report if DKIM has failed or “s” if SPF failed. |

| ri | The reporting interval for how often you’d like to receive aggregate XML reports. This is a preference and ISPs could (and most likely will) send the report at different intervals (normally this will be daily). |

| all information about DMARC |

| more information about DMARC Records |

| use the DMARC Record Generator to generate your DMARC record |

| use the record setup guides for guidance on how to set up your DMARC record for specific webhosts |

Создание почтового ящика

Для создания ящика перейдите под пользователем root в раздел Учетные записи — Почтовые ящики и нажмите Создать.

При работе от другого пользователя перейдите в раздел Почта — Почтовые ящики и нажмите Создать.

В открывшейся форме заполните необходимые поля:

- Имя — имя ящика, которое будет указываться перед @. Например, admin, info, support и так далее. В имени могут использоваться латинские буквы, цифры, тире и точки.

- Домен — на каком домене должен быть создан ящик (т.е., что указано после @).

- Слать копии на e-mail — можно указать ящики, на которые будет приходить копии всех входящих писем, поступивших на создаваемый ящик.

- Макс.размер — можно указать максимальный размер ящика

- Примечание — здесь можно указать любую дополнительную информацию.

Нажмите Ок — почтовый ящик создан.

How does DMARC work?

- A domain administrator publishes the policy defining its email authentication practices and how receiving mail servers should handle mail that violates this policy. This DMARC policy is listed as part of the domain’s overall DNS records.

- When an inbound mail server receives an incoming email, it uses DNS to look up the DMARC policy for the domain contained in the message’s “From” (RFC 5322) header. The inbound server then checks evaluates the message for three key factors:

- Does the message’s DKIM signature validate?

- Did the message come from IP addresses allowed by the sending domain’s SPF records?

- Do the headers in the message show proper “domain alignment”?

- With this information, the server is ready to apply the sending domain’s DMARC policy to decide whether to accept, reject, or otherwise flag the email message.

- After using DMARC policy to determine the proper disposition for the message, the receiving mail server will report the outcome to the sending domain owner.

Как добавить запись TXT, чтобы включить проверку DMARC

Чтобы включить DMARC, добавьте в DNS домена запись TXT.

О записях TXT

Запись TXT – это тип записи DNS, который содержит текстовую информацию для источников за пределами домена. Добавьте эти записи в настройки домена на сайте регистратора домена, а не в консоли администратора Google.

Подробная информация приведена в разделе .

Как добавить запись TXT для DMARC

Чтобы добавить запись TXT для DMARC в своем домене, выполните перечисленные ниже действия.

Важно!

- Замените доменное имя solarmora.com, которое используется в этом примере, своим доменным именем.

- Замените значения в примере значениями для выбранного правила DMARC.

- Войдите в консоль управления своего регистратора домена.

- Перейдите на страницу, на которой можно изменить записи DNS.

Субдомены. Если ваш регистратор не позволяет обновлять записи DNS субдомена, добавьте запись в родительский домен. Узнайте, как обновить записи DNS для субдомена.

-

Добавьте запись DNS для _dmarcTXT record name (Название записи TXT). В первом поле в разделе DNS Host name (Название хоста DNS) введите следующее:TXT record value (Значение записи TXT). Во втором поле введите значения для правила DMARC, например следующие:

- Сохраните изменения.

Значение записей TXT для DMARC

Примечание. В Gmail не поддерживается тег DMARC ruf, используемый для отправки отчетов о сбоях (аналитических отчетов).

| Название тега | Требуется | Описание и значения |

|---|---|---|

|

v |

Да | Версия протокола. Укажите DMARC1. |

|

p |

Да |

Определяет действия с подозрительными сообщениями, поступившими в ваш домен:

|

|

pct |

Нет |

Позволяет задать процент подозрительных сообщений, к которым применяется правило DMARC. Подозрительными считаются письма, которые не прошли проверку DMARC. Укажите целое число от 1 до 100.Значение по умолчанию – 100. |

|

rua |

Нет |

Позволяет указать адрес для получения отчетов о применении правил DMARC в вашем домене. Укажите в этом параметре собственный адрес электронной почты или создайте новый адрес. Адрес должен содержать параметр mailto:, например mailto:dmarc-reports@solarmora.com. Чтобы отправлять отчеты на несколько адресов, укажите их через запятую. |

|

sp |

Нет |

Задает правило для сообщений из субдоменов вашего основного домена. Используйте этот параметр, чтобы настроить для субдоменов другое правило DMARC.

|

| adkim | Нет |

Позволяет настроить режим проверки соответствия для записей DKIM, который определяет, насколько точно данные сообщений должны совпадать с подписями DKIM.

|

|

aspf |

Нет |

Позволяет настроить режим проверки соответствия для записей SPF (ASPF), который определяет, насколько точно данные сообщений должны совпадать с подписями SPF.

|

Как настроить DMARC без техподдержки?

Для примера мы взяли адрес: dmarc@example.com

Что понадобиться:

-

Настроенная доменная запись в DNS-настройках;

-

Прописанная DKIM-подпись;

-

Настроенная SPF –запись;

Стандартная DMARC – запись для нее выглядит так:

_dmarc.example.com IN TXT “v=DMARC1; p=none”, где

example.com – основной домен;

p = — политика;

none – не принимать никаких действий, т.е. решение принимает почтовый сервис.

Это самая простая DMARC – запись, составленная для одного домена. Она идеально подходит тем, кому DMARC нужен для галочки, а не для того, чтобы почта доходила до получателя.

Теперь немножко посложнее — для тех, кому важен результат. Простую DMARC – запись под определенный домен, которая будет генерировать отчеты, можно сделать двумя способами:

Готовая запись для dmarc@example.com выглядит так:

и означает, что эта она настроена для одного сервера (DMARC1), для почтового адреса rua=dmarc@example.com. Запись ruf= означает, что раз в сутки на адрес dmarc@example.com будет приходить XML- отчет.

Отчет содержит адрес отправителя (домен или IP) вместе с историей обработки писем: были ли они отправлены или не идентифицированы SPF или DKIM. Как правило, это очень длинный файл с обилием тегов. Но существуют инструменты, которые приводят его в понятный, даже для бабушек, вид. Их перечень постоянно обновляется на официальном сайте DMARC.

Сгенерированная запись хороша тем, что ее создание занимает сутки, в крайнем случае. Чаще всего – это пару часов. При этом автоматическое создание записи гарантирует, что в ней нет ошибок.

Настройка DNS-записей для домена

После создания почтового домена и почтового ящика необходимо правильно настроить DNS-записи домена: MX, SPF, DMARC, DKIM и PTR.

MX

- Нажмите на значок шестеренки рядом с нужным доменом и выберите пункт Настройки DNS.

- Создайте новую MX-запись или отредактируйте имеющуюся, кликнув на значок карандаша. В качестве значения укажите , например:

- Удалите прочие MX-записи, если они были созданы.

SPF

В SPF-записи указывается список серверов, с которых разрешена отправка писем от имени вашего домена.

Для настройки SPF:

- Нажмите на значок шестеренки рядом с нужным доменом и выберите пункт Настройки DNS.

- Если TXT-запись с параметром «v=spf1» уже существует, ее необходимо отредактировать, нажав на значок карандаша. Если подобной записи еще нет, необходимо нажать на «Добавить DNS-запись» справа вверху и выбрать пункт «TXT».

-

В окне настройки DNS-записи поле «Хост» оставьте пустым. В поле «Значение» укажите следующую запись, заменив 1.1.1.1 на IP-адрес вашего сервера:

v=spf1 ip4:1.1.1.1 a mx ~all

- Сохраните изменения.

DKIM

1. Включите DKIM в панели ISPmanager:

- Под пользователем root перейдите в раздел Настройки — Возможности.

- Найдите в списке «Почтовый сервер (SMTP/POP3/IMAP)» и дважды кликните по нему

- Отметьте пункт «OpenDKIM (exim)» и нажмите «Применить изменения».

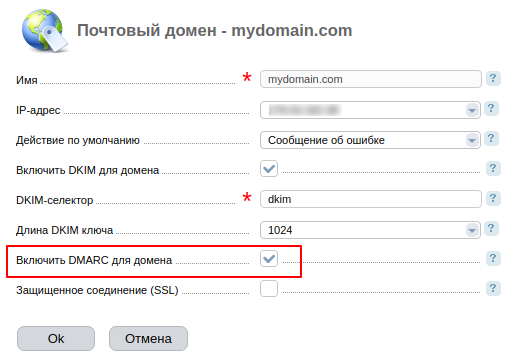

- Перейдите в раздел Домены — Почтовые домены и дважды кликните по нужному домену.

- Отметьте пункт «Включить DKIM для домена».

- Также отметьте пункт «Включить DMARC для домена» — эта запись потребуется нам на следующем шаге.

Нажмите Ok.

Произведенная настройка добавит необходимые TXT-записи для домена (dkim._domainkey и _dmarc).

2. Скопируйте полученную запись:

- Перейдите в раздел Домены — Доменные имена.

- Выделите нужный домен и нажмите Записи.

- Найдите запись вида «dkim._domainkey.вашдомен» и дважды кликните по строчке с ней.

- Скопируйте содержимое поля «Значение».

3. Пропишите DKIM у домена:

- Нажмите на значок шестеренки рядом с вашим доменом и выберите пункт Настройки DNS.

- Если TXT-запись с параметром «v=DKIM1» уже существует, ее необходимо отредактировать, нажав на значок карандаша. Если подобной записи еще нет, необходимо нажать на «Добавить DNS-запись» справа вверху и выбрать пункт «TXT».

- В окне настройки DNS-записи в поле «Хост» укажите dkim._domainkey. В поле «Значение» вставьте DKIM-запись, скопированную в ISPmanager.

Сохраните изменения.

DMARC

1. Включите DMARC в панели ISPmanager.

Вероятно, вы сделали это на предыдущем шаге с DKIM. Если же нет, то:

- Перейдите в раздел Домены — Почтовые домены.

- Выделите нужный домен и нажмите Изменить.

- Отметьте пункт «Включить DMARC для домена» и нажмите Ок, чтобы сохранить изменения.

2. Скопируйте полученную запись:

- Перейдите в раздел Домены — Доменные имена.

- Выделите нужный домен и нажмите Записи.

- Найдите запись вида «_dmarc.вашдомен» и дважды кликните по строке с ней.

- Скопируйте содержимое поля «Значение».

3. Пропишите DMARC у домена:

- Нажмите на значок шестеренки рядом с вашим доменом и выберите пункт Настройки DNS.

- Если TXT-запись с параметром «v=DMARC1» уже существует, ее необходимо отредактировать, нажав на значок карандаша. Если подобной записи еще нет, необходимо нажать на «Добавить DNS-запись» справа вверху и выбрать пункт «TXT».

- В окне настройки DNS-записи в поле «Хост» укажите _dmarc. В поле «Значение» вставьте DMARC-запись, скопированную в ISPmanager.

PTR

- В панели ISPmanager перейдите в раздел Настройки — Настройки системы.

- В поле «Имя сервера» укажите ваш домен. Этим именем ваша почтовая служба будет представляться при отправке письма.

- В поле «IPv4-адрес» нажмите «Задать обратную зону» и также укажите ваш домен.

Что делать дальше?

После создания и проверки, дело за малым – разместить DMARC в DNS-записи сайта. К примеру, если строка сгенерирована автоматически, то запись в DNS для адреса dmarc@example.com имеет следующий вид:

DMARC – не панацея от мошенников. Но он заставляет их в поле «FROM» указывать домен, который отличается от оригинального, что облегчает обнаружение спама. Как почтовым провайдерам, так и самим отправителям. Через механизм отчетов бренды могут не только контролировать безопасность своего домена и отслеживать попытки мошенничества с рассылками, но и определять нарушителей.

Мы дали только базовую настройку DMARC, которая поможет поставить «первый уровень» защиты для одного домена и одного IP, с которого делаются рассылки. Напомним, чтобы настроить DMARC в сервисе Estismail — читайте инструкцию. Если у вас более 2-х IP, как у пользователей тарифа CLOUD, то рекомендуем обратиться в нашу техподдержку. Время это сэкономит точно 🙂

Безопасных рассылок и эффективных кампаний!

Защита почтового сервера без использования антивируса

Итак, прежде чем мы приступим непосредственно к изменению настроек безопасности нашего почтового сервера, нужно разобраться с тем, что именно мы собираемся настраивать. Если тебя не пугают страшные на вид аббревиатуры, состоящие из трех и более заглавных букв латинского алфавита, ты можешь пропустить этот раздел. Остальных приглашаю освежить свои знания, ибо повторение, как гласит народная мудрость, мать учения.

Что такое DKIM?

DKIM (Domain Keys Identified Mail) — это, условно говоря, цифровая подпись, которая подтверждает подлинность отправителя и гарантирует целостность доставленного письма. Подпись добавляется в служебные заголовки сообщения и остается незаметной для самого пользователя. Поскольку в DKIM используется асимметричная система шифрования, репозиторий сервера всегда хранит два ключа шифрования — открытый (сертификат) и закрытый. С помощью закрытого ключа формируются заголовки для всей исходящей почты, а открытый ключ как раз добавляется в DNS-записи в виде TXT-файла.

Статус DKIM проверяется автоматически на стороне получателя при сохранении письма в контейнер (именной почтовый ящик). И если домен в письме не авторизован для отправки сообщений, то письмо может быть помечено подозрительным или же сразу помещено в папку «Спам», в зависимости от настроенной политики безопасности. Кстати, это одна из ключевых причин, почему письма определенных отправителей постоянно попадают в спам, даже несмотря на валидность домена отправителя.

Для работы с DKIM требуется выполнение следующих условий:

- поддержка DKIM почтовым сервером (а она есть у всех современных почтовиков);

- создание приватного и публичного ключа шифрования (это нужно сделать ручками);

- занесение в DNS домена записей, связанных с DKIM (и это тоже ручками).

Принцип работы DKIM

Что такое SPF?

Важно помнить, что SPF-запись должна быть только одна для одного домена, хотя уже в рамках одной SPF может содержаться несколько записей. И нужно сказать, что для поддоменов будут нужны свои записи

И никак иначе! Безопасность требует времени и усердия.

Принцип работы SPF

Что такое DMARC?

DMARC (Domain-based Message Authentication, Reporting and Conformance) — это еще одна подпись, которая позволяет серверу получателя принять решение, что делать с пришедшим письмом

Важно заметить, что DMARC — это скорее дополнительная фича к уже используемым DKIM и SPF. Например, если отправленное сообщение не прошло проверку DKIM и SPF, то оно не пройдет и DMARC

Все логично. А вот если письмо успешно прошло хотя бы одну проверку (DKIM или SPF), то и проверку DMARC оно тоже преодолеет. Также при помощи DMARC можно получать репорты от почтовых систем с информацией, сколько через них пыталось пройти или прошло поддельных сообщений на ваш домен. Из сказанного становится понятно, что DMARC добавляется только после того, как уже настроены записи SPF и DKIM.

Принцип работы DMARC

От чего нельзя защититься с помощью DKIM, SPF и DMARC

Некоторые полезные ссылки для проверки корректности настройки DKIM- и SPF-записей, а также репутации домена:

- SPF Policy Tester — онлайн-сервис проверки корректности SPF-записи. Для проведения теста на сайте указываешь почтовый адрес, с которого хочешь отправлять письма, и IP-адрес почтового сервера. Если все хорошо, то после нескольких секунд ожидания внизу страницы должна появиться зеленая надпись .

- Dkimvalidator.com — разработчики этого сервиса дают тебе адрес почты, на который нужно выслать письмо. После этого можно просмотреть отчет о валидности DKIM. Все просто!

- Mail-tester.com — еще один вариант аналогичного сервиса, где тебе предоставляется адрес почты для отправки тестового сообщения, а после этого можно посмотреть отчет о доставке. Если возникли проблемы, из представленного репорта можно понять, в чем именно заключаются косяки.

Также не стоит забывать о регистрации своего сервера в службах постмастера для публичных почтовых серверов (если ты, конечно, администрируешь такой сервер). Это позволит тебе не только получать статистику по рассылкам, но и заработать чуть больше доверия от этого почтового сервиса. Вот самые известные и часто используемые постмастеры: Mail.RU, Yandex и Gmail.