Как настроить защиту сети в windows 10

Содержание:

- Введение

- Включение и отключение защиты от несанкционированного изменения для Организации с помощью IntuneTurn tamper protection on (or off) for your organization using Intune

- Настройка центра поддержки

- УстановкаInstallation

- Отключение Windows Defender в O&O ShutUp10

- Безопасный Интернет с Internet Explorer 8

- Пароли и другие способы защиты входа в систему

- Вопросы и ответыFrequently asked questions

- Для чего нужны базовые параметры безопасности?Why are security baselines needed?

- Использование групповой политики для включения и настройки контактных данныхUse Group Policy to enable and customize contact information

- Открытие приложения для обеспечения безопасности WindowsOpen the Windows Security app

- Обновление Windows

- 7] Семейные варианты

- Шифрование дисков при помощи BitLocker

- Виртуализация Windows 10

- Настройка безопасности после установки ОС

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Включение и отключение защиты от несанкционированного изменения для Организации с помощью IntuneTurn tamper protection on (or off) for your organization using Intune

Если вы являетесь участником группы безопасности Организации, а ваша подписка содержит Intune, вы можете включить (или выключить) защиту от несанкционированного изменения для своей организации на портале управления устройствами Microsoft 365 ( https://aka.ms/intuneportal ).If you are part of your organization’s security team, and your subscription includes Intune, you can turn tamper protection on (or off) for your organization in the Microsoft 365 Device Management portal (https://aka.ms/intuneportal).

Примечание

Возможность управления защитой от подделки в Intune теперь размещается. Если у вас еще нет, вы будете в ближайшей компании, предполагаю, что у вашей организации есть Advanced Threat protection (Майкрософт Defender ATP) и вы отвечаете за соблюдение предварительных требований, описанных ниже.The ability to manage tamper protection in Intune is rolling out now; if you don’t have it yet, you should very soon, assuming your organization has Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) and that you meet the prerequisites listed below.

Для выполнения описанной ниже задачи необходимы соответствующие разрешения, такие как глобальный администратор, администратор безопасности или операции безопасности.You must have appropriate permissions, such as global admin, security admin, or security operations, to perform the following task.

-

Убедитесь, что ваша организация отвечает всем указанным ниже требованиям для управления защитой от мошенничества с помощью Intune.Make sure your organization meets all of the following requirements to manage tamper protection using Intune:

- В вашей организации должен быть установлен Microsoft Defender ATP (это приложение входит в состав Microsoft 365в).Your organization must have Microsoft Defender ATP E5 (this is included in Microsoft 365 E5).

- Для управления устройствамиваша организация использует Intune.Your organization uses Intune to manage devices. (Требуютсялицензии Intune ; они включены в Microsoft 365 в.)(Intune licenses are required; this is included in Microsoft 365 E5.)

- На компьютерах с Windows должны быть установлены Windows 10 OS , , или более поздней версии.Your Windows machines must be running Windows 10 OS , , or later. (Дополнительные сведения о выпусках см. в разделе сведения о выпуске Windows 10 .)(See Windows 10 release information for more details about releases.)

- Вы должны использовать систему безопасности Windows, в которой система управления безопасностью обновилась в версии 1.287.60.0 (или более поздней).You must be using Windows security with security intelligence updated to version 1.287.60.0 (or above).

- На вашем компьютере должна быть установлена версия платформы защиты от вредоносных программ (4.18.1906.3 (или более поздней версии) и подсистема защиты от вредоносных программ версии 1.1.15500. X (или более поздней).Your machines must be using anti-malware platform version 4.18.1906.3 (or above) and anti-malware engine version 1.1.15500.X (or above). (Управление обновлениями антивирусной программы защитника Майкрософт и применение базовых планов.)(Manage Microsoft Defender Antivirus updates and apply baselines.)

-

Перейдите на портал управления устройствами Microsoft 365 ( https://devicemanagement.microsoft.com ) и войдите в свою рабочую или учебную учетную запись.Go to the Microsoft 365 Device Management portal (https://devicemanagement.microsoft.com) and sign in with your work or school account.

-

Выберите профили конфигурации устройств > Profiles.Select Device configuration > Profiles.

-

Создайте профиль, как описано ниже.Create a profile as follows:

-

Платформа: Windows 10 и более поздние версииPlatform: Windows 10 and later

-

Тип профиля: Защита конечных точекProfile type: Endpoint protection

-

Категория: Центр безопасности защитника (Майкрософт )Category: Microsoft Defender Security Center

-

Защита от несанкционированного изменения: включеноTamper Protection: Enabled

-

-

Назначение профиля одной или нескольким группам.Assign the profile to one or more groups.

Используете ли вы Windows OS 1709, 1803 или 1809?Are you using Windows OS 1709, 1803, or 1809?

Если вы используете Windows 10 OS , или , вы не увидите защиту от несанкционированного доступа в приложении для обеспечения безопасности Windows.If you are using Windows 10 OS , , or , you won’t see Tamper Protection in the Windows Security app. В этом случае вы можете использовать PowerShell, чтобы определить, включена ли защита от несанкционированного изменения.In this case, you can use PowerShell to determine whether tamper protection is enabled.

Настройка центра поддержки

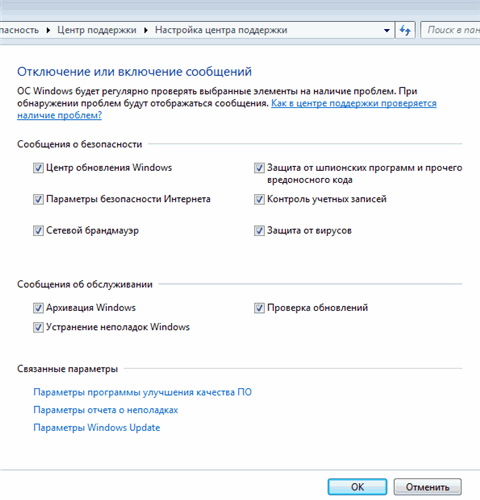

Щелкнув ссылку Настройка центра поддержки в левой панели центра, вы можете определить, о каких сообщениях вы хотите получать уведомления.

В этом окне помимо настройки сообщений о безопасности и обслуживании, вы можете также сконфигурировать связанные параметры — программы улучшения качества ПО, отчета о неполадках и Windows Update.

Отключение или включение сообщений

Впрочем, отключение некоторых уведомлений вполне может быть оправдано. Например, если вы используете фаервол или антивирус, которые Windows 7 не распознает, имеет смысл отключить соответствующие уведомления. Однако если у вас не установлено никакого антивирусного программного обеспечения, и вы отключаете уведомления Windows 7 о недостаточной защите от вирусов, чтобы система не надоедала, то мы скоро увидим вас в форуме Лечение систем от вредоносных программ.

Вне зависимости от того, отключены уведомления или нет, в центре поддержки выводится информация о состоянии компонентов операционной системы.

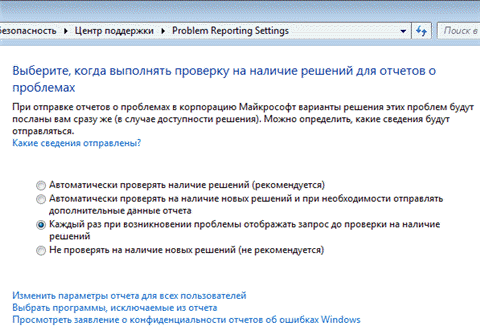

Параметры отчета о неполадках

Windows 7 может отправлять отчет в Microsoft при возникновении проблем в работе приложений. Если решение проблемы существует, операционная система предложит его вам. Эту возможность многие пользователи отключают из соображений конфиденциальности или просто из мнительности. На самом деле,как следует из политики конфиденциальности, личные данные при этом не передаются — вы можете ознакомиться, с политикой, нажав одноименную ссылку. С другой стороны, система действительно способна предложить решение, которое может быть неочевидно даже после самостоятельной ручной диагностики. По мере того, как пользователи со всего мира отправляют отчеты, распространенные проблемы будут выявляться, а решения — заноситься в базу и предлагаться пользователям. Иногда решение может быть недоступно сразу, но, спустя какое-то время, оно появляется.

Щелкнув ссылку Параметры, вы можете настроить параметры проверки решений.

Из этого же окна вы можете изменить параметры отчетов для всех пользователей, а также создать список программ, отчеты о которых не будут отправляться.

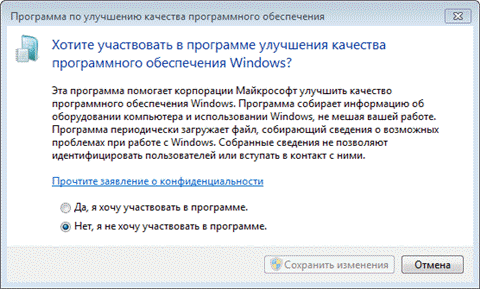

Параметры программы улучшения ПО

Вы можете принять участие в программе улучшения качества ПО Microsoft (по умолчанию вы в ней не участвуете). Суть программы ясна из ее описания на скриншоте.

УстановкаInstallation

-

Убедитесь, что ваш компьютер использует Windows 10 Pro или Enterprise, сборка версии 18305 или более поздней.Ensure that your machine is using Windows 10 Pro or Enterprise, build version 18305 or later.

-

Включите виртуализацию на компьютере.Enable virtualization on the machine.

- Если вы используете физический компьютер, убедитесь в том, что в BIOS включены возможности виртуализации.If you’re using a physical machine, make sure virtualization capabilities are enabled in the BIOS.

- Если вы используете виртуальную машину, выполните следующую команду PowerShell, чтобы включить вложенную виртуализацию.If you’re using a virtual machine, run the following PowerShell command to enable nested virtualization:Set-VMProcessor-VMName <VMName> -ExposeVirtualizationExtensions $trueSet-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

-

С помощью панели поиска на панели задач и ввода параметров включение и отключение функций Windows для доступа к инструменту дополнительные возможности Windows.Use the search bar on the task bar and type Turn Windows Features on and off to access the Windows Optional Features tool. Выберите «песочницу Windows» и нажмите кнопку ОК.Select Windows Sandbox and then OK. Перезагрузите компьютер, если будет предложено.Restart the computer if you’re prompted.

Если параметр «изолированная программная среда Windows» недоступен, ваш компьютер не соответствует требованиям для запуска «песочницы Windows».If the Windows Sandbox option is unavailable, your computer doesn’t meet the requirements to run Windows Sandbox. Если вы считаете, что это неверно, ознакомьтесь со списком предварительных требований, а также шагами 1 и 2.If you think this is incorrect, review the prerequisite list as well as steps 1 and 2.

-

Найдите и выберите пункт «изолированная программная среда Windows» в меню «Пуск», чтобы запустить ее в первый раз.Locate and select Windows Sandbox on the Start menu to run it for the first time.

Отключение Windows Defender в O&O ShutUp10

Бесплатная программа O&O ShutUp10 служит для отключения всевозможных настроек Windows 10, касающихся безопасности и конфиденциальности пользователя. С компьютера пользователя на сервера Майкрософт отправляется большое количество различных данных, программа помогает отключить большую часть средств системы, ответственных за передачу данных пользователя.

O&O ShutUp10 скачать

Программа не требует установки на ПК, приложение работает на русском языке. Подробнее об использовании программы O&O ShutUp10 читайте здесь.

- Запустите программу O&O ShutUp10 на компьютере от имени администратора.

- В окне программы перейдите к разделу «Windows Defender и Microsoft SpyNet».

- Создайте точку восстановления системы, а затем отключите параметры: «Отключить членство Microsoft SpyNet», «Отключить отправление проб данных в Microsoft», «Не отсылать Microsoft информацию о заражении системы вирусом», «Отключить Windows Defender».

- Передвиньте переключатель в положение включено (переключатель станет зеленого цвета).

Перезагрузите компьютер.

При необходимости, в программе O&O ShutUp10 снова можно включить Защитник Windows 10, передвинув переключатель в отключенное положение (красный цвет). Для применения изменений выполните перезагрузку компьютера.

Безопасный Интернет с Internet Explorer 8

В состав Windows 7 входит браузер Internet Explorer 8, который характеризуется развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию подсвечивания домена второго уровня, которая позволяет вовремя заметить неладное и избежать уловки сетевых мошенников, заманивающих пользователей на поддельный сайт с похожим на известное доменным именем, отказ от административных привилегий при запуске ActiveX, а также технологию Data Execution Prevention. Суть последней заключается в том, что когда браузер попытается выполнить какой-либо код, находящейся в памяти, система попросту не даст ему это сделать. В браузере имеются модель предупреждения XSS-атак (Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО. Средства Automatic Crash Recovery позволяют восстановить все ранее открытые вкладки после аварийного завершения работы приложения, а режим просмотра веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах общего доступа.

Пароли и другие способы защиты входа в систему

Пароль для входа в систему должен быть длинным и трудно угадываемым. В настоящее время рекомендуется, чтобы он состоял, как минимум, из 12 символов, содержал строчные и заглавные буквы, цифры и обязательно специальные символы. В Windows 10 пароль – это не единственный способ защиты доступа к компьютеру.

Раскройте стартовое меню и нажмите Параметры. Выберите группу Учетные записи и категорию Параметры входа. В верхней части окна, в разделе Требуется вход, вы можете определить, должен ли ваш компьютер запрашивать пароль при выходе из спящего режима. Стоит использовать этот параметр, особенно для компьютера на работе. Выберите в списке вариант Время выхода компьютера из спящего режима.

Windows Hello – это механизм входа в систему, основанный на биометрических данных. Эта функция пригодится, если ваш компьютер оснащен сканером отпечатков пальцев или камерой для распознавания лица. Раздел Windows Hello предлагает необходимые функции, когда к компьютеру подключено соответствующее биометрическое устройство.

Разделы ПИН-код и Графический пароль позволяют изменить традиционный пароль на ПИН-код или набор жестов. Код, безусловно, не так безопасен, как сложный пароль, но он связан с конкретным компьютером. Графический пароль – предназначен для использования на компьютерах с сенсорным экраном.

Другим удобным способом блокировки и разблокировки доступа к компьютеру является связывание его в пару с любым устройством Bluetooth, например, телефоном (компьютер должен быть оснащен соответствующим интерфейсом). Когда связанный телефон приблизится к компьютеру, система будет разблокирована автоматически.

Вопросы и ответыFrequently asked questions

Если вы являетесь домашним пользователем, Узнайте, как .If you are a home user, see .

Если вы являетесь организацией, использующей Microsoft Defender ATP, вы должны иметь возможность управлять защитой от несанкционированного изменения в Intune так же, как и управление другими функциями Endpoint Protection.If you are an organization using Microsoft Defender ATP E5, you should be able to manage tamper protection in Intune similar to how you manage other endpoint protection features. Посмотрите, как .See .

Ваша обычная групповая политика не применяется к защите от несанкционированного редактирования, а изменения параметров антивирусной программы защитника Майкрософт игнорируются, когда включена защита от несанкционированного изменения.Your regular group policy doesn’t apply to tamper protection, and changes to Microsoft Defender Antivirus settings are ignored when tamper protection is on.

Примечание

Незначительная задержка обработки групповой политики (GPO) может возникнуть в том случае, если параметры групповой политики включают значения, управляющие функциями антивирусной программы защитника Майкрософт, защищенными защитой от несанкционированногоA small delay in Group Policy (GPO) processing may occur if Group Policy settings include values that control Microsoft Defender Antivirus features protected by tamper protection.

Чтобы избежать возможной задержки, мы рекомендуем удалить настройки, которые управляют поведением антивирусной программы защитником Майкрософт из объекта групповой политики, и просто позволить защите от несанкционированного изменения с его параметрами.To avoid any potential delays, we recommend that you remove settings that control Microsoft Defender Antivirus related behavior from GPO and simply allow tamper protection to protect Microsoft Defender Antivirus settings.

Ниже приведены примеры параметров антивирусной программы «защитник Майкрософт».Some sample Microsoft Defender Antivirus settings:

Отключить защиту в реальном времениTurn off real-time protection Конфигурация компьютера \ административные шаблоны \ компоненты Components\Microsoft Defender Antivirus\Real-time ProtectionComputer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\Real-time Protection\Значение DisableRealtimeMonitoring = 0Value DisableRealtimeMonitoring = 0

Да.Yes. Оповещение отображается в https://securitycenter.microsoft.com разделе оповещения.The alert is shown in https://securitycenter.microsoft.com under Alerts.

Кроме того, ваша группа «операции безопасности» может использовать поисковые запросы, например следующие:In addition, your security operations team can use hunting queries, such as the following:

..

Для чего нужны базовые параметры безопасности?Why are security baselines needed?

Базовые параметры безопасности предоставляют пользователям важные преимущества, поскольку сочетают в себе глубокие знания специалистов Microsoft, ее партнеров и клиентов.Security baselines are an essential benefit to customers because they bring together expert knowledge from Microsoft, partners, and customers.

Например, для Windows 10 доступно более 3000 параметров групповой политики, а также более 1800 параметров для Internet Explorer 11.For example, there are over 3,000 Group Policy settings for Windows 10, which does not include over 1,800 Internet Explorer 11 settings. Из этих 4800 параметров только некоторые связаны с безопасностью.Of these 4,800 settings, only some are security-related. Хотя Microsoft предоставляет комплексные рекомендации по различным функциям безопасности, изучение каждой из них может занять много времени.Although Microsoft provides extensive guidance on different security features, exploring each one can take a long time. Необходимо самостоятельно определить влияние каждого параметра на безопасность.You would have to determine the security impact of each setting on your own. Затем по-прежнему необходимо определить подходящее значение для каждого параметра.Then, you would still need to determine the appropriate value for each setting.

В современных организациях угрозы безопасности постоянно видоизменяются, а ИТ-специалисты и разработчики политик должны быть в курсе этих угроз и вносить необходимые изменения в параметры безопасности Windows.In modern organizations, the security threat landscape is constantly evolving, and IT pros and policy-makers must keep up with security threats and make required changes to Windows security settings to help mitigate these threats. Для более быстрых развертываний и упрощения управления окнами Корпорация Майкрософт предоставляет клиентам базовые показатели безопасности, доступные в потребляемых форматах, например в резервных копиях объектов групповой политики.To enable faster deployments and make managing Windows easier, Microsoft provides customers with security baselines that are available in consumable formats, such as Group Policy Objects Backups.

Использование групповой политики для включения и настройки контактных данныхUse Group Policy to enable and customize contact information

Использование карточки контакта и настроенных уведомлений включает в себя два этапа.There are two stages to using the contact card and customized notifications. Во-первых, необходимо включить карточку контакта или пользовательские уведомления (или и то, и другое), а затем указать по крайней мере название вашей организации и один элемент контактных данных.First, you have to enable the contact card or custom notifications (or both), and then you must specify at least a name for your organization and one piece of contact information.

Это можно сделать только в групповой политике.This can only be done in Group Policy.

-

На компьютере, осуществляющем групповую политику, откройте Консоль управления групповыми политиками, правой кнопкой мыши щелкните объект групповой политики, который вы хотите настроить, и выберите команду Редактировать.On your Group Policy management machine, open the Group Policy Management Console, right-click the Group Policy Object you want to configure and click Edit.

-

В разделе Редактор управления групповой политикой перейдите в раздел Конфигурация компьютера и выберите Административные шаблоны.In the Group Policy Management Editor go to Computer configuration and click Administrative templates.

-

Разверните дерево с компонентами windows > безопасность windows > корпоративная настройка.Expand the tree to Windows components > Windows Security > Enterprise Customization.

-

Включите карту контакта и настроенные уведомления, настроив два отдельных параметра групповой политики.Enable the contact card and the customized notifications by configuring two separate Group Policy settings. Они будут использовать один и тот же источник информации (объясняется в разделе шаги 5 и 6).They will both use the same source of information (explained in Steps 5 and 6). Вы можете включить оба или slect одного или другого:You can enable both, or slect one or the other:

-

Чтобы включить карточку контакта, откройте параметр Настроить пользовательские контактные данные и установите для него значение Включено.To enable the contact card, open the Configure customized contact information setting and set it to Enabled. Нажмите OК.Click OK.

-

Чтобы включить настроенные уведомления, откройте параметр Настроить пользовательские уведомления и установите для него значение Включено.To enable the customized notifications, open the Configure customized notifications setting and set it to Enabled. Нажмите OК.Click OK.

-

-

После включения карточки контакта или настроенных уведомлений (или и того, и другого) необходимо установить параметр Указать название компании для связи в значение Включено.After you’ve enabled the contact card or the customized notifications (or both), you must configure the Specify contact company name to Enabled. Введите название вашей компании или организации в поле в разделе Параметры.Enter your company or organization’s name in the field in the Options section. Нажмите OК.Click OK.

-

Чтобы обеспечить отображение пользовательских уведомлений или карточки контакта, необходимо также настроить хотя бы один из следующих параметров, открыв их, установив их в значение Включено и добавив контактные данные в поле в разделе Параметры:To ensure the custom notifications or contact card appear, you must also configure at least one of the following settings by opening them, setting them to Enabled and adding the contact information in the field under Options:

- Укажите контактный адрес электронной почты или идентификатор электронной почтыSpecify contact email address or Email ID

- Укажите контактный телефонный номер или идентификатор SkypeSpecify contact phone number or Skype ID

- Укажите контактный веб-сайтSpecify contact website

-

Нажмите ОК после настройки каждого параметра, чтобы сохранить изменения.Click OK after configuring each setting to save your changes.

Открытие приложения для обеспечения безопасности WindowsOpen the Windows Security app

-

Щелкните значок в области уведомлений на панели задач.Click the icon in the notification area on the taskbar.

-

Поиск в меню «Пуск» для системы безопасности Windows.Search the Start menu for Windows Security.

-

Открытие области из параметровWindows.Open an area from Windows Settings.

Примечание

Параметры, заданные с помощью средств управления, таких как групповая политика, Microsoft Intune или Диспетчер конфигураций конечных точек Майкрософт, обычно имеют приоритет над параметрами в системе безопасности Windows.Settings configured with management tools, such as Group Policy, Microsoft Intune, or Microsoft Endpoint Configuration Manager, will generally take precedence over the settings in the Windows Security. В статьях о каждом из разделов приведены ссылки на инструкции по настройке соответствующих функций и продуктов.See the topics for each of the sections for links to configuring the associated features or products.

Обновление Windows

В разделе Windows Update вы найдете практически все, что вам нужно для управления обновлениями Windows 10. Вам не нужно будет заходить в этот раздел, чтобы вручную загружать или устанавливать обновления — система делает все это автоматически, однако именно здесь вы можете посмотреть историю обновлений, изменить часы работы, выбрать график перезапуска на определенное время и способ установки обновлений.

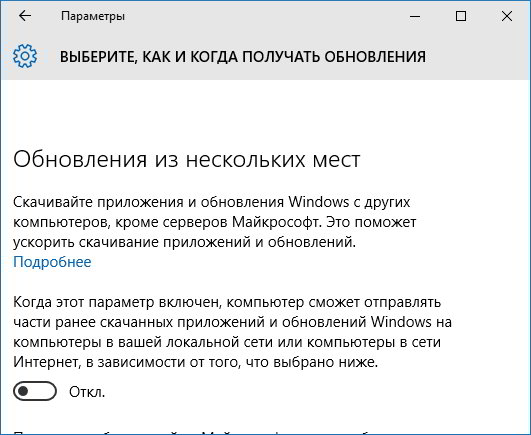

В этом разделе вы также можете отключить одноранговую систему обновления Windows 10, которая позволяет вашему компьютеру загружать обновления из онлайн-сети незнакомых компьютеров. Для получения дополнительной информации о том, как это сделать, ознакомьтесь с нашей инструкцией.

7] Семейные варианты

Последний раздел — это «Семейные опции», но он больше рассказывает потребителям об этой функции и о том, что они могут из нее извлечь. Мы подробно поговорили о родительском контроле, если вы даете детям свой компьютер, мы рекомендуем его использовать. Вы можете настроить экранное время, следить за тем, что просматриваете, а также позволить своим детям покупать приложения и игры.

Безопасность Windows в Windows Security предлагает полный пакет, который позволяет вам контролировать аспекты безопасности компьютера. Прямо от просмотра до компьютерной безопасности оборудования для родительского контроля. Если вы настраиваете компьютер впервые, обязательно настройте его сразу.

Шифрование дисков при помощи BitLocker

Механизм шифрования содержимого жёстких дисков, дебютировавший в «Висте», также мигрировал с некоторыми улучшениями в состав корпоративной (Enterprise) и максимальной (Ultimate) редакций Windows 7. Если в предыдущей версии системы приходилось для включения функции криптографической защиты данных вручную разбивать диск на два раздела, то теперь «семёрка» автоматически резервирует место на носителе на этапе установки операционки. Помимо этого в Windows 7 появился агент восстановления данных и была реализована возможность шифрования средствами BitLocker не только системного, но и всех других разделов диска с файловой системой NTFS

Обратим внимание читателей на тот факт, что в отличие от системы EFS, позволяющей шифровать отдельные файлы, BitLocker выполняет криптографическую защиту всех файлов на выбранном носителе или разделе диска. Подобный подход существенно улучшает защиту данных от несанкционированного доступа при физическом доступе к компьютеру и дискам

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

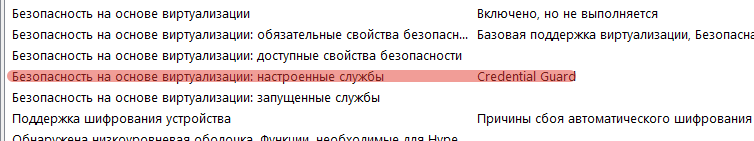

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Настройка безопасности после установки ОС

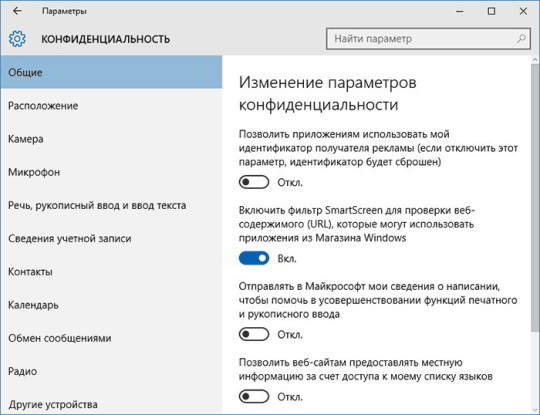

В данном случае вам необходимо будет работать с настройками Windows 10. В настройках вы сможете найти вкладку, которая имеет название «Конфиденциальность». Нажмите на своей клавиатуре комбинацию Win+I, после этого выберите необходимый вам пункт, каждый из имеющихся пунктов рассмотрим более детально, для того чтобы вам было понятнее.1. Общие

В этом пункте можно отключить все опции, оставьте включенным только лишь пункт «Включить фильтр SmartScreen».

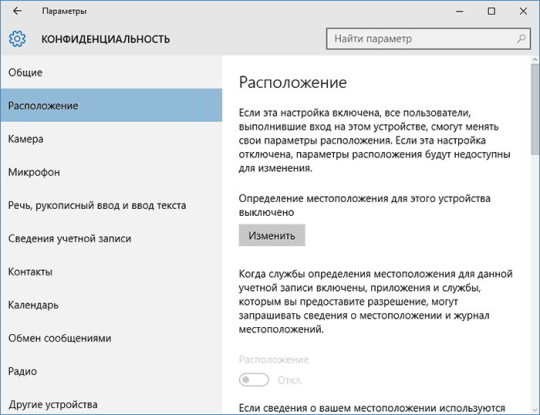

2. Расположение

В этом разделе вы сможете отключить возможность определения вашего местоположения, в общем, для всего компьютера, а также можете отключить данную возможность по отдельности для каждого приложения.

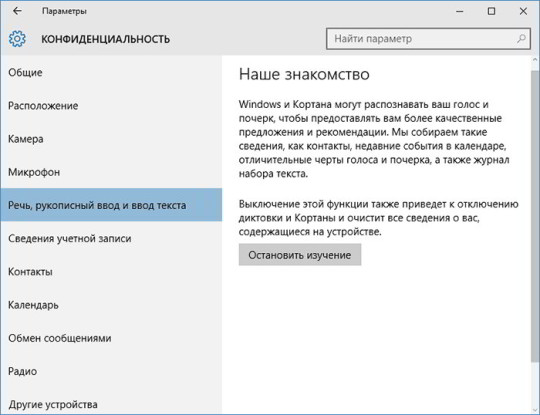

3. Речь, рукописный ввод и ввод текста

Отключение этого раздела позволит предотвратить возможность слежения за тем текстом, который вы набираете непосредственно с клавиатуры или используя возможность речевого ввода. Если в разделе «Наше знакомство» у вас высвечивается кнопка «Познакомьтесь со мной», это означает, что эти функции у вас уже отключены, если же это буде кнопка «Остановить изучение», вам необходимо нажать на нее.

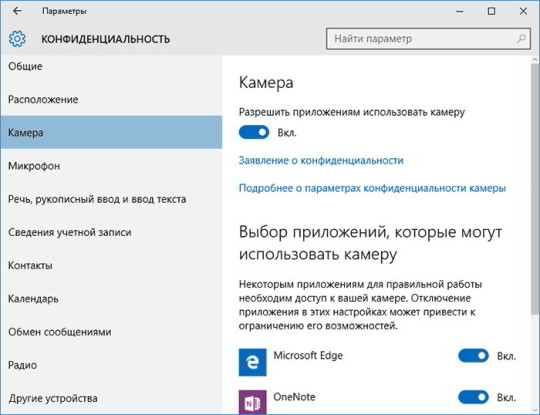

4. Камера, микрофон, сведения учетной записи, контакты, календарь, радио, обмен сообщениями и другие устройства

5. Отзывы и диагностика

Здесь поставьте «Никогда».

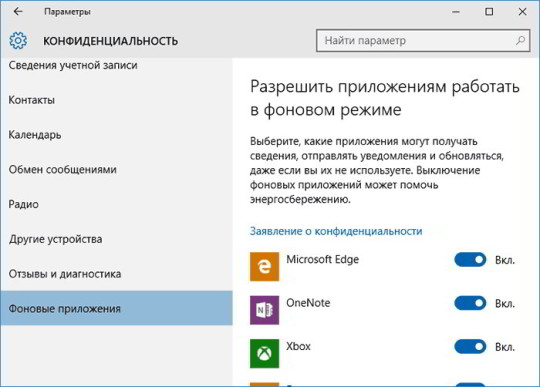

6. Фоновые приложения

Наверное, ни для кого не будет секретом, что многие программы работают, даже если вы уже их не используете, и даже если их нет в вашем меню пуск. В этом разделе вы сможете их отключить. Отключение работы различных приложений в фоновом режиме поможет вам предупредить возможность отправки ненужных данных, также, если речь идет о ноутбуке или о планшете, вам удастся, таким образом, существенно сохранить заряд.

7. Дополнительные настройки конфиденциальности и безопасности

Данные разделы позволяют вам руководить возможность использования их приложениями, для некоторых из них вы можете поставить запрет. Для других напротив.

Дополнительные возможности, позволяющие настроить вашу безопасность, а также и конфиденциальность.

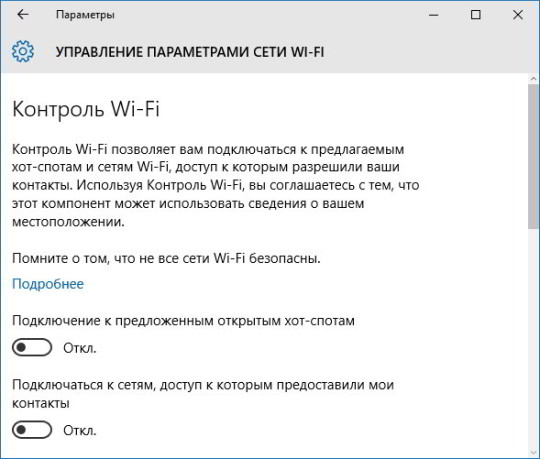

Для обеспечения большей безопасности вам будет необходимо выполнить еще ряд несложных действий. Снова перейдите в окошко с названием «Все параметры» и следуйте в раздел с названием «Сеть и Интернет». В разделе беспроводной связи Wi-Fi выберите вкладку, которая поможет управлять сетью. Здесь вам будет необходимо отключить две вкладки, а именно те которые определяют возможность подключения к предлагаемым хот-спотам, а также к тем сетям, которые предлагают контакты.

После выполненных действия направляетесь в окно настроек, и перейдите во вкладку «Обновление и безопасность», здесь вам необходимо определить, когда и как вы будете получать обновление программ. Отключите возможность выполнения обновлений из нескольких мест. Это вас обезопасит.

Как последнее действие, которое поможет дополнительно обезопасить ваши личные данные, выполните следующее: отключите, или установите ручной запуск одной из служб Windows, а именно в данном случае речь идет о службе, которая выполняет диагностику отслеживания. Если вы ее отключите, это никак не отобразиться на работоспособности системы.

Вот собственно и все, что вы можете сделать, с целью обезопасить свою персональную информацию. Теперь ОС не будет за вами шпионить. Если вы используете браузер Microsoft Edge, рекомендовано в настойках выключить функцию, которая отвечает за прогнозирование и дальнейшее сохранение ваших данных.