Как удалить trojan.winlock с пк (метод удаления)

Содержание:

- Вырубаем службы

- Вредоносное и нежелательное ПО для мобильных устройств

- «Доктор Веб»: обзор вирусной активности в августе 2019 года

- [править] Описание

- Типы программ-вымогателей[ | код]

- И тебя заблокируем, и меня заблокируем!

- Как себя защитить от такого типа заражений

- Фишка №3: экстази для пользователя

- Способы борьбы[ | код]

- Основа любого Winlocker’а

- История

- Work complete

- По данным серверов статистики «Доктор Веб»

- [править] Ссылки

- Самопальный web-сервер

- Фишка №2: ваши пассы будут наши!

- Фишка №5: играй в прятки по максимуму

- Примечания

- Как происходит заражение?

- Среда обитания

Вырубаем службы

Используя возможности реестра, ты без проблем сможешь отключить ненужные пользователю службы (например, антивирусы). Полный список установленных в системе служб находится в ветке HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services. Для деактивации службы отредактируй значение ключа start. Например, чтобы установить службе «Тип запуска» значение «вручную», ключу start необходимо присвоить 3. Если желаешь, чтобы твое ПО протянуло во вражеской системе дольше, то советую вести в своем творении базу служб антивирусов. То есть тебе необходимо четко опознавать сервисы антивирусов и менять им тип запуска.

Вредоносное и нежелательное ПО для мобильных устройств

В августе специалисты «Доктор Веб» обнаружили в Google Play сразу несколько новых вредоносных программ. В начале месяца в вирусную базу Dr.Web была добавлена запись для детектирования троянца Android.Click.312.origin, который по команде сервера переходил по ссылкам и загружал различные веб-сайты. Кроме того, вирусные аналитики выявили новых рекламных троянцев Android.HiddenAds, а также загрузчика Android.DownLoader.915.origin — он мог скачивать другие вредоносные приложения.

В конце месяца специалисты «Доктор Веб» обнаружили очередного банковского троянца, который атаковал пользователей из Бразилии. Вредоносная программа, получившая имя Android.Banker.346.origin, использовала специальные возможности (Accessibility Service) ОС Android и могла перехватывать СМС-сообщения.

Наиболее заметные события, связанные с «мобильной» безопасностью в августе:

- распространение вредоносных программ через каталог Google Play;

- появление новых нежелательных рекламных модулей.

Более подробно о вирусной обстановке для мобильных устройств в августе читайте в нашем обзоре

«Доктор Веб»: обзор вирусной активности в августе 2019 года

[%

DEFAULT FILE_REVIEW = »;

NAME_SOME_ARRAY_IN_MACROSNAME =

FILE_REVIEW = ‘https://st.drweb.com/static/new-www/news/2019/DrWeb_review_august_2019.pdf’

%]

9 сентября 2019 года

В августе статистика серверов Dr.Web зафиксировала снижение роста общего числа обнаруженных угроз на 21.28% по сравнению с июлем. При этом количество уникальных угроз уменьшилось незначительно – на 2.82%. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office, а также троянцы-загрузчики. Продолжает тенденцию прошлого месяца и статистика по вредоносному и нежелательному ПО: большинство обнаруженных угроз приходится на долю рекламных программ.

Главные тенденции августа

- Снижение активности распространения вредоносного ПО

- Рост числа нерекомендуемых и вредоносных сайтов

- Повышение активности шифровальщиков

[править] Описание

Trojan.Winlock, имитирующий синий экран смерти

Trojan.Winlock, выдающий себя за онлайн-сканер Лаборатории Касперского

На момент 2007—2008 года сотрудниками различных антивирусных компаний зафиксировано несколько тысяч различных видов подобных троянов. Наиболее ранние типы требовали за разблокировку не более 10 рублей, а если пользователь оставлял включённым компьютер на некоторое время, то они самоуничтожались (к примеру, Trojan.Winlock 19 сам удалялся без следа через 2 часа). Однако позднее появились более опасные разновидности, которые не удалялись сами по себе и требовали за разблокировку уже от 300 до 1000 рублей. Для перевода денег обычно использовались короткие премиум-номера, в настоящее же время подобные программы могут требовать перечисления денег на электронные кошельки (например, «Яндекс.Деньги») либо баланс мобильного номера.

Винлокеры ориентированы преимущественно на российских пользователей, хотя позже появились и зарубежные версии. В них использованы методы социальной инженерии. Обычно необходимость выплаты денежной суммы объясняется использованием нелицензионного программного обеспечения или просмотром порнофильмов. Следует отметить, что в большинстве случаев заражение происходит именно с порносайтов. Достаточно часто причины блокировки компьютера или способы получения кода звучат абсурдно, например:

Нередки орфографические ошибки. Пути распространения Trojan.Winlock и подобных вирусов разнообразны, в значительной части случаев инфицирование происходит через уязвимости браузеров при просмотре заражённых сайтов либо при использовании мошенниками специальных «связок», позволяющих заражать только необходимые компьютеры также через браузер. Помимо этого, заражение может произойти во время запуска программ, маскирующихся под инсталлятор какой-нибудь добросовестной программы или самораспаковывающиеся архивы.

Вид «интерфейса» троянов очень красочен и разнообразен. Но в большинстве своём их объединяет либо схожесть со стандартными меню Windows, либо наличие порнографического материала (фото, гораздо реже анимации и видео, используя возможности Adobe Flash), а также окно для ввода кода разблокировки. Есть разновидности, очень похожие на синий экран смерти или стандартное окно приветствия Windows. Также нередки случаи, когда они маскируются под антивирусную программу (например, Антивирус Касперского).

Типы программ-вымогателей[ | код]

В настоящий момент существует несколько кардинально отличающихся подходов в работе программ-вымогателей:

- шифрование файлов в системе

- блокировка или помеха работе в системе

- блокировка или помеха работе в браузерах

Блокировка или помеха работе в системе | код

После установки Trojan.Winlock\LockScreen на компьютер жертвы, программа блокирует компьютер с помощью системных функций и прописывается в автозагрузке (в соответствующих ветках системного реестра). При этом на экране пользователь видит какое-либо выдуманное сообщение, к примеру о якобы незаконных действиях, только что совершенных пользователем (даже со ссылками на статьи законов), и требование выкупа, нацеленное на испуг неопытного пользователя — от платное СМС, пополнить чей-либо счёт, в том числе анонимным способом вроде BitCoin. Причём трояны этого типа часто не проверяют пароль. При этом компьютер остаётся в рабочем состоянии. Часто присутствует угроза уничтожения всех данных, но это всего лишь попытка запугать пользователя. Иногда в вирус все же включают инструменты уничтожения данных, таких как шифрование по асимметричному ключу, но они либо не срабатывают должным образом, либо имеет место низкоквалифицированная реализация. Известны случаи наличия ключа расшифровки файлов в самом коде трояна, а также технической невозможности расшифровки данных самим взломщиком (несмотря на оплаченный выкуп) по причине отсутствия или утери этого ключа даже у него.

Иногда удается избавиться от вируса, воспользовавшись формами разблокировки на антивирусных сайтах или специальными программами, созданными антивирусными компаниями для разных географических регионов действия троянов и, как правило, доступными свободно.

Шифрование файлов в системе | код

После установки на компьютер жертвы, программа зашифровывает большую часть рабочих файлов (например, все файлы с распространёнными расширениями). При этом компьютер остаётся работоспособным, но все файлы пользователя оказываются недоступными. Инструкцию и пароль для расшифровки файлов злоумышленник обещает прислать за деньги.

Вирусы-шифровальщики появились хронологически после винлокеров. Их распространение связано с UAC и оперативными исправлениями Microsoft: прописаться в системе без ведома пользователей становится сложнее, но компьютер-то предназначен, чтобы работать с пользовательскими файлами! Их можно испортить даже без административных привилегий.

К таким программам-мошенникам относятся

Trojan-Ransom.Win32.Cryzip / Gpcode / Rector / Xorist; WannaCry 2.0; Petya; Bad Rabbit

И тебя заблокируем, и меня заблокируем!

Переходим к самой интересной части — блокировке системы пользователя. Перед тем как рассмотреть конкретные примеры объектов блокировки, я хочу поделиться с тобой одним советом. На основе него очень легко придумывать новые «пакости». Идея проста до безобразия. В профессиональных редакциях Windows (те, которые Pro и выше) имеется редактор групповых политик gpedit. С его помощью ты имеешь возможность создавать правила входа в систему и так далее.

Например, ты запросто можешь назначить программу, которая будет запускаться после загрузки системы или заблокировать старт определенного приложения. Практически все операции, которые выполняются через эту оснастку, изменяют определенные ключи реестра. Если ты умудришься разузнать, какие именно ключи реестра модифицируются, то без проблем сможешь изменять их прямо из своей программы. Как это сделать? Существует два варианта: применить метод научного тыка, или воспользоваться утилитой ProcessMonitor от Марка Руссиновича. Второй способе явно круче, поэтому советуем скачать утилиту и приступить к исследованиям.

Как себя защитить от такого типа заражений

Это можно сделать следующим образом:

- 1) Всегда пользоваться антивирусом последней версии с актуальными антивирусными базами и максимальными параметрами защиты.

- 2) Использовать актуальную операционную систему Windows с последними обновлениями.

- 3) Отключать в системе автозапуск со сменных носителей.

- 4) Проверять регулярно свои сменные носители на наличие вирусов и ВСЕГДА проверять сменные носители своих знакомых\родственников, которые приносят свои флешки для вашего компьютера.

- 5) Не переходить по подозрительных ссылках, баннерах, информерах.

- 6) Держать при себе LiveCD с качественными антивирусами. Такой диск можно скачать в интернете или же сделать самому.

Фишка №3: экстази для пользователя

Как зло-программеры стимулируют пользователя на расставание с кровными платными SMS? По-разному. Например, шифруя ценные для него файлы

На какие файлы обращать внимание? Лучше всего на те, от которых может зависеть работа/учеба жертвы, например: документы (doc, xls, mdb, ppt, txt), изображения (jpeg, png, bmp), исходные тексты (php, pas, c, h, cpp, dpr, py и т.д.). Если жертва писала дипломную работу или какой-нибудь сверхважный отчет, который завтра сдавать, то у злоумышленника есть все шансы получить денежное вознаграждение

Теперь поговорим о технической реализации этой штуки. Поиск файлов осуществляется с функциями FindFirs() и FindNext() из модуля Sysutils. Работать с ними легко, но простота такого фастфуда отрицательно отразится на фигуре нашего приложения. Поскольку набирать лишний вес нам ни к чему, мы воспользуемся более диетическими продуктами: FindFirstFile() и FindNextFile(). Работать с ними чуть сложнее (см. пример поиска файлов на диске), но красота требует жертв.

Шифрование файлов средствами Delphi также осуществляется достаточно просто. Все зависит от выбранного способа шифрования. Можно просто воспользоваться готовыми модулями, которых пруд пруди на torry.net и на других сайтах. Например, мне попался неплохой вариант от одного из разработчиков Delphi. В этом модуле реализованы следующие функции:

Полный текст этих функций, а также примеры их использования ты найдешь на нашем диске.

Способы борьбы[ | код]

Общие правила личной информационной дисциплины:

- регулярное резервное копирование важных файлов;

- наличие на компьютере антивируса уровня Internet Security со свежими базами;

- проверка антивирусом всех новых программ перед их первым запуском;

- запуск подозрительных программ в виртуальной среде («безопасная среда», «песочница»), если антивирус предоставляет такую возможность;

- регулярное обновление компонентов операционной системы (Windows Update);

- презумпция виновности и предвзятости ко всем получаемым бинарным файлам любым способом.

В случае когда заражение уже произошло, стоит воспользоваться утилитами и сервисами, которые предоставляют антивирусные компании. Однако устранить заражение без выплаты выкупа удается далеко не всегда.

Основа любого Winlocker’а

Фундамент любого Winlocker’a — форма, растянутая почти на весь экран. Причем это не просто большая форма, а окно, которое собой перекрывает все остальные и совершенно не слушается никаких команд. Ни свернуть, ни изменить размер, ни уж тем более завершить процесс программы. На первый взгляд может показаться, что вирусописатели изобрели ноу-хау, но в реале все намного проще. По факту, это самое обычное окно, для которого установлен стиль отображения «поверх всех». Чтобы окно вело себя как партизан и не реагировало на просьбы юзера, разработчики слегка модифицируют процедуру обработки сообщений извне.

Модификация сводится к банальной обработке сообщения WM_SYSCOMMAND. Если быть еще точнее, то в процедуре обработки полученных сообщений нужно всего лишь объявить проверку на сообщение WM_SYSCOMMAND. Самое смешное, что в обработке этого сообщения можно вообще не писать код — форма и так перестанет реагировать на события внешней среды.

История

Вирусы-вымогатели начали заражать пользователей персональных компьютеров с мая 2005 года. Известны следующие экземпляры: TROJ.RANSOM.A, Archiveus, Krotten, Cryzip, MayArchive. Наиболее известен вирус Gpcode и его варианты Gpcode.a, Gpcode.aс, Gpcode.ag, Gpcode.ak. Последний примечателен тем, что использует для шифрования файлов алгоритм RSA с 1024-битным ключом.

В марте 2013 года специалистами компании Dr. Web обнаружен шифровальщик ArchiveLock, атаковавший пользователей Испании и Франции, который для выполнения вредоносных действий по шифрованию файлов использует легальный архиватор WinRAR, а затем после шифрования безвозвратно удаляет оригинальные файлы утилитой Sysinternals SDelete.

О масштабах возникшего криминального бизнеса говорит следующий факт. В конце 2013 года шифровальщик CryptoLocker использовал платёжную систему Bitcoin для получения выкупа. В декабре 2013 года ZDNet провёл, основываясь на доступности информации о транзакциях Bitcoin, оценку переводов средств от заражённых пользователей за период с 15 октября по 18 декабря. Только к окончанию этого периода операторам CryptoLocker удалось собрать около 27 миллионов долларов США по актуальной в то время цене биткойнов.

- Известные атаки

: WannaCry (май); Petya (июнь); Bad Rabbit (октябрь)

Work complete

Написать WinLocker и срубить на нем несколько сотен баксов — более чем реально. Пользователи по-прежнему не думают о безопасности и при возникновении щепетильной ситуации готовы отправить заветную смс’ку, нежели напрягать свои извилины. Я показал тебе самый примитивный скелет Winlocker’a. В принципе, довести его до боевого состояния — дело нескольких часов. Только нужно ли это делать? Выбор за тобой! Главное не забывай о том, что написание и распространение вирусов — уголовнонаказуемое деяние, за которое можно словить реальный срок. Само собой, исходник полноценного вируса я не дам. Нет, не потому что я жадный. Эти вирусы и так всех достали, поэтому я чертовски не хочу, чтобы после этой статьи их стало еще больше. Вдобавок, мне не хочется читать новости про то, как правоохранительными органами были задержаны очередные создатели ужасных вирусов :).

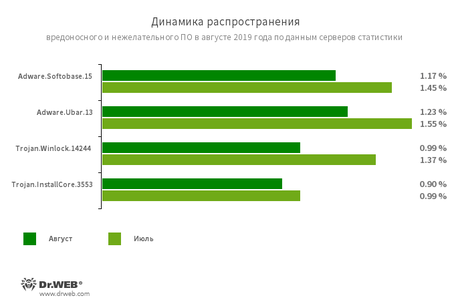

По данным серверов статистики «Доктор Веб»

Угрозы этого месяца:

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера.

- Adware.Ubar.13

- Торрент-клиент, устанавливающий нежелательное ПО на устройство.

- Trojan.Winlock.14244

- Блокирует или ограничивает доступ пользователя к операционной системе и её основным функциям. Для разблокировки системы требует перечислить деньги на счет разработчиков троянца.

- Trojan.InstallCore.3553

- Еще один известный установщик рекламного ПО. Показывает рекламу и устанавливает дополнительные программы без согласия пользователя.

[править] Ссылки

- Новая волна Trojan.Winlock пришлась на середину мая 2010

- Архив статей о кибервымогательстве

- Описание на сайте Лаборатории Касперского

| Инфекционное вредоносное ПО | Компьютерный вирус (список) · Сетевой червь (список) · Троянская программа · Загрузочный вирус · Пакетный вирус · Хронология |

|---|---|

| Методы сокрытия | Бэкдор · Дроппер · Закладка · Компьютер-зомби · Полиморфизм · Руткит |

| Вредоносные программы для прибыли |

Adware · Privacy-invasive software · Ransomware (Trojan.Winlock) · Spyware · Бот · Ботнет · Веб-угрозы · Кейлогер · Формграббер · Scareware (Лжеантивирус) · Порнодиалер |

| По операционным системам | Вредоносное ПО для Linux · Вирусы для Palm OS · Макровирус · Мобильный вирус |

| Защита | Defensive computing · Антивирусная программа · Межсетевой экран · Система обнаружения вторжений · Предотвращение утечек информации · Хронология антивирусов |

| Контрмеры | Anti-Spyware Coalition · Computer surveillance · Honeypot · Operation: Bot Roast |

Самопальный web-сервер

Ограничиваем запуск приложений

С помощью реестра реально определить список одобренных для запуска программ. Если этот список задан, то пользователь не сможет запустить приложения, которых в нем нет. Список одобренных к запуску приложений задается здесь: HKEY_CURRENT_USER\Microsoft\Windows\CurrentVersion\Policies\Explorer\ RistrictRun. Создав этом разделе ключи (тип REG_SZ) для каждой разрешенной программе, тебе нужно будет подняться на один уровень выше и добавить параметр RestrictRun типа dword со значением 1.

Управление компьютером

Много нехороших дел сможет натворить пользователь, если у него имеется доступ к запуску оснастки «Управление компьютером». Полностью отключить оснастку с помощью реестра нельзя, но удалить ссылку на ее запуск из контекстного меню ярлыка «Мой компьютер» — проще пареной репы. Всего лишь требуется создать параметр NoManageMyComputerVerb типа dword со значением 1 в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer.

Фишка №2: ваши пассы будут наши!

Какими web-сервисами пользуется современный юзер? Не нужно быть семи пядей во лбу, чтобы назвать хотя бы несколько из них: почта, одноклассники, Вконтакте, facebook, twitter, etc. Список можно продолжать до бесконечности. К чему это я клоню? А к тому, что находясь на вражеской территории, было бы неплохо собрать все пароли. Авось, в будущем пригодятся. К тому же, имея на руках такие козыри, становится реальным простимулировать жертву. Например, получив пароли от всевозможных аккаунтов, автор вируса может воспользоваться ими для смены контактных данных и изменения паролей на свои. В результате реальный пользователь попадет в очень нехорошую ситуацию. Проще говоря, он лишается своего аккаунта. Это уже куда серьезней заблокированного рабочего стола, а раз так, то шансы оплаты твоих «услуг» возрастают.

Сразу возникает вопрос, а каким образом это проще всего сделать? Обычно юзеры хранят свои пароли прямо в браузере, поэтому сразу возникает идея угнать файлик хранилища паролей. Пример такого угона был продемонстрирован в статье «Злобный комп». Я же продемонстрирую тебе альтернативный способ. Идея заключается в банальном модифицировании hosts. В этом файле прописываются соответствия типа «символьный адрес сайта:ip». Наша программа должна уметь модифицировать этот файл и добавлять соответствия для популярных web-сервисов. «А куда будем перекидывать юзера?». Можешь для этого состряпать свой evil-сайт, на котором и будут располагаться скамы популярных сервисов. Этот способ прост в реализации, но при массовом заражении пользователей такие сайты наверняка не будут жить долго. В связи с этим откажемся от предложенного способа, а пойдем не совсем стандартным путем — встроим в вирус маленький webсервер. При таком раскладе пунктом назначения переадресации у нас будет localhost.

Например:

Рассматривать правку файла hosts не будем, лучше сразу взглянем на то, как с помощью Delphi поднять свой WEB-сервер. Если ты постоянный читатель нашего журнала, то должен хорошо ориентироваться в Winsock API. В свое время в рубрике Кодинг проскакивали статьи про написание всевозможных клиентов (FTP, PROXY, IRC и т.д.) с использованием лишь api-функции. Рекомендую тебе поднять подшивку и хорошенько ознакомиться с сабжевой темой (масло масляное — прим. ред.).

Теперь, вместо одноклассников.ру, жертва попадет не на настоящий сайт популярной социальной сети, а прямо в лапы нашего evil-сервера. Само собой, web-сервер должен быть вежливым и отобразить реальную страницу одноклассников (читай — скам сайта, его нужно заранее подготовить). Ну а дальше все просто: юзер вбивает свои данные для входа, после чего наш web-сервер их сохраняет. Чтобы откровенно не палиться, желательно сделать редирект на страницу с предупреждением о том, что сайт в данный момент закрыт на профилактические работы. Или, как вариант — сохранив, форвардить введенные данные на реальные одноклассники.

Фишка №5: играй в прятки по максимуму

Как показала практика, авторы Winlocker’ов не сильно заботятся о безопасности своих детищ. Защита большинства представителей этой группы вирусов, попадавшихся мне на глаза, сводилась к банальному присвоению неприметного имени файла. Например: system.exe, user32.exe, csrss.exe, eplorer.exe и так далее. Я не думал, что подобные способы еще катят, но как выяснилось, я заблуждался.

Рекомендую тебе не пренебрегать безопасностью, а предусмотреть несколько разных алгоритмов:

- Давай файлу вируса неприметное имя. Хоть это и примитивное правило, но соблюдать его крайне желательно.

- Удали вирус из списка процессов. Этого можно добиться, разобравшись с перехватом API функций. Мы уже много раз писали про перехват API. Обязательно перечитай эти статьи!

- Используй несколько способов автозагрузки.

Примечания

- . Дата обращения 28 февраля 2018.

- . Дата обращения 28 февраля 2018.

- . Дата обращения 16 сентября 2017.

- Григорий Собченко. . Коммерсантъ. kommersant.ru (27 августа 2010). Дата обращения 11 апреля 2013.

- Алексей Дмитриев. . Московский комсомолец. Московский комсомолец (2 апреля 2013). Дата обращения 9 апреля 2013.

- . Новые известия. newizv.ru (26 января 2010). Дата обращения 11 апреля 2013.

- Вячеслав Копейцев, Иван Татаринов. . SecureList. securelist.com (12 декабря 2011). Дата обращения 11 апреля 2013.

- ↑

- . Anti-Malware.ru. anti-malware.ru (15 марта 2013). Дата обращения 9 апреля 2013.

- Андрей Васильков. . Компьютерра. computerra.ru (21 марта 2013). Дата обращения 17 апреля 2013.

- Violet Blue. (англ.). ZDNet (22 December 2013). Дата обращения 4 июля 2015.

Как происходит заражение?

Однако не все пользователи соглашаются на добровольную блокировку своей системы (хочу сконцентрировать твое внимание на том факте, что в этой статье мы не станем рассматривать создание вредоносного ПО). Так вот, нередко подобный софт доставляется на их машины в виде вируса

Способов заразить жертву чрезвычайно много. Среди них наибольшей популярностью пользуются:

1. БАГИ БРАУЗЕРОВ. Ни для кого не секрет, что одна из целей современного вирусописателя — браузер пользователя. Полезных web-сервисов пруд пруди, и пользователи, конечно же, ими пользуются. Для многих браузер — самая часто используемая программа, которая очень редко закрывается (у меня так вообще не закрывается).

Не надо ходить к гадалке в поисках ответа на вопрос «через какую дверь лучше всего прорваться в систему пользователя?». Тут и так ясно: необходимо использовать уязвимости самых популярных браузеров. Чтобы применить этот способ, не нужно обладать особым интеллектом. Достаточно пошерстить по security-сайтам, найти (если он есть) подходящий сплоит и красиво оформить его для своих нужд. Быстро, просто и бесплатно.

2. FLASH. В последние месяцы компания Adobe регулярно лажает. Не успеют они выпустить новую версию flash-плеера, как хакеры умудряются обнаружить в нем критическую уязвимость. Находят, тыкают разработчиков носом, а те не спешат их исправлять.

Глупо полагать, что в это же время вирмейкеры будут тихо сидеть на пятой точке и ждать, когда же залатают багу. Они постоянно пытаются использовать в корыстных целях свежую уязвимость и выжать из нее максимальную выгоду. В результате получается, что после просмотра тобой забавного ролика система начинает вести себя странно.

3. ПОЛЬЗОВАТЕЛЬСКАЯ НАИВНОСТЬ. Когда я начал готовить эту статью, ради эксперимента загрузил ОС в виртуальной машине и попробовал побродить по «сомнительным» сайтам. Не поверишь, но я умудрился три раза подхватить Winlocker, согласившись на установку «последней версии» flash-плеера и «специальных» кодеков. Честно говоря, я был немного в шоке, так как думал, что подобные способы уже не катят.

Среда обитания

Чаще всего вирус можно подцепить следующим способом:

1) Сайты «Вконтакте» и «Одноклассники» — очень много модификаций этого вируса пользователи подцепляют именно там. Не рекомендуется открывать ссылки или файлы, присланные вам от незнакомцев.

2) Сайты с бесплатными рефератами — много среди нас студентов. Идеальное место разместить такой вирус.

3) Сообщение в ICQ — да, как ни странно, но через «аську» тоже можно подцепить такой вирус. Схема проста — вам приходит сообщение «Никого не узнаешь на этой фотографии?» (или похожее на это) с прикрепленным файлом в формате gif или jpeg (или ссылка на такой файл). Как только пользователь открывает файл — вирус загружается в систему и после перезагрузки блокируется система с предложением отправить смс для разблокировки.

4) Малопопулярные новостные сайты — советуем не пользоваться новостными сайтами, которые вам не известны.

5) Информеры и баннеры — бывали случаи заражения системы после перехода по ссылкам из баннеров и информеров, которые предлагают «бесплатную антивирусную защиту», «взлом аккаунтов» почты\аськи\вконтакте, «вечно работающий Антивирус Касперского». И это далеко не все типы развода, из-за которого вы можете заразить свой ПК.