Взлом кода энигмы

Содержание:

Криптохатки

В военные времена в Блетчли-парк въезжали через главные ворота, предъявляя охране пропуск, а теперь покупают билетик на проходной. Я задержался там еще чуть-чуть, чтобы посмотреть на прилегающий магазин сувениров и временную экспозицию, посвященную технологиям разведки Первой мировой (кстати, тоже интереснейшая тема). Но главное ждало впереди.

Собственно Блетчли-парк — это около двадцати длинных одноэтажных построек, которые на английском называют hut, а на русский обычно переводят как «домик». Я про себя называл их «хатками», совмещая одно с другим. Помимо них, есть особняк (он же Mansion), где работало командование и принимали высоких гостей, а также несколько вспомогательных построек: бывшие конюшни, гараж, жилые дома для персонала.

Те самые домикиУсадьба во всей красеВнутри усадьба выглядит побогаче, чем хатки

У каждого домика — свой номер, причем номера эти имеют историческое значение, ты обязательно встретишь их в любом рассказе о Блетчли-парке. В шестой, к примеру, поступали перехваченные сообщения, в восьмом занимались криптоанализом (там и работал Алан Тьюринг), в одиннадцатом стояли вычислительные машины — «бомбы». Четвертый домик позже выделили под работу над вариантом «Энигмы», который использовался на флоте, седьмой — под японскую вариацию на тему «Энигмы» и другие шифры, в пятом анализировали передачи, перехваченные в Италии, Испании и Португалии, а также шифровки немецкой полиции. Ну и так далее.

Это не отряд хипстеров приехал на экскурсию, а велосипеды из сороковых. На одном из таких ездил Тьюринг

Посещать домики можно в любом порядке. Обстановка в большинстве из них очень похожая: старая мебель, старые вещи, истрепанные тетради, плакаты и карты времен Второй мировой. Все это, конечно, не лежало здесь восемьдесят лет: домики сначала переходили от одной государственной организации к другой, потом были заброшены, и только в 2014 году реставраторы скрупулезно восстановили их, спася от сноса и превратив в музей.

К этому, как принято в Англии, подошли не только тщательно, но и с выдумкой: во многих комнатах из спрятанных динамиков раздаются голоса актеров и звуки, которые создают впечатление, будто вокруг кипит работа. Заходишь и слышишь стук пишущей машинки, чьи-то шаги и радио вдалеке, а затем «подслушиваешь» оживленный разговор о недавно перехваченной шифровке.

Но настоящая диковинка — это проекции. Например, вот этот мужчина, который как бы сидит за столом, поприветствовал меня и вкратце рассказал о местных порядках.

Во многих комнатах царит полумрак — чтобы лучше были видны проекции

Интереснее всего, конечно, было посмотреть на рабочий стол Алана Тьюринга. Его кабинет находится в восьмом домике и выглядит очень скромно.

Автопортрет вышел ненамеренноПримерно так выглядел стол Алана Тьюринга

Ну а на само творение Тьюринга — машину для расшифровки «Энигмы» — можно взглянуть в доме номер 11 — там же, где в свое время была собрана самая первая модель «бомбы».

Вокруг — толпа!

Кодирование сообщения

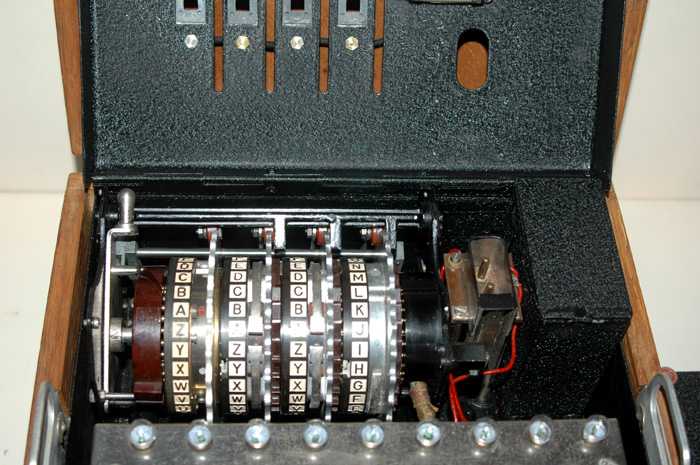

Каждый ротор машины имеет 2626 номеров или букв. Машина Enigma может использовать три ротора за раз, но их можно менять, выбирая из пяти наборов, что приводит к тысячам возможных конфигураций. «Ключ» к шифру «Энигма» состоит из нескольких элементов: роторы и их порядок, их начальные положения и схема смещения. Если предположить, что роторы движутся слева направо, и нужно зашифровать букву A, то когда буква А зашифрована, каждый ротор находится в исходном положении — AAA. Поскольку роторы движутся слева направо, символ A сначала пройдет через третий. Каждый ротор выполняет операцию замещения. Поэтому после того, как символ А проходит через третий, он выходит как В. Теперь буква B вводится через второй ротор, где он заменяется на J, а в первом J изменяется на Z. После того как шифр «Энигма» проходит через все роторы, он переходит на отражатель и проходит еще одну простую замену.

История развития японских шифровальных машин

Обзор

Императорский флот Японии разрабатывал шифровальную машину независимо от сухопутных войск. Командование считало, что шифратор достаточно криптоустойчив, поэтому не предприняло никаких попыток модернизации для улучшения защищенности. По всей видимости, такое решение было принято благодаря математику Тэйдзи Такаги, не имевшему опыта в криптоанализе. Шифровальные машины Red и Purple поставлялись Министерству иностранных дел Военным флотом, при этом ни одна из сторон не знала об уязвимостях системы.

Незадолго до конца войны командование сухопутных войск предупредила ВМФ об обнаруженных недочетах, однако флот не предпринял никаких ответных действий.

Сухопутные войска за период с 1932 по 1941 год разработали шифровальные машины 92-shiki injiki (九二式印字機), 97-shiki injiki (九七式印字機) и 1-shiki 1-go injiki (一式一号印字機), в основе которых лежал тот же принцип, что и у Энигмы. Но они использовались гораздо реже, так как командование решило, что Purple более защищена.

Прототип Red

После того, как стало известно, что американское Бюро шифров смогло получить практически полный доступ к данным японской делегации на Вашингтонском морском соглашении, японские вооруженные силы были вынуждены пересмотреть меры безопасности. Таким образом в преддверии Лондонского морского договора Императорский флот создал свою первую шифровальную машину. Ответственный за разработку шифратора был капитан Рисабуро Ито (伊藤利三郎), Отделение 10 (коды и шифры) Генерального Штаба Императорского флота Японии.

Шифратор разрабатывался в Техническом институте ВМФ Японии в секции 6 отдела электротехнических исследований. В 1928 году, главный конструктор Кацуо Танабе (田辺一雄) и коммандер Гонъитиро Какимото (柿本権一郎) создали прототип Red, Ō-bun taipuraita-shiki angō-ki (欧文タイプライタ暗号機) («Шифровальная печатная машина на латинском алфавите»)

Прототип использовал тот же принцип, что и (в том числе и коммутационная панель. Данная модель была использована Министерством иностранных дел и силами ВМФ во время обсуждения формулировок Лондонского морского договора.

Red

Основная статья: Red (шифровальная машина)

Прототип в конечном итоге был реализован в 1931 году в модели 91-shiki injiki (九一式印字機, «Печатная машина Тип-91»). 1931 год согласно Имперскому календарю был 2591 годом, таким образом дав имя модели.

Министерство иностранных дел также использовала 91-shiki injiki с латинским алфавитом, известная как Angooki Taipu-A (暗号機 タイプA, «Шифровальная машина Тип-А»). Данной модели американскими криптоаналитиками было дано кодовое имя «Red».

Red был ненадежён и требовал ежедневной чистки контактов. Он шифровал гласные (AEIOUY) и согласные по отдельности (возможно для снижения стоимости телеграмм), и это являлось серьёзной уязвимостью. Помимо этой модели, ВМФ использовал на своих базах и кораблях 91-shiki injiki с азбукой кана.

Purple

В 1937 году было завершено создание нового поколения шифраторов — 97-shiki injiki(九七式印字機, «Печатная машина Тип-97»). Министерством иностранных дел использовалась модификации этой модели Angooki Taipu-B (暗号機 タイプB, «Печатная машина Тип-B»), известная американским криптоаналитикам под кодовым именем Purple.

Главным конструктором Purple был Кадзуо Танабэ (田辺一雄), а его инженерами — Масадзи Ямамото (山本正治) и Эйкити Судзуки (鈴木恵吉). Стоит отметить, что именно Эйкити Судзуки предложил использовать шаговый искатель для повышения криптостойкости.

Безусловно, Purple был более надежен, чем Red. Однако командование ВМФ не знало, что Red уже взломан, а Purple унаследовал уязвимость своего предшественника, а именно разделение шифрования гласных и согласных, которое было прозвано Разведывательным США управлением по сигналам «шесть-на-двадцать» («sixes-twenties»).

Ссылки

- Codes and Ciphers: Julius Caesar, the Enigma and the Internet

- The German Tunny Machine // Colossus: The Secrets of Bletchley Park’s Code-breaking Computers

- The Lorenz Cipher Machine SZ42 // Selections from Cryptologia: History, People, and Technology

- Codebreakers: The inside story of Bletchley Park

- Good, Jack & Michie, Donald (1992), , Computer History Museum (published 22 June 2012). Проверено 19 апреля 2013.

- Sale, Tony, . Проверено 21 октября 2010.

- Gannon, Paul (2007), Colossus: Bletchley Park’s Greatest Secret, Atlantic Books, ISBN 978-1-84354-331-2

- Fensom, Harry (2006), How Colossus was built and Operated in , pp. 297–304

- Flowers, Thomas H. (2006), D-Day at Bletchley and Colossus in , pp. 78–83, 91–100

- Copeland, B. Jack (2010), «Colossus: Breaking the German ‘Tunny’ Code at Bletchley Park. An Illustrated History», The Rutherford Journal Т. 3

- Roberts, Jerry (2009), , University College London

- Hinsley, F.H. (1993), An introduction to Fish in , pp. 141–148

- Good, Jack; Michie, Donald & Timms, Geoffrey (1945), , UK Public Record Office HW 25/4 and HW 25/5. Проверено 15 сентября 2010. That version is a facsimile copy, but there is a transcript of much of this document in ‘.pdf’ format at: Sale, Tony (2001), . Проверено 20 сентября 2010., and a web transcript of Part 1 at: Ellsbury, Graham, . Проверено 3 ноября 2010.

- Klein, Melville, . Проверено 17 сентября 2010.

- Tutte, William T. (2006), Appendix 4: My Work at Bletchley Park in , pp. 352–369

- Tutte, William. T. (19 June 1998), . Проверено 7 апреля 2012. Transcript of a lecture given by Prof. Tutte at the University of Waterloo

Клоны Энигмы Править

Энигма внесла существенное влияние в сферу изобретения шифровальных машин вообще и роторных машин в частности.[источник?] Британская «Тайпекс» («Typex») была изобретена по чертежам Энигмы — она даже содержит детали, изъятые из Энигмы. В результате необходимости сокрытия этих шифровальных систем правительство Великобритании не выплатило ни гроша за использование патентов на подобные шифровальные машины.[источник?] «GREEN» — японский клон Энигмы, малоиспользуемая, содержащая четыре ротора, расположенных вертикально. В США криптоаналитик Уильям Фридман изобрел машину «M-325», шифровальную машину, подобную Энигме в логических операциях, хотя отличную по конструкции.

Уникальная роторная машина была изобретена в 2002 году голландским криптоаналитиком Татьяной ван Варк (Tatjana van Vark).

«Живая» информация

Время от времени Германия вносила в машину конструктивные изменения или каким-либо способом усиливала криптографическую защиту. В таких случаях криптоаналитики из Блетчли-парка оказывались бессильными, и для дальнейшей работы срочно требовалось найти описание изменений или хотя бы новые экземпляры инструкций и машин «Энигма».

В 1940 году морской флот Германии внёс некоторые изменения в машину. Лишь после захвата 9 мая 1941 года подводной лодки U-110 вместе с несколькими новыми экземплярами машины, британские криптоаналитики смогли разобраться в изменениях.

В 1942 году, после ввода в строй четырёхроторной машины, Блетчли-парк не смог расшифровывать сообщения в течение полугода. Лишь 30 октября 1942 года противолодочный корабль Petard ценой жизни двух моряков захватил модернизированную «Энигму» с подводной лодки U-559.

4 июня 1944 года, ВМС США захватили шифровальную машину «Энигма» с кодами на подводной лодке U-505.

Процедуры для использования Энигмы Править

Первоначальное состояние шифровального ключа Энигмы включает следующие параметры:

- Расположение роторов: выбор роторов и их расположение.

- Первоначальные позиции роторов: выбранные оператором, различные для каждого сообщения.

- Настройка колец: позиция алфавитного кольца, совпадающая с роторной схемой.

- Настройки штепселей: соединения штепселей на коммутационной панели.

Индикаторы Править

Большинство ключей хранились лишь определённый период времени, обычно сутки. Однако для каждого нового сообщения задавались новые начальные позиции роторов. Это обуславливалось тем, что если число сообщений, посланных с идентичными настройками, будет велико, то криптоаналитик, досконально изучивший несколько сообщений, может подобрать шифр к сообщениям, используя частотный анализ. Подобная идея используется в принципе «инициализационного вектора» в современном шифровании. Эти начальные позиции отправлялись вместе с криптограммой, перед зашифрованным текстом. Такой принцип именовался «индикаторная процедура». И именно слабость подобных индикационных процедур привела к первым успешным случаям взлома кода Энигмы.

Одни из ранних индикационных процедур использовались польскими криптоаналитиками для взлома кода. Процедура заключалась в том, что оператор настраивал машину в соответствии со списком настроек, которые содержат главные первоначальные стартовые позиции роторов. Допустим, главное ключевое слово — AOH. Оператор вращал роторы вручную до тех пор, пока слово AOH не читалось в роторных окошках. После этого оператор выбирал свой собственный ключ для нового сообщения. Допустим, оператор это слово EIN. Это слово становилось ключевым для данного сообщения. Далее оператор ещё один раз вводил слово EIN в машину для избежания ошибок при передаче. В результате, после двойного ввода слова EIN в криптограмме отображалось слово XHTLOA, которое предшествовало телу основного сообщения. И наконец, оператор снова поворачивал роторы в соответствии с выбранным ключом, в данном примере EIN, и вводил далее уже основной текст сообщения.

При получении данного шифрованного сообщения вся операция выполнялась в обратном порядке. Оператор-получатель вводил в машину начальные настройки (ключевое слово AOH) и вводил первые шесть букв полученного сообщения (XHTLOA). В приведённом примере отображалось слово EINEIN, то есть оператор-получатель понимал, что ключевое слово — EIN. После этого он устанавливал роторы на позицию EIN, и вводил оставшуюся часть зашифрованного сообщения, на выходе получая чистый дешифрованный текст.

В этом методе было два недостатка: использование главных ключевых настроек. Впоследствии это было изменено тем, что оператор выбирал собственные начальные позиции для шифрования индикатора и отправлял начальные позиции в незашифрованном виде. Вторая проблема состояла в повторяемости выбранного оператором-шифровщиком слова-индикатора, которая была существенной трещиной в безопасности. Ключ сообщения шифровался дважды, в результате чего прослеживалось закономерное сходство между первым и четвертым, вторым и пятым, третьим и шестым символами. Этот недостаток позволил польским дешифровщикам взломать код Энигмы уже в 1932 году. Однако, начиная с 1940 года, немцы изменили процедуры для повышения безопасности.

Аббревиатуры и директивы Править

Армейская версия Энигмы использовала только 26 букв. Прочие символы заменялись редкими комбинациями букв. Пробел пропускался либо заменялся на X. Символ X в основном использовался для обозначения точки либо конца сообщения. В отдельных подразделениях использовались некоторые особые символы. В шифровках армии запятая заменялась на сочетание ZZ, а вопросительный знак — на FRAGE либо FRAQ. В шифровках, использовавшихся военно-морскими силами, запятая заменялась на Y, а вопросительный знак — на комбинацию UD. Комбинация символов CH, например, в словах «ACHT» (восемь), «RICHTUNG» (направление) заменялась символом Q («AQT», «RIQTUNG»). Два, три или четыре нуля заменялись словами «CENTA», «MILLE» и «MYRIA» соответственно.

Как работала «Энигма»

Итак, «бомбы» использовались для расшифровки сообщений, которые получались на выходе после шифрования «Энигмой». Но как именно она это делает? Подробно разбирать ее электромеханическую схему мы, конечно, не будем, но общий принцип работы узнать интересно. По крайней мере, мне было интересно послушать и записать этот рассказ со слов работника музея.

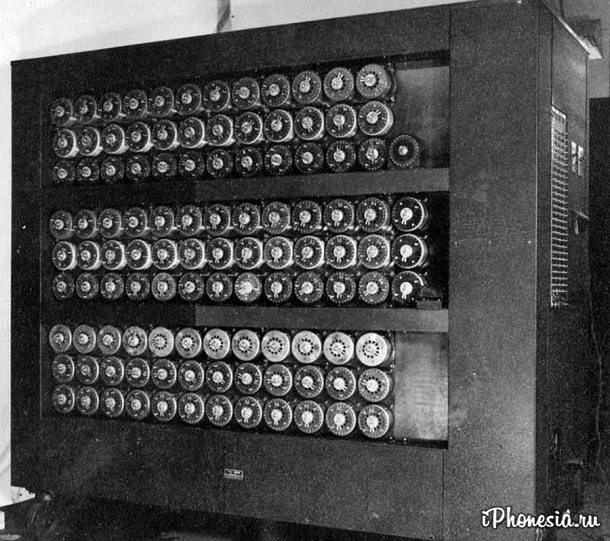

Устройство «бомбы» во многом обусловлено устройством самой «Энигмы». Собственно, можно считать, что «бомба» — это несколько десятков «Энигм», составленных вместе таким образом, чтобы перебирать возможные настройки шифровальной машины.

Самая простая «Энигма» — трехроторная. Она широко применялась в вермахте, и ее дизайн предполагал, что ей сможет пользоваться обычный солдат, а не математик или инженер. Работает она очень просто: если оператор нажимает, скажем, P, под одной из букв на панели загорится лампочка, например под буквой Q. Остается только перевести в морзянку и передать.

Важный момент: если нажать P еще раз, то очень мал шанс снова получить Q. Потому что каждый раз, когда ты нажимаешь кнопку, ротор сдвигается на одну позицию и меняет конфигурацию электрической схемы. Такой шифр называется полиалфавитным.

Посмотрите на три ротора наверху. Если вы, например, вводитие Q на клавиатуре, то Q сначала заменится на Y, потом на S, на N, потом отразится (получится K), снова трижды изменится и на выходе будет U. Таким образом, Q будет закодирована как U. Но что, если ввести U? Получится Q! Значит, шифр симметричный. Это было очень удобно для военных применений: если в двух местах имелись «Энигмы» с одинаковыми настойками, можно было свободно передавать сообщения между ними.

У этой схемы, правда, есть большой недостаток: при вводе буквы Q из-за отражения в конце ни при каких условиях нельзя было получить Q. Немецкие инженеры знали об этой особенности, но не придали ей особого значения, а вот британцы нашли возможность эксплуатировать ее. Откуда англичанам было известно о внутренностях «Энигмы»? Дело в том, что в ее основе лежала совершенно не секретная разработка. Первый патент на нее был подан в 1919 году и описывал машину для банков и финансовых организаций, которая позволяла обмениваться шифрованными сообщениями. Она продавалась на открытом рынке, и британская разведка успела приобрести несколько экземпляров. По их же примеру, кстати, была сделана и британская шифровальная машина Typex, в которой описанный выше недостаток исправлен.

Самая первая модель Typex. Целых пять роторов!

У стандартной «Энигмы» было три ротора, но всего можно было выбрать из пяти вариантов и установить каждый из них в любое гнездо. Именно это и отражено во втором столбце — номера роторов в том порядке, в котором их предполагается ставить в машину. Таким образом, уже на этом этапе можно было получить шестьдесят вариантов настроек. Рядом с каждым ротором расположено кольцо с буквами алфавита (в некоторых вариантах машины — соответствующие им числа). Настройки для этих колец — в третьем столбце. Самый широкий столбец — это уже изобретение немецких криптографов, которого в изначальной «Энигме» не было. Здесь приведены настройки, которые задаются при помощи штекерной панели попарным соединением букв. Это запутывает всю схему и превращает ее в непростой пазл. Если посмотреть на нижнюю строку нашей таблицы (первое число месяца), то настройки будут такими: в машину слева направо ставятся роторы III, I и IV, кольца рядом с ними выставляются в 18, 24 и 15, а затем на панели штекерами соединяются буквы N и P, J и V и так далее. С учетом всех этих факторов получается около 107 458 687 327 300 000 000 000 возможных комбинаций — больше, чем прошло секунд с Большого взрыва. Неудивительно, что немцы считали эту машину крайне надежной.

Как работает шифровальная машина «Энигма». Видео

- 1-04-2019, 17:29

- |

- оценили: 4

- |

- просмотров: 1 135

- |

- ошибка в тексте

- |

- ‹ вернуться назад

Переносная шифровальная машина «Энигма» использовалась для шифрования и расшифрования секретных сообщений в нацистской Германии во время Второй мировой войны.Enigma (от нем. Änigma — загадка) использовалась в коммерческих целях, а также военными службами во многих странах мира, но наибольшее распространение получила в нацистской Германии во время Второй мировой войны. Именно германская военная модель чаще всего является предметом дискуссий.

Шифровальная машина Enigma

Шифровальная машина Enigma

Впервые шифр «Энигмы» удалось дешифровать в польском Бюро шифров в декабре 1932 года. Четверо сотрудников разведки, Мариан Реевский, Ежи Ружицкий, Генрих Зыгальский и Иоганн Ревклид с помощью данных французской разведки, математической теории и методов обратной разработки смогли разработать специальное устройство для дешифровки закодированных сообщений, которое назвали криптологической бомбой. После этого немецкие инженеры усложнили устройство «Энигмы» и в 1938 году выпустили обновленную версию, для дешифровки которой требовалось построить более сложные механизмы.

«Turing Bombe»

«Turing Bombe»

Во время Второй мировой войны в Англии для расшифровки сообщений, зашифрованных с помощью «Энигмы», была создана машина с кодовым названием «Turing Bombe», оказавшая значительную помощь антигитлеровской коалиции. Вся информация, полученная криптоанализом с ее помощью, имела кодовое название «Ultra». Утверждалось, что это достижение явилось решающим фактором в победе союзников.Главной целью «Бомбы» было нахождение ежедневных настроек машины «Энигма» на различных немецких военных соединениях: в частности, позиции роторов. Позиции роторов определяют ключ зашифрованного сообщения.

Теоретическую часть работы выполнил Алан Тьюринг. Его работы по криптографическому анализу алгоритма, реализованного в шифровальной машине «Энигма», основывались на более раннем криптоанализе предыдущих версий этой машины, которые были выполнены в 1938 году польским криптоаналитиком Марианом Реевским. Принцип работы разработанного Тьюрингом дешифратора состоял в переборе возможных вариантов ключа шифра и попыток расшифровки текста, если была известна структура дешифруемого сообщения или часть открытого текста.

Несмотря на то, что с точки зрения современной криптографии шифр «Энигмы» был слаб, на практике только сочетание с такими факторами как ошибки операторов, процедурные изъяны, заведомо известный текст сообщений, позволили взломщикам шифров разгадывать шифры «Энигмы» и читать сообщения.В 2014 году вышла историческая драма «Игра в имитацию» (англ. The Imitation Game) о криптографе военного времени Алане Тьюринге. Главную роль в фильме исполнил Бенедикт Камбербэтч.

Присоединяйтесь к нам во , , или через RSS-канал. iPhonesia.ru

|